Oversigt: VPN-opdelt tunnelføring til Microsoft 365

Bemærk!

Denne artikel er en del af et sæt artikler, der omhandler Microsoft 365-optimering for fjernbrugere.

- Hvis du vil have en detaljeret vejledning i implementering af VPN-opdelt tunnelføring, skal du se Implementering af VPN-opdelt tunnelføring til Microsoft 365.

- Du kan finde en detaljeret liste over scenarier med opdelt VPN-tunnelføring under Almindelige scenarier med opdelt VPN-tunnelføring til Microsoft 365.

- Du kan finde vejledning i beskyttelse af Teams-medietrafik i VPN-opdelte tunnelføringsmiljøer under Sikring af Teams-medietrafik til VPN-opdelt tunnelføring.

- Du kan få oplysninger om, hvordan du konfigurerer Stream og livebegivenheder i VPN-miljøer, under Særlige overvejelser i forbindelse med Stream og livebegivenheder i VPN-miljøer.

- Du kan få oplysninger om optimering af lejerydeevnen i Microsoft 365 over hele verden for brugere i Kina under Optimering af ydeevnen i Microsoft 365 for brugere i Kina.

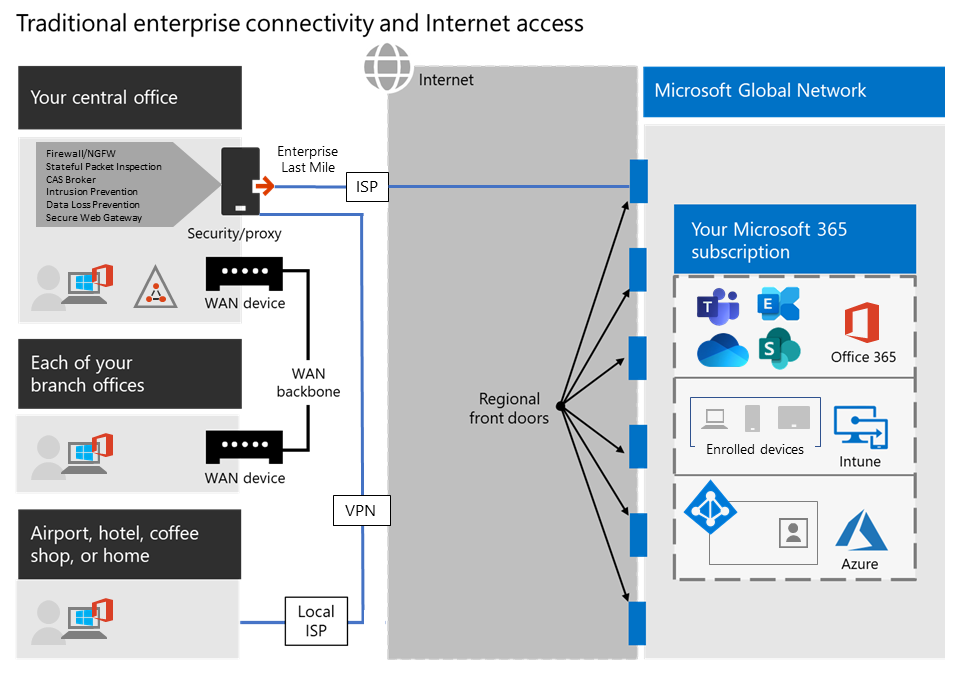

Virksomheder har traditionelt brugt VPN'er til at understøtte sikre fjernoplevelser for deres brugere. Selvom kernearbejdsbelastninger forblev i det lokale miljø, var en VPN fra fjernklienten, der blev dirigeret gennem et datacenter på virksomhedens netværk, den primære metode til fjernbrugeres adgang til virksomhedens ressourcer. For at beskytte disse forbindelser opretter virksomheder lag af netværkssikkerhedsløsninger langs VPN-stierne. Denne sikkerhed blev bygget til at beskytte intern infrastruktur og sikre mobil browsing af eksterne websteder ved at omdirigere trafikken til VPN og derefter ud gennem den lokale internetperimeter. VPN'er, netværksperimetre og tilhørende sikkerhedsinfrastruktur blev ofte specialbygget og skaleret til en defineret mængde trafik, typisk med de fleste forbindelser startet fra virksomhedens netværk, og det meste af det forbliver inden for de interne netværksgrænser.

I lang tid var VPN-modeller, hvor alle forbindelser fra fjernbrugerenheden dirigeres tilbage til netværket i det lokale miljø (kendt som tvungen tunnelføring), stort set bæredygtige, så længe fjernbrugernes samtidige skala var beskeden, og de trafikmængder, der krydsede VPN, var lave. Nogle kunder fortsatte med at bruge VPN-kraft tunnelføring som status quo, selv efter deres programmer flyttede fra virksomhedens perimeter til offentlige SaaS-cloudmiljøer.

Brugen af tvungne tunnelførte VPN'er til at oprette forbindelse til distribuerede og ydeevnefølsomme cloudprogrammer er ikke optimal, men de negative virkninger er blevet accepteret af nogle virksomheder for at opretholde sikkerhedsstatus quo. Et eksempeldiagram over dette scenarie kan ses her:

Figur 1: En traditionel VPN-løsning til tvungen tunnel.

Dette problem har været stigende i mange år, med mange kunder rapporterer en betydelig skift af netværkstrafik mønstre. Trafik, der tidligere blev i det lokale miljø, opretter nu forbindelse til eksterne cloudslutpunkter. Mange Microsoft-kunder rapporterer, at omkring 80 % af deres netværkstrafik tidligere var til en intern kilde (repræsenteret af den stiplede linje i det foregående diagram). I 2020 faldt dette tal til omkring 20 % eller lavere, da de har flyttet store arbejdsbelastninger til cloudmiljøet. Disse tendenser er ikke ualmindelige for andre virksomheder. Efterhånden som cloudrejsen skrider frem, bliver ovenstående model mere og mere besværlig og uholdbar, hvilket forhindrer en organisation i at være fleksibel, når den bevæger sig ind i en verden, der er den første i cloudmiljøet.

Den verdensomspændende COVID-19-krise eskalerede dette problem til at kræve øjeblikkelig afhjælpning. Behovet for at sikre medarbejdernes sikkerhed genererede hidtil usete krav til virksomheds-it til at understøtte produktivitet fra hjemmet i massivt omfang, hvilket stadig er tilfældet i efterkrisetiden. Microsoft 365 er godt placeret til at hjælpe kunder med at opfylde denne efterspørgsel, men høj samtidighed af brugere, der arbejder hjemmefra, genererer en stor mængde Microsoft 365-trafik, som, hvis de dirigeres gennem tvungne tunnel-VPN- og netværksperimetre i det lokale miljø, forårsager hurtig mætning og kører VPN-infrastruktur ud af kapaciteten. I denne virkelighed efter krisen er brugen af VPN til at få adgang til Microsoft 365 ikke længere blot en hindring for ydeevnen, men en hård væg, der ikke kun påvirker Microsoft 365, men vigtige forretningshandlinger, der stadig er nødt til at stole på, at VPN'en fungerer.

Microsoft har arbejdet tæt sammen med kunder og hele branchen om at levere effektive, moderne løsninger på disse problemer fra vores egne tjenester og tilpasse sig branchens bedste praksis. Forbindelsesprincipperne for Microsoft 365-tjenesten er udviklet til at fungere effektivt for fjernbrugere, samtidig med at en organisation stadig har mulighed for at bevare sikkerheden og kontrollen over deres forbindelse. Disse løsninger kan også gennemføres hurtigt med begrænset arbejde, men har en betydelig positiv effekt på de problemer, der er beskrevet ovenfor.

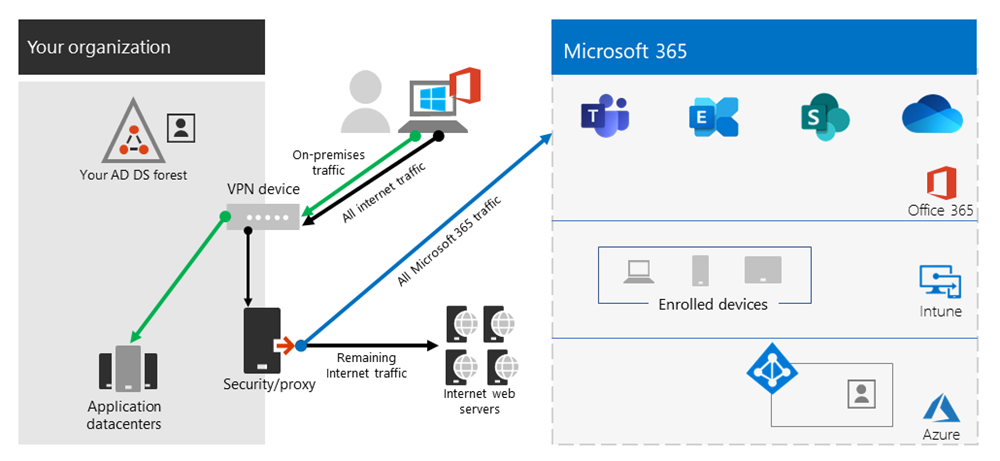

For kunder, der forbinder deres fjernmedarbejderenheder til virksomhedens netværk eller cloudinfrastruktur via VPN, anbefaler Microsoft, at de vigtigste Microsoft 365-scenarier Microsoft Teams, SharePoint og Exchange Online dirigeres via en VPN-opdelt tunnelkonfiguration. Dette bliver især vigtigt som frontlinjestrategien for at fremme fortsat medarbejderproduktivitet under store hjemmefra-begivenheder som COVID-19-krisen.

Figur 2: En VPN-opdelt tunnelløsning med definerede Microsoft 365-undtagelser, der er sendt direkte til tjenesten. Al anden trafik gennemgår VPN-tunnellen uanset destination.

Essensen i denne tilgang er at levere en metode til virksomheder til at afhjælpe risikoen for mætning af VPN-infrastruktur og dramatisk forbedre Microsoft 365-ydeevnen inden for den korteste mulige tidsramme. Konfiguration af VPN-klienter, så den mest kritiske Microsoft 365-trafik med høj volumen kan omgå VPN-tunnellen, opnår følgende fordele:

Afhjælper straks hovedårsagen til de fleste kunderapporterede problemer med ydeevnen og netværkskapaciteten i virksomheds-VPN-arkitekturer, der påvirker Microsoft 365-brugeroplevelsen

Den anbefalede løsning henvender sig specifikt til Microsoft 365-tjenesteslutpunkter, der er kategoriseret som Optimer i artiklen Microsoft 365 URL-adresser og IP-adresseområder. Trafik til disse slutpunkter er meget følsom over for ventetid og båndbreddebegrænsning, og hvis du gør det muligt at omgå VPN-tunnellen, kan det forbedre slutbrugeroplevelsen dramatisk samt reducere virksomhedens netværksbelastning. Microsoft 365-forbindelser, der ikke udgør størstedelen af båndbredden eller brugeroplevelsens fodaftryk, kan fortsat dirigeres gennem VPN-tunnellen sammen med resten af den internetbundne trafik. Du kan få flere oplysninger under Strategien for VPN-opdelt tunnel.

Kan konfigureres, testes og implementeres hurtigt af kunder uden yderligere infrastruktur- eller programkrav

Afhængigt af VPN-platformen og netværksarkitekturen kan implementeringen tage så lidt som et par timer. Du kan få flere oplysninger under Implementer VPN-opdelt tunnelføring.

Bevarer sikkerhedsholdning for kunders VPN-implementeringer ved ikke at ændre, hvordan andre forbindelser dirigeres, herunder trafik til internettet

Den anbefalede konfiguration følger princippet om færrest mulige rettigheder for undtagelser for VPN-trafik og giver kunderne mulighed for at implementere opdelt tunnel-VPN uden at udsætte brugere eller infrastruktur for yderligere sikkerhedsrisici. Netværkstrafik, der distribueres direkte til Microsoft 365-slutpunkter, krypteres, valideres for integritet af Office-klientprogramstak og er begrænset til IP-adresser, der er dedikeret til Microsoft 365-tjenester, og som er hærdet på både program- og netværksniveau. Du kan finde flere oplysninger under Alternative måder for sikkerhedsteknikere og it-medarbejdere at opnå moderne sikkerhedskontroller i dagens unikke fjernarbejdsscenarier (Microsoft Security Team-blog).

Understøttes oprindeligt af de fleste VPN-platforme til virksomheder

Microsoft fortsætter med at samarbejde med branchepartnere, der producerer kommercielle VPN-løsninger, for at hjælpe partnere med at udvikle målrettede vejlednings- og konfigurationsskabeloner til deres løsninger i overensstemmelse med ovenstående anbefalinger. Du kan få flere oplysninger under HOWTO-vejledninger til almindelige VPN-platforme.

Tip

Microsoft anbefaler, at der fokuseres på konfigurationen af opdelt tunnel-VPN på dokumenterede dedikerede IP-intervaller for Microsoft 365-tjenester. Konfigurationer af FQDN eller AppID-baseret opdelt tunnel, selvom det er muligt på visse VPN-klientplatforme, dækker muligvis ikke alle vigtige Microsoft 365-scenarier og kan være i konflikt med IP-baserede VPN-routingregler. Derfor anbefaler Microsoft ikke, at du bruger Microsoft 365 FQDN'er til at konfigurere VPN for opdelt tunnel. Brugen af FQDN-konfiguration kan være nyttig i andre relaterede scenarier, f.eks. tilpasninger af .pac-filer eller til at implementere proxy-omgåelse.

Du kan finde en komplet implementeringsvejledning under Implementering af VPN-opdelt tunnelføring til Microsoft 365.

Hvis du vil have en trinvis proces til konfiguration af Microsoft 365 til fjernarbejdere, skal du se Konfigurer din infrastruktur til fjernarbejde.

Strategien for den opdelte VPN-tunnel

Traditionelle virksomhedsnetværk er ofte designet til at fungere sikkert for en precloud-verden, hvor de vigtigste data, tjenester, programmer hostes i det lokale miljø og er direkte forbundet til det interne virksomhedsnetværk, ligesom størstedelen af brugerne. Netværksinfrastrukturen er således bygget op omkring disse elementer i, at forgreningskontorer er forbundet til hovedkontoret via MPLS-netværk (Multiprotocol Label Switching), og fjernbrugere skal oprette forbindelse til virksomhedens netværk via en VPN for at få adgang til både slutpunkter i det lokale miljø og internettet. I denne model gennemgår al trafik fra fjernbrugere virksomhedens netværk og dirigeres til cloudtjenesten via et fælles udgående punkt.

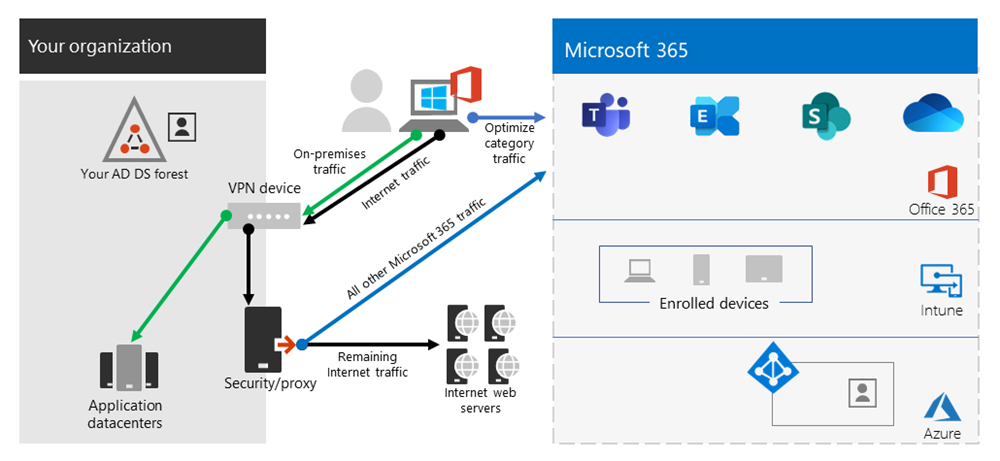

Figur 2: En fælles VPN-løsning til fjernbrugere, hvor al trafik tvinges tilbage til virksomhedens netværk, uanset destination.

I takt med at organisationer flytter data og programmer til cloudmiljøet, er denne model begyndt at blive mindre effektiv, da den hurtigt bliver besværlig, dyr og uoverskuelig og påvirker brugernes netværksydeevne og effektivitet væsentligt og begrænser organisationens mulighed for at tilpasse sig ændrede behov. Mange Microsoft-kunder har rapporteret, at for få år siden var 80 % af netværkstrafikken til en intern destination, men i 2020 opretter 80 % plus trafik forbindelse til en ekstern cloudbaseret ressource.

COVID-19-krisen forværrede dette problem for at kræve øjeblikkelige løsninger for langt de fleste organisationer. Mange kunder har fundet ud af, at den tvungne VPN-model ikke er skalerbar eller præsterende nok til 100 % fjernarbejdsscenarier som det, som denne krise har nødvendiggjort. Der kræves hurtige løsninger, for at disse organisationer kan fungere effektivt.

For Microsoft 365-tjenesten har Microsoft designet forbindelseskravene til tjenesten med dette problem i tankerne, hvor et fokuseret, tæt kontrolleret og relativt statisk sæt tjenesteslutpunkter kan optimeres enkelt og hurtigt for at levere høj ydeevne for brugere, der tilgår tjenesten, og reducere byrden på VPN-infrastrukturen, så den kan bruges af trafik, der stadig kræver det.

Microsoft 365 kategoriserer de påkrævede slutpunkter for Microsoft 365 i tre kategorier: Optimer, Tillad og Standard. Optimer slutpunkter er vores fokus her og har følgende egenskaber:

- Ejes og administreres Microsoft-slutpunkter, der hostes på Microsofts infrastruktur

- Er dedikeret til kernearbejdsbelastninger i Microsoft 365, f.eks. Exchange Online, SharePoint, Skype for Business Online og Microsoft Teams

- Har IP-adresserne angivet

- Lav ændringsrate og forventes at forblive et lille antal (i øjeblikket 20 IP-undernet)

- Er høj mængde og/eller ventetid følsom

- Kan have påkrævede sikkerhedselementer, der leveres i tjenesten i stedet for indbygget på netværket

- Tegner sig for ca. 70-80 % af trafikmængden til Microsoft 365-tjenesten

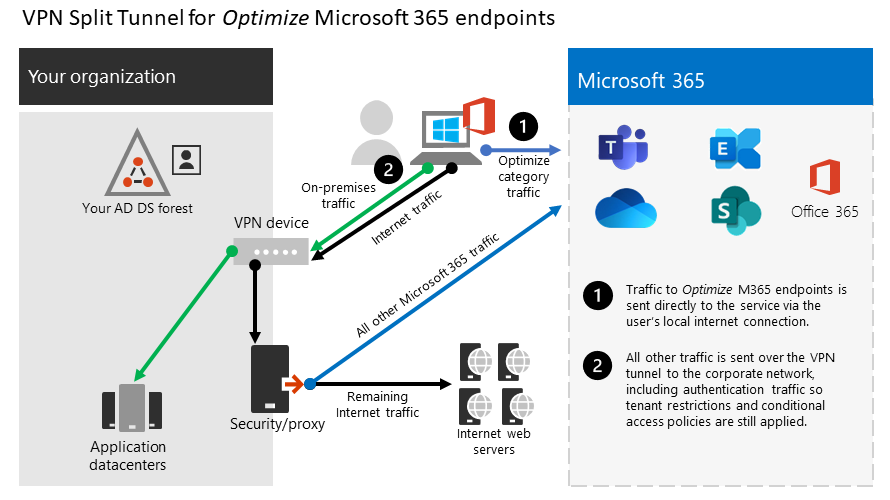

Dette sæt slutpunkter med tæt omfang kan opdeles fra den tvungne VPN-tunnel og sendes sikkert og direkte til Microsoft 365-tjenesten via brugerens lokale grænseflade. Dette kaldes opdelt tunnelføring.

Sikkerhedselementer som DLP, AV-beskyttelse, godkendelse og adgangskontrol kan leveres meget mere effektivt i forhold til disse slutpunkter på forskellige lag i tjenesten. Da vi også omdirigerer størstedelen af trafikmængden væk fra VPN-løsningen, frigør dette VPN-kapaciteten for forretningskritisk trafik, der stadig er afhængig af den. Det bør også fjerne behovet i mange tilfælde at gå gennem en langvarig og bekostelig opgradering program til at håndtere denne nye måde at drive.

Figur 3: En VPN-opdelt tunnelløsning med definerede Microsoft 365-undtagelser, der er sendt direkte til tjenesten. Al anden trafik tvinges tilbage til virksomhedens netværk uanset destination.

Fra et sikkerhedsperspektiv har Microsoft en række sikkerhedsfunktioner, der kan bruges til at levere lignende eller endda forbedret sikkerhed end den, der leveres af indbyggede sikkerhedsstakke i det lokale miljø. Microsoft Security-teamets blogindlæg Alternative måder for sikkerhedseksperter og it-medarbejdere til at opnå moderne sikkerhedskontroller i nutidens unikke fjernarbejdsscenarier har en klar oversigt over tilgængelige funktioner, og du kan finde mere detaljeret vejledning i denne artikel. Du kan også læse om Microsofts implementering af OPDELT VPN-tunnelføring ved at køre på VPN: Hvordan Microsoft holder sin eksterne arbejdsstyrke tilsluttet.

I mange tilfælde kan denne implementering opnås i løbet af få timer, hvilket giver mulighed for hurtig løsning på et af de mest presserende problemer organisationer, som de hurtigt skifter til fuld skala fjernarbejde. Du kan finde vejledning til implementering af VPN-opdelt tunnel under Implementering af VPN-opdelt tunnelføring til Microsoft 365.

Ofte stillede spørgsmål

Microsofts sikkerhedsteam har udgivet Alternative måder for sikkerhedsteknikere og it-medarbejdere at opnå moderne sikkerhedskontroller i nutidens unikke fjernarbejdsscenarier, et blogindlæg, der beskriver vigtige måder for sikkerhedseksperter og it-medarbejdere kan opnå moderne sikkerhedskontroller i nutidens unikke fjernarbejdsscenarier. Nedenfor finder du desuden nogle af de mest almindelige kundespørgsmål og -svar om dette emne.

Hvordan gør jeg forhindre brugere i at få adgang til andre lejere, jeg ikke har tillid til, hvor de kan exfiltrate data?

Svaret er en funktion, der kaldes lejerbegrænsninger. Godkendelsestrafikken er ikke stor mængde eller især ventetidsfølsom, så den kan sendes via VPN-løsningen til den lokale proxy, hvor funktionen anvendes. En liste over lejere, der er tillid til, vedligeholdes her, og hvis klienten forsøger at hente et token til en lejer, der ikke er tillid til, afviser proxyen ganske enkelt anmodningen. Hvis der er tillid til lejeren, er der adgang til et token, hvis brugeren har de rette legitimationsoplysninger og rettigheder.

Så selvom en bruger kan oprette en TCP/UDP-forbindelse til de optimerede markerede slutpunkter uden et gyldigt token for at få adgang til den pågældende lejer, kan vedkommende simpelthen ikke logge på og få adgang til/flytte data.

Tillader denne model adgang til forbrugertjenester som f.eks. personlige OneDrive-konti?

Nej, det gør det ikke. Microsoft 365-slutpunkterne er ikke de samme som forbrugertjenesterne (Onedrive.live.com som et eksempel), så den opdelte tunnel tillader ikke en bruger at få direkte adgang til forbrugertjenester. Trafik til forbrugerslutpunkter vil fortsat bruge VPN-tunnellen, og eksisterende politikker vil fortsat være gældende.

Hvordan gør jeg anvende DLP og beskytte mine følsomme data, når trafikken ikke længere flyder gennem min lokale løsning?

For at hjælpe dig med at forhindre utilsigtet afsløring af følsomme oplysninger har Microsoft 365 et omfattende sæt indbyggede værktøjer. Du kan bruge de indbyggede DLP-funktioner i Teams og SharePoint til at registrere upassende lagrede eller delte følsomme oplysninger. Hvis en del af din strategi for fjernarbejde omfatter en BYOD-politik (bring-your-own-device), kan du bruge appbaseret betinget adgang til at forhindre, at følsomme data downloades til brugernes personlige enheder

Hvordan gør jeg evaluere og bevare kontrollen over brugerens godkendelse, når brugeren opretter direkte forbindelse?

Ud over funktionen med lejerbegrænsninger, der er angivet i 1. kvartal, kan politikker for betinget adgang anvendes til dynamisk at vurdere risikoen for en godkendelsesanmodning og reagere korrekt. Microsoft anbefaler, at Nul tillid-modellen implementeres over tid, og vi kan bruge Microsoft Entra politikker for betinget adgang til at bevare kontrollen i en mobil og cloudbaseret verden. Politikker for betinget adgang kan bruges til at træffe en beslutning i realtid om, hvorvidt en godkendelsesanmodning lykkes baseret på flere faktorer, f.eks.:

- Enhed, er enheden kendt/betroet/domænetilsluttet?

- IP – kommer godkendelsesanmodningen fra en kendt virksomheds IP-adresse? Eller fra et land/område, vi ikke har tillid til?

- Application – Er brugeren godkendt til at bruge dette program?

Vi kan derefter udløse en politik, f.eks. godkende, udløse MFA eller blokere godkendelse baseret på disse politikker.

Hvordan gør jeg beskytte mod virus og malware?

Igen yder Microsoft 365 beskyttelse af de optimerede markerede slutpunkter i forskellige lag i selve tjenesten, som er beskrevet i dette dokument. Som nævnt er det langt mere effektivt at levere disse sikkerhedselementer i selve tjenesten i stedet for at forsøge at gøre det på linje med enheder, der muligvis ikke forstår protokollerne/trafikken fuldt ud. SharePoint scanner som standard automatisk filoverførsler for kendt malware

For de Exchange-slutpunkter, der er angivet ovenfor, gør Exchange Online Protection og Microsoft Defender til Microsoft 365 et fremragende stykke arbejde med at sikre trafikken til tjenesten.

Kan jeg sende mere end blot optimer trafikken direkte?

Der skal gives prioritet til de optimerede markerede slutpunkter, da disse giver maksimal fordel for et lavt arbejdsniveau. Men hvis du ønsker det, kræves de tillad markerede slutpunkter, for at tjenesten kan fungere, og der er angivet IP-adresser for de slutpunkter, der kan bruges, hvis det er nødvendigt.

Der er også forskellige leverandører, der tilbyder cloudbaserede proxy-/sikkerhedsløsninger, der kaldes sikre webgateways , som giver central sikkerhed, kontrol og virksomhedens politikprogram til generel webbrowsing. Disse løsninger kan fungere godt i en cloudbaseret verden, hvis de er meget tilgængelige, har en høj præstation og klargøres tæt på dine brugere, ved at tillade levering af sikker internetadgang fra en cloudbaseret placering tæt på brugeren. Dette fjerner behovet for en hårnål gennem VPN / firmanetværket for generel browsing trafik, mens der stadig tillades central sikkerhedskontrol.

Selv med disse løsninger på plads anbefaler Microsoft dog stadig på det kraftigste, at optimere markeret Microsoft 365-trafik sendes direkte til tjenesten.

Du kan finde en vejledning i, hvordan du giver direkte adgang til en Azure-Virtual Network, under Fjernarbejde ved hjælp af Azure VPN Gateway Point-to-site.

Hvorfor kræves der port 80? Er trafik sendt i klar?

Port 80 bruges kun til ting som omdirigering til en port 443-session, ingen kundedata sendes eller er tilgængelige over port 80. Kryptering skitserer kryptering af data under overførsel og inaktive data for Microsoft 365, og typer af trafik skitserer, hvordan vi bruger SRTP til at beskytte Teams-medietrafik.

Gælder dette råd for brugere i Kina, der bruger en verdensomspændende forekomst af Microsoft 365?

Nej, det gør den ikke. Den ene advarsel til ovenstående råd er brugere i Kina, der opretter forbindelse til en verdensomspændende instans af Microsoft 365. På grund af den almindelige forekomst af overbelastning af grænseoverskridende netværk i regionen kan ydeevnen for direkte udgående internet være variabel. De fleste kunder i området arbejder ved hjælp af en VPN-forbindelse for at få trafikken ind i virksomhedens netværk og bruge deres godkendte MPLS-kredsløb eller lignende udgående data uden for landet/området via en optimeret sti. Dette er beskrevet yderligere i artiklen Microsoft 365-ydeevneoptimering for kinabrugere.

Fungerer konfiguration af opdelt tunnel for Teams, der kører i en browser?

Ja, med advarsler. De fleste Teams-funktioner understøttes i de browsere, der er angivet i Hent klienter til Microsoft Teams.

Derudover understøtter Microsoft Edge 96 og nyere VPN-opdelt tunnelføring for peer-to-peer-trafik ved at aktivere Edge WebRtcRespectOsRoutingTableEnabled-politikken . På nuværende tidspunkt understøtter andre browsere muligvis ikke VPN-opdelt tunnelføring for peer-to-peer-trafik.

Relaterede artikler

Implementering af OPDELT VPN-tunnelføring til Microsoft 365

Almindelige scenarier med opdelt VPN-tunnelføring til Microsoft 365

Sikring af Teams-medietrafik til VPN-opdelt tunnelføring

Særlige overvejelser i forbindelse med Stream og livebegivenheder i VPN-miljøer

Optimering af ydeevnen i Microsoft 365 for kinabrugere

Principper for Microsoft 365 Network Connectivity

Vurderer Microsoft 365 netværksforbindelse

Microsoft 365-netværk og justering af ydeevne

Kører på VPN: Sådan holder Microsoft sin eksterne arbejdsstyrke tilsluttet

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om