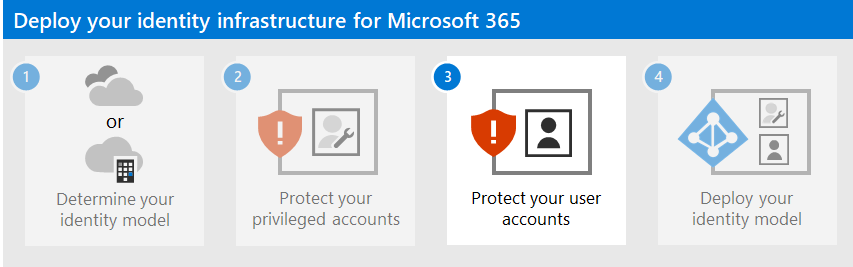

Trin 2. Beskyt dine privilegerede Microsoft 365-konti

Denne artikel gælder både for Microsoft 365 Enterprise og Office 365 Enterprise.

Se alt vores indhold til små virksomheder i Hjælp til og læring for små virksomheder.

Sikkerhedsbrud i en Microsoft 365-lejer, herunder indsamling af oplysninger og phishing-angreb, sker typisk ved at kompromittere legitimationsoplysningerne for en privilegeret Microsoft 365-konto. Sikkerhed i cloudmiljøet er et partnerskab mellem dig og Microsoft:

Microsofts cloudtjenester er bygget på et fundament af tillid og sikkerhed. Microsoft giver dig sikkerhedskontroller og -funktioner, der kan hjælpe dig med at beskytte dine data og programmer.

Du ejer dine data og identiteter og ansvaret for at beskytte dem, sikkerheden af dine ressourcer i det lokale miljø og sikkerheden for cloudkomponenter, som du styrer.

Microsoft leverer funktioner, der kan hjælpe med at beskytte din organisation, men de er kun effektive, hvis du bruger dem. Hvis du ikke bruger dem, kan du være sårbar over for angreb. For at beskytte dine privilegerede konti er Microsoft her for at hjælpe dig med detaljerede instruktioner til:

Opret dedikerede, privilegerede, cloudbaserede konti, og brug dem kun, når det er nødvendigt.

Konfigurer multifaktorgodkendelse (MFA) for dine dedikerede Microsoft 365-privilegerede konti, og brug den stærkeste form for sekundær godkendelse.

Beskyt privilegerede konti med anbefalinger til Nul tillid identitet og enhedsadgang.

Bemærk!

Hvis du vil sikre dine privilegerede roller, skal du se Bedste praksis for Microsoft Entra roller for at sikre privilegeret adgang til din lejer.

1. Opret dedikerede, privilegerede, skybaserede brugerkonti, og brug dem kun, når det er nødvendigt

I stedet for at bruge daglige brugerkonti, der er blevet tildelt administratorroller, skal du oprette dedikerede brugerkonti, der har administratorrollerne i Microsoft Entra ID.

Fra nu af logger du kun på med de dedikerede privilegerede konti for opgaver, der kræver administratorrettigheder. Al anden Microsoft 365-administration skal udføres ved at tildele andre administrationsroller til brugerkonti.

Bemærk!

Dette kræver yderligere trin for at logge af som din daglige brugerkonto og logge på med en dedikeret administratorkonto. Men det skal kun gøres lejlighedsvis i forbindelse med administratorhandlinger. Overvej at gendanne dit Microsoft 365-abonnement efter brud på en administratorkonto kræver mange flere trin.

Du skal også oprette akutadgangskonti for at forhindre, at du ved et uheld låses ude af Microsoft Entra ID.

Du kan beskytte dine privilegerede konti yderligere med Microsoft Entra Privileged Identity Management (PIM) til tildeling efter behov af administratorroller efter behov.

2. Konfigurer multifaktorgodkendelse for dine dedikerede Privilegerede Microsoft 365-konti

Multifaktorgodkendelse kræver yderligere oplysninger ud over kontonavnet og adgangskoden. Microsoft 365 understøtter disse ekstra kontrolmetoder:

- Microsoft Authenticator-appen

- Et telefonopkald

- En tilfældigt genereret bekræftelseskode, der sendes via en sms

- Et chipkort (virtuelt eller fysisk) (kræver godkendelse i organisationsnetværket)

- En biometrisk enhed

- Oauth-token

Bemærk!

For organisationer, der skal overholde NIST-standarder (National Institute of Standards and Technology), begrænses brugen af et telefonopkald eller sms-baserede yderligere kontrolmetoder. Klik her for at få flere oplysninger.

Hvis du er en lille virksomhed, der kun bruger brugerkonti, der kun er gemt i cloudmiljøet (identitetsmodellen kun i cloudmiljøet), skal du konfigurere MFA til at konfigurere MFA ved hjælp af et telefonopkald eller en bekræftelseskode for en sms, der er sendt til en smartphone for hver dedikeret privilegeret konto.

Hvis du er en større organisation, der bruger en Hybrid Identity Model i Microsoft 365, har du flere kontrolmuligheder. Hvis du allerede har sikkerhedsinfrastrukturen til en stærkere sekundær godkendelsesmetode, skal du konfigurere MFA og konfigurere hver dedikeret privilegeret konto for den relevante kontrolmetode.

Hvis sikkerhedsinfrastrukturen for den ønskede stærkere bekræftelsesmetode ikke er på plads og fungerer for Microsoft 365 MFA, anbefaler vi på det kraftigste, at du konfigurerer dedikerede privilegerede konti med MFA ved hjælp af Microsoft Authenticator-appen, et telefonopkald eller en bekræftelseskode til en sms, der sendes til en smart telefon for dine privilegerede konti som en midlertidig sikkerhedsforanstaltning. Behold ikke dine dedikerede privilegerede konti uden den ekstra beskyttelse, der leveres af MFA.

Du kan få flere oplysninger under MFA til Microsoft 365.

3. Beskyt administratorkonti med Nul tillid anbefalinger til identitet og enhedsadgang

For at hjælpe med at sikre en sikker og produktiv arbejdsstyrke giver Microsoft en række anbefalinger til identitets- og enhedsadgang. I forbindelse med identitet skal du bruge anbefalingerne og indstillingerne i disse artikler:

Yderligere beskyttelse af virksomhedsorganisationer

Brug disse yderligere metoder til at sikre, at din privilegerede konto og den konfiguration, du udfører ved hjælp af den, er så sikker som muligt.

Arbejdsstation med privilegeret adgang

Hvis du vil sikre, at udførelsen af yderst privilegerede opgaver er så sikker som muligt, skal du bruge en arbejdsstation med privilegeret adgang (PAW). En PAW er en dedikeret computer, der kun bruges til følsomme konfigurationsopgaver, f.eks. Microsoft 365-konfiguration, der kræver en privilegeret konto. Da denne computer ikke bruges dagligt til internetbrowsing eller mail, er den bedre beskyttet mod internetangreb og trusler.

Du kan finde oplysninger om, hvordan du konfigurerer en PAW, under Sikring af enheder som en del af historien om privilegeret adgang.

Hvis du vil aktivere Azure PIM for dine Microsoft Entra lejer- og administratorkonti, skal du se trinnene til konfiguration af PIM.

Hvis du vil udvikle en omfattende køreplan for at sikre privilegeret adgang mod cyberangreb, skal du se Sikring af privilegeret adgang til hybrid- og cloudinstallationer i Microsoft Entra ID.

Privileged Identity Management

I stedet for at få tildelt en administratorrolle permanent til dine privilegerede konti kan du bruge PIM til at aktivere tildeling efter behov af administratorrollen efter behov.

Dine administratorkonti går fra at være permanente administratorer til berettigede administratorer. Administratorrollen er inaktiv, indtil nogen har brug for den. Du fuldfører derefter en aktiveringsproces for at føje administratorrollen til den privilegerede konto i et forudbestemt tidsrum. Når tiden udløber, fjerner PIM administratorrollen fra den privilegerede konto.

Brug af PIM og denne proces reducerer betydeligt den tid, dine privilegerede konti er sårbare over for angreb og brug af ondsindede brugere.

Brug af denne funktion kræver enten Microsoft Entra ID-håndtering eller Microsoft Entra ID P2-abonnementer. Hvis du vil finde den rigtige licens til dine krav, skal du se Sammenlign offentligt tilgængelige funktioner i Microsoft Entra ID.

Du kan få oplysninger om licenser til brugere under Licenskrav til brug Privileged Identity Management.

Du kan finde flere oplysninger under:

- Privileged Identity Management.

- Sikring af privilegeret adgang til hybrid- og cloudinstallationer i Microsoft Entra ID

Privileged Access Management

Privilegeret adgangsstyring aktiveres ved at konfigurere politikker, der angiver just-in-time-adgang for opgavebaserede aktiviteter i din lejer. Det kan hjælpe med at beskytte din organisation mod brud, der kan bruge eksisterende privilegerede administratorkonti med stående adgang til følsomme data eller adgang til vigtige konfigurationsindstillinger. Du kan f.eks. konfigurere en politik for privilegeret adgangsstyring, der kræver eksplicit godkendelse for at få adgang til og ændre indstillingerne for organisationspostkasser i din lejer.

I dette trin skal du aktivere privilegeret adgangsstyring i din lejer og konfigurere privilegerede adgangspolitikker, der giver ekstra sikkerhed for opgavebaseret adgang til data og konfigurationsindstillinger for din organisation. Der er tre grundlæggende trin til at komme i gang med privilegeret adgang i din organisation:

- Oprettelse af en godkenders gruppe

- Aktivering af privilegeret adgang

- Oprettelse af godkendelsespolitikker

Privilegeret adgangsstyring gør det muligt for din organisation at arbejde med nul stående rettigheder og levere et forsvarslag mod sikkerhedsrisici, der opstår på grund af sådan stående administrativ adgang. Privilegeret adgang kræver godkendelser til udførelse af en opgave, der har en tilknyttet godkendelsespolitik defineret. Brugere, der skal udføre opgaver, der er inkluderet i godkendelsespolitikken, skal anmode om og tildeles adgangsgodkendelse.

Hvis du vil aktivere privilegeret adgangsstyring, skal du se Kom i gang med privilegeret adgangsstyring.

Du kan finde flere oplysninger under Få mere at vide om privilegeret adgangsstyring.

Sikkerhedsoplysninger og SIEM-software (Event Management) til Microsoft 365-logføring

SIEM-software, der kører på en server, udfører analyse i realtid af sikkerhedsbeskeder og hændelser, der er oprettet af programmer og netværkshardware. Hvis du vil tillade, at din SIEM-server inkluderer Microsoft 365-sikkerhedsbeskeder og -hændelser i dens analyse- og rapporteringsfunktioner, skal du integrere Microsoft Entra ID i dit SEIM. Se Introduktion til Azure Log Integration.

Næste trin

Fortsæt med trin 3 for at sikre dine brugerkonti.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om