Nye konfigurationsprofiler til macOS Big Sur og nyere versioner af macOS

Gælder for:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Vil du opleve Microsoft Defender for Endpoint? Tilmeld dig en gratis prøveversion.

Hvis du har installeret Microsoft Defender for Endpoint på macOS i et administreret miljø (via JAMF, Intune eller en anden MDM-løsning), skal du installere nye konfigurationsprofiler. Hvis du ikke udfører disse trin, får brugerne besked om godkendelse for at køre disse nye komponenter.

JAMF

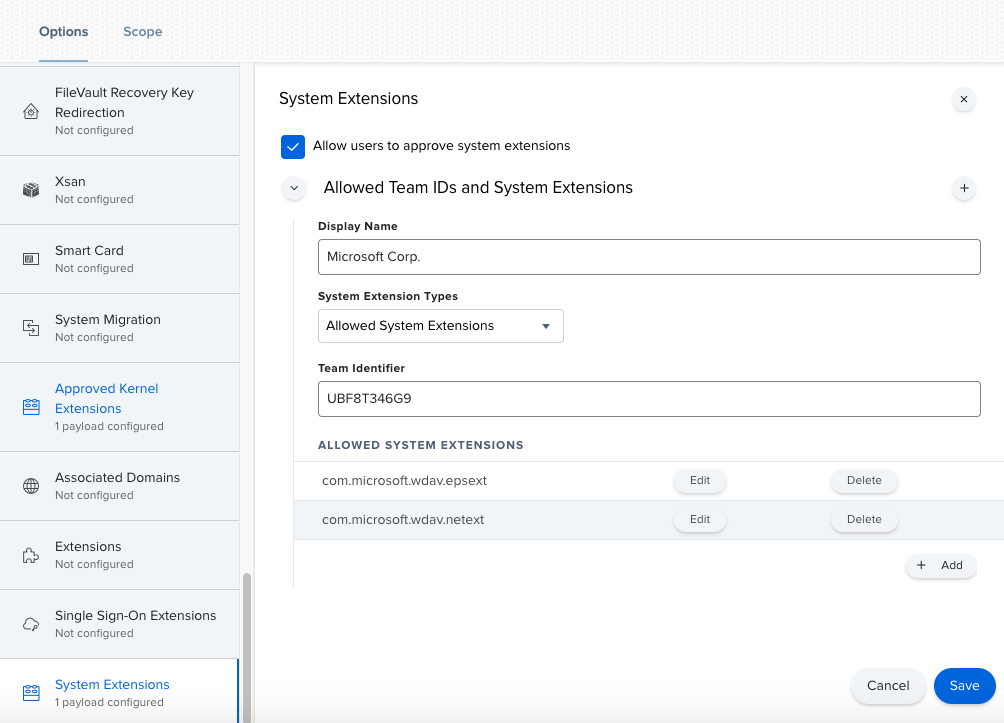

Politik for JAMF-systemudvidelser

Hvis du vil godkende systemudvidelserne, skal du oprette følgende nyttedata:

Vælg Indstillinger > Systemudvidelser i Computere > Konfigurationsprofiler.

Vælg Tilladte systemudvidelser på rullelisten Systemudvidelsestyper .

Brug UBF8T346G9 til team-id.

Føj følgende bundt-id'er til listen Tilladte systemudvidelser :

- com.microsoft.wdav.epsext

- com.microsoft.wdav.netext

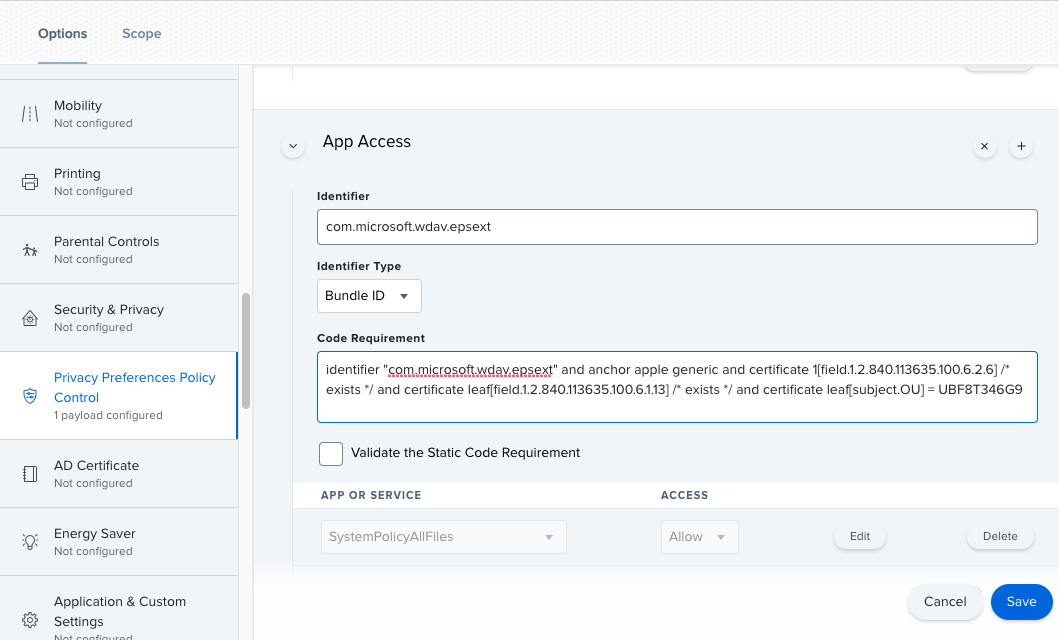

Kontrol af politik for beskyttelse af personlige oplysninger

Tilføj følgende JAMF-nyttedata for at give fuld diskadgang til sikkerhedsudvidelsen Microsoft Defender for Endpoint Slutpunkt. Denne politik er en forudsætning for at køre udvidelsen på din enhed.

Vælg Indstillinger Styring>af politik for beskyttelse af personlige oplysninger.

Brug

com.microsoft.wdav.epsextsom identifikator ogBundle IDsom bundttype.Angiv kodekrav til

identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9Angiv app eller tjeneste til SystemPolicyAllFiles og adgang til Allow.

Politik for netværksudvidelse

Som en del af slutpunktsregistrerings- og svarfunktionerne undersøger Microsoft Defender for Endpoint på macOS sockettrafik og rapporterer disse oplysninger til Microsoft Defender-portalen. Følgende politik gør det muligt for netværksudvidelsen at udføre denne funktionalitet.

Bemærk!

JAMF har ikke indbygget understøttelse af politikker for indholdsfiltrering, som er en forudsætning for at aktivere de netværksudvidelser, der Microsoft Defender for Endpoint på macOS-installationer på enheden. Desuden ændrer JAMF nogle gange indholdet af de politikker, der installeres. Følgende trin indeholder derfor en løsning, der involverer signering af konfigurationsprofilen.

Gem følgende indhold på enheden som

com.microsoft.network-extension.mobileconfigved hjælp af en teksteditor:<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadDisplayName</key> <string>Microsoft Defender Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string> <key>PayloadType</key> <string>com.apple.webcontent-filter</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string> <key>PayloadDisplayName</key> <string>Approved Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>FilterType</key> <string>Plugin</string> <key>UserDefinedName</key> <string>Microsoft Defender Network Extension</string> <key>PluginBundleID</key> <string>com.microsoft.wdav</string> <key>FilterSockets</key> <true/> <key>FilterDataProviderBundleIdentifier</key> <string>com.microsoft.wdav.netext</string> <key>FilterDataProviderDesignatedRequirement</key> <string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string> </dict> </array> </dict> </plist>Kontrollér, at ovenstående fil blev kopieret korrekt ved at køre værktøjet

plutili terminalen:$ plutil -lint <PathToFile>/com.microsoft.network-extension.mobileconfigHvis filen f.eks. blev gemt i dokumenter:

$ plutil -lint ~/Documents/com.microsoft.network-extension.mobileconfigKontrollér, at kommandoen opretter

OK.<PathToFile>/com.microsoft.network-extension.mobileconfig: OKFølg vejledningen på denne side for at oprette et signeringscertifikat ved hjælp af JAMF's indbyggede nøglecenter.

Når certifikatet er oprettet og installeret på enheden, skal du køre følgende kommando fra Terminal for at signere filen:

$ security cms -S -N "<CertificateName>" -i <PathToFile>/com.microsoft.network-extension.mobileconfig -o <PathToSignedFile>/com.microsoft.network-extension.signed.mobileconfigHvis certifikatnavnet f.eks. er SigningCertificate , og den signerede fil gemmes i dokumenter:

$ security cms -S -N "SigningCertificate" -i ~/Documents/com.microsoft.network-extension.mobileconfig -o ~/Documents/com.microsoft.network-extension.signed.mobileconfigGå til Konfigurationsprofiler på JAMF-portalen, og klik på knappen Upload . Vælg

com.microsoft.network-extension.signed.mobileconfig, når du bliver bedt om at angive filen.

Intune

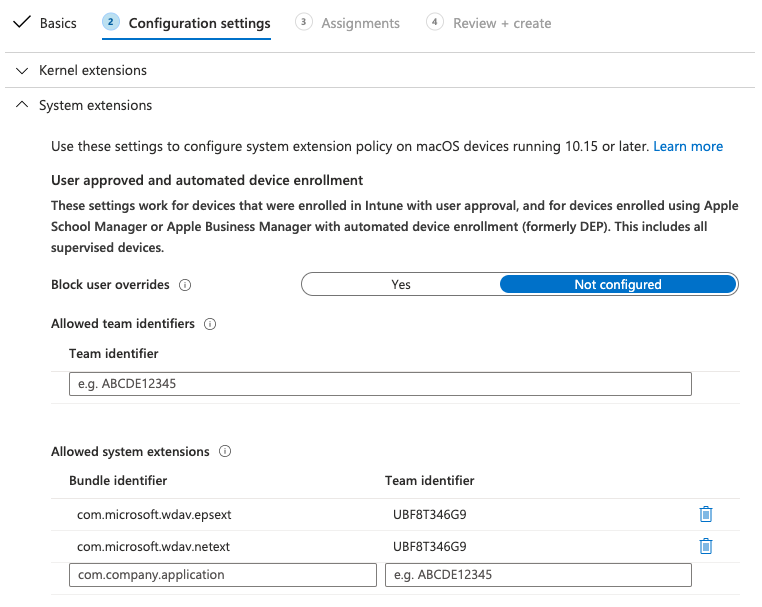

politik for Intune systemudvidelser

Sådan godkender du systemudvidelserne:

Åbn Administrer>enhedskonfiguration i Intune. Vælg Administrer>profiler>Create Profil.

Vælg et navn til profilen. Skift Platform=macOS til Profiltype=Udvidelser. Vælg Create.

Under fanen skal

Basicsdu give denne nye profil et navn.Configuration settingsTilføj følgende poster iAllowed system extensionssektionen under fanen :

| Bundt-id | Team-id |

|---|---|

| com.microsoft.wdav.epsext | UBF8T346G9 |

| com.microsoft.wdav.netext | UBF8T346G9 |

- Under fanen skal

Assignmentsdu tildele denne profil til Alle brugere & Alle enheder. - Gennemse og opret denne konfigurationsprofil.

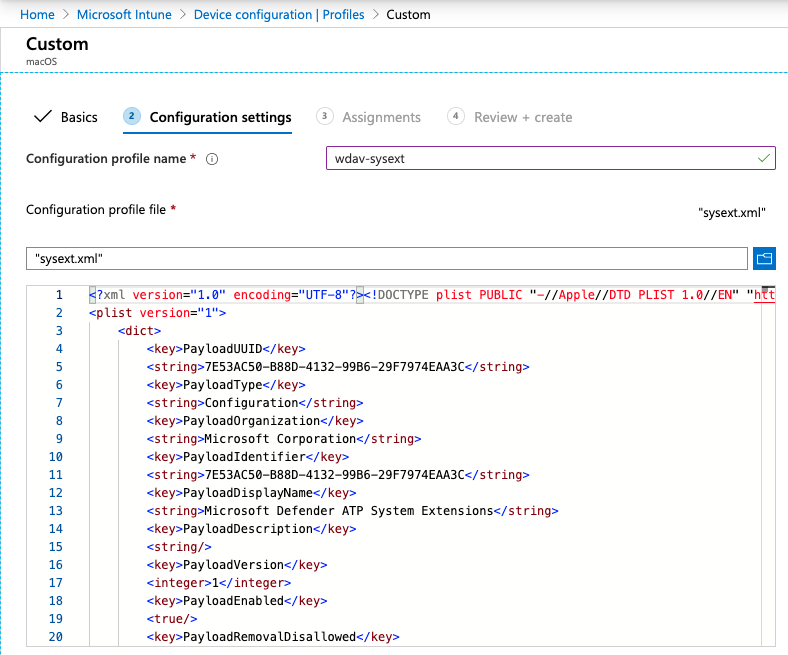

Create og udrul den brugerdefinerede konfigurationsprofil

Følgende konfigurationsprofil aktiverer netværksudvidelsen og giver fuld diskadgang til systemudvidelsen Endpoint Security.

Gem følgende indhold i en fil med navnet sysext.xml:

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender System Extensions</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string>

<key>PayloadType</key>

<string>com.apple.webcontent-filter</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string>

<key>PayloadDisplayName</key>

<string>Approved Network Extension</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>FilterType</key>

<string>Plugin</string>

<key>UserDefinedName</key>

<string>Microsoft Defender Network Extension</string>

<key>PluginBundleID</key>

<string>com.microsoft.wdav</string>

<key>FilterSockets</key>

<true/>

<key>FilterDataProviderBundleIdentifier</key>

<string>com.microsoft.wdav.netext</string>

<key>FilterDataProviderDesignatedRequirement</key>

<string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

</dict>

<dict>

<key>PayloadUUID</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadType</key>

<string>com.apple.TCC.configuration-profile-policy</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadDisplayName</key>

<string>Privacy Preferences Policy Control</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>Services</key>

<dict>

<key>SystemPolicyAllFiles</key>

<array>

<dict>

<key>Identifier</key>

<string>com.microsoft.wdav.epsext</string>

<key>CodeRequirement</key>

<string>identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

<key>IdentifierType</key>

<string>bundleID</string>

<key>StaticCode</key>

<integer>0</integer>

<key>Allowed</key>

<integer>1</integer>

</dict>

</array>

</dict>

</dict>

</array>

</dict>

</plist>

Kontrollér, at ovenstående fil blev kopieret korrekt. Kør følgende kommando fra Terminal, og kontrollér, at den returnerer OK:

$ plutil -lint sysext.xml

sysext.xml: OK

Sådan installerer du denne brugerdefinerede konfigurationsprofil:

Åbn Administrer>enhedskonfiguration i Intune. Vælg Administrer>profiler>Create profil.

Vælg et navn til profilen. Skift platform=macOS og profiltype=Brugerdefineret. Vælg Konfigurer.

Åbn konfigurationsprofilen, og upload sysext.xml. Denne fil blev oprettet i det foregående trin.

Vælg OK.

Under fanen skal

Assignmentsdu tildele denne profil til Alle brugere & Alle enheder.Gennemse og opret denne konfigurationsprofil.

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om