Sikre standardmiljøet

Alle medarbejdere i din organisation har adgang til Power Platform-standardmiljøet. Som Power Platform-administrator skal du overveje, hvordan du kan sikre miljøet, samtidig med at det bliver tilgængeligt for udviklernes personlige produktivitet. Denne artikel indeholder forslag.

Tildele administratorroller direkte

Overvej, om dine administratorbrugere skal have rollen som Power Platform-administrator. Vil rollen som miljøadministrator eller systemadministrator være mere passende? Under alle omstændigheder skal du begrænse den mere omfattende Power Platform-administratorrolle til kun et par brugere. Få mere at vide om at administrere Power Platform-miljøer.

Kommunikere hensigt

En af de vigtigste udfordringer for Power Platform Center of Excellence-teamet (CoE) er at kommunikere hensigten med brug af standardmiljøet. Her er nogle anbefalinger.

Omdøbe standardmiljøet

Standardmiljøet oprettes med navnet TenantName (standard). Du kan ændre navnet på miljøet til noget mere beskrivende, f.eks. Personligt produktivitetsmiljø, for at fremhæve formålet mere tydeligt.

Bruge Power Platform-hubben

Microsoft Power Platform-hubben er et SharePoint-kommunikationswebsted. Den giver et udgangspunkt for en central kilde til oplysninger for udviklere om organisationens brug af Power Platform. Startindhold og sideskabeloner gør det nemt at give oplysninger til udviklere som:

- Brugsscenarier vedrørende personlig produktivitet

- Hvordan man udvikler apps og flow

- Hvor man udvikler apps og flow

- Hvordan man kontakter CoE-supportteamet

- Regler for integration med eksterne tjenester

Tilføj links til andre interne ressourcer, som dine udviklere kan finde nyttige.

Begræns deling med alle

Udviklere kan dele deres apps med andre individuelle brugere, sikkerhedsgrupper og som standard alle i organisationen. Du bør overveje at bruge en beskyttet proces til ofte anvendte apps for at håndhæve politikker og krav som disse:

- Sikkerhedsgennemgangspolitik

- Virksomhedsgennemgangspolitik

- ALM-krav (Application Lifecycle Management)

- Krav til brugeroplevelse og branding

Overvej også at deaktivere funktionen Del med alle i Power Platform. Når den er begrænset, er det kun en lille gruppe administratorer, der kan dele et program med alle i miljøet. Sådan gør du.

Kør Get-TenantSettings-cmdletten for at få en liste over din organisations lejerindstillinger som et objekt.

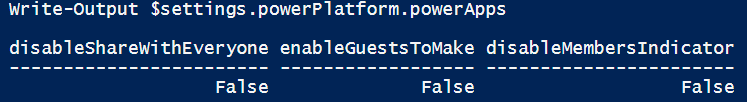

Objektet

powerPlatform.PowerAppsindeholder tre flag:

Kør følgende PowerShell-kommandoer for at hente indstillingsobjektet og angive variablen til at dele med alle til falsk.

$settings=Get-TenantSettings $settings.powerPlatform.powerApps.disableShareWithEveryone=$trueKør

Set-TenantSettings-cmdletten sammen med indstillingsobjektet for at forhindre, at udviklere deler deres apps med alle i lejeren.Set-TenantSettings $settings

Opret en politik om forebyggelse af datatab

Du kan også sikre standardmiljøet ved at oprette en DLP-politik (politik om forebyggelse af datatab) for det. Det er især vigtigt at have en DLP-politik for standardmiljøet, da alle medarbejdere i organisationen har adgang til den. Her er nogle anbefalinger, der kan hjælpe dig med at håndhæve politikken.

Tilpasse meddelelsen om DLP-styring

Tilpas den fejlmeddelelse, der vises, hvis en udvikler opretter en app, der overtræder organisationens DLP-politik. Henvis udvikleren til organisationens Power Platform-hub, og angiv mailadressen til CoE-teamet.

Efterhånden som CoE-teamet finjusterer DLP-politikken med tiden, kan du komme til at beskadige nogle apps. Kontrollér, at meddelelsen om overtrædelse af DLP-politikken indeholder kontaktoplysninger eller et link til flere oplysninger, så udviklere kan komme videre.

Brug følgende PowerShell-cmdletter til at tilpasse meddelelsen som styringspolitik:

| Command | Beskrivelse |

|---|---|

| Set-PowerAppDlpErrorSettings | Angiv styringsmeddelelse |

| Set-PowerAppDlpErrorSettings | Opdater styringsmeddelelse |

Blokere nye connectorer i standardmiljøet

Alle nye connectorer anbringes som standard i gruppen Ikke-forretningsmæssig i din DLP-politik. Du kan altid ændre standardgruppen til enten Forretning eller Blokeret. I forbindelse med en DLP-politik, der anvendes på standardmiljøet, anbefales det, at du konfigurerer gruppen Blokeret som standard for at sikre, at nye connectorer ikke kan bruges, før de er blevet gennemgået af en af administratorerne.

Begræns udviklere til forudbyggede connectorer

Begræns udviklere til kun grundlæggende connectorer, der ikke kan blokeres, for at forhindre adgang til resten.

Flyt alle de connectorer, der ikke kan blokeres, til forretningsdatagruppen.

Flyt alle de connectorer, der kan blokeres, til den blokerede datagruppe.

Begræns brugerdefinerede connector

Brugerdefinerede connectorer integrerer en app eller et flow med en tilpasset tjeneste. Disse tjenester er beregnet til tekniske brugere, f.eks. udviklere. Det er en god ide at reducere mængden af API'er udviklet af organisationen, der kan aktiveres via apps eller flow i standardmiljøet. Du kan forhindre, at udviklere opretter og anvender brugerdefinerede connectorer på API'er i standardmiljøet, ved at oprette en regel, der blokerer alle URL-mønstre.

Hvis udviklere skal have adgang til nogle API'er (f.eks. en tjeneste, der returnerer en liste over virksomhedens fridage), skal du konfigurere flere regler, der klassificerer forskellige URL-mønstre i virksomheds- og ikke-virksomhedsdatagrupper. Sørg for, at connectorer altid bruger HTTPS-protokollen. Få mere at vide om DLP-politik for brugerdefinerede connectorer.

Sikre integration med Exchange

Office 365 Outlook-connectoren er en af de standardconnectorer, der ikke kan blokeres. Den giver udviklere mulighed for at sende, slette og besvare mails i de postkasser, de har adgang til. Risikoen med denne connector er også en af dens mest effektive funktioner – muligheden for at sende en mail. En udvikler kan f.eks. oprette et flow, der sender et mailfremstød.

Exchange-administratoren i din organisation kan konfigurere regler på Exchange-serveren for at forhindre, at der sendes mails fra apps. Det er også muligt at udelukke bestemte flows eller apps fra de regler, der konfigureres, for at blokere udgående mails. Du kan kombinere disse regler med en liste over tilladte mailafsendere for at sikre, at mails fra apps og flow kun kan sendes fra en lille gruppe postkasser.

Når en app eller et flow sender en mail via Office 365 Outlook-connectoren, indsættes der bestemte SMTP-overskrifter i meddelelsen. Du kan bruge reserverede sætninger i overskrifterne til at identificere, om en mail stammer fra et flow eller fra en app.

Den SMTP-overskrift, der indsættes i en mail, som sendes fra et flow, ser ud som i følgende eksempel:

x-ms-mail-application: Microsoft Power Automate;

User-Agent: azure-logic-apps/1.0 (workflow 2321aaccfeaf4d7a8fb792e29c056b03;version 08585414259577874539) microsoft-flow/1.0

x-ms-mail-operation-type: Send

x-ms-mail-environment-id: 0c5781e0-65ec-ecd7-b964-fd94b2c8e71b

Overskriftsdetaljer

I følgende tabel beskrives de værdier, der kan vises i x-ms-mail-application-overskriften, afhængigt af den anvendte tjeneste:

| Tjeneste | Værdi |

|---|---|

| Power Automate | Microsoft Power Automate; User-Agent: azure-logic-apps/1.0 (workflow <GUID>; version <versionsnummer>) microsoft-flow/1.0 |

| Power Apps | Microsoft Power Apps; User-Agent: PowerApps/ (; AppName= <appnavn>) |

I følgende tabel beskrives de værdier, der kan vises i x-ms-mail-operation-type-overskriften, afhængigt af hvilken handling der udføres:

| Værdi | Beskrivelse |

|---|---|

| Svar | Til svarhandlinger i mails |

| Frem | Til videresendelseshandlinger i mails |

| Send | Til afsendelseshandlinger i mails, herunder SendEmailWithOptions og SendApprovalEmail |

x-ms-mail-environment-id-overskriften indeholder værdien for miljø-id'et. Tilstedeværelsen af denne overskrift afhænger af det produkt, du bruger:

- I Power Apps er den altid til stede.

- I Power Automate findes den kun i forbindelser, der er oprettet efter juli 2020.

- I Logic Apps er den aldrig til stede.

Potentielle Exchange-regler for standardmiljøet

Her er nogle mailhandlinger, som du måske vil blokere ved hjælp af Exchange-regler.

Bloker udgående mails til eksterne modtagere: Bloker alle udgående mails, der sendes til eksterne modtagere fra Power Automate og Power Apps. Denne regel forhindrer udviklere i at sende mails til partnere, leverandører eller klienter fra deres apps eller flow.

Bloker udgående videresendelse: Blokér alle udgående mails, der videresendes til eksterne modtagere, fra Power Automate og Power Apps, hvor afsenderen ikke er på en liste over tilladte postkasser. Denne regel forhindrer udviklere i at oprette et flow, der automatisk videresender indgående mails til en ekstern modtager.

Undtagelser, der skal overvejes vedrørende blokeringsregler for mails

Her er nogle mulige undtagelser til Exchange-reglerne om at blokere mails for at øge fleksibiliteten:

Undtagne specifikke apps og flow: Føj en undtagelsesliste til de regler, der er foreslået tidligere, så godkendte apps eller flow kan sende mails til eksterne modtagere.

Liste over tilladte på organisationsniveau: I dette scenarie er det en god ide at flytte løsningen til et dedikeret miljø. Hvis flere flows i miljøet skal sende udgående mails, kan du oprette en generel undtagelsesregel for udgående mails fra det pågældende miljø. Udvikler- og administratortilladelserne til det pågældende miljø skal styres og begrænses nøje.

Anvende isolation på tværs af lejer

Power Platform har et system med connectorer, der er baseret på Microsoft Entra. Det giver autoriserede Microsoft Entra-brugere mulighed for at forbinde apps og flows med datalagre. Lejerisolation styrer flytning af data fra autoriserede Microsoft Entra-datakilder til og fra deres lejer.

Lejerisolation anvendes på lejerniveau og påvirker alle miljøer i lejeren, herunder standardmiljøet. Da alle medarbejdere er udviklere i standardmiljøet, er det vigtigt at konfigurere en robust lejerisolationspolitik for at beskytte miljøet. Vi anbefaler, at du eksplicit konfigurerer de lejere, som dine medarbejdere kan oprette forbindelse til. Alle andre lejere bør være omfattet af standardregler, der blokerer både det indgående og udgående dataflow.

Power Platform-lejerens isolation er forskellig fra lejerbegrænsning i hele Microsoft Entra ID. Det påvirker ikke Microsoft Entra ID-baseret adgang uden for Power Platform. Det fungerer kun for connectorer, der bruger Microsoft Entra ID-baseret godkendelse, f.eks. Office 365 Outlook- og SharePoint-connectorer.

Se også

Begrænse udgående og indgående adgang på tværs af lejere (forhåndsversion)

Get-PowerAppTenantIsolationPolicy (Microsoft.PowerApps.Administration.PowerShell)