Konfigurere en SAML 2.0-udbyder for portaler med Azure AD

Bemærk

Fra 12. oktober 2022 bliver Power Apps-portaler til Power Pages. Flere oplysninger: Microsoft Power Pages er nu generelt tilgængelig (blog)

Vi overfører og fletter snart dokumentationen til Power Apps-portalerne med Power Pages-dokumentationen.

I denne artikel får du at vide, hvordan du konfigurerer en SAML 2.0-udbyder til portaler med Azure Active Directory (Azure AD).

Bemærk

- Portaler kan konfigureres med identitetsudbydere, der er i overensstemmelse med SAML 2.0-standarderne (Security Assertion Markup Language). I denne artikel kan du se, hvordan du kan bruge Azure AD som eksempel på identitetsudbydere, der bruger SAML 2.0. Det kan tage et par minutter, før ændringer i godkendelsesindstillingerne afspejles på din portal. Genstart portalen ved hjælp af portalhandlingerne, hvis du vil afspejle ændringerne med det samme.

Sådan konfigurerer du Azure AD som SAML 2.0-udbyder

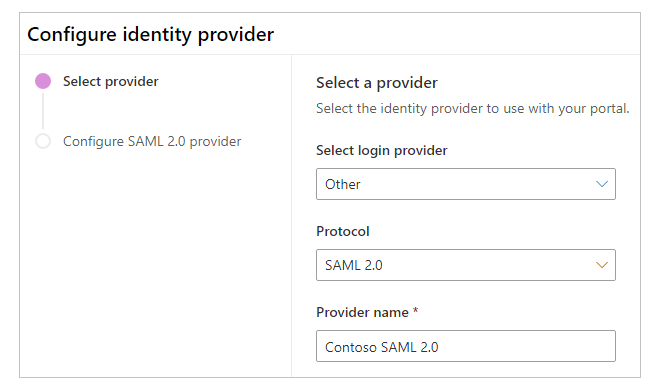

Vælg Tilføj udbyder for din portal.

Som Logonudbyder skal du vælge Anden.

Som Protokol skal du vælge SAML 2.0.

Angiv et udbydernavn.

Vælg Næste.

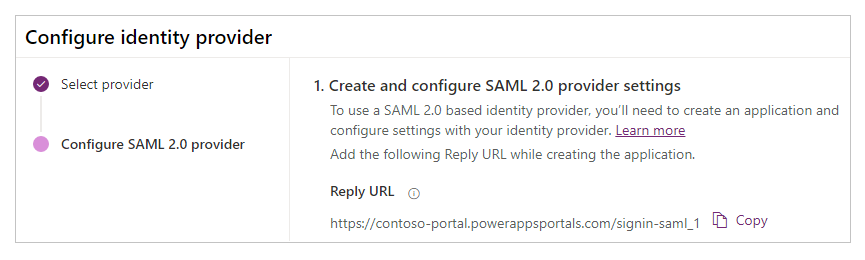

I dette trin skal du oprette applikationen og konfigurere indstillingerne med din identitetsudbyder.

Bemærk

- URL-adressen til svaret bruges af appen til at omdirigere brugere til portalen, efter at der er gennemført godkendelse. Hvis portalen bruger et brugerdefineret domænenavn, kan du have en anden URL-adresse end den, der er angivet her.

- Du kan finde flere oplysninger om, hvordan du opretter appregistreringen i Azure-portalen, under Hurtig start: registrering af et program med Microsoft-identitetsplatformen.

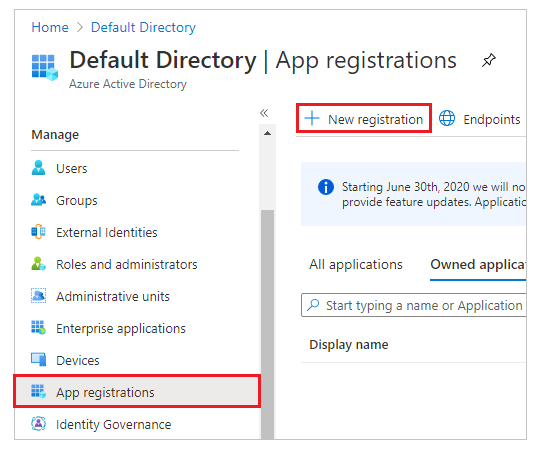

Log på Azure-portalen.

Søg efter og vælg Azure Active Directory.

Vælg Appregistreringer under Administrer.

Vælg Ny registrering.

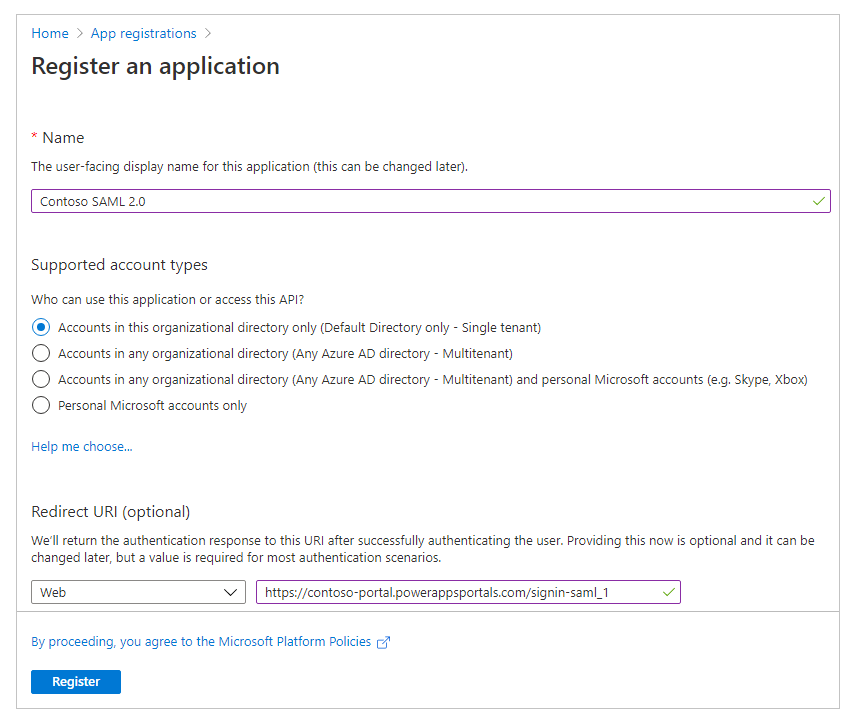

Angiv et navn.

Hvis det er nødvendigt, skal du vælge en anden Understøttet kontotype. Flere oplysninger: Understøttede kontotyper

Vælg Web under Omdirigerings-URI (hvis det ikke allerede er valgt).

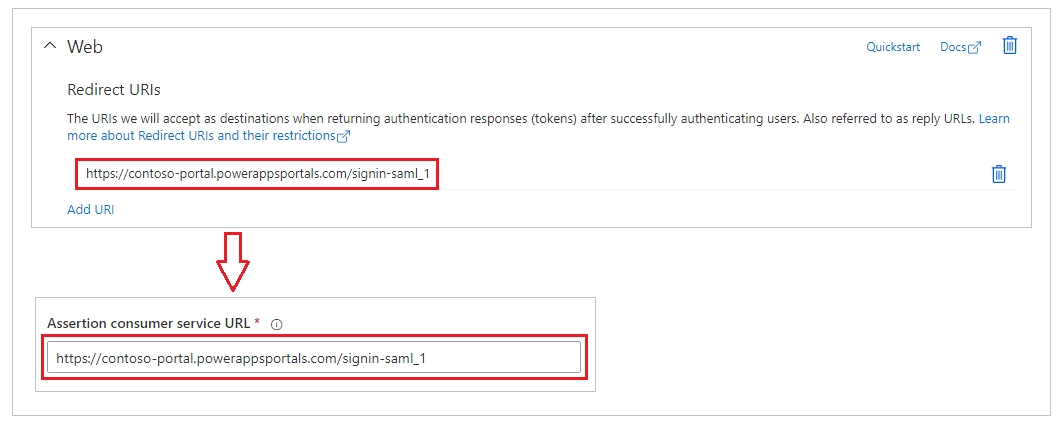

Angiv URL-svaradressen for din portal i tekstfeltet Omdirigerings-URI.

Eksempel:https://contoso-portal.powerappsportals.com/signin-saml_1Bemærk

Hvis du bruger standardportalens URL-adresse, skal du kopiere og indsætte URL-svaradresse som vist i afsnittet Opret og konfigurer SAML 2.0 udbyderindstillinger på skærmbilledet Konfigurer identitetsudbyder (trin 6 ovenfor). Hvis du bruger et brugerdefineret domænenavn for portalen, skal du angive den brugerdefinerede URL-adresse. Du skal sikre dig, at du bruger denne værdi, når du konfigurerer URL-adresse til ACS (Assertion Consumer Service) i portalindstillingerne under konfiguration af SAML 2.0-udbyderen.

Hvis du f.eks. indtaster URI-svaradressen i Azure-portalen somhttps://contoso-portal.powerappsportals.com/signin-saml_1, skal du bruge den som SAML 2.0-konfigurationen i portaler.

Vælg Registrer.

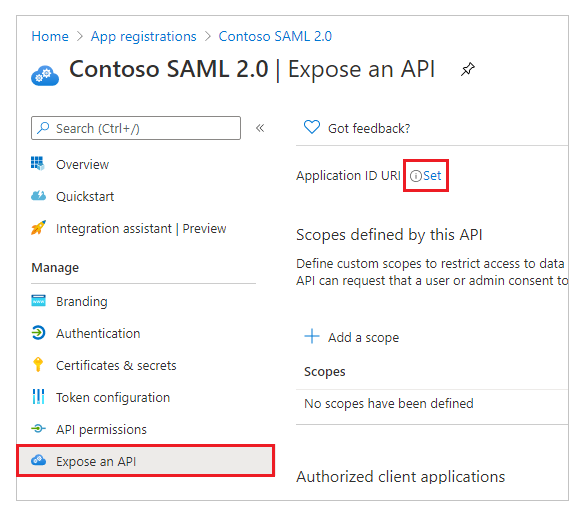

Vælg Vis en API.

Vælg Angiv for URI for program-id.

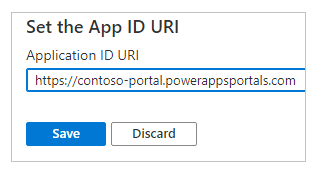

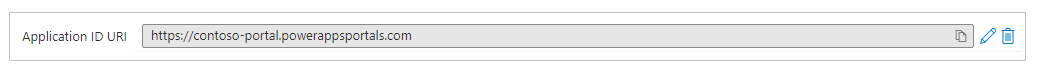

Angiv portalens URL-adresse som URI for app-id.

Bemærk

Portalens URL-adresse kan være anderledes, hvis du bruger et brugerdefineret domænenavn.

Vælg Gem.

Hold Azure-portalen åben, og skift til SAML 2.0-konfigurationen for Power Apps-portaler for de næste trin.

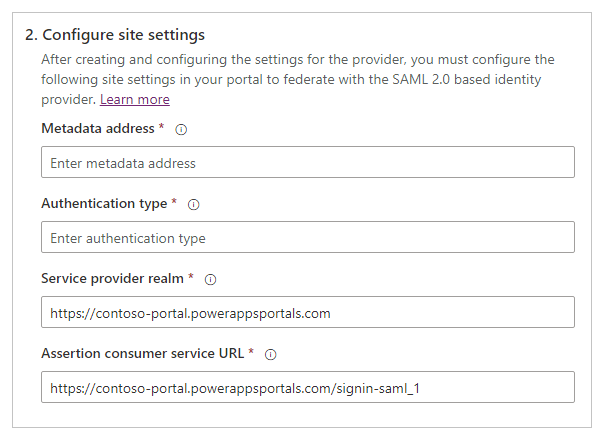

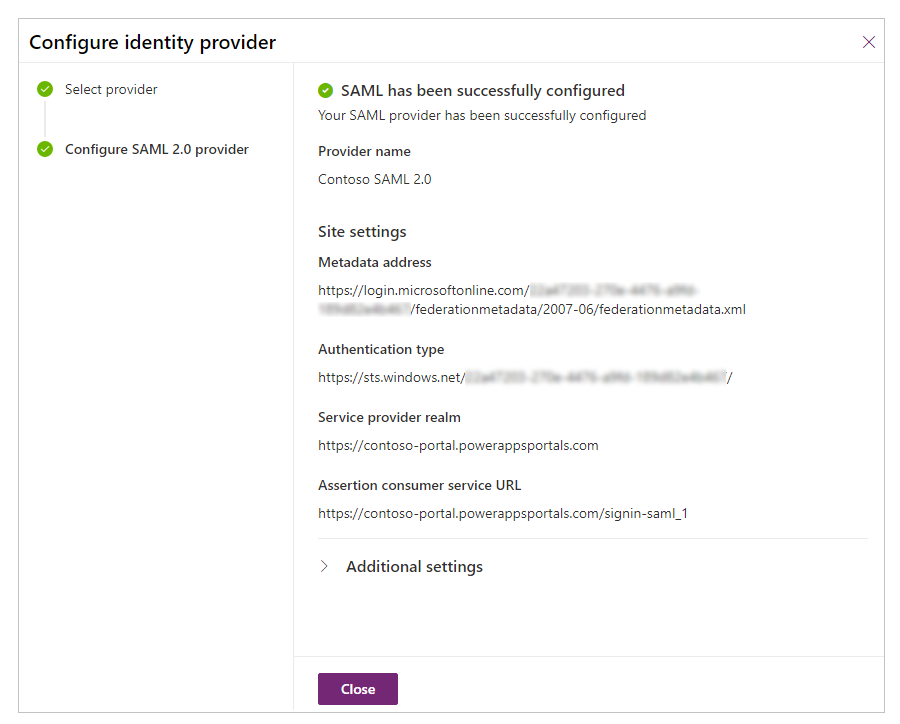

I dette trin skal du angive indstillingerne for webstedet i portalkonfigurationen.

Tip

Hvis du lukkede browservinduet efter at have konfigureret appregistreringen i ovenstående trin, skal du logge på Azure-portalen igen og gå til den app, du har registreret.

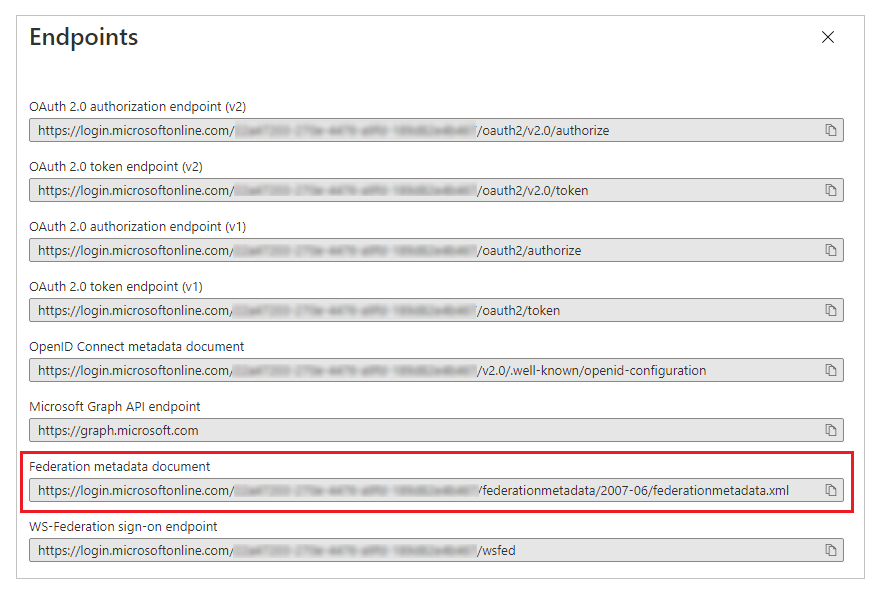

Metadataadresse: For at konfigurere metadataadressen skal du gøre følgende:

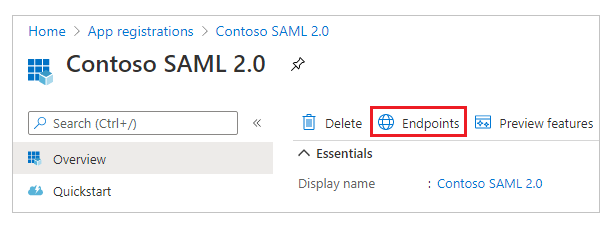

Vælg Oversigt i Azure-portalen.

Vælg Slutpunkter.

Kopiér URL-adressen til Dokument med samlingsmetadata.

Indsæt URL-adressen til det kopierede dokument som Metadataadresse for portaler.

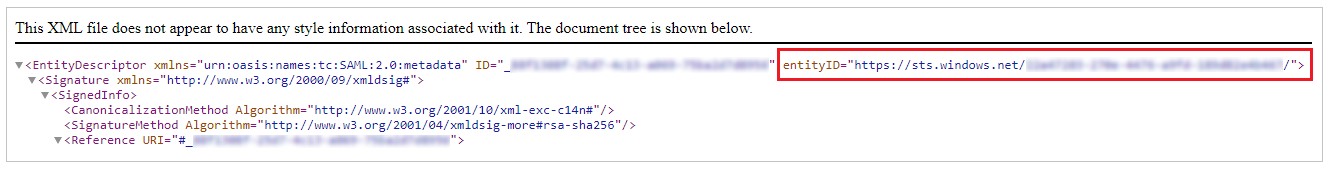

Godkendelsestype: Benyt følgende fremgangsmåde for at konfigurere godkendelsestypen::

Kopiér og indsæt den Metadataadresse, der er konfigureret tidligere, i et nyt browservindue.

Kopiér værdien af mærket

entityIDfra dokumentets URL-adresse.

Indsæt den kopierede værdi af

entityIDsom Godkendelsestype.

Eksempel:https://sts.windows.net/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/

Tjenesteudbyderdomæne: Angiv portalens URL-adresse som tjenesteudbyderdomænet.

Eksempel:https://contoso-portal.powerappsportals.comBemærk

Portalens URL-adresse kan være anderledes, hvis du bruger et brugerdefineret domænenavn.

URL-adresse til ACS (Assertion Consumer Service): Angiv URL-svaradresse for din portal i tekstfeltet URL-adresse til ACS (Assertion Consumer Service).

Eksempel:https://contoso-portal.powerappsportals.com/signin-saml_1

Bemærk

Hvis du bruger standardportalens URL-adresse, kan du kopiere og indsætte URL-svaradressen, som den vises i trinnet Opret og konfigurer indstillinger for SAML 2.0-udbyderen. Hvis du bruger et brugerdefineret domænenavn, skal du angive URL-adressen manuelt. Du skal sikre dig, at værdien her er nøjagtigt den samme som værdien af Omdirigerings-URI, du angav tidligere i Azure-portalen.

Vælg Bekræft.

Vælg Luk.

Se også

Konfigurere en SAML 2.0-udbyder for portaler med AD FS

Ofte stillede spørgsmål om brug af SAML 2.0 i portaler

Konfigurere en SAML 2.0-udbyder for portaler

Bemærk

Kan du fortælle os om dine sprogpræferencer for dokumentation? Tag en kort undersøgelse. (bemærk, at denne undersøgelse er på engelsk)

Undersøgelsen tager ca. syv minutter. Der indsamles ingen personlige data (erklæring om beskyttelse af personlige oplysninger).

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om