Webbeskyttelse

Gælder for:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Vil du opleve Microsoft Defender for Endpoint? Tilmeld dig en gratis prøveversion.

Om webbeskyttelse

Webbeskyttelse i Microsoft Defender for Endpoint består af webtrusselbeskyttelse, filtrering af webindhold og brugerdefinerede indikatorer. Med webbeskyttelse kan du beskytte dine enheder mod webtrusler og hjælpe dig med at regulere uønsket indhold. Du kan finde webbeskyttelsesrapporter på Microsoft Defender-portalen ved at gå til Webbeskyttelse af rapporter>.

Beskyttelse mod webtrusler

De kort, der udgør webtrusselbeskyttelse, er webtrusselsregistreringer over tid og webtrusseloversigt.

Beskyttelse af webtrusler omfatter:

- Omfattende synlighed af webtrusler, der påvirker din organisation.

- Undersøgelsesfunktioner via webrelateret trusselsaktivitet via beskeder og omfattende profiler af URL-adresser og de enheder, der har adgang til disse URL-adresser.

- Et komplet sæt sikkerhedsfunktioner, der sporer generelle adgangstendenser til skadelige og uønskede websteder.

Bemærk!

I forbindelse med andre processer end Microsoft Edge og Internet Explorer bruger webbeskyttelsesscenarier Netværksbeskyttelse til inspektion og håndhævelse:

- IP understøttes for alle tre protokoller (TCP, HTTP og HTTPS (TLS)).

- Det er kun enkelte IP-adresser, der understøttes (ingen CIDR-blokke eller IP-områder) i brugerdefinerede indikatorer.

- Krypterede URL-adresser (fuld sti) kan kun blokeres i førstepartsbrowsere (Internet Explorer, Edge).

- Krypterede URL-adresser (kun FQDN) kan blokeres i tredjepartsbrowsere (dvs. andre end Internet Explorer, Edge).

- Der kan anvendes komplette URL-stiblokke for ukrypterede URL-adresser.

Der kan være op til to timers ventetid (normalt mindre) mellem det tidspunkt, hvor handlingen udføres, og URL-adressen og IP-adressen blokeres.

Du kan få flere oplysninger under Beskyttelse mod webtrusler.

Brugerdefinerede indikatorer

Brugerdefinerede indikatorregistreringer opsummeres også i dine organisationers webtrusselrapporter under webtrusselsregistreringer over tid og oversigt over webtrusler.

Brugerdefineret indikator indeholder:

- Mulighed for at oprette IP- og URL-baserede indikatorer for kompromis for at beskytte din organisation mod trusler.

- Undersøgelsesfunktioner over aktiviteter, der er relateret til dine brugerdefinerede IP/URL-profiler og de enheder, der har adgang til disse URL-adresser.

- Muligheden for at oprette politikker for Tillad, Bloker og Advar for IP-adresser og URL-adresser.

Du kan få flere oplysninger under Create indikatorer for IP-adresser og URL-adresser/domæner

Filtrering af webindhold

Filtrering af webindhold omfatter webaktivitet efter kategori, oversigt over filtrering af webindhold og webaktivitetsoversigt.

Filtrering af webindhold omfatter:

- Brugerne forhindres i at få adgang til websteder i blokerede kategorier, uanset om de søger i det lokale miljø eller væk fra webstedet.

- Du kan nemt installere forskellige politikker til forskellige brugersæt ved hjælp af de enhedsgrupper, der er defineret i Microsoft Defender for Endpoint rollebaserede indstillinger for adgangskontrol.

Bemærk!

Oprettelse af enhedsgruppe understøttes i Defender for Endpoint Plan 1 og Plan 2.

- Du kan få adgang til webrapporter på den samme centrale placering med synlighed over faktiske blokke og webforbrug.

Du kan få flere oplysninger under Filtrering af webindhold.

Rangorden

Webbeskyttelse består af følgende komponenter, der er angivet i prioriteret rækkefølge. Hver af disse komponenter gennemtvinges af SmartScreen-klienten i Microsoft Edge og af Network Protection-klienten i alle andre browsere og processer.

Brugerdefinerede indikatorer (IP/URL, Microsoft Defender for Cloud Apps politikker)

- Tillad

- Advare

- Bloker

Webtrusler (malware, phish)

- SmartScreen Intel, herunder Exchange Online Protection (EOP)

- Eskaleringer

WCF (Web Content Filtering)

Bemærk!

Microsoft Defender for Cloud Apps genererer i øjeblikket kun indikatorer for blokerede URL-adresser.

Rangplaceringsrækkefølgen er relateret til den rækkefølge af handlinger, som en URL-adresse eller IP-adresse evalueres efter. Hvis du f.eks. har en politik til filtrering af webindhold, kan du oprette udeladelser via brugerdefinerede IP/URL-indikatorer. Brugerdefinerede indikatorer for kompromis (IoC) har højere prioritetsrækkefølge end WCF-blokke.

På samme måde kan tillad under en konflikt mellem indikatorer altid have forrang over blokke (tilsidesættelseslogik). Det betyder, at en tilladelsesindikator har forrang over en hvilken som helst blokindikator, der findes.

I følgende tabel opsummeres nogle almindelige konfigurationer, der ville give konflikter i webbeskyttelsesstakken. Den identificerer også de resulterende beslutninger baseret på den rangplacering, der er beskrevet tidligere i denne artikel.

| Brugerdefineret indikatorpolitik | Webtrusselpolitik | WCF-politik | Politik for Defender for Cloud Apps | Resultat |

|---|---|---|---|---|

| Tillad | Bloker | Bloker | Bloker | Tillad (tilsidesættelse af webbeskyttelse) |

| Tillad | Tillad | Bloker | Bloker | Tillad (WCF-undtagelse) |

| Advare | Bloker | Bloker | Bloker | Advar (tilsidesæt) |

Interne IP-adresser understøttes ikke af brugerdefinerede indikatorer. Hvis en advarselspolitik tilsidesættes af slutbrugeren, fjernes blokeringen af webstedet som standard i 24 timer for den pågældende bruger. Denne tidsramme kan ændres af Administration og overføres af SmartScreen-cloudtjenesten. Muligheden for at omgå en advarsel kan også deaktiveres i Microsoft Edge ved hjælp af CSP til webtrusselblokke (malware/phishing). Du kan få flere oplysninger under Indstillinger for SmartScreen for Microsoft Edge.

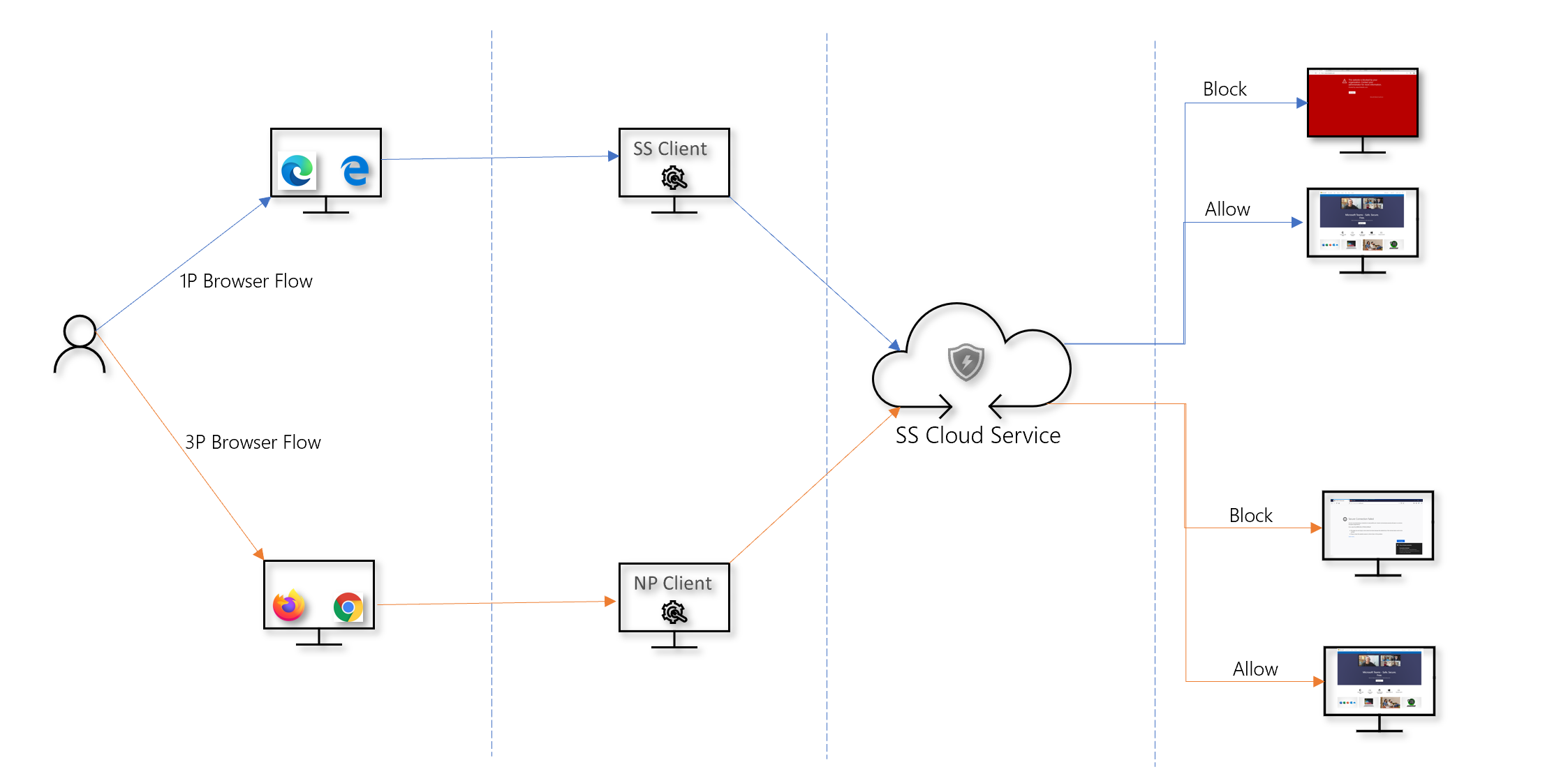

Beskyt browsere

I alle webbeskyttelsesscenarier kan SmartScreen og Network Protection bruges sammen for at sikre beskyttelse på tværs af både Microsoft- og ikke-Microsoft-browsere og -processer. SmartScreen er indbygget direkte i Microsoft Edge, mens Network Protection overvåger trafik i ikke-Microsoft-browsere og -processer. I følgende diagram illustreres dette koncept. Dette diagram over de to klienter, der arbejder sammen om at levere flere browser-/app-dækninger, er nøjagtigt for alle funktioner i Web Protection (indikatorer, webtrusler, indholdsfiltrering).

Foretag fejlfinding af slutpunktblokke

Svar fra SmartScreen-clouden standardiseres. Værktøjer som Fiddler kan bruges til at inspicere svaret fra cloudtjenesten, hvilket hjælper med at bestemme kilden til blokken.

Når SmartScreen-cloudtjenesten reagerer med et allow-, block- eller warn-svar, videresendes en svarkategori og serverkontekst til klienten. I Microsoft Edge er svarkategorien den, der bruges til at bestemme den relevante blokside, der skal vises (ondsindet, phishing, organisationspolitik).

I følgende tabel vises svarene og deres korrelerede funktioner.

| Svarkategori | Funktion, der er ansvarlig for blokken |

|---|---|

| Brugerdefineret politik | WCF |

| CustomBlockList | Brugerdefinerede indikatorer |

| CasbPolicy | Defender for Cloud Apps |

| Skadelig | Webtrusler |

| Phishing | Webtrusler |

Avanceret søgning efter webbeskyttelse

Kusto-forespørgsler i avanceret jagt kan bruges til at opsummere webbeskyttelsesblokke i din organisation i op til 30 dage. Disse forespørgsler bruger de oplysninger, der er angivet ovenfor, til at skelne mellem de forskellige kilder til blokke og opsummere dem på en brugervenlig måde. Følgende forespørgsel viser f.eks. alle WCF-blokke, der stammer fra Microsoft Edge.

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, Experience=tostring(ParsedFields.Experience)

| where Experience == "CustomPolicy"

På samme måde kan du bruge følgende forespørgsel til at få vist alle WCF-blokke, der stammer fra Network Protection (f.eks. en WCF-blok i en ikke-Microsoft-browser). ActionType opdateres og Experience ændres til ResponseCategory.

DeviceEvents

| where ActionType == "ExploitGuardNetworkProtectionBlocked"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, ResponseCategory=tostring(ParsedFields.ResponseCategory)

| where ResponseCategory == "CustomPolicy"

Hvis du vil have vist blokke, der skyldes andre funktioner (f.eks. brugerdefinerede indikatorer), skal du se den tabel, der er angivet tidligere i denne artikel. I tabellen beskrives hver funktion og deres respektive svarkategori. Disse forespørgsler kan ændres for at søge efter telemetri, der er relateret til bestemte maskiner i din organisation. Den ActionType, der vises i hver forespørgsel, viser kun de forbindelser, der blev blokeret af en webbeskyttelsesfunktion og ikke al netværkstrafik.

Brugeroplevelse

Hvis en bruger besøger en webside, der udgør en risiko for malware, phishing eller andre webtrusler, udløser Microsoft Edge en blokside, der ligner følgende billede:

Fra og med Microsoft Edge 124 vises følgende blokside for alle kategoriblokke til filtrering af webindhold.

Under alle omstændigheder vises der ingen bloksider i ikke-Microsoft-browsere, og brugeren får vist siden "Sikker forbindelse mislykkedes" sammen med en toastmeddelelse. Afhængigt af den politik, der er ansvarlig for blokken, får en bruger vist en anden meddelelse i toastmeddelelsen. Filtrering af webindhold viser f.eks. meddelelsen "Dette indhold er blokeret".

Rapportér falske positiver

Hvis du vil rapportere et falsk positivt for websteder, der er blevet betragtet som farlige af SmartScreen, skal du bruge det link, der vises på bloksiden i Microsoft Edge (som vist tidligere i denne artikel).

For WCF kan du bestride kategorien for et domæne. Gå til fanen Domæner i WCF-rapporterne. Du kan se en ellipse ud for hvert af domænerne. Peg på denne ellipse, og vælg Bestridelseskategori. Der åbnes et pop op-vindue. Angiv prioriteten for hændelsen, og angiv nogle andre oplysninger, f.eks. den foreslåede kategori. Du kan få flere oplysninger om, hvordan du slår WCF til, og hvordan du bestrider kategorier, under Filtrering af webindhold.

Du kan finde flere oplysninger om, hvordan du indsender falske positiver/negativer, i Adresse falske positive/negative i Microsoft Defender for Endpoint.

Relaterede oplysninger

| Artikel | Beskrivelse |

|---|---|

| Beskyttelse mod webtrusler | Undgå adgang til phishing-websteder, malwarevektorer, udnytte websteder, websteder, der ikke er tillid til, eller websteder med lavt omdømme og websteder, der er blokeret. |

| Filtrering af webindhold | Spor og regulerer adgangen til websteder baseret på deres indholdskategorier. |

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om