Azure DDoS Protection – Referenzarchitekturen

Azure DDoS Protection ist für Dienste konzipiert, die in einem virtuellen Netzwerk bereitgestellt werden. Die folgenden Referenzarchitekturen sind nach Szenarios angeordnet, wobei Architekturmuster gruppiert sind.

Geschützte Ressourcen

Unterstützte Ressourcen:

- Öffentliche IP-Adressen, die an folgendes angefügt sind:

- Einen virtuellen IaaS-Computer.

- Anwendungsgateway-Cluster (einschließlich WAF).

- Azure API Management (nur Premium-Tarif).

- Bastion.

- Verbunden mit einem virtuellen Netzwerk (VNet) im externen Modus.

- Firewall.

- Ein auf IaaS basierendes virtuelles Netzwerkgerät (Network Virtual Appliance, NVA).

- Load Balancer (Klassische & Standard-Load Balancer).

- Service Fabric.

- VPN-Gateway.

- Der Schutz umfasst auch öffentliche IP-Adressbereiche, die über benutzerdefinierte IP-Präfixe (BYOIPs) in Azure gelangen.

Unterstützte Ressourcen umfassen:

- Azure Virtual WAN.

- Azure API Management in anderen Bereitstellungsmodi als den unterstützten Modi.

- PaaS-Dienste (mehrinstanzenfähig) einschließlich Azure App Service-Umgebung für Power Apps.

- Geschützte Ressourcen, die öffentliche IP-Adressen enthalten, die mit dem Präfix einer öffentlichen IP-Adresse erstellt wurden.

- NAT Gateway.

Hinweis

Für Webworkloads wird dringend empfohlen, den Azure DDoS-Schutz und eine Webanwendungsfirewall zum Schutz vor neuen DDoS-Angriffen zu verwenden. Eine weitere Option besteht darin, Azure Front Door zusammen mit einer Webanwendungsfirewall zu verwenden. Azure Front Door bietet auf Plattformebene Schutz vor DDoS-Angriffen auf Netzwerkebene. Weitere Informationen finden Sie unter Sicherheitsbaseline für Azure-Dienste.

Die Arbeitsauslastungen virtueller Computer (Windows/Linux)

Anwendung wird auf virtuellen Computern mit Lastenausgleichsmodul ausgeführt

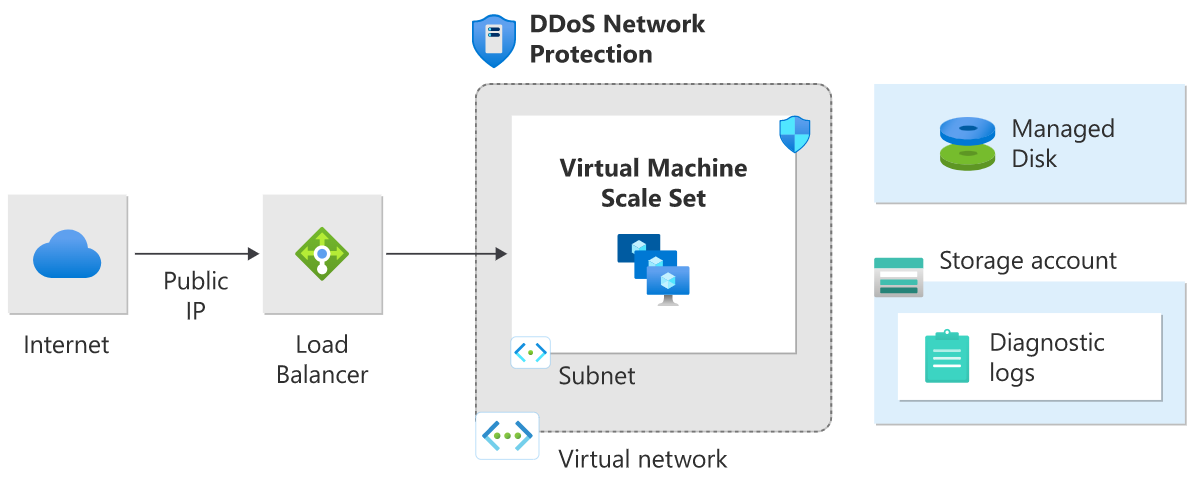

Diese Referenzarchitektur zeigt eine Reihe von bewährten Methoden für die Ausführung mehrerer virtueller Windows-Computer in einer Skalierungsgruppe hinter einem Lastenausgleich, um die Verfügbarkeit und Skalierbarkeit zu verbessern. Diese Architektur kann für eine zustandslose Arbeitsauslastung wie einen Webserver verwendet werden.

In dieser Architektur wird eine Workload auf mehrere VM-Instanzen verteilt. Es gibt eine einzelne öffentliche IP-Adresse, und der Internetdatenverkehr wird durch ein Lastenausgleichsmodul auf die virtuellen Computer verteilt.

Beim Lastenausgleich werden die eingehenden Internetanforderungen an die VM-Instanzen verteilt. Virtual Machine Scale Sets ermöglichen das horizontale Hoch- oder Herunterskalieren der Anzahl der VMs – sowohl manuell als auch automatisch basierend auf vordefinierten Regeln. Dies ist wichtig, wenn die Ressource einem DDoS-Angriff ausgesetzt ist. Weitere Informationen zu dieser Referenzarchitektur finden Sie unter Windows N-schichtige-Anwendung in Azure.

DDoS-Netzwerkschutz in der VM-Architektur

DDoS-Netzwerkschutz ist im virtuellen Netzwerk des Azure-Lastenausgleichsmoduls (Internet) aktiviert, dem die öffentliche IP-Adresse zugeordnet wurde.

DDoS-IP-Schutz – VM-Architektur

DDoS-IP-Schutz ist auf der öffentlichen Frontend-IP-Adresse eines öffentlichen Lastenausgleichsmoduls aktiviert.

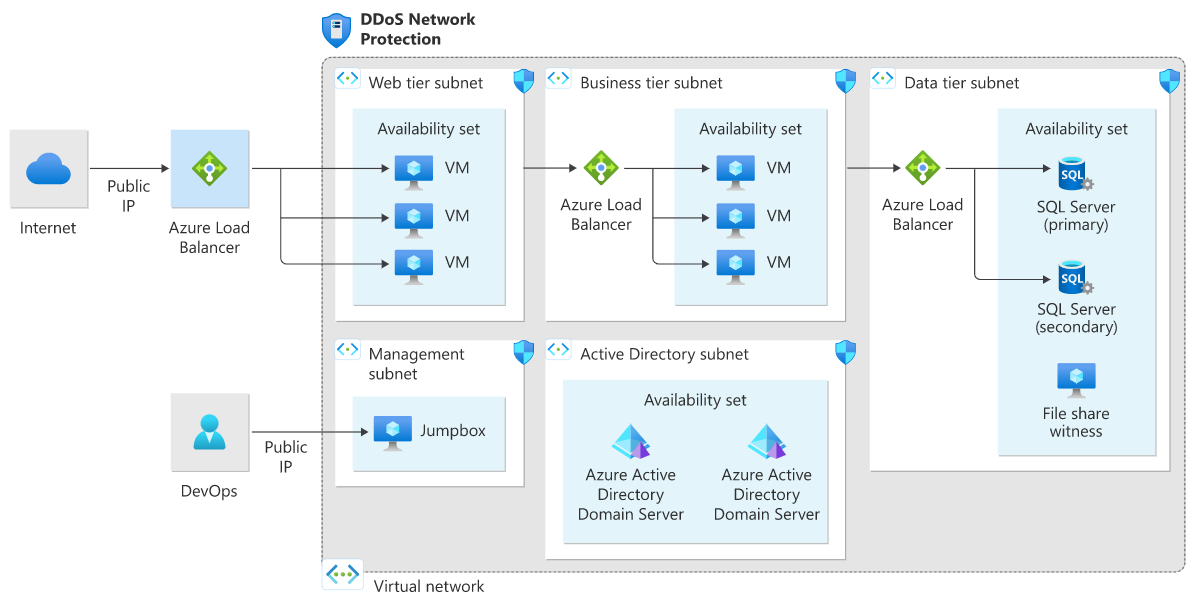

Auf Windows-n-Schichten ausgeführte Anwendung

Es gibt viele Möglichkeiten für die Implementierung einer n-schichtigen Architektur. Die folgenden Diagramme zeigen eine typische dreischichtige Webanwendung. Diese Architektur baut auf dem Artikel Ausführen von VMs mit Lastenausgleich zur Steigerung von Skalierbarkeit und Verfügbarkeit auf. In der Internet- und Unternehmensschicht werden VMs mit Lastenausgleich verwendet.

DDoS-Netzwerkschutz in der Architektur der Windows N-Ebene

In dieser Architektur ist DDoS-Netzwerkschutz im virtuellen Netzwerk aktiviert. Für alle öffentlichen IP-Adressen im virtuellen Netzwerk ist DDoS Protection für Schicht 3 und Schicht 4 aktiviert. Stellen Sie für den Schutz von Layer 7 Application Gateway in der WAF-SKU bereit. Weitere Informationen zu dieser Referenzarchitektur finden Sie unter Windows N-schichtige-Anwendung in Azure.

DDoS-IP-Schutz in der Architektur der Windows N-Ebene

In diesem Architekturdiagramm ist der DDoS-IP-Schutz auf der öffentlichen IP-Adresse aktiviert.

Hinweis

Szenarien, in denen eine einzelne VM mit einer öffentlichen IP-Adresse ausgeführt wird, werden nicht empfohlen. Die DDoS-Entschärfung wird möglicherweise nicht sofort initiiert, wenn ein DDoS-Angriff erkannt wird. Daher wird eine einzelne VM-Bereitstellung, die nicht aufskaliert werden kann, in solchen Fällen herunterfahren.

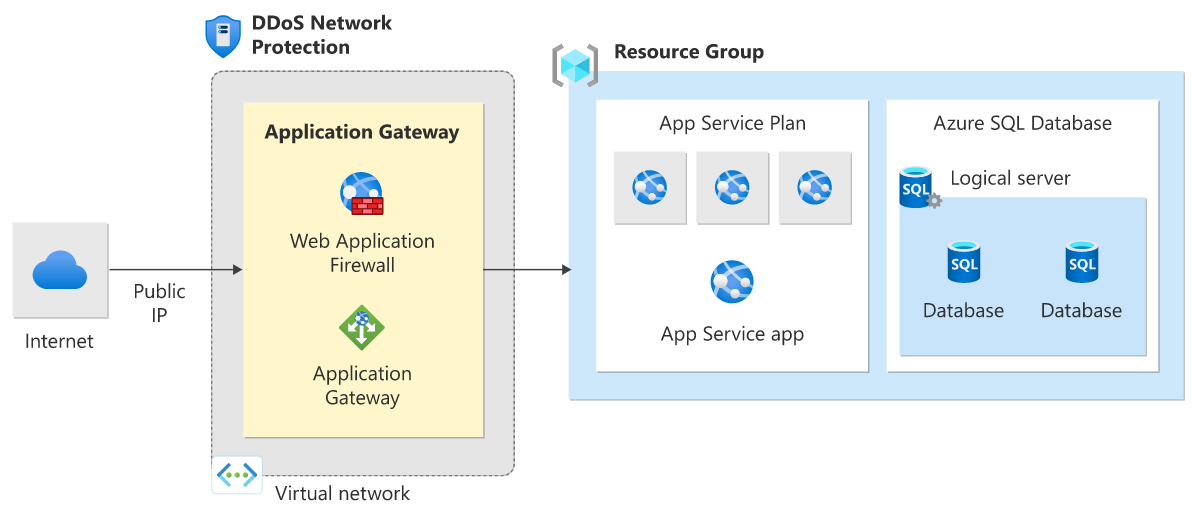

PaaS-Webanwendung

Diese Referenzarchitektur zeigt die Ausführung einer Azure App Service-Anwendung in einer einzelnen Region. Diese Architektur demonstriert eine Reihe empfohlener Verfahren für eine Webanwendung, die Azure App Service und Azure SQL-Datenbank verwendet. Die Standby-Region ist für Failoverszenarios eingerichtet.

Azure Traffic Manager leitet eingehende Anforderungen an Application Gateway in einer der Regionen weiter. Während des normalen Betriebs werden Anforderungen an Application Gateway in der aktiven Region weitergeleitet. Wenn diese Region nicht mehr verfügbar ist, führt Traffic Manager ein Failover zu Application Gateway in der Standby-Region aus.

Der gesamte für die Webanwendung bestimmte Datenverkehr aus dem Internet wird über Traffic Manager an die öffentliche Application Gateway-IP-Adresse weitergeleitet. (siehe Application Gateway support for multi-tenant back ends (Application Gateway-Unterstützung für mehrinstanzenfähige Back-Ends)). In diesem Szenario ist der App-Dienst (Web-Apps) selbst nicht direkt nach außen gerichtet und wird von Application Gateway geschützt.

Sie sollten die Application Gateway-WAF-SKU (Verhinderungsmodus) zum Schutz vor Angriffen auf Schicht 7 (HTTP/HTTPS/Websocket) konfigurieren. Darüber hinaus werden die Web-Apps so konfiguriert, dass sie Datenverkehr nur über die Application Gateway-IP-Adresse akzeptieren (siehe IP and Domain Restrictions for Windows Azure Web Sites (IP- und Domäneneinschränkungen für Windows Azure-Websites)).

Weitere Informationen über diese Referenzarchitektur finden Sie unter Hochverfügbare Webanwendungen für mehrere Regionen.

DDoS-Netzwerkschutz mit PaaS-Webanwendungsarchitektur

In diesem Architekturdiagramm ist DDoS-Netzwerkschutz im virtuellen Web App Gateway-Netzwerk aktiviert.

DDoS-IP-Schutz mit PaaS-Webanwendungsarchitektur

In diesem Architekturdiagramm ist DDoS-IP-Schutz auf der öffentlichen IP-Adresse aktiviert, die dem Webanwendungsgateway zugeordnet ist.

Entschärfung für Non-Web-PaaS-Dienste

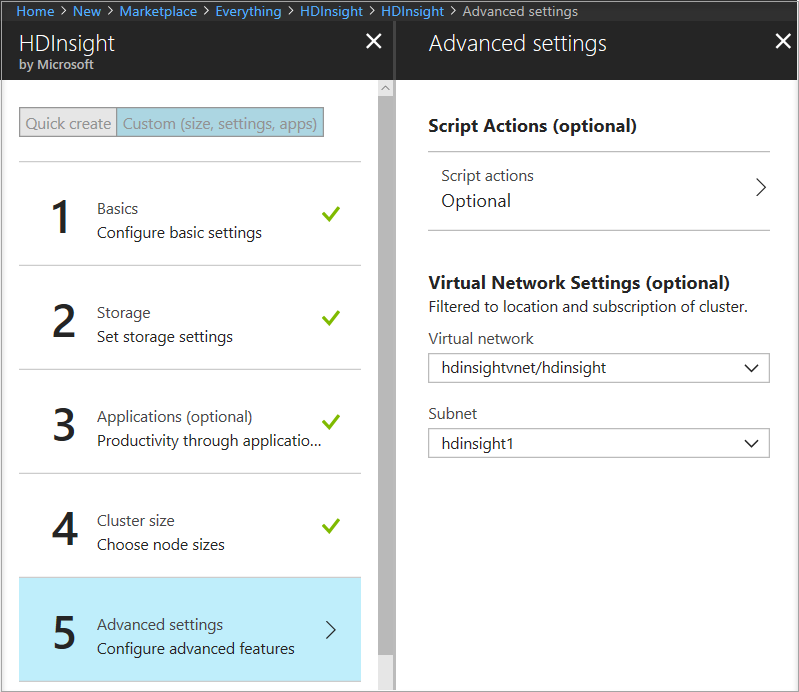

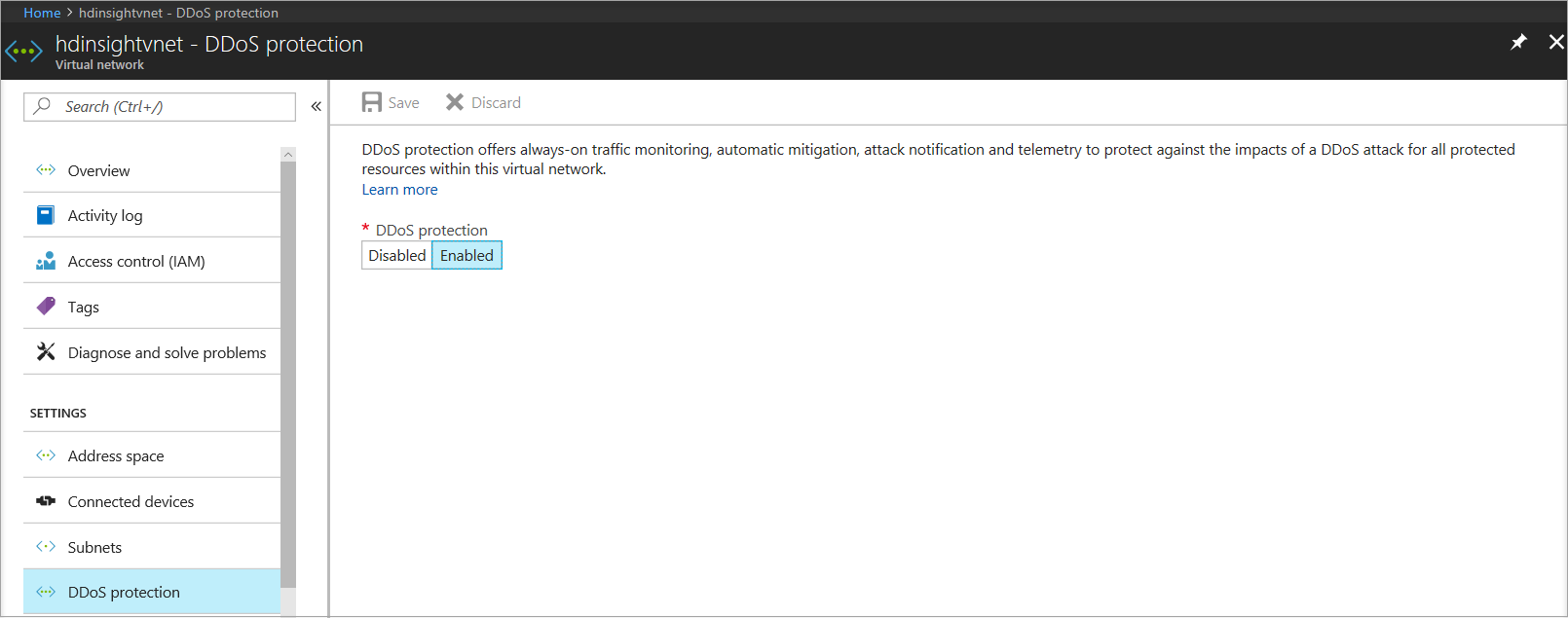

HDInsight unter Azure

Diese Referenzarchitektur zeigt das Konfigurieren von DDoS Protection für Azure HDInsight-Cluster. Stellen Sie sicher, dass der HDInsight-Cluster mit einem virtuellen Netzwerk verknüpft und DDoS Protection in diesem virtuellen Netzwerk aktiviert ist.

In dieser Architektur wird der für den HDInsight-Cluster bestimmte Datenverkehr aus dem Internet an die öffentliche IP-Adresse weitergeleitet, die dem HDInsight-Gatewaylastenausgleich zugeordnet ist. Der Gatewaylastenausgleich sendet dann den Datenverkehr direkt an die Hauptknoten oder Workerknoten. Da DDoS Protection im virtuellen HDInsight-Netzwerk aktiviert wird, erhalten alle öffentlichen IP-Adressen im virtuellen Netzwerk DDoS-Schutz für Schicht 3 und Schicht 4. Diese Referenzarchitektur kann mit Referenzarchitekturen für n-Schichten und mehrere Regionen kombiniert werden.

Weitere Informationen zu dieser Referenzarchitektur finden Sie in der Dokumentation Erweitern von Azure HDInsight per Azure Virtual Network.

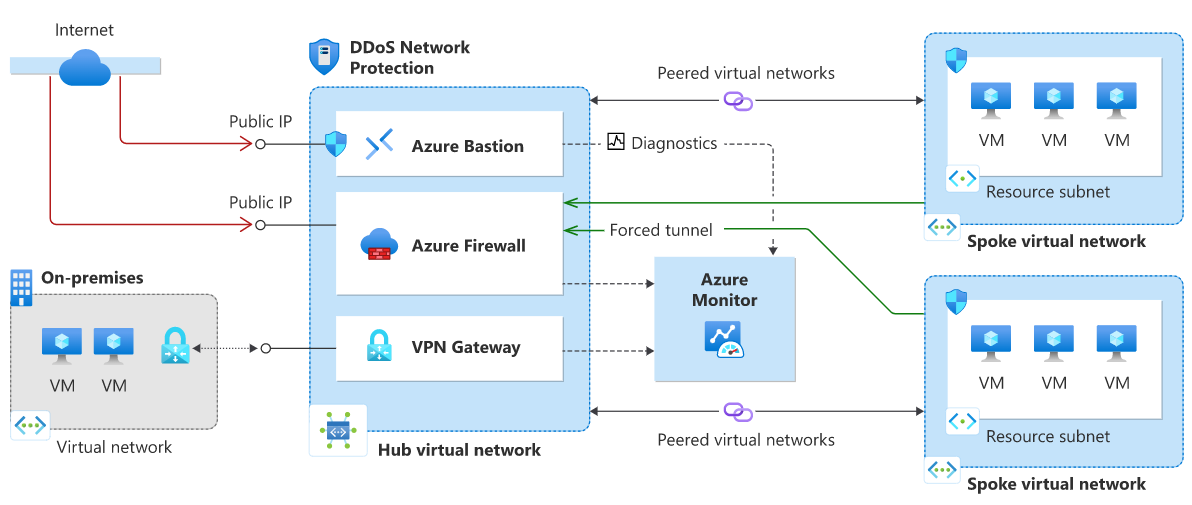

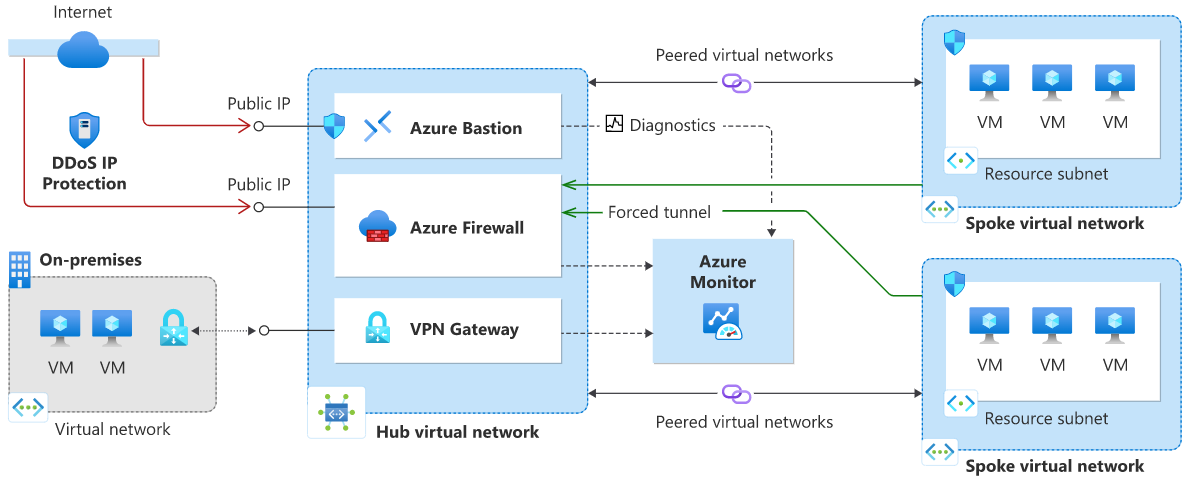

Hub-and-Spoke-Netzwerktopologie mit Azure Firewall und Azure Bastion

Diese Referenzarchitektur beschreibt eine Hub-and-Spoke-Topologie mit Azure Firewall innerhalb des Hubs als DMZ für Szenarien, die eine zentrale Kontrolle von Sicherheitsaspekten erfordern. Azure Firewall ist eine verwaltete Firewall als Dienst und wird in einem eigenen Subnetz platziert. Azure Bastion wird bereitgestellt und in einem eigenen Subnetz platziert.

Es gibt zwei Spokes, die per VNET-Peering mit dem Hub verbunden sind, und keine Spoke-zu-Spoke-Konnektivität. Wenn Sie Spoke-zu-Spoke-Konnektivität benötigen, müssen Sie Routen erstellen, um Datenverkehr von einem Spoke an die Firewall weiterzuleiten, die ihn dann an den anderen Spoke weiterleiten kann. Alle öffentlichen IP-Adressen, die sich innerhalb des Hubs befinden, werden durch DDoS Protection geschützt. In diesem Szenario unterstützt die Firewall im Hub die Steuerung des aus dem Internet eingehenden Datenverkehrs, während die öffentliche IP-Adresse der Firewall geschützt wird. Azure DDoS Protection schützt auch die öffentliche IP-Adresse der Bastion.

DDoS Protection ist für Dienste konzipiert, die in einem virtuellen Netzwerk bereitgestellt werden. Weitere Informationen finden Sie unter Bereitstellen eines dedizierten Azure-Diensts in virtuellen Netzwerken.

DDoS-Netzwerkschutz im Hub-and-Spoke-Netzwerk

In diesem Architekturdiagramm ist DDoS-Netzwerkschutz im virtuellen Hub-Netzwerk aktiviert.

DDoS-IP-Schutz im Hub-and-Spoke-Netzwerk

In diesem Architekturdiagramm ist DDoS-IP-Schutz auf der öffentlichen IP-Adresse aktiviert.

Hinweis

Ohne zusätzliche Kosten schützt Azure DDoS-Infrastrukturschutz jeden Azure-Dienst, der öffentliche IPv4- und IPv6-Adressen verwendet. Dieser DDoS Protection-Dienst schützt alle Azure-Dienste, einschließlich PaaS-Dienste (Platform-as-a-Service) wie Azure DNS. Weitere Informationen finden Sie in der Übersicht über Azure DDoS Protection Standard. Weitere Informationen zur Hub-and-Spoke-Topologie finden Sie unter Hub-and-Spoke-Netzwerktopologie.

Nächste Schritte

- Erfahren Sie, wie Sie den Netzwerkschutz konfigurieren.