So schützt Defender for Cloud Apps Ihre Salesforce-Umgebung

Als wichtiger CRM-Cloudanbieter umfasst Salesforce große Mengen vertraulicher Informationen zu Kunden, Preis-Playbooks und wichtigen Verträgen innerhalb Ihrer Organisation. Als unternehmenskritische App wird Salesforce von Personen innerhalb Ihrer Organisation und von anderen Außerhalb (z. B. Partnern und Auftragnehmern) zu verschiedenen Zwecken aufgerufen und verwendet. In vielen Fällen hat ein großer Teil Ihrer Benutzer, die auf Salesforce zugreifen, ein geringes Sicherheitsbewusstsein und kann Ihre vertraulichen Informationen durch unbeabsichtigte Freigabe gefährden. In anderen Fällen erhalten böswillige Akteure möglicherweise Zugriff auf Ihre vertraulichsten kundenbezogenen Ressourcen.

Die Verbindung von Salesforce mit Defender for Cloud Apps verschafft Ihnen verbesserte Einblicke in die Aktivitäten Ihrer Benutzer, bietet Bedrohungserkennung mithilfe von machine-learning-basierten Anomalieerkennungen und Informationsschutzerkennungen (z. B. Erkennen externer Informationsfreigabe), ermöglicht automatisierte Wartungskontrollen und erkennt Bedrohungen von aktivierten Drittanbieter-Apps in Ihrer Organisation.

Verwenden Sie diesen App-Connector, um über Sicherheitskontrollen, die sich in Microsoft Secure Score wiederfinden, auf SaaS Security Posture Management (SSPM) Features zuzugreifen. Weitere Informationen

Größte Bedrohungen

- Kompromittierte Konten und Insider-Bedrohungen

- Datenlecks

- Elevation of privileges (Rechteerweiterung)

- Unzureichendes Sicherheitsbewusstsein

- Schädliche Apps von Drittanbietern und Google-Add-Ons

- Ransomware

- Unkontrollierte Bring Your Own Device (BYOD)-Strategie

So hilft Ihnen Defender for Cloud Apps beim Schutz Ihrer Umgebung

- Erkennen von Cloudbedrohungen, kompromittierten Konten und böswilligen Insidern

- Ermitteln, Klassifizieren, Bezeichnen und Schützen regulierter und vertraulicher Daten, die in der Cloud gespeichert sind

- Entdecken und Verwalten von OAuth-Apps, die Zugriff auf Ihre Umgebung haben

- Durchsetzen von DLP- und Compliancerichtlinien für in der Cloud gespeicherte Daten

- Einschränken der Gefährdung von freigegebenen Daten und Durchsetzen von Richtlinien für die Zusammenarbeit

- Verwenden des Überwachungspfads von Aktivitäten für forensische Untersuchungen

SaaS-Sicherheitsstatusverwaltung

Verbinden Salesforce, um Sicherheitsempfehlungen für Salesforce in der Microsoft-Sicherheitsbewertung automatisch zu erhalten.

Wählen Sie in der Sicherheitsbewertung empfohlene Aktionen aus, und filtern Sie nach Product = Salesforce. Zu den Empfehlungen für Salesforce gehören beispielsweise:

- Identitätsüberprüfung während der mehrstufigen Authentifizierung (MFA) erforderlich

- Erzwingen von Anmelde-IP-Bereichen für jede Anforderung

- Maximal ungültige Anmeldeversuche

- Kennwortkomplexitätsanforderung

Weitere Informationen finden Sie unter:

Steuern von Salesforce mit integrierten Richtlinien und Richtlinienvorlagen

Sie können die folgenden integrierten Richtlinienvorlagen verwenden, um potenzielle Bedrohungen zu erkennen und zu benachrichtigen:

| Typ | Name |

|---|---|

| Integrierte Anomalieerkennungsrichtlinie | Aktivitäten von anonymen IP-Adressen Aktivität aus selten verwendetem Land Aktivität von verdächtigen IP-Adressen Unmöglicher Ortswechsel Aktivität, die vom beendeten Benutzer ausgeführt wird (erfordert Microsoft Entra-ID als IdP) Mehrere fehlerhafte Anmeldeversuche Ungewöhnliche Administratoraktivitäten Ungewöhnliche Dateilöschungen Ungewöhnliche Dateifreigaben Ungewöhnliche Identitätswechsel Ungewöhnliche mehrfache Dateidownloads |

| Vorlage für Aktivitätsrichtlinie | Anmeldung von einer riskanten IP-Adresse Massendownload durch einen einzigen Benutzer |

| Dateirichtlinienvorlage | Erkennen einer Datei, die für eine nicht autorisierte Domäne freigegeben wurde Erkennen einer Datei, die an persönliche E-Mail-Adressen weitergegeben wurde |

Weitere Informationen zum Erstellen von Richtlinien finden Sie unter Erstellen einer Richtlinie.

Automatisieren von Governance-Steuerelementen

Zusätzlich zur Überwachung potenzieller Bedrohungen können Sie die folgenden Salesforce-Governanceaktionen anwenden und automatisieren, um erkannte Bedrohungen zu beheben:

| Typ | Aktion |

|---|---|

| Benutzer-Governance | – Benutzer über ausstehende Warnungen benachrichtigen – DLP-Verletzungsdigest an Dateibesitzer senden Benutzer sperren – Mitteilen des Benutzers über die Benachrichtigung (über Microsoft Entra-ID) – Benutzer müssen sich erneut anmelden (über Microsoft Entra-ID) – Benutzer sperren (über Microsoft Entra-ID) |

| OAuth-App-Governance | – Widerrufen der OAuth-App für Benutzer |

Weitere Informationen zum Beheben von Bedrohungen aus Apps finden Sie unter Verwalten verbundener Apps.

Schützen von Salesforce in Echtzeit

Überprüfen Sie unsere bewährten Methoden für die Sicherung und die Zusammenarbeit mit externen Benutzern und zum Blockieren und Schützen des Downloads vertraulicher Daten auf nicht verwaltete oder riskante Geräte.

Verbinden von Salesforce mit Microsoft Defender for Cloud Apps

Dieser Abschnitt enthält Anweisungen zum Verbinden von Microsoft Defender für Cloud Apps mit Ihrem vorhandenen Salesforce-Konto mithilfe der App-Connector-API. Diese Verbindung bietet Ihnen Transparenz und Kontrolle der Nutzung von Salesforce. Informationen darüber, wie Defender for Cloud Apps GCP schützt, finden Sie unter Schutz von Salesforce.

Verwenden Sie diesen App-Connector, um über Sicherheitskontrollen in der Microsoft-Sicherheitsbewertung auf SaaS Security Posture Management (SSPM)-Features zuzugreifen. Weitere Informationen

Verbinden von Salesforce mit Defender for Cloud Apps

Hinweis

Salesforce Shield sollte für Ihre Salesforce-Instanz als Voraussetzung für diese Integration in allen unterstützten Fähigkeiten verfügbar sein, mit Ausnahme von SSPM

Es ist ratsam, über ein dediziertes Dienstadministratorkonto für Defender for Cloud Apps verfügen.

Überprüfen Sie, ob die REST-API in Salesforce aktiviert ist.

Sie müssen über ein Salesforce-Konto einer der folgenden Editionen verfügen, die die REST-API unterstützen:

Performance, Enterprise, Unlimited oder Developer.

Die Professional-Edition verfügt standardmäßig nicht über die REST-API, doch sie kann bei Bedarf hinzugefügt werden.

Überprüfen Sie, ob Ihre Edition über die REST-API verfügt, und ob sie wie folgt aktiviert ist:

Melden Sie sich bei Ihrem Salesforce-Konto an, und wechseln Sie zur Startseite Einrichtung.

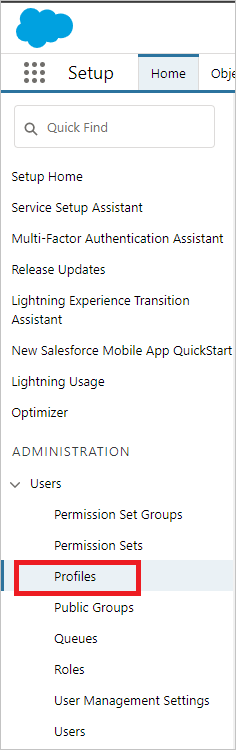

Wechseln Sie unter Administration – >Benutzer und zur Seite Profile.

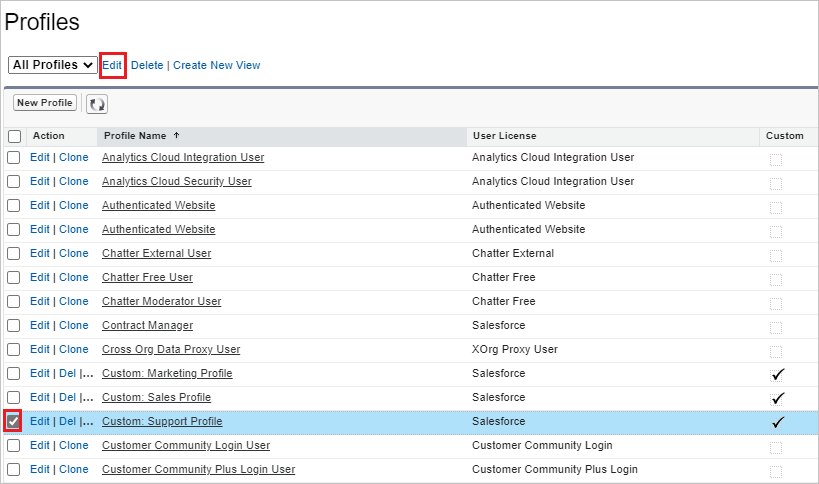

Erstellen Sie ein neues Profil, indem Sie Neues Profil auswählen.

Wählen Sie das Profil aus, das Sie soeben zum Bereitstellen von Defender for Cloud Apps erstellt haben, und klicken Sie auf Bearbeiten. Dies ist das Profil, das für das Defender for Cloud Apps-Dienstkonto zum Einrichten des App-Connectors verwendet werden soll.

Stellen Sie sicher, dass folgende Kontrollkästchen ausgewählt sind:

- API aktiviert

- Alle Daten anzeigen

- Salesforce CRM-Inhalt verwalten

- Benutzer verwalten

- Alle Dateien abfragen

- Metadaten über Metadaten-API-Funktionen ändern

Wenn diese Kontrollkästchen nicht aktiviert sind, müssen Sie möglicherweise mit Salesforce in Kontakt treten, um sie Ihrem Konto hinzuzufügen.

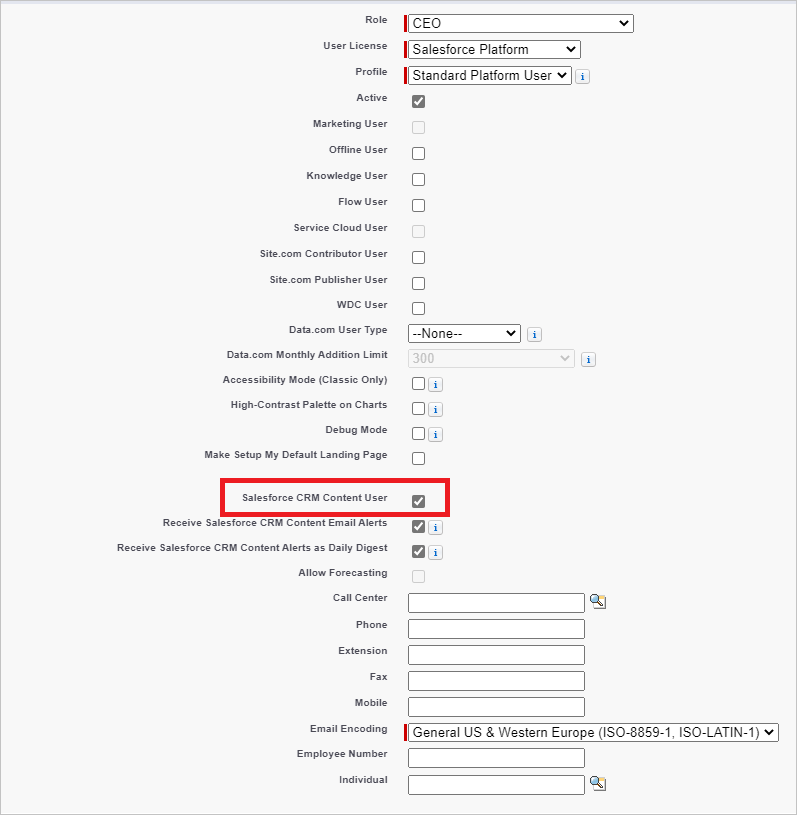

Wenn für Ihre Organisation Salesforce CRM Content (Salesforce CRM-Inhalt) aktiviert ist, stellen Sie sicher, dass die Option für das aktuelle Administratorkonto ebenfalls aktiviert ist.

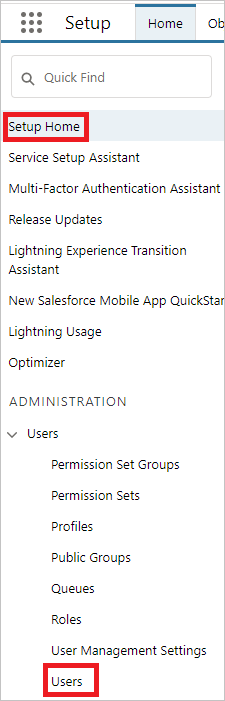

Wechseln Sie zu Ihrer Salesforce-Startseite Einrichtung.

Wechseln Sie unter Administration – >Benutzer zur Seite Benutzer.

Wählen Sie den aktuellen Administrator als Ihren dedizierten Defender for Cloud Apps-Benutzer.

Stellen Sie sicher, dass das Kontrollkästchen Salesforce CRM-Inhaltsbenutzer aktiviert ist.

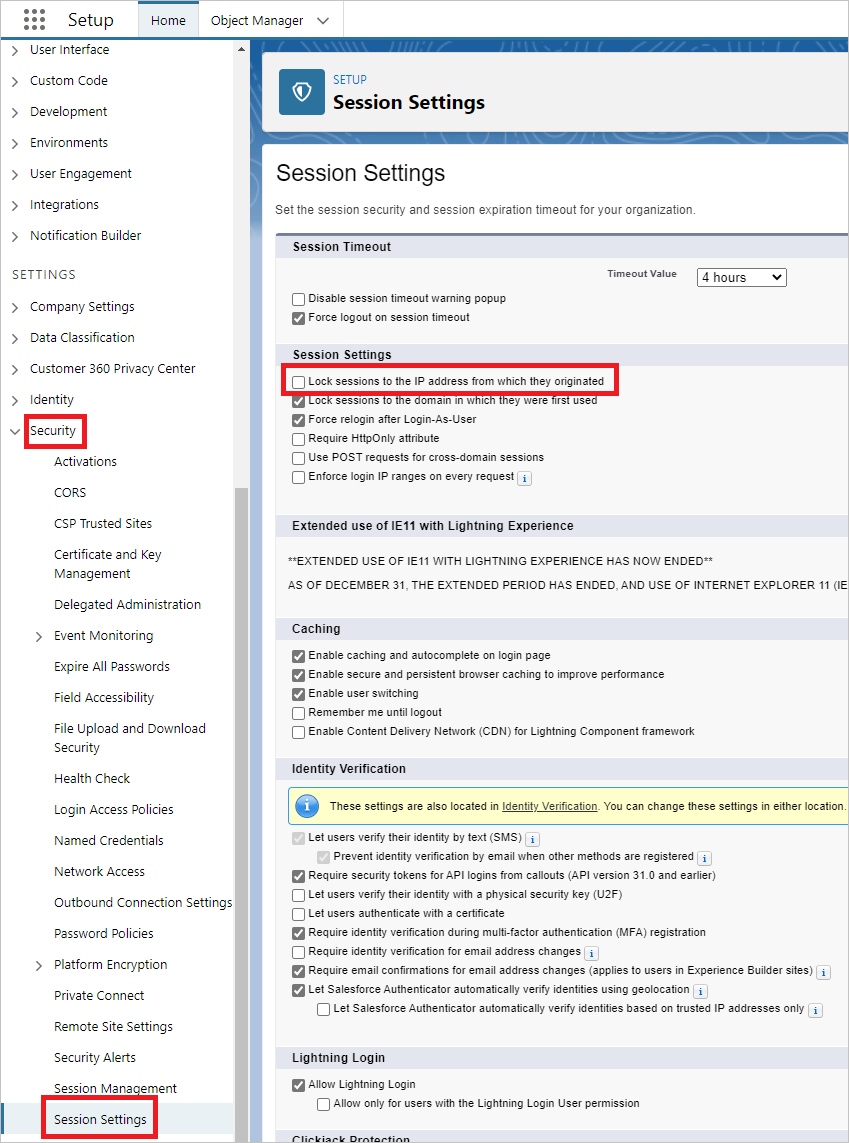

Wechseln Sie zur Startseite Einrichtung – >Sicherheit – >Sitzungseinstellungen. Vergewissern Sie sich unter Sitzungseinstellungen, dass das Kontrollkästchen Sitzungen auf die IP-Adresse sperren, von der sie stammennicht aktiviert ist.

Wählen Sie Speichern.

Wechseln Sie zu Apps -> Feature Einstellungen ->Salesforce-Dateien -> Inhaltslieferungen und öffentliche Links.

Wählen Sie Bearbeiten und anschließend Markierte Funktion „Inhaltsbereitstellungen“ kann für Benutzer aktiviert werden.

Klicken Sie auf Speichern.

Hinweis

Die Funktion „Inhaltsbereitstellungen“ muss aktiviert sein, damit Defender for Cloud Apps Dateifreigabedaten abfragen kann. Weitere Informationen finden Sie unter ContentDistribution.

Verbinden von Defender for Cloud Apps mit Salesforce

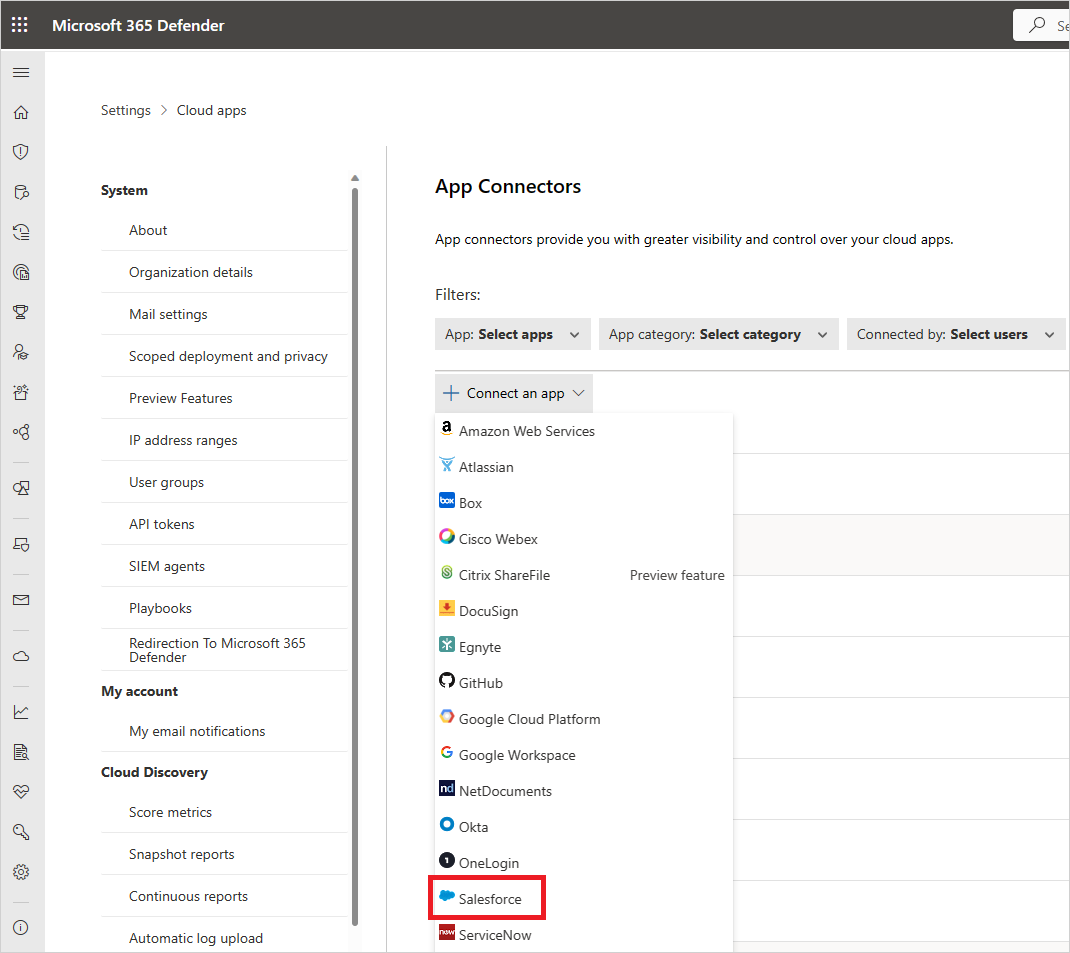

Wählen Sie in der Defender for Cloud Apps-Konsole die Optionen Untersuchen und anschließend Verbundene Apps.

Wählen Sie auf der Seite App-Connectors die Option +App verbinden und dann Salesforce.

Geben Sie dem Connector im nächsten Fenster einen Namen, und wählen Sie Weiter.

Wählen Sie auf der Seite Link folgen die Option Salesforce verbinden.

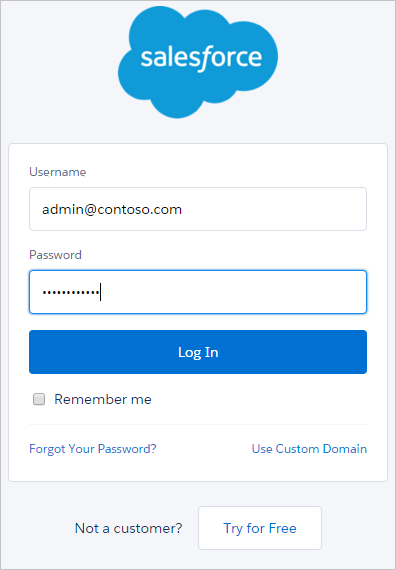

Daraufhin wird die Salesforce-Anmeldeseite geöffnet. Geben Sie Ihre Anmeldedaten ein, damit Defender for Cloud Apps Zugriff auf die Dropbox-Instanz Ihres Teams erhält.

Salesforce fragt Sie, ob Sie zulassen möchten, dass Defender for Cloud Apps Zugriff auf Ihre Teaminformationen und Ihr Aktivitätsprotokoll erhält und alle Aktivitäten wie jedes Teammitglied ausführen darf. Wählen Sie Zulassen aus, um fortzufahren.

An diesem Punkt erhalten Sie eine Erfolgs- oder Fehlermeldung hinsichtlich der Bereitstellung. Defender for Cloud Apps ist nun in Salesforce.com autorisiert.

Sie sollten anschließend in der Defender for Cloud Apps-Konsole die Meldung über eine erfolgreiche Verbindung mit Salesforce empfangen.

Klicken Sie im Microsoft Defender-Portal auf Einstellungen. Wählen Sie dann Cloud-Apps. Wählen Sie unter Verbundene Apps die Option App-Connectors. Stellen Sie sicher, dass der Status des verbundenen App-Connectors Verbunden lautet.

Nach dem Verbinden von Salesforce erhalten Sie Ereignisse wie folgt: Melden Sie sich ereignisse und setup Audit Trail sieben Tage vor der Verbindung, EventMonitoring 30 Tage oder einen Tag zurück – abhängig von Ihrer Salesforce EventMonitoring-Lizenz. Die Defender for Cloud Apps-API kommuniziert direkt mit den APIs, die unter Salesforce verfügbar sind. Salesforce begrenzt die Anzahl der API-Aufrufe, die empfangen werden, was von Defender for Cloud Apps beachtet und respektiert wird. Salesforce-APIs senden jede Antwort mit einem Feld für die API-Leistungsindikatoren, einschließlich der vollständig verfügbaren und verbleibenden. Defender for Cloud Apps berechnet dies in einen Prozentwert und stellt sicher, dass immer 10 % der verfügbaren API-Aufrufe verbleiben.

Hinweis

Die Drosselung von Defender for Cloud Apps wird nur auf den eigenen API-Aufrufen mit Salesforce berechnet. Es werden nicht die Aufrufe anderer Anwendungen einbezogen, die API-Aufrufe mit Salesforce tätigen. Die Beschränkung von API-Aufrufen aufgrund der Einschränkung kann womöglich die Rate, mit der Daten in Defender for Cloud Apps eingespeist werden, verlangsamen, jedoch holt sie über Nacht wieder auf.

Hinweis

Wenn Ihre Salesforce-Instanz nicht in Englisch ist, stellen Sie sicher, dass Sie den entsprechenden Sprachattributwert für das Administratorkonto des Integrationsdiensts auswählen.

Navigieren Sie zu Administration – >Benutzer – >Benutzer, und öffnen Sie das Administratorkonto des Integrationssystems, um das Sprachattribut zu ändern,. Navigieren Sie nun zu Gebietsschemaeinstellungen – >Sprache, und wählen Sie die gewünschte Sprache.

Salesforce-Ereignisse werden durch Defender for Cloud Apps wie folgt verarbeitet:

- Anmeldungsereignisse alle 15 Minuten;

- Setup-Überwachungspfads alle 15 Minuten;

- Ereignisprotokolle jede Stunde. Weitere Informationen zu Salesforce-Ereignissen finden Sie unter Verwenden der Ereignisüberwachung.

Wenn Sie Probleme beim Verbinden der App haben, lesen Sie die Problembehandlung bei App-Connectors.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.