Steuern von Cloud-Apps mit Richtlinien

Mit Richtlinien können Sie definieren, wie sich Ihre Benutzer in der Cloud verhalten sollen. Sie ermöglichen es Ihnen, riskantes Verhalten, Verletzungen oder verdächtige Datenpunkte und Aktivitäten in Ihrer Cloudumgebung zu erkennen. Bei Bedarf können Sie Fehlerbehebungsabläufe integrieren, um eine vollkommen Risikominderung zu erreichen. Es gibt mehrere Richtlinientypen, die sich auf die verschiedenen Arten von Informationen, die Sie über Ihre Cloudumgebung sammeln möchten, und die Arten von Fehlerbehebungsmaßnahmen, die Sie möglicherweise ergreifen möchten, beziehen.

Wenn Sie beispielsweise eine Bedrohung durch eine Datenverletzung unter Quarantäne stellen möchten, benötigen Sie eine andere Art von Richtlinie als wenn Sie eine riskante Cloud-App für die Verwendung in Ihrer Organisation sperren möchten.

Richtlinientypen

Auf der Seite Richtlinienverwaltung können verschiedene Richtlinien und Vorlagen nach Typ und Symbol unterschieden werden, um die Verfügbarkeit der einzelnen Richtlinien anzuzeigen. Die Richtlinien können zusammen auf der Registerkarte Alle Richtlinien oder auf den jeweiligen Kategorie-Registerkarten angezeigt werden. Die verfügbaren Richtlinien hängen von der Datenquelle ab und davon, was Sie in Defender for Cloud Apps für Ihre Organisation aktiviert haben. Wenn Sie zum Beispiel Cloud Discovery-Protokolle hochgeladen haben, werden die Richtlinien für Cloud Discovery angezeigt.

Die folgenden Richtlinientypen können erstellt werden:

| Symbol für den Richtlinientyp | Richtlinientyp | Kategorie | Verwendung |

|---|---|---|---|

|

Aktivitätsrichtlinie | Bedrohungserkennung | Aktivitätsrichtlinien ermöglichen Ihnen, eine Vielzahl von automatisierten Prozessen durch die Verwendung der App-Anbieter-APIs zu erzwingen. Diese Richtlinien ermöglichen es Ihnen, bestimmte Aktivitäten verschiedener Benutzer zu überwachen oder unerwartet hohe Raten einer bestimmten Art von Aktivität zu verfolgen. Weitere Informationen |

|

Anomalieerkennungsrichtlinie | Bedrohungserkennung | Mit Richtlinien zur Anomalieerkennung können Sie nach ungewöhnlichen Aktivitäten in Ihrer Cloud suchen. Die Erkennung basiert auf den Risikofaktoren, die Sie festgelegt haben, um Sie zu alarmieren, wenn etwas passiert, das sich von der Basislinie Ihrer Organisation oder von der normalen Aktivität des Benutzers unterscheidet. Weitere Informationen |

|

OAuth-App-Richtlinie | Bedrohungserkennung | Mit den Richtlinien für OAuth-Apps können Sie untersuchen, welche Berechtigungen die einzelnen OAuth-Apps beantragt haben, und diese automatisch genehmigen oder widerrufen. Diese integrierten Richtlinien werden mit Defender for Cloud Apps geliefert und können nicht erstellt werden. Weitere Informationen |

|

Schadsoftwareerkennungsrichtlinie | Bedrohungserkennung | Mit den Richtlinien zur Erkennung von Schadsoftware können Sie bösartige Dateien in Ihrem Cloud-Speicher identifizieren und diese dann automatisch genehmigen oder widerrufen. Diese integrierte Richtlinie wird mit Defender for Cloud Apps geliefert und kann nicht erstellt werden. Weitere Informationen |

|

Dateirichtlinie | Informationsschutz | Mit Dateirichtlinien können Sie Ihre Cloud-Apps auf angegebene Dateien oder Dateitypen (freigegeben, freigegeben mit externen Domänen) sowie Daten (proprietäre und personenbezogene Informationen, Kreditkartendaten und andere Datentypen) überprüfen und Governanceaktionen auf die Dateien anwenden (Governanceaktionen sind Cloud-App-spezifisch). Weitere Informationen |

|

Zugriffsrichtlinie | Bedingter Zugriff | Zugriffsrichtlinien ermöglichen die Echtzeitüberwachung und das Steuern der Benutzeranmeldungen für Ihre Cloud-Apps. Weitere Informationen |

|

Sitzungsrichtlinie | Bedingter Zugriff | Sitzungsrichtlinien bieten Ihnen Funktionen zur Echtzeitüberwachung und Steuerung von Benutzeraktivitäten in Ihren Cloud-Apps. Weitere Informationen |

|

App-Ermittlungsrichtlinie | Schatten-IT | Mit App-Ermittlungsrichtlinien können Sie Benachrichtigungen festlegen, die Sie benachrichtigen, wenn neue Apps in Ihrer Organisation erkannt werden. Weitere Informationen |

|

Anomalieerkennungsrichtlinie für Cloud Discovery | Schatten-IT | Richtlinien zur Anomalieerkennung von Cloud Discovery untersuchen die Protokolle, die Sie verwenden, um Cloud-Apps zu ermitteln und auf Ungewöhnliches hin zu durchsuchen. Zum Beispiel, wenn ein Benutzer, der Dropbox noch nie verwendet hat, plötzlich 600 GB auf Dropbox hochlädt, oder wenn es in einer bestimmten App viel mehr Transaktionen als üblich gibt. Weitere Informationen |

Identifizieren des Risikos

Defender for Cloud Apps hilft Ihnen, verschiedene Risiken in der Cloud abzuschwächen. Sie können jede Richtlinie und jeden Alarm so konfigurieren, dass sie mit einem der folgenden Risiken verbunden sind:

Zugriffssteuerung: Wer greift von wo auf was zu?

Überwachen Sie kontinuierlich das Verhalten, und erkennen Sie ungewöhnliche Aktivitäten, einschließlich Insiderangriffe und externe Angriffe mit hohem Risiko, und wenden Sie eine Richtlinie zum Warnen und Blockieren an, oder fordern Sie die Überprüfung der Identität für jede App oder eine bestimmte Aktion innerhalb einer App. Ermöglicht Richtlinien zur Kontrolle des Zugriffs vor Ort und auf mobilen Geräten auf der Grundlage von Benutzer, Gerät und Region mit grober Sperrung und granularer Anzeige, Bearbeitung und Sperrung. Erkennen Sie verdächtige Anmeldeereignisse, inklusive Fehler bei der mehrstufigen Authentifizierung, Anmeldefehler in Verbindung mit deaktivierten Konten und Identitätswechsel.

Kompatibilität: Werden Ihre Kompatibilitätsanforderungen verletzt?

Katalogisieren und identifizieren Sie empfindliche oder regulierte Daten, einschließlich der Freigabe von Berechtigungen für jede Datei, gespeichert in Dateisynchronisierungsdiensten, zur Sicherstellung der Einhaltung von Vorschriften wie PCI, SOX und HIPAA

Konfigurationssteuerung: Werden nicht autorisierte Änderungen an Ihrer Konfiguration vorgenommen?

Überwachen Sie Konfigurationsänderungen, einschließlich der Manipulation der Fernkonfiguration.

Cloud Discovery: Werden neue Apps in Ihrer Organisation verwendet? Haben Sie ein Problem mit Schatten-IT Apps, die verwendet werden und von denen Sie nichts wissen?

Bewerten Sie das Gesamtrisiko für jede Cloud-App auf der Grundlage von gesetzlichen und branchenspezifischen Zertifizierungen und bewährten Methoden. Ermöglicht Ihnen die Überwachung der Anzahl der Benutzer, der Aktivitäten, des Verkehrsaufkommens und der typischen Nutzungszeiten für jede Cloud-Anwendung.

DLP: Werden geschützte Dateien öffentlich freigegeben? Müssen Sie Dateien unter Quarantäne stellen?

Die Integration von On-Premises DLP bietet Integration und geschlossene Abhilfemaßnahmen mit bestehenden On-Premises DLP-Lösungen.

Konten mit Berechtigungen: Müssen Sie Administratorkonten überwachen?

Überwachung der Aktivitäten von privilegierten Benutzern und Administratoren in Echtzeit und Erstellung von Berichten.

Freigabesteuerung: Wie werden Daten in Ihrer Cloudumgebung freigegeben?

Überprüfen Sie den Inhalt von Dateien und Inhalten in der Cloud und setzen Sie interne und externe Richtlinien zur Freigabe durch. Überwachen Sie die Zusammenarbeit und setzen Sie Freigaberichtlinien durch, z.B. die Sperrung von Dateien für die Freigabe außerhalb Ihrer Organisation.

Bedrohungserkennung: Gibt es verdächtige Aktivitäten, die Ihre Cloudumgebung bedrohen?

Erhalten Sie Echtzeit-Benachrichtigungen über jeden Verstoß gegen Richtlinien oder Aktivitätsschwellenwerte per E-Mail. Durch die Anwendung von Algorithmen des maschinellen Lernens können Sie mit Defender for Cloud Apps Verhaltensweisen erkennen, die auf einen Datenmissbrauch durch einen Benutzer hinweisen könnten.

Risikokontrolle

Kontrollieren Sie mit diesem Prozess Risiken mit Richtlinien:

Erstellen Sie eine Richtlinie aus einer Vorlage oder einer Abfrage.

Optimieren Sie die Richtlinie, um die erwarteten Ergebnisse zu erzielen.

Fügen Sie automatisierte Aktionen hinzu, um auf Risiken zu reagieren und sie automatisch zu beheben.

Erstellen einer Richtlinie

Sie können entweder die Richtlinienvorlagen von Defender for Cloud Apps als Grundlage aller Ihrer Richtlinien verwenden oder Richtlinien aus einer Abfrage erstellen.

Richtlinienvorlagen helfen Ihnen, die richtigen Filter und Konfigurationen festzulegen, die erforderlich sind, um bestimmte interessante Ereignisse in Ihrer Umgebung zu erkennen. Die Vorlagen enthalten Richtlinien aller Typen und können auf verschiedene Dienste angewendet werden.

Führen Sie die folgenden Schritte aus, um eine Richtlinie aus einer Richtlinienvorlage zu erstellen:

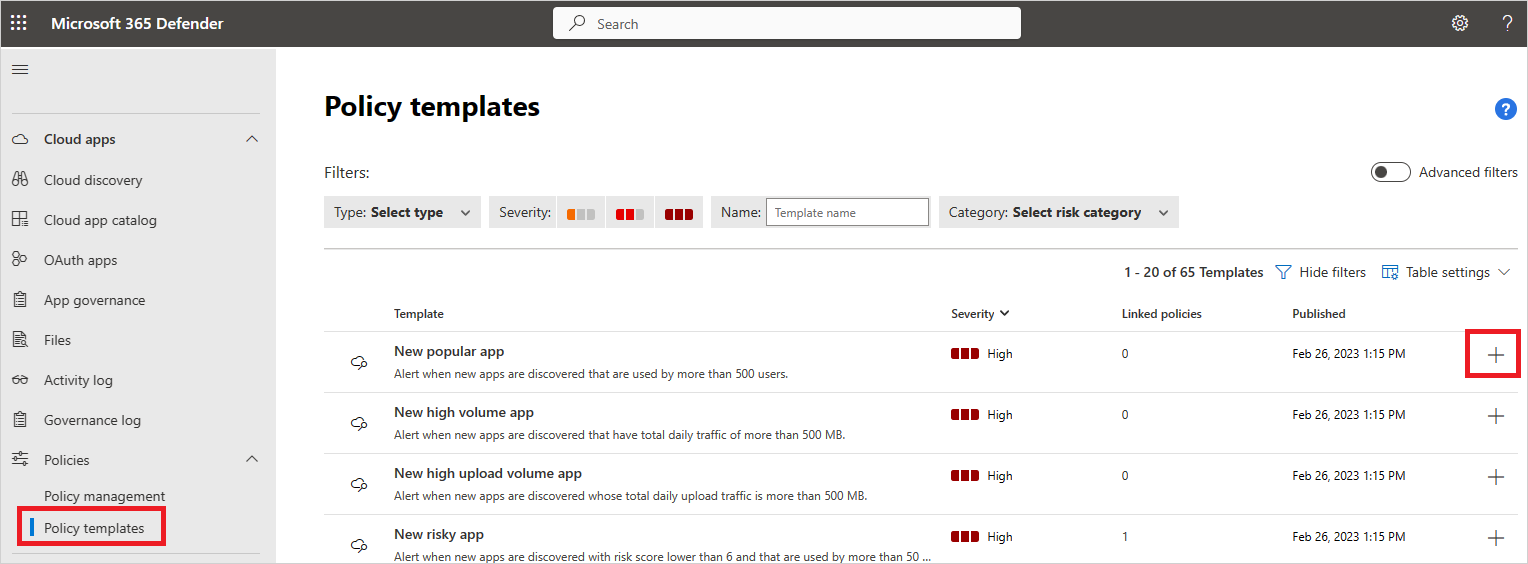

Wechseln Sie im Microsoft Defender-Portal unter Cloud-Apps zu Richtlinien –>Richtlinienvorlagen.

Klicken Sie auf das Pluszeichen (+) ganz rechts in der Zeile der Vorlage, die Sie verwenden möchten. Eine Seite zur Richtlinienerstellung wird geöffnet, welche die vordefinierte Konfiguration der Vorlage enthält.

Ändern Sie die Vorlage für die benutzerdefinierte Richtlinie nach Bedarf. Alle Eigenschaften und Felder dieser neuen Richtlinie auf Vorlagenbasis können nach Bedarf geändert werden.

Hinweis

Bei Verwendung der Richtlinienfilter sucht Contains nur nach vollständigen Wörtern, die durch Kommas, Punkte, Leerzeichen oder Unterstriche getrennt sind. Suchen Sie beispielsweise nach malware oder virus, wird „virus_malware_file.exe“ gefunden, „malwarevirusfile.exe“ hingegen nicht. Wenn Sie malware.exe suchen, finden Sie ALLE Dateien, deren Name entweder „malware“ oder „exe“ enthält. Suchen Sie hingegen nach „malware.exe“ (mit Anführungszeichen), finden Sie nur die Dateien, die genau „malware.exe“ enthalten.

Equals sucht nur nach der vollständigen Zeichenfolge. Suchen Sie z.B. nach malware.exe, finden Sie zwar „malware.exe“, aber nicht „malware.exe.txt“.Nach dem Erstellen der neuen Richtlinie auf Vorlagenbasis wird in der Richtlinienvorlagen-Tabelle in der Spalte Verknüpfte Richtlinien eine Verknüpfung zu der neuen Richtlinie neben der Vorlage angezeigt, aus der die Richtlinie erstellt wurde. Sie können aus jeder Vorlage beliebig viele Richtlinien erstellen, die alle zu der Originalvorlage verknüpft sein werden. Durch Verknüpfungen können Sie alle aus derselben Vorlage erstellten Richtlinien verfolgen.

Alternativ können Sie eine Richtlinie während der Untersuchung erstellen. Wenn Sie das Aktivitätsprotokoll, die Dateien oder Identitäten untersuchen und einen Drilldown ausführen, um nach etwas Bestimmtem zu suchen, können Sie jederzeit auf der Grundlage der Ergebnisse Ihrer Untersuchung eine neue Richtlinie erstellen.

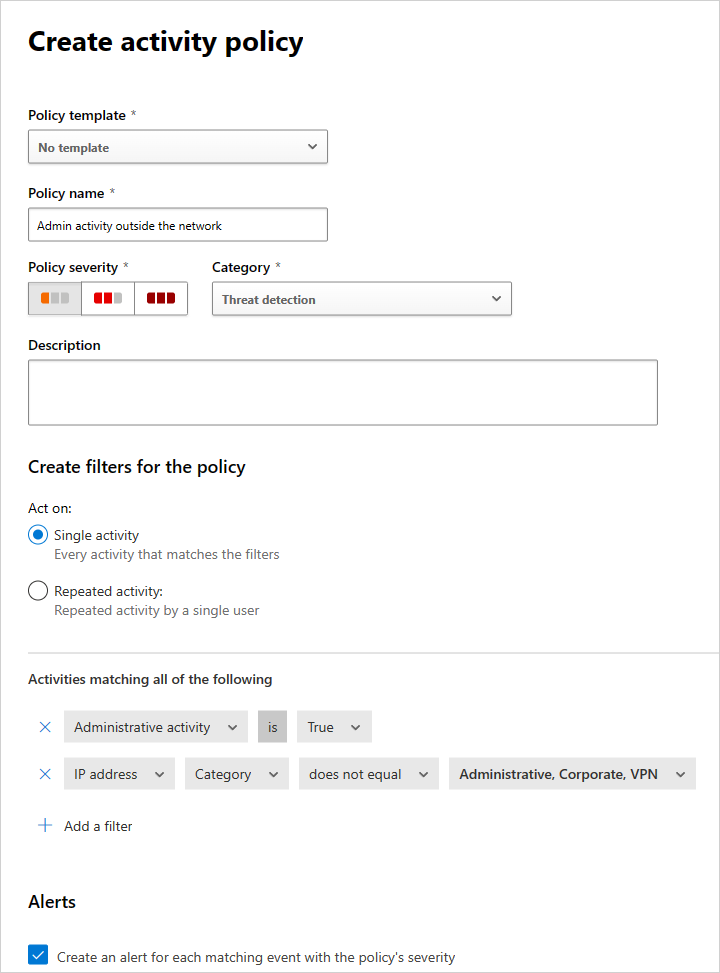

Beispiel: Sie könnten eine Richtlinie erstellen, wenn Sie das Aktivitätsprotokoll anzeigen und eine Administratoraktivität außerhalb der IP-Adressen Ihres Büros bemerken.

Um eine Richtlinie auf der Grundlage der Ergebnisse der Untersuchung zu erstellen, führen Sie die folgende Schritte aus:

Navigieren Sie im Microsoft Defender-Portal an einen der folgenden Punkte:

- Cloud-Apps –>Aktivitätsprotokoll

- Cloud-Apps –>Dateien

- Ressourcen –>Identitäten

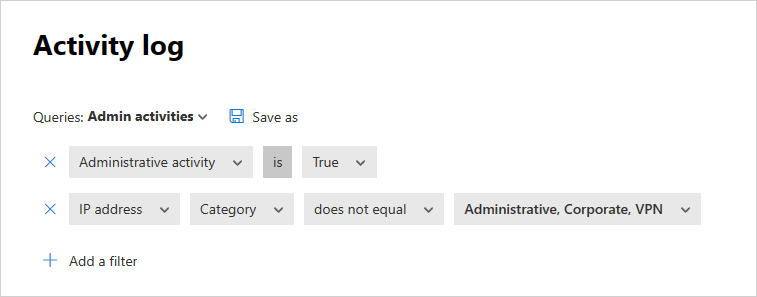

Verwenden Sie die Filter am oberen Rand der Seite, um die Suchergebnisse auf den verdächtigen Bereich einzuschränken. Wählen Sie beispielsweise auf der Seite „Aktivitätsprotokoll“ die Option Verwaltungsaktivität und dann True. Wählen Sie dann unter IP-Adresse die Option Kategorie aus, und legen Sie den Wert so fest, dass er keine IP-Adressen enthalten darf, die Sie für bekannte Domänen erstellt haben, z.B. Ihre Administratoradresse, Unternehmensadresse und VPN-IP-Adresse.

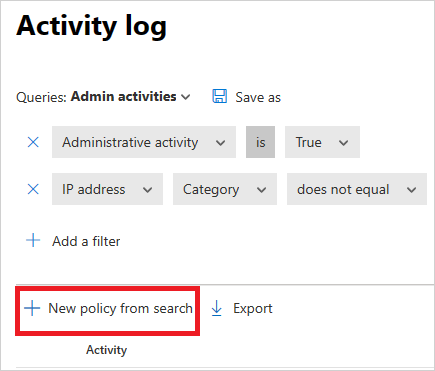

Wählen Sie unter der Abfrage Neue Richtlinie aus der Suche.

Eine Seite zum Erstellen von Richtlinien wird geöffnet, die die Filter enthält, die Sie bei der Untersuchung verwendet haben.

Ändern Sie die Vorlage für die benutzerdefinierte Richtlinie nach Bedarf. Alle Eigenschaften und Felder dieser neuen Richtlinie auf Untersuchungsbasis können nach Bedarf geändert werden.

Hinweis

Bei Verwendung der Richtlinienfilter sucht Contains nur nach vollständigen Wörtern, die durch Kommas, Punkte, Leerzeichen oder Unterstriche getrennt sind. Suchen Sie beispielsweise nach malware oder virus, wird „virus_malware_file.exe“ gefunden, „malwarevirusfile.exe“ hingegen nicht.

Equals sucht nur nach der vollständigen Zeichenfolge. Suchen Sie z.B. nach malware.exe, finden Sie zwar „malware.exe“, aber nicht „malware.exe.txt“.

Hinweis

Weitere Informationen zum Festlegen der Felder für die Richtlinie finden Sie in der entsprechenden Richtliniendokumentation:

Fügen Sie automatisierte Aktionen hinzu, um auf Risiken zu reagieren und sie automatisch zu beheben

Eine Liste der in Apps verfügbaren Governanceaktionen finden Sie unter Steuern verbundener Apps.

Sie können die Richtlinie auch so einstellen, dass sie Ihnen eine Warnung via E-Mail oder SMS schickt, wenn Übereinstimmungen erkannt werden.

Wechseln Sie zu den E-Mail-Benachrichtigungseinstellungen, um Ihre Benachrichtigungseinstellungen festzulegen.

Aktivieren und Deaktivieren von Richtlinien

Nachdem Sie eine Richtlinie erstellt haben, können Sie diese aktivieren oder deaktivieren. Wenn Sie eine Richtlinie deaktivieren, müssen Sie sie zum Anhalten nicht löschen, nachdem Sie sie erstellt haben. Wenn Sie die Richtlinie aus irgendeinem Grund anhalten möchten, deaktivieren Sie diese stattdessen, bis Sie sie wieder aktivieren möchten.

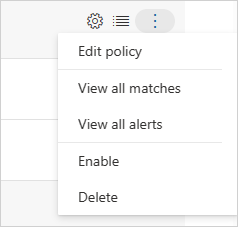

Klicken Sie zum Aktivieren einer Richtlinie auf der Seite Richtlinie auf die drei Punkte am Zeilenende der Richtlinie, die Sie aktivieren möchten. Wählen Sie Aktivieren.

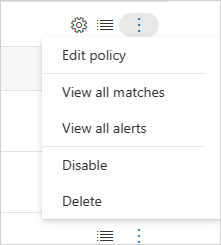

Klicken Sie zum Deaktivieren einer Richtlinie auf der Seite Richtlinie auf die drei Punkte am Zeilenende der Richtlinie, die Sie deaktivieren möchten. Wählen Sie Deaktivieren.

Eine neue Richtlinie wird standardmäßig aktiviert, nachdem Sie sie erstellt haben.

Übersichtsbericht „Richtlinien“

Mit Defender for Cloud Apps können Sie einen Richtlinienübersichtsbericht mit aggregierten Warnungsmetriken pro Richtlinie exportieren, um Ihre Richtlinien zu überwachen, zu verstehen und anzupassen und Ihre Organisation besser zu schützen.

Führen Sie die folgenden Schritte aus, um ein Protokoll zu exportieren:

Wählen Sie auf der Seite Richtlinien die Schaltfläche Exportieren.

Geben Sie den gewünschten Zeitraum an.

Wählen Sie Exportieren. Dies kann einige Zeit dauern.

So laden Sie den exportierten Bericht herunter:

Sobald der Bericht fertig ist, wechseln Sie im Microsoft Defender-Portal zu Berichte und dann zu Cloud-Apps –>Exportierte Berichte.

Wählen Sie in der Tabelle den relevanten Bericht und dann „Herunterladen“.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.