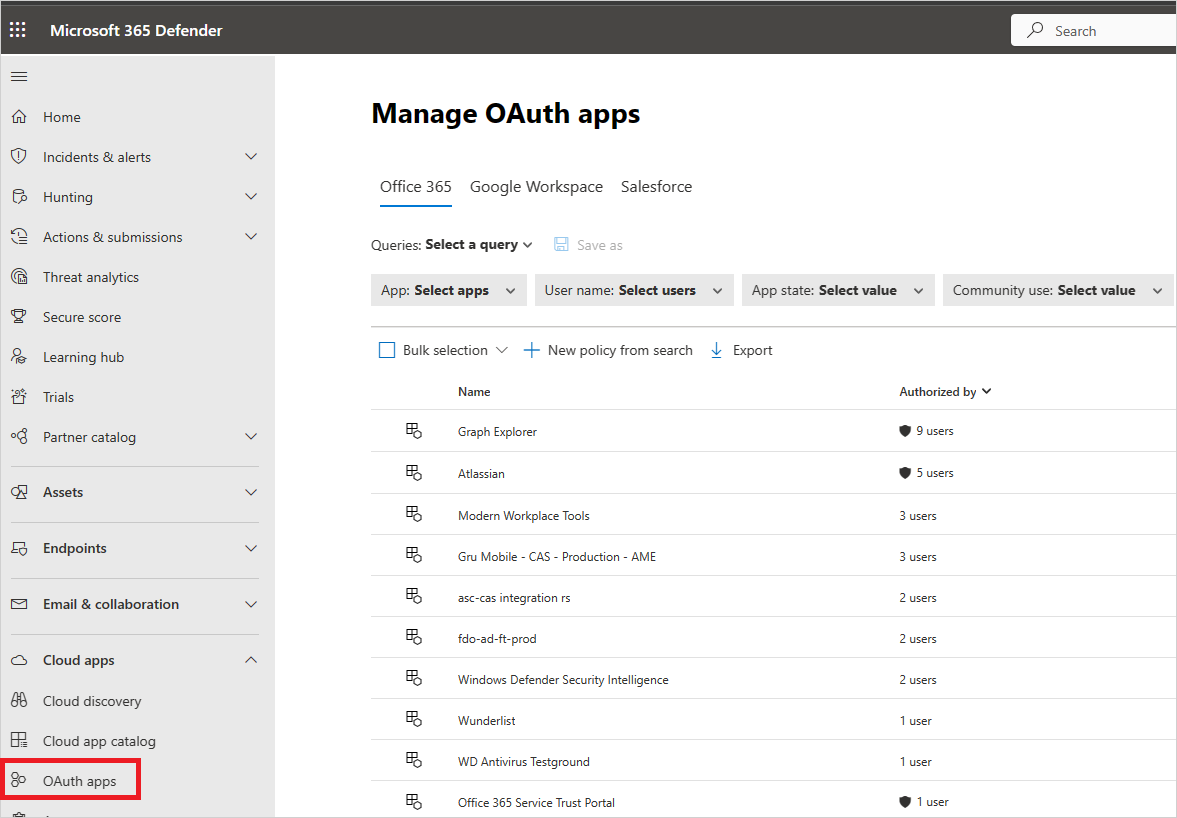

OAuth-Apps verwalten

Viele Produktivitäts-Apps von Drittanbietern, die möglicherweise von geschäftlichen Benutzer*innen in Ihrer Organisation installiert wurden, benötigen Berechtigungen, um auf Benutzerinformationen und Daten zugreifen zu können und sich im Auftrag des Benutzers bei anderen Cloud-Apps wie Microsoft 365, Google Workspace und Salesforce anzumelden. Wenn Benutzer*innen diese Apps installieren, klicken sie häufig auf Akzeptieren, ohne die Details in der Eingabeaufforderung genau zu lesen, einschließlich der Berechtigungen, die der App erteilt werden. Dieses Problem wird durch die Tatsache verstärkt, dass die IT möglicherweise keinen ausreichenden Einblick hat, um das Sicherheitsrisiko einer Anwendung gegenüber ihren Produktivitätsvorteilen abzuwägen. Da das Akzeptieren von App-Berechtigungen von Drittanbietern ein potenzielles Sicherheitsrisiko für Ihr Unternehmen darstellt, bietet die Überwachung der App-Berechtigungen, die Ihre Benutzer*innen gewähren, die erforderliche Transparenz und Kontrolle, um Ihre Benutzer*innen und Anwendungen zu schützen.

Mit den App-Berechtigungen von Microsoft Cloud App Security können Sie überprüfen, welche benutzerseitig installierten OAuth-Anwendungen Zugriff auf Office 365-, G Suite- und Salesforce-Daten haben. Cloud App Security teilt Ihnen mit, welche Berechtigungen die Apps aufweisen und welche Benutzer*innen diesen Apps den Zugriff auf Ihre Office 365-, G Suite- und Salesforce-Konten erteilt haben. App-Berechtigungen helfen Ihnen bei der Entscheidung, auf welche Apps Ihre Benutzer*innen zugreifen können und welche Apps gesperrt werden sollen.

Weitere Informationen finden Sie unter Untersuchen riskanter OAuth-Apps.

Hinweis

In diesem Artikel werden Beispiele und Screenshots auf der Seite " OAuth-Apps " verwendet, die verwendet wird, wenn Die App-Governance nicht aktiviert ist.

Wenn Sie Vorschaufeatures verwenden und die App-Governance aktiviert ist, ist die gleiche Funktionalität stattdessen auf der Seite "App-Governance" verfügbar.

Weitere Informationen finden Sie in der App-Governance in Microsoft Defender for Cloud Apps.

Voraussetzungen

Sie müssen mindestens eine der unterstützten Plattformen mit Defender für Cloud-Apps verbunden haben, einschließlich Microsoft 365, Google Workspace oder Salesforce.

Arbeiten mit der Seite „OAuth-Apps“

Auf der Seite OAuth werden Informationen zu den App-Berechtigungen in Ihren verbundenen Apps angezeigt.

So greifen Sie auf die Registerkarte „OAuth“ zu:

Wählen Sie im Microsoft Defender-Portal unter Cloud-Apps die Option OAuth-Apps.

Die Seite "OAuth-Apps" enthält die folgenden Informationen zu jeder OAuth-App, die Berechtigungen erteilt hat. Defender für Cloud-Apps identifiziert nur Apps, die delegierte Berechtigungen anfordern.

| Element | Bedeutung | Gilt für: |

|---|---|---|

| Grundlegendes Symbol in der Abfrageleiste der App | Wechsel zu den Abfragen in der allgemeinen Ansicht. | Microsoft 365, Google Workspace, Salesforce |

| Erweitertes Symbol in der Abfrageleiste der App | Wechsel zu den Abfragen in der erweiterten Ansicht. | Microsoft 365, Google Workspace, Salesforce |

| Symbol zum Öffnen oder Schließen aller Details in der Appliste | Mehr oder weniger Details zu einzelnen Apps anzeigen. | |

| Exportsymbol in der App-Liste | Export einer CSV-Datei, die eine Liste der Apps, die Anzahl der Benutzer, die der App zugewiesenen Berechtigungen, den App-Status und die Verwendung in der Community enthält. | Microsoft 365, Google Workspace, Salesforce |

| App | Name der App. Wählen Sie den Namen aus, um weitere Informationen anzuzeigen, z. B. die Beschreibung, den Herausgeber (für Microsoft 365) sowie die App-Website und -ID. | Microsoft 365, Google Workspace, Salesforce |

| Autorisiert durch | Die Anzahl der Benutzer, die dieser App Zugriff auf ihr App-Konto und die notwendigen Berechtigungen erteilt haben. Wählen Sie die Anzahl aus, um weitere Informationen anzuzeigen, einschließlich einer Liste der Benutzer-E-Mails und einer Benachrichtigung, ob ein Administrator der App bereits zugestimmt hat. | Microsoft 365, Google Workspace, Salesforce |

| Berechtigungsstufe | Das Symbol für die Berechtigungsstufe (Hoch, Mittel, Niedrig) und der dazugehörige Text. Die Stufe gibt an, inwieweit diese App auf App-Daten zugreifen kann. Niedrig gibt beispielsweise an, dass die App nur auf das Benutzerprofil und den Namen zugreift. Wählen Sie im Governanceprotokoll die Stufe aus, um weitere Informationen anzuzeigen, einschließlich der Berechtigungen für die App, der Verwendung in der Community oder verwandte Aktivitäten. | Microsoft 365, Google Workspace |

| App-Status | Ein Administrator kann eine App als genehmigt oder gesperrt markieren oder sie unbestimmt belassen. | Microsoft 365, Google Workspace, Salesforce |

| Verwendung in Community | Stellt dar, wie beliebt die App unter allen Benutzer*innen ist (häufig verwendet, gelegentlich verwendet, selten verwendet) | Microsoft 365, Google Workspace, Salesforce |

| Letzte Autorisierung | Das letzte Datum, an dem ein/e Benutzer*in Berechtigungen für diese App erteilt hat. | Microsoft 365, Salesforce |

| Herausgeber | Der Name des App-Anbieters. Herausgeberüberprüfung – Die Herausgeberüberprüfung unterstützt Administrator*innen und Endbenutzer*innen dabei, die Authentizität von Anwendungsentwicklern zu verstehen, die in die Microsoft Identity Platform integriert sind. Weitere Informationen finden Sie unter Herausgeberüberprüfung. |

Microsoft 365 |

| Zuletzt verwendet | Das letzte Datum, an dem diese App von einem Benutzer in Ihrer Organisation verwendet wurde. | Salesforce |

Sperren oder Genehmigen einer App

Wählen Sie auf der Registerkarte Google oder Salesforce auf der Seite App-Governance die App, um den App-Drawer zu öffnen und weitere Informationen über die App und ihre Berechtigungen anzuzeigen.

- Wählen Sie Berechtigungen, um eine vollständige Liste der Berechtigungen anzuzeigen, die der App gewährt wurden.

- Unter Verwendung in Community können Sie anzeigen, wie beliebt die App in anderen Organisationen ist.

- Wählen Sie App-Aktivität aus, um die Aktivitäten anzuzeigen, die im Aktivitätsprotokoll für diese App aufgeführt sind.

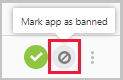

Wählen Sie zum Sperren dieser App in der Tabelle das Symbol „Sperren“ am Ende der App-Zeile.

- Sie können auswählen, ob Sie den Benutzer*innen mitteilen möchten, dass die App, die sie installiert und autorisiert haben, gesperrt wurde. Die Benachrichtigung teilt den Benutzer*innen mit, dass die App deaktiviert wird und sie keinen Zugriff mehr auf die verbundene App haben. Wenn Sie die Benutzer nicht informieren möchten, deaktivieren Sie Benutzer benachrichtigen, die dieser gesperrten App Zugriff erteilt haben im Dialogfeld.

- Es wird empfohlen, dass Sie die App-Benutzer benachrichtigen, wenn Sie ihre App sperren möchten.

Geben Sie die Nachricht, die Sie den Benutzer*innen der App schicken möchten, in das Feld „Geben Sie eine benutzerdefinierte Benachrichtigung ein“ ein. Wählen Sie App sperren, um die E-Mail zu versenden und die App für alle Benutzer*innen der verbundenen Apps zu sperren.

Wählen Sie zum Genehmigen dieser App das Symbol „Genehmigen“ am Ende der Zeile in der Tabelle.

- Das Symbol wird grün, und die App ist für alle Benutzer der verbundenen Apps freigegeben.

- Wenn Sie eine App als genehmigt markieren, hat dies keine Auswirkungen auf die Endbenutzer. Durch diese Farbänderung können Sie die genehmigten Apps einfacher von den Apps unterscheiden, die Sie noch nicht überprüft haben.

Abfragen von OAuth-Apps

Sie können OAuth-Apps entweder in der einfachen oder in der erweiterten Ansicht abfragen. Wählen Sie in der einfachen Ansicht Werte aus einer oder mehreren Dropdownlisten aus, um die betreffenden Apps anzuzeigen. Verwenden Sie in der erweiterten Ansicht die Dropdownliste Einen Filter auswählen, um die Suche einzugrenzen. Fügen Sie Operatoren (ist gleich oder ungleich) einem bestimmten Wert hinzu, um die Abfrage abzuschließen.

Wählen Sie das Symbol Filter hinzufügen aus, um weitere Filter zur Verfeinerung der Abfrage hinzuzufügen. Die Filter werden automatisch angewendet, und die Liste der Apps wird aktualisiert.

Wählen Sie das Symbol Filter entfernen neben den zu entfernenden Filtern aus.

OAuth-App-Überwachung

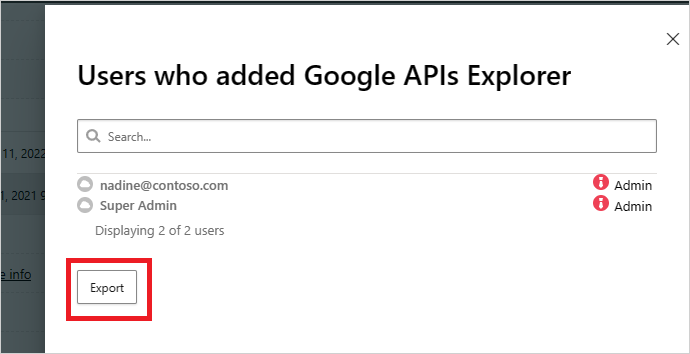

Defender for Cloud Apps überwacht alle OAuth-Autorisierungsaktivitäten, um Ihnen eine umfassende Überwachung und Untersuchung der durchgeführten Aktivitäten zu ermöglichen. Sie können auch die Details von Benutzer*innen exportieren, die eine bestimmte OAuth-App autorisiert haben, und Ihnen zusätzliche Informationen zu den Benutzer*innen zur Verfügung stellen, die Sie dann zur weiteren Analyse verwenden können.

Führen Sie die folgenden Schritte aus, um die Richtlinie festzulegen:

Wählen Sie auf der Registerkarte Google oder Salesforce auf der Seite App-Governance in der Zeile, in der die betreffende App angezeigt wird, unter Autorisiert von den Link mit der Anzahl der Benutzer*innen, die die App autorisiert haben.

Wählen Sie im Popupfenster Expotieren.

Feedback senden

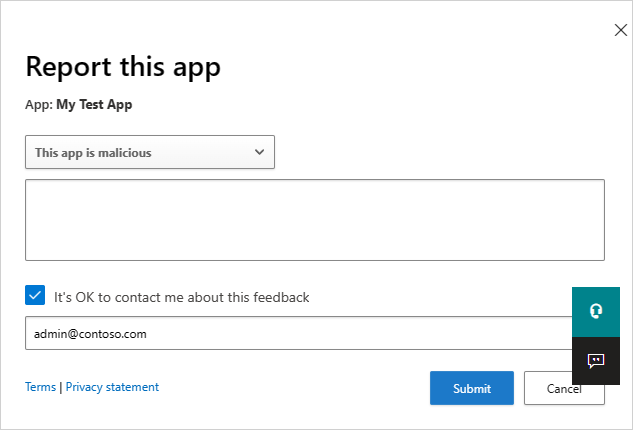

Sie können dem Defender for Cloud Apps-Team nun Feedback senden, falls in Ihrer Organisation eine potenziell schädliche OAuth-App erkannt wurde. Mithilfe dieses Features können Sie Teil unserer Sicherheitscommunity sein und so die Risikobewertung und -analyse von OAuth-Apps verbessern.

Wählen Sie auf der Registerkarte Google oder Salesforce auf der Seite App-Governance die drei Punkte am Ende der App-Zeile und anschließend die Berichts-App.

Sie können auf dem Bildschirm Diese App melden auswählen, ob die App als schädlich gemeldet werden soll oder ob ein weiteres Problem gemeldet werden soll, das aus der Art resultiert, wie Defender for Cloud Apps die App betrachtet. Sie könnten beispielsweise die Option Falscher Herausgeber, Falsche Berechtigung oder Sonstige verwenden. Die von Ihnen übermittelten Daten werden für das Update der Risikobewertung der App sowie für andere Analysen der App verwendet.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.