Tutorial: Erstellen von Benutzerflows und benutzerdefinierten Richtlinien in Azure Active Directory B2C

Vorbereitung: Wählen Sie mithilfe des Selektors Richtlinientyp auswählen den Typ der einzurichtenden Richtlinie aus. Azure Active Directory B2C bietet zwei Methoden zum Definieren der Benutzerinteraktion mit Ihren Anwendungen: vordefinierte Benutzerflows oder vollständig konfigurierbare benutzerdefinierte Richtlinien. Die Schritte, die in diesem Artikel erforderlich sind, unterscheiden sich für jede Methode.

Ihre Anwendungen enthalten möglicherweise Benutzerflows, mit denen Benutzer sich registrieren und anmelden oder ihr Profil verwalten können. Sie können mehrere Benutzerflows verschiedener Typen in Ihrem Azure Active Directory (Azure AD) B2C-Mandanten erstellen und bei Bedarf in Ihren Anwendungen verwenden. Benutzerflows können anwendungsübergreifend wiederverwendet werden.

Mithilfe eines Benutzerflows können Sie feststellen, wie Benutzer mit Ihrer Anwendung interagieren, wenn sie sich z. B. anmelden, registrieren, ein Profil bearbeiten oder ein Kennwort zurücksetzen. In diesem Artikel werden folgende Vorgehensweisen behandelt:

Benutzerdefinierte Richtlinien sind Konfigurationsdateien, die das Verhalten Ihres Azure AD B2C-Mandanten (Azure Active Directory B2C) definieren. In diesem Artikel werden folgende Vorgehensweisen behandelt:

- Erstellen eines Benutzerflows für Registrierung und Anmeldung

- Aktivieren der Self-Service-Kennwortzurücksetzung

- Erstellen eines Benutzerflows für die Profilbearbeitung

Wichtig

Benutzerflowversionen werden jetzt anders angegeben. Zuvor wurden V1-Versionen (bereit für die Produktion) sowie V1.1- und V2-Versionen (Vorschauversion) angeboten. Nun haben Sie Benutzerflows in zwei Versionen zusammengefasst: Empfohlene Benutzerflows mit den neuesten Features und Standardbenutzerflows (Legacy) . Alle Benutzerflows der Legacyvorschauversionen (V1.1 und V2) sind veraltet. Weitere Informationen finden Sie unter Benutzerflowversionen in Azure Active Directory B2C. Diese Änderungen gelten nur für die öffentliche Azure-Cloud. In anderen Umgebungen werden weiterhin die Legacyversionen der Benutzerflows verwendet.

Voraussetzungen

- Wenn Sie noch nicht über einen Azure AD B2C-Mandanten verfügen, erstellen Sie einen, der mit Ihrem Azure-Abonnement verknüpft ist.

- Registrieren Sie eine Webanwendung, und aktivieren Sie die implizite Gewährung von ID-Token.

- Wenn Sie noch nicht über einen Azure AD B2C-Mandanten verfügen, erstellen Sie einen, der mit Ihrem Azure-Abonnement verknüpft ist.

- Registrieren Sie eine Webanwendung, und aktivieren Sie die implizite Gewährung von ID-Token.

Erstellen eines Benutzerflows für Registrierung und Anmeldung

Der Benutzerflow für Registrierung und Anmeldung verarbeitet die Benutzeroberflächen für die Registrierung und Anmeldung in ein und derselben Konfiguration. Die Benutzer Ihrer Anwendung werden je nach Kontext auf den entsprechenden Pfad geleitet.

Melden Sie sich beim Azure-Portal an.

Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C-Mandanten zu wechseln.

Suchen Sie im Azure-Portal nach Azure AD B2C, und wählen Sie diese Option dann aus.

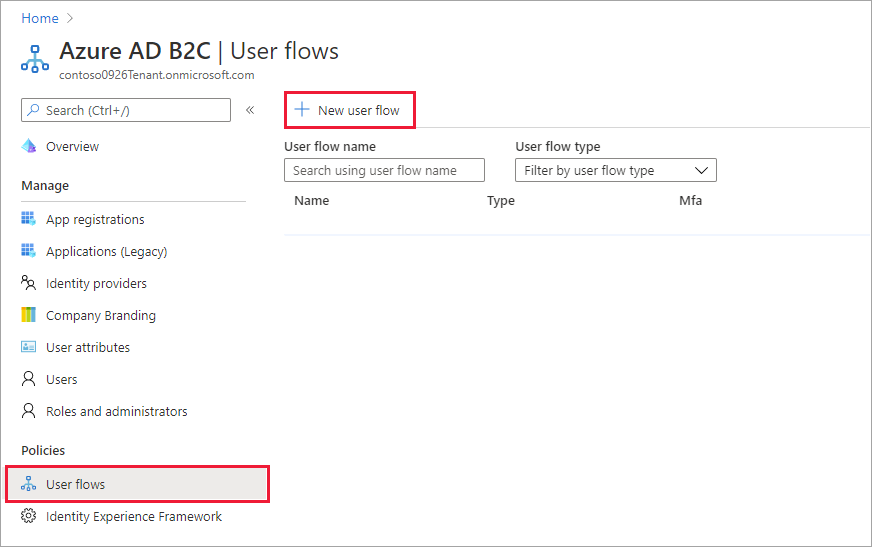

Wählen Sie unter Richtlinien die Option Benutzerflows und dann Neuer Benutzerflow aus.

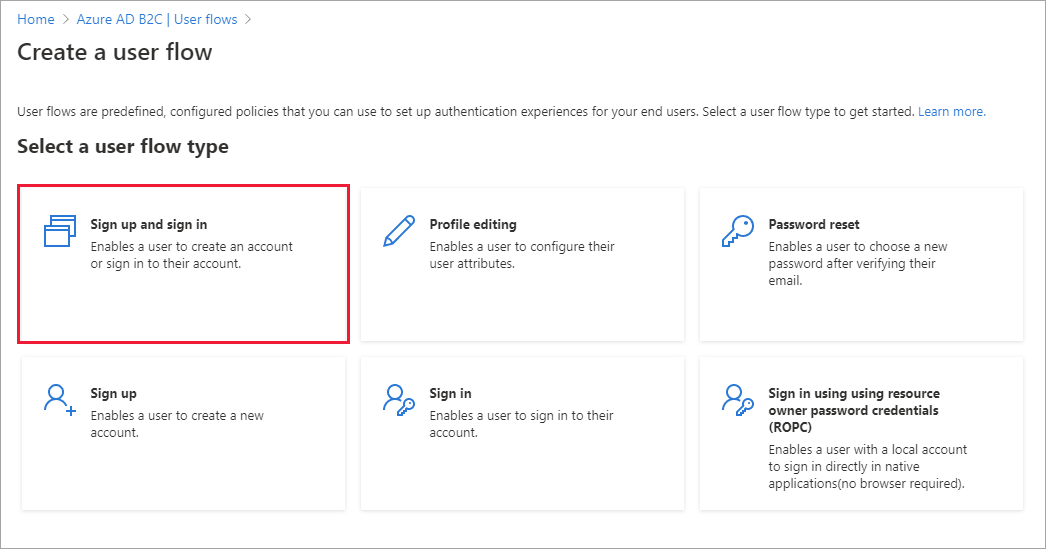

Wählen Sie auf der Seite Benutzerflow erstellen den Benutzerflow Registrierung und Anmeldung aus.

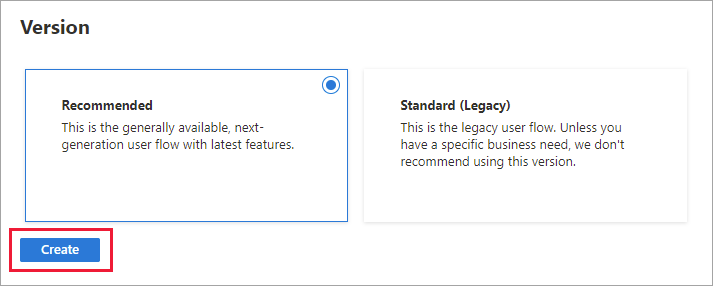

Wählen Sie unter Version auswählen die Option Empfohlen und dann Erstellen aus. (Weitere Informationen zu Benutzerflowversionen)

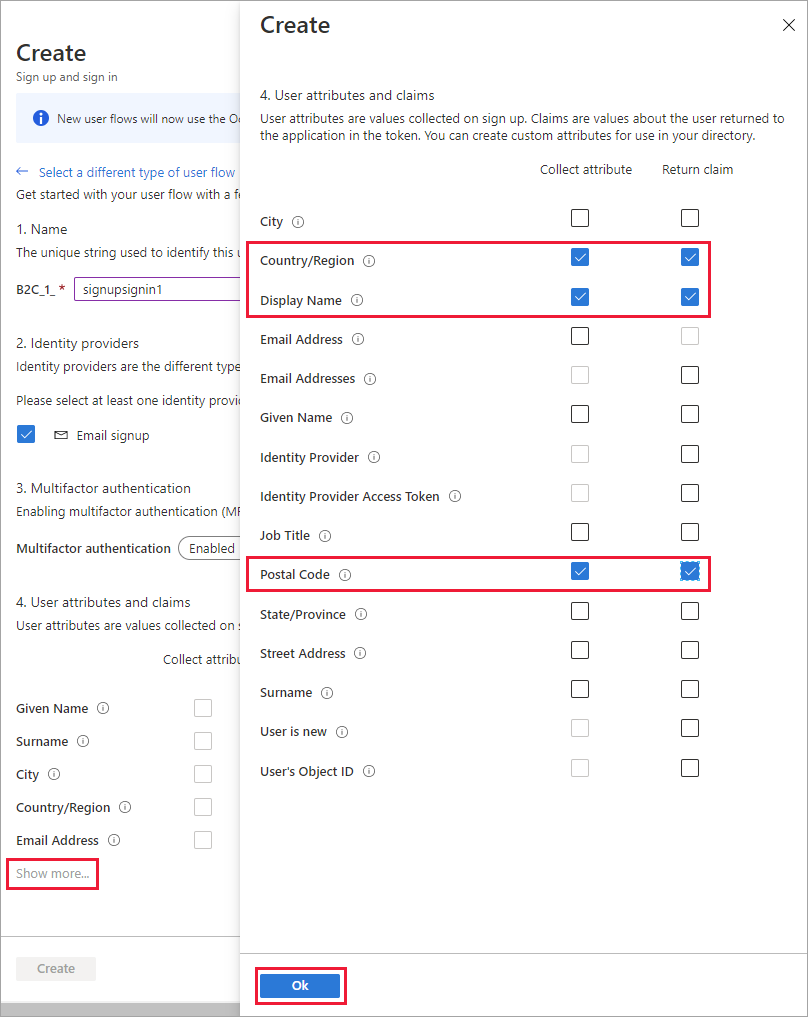

Geben Sie unter Name einen Namen für den Benutzerflow ein. Beispiel: signupsignin1.

Wählen Sie unter Identitätsanbieter die Option E-Mail-Registrierung aus.

Wählen Sie für Benutzerattribute und Tokenansprüche die Ansprüche und Attribute aus, die Sie bei der Registrierung vom Benutzer erfassen und senden möchten. Wählen Sie z.B. Mehr anzeigen und dann Attribute und Ansprüche für Land/Region, Anzeigename und Postleitzahl aus. Klicken Sie auf OK.

Wählen Sie Erstellen aus, um den Benutzerflow hinzuzufügen. Dem Namen wird automatisch das Präfix B2C_1_ vorangestellt.

Testen des Benutzerflows

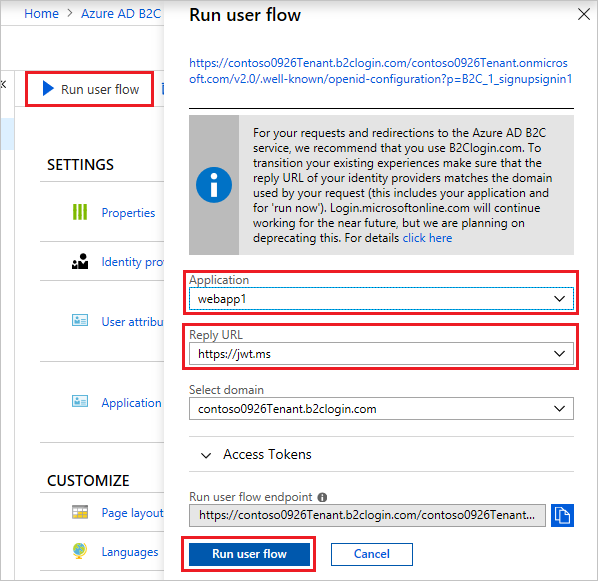

Wählen Sie den von Ihnen erstellten Benutzerflow aus, um die entsprechende Übersichtsseite zu öffnen.

Wählen Sie oben auf der Übersichtsseite des Benutzerflows die Option Benutzerflow ausführen aus. Rechts auf der Seite wird ein Bereich geöffnet.

Wählen Sie unter Anwendung die Webanwendung aus, die Sie testen möchten, z. B. die Webanwendung mit dem Namen webapp1. Als Antwort-URL sollte

https://jwt.msangezeigt werden.Wählen Sie Benutzerflow ausführen und dann Jetzt registrieren aus.

Geben Sie eine gültige E-Mail-Adresse ein, wählen Sie Prüfcode senden aus, geben Sie den Prüfcode ein, und wählen Sie dann Code überprüfen aus.

Geben Sie ein neues Kennwort ein, und bestätigen Sie es.

Wählen Sie das Land und die Region aus, geben Sie den anzuzeigenden Namen und eine Postleitzahl ein, und wählen Sie dann Erstellen aus. Das Token wird an

https://jwt.mszurückgegeben und sollte Ihnen angezeigt werden.Sie können den Benutzerflow jetzt erneut ausführen. Sie sollten in der Lage sein, sich mit dem Konto, das Sie erstellt haben, anzumelden. Das zurückgegebene Token enthält die Ansprüche, die Sie für Land/Region, Name und Postleitzahl ausgewählt haben.

Hinweis

Die Benutzeroberfläche für „Benutzerflow ausführen“ ist derzeit nicht mit dem SPA-URL-Antworttyp kompatibel, für den der Autorisierungscodeflow verwendet wird. Wenn Sie die Benutzeroberfläche für „Benutzerflow ausführen“ mit dieser Art von App nutzen möchten, müssen Sie eine Antwort-URL vom Typ „Web“ registrieren und den impliziten Flow wie hier beschrieben aktivieren.

Aktivieren der Self-Service-Kennwortzurücksetzung

So aktivieren Sie die Self-Service-Kennwortzurücksetzung für den Benutzerflow für die Registrierung oder Anmeldung:

- Wählen Sie den von Ihnen erstellten Registrierungs- oder Anmeldebenutzerflow aus.

- Wählen Sie im Menü auf der linken Seite unter Einstellungen die Option Eigenschaften aus.

- Wählen Sie unter der RegisterkarteKennwortkonfiguration die Option Self-Service-Kennwortzurücksetzung aus.

- Wählen Sie Speichern aus.

Testen des Benutzerflows

- Wählen Sie den von Ihnen erstellten Benutzerflow aus, um die entsprechende Übersichtsseite zu öffnen, und wählen Sie dann Benutzerflow ausführen aus.

- Wählen Sie unter Anwendung die Webanwendung aus, die Sie testen möchten, z. B. die Webanwendung mit dem Namen webapp1. Als Antwort-URL sollte

https://jwt.msangezeigt werden. - Wählen Sie Benutzerflow ausführen aus.

- Wählen Sie auf der Seite für die Registrierung oder Anmeldung den Link Kennwort vergessen? aus.

- Überprüfen Sie die E-Mail-Adresse des Kontos, das Sie zuvor erstellt haben, und wählen Sie Weiter aus.

- Sie haben nun die Möglichkeit, das Kennwort des Benutzers zu ändern. Ändern Sie das Kennwort, und klicken Sie auf Weiter. Das Token wird an

https://jwt.mszurückgegeben und sollte Ihnen angezeigt werden.

Erstellen eines Benutzerflows für die Profilbearbeitung

Wenn Sie Benutzern die Profilbearbeitung in Ihrer Anwendung ermöglichen möchten, verwenden Sie einen Benutzerflow für die Profilbearbeitung.

- Wählen Sie auf der Übersichtsseite des Azure AD B2C-Mandanten im Menü die Option Benutzerflows und dann Neuer Benutzerflow aus.

- Wählen Sie auf der Seite Benutzerflow erstellen den Benutzerflow Profilbearbeitung aus.

- Wählen Sie unter Version auswählen die Option Empfohlen und dann Erstellen aus.

- Geben Sie unter Name einen Namen für den Benutzerflow ein. Beispiel: profileediting1.

- Wählen Sie für Identitätsanbieter unter Lokale Konten die Option E-Mail-Registrierung aus.

- Wählen Sie für Benutzerattribute die Attribute aus, die der Kunde in seinem Profil bearbeiten darf. Wählen Sie z.B. Mehr anzeigen und dann sowohl Attribute als auch Ansprüche für Anzeigename und Position aus. Klicken Sie auf OK.

- Wählen Sie Erstellen aus, um den Benutzerflow hinzuzufügen. Das Präfix B2C_1_ wird automatisch an den Namen angefügt.

Testen des Benutzerflows

- Wählen Sie den von Ihnen erstellten Benutzerflow aus, um die entsprechende Übersichtsseite zu öffnen.

- Wählen Sie oben auf der Übersichtsseite des Benutzerflows die Option Benutzerflow ausführen aus. Rechts auf der Seite wird ein Bereich geöffnet.

- Wählen Sie unter Anwendung die Webanwendung aus, die Sie testen möchten, z. B. die Webanwendung mit dem Namen webapp1. Als Antwort-URL sollte

https://jwt.msangezeigt werden. - Wählen Sie Benutzerflow ausführen aus, und melden Sie sich dann mit dem zuvor erstellten Konto an.

- Sie haben jetzt die Möglichkeit, den Anzeigenamen und den Stellentitel für den Benutzer zu ändern. Wählen Sie Weiter. Das Token wird an

https://jwt.mszurückgegeben und sollte Ihnen angezeigt werden.

Tipp

In diesem Artikel wird erläutert, wie Sie Ihren Mandanten manuell einrichten. Sie können den gesamten Prozess in diesem Artikel automatisieren. Durch die Automatisierung wird das SocialAndLocalAccountsWithMFA-Starter Pack von Azure AD B2C bereitgestellt, das Journeys zum Registrieren und Anmelden, zur Kennwortzurücksetzung und zur Profilbearbeitung beinhaltet. Befolgen Sie die Anweisungen in der IEF-Setup-App, um die nachfolgende exemplarische Vorgehensweise zu automatisieren.

Hinzufügen von Signatur- und Verschlüsselungsschlüsseln für Identity Experience Framework-Anwendungen

- Melden Sie sich beim Azure-Portal an.

- Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C-Mandanten zu wechseln.

- Suchen Sie im Azure-Portal nach Azure AD B2C, und wählen Sie diese Option dann aus.

- Wählen Sie auf der Übersichtsseite unter Richtlinien die Option Identity Experience Framework aus.

Erstellen des Signaturschlüssels

- Klicken Sie erst auf Richtlinienschlüssel und anschließend auf Hinzufügen.

- Klicken Sie unter Optionen auf

Generate. - Geben Sie unter Name

TokenSigningKeyContainerein. Das PräfixB2C_1A_wird möglicherweise automatisch hinzugefügt. - Wählen Sie RSA als Schlüsseltyp aus.

- Wählen Sie unter SchlüsselverwendungSignatur aus.

- Klicken Sie auf Erstellen.

Erstellen des Verschlüsselungsschlüssels

- Klicken Sie erst auf Richtlinienschlüssel und anschließend auf Hinzufügen.

- Klicken Sie unter Optionen auf

Generate. - Geben Sie unter Name

TokenEncryptionKeyContainerein. Das PräfixB2C_1A_ wird möglicherweise automatisch hinzugefügt. - Wählen Sie RSA als Schlüsseltyp aus.

- Wählen Sie für Schlüsselverwendung die Option Verschlüsselung aus.

- Klicken Sie auf Erstellen.

Registrieren von Identity Experience Framework-Anwendungen

Azure AD B2C erfordert, dass Sie zwei Anwendungen registrieren, die zur Registrierung und Anmeldung von Benutzern mit lokalen Konten verwendet werden: IdentityExperienceFramework (eine Web-API) und ProxyIdentityExperienceFramework (eine native App) mit delegierter Berechtigung für die IdentityExperienceFramework-App. Ihre Benutzer können sich mit einer E-Mail-Adresse oder einem Benutzernamen und einem Kennwort für den Zugriff auf Ihre bei Mandanten registrierten Anwendungen anmelden, wodurch ein „lokales Konto“ erstellt wird. Lokale Konten gibt es nur in Ihrem Azure AD B2C-Mandanten.

Sie müssen diese beiden Anwendungen nur ein Mal in Ihrem Azure AD B2C-Mandanten registrieren.

Registrieren der IdentityExperienceFramework-Anwendung

Zum Registrieren einer Anwendung bei Ihrem Azure AD B2C-Mandanten können Sie die Benutzeroberfläche für App-Registrierungen verwenden.

- Wählen Sie App-Registrierungen aus, und wählen Sie dann Registrierung einer neuen Anwendung aus.

- Geben Sie unter Name

IdentityExperienceFrameworkein. - Wählen Sie unter Unterstützte Kontotypen die Option Nur Konten in diesem Organisationsverzeichnis aus.

- Wählen Sie unter Umleitungs-URI die Option Web aus, und geben Sie dann

https://your-tenant-name.b2clogin.com/your-tenant-name.onmicrosoft.comein, wobeiyour-tenant-namefür den Domänennamen des Azure AD B2C-Mandanten steht. - Aktivieren Sie unter Berechtigungen das Kontrollkästchen Administratoreinwilligung für openid- und offline_access-Berechtigungen erteilen.

- Wählen Sie Registrieren.

- Notieren Sie sich die Anwendungs-ID (Client) zur Verwendung in einem späteren Schritt.

Stellen Sie nun die API bereit, indem Sie einen Bereich hinzufügen:

- Wählen Sie im Menü auf der linken Seite unter Verwalten die Option Eine API verfügbar machen aus.

- Wählen Sie Bereich hinzufügen und dann Speichern und fortfahren aus, um den URI der Standardanwendungs-ID zu akzeptieren.

- Geben Sie die folgenden Werte ein, um einen Bereich zu erstellen, der die benutzerdefinierte Richtlinienausführung in Ihrem Azure AD B2C-Mandanten ermöglicht:

- Bereichsname:

user_impersonation - Anzeigename der Administratoreinwilligung:

Access IdentityExperienceFramework - Beschreibung der Administratoreinwilligung:

Allow the application to access IdentityExperienceFramework on behalf of the signed-in user.

- Bereichsname:

- Wählen Sie Bereich hinzufügen aus.

Registrieren der ProxyIdentityExperienceFramework-Anwendung

- Wählen Sie App-Registrierungen aus, und wählen Sie dann Registrierung einer neuen Anwendung aus.

- Geben Sie unter Name

ProxyIdentityExperienceFrameworkein. - Wählen Sie unter Unterstützte Kontotypen die Option Nur Konten in diesem Organisationsverzeichnis aus.

- Verwenden Sie die Dropdownliste unter Umleitungs-URI, um Öffentlicher Client/nativ (mobil & Desktop) auszuwählen.

- Geben Sie

myapp://authals Umleitungs-URI ein. - Aktivieren Sie unter Berechtigungen das Kontrollkästchen Administratoreinwilligung für openid- und offline_access-Berechtigungen erteilen.

- Wählen Sie Registrieren.

- Notieren Sie sich die Anwendungs-ID (Client) zur Verwendung in einem späteren Schritt.

Geben Sie nun an, dass die Anwendung als öffentlicher Client behandelt werden soll:

- Wählen Sie im linken Menü unter Verwalten die Option Authentifizierung aus.

- Legen Sie unter Erweiterte Einstellungen im Abschnitt Öffentliche Clientflows zulassen die Option Folgende Flows für Mobilgerät und Desktop aktivieren auf Ja fest.

- Wählen Sie Speichern aus.

- Stellen Sie sicher, dass „allowPublicClient“: true im Anwendungsmanifest festgelegt ist.

- Wählen Sie im Menü auf der linken Seite unter Verwalten die Option Manifest aus, um das Anwendungsmanifest zu öffnen.

- Suchen Sie nach dem Schlüssel allowPublicClient, und vergewissern Sie sich, dass er auf true festgelegt ist.

Erteilen Sie nun Berechtigungen für den API-Bereich, den Sie zuvor in der Registrierung IdentityExperienceFramework verfügbar gemacht haben:

- Wählen Sie im Menü auf der linken Seite unter Verwalten die Option API-Berechtigungen aus.

- Wählen Sie unter Konfigurierte Berechtigungen die Option Berechtigung hinzufügen aus.

- Wählen Sie die Registerkarte Meine APIs aus, und wählen Sie dann die Anwendung IdentityExperienceFramework aus.

- Wählen Sie unter Berechtigung den Bereich user_impersonation aus, den Sie zuvor definiert haben.

- Wählen Sie Berechtigungen hinzufügen aus. Warten Sie einige Minuten, bevor Sie mit dem nächsten Schritt fortfahren.

- Wählen Sie Administratorzustimmung erteilen für<Name Ihres Mandanten> aus.

- Wählen Sie Ja aus.

- Wählen Sie Aktualisieren aus, und vergewissern Sie sich, dass für den Bereich unter Status der Status „Gewährt für...“ angezeigt wird.

Starter Pack für benutzerdefinierte Richtlinien

Benutzerdefinierte Richtlinien sind ein Satz von XML-Dateien, die Sie in den Azure AD B2C-Mandanten hochladen, um technische Profile und User Journeys zu definieren. Wir stellen Starter Packs mit mehreren vordefinierten Richtlinien bereit, damit Sie schnell loslegen können. Jedes dieser Starter Packs enthält die kleinste Anzahl von technischen Profilen sowie die zum Erreichen der beschriebenen Szenarien benötigten User Journeys:

- LocalAccounts ermöglicht die ausschließliche Nutzung von lokalen Konten.

- SocialAccounts ermöglicht die ausschließliche Nutzung von Konten sozialer Netzwerke (oder Verbundkonten).

- SocialAndLocalAccounts ermöglicht sowohl die Verwendung von lokalen Konten als auch von Konten für soziale Netzwerke.

- SocialAndLocalAccountsWithMFA ermöglicht lokale Optionen und Optionen für soziale Netzwerke sowie zur Multi-Factor Authentication.

Die einzelnen Starter Packs enthalten Folgendes:

- Basisdatei: Es sind einige Änderungen an der Basisdatei erforderlich. Beispiel: TrustFrameworkBase.xml

- Lokalisierungsdatei: In dieser Datei werden Konfigurationsänderungen vorgenommen. Beispiel: TrustFrameworkLocalization.xml

- Erweiterungsdatei: In dieser Datei werden die meisten Konfigurationsänderungen vorgenommen. Beispiel: TrustFrameworkExtensions.xml

- Dateien der vertrauenden Seite: aufgabenspezifische Dateien, die von Ihrer Anwendung aufgerufen werden. Beispiele: SignUpOrSignin.xml, ProfileEdit.xml, PasswordReset.xml

In diesem Artikel bearbeiten Sie die benutzerdefinierten XML-Richtliniendateien im Starter Pack SocialAndLocalAccounts. Wenn Sie einen XML-Editor benötigen, können Sie Visual Studio Code, einen einfachen plattformübergreifenden Editor, ausprobieren.

Abrufen des Starter Packs

Holen Sie sich die Starter Packs für benutzerdefinierte Richtlinien-von GitHub, und aktualisieren Sie dann die XML-Dateien im Starter Pack „SocialAndLocalAccounts“ mit dem Namen Ihres Azure AD B2C-Mandanten.

Laden Sie die ZIP-Datei herunter, oder klonen Sie das Repository:

git clone https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpackErsetzen Sie in allen Dateien im Verzeichnis SocialAndLocalAccounts die Zeichenfolge

yourtenantdurch den Namen Ihres Azure AD B2C-Mandanten.Wenn z. B. der Name des B2C-Mandanten contosotenant lautet, werden alle Instanzen von

yourtenant.onmicrosoft.comincontosotenant.onmicrosoft.comgeändert.

Hinzufügen der Anwendungs-IDs zur benutzerdefinierten Richtlinie

Fügen Sie die Anwendung-ID zur Erweiterungsdatei TrustFrameworkExtensions.xml hinzu.

- Öffnen Sie

SocialAndLocalAccounts/TrustFrameworkExtensions.xml, und suchen Sie das Element<TechnicalProfile Id="login-NonInteractive">. - Ersetzen Sie beide Instanzen von

IdentityExperienceFrameworkAppIddurch die Anwendungs-ID der IdentityExperienceFramework-Anwendung, die Sie zuvor erstellt haben. - Ersetzen Sie beide Instanzen von

ProxyIdentityExperienceFrameworkAppIddurch die Anwendungs-ID der ProxyIdentityExperienceFramework-Anwendung, die Sie zuvor erstellt haben. - Speichern Sie die Datei .

Hinzufügen von Facebook als Identitätsanbieter

Das Starter Pack SocialAndLocalAccounts beinhaltet die Facebook-Anmeldung für soziale Netzwerke. Facebook wird nicht benötigt, um benutzerdefinierte Richtlinien zu verwenden. Die Anwendung wird hier jedoch verwendet, um zu veranschaulichen, wie Sie die Verbundanmeldung bei sozialen Netzwerken in einer benutzerdefinierten Richtlinie aktivieren können. Wenn Sie die Verbundanmeldung für soziale Netzwerke nicht aktivieren müssen, verwenden Sie stattdessen das LocalAccounts-Startpaket, und überspringen Sie den Abschnitt Hinzufügen von Facebook als Identitätsanbieter.

Erstellen einer Facebook-Anwendung

Führen Sie die Schritte unter Erstellen einer Facebook-Anwendung aus, um eine App-ID und ein App-Geheimnis für Facebook zu erhalten. Überspringen Sie die Voraussetzungen und die übrigen Schritte im Artikel Einrichten der Registrierung und Anmeldung mit einem Facebook-Konto.

Erstellen des Facebook-Schlüssels

Fügen Sie das App-Geheimnis der Facebook-Anwendung als Richtlinienschlüssel hinzu. Sie können das App-Geheimnis der Anwendung verwenden, das Sie unter „Voraussetzungen“ in diesem Artikel erstellt haben.

- Melden Sie sich beim Azure-Portal an.

- Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C-Mandanten zu wechseln.

- Suchen Sie im Azure-Portal nach Azure AD B2C, und wählen Sie diese Option dann aus.

- Wählen Sie auf der Übersichtsseite unter Richtlinien die Option Identity Experience Framework aus.

- Klicken Sie erst auf Richtlinienschlüssel und anschließend auf Hinzufügen.

- Klicken Sie unter Optionen auf

Manual. - Geben Sie unter Name

FacebookSecretein. Das PräfixB2C_1A_wird möglicherweise automatisch hinzugefügt. - Geben Sie unter Geheimnis das App-Geheimnis der Facebook-Anwendung aus developers.facebook.com ein. Bei diesem Wert handelt sich um das Geheimnis und nicht um die Anwendungs-ID.

- Wählen Sie unter SchlüsselverwendungSignatur aus.

- Klicken Sie auf Erstellen.

Aktualisieren von „TrustFrameworkExtensions.xml“ im Starter Pack für benutzerdefinierte Richtlinien

Ersetzen Sie in der Datei SocialAndLocalAccounts/TrustFrameworkExtensions.xml den Wert client_id durch die ID der Facebook-Anwendung, und speichern Sie die Änderungen.

<TechnicalProfile Id="Facebook-OAUTH">

<Metadata>

<!--Replace the value of client_id in this technical profile with the Facebook app ID"-->

<Item Key="client_id">00000000000000</Item>

Hochladen der Richtlinien

- Wählen Sie in Ihrem B2C-Mandanten im Azure-Portal das Menüelement Identity Experience Framework aus.

- Wählen Sie Benutzerdefinierte Richtlinie hochladen aus.

- Laden Sie die Richtliniendateien in dieser Reihenfolge hoch:

- TrustFrameworkBase.xml

- TrustFrameworkLocalization.xml

- TrustFrameworkExtensions.xml

- SignUpOrSignin.xml

- ProfileEdit.xml

- PasswordReset.xml

Wenn Sie die Dateien hochladen, fügt Azure jeder Datei das Präfix B2C_1A_ hinzu.

Tipp

Wenn Ihr XML-Editor Validierungen unterstützt, überprüfen Sie die Dateien anhand des XML-Schemas TrustFrameworkPolicy_0.3.0.0.xsd im Stammverzeichnis des Starter Packs. Durch die XML-Schemavalidierung werden vor dem Upload Fehler festgestellt.

Testen der benutzerdefinierten Richtlinie

- Wählen Sie unter Benutzerdefinierte Richtlinien die Richtlinie B2C_1A_signup_signin aus.

- Wählen Sie auf der Übersichtsseite der benutzerdefinierten Richtlinie unter Anwendung auswählen die zu testende Webanwendung aus, etwa die Anwendung namens webapp1.

- Stellen Sie sicher, dass die Antwort-URL

https://jwt.mslautet. - Wählen Sie Jetzt ausführen aus.

- Registrieren Sie sich mit einer E-Mail-Adresse.

- Wählen Sie erneut Jetzt ausführen aus.

- Melden Sie sich zur Bestätigung der richtigen Konfiguration mit demselben Konto an.

- Wählen Sie erneut Jetzt ausführen, und wählen Sie „Facebook“ aus, um sich über Facebook anzumelden und die benutzerdefinierte Richtlinie zu testen.

Nächste Schritte

In diesem Artikel haben Sie Folgendes gelernt:

- Erstellen eines Benutzerflows für die Registrierung und Anmeldung

- Erstellen eines Benutzerflows für die Profilbearbeitung

- Erstellen eines Benutzerflows zur Kennwortrücksetzung

Erfahren Sie im Anschluss, wie Sie Azure AD B2C für die Anmeldung und Registrierung von Benutzern in einer Anwendung verwenden. Folgen Sie den unten verlinkten Beispiel-Apps:

- Konfigurieren einer ASP.NET Core-Beispielwebanwendung

- Konfigurieren einer ASP.NET Core-Beispielwebanwendung, die eine Web-API aufruft

- Konfigurieren der Authentifizierung in einer Python-Beispielwebanwendung

- Konfigurieren einer Single-Page-Beispielanwendung (SPA)

- Konfigurieren einer Angular-Single-Page-Beispielwebanwendung

- Konfigurieren einer mobilen Android-Beispielanwendung

- Konfigurieren einer mobilen iOS-Beispielanwendung

- Konfigurieren der Authentifizierung in einer WPF-Beispieldesktopanwendung

- Aktivieren der Authentifizierung in Ihrer Web-API

- Konfigurieren einer SAML-Anwendung

Weitere Informationen finden Sie außerdem in der ausführlichen Betrachtung der Architektur von Azure Active Directory B2C.