Gewusst wie: Microsoft Entra-Multi-Faktor-Authentifizierung

Die Multi-Faktor-Authentifizierung ist ein Prozess, bei dem Benutzer*innen während des Anmeldevorgangs zur Durchführung eines weiteren Identifizierungsverfahrens aufgefordert werden, z. B. per Eingabe eines Codes auf dem Smartphone oder per Fingerabdruckscan.

Wenn Sie zum Authentifizieren von Benutzern nur ein Kennwort nutzen, kann dies einen Angriffsvektor darstellen und mit Unsicherheit verbunden sein. Falls das Kennwort nicht sicher ist oder offengelegt wurde, könnte es ein Angreifer nutzen, um Zugriff zu erlangen. Wenn Sie ein zweites Authentifizierungsverfahren erzwingen, wird die Sicherheit erhöht, weil dieses zusätzliche Verfahren von einem Angreifer nicht ohne Weiteres nachvollzogen bzw. dupliziert werden kann.

Für Microsoft Entra-Multi-Factor Authentication sind mindestens zwei der folgenden Authentifizierungsverfahren obligatorisch:

- Eine dem Benutzer bekannte Information (meist ein Kennwort).

- Ein im Besitz des Benutzers befindliches Objekt, z. B. ein vertrauenswürdiges Gerät, das nicht ohne Weiteres dupliziert werden kann (Telefon oder Hardwareschlüssel)

- Ein biometrisches Merkmal des Benutzers (Fingerabdruck- oder Gesichtsscan).

Die Microsoft Entra-Multi-Faktor-Authentifizierung kann außerdem die Sicherheit der Kennwortzurücksetzung verstärken. Wenn sich Benutzer*innen für die Microsoft Entra-Multi-Faktor-Authentifizierung registrieren, können sie sich auch gleichzeitig für die Self-Service-Kennwortzurücksetzung registrieren. Administratoren können Formen für die sekundäre Authentifizierung auswählen und Herausforderungen für MFA basierend auf Konfigurationsentscheidungen konfigurieren.

Sie müssen keine Apps oder Dienste ändern, um die Microsoft Entra-Multi-Faktor-Authentifizierung verwenden zu können. Die Überprüfungsaufforderungen sind Teil der Microsoft Entra-Anmeldung, bei der die MFA-Aufforderung bei Bedarf automatisch angefordert und verarbeitet wird.

Hinweis

Die Eingabeaufforderungssprache wird durch die Einstellungen des Browsergebietsschemas bestimmt. Wenn Sie benutzerdefinierte Begrüßungen verwenden, aber keine für die im Browsergebietsschema ermittelte Sprache haben, wird standardmäßig Englisch verwendet. Der Netzwerkrichtlinienserver (Network Policy Server, NPS) verwendet standardmäßig immer Englisch, unabhängig von benutzerdefinierten Begrüßungen. Englisch wird auch standardmäßig verwendet, wenn das Browsergebietsschema nicht identifiziert werden kann.

Verfügbare Überprüfungsmethoden

Wenn ein Benutzer sich bei einer Anwendung oder einem Dienst anmeldet und eine MFA-Aufforderung erhält, kann er eine der registrierten Formen der zusätzlichen Überprüfung wählen. Benutzer können Mein Profil auswählen, um Überprüfungsmethoden zu bearbeiten oder hinzuzufügen.

Die folgenden zusätzlichen Formen der Überprüfung können bei der Microsoft Entra-Multi-Faktor-Authentifizierung verwendet werden:

- Microsoft Authenticator

- Authenticator Lite (in Outlook)

- Windows Hello for Business

- FIDO2-Sicherheitsschlüssel

- OATH-Hardwaretoken (Vorschau)

- OATH-Softwaretoken

- sms

- Anruf

Aktivieren und Verwenden der Microsoft Entra-Multi-Faktor-Authentifizierung

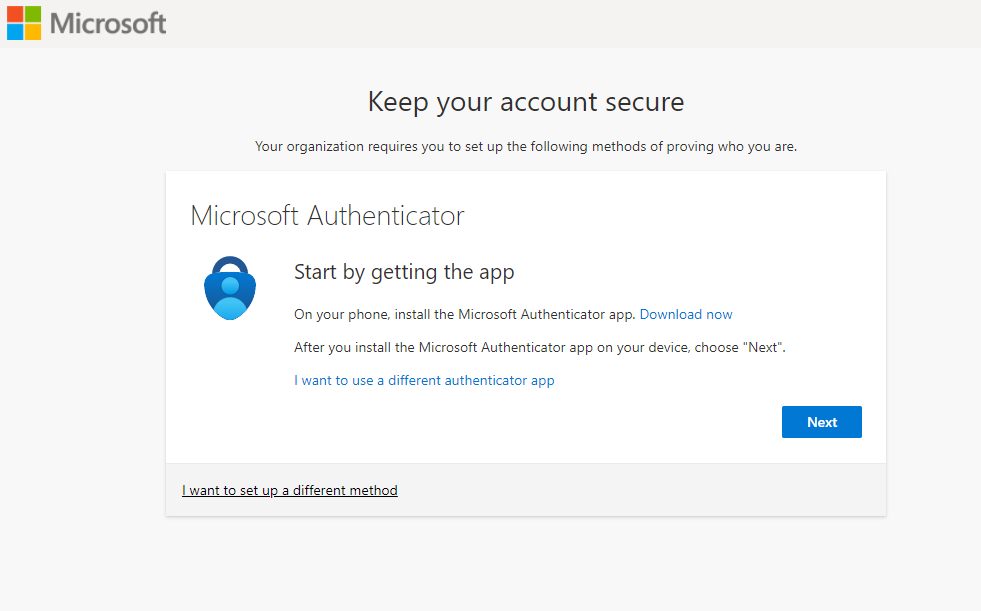

Sie können Sicherheitsstandards in Microsoft Entra-Mandanten verwenden, um Microsoft Authenticator schnell für alle Benutzer*innen zu aktivieren. Sie können die Multi-Faktor-Authentifizierung von Microsoft Entra aktivieren, um Benutzer*innen und Gruppen während der Anmeldung zur zusätzlichen Überprüfung aufzufordern.

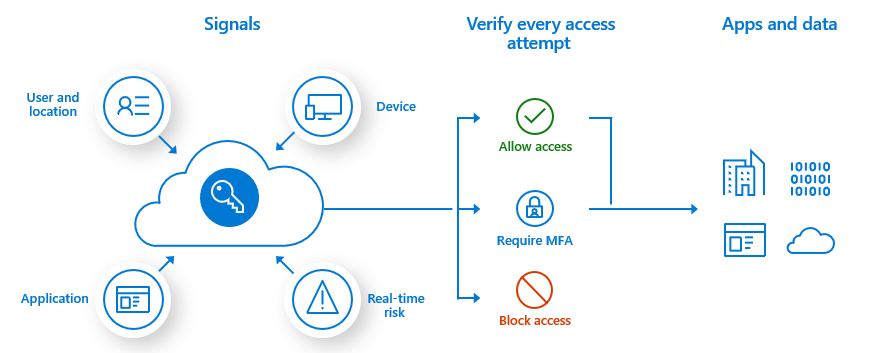

Für die genauere Steuerung können Richtlinien für bedingten Zugriff verwendet werden, um Ereignisse oder Anwendungen zu definieren, die MFA erfordern. Diese Richtlinien können reguläre Anmeldungen zulassen, wenn sich der Benutzer im Unternehmensnetzwerk befindet oder ein registriertes Gerät verwendet, jedoch zusätzliche Überprüfungsfaktoren anfordern, wenn der Benutzer remote arbeitet oder ein persönliches Gerät verwendet.

Nächste Schritte

Informationen zur Lizenzierung finden Sie unter Features und Lizenzen für die Microsoft Entra-Multi-Faktor-Authentifizierung.

Weitere Informationen zu verschiedenen Authentifizierungs- und Validierungsmethoden finden Sie unter Authentifizierungsmethoden in Microsoft Entra ID.

Wenn Sie MFA in Aktion erleben möchten, aktivieren Sie im folgenden Tutorial die Microsoft Entra-Multi-Faktor-Authentifizierung für eine Reihe von Testbenutzer*innen: