Was sind Dienstabhängigkeiten beim bedingten Microsoft Entra-Zugriff?

Mit Richtlinien für bedingten Zugriff können Sie Zugriffsanforderungen für Websites und Dienste angeben. Ihre Zugriffsanforderungen können beispielsweise die Multi-Faktor-Authentifizierung (MFA) oder verwaltete Geräte umfassen.

Wenn Sie direkt auf eine Site oder einen Dienst zugreifen, kann die Auswirkung einer zugehörigen Richtlinie normalerweise leicht bewertet werden. Wenn Sie beispielsweise über eine Richtlinie verfügen, die eine Multi-Faktor-Authentifizierung (MFA) für SharePoint Online erfordert, wird MFA bei jeder Anmeldung beim SharePoint-Webportal erzwungen. Es ist jedoch nicht immer einfach, die Auswirkung einer Richtlinie zu bewerten, weil Cloud-Apps Abhängigkeiten zu anderen Cloud-Apps aufweisen. Beispielsweise kann Microsoft Teams den Zugriff auf Ressourcen in SharePoint Online ermöglichen. Wenn Sie in Ihrem aktuellen Szenario also auf Microsoft Teams zugreifen, gilt für Sie auch die SharePoint-MFA-Richtlinie.

Tipp

Bei Verwendung der Office 365-App werden alle Office-Apps als Ziel verwendet, um Probleme mit Dienstabhängigkeiten im Office-Stack zu vermeiden.

Durchsetzung von Richtlinien

Wenn Sie eine Dienstabhängigkeit konfiguriert haben, kann die Richtlinie per früh oder spät gebundener Erzwingung angewendet werden.

- Früh gebundene Richtlinienerzwingung bedeutet, dass ein Benutzer die abhängige Dienstrichtlinie erfüllen muss, bevor er auf die aufrufende App zugreift. Ein Benutzer muss beispielsweise die SharePoint-Richtlinie erfüllen, bevor er sich an Microsoft Teams anmeldet.

- Die spät gebundene Richtlinienerzwingung erfolgt, nachdem sich der Benutzer an der aufrufenden App angemeldet hat. Die Erzwingung wird zurückgestellt, wenn App-Anforderungen (Token für den Downstreamdienst) aufgerufen werden. Beispiele hierfür sind der Zugriff auf Planner durch Microsoft Teams und auf SharePoint durch Office.com.

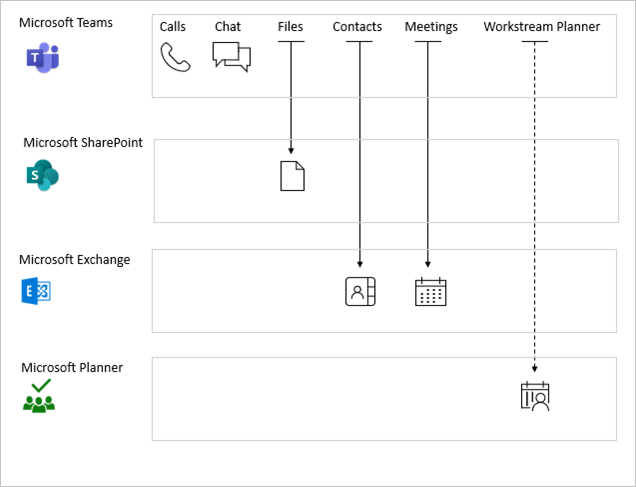

In der folgenden Abbildung sind Microsoft Teams-Dienstabhängigkeiten dargestellt. Durchgehende Pfeile weisen auf eine früh gebundene Erzwingung hin, während der gestrichelte Pfeil für Planner für eine spät gebundene Erzwingung steht.

Die bewährte Methode besteht darin, für alle zugehörigen Apps und Dienste nach Möglichkeit immer gemeinsame Richtlinien festzulegen. Ein einheitlicher Sicherheitsstatus sorgt für die bestmögliche Benutzererfahrung. Wenn Sie beispielsweise eine gemeinsame Richtlinie für Exchange Online, SharePoint Online, Microsoft Teams und Skype for Business festlegen, werden unerwartete Eingabeaufforderungen, die sich aus der Anwendung unterschiedlicher Richtlinien auf Downstreamdienste ergeben können, deutlich reduziert.

Eine gute Möglichkeit, eine gemeinsame Richtlinie mit den Anwendungen im Office-Stapel zu implementieren, besteht darin, anstelle einzelner Anwendungen als Ziel die Office 365-App zu verwenden.

In der Tabelle unten sind weitere Dienstabhängigkeiten aufgeführt, die von den Client-Apps erfüllt werden müssen. Die Liste ist nicht vollständig.

| Client-Apps | Downstreamdienst | Erzwingung |

|---|---|---|

| Azure Data Lake | Windows Azure Dienstverwaltungs-API (Portal und API) | Früh gebunden |

| Microsoft Classroom | Exchange | Früh gebunden |

| SharePoint | Früh gebunden | |

| Microsoft Teams | Exchange | Früh gebunden |

| MS Planner | Spät gebunden | |

| Microsoft Stream | Spät gebunden | |

| SharePoint | Früh gebunden | |

| Skype for Business Online | Früh gebunden | |

| Microsoft Whiteboard | Spät gebunden | |

| Office-Portal | Exchange | Spät gebunden |

| SharePoint | Spät gebunden | |

| Outlook-Gruppen | Exchange | Früh gebunden |

| SharePoint | Früh gebunden | |

| Power Apps | Windows Azure Dienstverwaltungs-API (Portal und API) | Früh gebunden |

| Microsoft Azure Active Directory | Früh gebunden | |

| SharePoint | Früh gebunden | |

| Exchange | Früh gebunden | |

| Power Automate | Power Apps | Früh gebunden |

| Project | Dynamics CRM | Früh gebunden |

| Skype for Business | Exchange | Früh gebunden |

| Visual Studio | Windows Azure Dienstverwaltungs-API (Portal und API) | Früh gebunden |

| Microsoft Forms | Exchange | Früh gebunden |

| SharePoint | Früh gebunden | |

| Microsoft To-Do | Exchange | Früh gebunden |

| SharePoint | SharePoint Online Web-Clienterweiterbarkeit | Frühe Bindung |

| SharePoint Online Web-Clienterweiterbarkeit (isoliert) | Frühe Bindung | |

| SharePoint Client-Erweiterbarkeit Webanwendungsprinzipal (sofern vorhanden) | Früh gebunden |

Problembehandlung bei Dienstabhängigkeiten

Das Microsoft Entra-Anmeldeprotokoll ist eine wertvolle Informationsquelle bei der Problembehandlung, um festzustellen, warum und wie eine Richtlinie für bedingten Zugriff in Ihrer Umgebung angewendet wurde. Weitere Informationen zur Problembehandlung bei unerwarteten Anmeldeergebnissen im Zusammenhang mit bedingtem Zugriff finden Sie im Artikel Beheben von Anmeldeproblemen bei bedingtem Zugriff.

Nächste Schritte

Unter Anleitung: Planen der Bereitstellung von bedingtem Zugriff in Microsoft Entra ID erfahren Sie, wie Sie bedingten Zugriff in Ihrer Umgebung implementieren.