Konfigurieren und Aktivieren von Risikorichtlinien

Wie Sie im vorherigen Artikel Risikobasierte Zugriffsrichtlinien erfahren haben, gibt es zwei Typen von Risikorichtlinien für bedingten Zugriff in Microsoft Entra, die Sie einrichten können. Sie können diese Richtlinien verwenden, um die Reaktion auf Risiken zu automatisieren, sodass Ihre Benutzer per Eigenwartung tätig werden können, wenn ein Risiko erkannt wird:

- Richtlinie zum Anmelderisiko

- Richtlinie zum Benutzerrisiko

Auswählen akzeptabler Risikostufen

Organisationen müssen entscheiden, bei welcher Risikostufe eine Zugriffsteuerung erfolgen soll, und dabei Benutzererfahrung und Sicherheitsstatus abwägen.

Wenn die Zugriffssteuerung bei der Risikostufe Hoch angewendet wird, wird die Richtlinie weniger häufig ausgelöst und Benutzer sind nur minimal betroffen. Hierbei sind aber Risiken der Stufen Niedrig und Mittel aus der Richtlinie ausgeschlossen, sodass Angreifer möglicherweise nicht blockiert werden, wenn sie eine kompromittierte Identität ausnutzen. Wenn Sie festlegen, dass die Zugriffsteuerung bei der die Risikostufe Niedrig erforderlich sein soll, werden weitere Benutzerunterbrechungen eingeführt.

Konfigurierte vertrauenswürdige Netzwerkadressen werden von Identity Protection bei einigen Risikoerkennungen verwendet, um falsch positive Ergebnisse zu reduzieren.

Die folgenden Richtlinienkonfigurationen umfassen die Sitzungssteuerung für die Anmeldehäufigkeit und erfordern eine erneute Authentifizierung für riskante Benutzer und Anmeldungen.

Empfehlung von Microsoft

Microsoft empfiehlt die folgenden Risikorichtlinienkonfigurationen, um Ihre Organisation zu schützen:

- Richtlinie zum Benutzerrisiko

- Erfordern einer sicheren Kennwortänderung, wenn die Risikostufe des Benutzers Hoch ist. Die Multi-Faktor-Authentifizierung von Microsoft Entra ist erforderlich, bevor Benutzer*innen mittels Kennwortrückschreiben ein neues Kennwort erstellen können, um das Risiko zu senken.

- Richtlinie zum Anmelderisiko

- Erfordern Sie Microsoft Entra-Multi-Faktor-Authentifizierung, wenn die Anmelderisikostufe Mittel oder Hoch ist, sodass Benutzer Ihre Identität nachweisen können, indem Sie eine ihrer registrierten Authentifizierungsmethoden verwenden und so das Anmelderisiko beheben.

Das Erfordern der Zugriffssteuerung bei niedrigem Risikoniveau führt für den Benutzer zu mehr Beeinträchtigungen und Unterbrechungen als bei mittlerem oder hohem. Die Entscheidung, den Zugriff zu sperren, anstatt Eigenwartungsoptionen wie sichere Kennwortänderung und Multi-Faktor-Authentifizierung zuzulassen, hat noch stärkere Auswirkungen auf Ihre Benutzer und Administratoren. Wägen Sie diese Kriterien bei der Konfiguration Ihrer Richtlinien ab.

Risikowartung

Organisationen können den Zugriff blockieren, wenn ein Risiko erkannt wird. Das Blockieren hindert berechtigte Benutzer manchmal daran, das zu tun, was sie tun müssen. Eine bessere Lösung besteht darin, die Selbstwartung mithilfe von Microsoft Entra-Multi-Faktor-Authentifizierung und sicherer Kennwortänderung zuzulassen.

Warnung

Benutzer müssen sich für die Multi-Faktor-Authentifizierung von Microsoft Entra registrieren, bevor sie in eine Situation geraten, die eine Wartung erfordert. Für Hybridbenutzer, die in der lokalen Umgebung mit der Cloud synchronisiert werden, muss Kennwortrückschreiben aktiviert sein. Nicht registrierte Benutzer werden blockiert und erfordern einen Administratoreingriff.

Die Kennwortänderung (ich kenne mein Kennwort und möchte es in ein neues ändern) außerhalb des Wartungsflows für Risikobenutzerrichtlinien erfüllt nicht die Anforderung der sicheren Kennwortänderung.

Verschieben von Risikorichtlinien in bedingten Zugriff

Wenn Sie in Microsoft Entra ID Protection Legacy-Risikorichtlinien aktiviert haben, sollten Sie diese zu bedingtem Zugriff migrieren:

Warnung

Die in Microsoft Entra ID Protection konfigurierten Legacy-Risikorichtlinien werden am 1. Oktober 2026 außer Betrieb genommen.

Migrieren zum bedingten Zugriff

- Erstellen Sie eine entsprechendebenutzerrisikobasierte und anmelderisikobasierte Richtlinie für bedingten Zugriff im Nur-melden-Modus. Sie können eine Richtlinie mithilfe der oben genannten Schritte erstellen oder die Vorlagen für bedingten Zugriff verwenden, die auf den Empfehlungen von Microsoft und den Anforderungen Ihrer Organisation basieren.

- Wenn ein Administrator die Einstellungen mit dem reinen Berichtsmodus bestätigt hat, kann er den Schalter Richtlinie aktivieren von Nur Bericht auf Ein festlegen.

- Deaktivieren Sie die alten Risikorichtlinien in ID Protection.

- Browsen Sie zu Schutz>Identitätsschutz>. Wählen Sie die Benutzerrisiko- oder Anmelderisiko-Richtlinie aus.

- Legen Sie Richtlinie erzwingen auf Deaktiviert fest.

- Erstellen Sie bei Bedarf weitere Risikorichtlinien in Bedingter Zugriff.

Aktivieren von Richtlinien

Organisationen können risikobasierte Richtlinien für bedingten Zugriff mithilfe der folgenden Schritte oder mithilfe der Vorlagen für bedingten Zugriff bereitstellen.

Bevor Organisationen diese Richtlinien aktivieren, sollten sie Maßnahmen ergreifen, um aktive Risiken zu untersuchen und zu beheben.

Richtlinienausschlüsse

Richtlinien für bedingten Zugriff sind leistungsstarke Tools, daher wird empfohlen, die folgenden Konten von Ihren Richtlinien auszuschließen:

- Notfallzugriffs- oder Break-Glass-Konten, um eine mandantenweite Kontosperrung zu vermeiden. In dem unwahrscheinlichen Fall, dass alle Administrator*innen aus dem Mandanten ausgeschlossen sind, können Sie sich mit Ihrem Administratorkonto für den Notfallzugriff beim Mandanten anmelden und Maßnahmen ergreifen, um den Zugriff wiederherzustellen.

- Weitere Informationen finden Sie im Artikel Verwalten von Konten für den Notfallzugriff in Microsoft Entra ID.

- Dienstkonten und Dienstprinzipale, z. B. das Konto für die Microsoft Entra Connect-Synchronisierung. Dienstkonten sind nicht interaktive Konten, die nicht an einen bestimmten Benutzer gebunden sind. Sie werden normalerweise von Back-End-Diensten verwendet, die den programmatischen Zugriff auf Anwendungen ermöglichen, aber auch für die Anmeldung bei Systemen zu Verwaltungszwecken. Derartige Dienstkonten sollten ausgeschlossen werden, weil die MFA nicht programmgesteuert abgeschlossen werden kann. Aufrufe, die von Dienstprinzipalen getätigt werden, werden nicht durch Richtlinien für den bedingten Zugriff blockiert, die für Benutzer gelten. Verwenden Sie den bedingten Zugriff für Workload-Identitäten, um Richtlinien für Dienstprinzipale zu definieren.

- Wenn Ihre Organisation diese Konten in Skripts oder Code verwendet, sollten Sie in Betracht ziehen, diese durch verwaltete Identitäten zu ersetzen. Als vorübergehende Problemumgehung können Sie diese spezifischen Konten aus der Basisrichtlinie ausschließen.

Benutzerrisiko-Richtlinie beim bedingten Zugriff

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für bedingten Zugriff an.

- Browsen Sie zu Schutz>Bedingter Zugriff.

- Wählen Sie Neue Richtlinie.

- Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

- Wählen Sie unter Zuweisungen die Option Benutzer- oder Workloadidentitäten aus.

- Wählen Sie unter Einschließen die Option Alle Benutzer aus.

- Wählen Sie unter Ausschließen die Option Benutzer und Gruppen und dann die Konten für den Notfallzugriff Ihres Unternehmens aus.

- Wählen Sie Fertigaus.

- Wählen Sie unter Cloud-Apps oder -aktionen>Einschließen die Option Alle Cloud-Apps aus.

- Legen Sie unter Bedingungen>Benutzerrisiko die Option Konfigurieren auf Jafest.

- Wählen Sie unter Hiermit konfigurieren Sie die Benutzerrisikostufen, die für die Erzwingung der Richtlinie erforderlich sind die Option Hoch aus. Dieser Leitfaden basiert auf Microsoft-Empfehlungen. Die Ausführung weicht je nach Organisation möglicherweise ab.

- Wählen Sie Fertig aus.

- Unter Zugriffssteuerungen>Erteilen:

- Wählen Sie Zugriff gewähren, Multi-Faktor-Authentifizierung erforderlich und Kennwortänderung erforderlich aus.

- Wählen Sie Auswählen aus.

- Unter Sitzung.

- Wählen Sie die Anmeldehäufigkeit .

- Vergewissern Sie sich, dass Jedes Mal ausgewählt ist.

- Wählen Sie Auswählen.

- Bestätigen Sie die Einstellungen, und legen Sie Richtlinie aktivieren auf Nur Bericht fest.

- Wählen Sie Erstellen aus, um die Richtlinie zu erstellen und zu aktivieren.

Wenn ein Administrator die Einstellungen mit dem reinen Berichtsmodus bestätigt hat, kann er den Schalter Richtlinie aktivieren von Nur Bericht auf Ein festlegen.

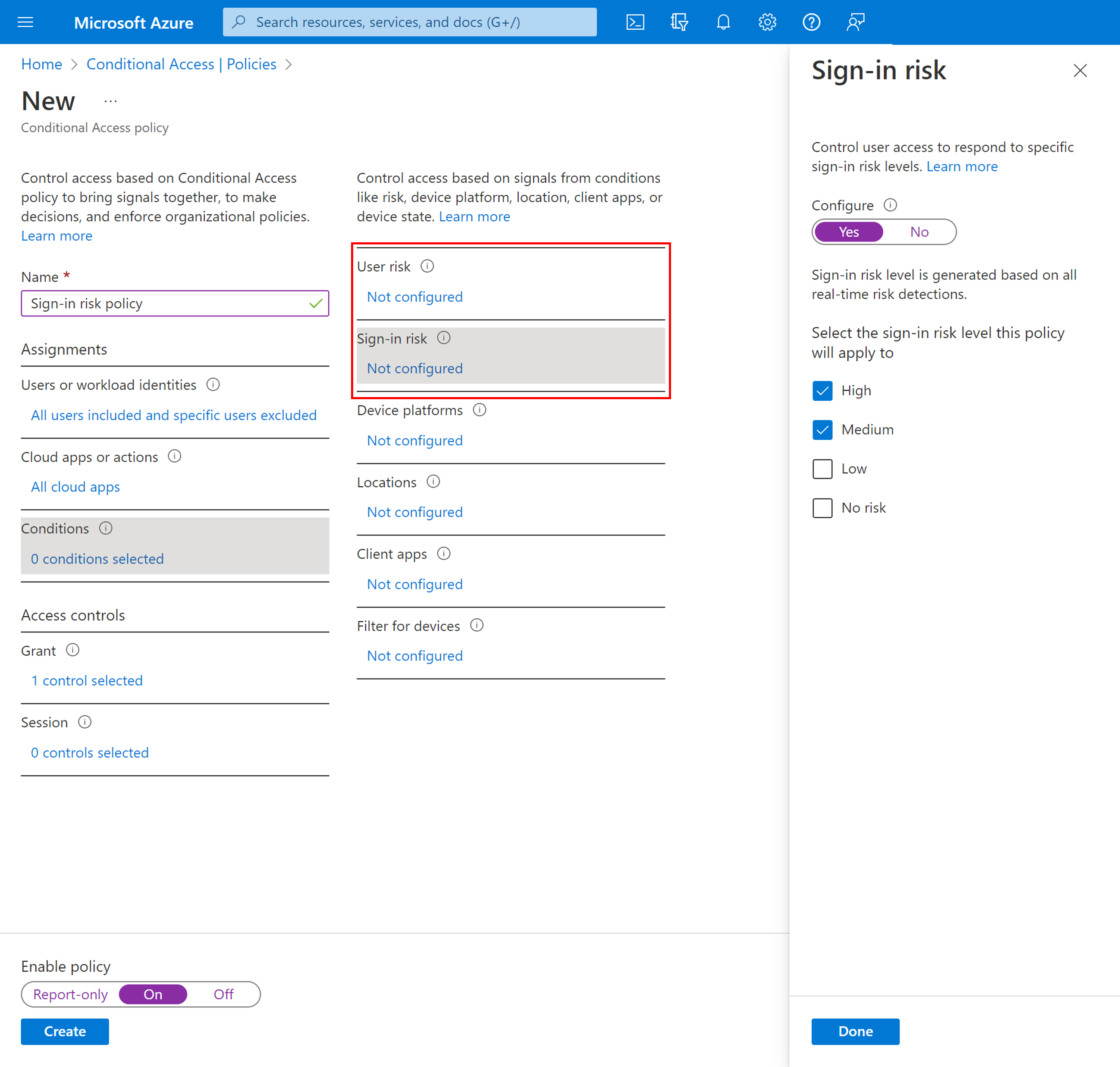

Anmelderisiko-Richtlinie beim bedingten Zugriff

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für bedingten Zugriff an.

- Browsen Sie zu Schutz>Bedingter Zugriff.

- Wählen Sie Neue Richtlinie.

- Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

- Wählen Sie unter Zuweisungen die Option Benutzer- oder Workloadidentitäten aus.

- Wählen Sie unter Einschließen die Option Alle Benutzer aus.

- Wählen Sie unter Ausschließen die Option Benutzer und Gruppen und dann die Konten für den Notfallzugriff Ihres Unternehmens aus.

- Wählen Sie Fertigaus.

- Wählen Sie unter Cloud-Apps oder -aktionen>Einschließen die Option Alle Cloud-Apps aus.

- Legen Sie unter Bedingungen>Anmelderisiko die Option Konfigurieren auf Ja fest.

- Wählen Sie unter Hiermit wählen Sie die Anmelderisikostufe aus, auf die diese Richtlinie angewendet werden soll die Optionen Hoch und Mittel aus. Dieser Leitfaden basiert auf Microsoft-Empfehlungen. Die Ausführung weicht je nach Organisation möglicherweise ab.

- Wählen Sie Fertig aus.

- Unter Zugriffssteuerungen>Erteilen:

- Wählen Sie Zugriff gewähren > Multi-Faktor-Authentifizierung erfordern aus.

- Wählen Sie Auswählen.

- Unter Sitzung.

- Wählen Sie die Anmeldehäufigkeit .

- Vergewissern Sie sich, dass Jedes Mal ausgewählt ist.

- Wählen Sie Auswählen.

- Bestätigen Sie die Einstellungen, und legen Sie Richtlinie aktivieren auf Nur Bericht fest.

- Wählen Sie Erstellen aus, um die Richtlinie zu erstellen und zu aktivieren.

Wenn ein Administrator die Einstellungen mit dem reinen Berichtsmodus bestätigt hat, kann er den Schalter Richtlinie aktivieren von Nur Bericht auf Ein festlegen.