Installieren des Log Analytics-Agents auf Linux-Computern

Achtung

Dieser Artikel bezieht sich auf CentOS, eine Linux-Distribution, die sich dem End-of-Life-Status (EOL) nähert. Sie sollten Ihre Nutzung entsprechend planen. Weitere Informationen finden Sie im CentOS End-of-Life-Leitfaden. In diesem Artikel erfahren Sie, wie Sie den Log Analytics-Agent auf Linux-Computern installieren, die in anderen Clouds oder lokal gehostet werden.

Wichtig

Der bisherige Protokollanalyse-Agentwird ab August 2024 veraltet sein. Nach diesem Datum bietet Microsoft keine Unterstützung mehr für den Log Analytics-Agent. Migrieren Sie zum Azure Monitor-Agent vor August 2024, um weiterhin Daten zu erfassen.

In diesem Artikel werden die folgenden Installationsmethoden beschrieben:

- Installieren Sie den Agent für Linux mithilfe eines Wrapperskripts, das auf GitHub gehostet wird. Wir empfehlen diese Methode für Installation und Upgrade des Agents, wenn der Computer direkt oder über einen Proxyserver mit dem Internet verbunden ist.

- Laden Sie den Agent manuell herunter, und installieren Sie ihn. Dieser Schritt ist erforderlich, wenn der Linux-Computer keinen Zugriff auf das Internet hat und über das Log Analytics-Gateway mit Azure Monitor oder Azure Automation kommuniziert.

Effizientere Optionen für virtuelle Azure-Computer finden Sie unter Installationsoptionen.

Anforderungen

In den folgenden Abschnitten werden die Anforderungen für die Installation beschrieben.

Unterstützte Betriebssysteme

Eine Liste der Linux-Distributionen, die vom Log Analytics-Agent unterstützt werden, finden Sie unter Übersicht über Azure Monitor-Agents.

OpenSSL 1.1.0 wird nur auf x86_64-Plattformen (64 Bit) unterstützt. OpenSSL vor Version 1.x wird auf keiner Plattform unterstützt.

Hinweis

Der Log Analytics-Linux-Agent wird nicht in Containern ausgeführt. Verwenden Sie zur Überwachung von Containern die Containerüberwachungslösung für Docker-Hosts oder Containererkenntnisse für Kubernetes.

Beginnend mit den nach August 2018 veröffentlichten Versionen gelten folgende Änderungen für unser Supportmodell:

- Es werden nur die Serverversionen und keine Clientversionen unterstützt.

- Die Unterstützung konzentriert sich auf die von Azure unterstützten Linux-Distributionen. Möglicherweise besteht eine Verzögerung zwischen einer neuen von Azure unterstützten Linux-Distribution/-Version und deren Unterstützung für den Log Analytics-Linux-Agent.

- Alle Nebenversionen werden für jede aufgeführte Hauptversion unterstützt.

- Versionen, für die der Support des Herstellers abgelaufen ist, werden nicht unterstützt.

- Es werden nur VM-Images unterstützt. Container werden nicht unterstützt (auch nicht, wenn sie auf Images von offiziellen Distributionsherausgebern basieren).

- Neue Versionen von AMI werden nicht unterstützt.

- Nur Versionen, die standardmäßig OpenSSL 1.x ausführen, werden unterstützt.

Hinweis

Wenn Sie eine Distribution oder eine Version verwenden, die derzeit nicht unterstützt wird und nicht auf unser Supportmodell abgestimmt ist, wird empfohlen, dieses Repository zu forken. Beachten Sie, dass der Microsoft-Support bei geforkten Agent-Versionen keine Unterstützung bietet.

Python-Anforderung

Ab Agent-Version 1.13.27 unterstützt der Linux-Agent sowohl Python 2 als auch Python 3. Es wird immer empfohlen, den neuesten Agent zu verwenden.

Wenn Sie eine ältere Version des Agents nutzen, muss der virtuelle Computer standardmäßig Python 2 verwenden. Wenn Ihr virtueller Computer eine Distribution verwendet, in der Python 2 nicht standardmäßig enthalten ist, müssen Sie die Sprache installieren. Mithilfe der folgenden Beispielbefehle wird Python 2 in verschiedenen Distributionen installiert:

- Red Hat, CentOS, Oracle:

sudo yum install -y python2

- Ubuntu, Debian:

sudo apt-get update

sudo apt-get install -y python2

- SUSE:

sudo zypper install -y python2

Auch hier gilt: Nur wenn Sie eine ältere Version des Agents verwenden, muss die ausführbare Python2-Datei mit einem Alias für Python verwendet werden. Verwenden Sie die folgende Methode, um diesen Alias festzulegen:

Führen Sie den folgenden Befehl aus, um eventuell vorhandene Aliase zu entfernen:

sudo update-alternatives --remove-all pythonFühren Sie den folgenden Befehl aus, um den Alias zu erstellen:

sudo update-alternatives --install /usr/bin/python python /usr/bin/python2

Unterstützte Linux-Härtung

Der OMS-Agent verfügt über eingeschränkte Anpassungsunterstützung und Härtungssupport für Linux.

Die folgenden Tools werden derzeit unterstützt:

- SELinux (Marketplace-Images für CentOS und RHEL mit ihren Standardeinstellungen)

- FIPS (Marketplace-Images für CentOS und RHEL 6/7 mit ihren Standardeinstellungen)

Die folgenden Tools werden nicht unterstützt:

- CIS

- SELinux (benutzerdefinierte Härtung wie bei MLS)

Die Unterstützung der CIS-, FIPS- und SELinux-Härtung ist für den Azure Monitor-Agent geplant. Andere Härtungs- und Anpassungsmethoden werden für den OMS-Agent weder unterstützt noch geplant. Beispielsweise werden Betriebssystemimages wie GitHub Enterprise Server, die Anpassungen wie Einschränkungen von Benutzerkontoberechtigungen enthalten, nicht unterstützt.

Agent-Voraussetzungen

In der folgenden Tabelle sind die erforderlichen Pakete für unterstützte Linux-Distributionen, auf denen der Agent installiert wird, hervorgehoben:

| Erforderliches Paket | BESCHREIBUNG | Mindestversion |

|---|---|---|

| Glibc | GNU C-Bibliothek | 2.5-12 |

| Openssl | OpenSSL-Bibliotheken | 1.0.x oder 1.1.x |

| Curl | cURL-Webclient | 7.15.5 |

| Python | 2.7 oder 3.6+ | |

| Python-ctypes | ||

| PAM | Pluggable Authentication Modules |

Hinweis

Zum Sammeln von Syslog-Nachrichten ist entweder rsyslog oder syslog-ng erforderlich. Der Standard-Syslog-Daemon in Version 5 von Red Hat Enterprise Linux, in CentOS und der Oracle Linux-Version (sysklog) wird für die Syslog-Ereigniserfassung nicht unterstützt. Der rsyslog-Daemon sollte installiert und so konfiguriert werden, dass er sysklog ersetzt, um syslog-Daten von dieser Version dieser Verteilung zu sammeln.

Netzwerkanforderungen

Die Netzwerkanforderungen für den Linux-Agent finden Sie unter Übersicht über den Log Analytics-Agent.

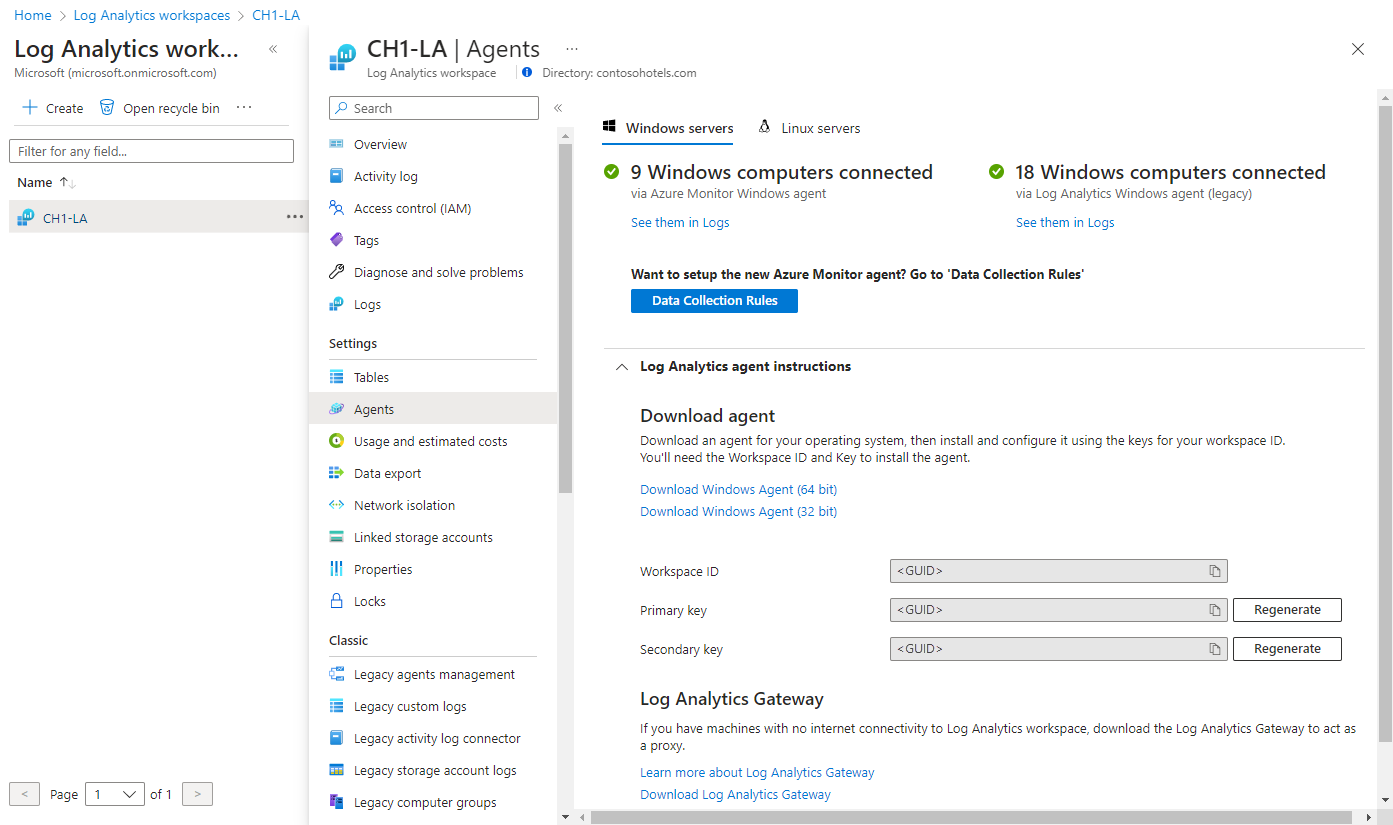

Arbeitsbereichs-ID und -Schlüssel

Unabhängig von der verwendeten Installationsmethode benötigen Sie die Arbeitsbereichs-ID und den Schlüssel für den Log Analytics-Arbeitsbereich, mit dem der Agent eine Verbindung herstellen soll. Wählen Sie im Azure-Portal im Menü Log Analytics-Arbeitsbereiche den Arbeitsbereich aus. Wählen Sie im Abschnitt EinstellungenAgent aus.

Hinweis

Während die Neugenerierung der gemeinsam verwendeten Schlüssel für den Log Analytics-Arbeitsbereich möglich ist, ist die Absicht, den Zugriff auf alle Agents, die derzeit diese Schlüssel verwenden, nicht sofort einzuschränken. Agents verwenden den Schlüssel, um ein Zertifikat zu generieren, das nach drei Monaten abläuft. Durch die Neugenerierung der gemeinsam verwendeten Schlüssel wird nur verhindert, dass Agents ihre Zertifikate erneuern und diese Zertifikate nicht weiterverwenden, bis sie ablaufen.

Agent-Installationspaket

Der Log Analytics-Agent für Linux besteht aus mehreren Paketen. Die Releasedatei enthält die folgenden Pakete, die durch Ausführen des Shell-Pakets mit dem Parameter --extract verfügbar sind:

| Paket | Version | BESCHREIBUNG |

|---|---|---|

| omsagent | 1.16.0 | Der Log Analytics-Agent für Linux |

| omsconfig | 1.2.0 | Konfigurations-Agent für den Log Analytics-Agent |

| omi | 1.7.1 | Open Management Infrastructure (OMI) – ein kompakter CIM-Server. OMI erfordert Stammzugriff, um einen Cronjob auszuführen, der für das Funktionieren des Diensts erforderlich ist. |

| scx | 1.7.1 | OMI-CIM-Anbieter für Leistungsmetriken für das Betriebssystem |

| apache-cimprov | 1.0.1 | Apache HTTP Server-Anbieter für die Leistungsüberwachung für OMI Nur installiert, wenn Apache HTTP Server erkannt wird. |

| mysql-cimprov | 1.0.1 | MySQL Server-Anbieter für die Leistungsüberwachung für OMI Nur installiert, wenn MySQL/MariaDB-Server erkannt wird. |

| docker-cimprov | 1.0.0 | Docker-Anbieter für OMI. Nur installiert, wenn Docker erkannt wird. |

Agent-Installationsdetails

Wichtig

Der bisherige Protokollanalyse-Agentwird ab August 2024 veraltet sein. Nach diesem Datum bietet Microsoft keine Unterstützung mehr für den Log Analytics-Agent. Migrieren Sie vor August 2024 zum Azure Monitor-Agent, um weiterhin Daten erfassen zu können.

Durch Installation der Pakete für den Log Analytics-Agent für Linux werden auch die folgenden systemweiten Konfigurationsänderungen angewendet. Durch Deinstallation des omsagent-Pakets werden diese Artefakte entfernt.

- Ein Benutzer ohne Berechtigungen mit dem Namen

omsagentwird erstellt. Der Daemon wird unter diesen Anmeldeinformationen ausgeführt. - Eine sudoers-include-Datei wird in

/etc/sudoers.d/omsagenterstellt. Diese Datei autorisiertomsagentdazu, die syslog- und omsagent-Daemons neu zu starten. Falls sudo-include-Direktiven in der installierten sudo-Version nicht unterstützt werden, werden diese Einträge in/etc/sudoersgeschrieben. - Die syslog-Konfiguration wird geändert, um eine Teilmenge von Ereignissen an den Agent weiterzuleiten. Weitere Informationen finden Sie unter Konfigurieren der Syslog-Datensammlung.

Auf einem überwachten Linux-Computer wird der Agent als omsagent aufgeführt. omsconfig ist der Konfigurations-Agent für den Log Analytics-Agent für Linux, der alle fünf Minuten nach einer neuen im Portal erstellten Konfiguration sucht. Die neue und aktualisierte Konfiguration wird auf die Agent-Konfigurationsdateien unter /etc/opt/microsoft/omsagent/conf/omsagent.conf angewendet.

Installieren des Agents

Wichtig

Der bisherige Protokollanalyse-Agentwird ab August 2024 veraltet sein. Nach diesem Datum bietet Microsoft keine Unterstützung mehr für den Log Analytics-Agent. Migrieren Sie vor August 2024 zum Azure Monitor-Agent, um weiterhin Daten erfassen zu können.

Die folgenden Schritte konfigurieren das Setup des Agents für Log Analytics in Azure und Azure Government Cloud. Für Linux-Computer, die direkt oder über einen Proxyserver kommunizieren können, wird ein Wrapperskript verwendet, um den auf GitHub gehosteten Agent herunterzuladen und zu installieren.

Wenn Ihr Linux-Computer über einen Proxyserver mit Log Analytics kommunizieren muss, kann diese Konfiguration in der Befehlszeile durch den Zusatz -p [protocol://][user:password@]proxyhost[:port] angegeben werden. Die Eigenschaft protocol akzeptiert http oder https. Für die proxyhost-Eigenschaft kann ein vollqualifizierter Domänenname oder eine IP-Adresse des Proxyservers verwendet werden.

Beispiel: https://proxy01.contoso.com:30443

Wenn in beiden Fällen eine Authentifizierung erforderlich ist, geben Sie den Benutzernamen und das Kennwort an. Beispiel: https://user01:password@proxy01.contoso.com:30443

Führen Sie den folgenden Befehl aus, der die Arbeitsbereichs-ID und den Primärschlüssel bereitstellt, um den Linux-Computer so zu konfigurieren, dass er eine Verbindung mit einem Log Analytics-Arbeitsbereich herstellt. Mit dem folgenden Befehl wird der Agent heruntergeladen, die Prüfsumme des Agents überprüft und anschließend der Agent installiert.

wget https://raw.githubusercontent.com/Microsoft/OMS-Agent-for-Linux/master/installer/scripts/onboard_agent.sh && sh onboard_agent.sh -w <YOUR WORKSPACE ID> -s <YOUR WORKSPACE PRIMARY KEY>Der folgende Befehl enthält den

-p-Proxyparameter und die Beispielsyntax für den Fall, dass die Authentifizierung für Ihren Proxyserver erforderlich ist:wget https://raw.githubusercontent.com/Microsoft/OMS-Agent-for-Linux/master/installer/scripts/onboard_agent.sh && sh onboard_agent.sh -p [protocol://]<proxy user>:<proxy password>@<proxyhost>[:port] -w <YOUR WORKSPACE ID> -s <YOUR WORKSPACE PRIMARY KEY>Führen Sie den folgenden Befehl aus, der die zuvor kopierte Arbeitsbereichs-ID und den Primärschlüssel bereitstellt, um den Linux-Computer so zu konfigurieren, dass er eine Verbindung mit einem Log Analytics-Arbeitsbereich in Azure Government Cloud herstellt. Mit dem folgenden Befehl wird der Agent heruntergeladen, die Prüfsumme des Agents überprüft und anschließend der Agent installiert.

wget https://raw.githubusercontent.com/Microsoft/OMS-Agent-for-Linux/master/installer/scripts/onboard_agent.sh && sh onboard_agent.sh -w <YOUR WORKSPACE ID> -s <YOUR WORKSPACE PRIMARY KEY> -d opinsights.azure.usDer folgende Befehl enthält den

-p-Proxyparameter und die Beispielsyntax für den Fall, dass die Authentifizierung für Ihren Proxyserver erforderlich ist:wget https://raw.githubusercontent.com/Microsoft/OMS-Agent-for-Linux/master/installer/scripts/onboard_agent.sh && sh onboard_agent.sh -p [protocol://]<proxy user>:<proxy password>@<proxyhost>[:port] -w <YOUR WORKSPACE ID> -s <YOUR WORKSPACE PRIMARY KEY> -d opinsights.azure.usStarten Sie den Agent neu, indem Sie den folgenden Befehl ausführen:

sudo /opt/microsoft/omsagent/bin/service_control restart [<workspace id>]

Upgrade von einem früheren Release

Das Upgrade von einer früheren Version wird ab Version 1.0.0-47 bei jedem Release unterstützt. Führen Sie die Installation mit dem Parameter --upgrade aus, um ein Upgrade aller Komponenten des Agents auf die neueste Version vorzunehmen.

Hinweis

Während des Upgrades wird eine Warnmeldung angezeigt, dass die Installation des Docker-Anbieterpakets übersprungen wurde, da das Flag --skip-docker-provider-install festgelegt ist. Wenn Sie die Installation über eine vorhandene omsagent-Installation ausführen und den Docker-Anbieter entfernen möchten, sollten Sie zuerst die vorhandene Installation löschen. Verwenden Sie dann für die Installation das Flag --skip-docker-provider-install.

Informationen zum Cache

Daten vom Log Analytics-Agent für Linux werden auf dem lokalen Computer unter „ %STATE_DIR_WS%/out_oms_common.buffer*“ zwischengespeichert, bevor sie an Azure Monitor gesendet werden. Benutzerdefinierte Protokolldaten werden unter „ %STATE_DIR_WS%/out_oms_blob.buffer*“ gepuffert. Der Pfad unterscheidet sich möglicherweise für einige Lösungen und Datentypen.

Der Agent versucht den Upload alle 20 Sekunden. Wenn ein Fehler auftritt, wird bis zum erfolgreichen Abschluss jeweils eine exponentiell zunehmende Zeitspanne gewartet: Beispielsweise wird vor dem zweiten Versuch 30 Sekunden, vor dem dritten 60 Sekunden, dann 120 Sekunden usw. bis maximal 16 Minuten zwischen Wiederholungen gewartet, bis wieder erfolgreich eine Verbindung hergestellt wurde. Der Agent führt für einen bestimmten Datenblock bis zu sechs Wiederholungsversuche aus, bevor er ihn verwirft und zum nächsten wechselt. Dieser Prozess wird fortgesetzt, bis der Agent wieder erfolgreich einen Upload ausführen kann. Aus diesem Grund können die Daten bis zu etwa 30 Minuten gepuffert werden, bevor sie verworfen werden.

Die Standardcachegröße beträgt 10 MB, dies kann aber in der Datei omsagent.conf geändert werden.

Nächste Schritte

- Informationen zu Neukonfiguration, Upgrade oder Entfernen des Agents auf dem virtuellen Computer finden Sie unter Verwalten und Warten des Log Analytics-Agents für Windows und Linux.

- Lesen Sie Problembehandlung für den Linux-Agent, wenn bei der Installation oder Verwaltung des Agents Probleme auftreten.

- Informationen zur Datenquellenkonfiguration finden Sie unter Datenquellen für den Log Analytics-Agent in Azure Monitor.