Nachweis

Computing ist ein wesentlicher Bestandteil unseres täglichen Lebens und macht alles von unseren Smartphones bis hin zu kritischer Infrastruktur. Die zunehmende Regulierungsumgebung, die Verbreitung von Cyberangriffen und die wachsende Raffinesse von Angreifern haben es jedoch schwierig gemacht, der Authentizität und Integrität der computerbasierten Technologien zu vertrauen, von denen wir abhängen. Nachweis, eine Technik zur Überprüfung der Software- und Hardwarekomponenten eines Systems, ist ein wichtiger Prozess für die Einrichtung und Sicherstellung, dass Computertechnologien, auf die wir angewiesen sind, vertrauenswürdig sind.

In diesem Dokument untersuchen wir, was der Nachweis ist, welche Arten von Nachweis Microsoft heute bietet und wie Kunden diese Arten von Nachweisszenarien in Microsoft-Lösungen nutzen können.

Was ist Attestation?

Im Remotenachweis erzeugt "ein Peer (der "Attester") glaubwürdige Informationen über sich selbst ("Nachweise"), damit ein Remote-Peer (die "Vertrauende Partei") entscheiden kann, ob der Nachweiser ein vertrauenswürdiger Peer ist. Remote-Nachweisverfahren werden von einer zusätzlichen wichtigen Partei (dem ‚Prüfer‘) unterstützt.“ Einfacher ausgedrückt ist der Nachweis eine Möglichkeit, zu beweisen, dass ein Computersystem vertrauenswürdig ist. Um besser zu verstehen, was der Nachweis ist und wie er in der Praxis funktioniert, vergleichen wir den Prozess des Nachweises bei der Berechnung mit realen Beispielen mit Reisepass- und Hintergrundprüfungen. Die definition und modelle, die wir in diesem Dokument verwenden, sind im Dokument der Internet Engineering Task Force (IETF) remote attestation procedureS (RATs) Architecture document beschrieben. Weitere Informationen finden Sie unter Internet Engineering Task Force: Remote ATtestation procedureS (RATs) Architecture.

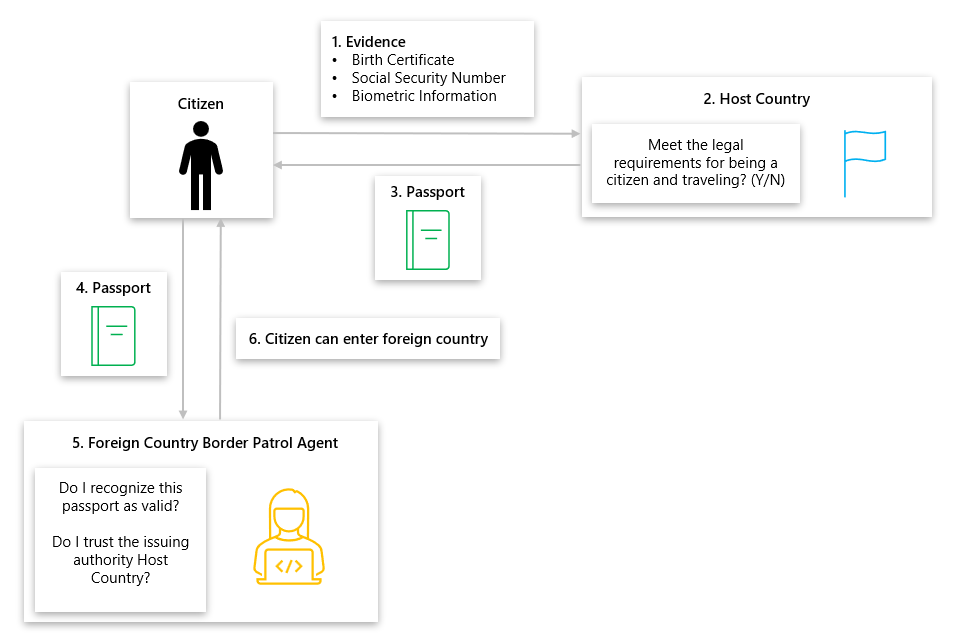

Passport-Modell

Passport Model - Immigration Desk

- Ein Bürger möchte einen Reisepass in ein fremdes Land/eine Andere Region reisen. Der Bürger übermittelt Nachweisanforderungen an sein Gastland/ihre Region.

- Das Gastland/die Region erhält den Nachweis der Richtlinienkonformität der Person und überprüft, ob die gelieferten Nachweise nachweisen, dass die Person den Richtlinien für die Ausstellung eines Reisepasses entspricht.

- Die Geburtsurkunde ist gültig und wurde nicht geändert.

- Der Aussteller der Geburtsurkunde ist vertrauenswürdig.

- Einzelperson ist nicht Teil einer eingeschränkten Liste

- Wenn das Gastland/die Region entscheidet, dass die Nachweise ihren Richtlinien entsprechen, gibt das Gastland/die Region einen Reisepass für einen Bürger aus.

- Der Bürger reist nach einem ausländischen Land, muss aber zuerst seinen Pass zur Bewertung an den Grenzpatrouillenagenten des Auslandes/der Region vorlegen.

- Der Grenzpatrouillenagent für ausländische Länder/Regionen überprüft eine Reihe von Regeln für den Reisepass, bevor er dem Pass vertraut.

- Passport ist authentifiziert und wurde nicht geändert.

- Passport wurde von einem vertrauenswürdigen Land/einer vertrauenswürdigen Region erstellt.

- Passport ist nicht abgelaufen oder widerrufen.

- Passport entspricht der Richtlinie einer Visum- oder Altersanforderung.

- Der Grenzpatrouillenagent für ausländische Länder/Regionen genehmigt den Reisepass und der Bürger kann in das fremde Land/die Region einreisen.

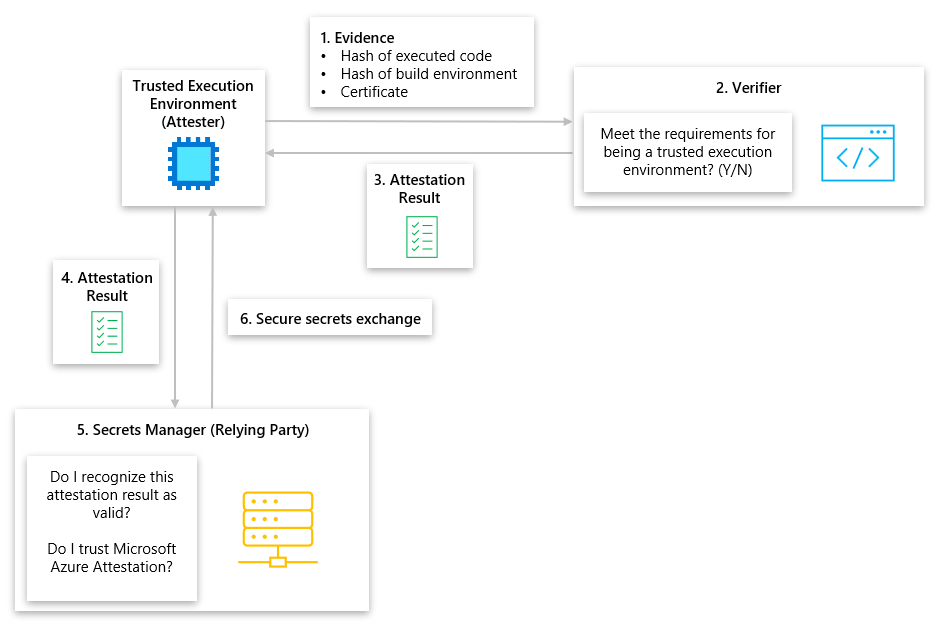

Passport-Modell – Computing

- Eine vertrauenswürdige Ausführungsumgebung (Trusted Execution Environment, TEE), die auch als Attester bezeichnet wird, möchte geheime Schlüssel von einem Geheimen Manager abrufen, der auch als vertrauende Partei bezeichnet wird. Um Geheime Schlüssel vom Geheimen Manager abzurufen, muss der TEE beweisen, dass es vertrauenswürdig und echt für den Secrets Manager ist. Der TEE übermittelt seinen Nachweis an einen Verifier, um zu beweisen, dass es vertrauenswürdig und echt ist, einschließlich des Hashs seines ausgeführten Codes, des Hashs seiner Buildumgebung und seines Zertifikats, das vom Hersteller generiert wurde.

- Der Verifier, ein Nachweisdienst, bewertet, ob die vom TEE angegebenen Nachweise die folgenden Anforderungen erfüllen, um vertrauenswürdig zu sein.

- Das Zertifikat ist gültig und wurde nicht geändert.

- Der Aussteller des Zertifikats ist vertrauenswürdig.

- TEE-Nachweise sind nicht Teil einer eingeschränkten Liste

- Wenn der Verifier entscheidet, dass der Nachweis den definierten Richtlinien entspricht, erstellt der Prüfer ein Nachweisergebnis und gibt ihn dem TEE zu.

- Der TEE möchte geheime Schlüssel mit dem Geheimen Manager austauschen, muss aber zuerst sein Nachweisergebnis dem Geheimen Manager zur Bewertung vorlegen.

- Der Geheime Manager überprüft eine Reihe von Regeln für das Nachweisergebnis, bevor es als vertrauenswürdig festgelegt wird.

- Das Nachweisergebnis ist authentifiziert und wurde nicht geändert.

- Das Nachweisergebnis wurde von einer vertrauenswürdigen Autorität erstellt.

- Das Nachweisergebnis ist nicht abgelaufen oder widerrufen.

- Das Nachweisergebnis entspricht der konfigurierten Administratorrichtlinie.

- Der Secrets Manager genehmigt das Nachweisergebnis und tauscht geheime Schlüssel mit dem TEE aus.

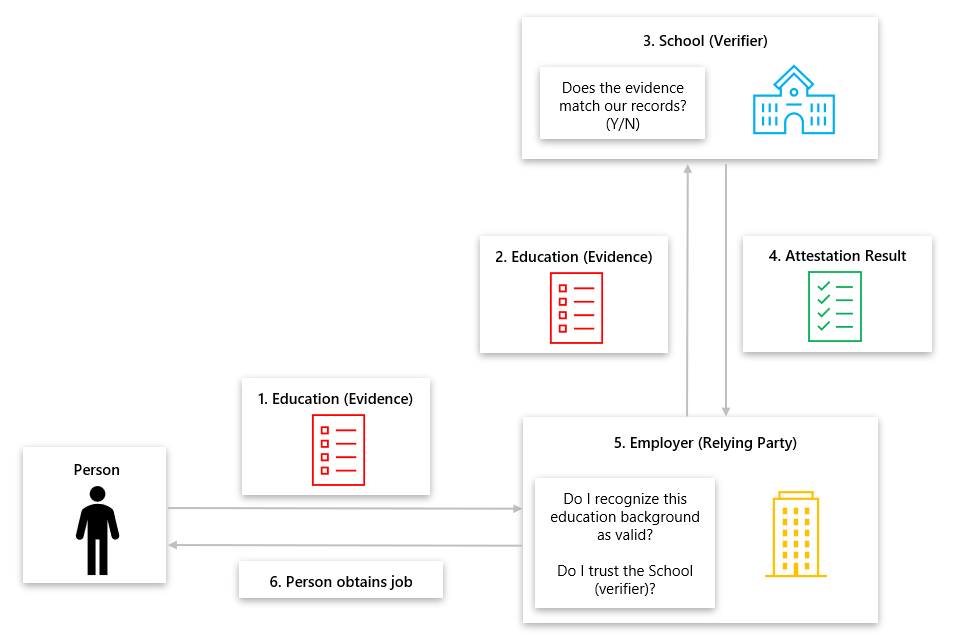

Hintergrundüberprüfungsmodell

Hintergrundprüfung – Schulüberprüfung

- Eine Person setzt eine Hintergrundüberprüfung mit einem potenziellen Arbeitgeber ein, um eine Stelle zu erhalten. Die Person übermittelt ihren Bildungshintergrund der Schule, an der sie teilgenommen haben, dem potenziellen Arbeitgeber.

- Der Arbeitgeber ruft den Bildungshintergrund von der Person ab und leitet dies an die jeweilige Schule weiter, um überprüft zu werden.

- Die Schule bewertet, ob der von der Person angegebene Bildungshintergrund die Schuldatensätze erfüllt.

- Die Schule gibt ein Nachweisergebnis aus, das überprüft, ob der Bildungshintergrund der Person ihren Datensätzen entspricht und sie an den Arbeitgeber sendet.

- Der Arbeitgeber, der auch als vertrauende Partei bezeichnet wird, kann eine Reihe von Regeln zum Nachweisergebnis überprüfen, bevor er ihm vertraut.

- Das Nachweisergebnis ist authentisch, wurde nicht verändert und stammt wirklich aus der Schule.

- Das Nachweisergebnis wurde von einer vertrauenswürdigen Schule erstellt.

- Der Arbeitgeber genehmigt das Nachweisergebnis und beauftragt die Person.

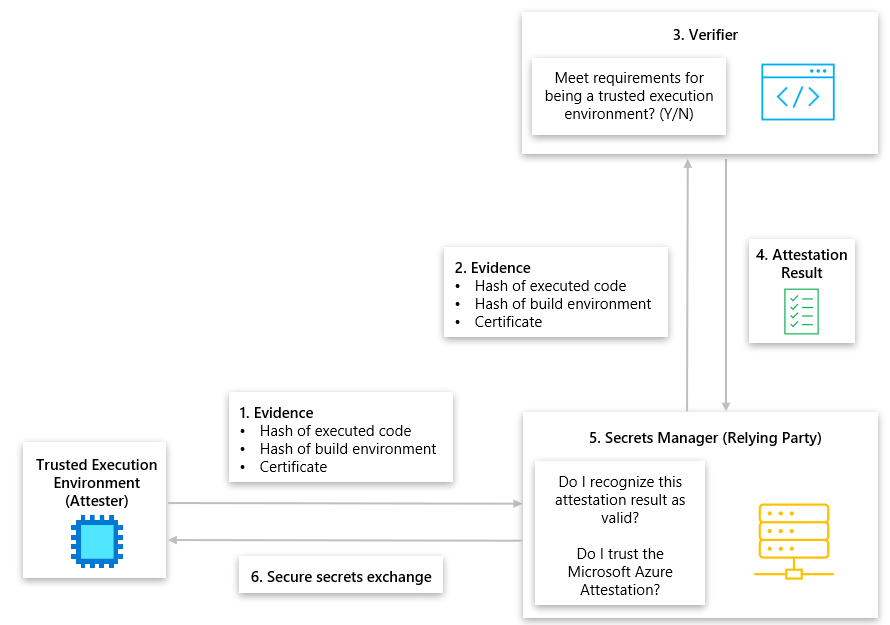

Hintergrundüberprüfung – Computing

- Eine vertrauenswürdige Ausführungsumgebung (Trusted Execution Environment, TEE), die auch als Attester bezeichnet wird, möchte geheime Schlüssel von einem Geheimen Manager abrufen, der auch als vertrauende Partei bezeichnet wird. Um Geheimnisse vom Geheimen Manager abzurufen, muss der TEE beweisen, dass es vertrauenswürdig und echt ist. Der TEE sendet seine Beweise an den Secrets Manager, um zu beweisen, dass es vertrauenswürdig und echt ist, der den Hash seines ausgeführten Codes, den Hash seiner Buildumgebung und sein Zertifikat enthält, das vom Hersteller generiert wurde.

- Der Secrets Manager ruft die Nachweise vom TEE ab und leitet ihn an den Verifier weiter, der überprüft werden soll.

- Der Verifier-Dienst bewertet, ob die vom TEE angegebenen Nachweise definierte Richtlinienanforderungen erfüllen, um vertrauenswürdig zu sein.

- Das Zertifikat ist gültig und wurde nicht geändert.

- Der Aussteller des Zertifikats ist vertrauenswürdig.

- TEE-Nachweise sind nicht Teil einer eingeschränkten Liste.

- Der Verifier erstellt ein Nachweisergebnis für den TEE und sendet es an den Geheimschlüssel-Manager.

- Der Geheime Manager überprüft eine Reihe von Regeln für das Nachweisergebnis, bevor es als vertrauenswürdig festgelegt wird.

- Das Nachweisergebnis ist authentifiziert und wurde nicht geändert.

- Das Nachweisergebnis wurde von einer vertrauenswürdigen Autorität erstellt.

- Das Nachweisergebnis ist nicht abgelaufen oder widerrufen.

- Das Nachweisergebnis entspricht der konfigurierten Administratorrichtlinie.

- Der Secrets Manager genehmigt das Nachweisergebnis und tauscht geheime Schlüssel mit dem TEE aus.

Nachweistypen

Nachweisdienste können auf zwei verschiedene Arten genutzt werden, die jeweils ihre eigenen Vorteile bieten.

Cloudanbieter

Bei Microsoft stellen wir microsoft Azure Attestation (MAA) als kundenorientierten Dienst und ein Framework für den Nachweis von Trusted Execution Environments (TEEs) wie Intel Software Guard Extensions (SGX) Enklaven, virtualisierungsbasierte Sicherheit (VBS) Enklaven, Trusted Platform Modules (TPMs), Trusted Launch and Confidential Virtual Machines bereit. Vorteile der Verwendung des Nachweisdiensts eines Cloudanbieters, z. B. azure-Nachweis, umfassen:

- Frei verfügbar

- Quellcode ist für Behördenkunden über das Microsoft Code Center Premium-Tool verfügbar.

- Schützt Daten, während sie in einer Intel SGX-Enklave verwendet werden.

- Attestiert mehrere TEEs in einer einzigen Lösung.

- Bietet einen starken Service Level Agreement (SLA)

Eigenes Erstellen

Kunden können eigene Nachweismechanismen erstellen, um ihrer Computerinfrastruktur von Tools zu vertrauen, die von Cloud- und Hardwareanbietern bereitgestellt werden. Das Erstellen eigener Nachweisprozesse für Microsoft-Lösungen erfordert möglicherweise die Verwendung von THIM (Trusted Hardware Identity Management), einer Lösung, die die Cacheverwaltung von Zertifikaten für alle in Azure ansässigen vertrauenswürdigen Ausführungsumgebungen (TEE) verarbeitet und Informationen zur vertrauenswürdigen Computerbasis (TRUSTED Computing Base, TCB) bereitstellt, um einen Mindestgrundwert für Nachweislösungen zu erzwingen. Vorteile beim Erstellen und Verwenden Ihres eigenen Nachweisdiensts umfassen:

- 100 % Kontrolle über die Nachweisprozesse zur Erfüllung gesetzlicher und Complianceanforderungen

- Anpassung von Integrationen mit anderen Computertechnologien

Nachweisszenarien bei Microsoft

Es gibt viele Nachweisszenarien bei Microsoft, die Es Kunden ermöglichen, zwischen dem Cloudanbieter und dem Erstellen Eigener Nachweisdienstszenarien zu wählen. Für jeden Abschnitt betrachten wir Azure-Angebote und die verfügbaren Nachweisszenarien.

VMs mit Anwendungs-Enklaven

VMs mit Anwendungs-Enklaven werden von Intel SGX aktiviert, sodass Organisationen Enklaven erstellen können, die Daten schützen, und Daten verschlüsselt halten, während die CPU die Daten verarbeitet. Kunden können Intel SGX-Enklaven in Azure mit MAA und alleine nachweisen.

- Intel SGX Attestation Home Page

- Cloudanbieter: Intel SGX-Beispielcodenachweis mit MAA

- Erstellen Sie Ihre eigene: Open Enclave Attestation

Vertrauliche virtuelle Computer

Vertrauliche virtuelle Computer werden von AMD SEV-SNP aktiviert, sodass Organisationen hardwarebasierte Isolation zwischen virtuellen Computern und zugrunde liegendem Hostverwaltungscode (einschließlich Hypervisor) haben können. Kunden können ihre verwalteten vertraulichen virtuellen Computer in Azure mit MAA und selbst nachweisen.

- Vertrauliche VMs-Nachweis-Homepage

- Cloudanbieter: Was ist der Gastnachweis für vertrauliche virtuelle Computer?

- Eigenes Erstellen: Abrufen und Überprüfen des unformatierten AMD SEV-SNP-Berichts auf eigene Faust

Vertrauliche Container in Azure-Containerinstanzen

Vertrauliche Container in Azure-Containerinstanzen bieten eine Reihe von Features und Funktionen, um Ihre standardmäßigen Containerworkloads weiter zu sichern, um höhere Datensicherheits-, Datenschutz- und Laufzeitcodeintegritätsziele zu erreichen. Vertrauliche Container werden in einer hardwaregestützten Trusted Execution Environment (TEE) ausgeführt, die systeminterne Funktionen wie Datenintegrität, Datenvertraulichkeit und Codeintegrität bereitstellt.