Endbenutzerauthentifizierung mit Azure Data Lake Storage Gen1 mithilfe von Microsoft Entra ID

Azure Data Lake Storage Gen1 verwendet Microsoft Entra ID für die Authentifizierung. Bevor Sie eine Anwendung erstellen, die mit Data Lake Storage Gen1 oder Azure Data Lake Analytics funktioniert, müssen Sie entscheiden, wie Ihre Anwendung bei Microsoft Entra ID authentifiziert werden soll. Sie haben zwei Möglichkeiten:

- Endbenutzerauthentifizierung (dieser Artikel)

- Authentifizierung zwischen Diensten (wählen Sie diese Option aus der obigen Dropdownliste)

Bei beiden Optionen erhält Ihre Anwendung ein OAuth 2.0-Token, das an jede an Data Lake Storage Gen1 oder Azure Data Lake Analytics gestellte Anforderung angefügt wird.

In diesem Artikel wird beschrieben, wie Sie eine Microsoft Entra native Anwendung für die Endbenutzerauthentifizierung erstellen. Anweisungen zur Microsoft Entra Anwendungskonfiguration für die Dienst-zu-Dienst-Authentifizierung finden Sie unter Dienst-zu-Dienst-Authentifizierung mit Data Lake Storage Gen1 mit Microsoft Entra ID.

Voraussetzungen

Ein Azure-Abonnement. Siehe Kostenlose Azure-Testversion.

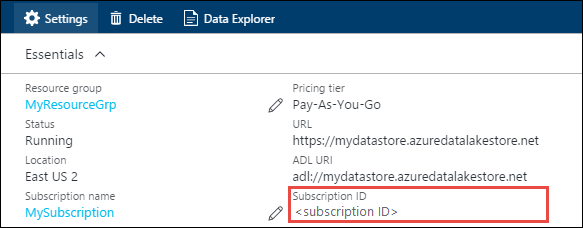

Ihre Abonnement-ID. Sie können sie über das Azure-Portal abrufen. Sie ist z. B. auf dem Blatt Data Lake Storage Gen1-Kontos verfügbar.

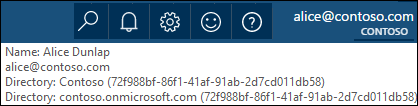

Ihr Microsoft Entra Domänenname. Diese können Sie abrufen, indem Sie den Mauszeiger über den rechten oberen Bereich im Azure-Portal bewegen. Im Screenshot unten lautet der Domänenname contoso.onmicrosoft.com, und die GUID in Klammern stellt die Mandanten-ID dar.

Ihre Azure-Mandanten-ID. Informationen zum Abrufen der Mandanten-ID finden Sie unter Abrufen der Mandanten-ID.

Authentifizierung von Endbenutzern

Dieser Authentifizierungsmechanismus wird empfohlen, wenn sich ein Endbenutzer über Microsoft Entra ID bei Ihrer Anwendung anmeldet. Die Anwendung kann dann mit der gleichen Zugriffsstufe wie der angemeldete Endbenutzer auf Azure-Ressourcen zugreifen. Ihre Endbenutzer müssen ihre Anmeldeinformationen in regelmäßigen Abständen eingeben, um weiter Zugriff zu haben.

Das Ergebnis der Anmeldung des Endbenutzers ist, dass Ihre Anwendung ein Zugriffstoken und ein Aktualisierungstoken erhält. Das Zugriffstoken wird an jede Anforderung an Data Lake Storage Gen1 oder Data Lake Analytics angefügt und ist standardmäßig eine Stunde gültig. Das Aktualisierungstoken kann verwendet werden, um ein neues Zugriffstoken abzurufen, und es ist standardmäßig bis zu zwei Wochen gültig. Sie können zwei verschiedene Ansätze für die Endbenutzeranmeldung verwenden.

Verwenden des OAuth 2.0-Popupfensters

Ihre Anwendung kann das Einblenden eines OAuth 2.0-Autorisierungsfensters auslösen, in das Endbenutzer ihre Anmeldeinformationen eingeben können. Dieses Popupfenster funktioniert bei Bedarf auch mit dem Microsoft Entra 2FA-Prozess (Two-Factor Authentication).

Hinweis

Von der Azure AD Authentication Library (ADAL) für Python oder Java wird diese Methode noch nicht unterstützt.

Direktes Übergeben von Benutzeranmeldeinformationen

Ihre Anwendung kann Benutzeranmeldeinformationen direkt für Microsoft Entra ID bereitstellen. Diese Methode funktioniert nur mit Organisations-ID-Benutzerkonten. Es ist nicht kompatibel mit persönlichen/Live-ID-Benutzerkonten, einschließlich der Konten, die auf @outlook.com oder @live.comenden. Darüber hinaus ist diese Methode nicht mit Benutzerkonten kompatibel, für die Microsoft Entra Zweistufige Authentifizierung (Two-Factor Authentication, 2FA) erforderlich ist.

Was brauche ich für diesen Ansatz?

- Microsoft Entra Domänenname. Diese Anforderung ist bereits in den in diesem Artikel angegebenen Voraussetzungen aufgeführt.

- Microsoft Entra Mandanten-ID. Diese Anforderung ist bereits in den in diesem Artikel angegebenen Voraussetzungen aufgeführt.

- Microsoft Entra ID native Anwendung

- Anwendungs-ID für die Microsoft Entra native Anwendung

- Umleitungs-URI für die Microsoft Entra native Anwendung

- Festlegen der delegierten Berechtigungen

Schritt 1: Erstellen einer nativen Active Directory-Anwendung

Erstellen und konfigurieren Sie eine Microsoft Entra native Anwendung für die Endbenutzerauthentifizierung mit Data Lake Storage Gen1 mithilfe von Microsoft Entra ID. Anweisungen finden Sie unter Erstellen einer Microsoft Entra Anwendung.

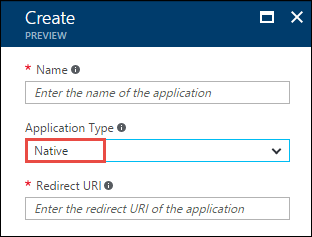

Wenn Sie die Anweisungen unter diesem Link befolgen, stellen Sie sicher, dass Sie als Typ der Anwendung Nativ auswählen, wie auf dem folgenden Screenshot gezeigt:

Schritt 2: Abrufen von Anwendungs-ID und Umleitungs-URI

Informationen zum Abrufen der Anwendungs-ID finden Sie unter Abrufen der Anwendungs-ID und des Authentifizierungsschlüssels.

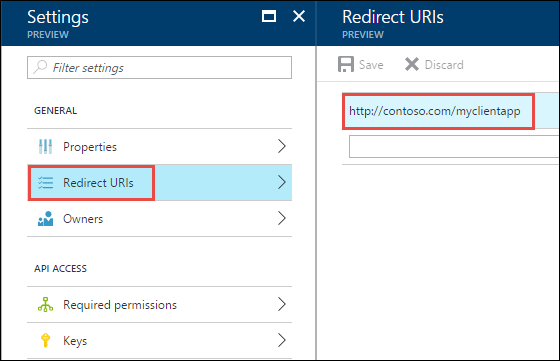

Führen Sie folgende Schritte aus, um den Umleitungs-URI abzurufen.

Wählen Sie auf der Azure-Portal Microsoft Entra ID und dann App-Registrierungen aus, und suchen Sie dann nach der Microsoft Entra nativen Anwendung, die Sie erstellt haben.

Wählen Sie auf dem Blatt Einstellungen für die Anwendung Umleitungs-URIs aus.

Kopieren Sie den angezeigten Wert.

Schritt 3: Festlegen von Berechtigungen

Wählen Sie auf der Azure-Portal Microsoft Entra ID und dann App-Registrierungen aus, und suchen Sie dann nach der Microsoft Entra nativen Anwendung, die Sie erstellt haben.

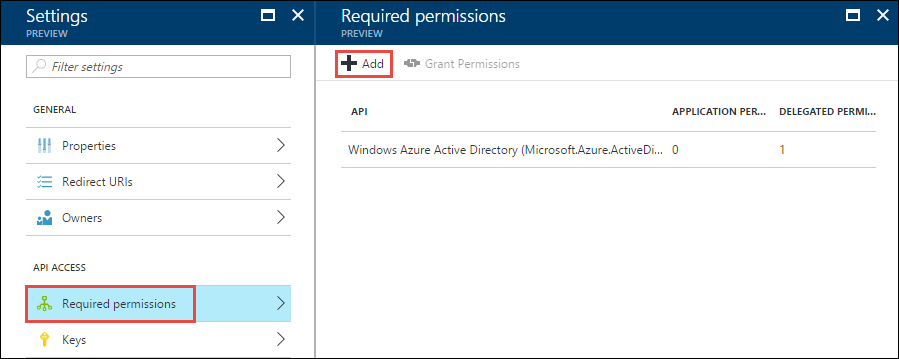

Wählen Sie auf dem Blatt Einstellungen für die Anwendung Erforderliche Berechtigungen und dann Hinzufügen aus.

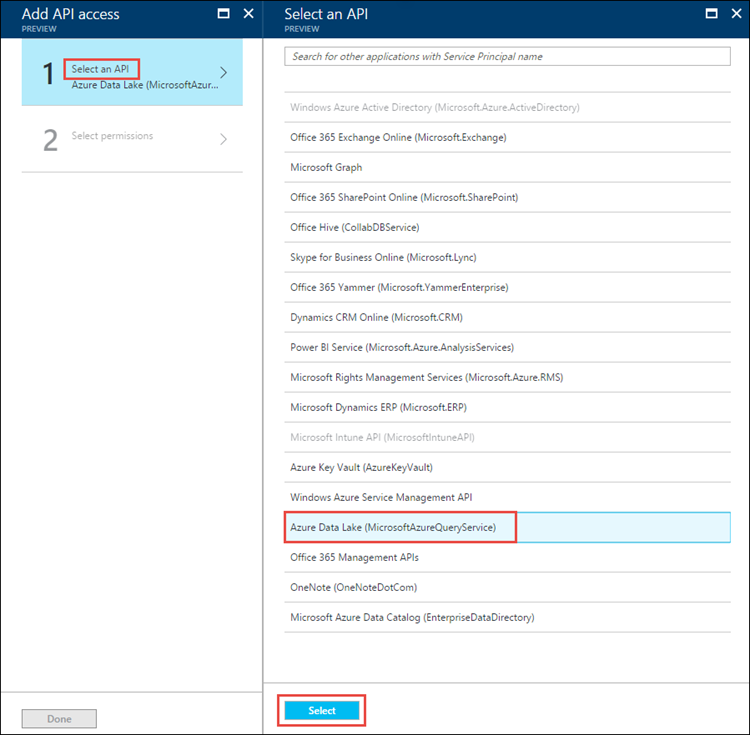

Wählen Sie auf dem Blatt API-Zugriff hinzufügendie Option API auswählen, Azure Data Lake und dann Auswählen aus.

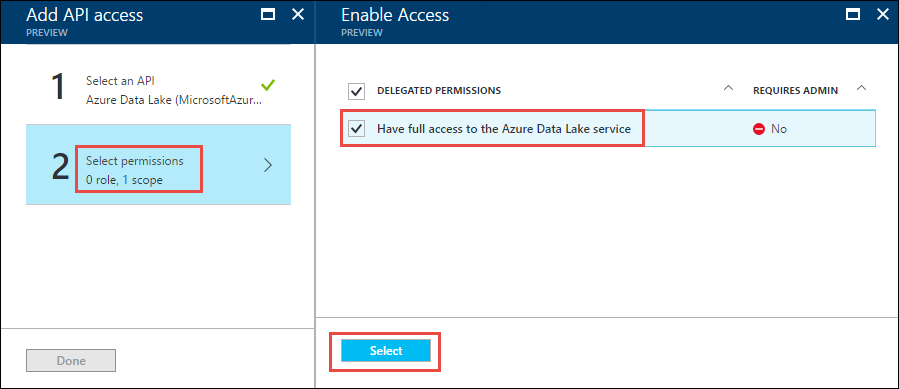

Wählen Sie auf dem Blatt API-Zugriff hinzufügendie Option Berechtigungen auswählen aus, aktivieren Sie das Kontrollkästchen , um vollständigen Zugriff auf Data Lake Store zu gewähren, und wählen Sie dann Auswählen aus.

Wählen Sie Fertigaus.

Wiederholen Sie die letzten beiden Schritte, um ebenfalls Berechtigungen für die Windows Azure-Service-Verwaltungs-API zu erteilen.

Nächste Schritte

In diesem Artikel haben Sie eine Microsoft Entra native Anwendung erstellt und die Informationen gesammelt, die Sie in Ihren Clientanwendungen benötigen, die Sie mit .NET SDK, Java SDK, REST-API usw. erstellen. Sie können nun mit den folgenden Artikeln fortfahren, in denen beschrieben wird, wie Sie die Microsoft Entra Webanwendung verwenden, um sich zuerst bei Data Lake Storage Gen1 zu authentifizieren und dann andere Vorgänge im Speicher auszuführen.

- Authentifizierung von Endbenutzern bei Data Lake Storage Gen1 mithilfe des Java SDK

- Authentifizierung von Endbenutzern bei Data Lake Storage Gen1 mithilfe des .NET SDK

- Authentifizierung von Endbenutzern bei Data Lake Storage Gen1 mithilfe des Python SDK

- Authentifizierung von Endbenutzern bei Data Lake Storage Gen1 mithilfe der REST-API