Hochladen, Importieren, Exportieren und Löschen von Zertifikaten auf Azure Stack Edge Pro-GPU-Geräten

GILT FÜR: Azure Stack Edge Pro – GPU

Azure Stack Edge Pro – GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Um eine sichere und vertrauenswürdige Kommunikation zwischen Ihrem Azure Stack Edge-Gerät und den Clients, die eine Verbindung damit herstellen, sicherzustellen, können Sie selbstsignierte Zertifikate oder eigene Zertifikate verwenden. In diesem Artikel wird beschrieben, wie Sie diese Zertifikate verwalten, einschließlich Hochladen, Importieren und Exportieren dieser Zertifikate. Sie können außerdem die Ablaufdaten von Zertifikaten anzeigen und Ihre alten Signaturzertifikate löschen.

Weitere Informationen zum Erstellen dieser Zertifikate finden Sie unter Erstellen von Zertifikaten mit Azure PowerShell.

Hochladen von Zertifikaten auf Ihr Gerät

Wenn Sie Ihre eigenen Zertifikate verwenden, befinden sich die Zertifikate, die Sie für Ihr Gerät erstellt haben, standardmäßig im persönlichen Speicher auf Ihrem Client. Diese Zertifikate müssen auf dem Client in entsprechende Formatdateien exportiert werden, die dann auf das Gerät hochgeladen werden können.

Voraussetzungen

Bevor Sie Ihre Stammzertifikate und Endpunktzertifikate auf das Gerät hochladen, stellen Sie sicher, dass die Zertifikate im entsprechenden Format exportiert wurden.

- Das Stammzertifikat muss als DER-Format mit der

.cer-Erweiterung exportiert werden. Ausführliche Schritte finden Sie unter Exportieren von Zertifikaten im DER-Format. - Die Endpunktzertifikate müssen als PFX-Dateien mit privaten Schlüsseln exportiert werden. Ausführliche Schritte finden Sie unter Exportieren von Zertifikaten als PFX-Datei mit privaten Schlüsseln.

Hochladen von Zertifikaten

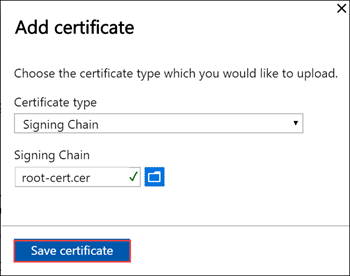

Um das Stamm- und die Endpunktzertifikate auf das Gerät hochzuladen, verwenden Sie die Option + Zertifikat hinzufügen auf der Seite Zertifikate der lokalen Webbenutzeroberfläche. Führen Sie folgende Schritte aus:

Laden Sie zuerst die Stammzertifikate hoch. Wechseln Sie auf der lokalen Webbenutzeroberfläche zu Zertifikate.

Wählen Sie + Zertifikat hinzufügen aus.

Speichern Sie das Zertifikat.

Hochladen des Endpunktzertifikats

Laden Sie als nächstes die Endpunktzertifikate hoch.

Wählen Sie die Zertifikatsdateien im PFX-Format aus, und geben Sie das Kennwort ein, das Sie beim Exportieren des Zertifikats angegeben haben. Das Anwenden des Azure Resource Manager-Zertifikats kann einige Minuten dauern.

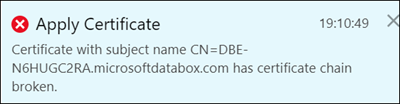

Wenn die Signaturkette nicht zuerst aktualisiert wird und Sie versuchen, die Endpunktzertifikate hochzuladen, erhalten Sie einen Fehler.

Wechseln Sie zurück, und laden Sie das Signaturkettenzertifikat hoch. Anschließend laden Sie die Endpunktzertifikate hoch und wenden sie an.

Wichtig

Wenn der Gerätename oder die DNS-Domäne geändert wird, müssen neue Zertifikate erstellt werden. Die Clientzertifikate und die Gerätezertifikate sollten dann mit dem neuen Gerätenamen und der DNS-Domäne aktualisiert werden.

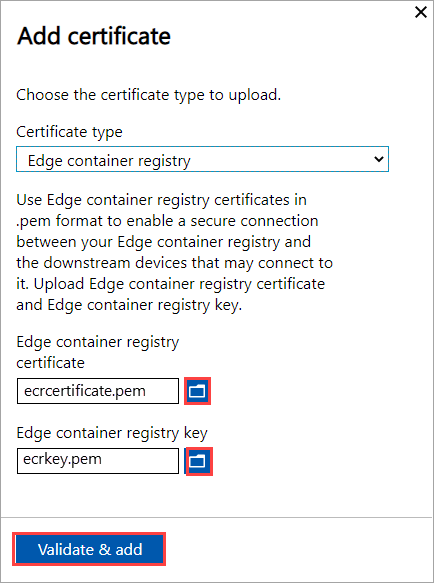

Hochladen von Kubernetes-Zertifikaten

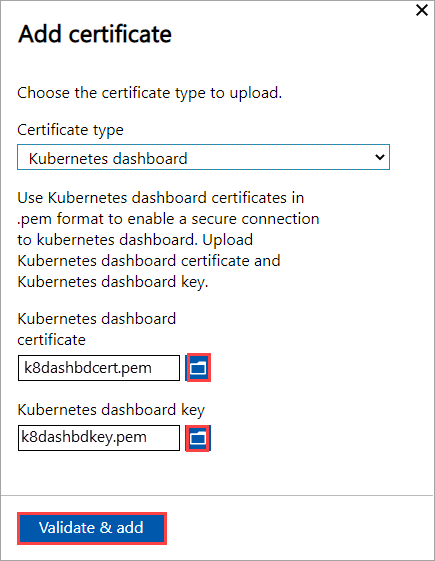

Kubernetes-Zertifikate können für Edge-Containerregistrierung oder für Kubernetes-Dashboards verwendet werden. In jedem Fall müssen ein Zertifikat und eine Schlüsseldatei hochgeladen werden. Führen Sie die folgenden Schritte aus, um Kubernetes-Zertifikate zu erstellen und hochzuladen:

Sie verwenden

openssl, um das Kubernetes-Dashboardzertifikat oder Edge-Containerregistrierung zu erstellen. Stellen Sie sicher, dass Sie openssl auf dem System installieren, das Sie zum Erstellen der Zertifikate verwenden würden. Auf einem Windows-System können Sie Chocolatey verwenden, umopensslzu installieren. Nachdem Sie Chocolatey installiert haben, öffnen Sie PowerShell, und geben Sie Folgendes ein:choco install opensslVerwenden Sie

openssl, um diese Zertifikate zu erstellen. Einecert.pem-Zertifikatsdatei und einekey.pem-Schlüsseldatei werden erstellt.Verwenden Sie für die Edge-Containerregistrierung den folgenden Befehl:

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<ecr.endpoint-suffix>"Beispielausgabe:

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=ecr.dbe-1d6phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>Verwenden Sie für das Kubernetes-Dashboardzertifikat den folgenden Befehl:

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<<kubernetes-dashboard.endpoint-suffix> OR <endpoint-suffix>>"Beispielausgabe:

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=kubernetes-dashboard.dbe-1d8phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>

Laden Sie das Kubernetes-Zertifikat und die entsprechende Schlüsseldatei hoch, die Sie zuvor generiert haben.

Für Edge-Containerregistrierung

Für Kubernetes-Dashboard

Importieren von Zertifikaten auf den Client, der auf das Gerät zugreift

Sie können die von Geräten generierten Zertifikate verwenden oder Ihre eigenen Zertifikate bereitstellen. Wenn Sie vom Gerät generierte Zertifikate verwenden, müssen Sie die Zertifikate auf Ihren Client herunterladen, bevor Sie sie in den entsprechenden Zertifikatspeicher importieren können. Weitere Informationen finden Sie unter Herunterladen von Zertifikaten auf Ihren Client, der auf das Gerät zugreift.

In beiden Fällen müssen die Zertifikate, die Sie erstellt und auf Ihr Gerät hochgeladen haben, auf Ihrem Windows-Client (der auf das Gerät zugreift) in den entsprechenden Zertifikatspeicher importiert werden.

Das Stammzertifikat, das Sie im DER-Format exportiert haben, sollte nun in die vertrauenswürdigen Stammzertifizierungsstellen auf dem Clientsystem importiert werden. Ausführliche Schritte finden Sie unter Importieren von Zertifikaten in den Speicher „Vertrauenswürdige Stammzertifizierungsstellen“.

Die Endpunktzertifikate, die Sie als

.pfxexportiert haben, müssen im DER-Format mit der Erweiterung.cerexportiert werden. Diese.cerwird dann in den Zertifikatspeicher „Persönlich“ des Systems importiert. Ausführliche Schritte finden Sie unter Importieren von Zertifikaten in den Zertifikatspeicher „Persönlich“.

Importieren von Zertifikaten im DER-Format

Führen Sie die folgenden Schritte aus, um Zertifikate auf einem Windows-Client zu importieren:

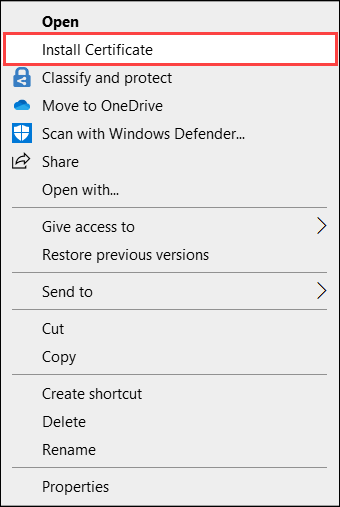

Klicken Sie mit der rechten Maustaste auf die Datei, und wählen Sie Zertifikat installieren aus. Mit dieser Aktion wird der Zertifikatimport-Assistent gestartet.

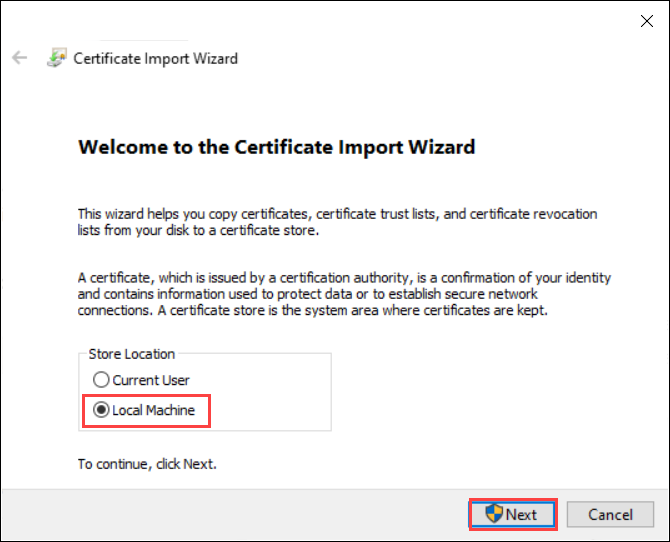

Wählen Sie für Speicherort die Option Lokaler Computer und dann Weiter aus.

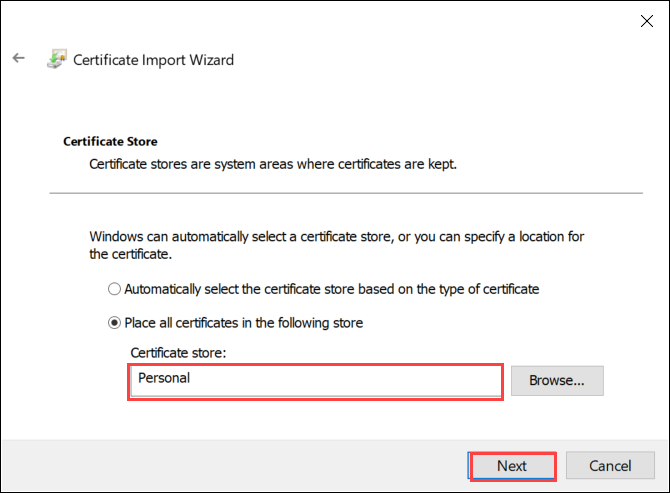

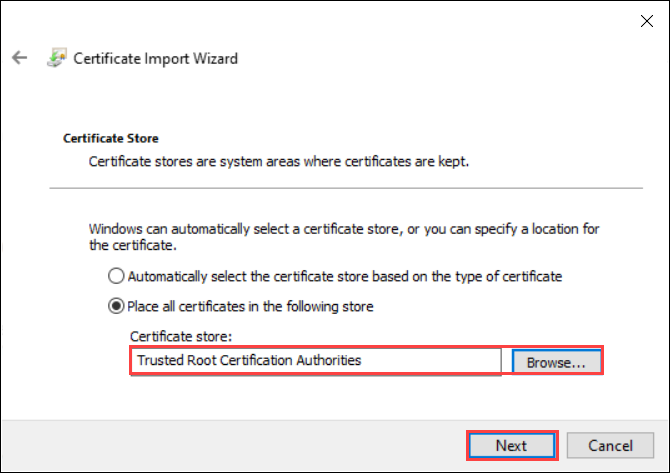

Wählen Sie Alle Zertifikate in folgendem Speicher speichern und dann Durchsuchen aus.

Um in den persönlichen Speicher zu importieren, navigieren Sie zum persönlichen Speicher Ihres Remotehosts, und wählen Sie dann Weiter aus.

Um in einen vertrauenswürdigen Speicher zu importieren, navigieren Sie zu der vertrauenswürdigen Stammzertifizierungsstelle, und wählen Sie dann Weiter aus.

Klicken Sie auf Fertig stellen. Eine Meldung wird angezeigt, die besagt, dass der Import erfolgreich war.

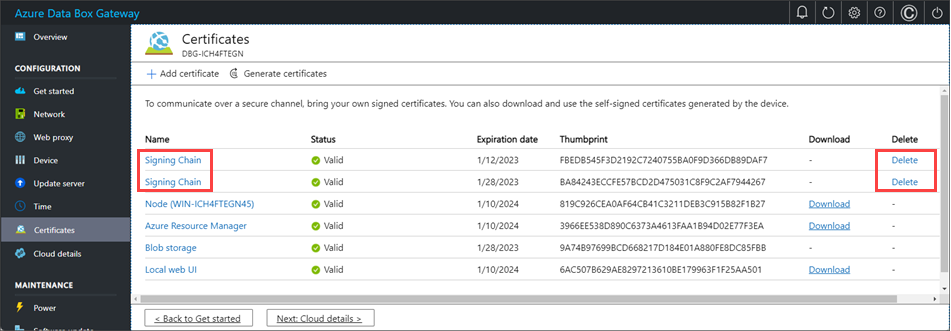

Anzeigen des Zertifikatablaufs

Wenn Sie Ihre eigenen Zertifikate bereitstellen, laufen die Zertifikate in der Regel nach einem Jahr oder sechs Monaten ab. Wenn Sie das Ablaufdatum auf Ihrem Zertifikat anzeigen möchten, wechseln Sie zur Seite Zertifikate auf der lokalen Webbenutzeroberfläche Ihres Geräts. Wenn Sie ein bestimmtes Zertifikat auswählen, können Sie das Ablaufdatum auf Ihrem Zertifikat anzeigen.

Löschen eines Signaturkettenzertifikats

Sie können ein altes, abgelaufenes Signaturkettenzertifikat von Ihrem Gerät löschen. In diesem Fall sind alle abhängigen Zertifikate in der Signaturkette nicht mehr gültig. Es können nur Signaturkettenzertifikate gelöscht werden.

Zum Löschen eines Signaturkettenzertifikats von Ihrem Azure Stack Edge-Gerät führen Sie die folgenden Schritte aus:

Navigieren Sie auf der lokalen Webbenutzeroberfläche Ihres Geräts zu KONFIGURATION>Zertifikate.

Wählen Sie das Signaturkettenzertifikat aus, das Sie löschen möchten. Wählen Sie anschließend die Option Löschen.

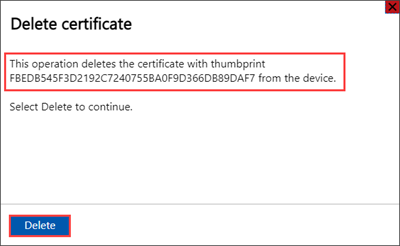

Überprüfen Sie im Bereich Zertifikat löschen den Fingerabdruck des Zertifikats, und wählen Sie dann Löschen aus. Das Löschen des Zertifikats kann nicht rückgängig gemacht werden.

Nach dem Löschen des Zertifikats sind alle abhängigen Zertifikate in der Signaturkette nicht mehr gültig.

Aktualisieren Sie die Anzeige, um die Statusaktualisierungen anzuzeigen. Das Signaturkettenzertifikat wird nicht mehr angezeigt, und abhängige Zertifikate weisen den Status Ungültig auf.

Nächste Schritte

Erfahren Sie, wie Sie Zertifikatprobleme behandeln.