Wichtig

Die von Qualys unterstützte Lösung zur Sicherheitsrisikobewertung von Defender for Server befindet sich auf einem Einstellungspfad, der am 1. Mai 2024 abgeschlossen werden soll. Wenn Sie derzeit die integrierte Sicherheitsrisikobewertung verwenden, die von Qualys unterstützt wird, sollten Sie planen mit den Schritten auf dieser Seite zur Sicherheitsrisikoüberprüfungslösung von Microsoft Defender Vulnerability Management zu wechseln.

Weitere Informationen zu unserer Entscheidung, unser Angebot zur Sicherheitsrisikobewertung mit Microsoft Defender Vulnerability Management zu vereinheitlichen, finden Sie in diesem Blogbeitrag.

Schauen Sie sich die häufigen Fragen zum Übergang zu Microsoft Defender Vulnerability Management an.

Kunden, die Qualys weiterhin verwenden möchten, können dies mit der Bring Your Own License (BYOL)-Methode tun.

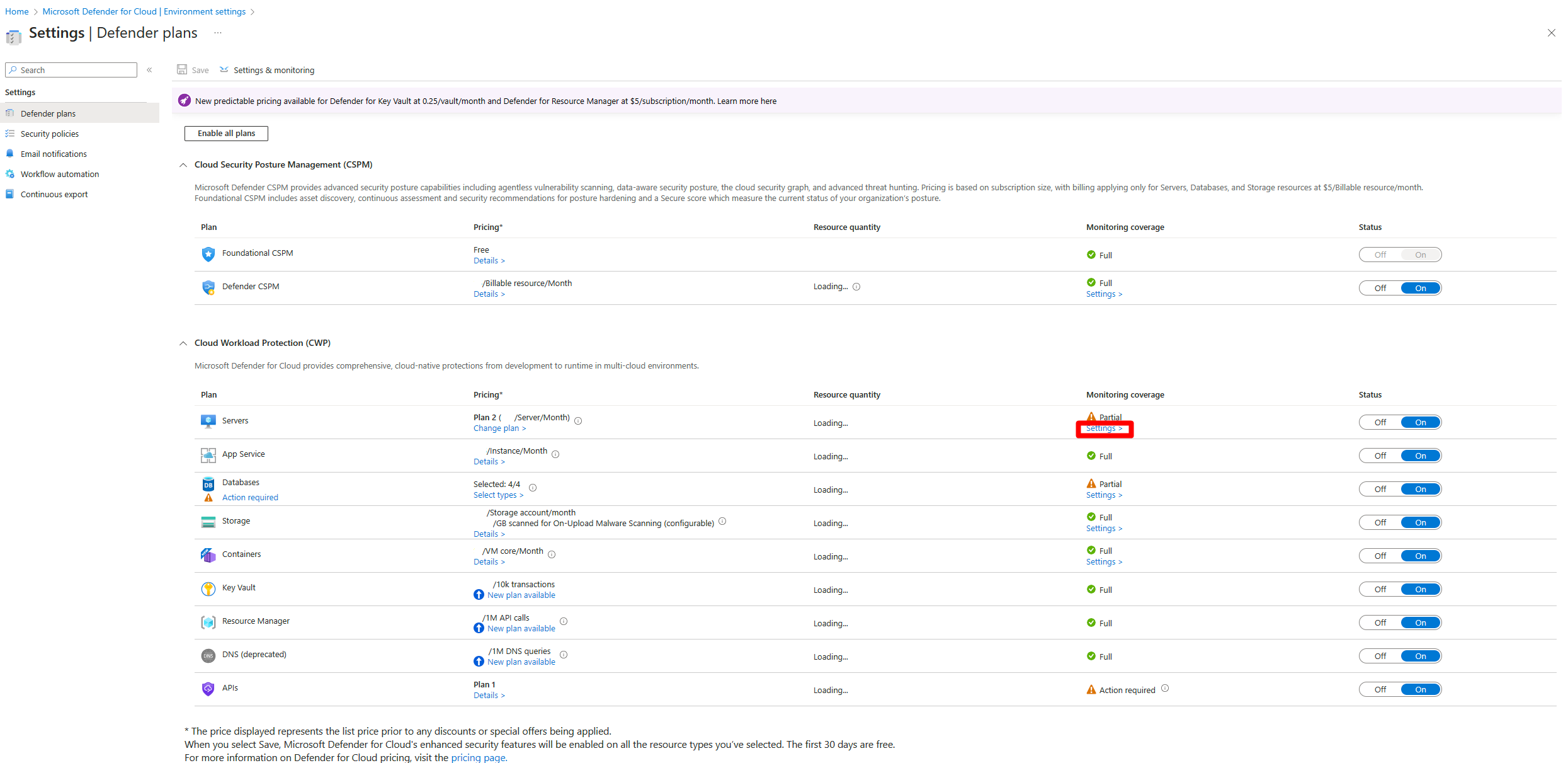

Mit dem Defender for Servers-Plan in Microsoft Defender for Cloud können Sie Computeressourcen auf Sicherheitsrisiken überprüfen. Wenn Sie derzeit eine andere Lösung zur Sicherheitsrisikobewertung als die Lösung zur Bewertung der Sicherheitsrisikenverwaltung von Microsoft Defender verwenden, enthält dieser Artikel Anweisungen zum Übergang zur integrierten Lösung für die Sicherheitsrisikoverwaltung von Defender.

Um zur integrierten Defender Vulnerability Management-Lösung zu wechseln, können Sie das Azure-Portal verwenden, eine Azure-Richtliniendefinition (für Azure-VMs) verwenden oder REST-APIs verwenden.