Administratorhandbuch: Verwenden von PowerShell mit dem Azure Information Protection Unified Client

Hinweis

Suchen Sie nach Microsoft Purview Information Protection, ehemals Microsoft Information Protection (MIP)?

Das Azure Information Protection-Add-In wird eingestellt und durch Bezeichnungen ersetzt, die in Ihre Microsoft 365-Apps und -Dienste integriert sind. Erfahren Sie mehr über den Supportstatus anderer Azure Information Protection-Komponenten.

Der neue Microsoft Information Protection-Client (ohne das Add-In) befindet sich derzeit in der Vorschau und ist für die allgemeine Verfügbarkeit geplant.

Wenn Sie den Azure Information Protection Unified Labeling Client installieren, werden PowerShell-Befehle automatisch als Teil des AzureInformationProtection-Moduls mit Cmdlets für die Bezeichnung installiert.

Mit dem Modul AzureInformationProtection können Sie den Client verwalten, indem Sie Befehle für Automatisierungsskripte ausführen.

Zum Beispiel:

- Get-AIPFileStatus: Ruft das Azure Information Protection-Label und die Schutzinformationen für eine bestimmte Datei oder mehrere Dateien ab.

- Set-AIPFileClassification: Mit diesem Cmdlet wird eine Datei überprüft, um gemäß den in der Richtlinie konfigurierten Bedingungen automatisch eine Azure Information Protection-Bezeichnung für eine Datei festzulegen.

- Set-AIPFileLabel: Setzt oder entfernt ein Azure Information Protection-Label für eine Datei und setzt oder entfernt den Schutz gemäß der Label-Konfiguration oder benutzerdefinierten Berechtigungen.

- Set-AIPAuthentifizierung: Legt die Authentifizierungsdaten für den Azure Information Protection-Client fest.

Das Modul AzureInformationProtection wird im Ordner \ProgramFiles (x86)\Microsoft Azure Information Protection installiert und fügt diesen Ordner dann der Systemvariablen PSModulePath hinzu. Die DLL für dieses Modul heißt AIP.dll.

Wichtig

Das Modul AzureInformationProtection unterstützt nicht die Konfiguration von erweiterten Einstellungen für Labels oder Label-Richtlinien.

Für diese Einstellungen benötigen Sie Security & Compliance Center PowerShell. Weitere Informationen finden Sie unter Benutzerdefinierte Konfigurationen für den Azure Information Protection Unified Labeling Client.

Tipp

Wenn Sie Cmdlets mit Pfadlängen von mehr als 260 Zeichen verwenden möchten, verwenden Sie die folgende Gruppenrichtlinieneinstellung, die ab Windows 10, Version 1607, verfügbar ist:

Lokale Computerrichtlinie>Computerkonfiguration>Verwaltungsvorlagen>Alle Einstellungen>Lange Win32-Pfade aktivieren

Für Windows Server 2016 können Sie dieselbe Gruppenrichtlinieneinstellung verwenden, wenn Sie die neuesten administrativen Vorlagen (ADMX) für Windows 10 installieren.

Weitere Informationen zur Unterstützung von langen Dateipfaden finden Sie im Abschnitt Einschränkung der max. Pfadlänge in der Entwicklerdokumentation für Windows 10.

Voraussetzungen für die Verwendung des AzureInformationProtection-Moduls

Zusätzlich zu den Voraussetzungen für die Installation des Moduls AzureInformationProtection gibt es weitere Voraussetzungen, wenn Sie die Beschriftungs-Cmdlets für Azure Information Protection verwenden:

Der Azure Rights Management-Dienst muss aktiviert sein.

Wenn Ihr Azure Information Protection-Mandant nicht aktiviert ist, lesen Sie die Anweisungen für Aktivierung des Schutzdienstes von Azure Information Protection.

Den Schutz von Dateien für andere Benutzer mithilfe Ihres eigenen Kontos entfernen:

- Die Funktion Superuser muss für Ihr Unternehmen aktiviert sein.

- Ihr Konto muss so konfiguriert sein, dass es ein Superuser für Azure Rights Management ist.

Beispielsweise möchten Sie den Schutz für andere Personen im Sinne der Datenermittlung oder -wiederherstellung entfernen. Wenn Sie Etiketten verwenden, um einen Schutz anzuwenden, können Sie diesen Schutz aufheben, indem Sie ein neues Etikett festlegen, das keinen Schutz anwendet, oder Sie können das Etikett entfernen.

Um den Schutz aufzuheben, verwenden Sie das Cmdlet Set-AIPFileLabel mit dem Parameter RemoveProtection. In einigen Fällen kann die Funktion zum Entfernen des Schutzes standardmäßig deaktiviert sein und muss zunächst mit dem Cmdlet Set-LabelPolicy aktiviert werden.

RMS zur einheitlichen Cmdletzuordnung

Wenn Sie von Azure RMS migriert haben, beachten Sie, dass RMS-verwandte Cmdlets für die Verwendung in einheitlicher Bezeichnung veraltet sind.

Einige der Legacy-Cmdlets wurden durch neue Cmdlets für einheitliche Bezeichnungen ersetzt. Wenn Sie zum Beispiel New-RMSProtectionLicense mit RMS-Schutz verwendet haben und zu Unified Labeling migriert sind, verwenden Sie stattdessen New-AIPCustomPermissions.

In der folgenden Tabelle werden RMS-verwandte Cmdlets mit den aktualisierten Cmdlets verknüpft, die für die einheitliche Bezeichnung verwendet werden:

| RMS-Cmdlet | Cmdlet "Einheitliche Bezeichnung" |

|---|---|

| Get-RMSFileStatus | Get-AIPFileStatus |

| Get-RMSServer | Für die einheitliche Bezeichnung nicht relevant. |

| Get-RMSServerAuthentication | Set-AIPAuthentication |

| RMSAuthentification löschen | Set-AIPAuthentication |

| Set-RMSServerAuthentication | Set-AIPAuthentication |

| Get-RMSTemplate | Für die einheitliche Bezeichnung nicht relevant. |

| New-RMSProtectionLicense | New-AIPCustomPermissions, und Set-AIPFileLabel, mit dem Parameter CustomPermissions |

| Protect-RMSFile | Set-AIPFileLabel |

| Protect-RMSFile | Set-AIPFileLabel, mit dem Parameter RemoveProtection |

Unbeaufsichtigtes Bezeichnen von Dateien für Azure Information Protection

Wenn Sie die Cmdlets für die Bezeichnung ausführen, werden die Befehle standardmäßig in Ihrem eigenen Benutzerkontext in einer interaktiven PowerShell-Sitzung ausgeführt.

Weitere Informationen finden Sie unter:

- Voraussetzungen für die unbeaufsichtigte Ausführung von AIP-Bezeichnungs-Cmdlets

- Erstellen und Konfigurieren von Microsoft Entra ID-Anwendungen für Set-AIPAuthentication

- Ausführen des Cmdlets Set-AIPAuthentication

Hinweis

Wenn der Computer keinen Internetzugang hat, ist es nicht notwendig, die App in Microsoft Entra ID zu erstellen und das Cmdlet Set-AIPAuthentication auszuführen. Folgen Sie stattdessen den Anweisungen für getrennte Computer.

Voraussetzungen für das Ausführen von AIP-Bezeichnungs-Cmdlets ohne Aufsicht

Verwenden Sie zum Ausführen von Azure Information Protection Bezeichnungs-Cmdlets, die nicht überwacht werden, die folgenden Zugriffsdetails:

Ein Windows-Konto, das sich interaktiv anmelden kann.

ein Microsoft Entra-Konto für delegierten Zugriff. Verwenden Sie ein einzelnes Konto, das von Active Directory zu Microsoft Entra ID synchronisiert wird.

Für das delegierte Benutzerkonto:

Anforderung Details Bezeichnungsrichtlinie Stellen Sie sicher, dass Sie über eine Bezeichnungsrichtlinie verfügen, die diesem Konto zugewiesen ist und dass die Richtlinie die veröffentlichten Bezeichnungen enthält, die Sie verwenden möchten.

Wenn Sie Bezeichnungsrichtlinien für verschiedene Benutzer verwenden, müssen Sie möglicherweise eine neue Bezeichnungsrichtlinie erstellen, die alle Ihre Bezeichnungen veröffentlicht und die Richtlinie nur für dieses delegierte Benutzerkonto veröffentlicht.Entschlüsseln von Inhalten Wenn dieses Konto Inhalte entschlüsseln muss, z. B. um Dateien erneut zu schützen und Dateien einzusehen, die andere geschützt haben, machen Sie es zu einem Superuser für Azure Information Protection und stellen Sie sicher, dass die Superuser-Funktion aktiviert ist. Einstiegskontrollen Wenn Sie Einführungskontrollen für eine schrittweise Bereitstellung implementiert haben, stellen Sie sicher, dass dieses Konto in den von Ihnen konfigurierten Einführungskontrollen enthalten ist. Ein Microsoft Entra ID-Zugriffstoken, das Anmeldeinformationen für den delegierten Benutzer zur Authentifizierung bei Azure Information Protection festlegt und speichert. Wenn das Token in Microsoft Entra ID abläuft, müssen Sie das Cmdlet erneut ausführen, um ein neues Token zu erhalten.

Die Parameter für Set-AIPAuthentication verwenden Werte aus einem App-Registrierungsprozess in Microsoft Entra ID. Weitere Informationen finden Sie unter Erstellen und Konfigurieren von Microsoft Entra ID-Anwendungen für Set-AIPAuthentication.

Führen Sie die Bezeichnungs-Cmdlets nicht interaktiv aus, indem Sie zuerst das Cmdlet Set-AIPAuthentication ausführen.

Der Computer, auf dem das Cmdlet AIPAuthentication ausgeführt wird, lädt die Bezeichnungsrichtlinie herunter, die Ihrem delegierten Benutzerkonto im Microsoft Purview-Complianceportal zugewiesen ist.

Erstellen und Konfigurieren von Microsoft Entra ID-Anwendungen für Set-AIPAuthentication

Das Cmdlet Set-AIPAuthentication erfordert eine App-Registrierung für die Parameter AppId und AppSecret.

Zum Erstellen einer neuen App-Registrierung für den Unified Labeling Client Set-AIPAuthentication cmdlet:

Melden Sie sich in einem neuen Browserfenster im Azure-Portal bei dem Microsoft Entra ID-Mandant an, den Sie mit Azure Information Protection verwenden.

Navigieren Sie zu Microsoft Entra ID>, wählen Sie >App-Registrierungen und dann Neue Registrierung aus.

Geben Sie im Bereich Anwendung registrieren die folgenden Werte an und klicken Sie dann auf Registrieren:

Option Wert Name AIP-DelegatedUser

Geben Sie bei Bedarf einen anderen Namen an. Der Name muss pro Mandant eindeutig sein.Unterstützte Kontotypen Wählen Sie Nur Konten in diesem Organisationsverzeichnis aus. Umleitungs-URI (optional) Wählen Sie Web, und geben Sie dann https://localhostein.Kopieren Sie im Bereich AIP-DelegatedUser den Wert für die Anwendungs-(Client-)ID.

Der Wert sieht ähnlich aus wie im folgenden Beispiel:

77c3c1c3-abf9-404e-8b2b-4652836c8c66.Dieser Wert wird für den Parameter AppId verwendet, wenn Sie das Cmdlet Set-AIPAuthentication ausführen. Fügen Sie den Wert ein und speichern Sie ihn zur späteren Verwendung.

Wählen Sie auf der Randleiste "Zertifikate und Geheime Schlüssel verwalten">aus.

Wählen Sie dann im Bereich "AIP-DelegierteUser – Zertifikate und geheime Schlüssel " im Abschnitt "Geheime Clientschlüssel " die Option "Neuer geheimer Clientschlüssel" aus.

Geben Sie für Hinzufügen eines Client-Geheimnisses Folgendes an, und wählen Sie dann Hinzufügen:

Feld Wert Beschreibung Azure Information Protection unified labeling clientLäuft ab Geben Sie die gewünschte Laufzeit an (1 Jahr, 2 Jahre oder nie ablaufend) Zurück im Bereich "AIP-DelegatedUser – Zertifikate und geheime Schlüssel " im Abschnitt "Geheime Clientschlüssel " kopieren Sie die Zeichenfolge für den WERT.

Diese Zeichenfolge sieht ähnlich aus wie das folgende Beispiel:

OAkk+rnuYc/u+]ah2kNxVbtrDGbS47L4.Um sicherzustellen, dass Sie alle Zeichen kopieren, wählen Sie das Symbol In die Zwischenablage kopieren.

Wichtig

Es ist wichtig, dass Sie diese Zeichenfolge speichern, da sie nicht mehr angezeigt wird und nicht abgerufen werden kann. Wie bei allen vertraulichen Informationen, die Sie verwenden, sollten Sie den gespeicherten Wert sicher aufbewahren und den Zugriff darauf beschränken.

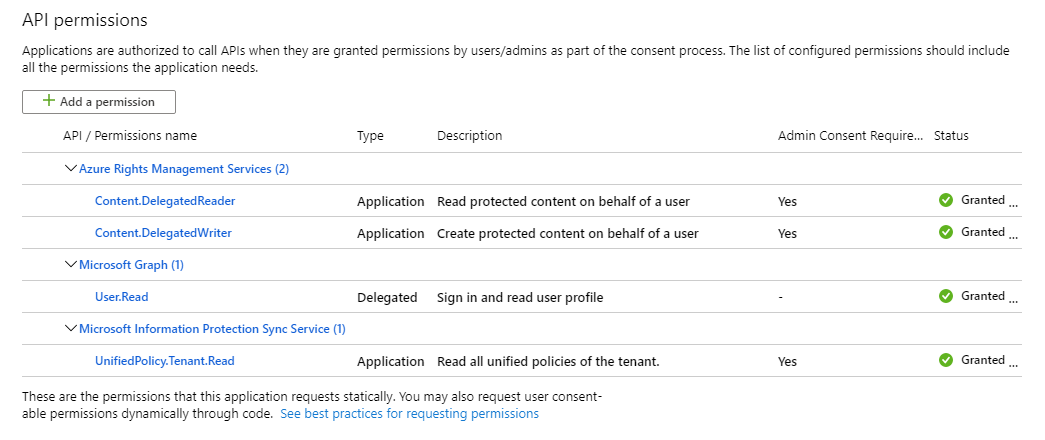

Wählen Sie in der Seitenleiste Verwalten>API-Berechtigungen.

Wählen Sie im Bereich AIP-DelegatedUser - API-Berechtigungen die Option Berechtigung hinzufügen.

Vergewissern Sie sich, dass Sie sich auf der Registerkarte Microsoft APIs befinden, und wählen Sie Azure Rights Management Services im Bereich API-Berechtigungen anfordern.

Wenn Sie nach der Art der Berechtigungen gefragt werden, die Ihre Anwendung benötigt, wählen Sie Anwendungsberechtigungen.

Erweitern Sie für Berechtigungen auswählen die Option Inhalt und wählen Sie die folgenden Optionen, und wählen Sie dann Berechtigungen hinzufügen.

- Content.DelegatedReader

- Content.DelegatedWriter

Wählen Sie wieder im Fenster AIP-DelegatedUser - API-Berechtigungen die Option Berechtigung hinzufügen.

Wählen Sie im Fenster AIP-Berechtigungen anfordern die Option APIs, die mein Unternehmen verwendet, und suchen Sie nach Microsoft Information Protection Sync Service.

Wählen Sie im Fenster API-Berechtigungen anfordern die Option Anwendungsberechtigungen.

Für Berechtigungen auswählen, erweitern Sie UnifiedPolicy, wählen Sie UnifiedPolicy.Tenant.Read und dann Berechtigungen hinzufügen.

Wählen Sie wieder im Fenster AIP-DelegatedUser - API-Berechtigungen die Option Admin-Zustimmung für <Ihren Mandantennamen> und wählen Sie Ja für die Bestätigungsaufforderung.

Ihre API-Berechtigungen sollten wie das folgende Bild aussehen:

Nachdem Sie die Registrierung dieser App mit einem Geheimnis abgeschlossen haben, können Sie nun Set-AIPAuthentication mit den Parametern AppId und AppSecret ausführen. Darüber hinaus benötigen Sie Ihre Mandanten-ID.

Tipp

Sie können Ihre Mandanten-ID schnell kopieren, indem Sie Azure-Portal: Microsoft Entra ID>Manage>Properties>Directory ID verwenden.

Ausführen des Cmdlets Set-AIPAuthentication

Öffnen Sie Windows PowerShell mit der Option Als Administrator ausführen .

Erstellen Sie in Ihrer PowerShell-Sitzung eine Variable, um die Anmeldeinformationen des Windows Benutzerkontos zu speichern, das nicht interaktiv ausgeführt wird. Wenn Sie beispielsweise ein Dienstkonto für den Scanner erstellt haben:

$pscreds = Get-Credential "CONTOSO\srv-scanner"Sie werden aufgefordert, das Kennwort dieses Kontos zu verwenden.

Führen Sie das Cmdlet Set-AIPAuthentication mit dem Parameter OnBeHalfOf aus und geben Sie als Wert die von Ihnen erstellte Variable an.

Geben Sie auch Ihre App-Registrierungswerte, Ihre Mandanten-ID und den Namen des delegierten Benutzerkontos in Microsoft Entra ID an. Zum Beispiel:

Set-AIPAuthentication -AppId "77c3c1c3-abf9-404e-8b2b-4652836c8c66" -AppSecret "OAkk+rnuYc/u+]ah2kNxVbtrDGbS47L4" -TenantId "9c11c87a-ac8b-46a3-8d5c-f4d0b72ee29a" -DelegatedUser scanner@contoso.com -OnBehalfOf $pscreds

Allgemeine Parameter für PowerShell-Cmdlets

Für Informationen über allgemeine Parameter siehe Über allgemeine Parameter.

Nächste Schritte

Wenn Sie in einer PowerShell-Sitzung Cmdlet-Hilfe benötigen, geben Sie Get-Help <cmdlet name> -online ein. Zum Beispiel:

Get-Help Set-AIPFileLabel -online

Weitere Informationen finden Sie unter:

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für