Administratorhandbuch: Benutzerdefinierte Konfigurationen für den Azure Information Protection-Client für einheitliche Bezeichnungen

Hinweis

Suchen Sie nach Microsoft Purview Information Protection, ehemals Microsoft Information Protection (MIP)?

Das Azure Information Protection-Add-In wird eingestellt und durch Bezeichnungen ersetzt, die in Ihre Microsoft 365-Apps und -Dienste integriert sind. Erfahren Sie mehr über den Supportstatus anderer Azure Information Protection-Komponenten.

Der neue Microsoft Purview Information Protection-Client (ohne das Add-In) befindet sich derzeit in der Vorschau und ist für die allgemeine Verfügbarkeit geplant.

Verwenden Sie die folgenden Informationen für erweiterte Konfigurationen, die für bestimmte Szenarien oder Benutzer beim Verwalten des AIP-einheitlichen Bezeichnungs-Assistenten erforderlich sind.

Hinweis

Diese Einstellungen erfordern die Bearbeitung der Registrierung oder das Angeben erweiterter Einstellungen. Die erweiterten Einstellungen verwenden Security & Compliance Center PowerShell.

Konfigurieren erweiterter Einstellungen für den Client über PowerShell

Verwenden Sie Security & Compliance PowerShell, um erweiterte Einstellungen zum Anpassen von Bezeichnungsrichtlinien und Bezeichnungen zu konfigurieren.

Geben Sie in beiden Fällen nach der Verbindung mit Security & Compliance PowerShell den Parameter Advanced Einstellungen mit der Identität (Name oder GUID) der Richtlinie oder Bezeichnung mit Schlüssel-Wert-Paaren in einer Hashtabelle an.

Um eine erweiterte Einstellung zu entfernen, verwenden Sie dieselbe Syntax wie für den Parameter AdvancedSettings, geben aber einen Null-String-Wert an.

Wichtig

Verwenden Sie keine Leerzeichen in Ihren Zeichenfolgenwerten. Weiße Zeichenfolgen in diesen Zeichenfolgenwerten verhindern, dass Ihre Bezeichnungen angewendet werden.

Weitere Informationen finden Sie unter:

- Syntax der erweiterten Einstellungen der Bezeichnungsrichtlinie

- Etikett erweiterte Einstellungen Syntax

- Überprüfen der aktuellen erweiterten Einstellungen

- Beispiele für erweiterte Einstellungen

- Spezifizierung der Bezeichnungsrichtlinie oder Bezeichnungsidentität

- Vorrangfolge - wie widersprüchliche Einstellungen aufgelöst werden

- Erweiterte Einstellungshinweise

Syntax der erweiterten Einstellungen der Bezeichnungsrichtlinie

Ein Beispiel für eine erweiterte Bezeichnungsrichtlinie ist die Einstellung zum Anzeigen der Information Protection Leiste in Office Apps.

Für einen einzelnen Zeichenkettenwert verwenden Sie die folgende Syntax:

Set-LabelPolicy -Identity <PolicyName> -AdvancedSettings @{Key="value1,value2"}

Für mehrere Zeichenkettenwerte für denselben Schlüssel ist die folgende Syntax zu verwenden:

Set-LabelPolicy -Identity <PolicyName> -AdvancedSettings @{Key=ConvertTo-Json("value1", "value2")}

Etikett erweiterte Einstellungen Syntax

Ein Beispiel für eine erweiterte Bezeichnungseinstellung ist die Einstellung, um eine Bezeichnungsfarbe anzugeben.

Für einen einzelnen Zeichenkettenwert verwenden Sie die folgende Syntax:

Set-Label -Identity <LabelGUIDorName> -AdvancedSettings @{Key="value1,value2"}

Für mehrere Zeichenkettenwerte für denselben Schlüssel ist die folgende Syntax zu verwenden:

Set-Label -Identity <LabelGUIDorName> -AdvancedSettings @{Key=ConvertTo-Json("value1", "value2")}

Überprüfen der aktuellen erweiterten Einstellungen

Führen Sie zum Überprüfen der aktuellen erweiterten Einstellungen die folgenden Befehle aus:

Um die erweiterten Einstellungen Ihrer Bezeichnungsrichtlinie zu überprüfen, verwenden Sie die folgende Syntax:

Für eine Kennzeichnungsrichtlinie mit dem Namen Global:

(Get-LabelPolicy -Identity Global).settings

Um Ihre erweiterten Bezeichnungseinstellungen zu überprüfen, verwenden Sie die folgende Syntax:

Für ein Etikett mit dem Namen Public:

(Get-Label -Identity Public).settings

Beispiele für erweiterte Einstellungen

Beispiel 1: Legen Sie eine erweiterte Einstellung der Bezeichnungsrichtlinie für einen einzelnen Zeichenfolgenwert fest:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissions="False"}

Beispiel 2: Legen Sie eine erweiterte Einstellung für ein Etikett mit einem einzelnen Zeichenfolgenwert fest:

Set-Label -Identity Internal -AdvancedSettings @{smimesign="true"}

Beispiel 3: Legen Sie eine erweiterte Einstellung für mehrere Zeichenkettenwerte fest:

Set-Label -Identity Confidential -AdvancedSettings @{labelByCustomProperties=ConvertTo-Json("Migrate Confidential label,Classification,Confidential", "Migrate Secret label,Classification,Secret")}

Beispiel 4: Entfernen Sie eine erweiterte Einstellung der Kennzeichnungsrichtlinie, indem Sie einen Null-String-Wert angeben:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissions=""}

Spezifizierung der Bezeichnungsrichtlinie oder Bezeichnungsidentität

Die Suche nach dem Namen der Beschriftungsrichtlinie für den PowerShell-Parameter Identity ist einfach, da es nur einen Richtliniennamen im Microsoft 365-Compliance Center gibt.

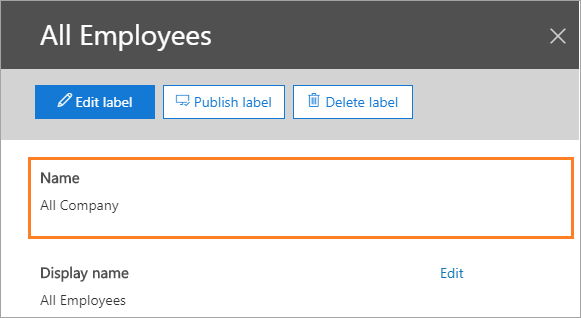

Für Etiketten zeigt das Microsoft Purview-Complianceportal jedoch sowohl einen Name- als auch einen Anzeigename-Wert an. In einigen Fällen werden diese Werte gleich sein, aber sie können unterschiedlich sein. Um erweiterte Einstellungen für Etiketten zu konfigurieren, verwenden Sie den Wert Name.

Um beispielsweise das Etikett in der folgenden Abbildung zu identifizieren, verwenden Sie die folgende Syntax in Ihrem PowerShell-Befehl: -Identity "All Company":

Wenn Sie es vorziehen, die Bezeichnung GUID anzugeben, wird dieser Wert nicht im Microsoft Purview-Complianceportal angezeigt. Verwenden Sie den Befehl Get-Etikett, um diesen Wert zu ermitteln, wie folgt:

Get-Label | Format-Table -Property DisplayName, Name, Guid

Weitere Informationen zum Beschriften von Namen und Anzeigenamen:

Name ist der ursprüngliche Name des Etiketts und ist für alle Ihre Etiketten eindeutig.

Dieser Wert bleibt auch dann identisch, wenn Sie ihren Bezeichnungsnamen später geändert haben. Bei Vertraulichkeitsbezeichnungen, die von Azure Information Protection migriert wurden, werden möglicherweise ursprüngliche Bezeichnungs-ID aus dem Azure-Portal angezeigt.

Anzeigename ist der Name, der den Benutzern derzeit für das Etikett angezeigt wird, und muss nicht für alle Ihre Etiketten eindeutig sein.

Sie könnten zum Beispiel einen Anzeigenamen Alle Mitarbeiter für ein Sublabel unter dem Etikett Vertraulich und einen anderen Anzeigenamen Alle Mitarbeiter für ein Sublabel unter dem Etikett Streng vertraulich haben. Diese Unterbezeichnungen zeigen beide denselben Namen an, sind aber nicht die gleiche Bezeichnung und weisen unterschiedliche Einstellungen auf.

Reihenfolge der Rangfolge – Wie widersprüchliche Einstellungen aufgelöst werden

Sie können die Microsoft Purview-Complianceportal verwenden, um die folgenden Beizeichnungsrichtlinieneinstellungen zu konfigurieren:

Diese Kennzeichnung wird standardmäßig auf Dokumente und E-Mails angewendet

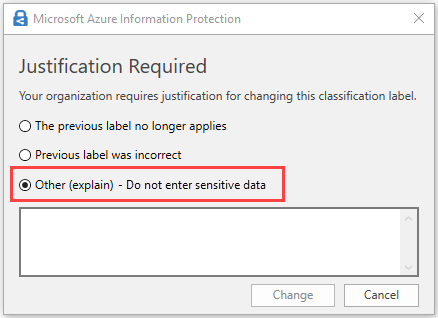

Der Benutzer muss die Entfernung eines Etiketts oder einer niedrigeren Klassifizierung begründen

Benutzer auffordern, ihre E-Mail oder ihr Dokument mit einem Etikett zu versehen

Benutzer mit einem Link zu einer benutzerdefinierten Hilfeseite versorgen

Wenn mehrere Bezeichnungsrichtlinien für einen Benutzer konfiguriert sind, wird jede mit potenziell unterschiedlichen Richtlinieneinstellungen die letzte Richtlinieneinstellung entsprechend der Reihenfolge der Richtlinien in der Microsoft Purview-Complianceportal angewendet. Weitere Informationen finden Sie unter Priorität der Richtlinienbezeichnungen (Reihenfolge wesentlich)

Die erweiterten Einstellungen der Bezeichnungsrichtlinie werden mithilfe derselben Logik angewendet, indem Sie die letzte Richtlinieneinstellung verwenden.

Erweiterte Einstellungshinweise

In den folgenden Abschnitten sind die verfügbaren erweiterten Einstellungen für Bezeichnungsrichtlinien und Bezeichnungen aufgeführt:

- Erweiterte Einstellungsreferenz nach Feature

- Erweiterten Einstellungsreferenz der Bezeichnungsrichtlinie

- Etikett Erweiterte Einstellung Referenz

Erweiterte Einstellungsreferenz nach Feature

In den folgenden Abschnitten werden die erweiterten Einstellungen aufgeführt, die auf dieser Seite nach Produkt- und Featureintegration beschrieben werden:

Erweiterten Einstellungsreferenz der Bezeichnungsrichtlinie

Verwenden Sie den Parameter AdvancedSettings mit New-LabelPolicy und Set-LabelPolicy, um die folgenden Einstellungen zu definieren:

Etikett Erweiterte Einstellung Referenz

Verwenden Sie den Parameter AdvancedSettings mit New-Label und Set-Label.

| Einstellung | Szenario und Anweisungen |

|---|---|

| color | Angeben einer Farbe für die Bezeichnung |

| customPropertiesByLabel | Eine benutzerdefinierte Eigenschaft anwenden, wenn ein Etikett angebracht wird |

| DefaultSubLabelId | Angeben einer Standardunterbezeichnung für eine übergeordnete Bezeichnung |

| labelByCustomProperties | Migration von Etiketten aus Secure Islands und anderen Bezeichnungslösungen |

| SMimeEncrypt | Konfigurieren einer Bezeichnung zum Anwenden von S/MIME-Schutz in Outlook |

| SMimeSign | Konfigurieren einer Bezeichnung zum Anwenden von S/MIME-Schutz in Outlook |

Ausblenden der Menüoption "Klassifizieren und schützen" im Windows Datei-Explorer

Um die Menüoption Klassifizieren und Schützen im Windows Datei-Explorer auszublenden, erstellen Sie den folgenden DWORD-Wertnamen (mit beliebigen Wertdaten):

HKEY_CLASSES_ROOT\AllFilesystemObjects\shell\Microsoft.Azip.RightClick\LegacyDisable

Weitere Informationen finden Sie unter Verwendung des Datei-Explorers zur Klassifizierung von Dateien.

Information Protection-Leiste in Office-Apps anzeigen

Diese Konfiguration verwendet eine erweiterte Richtlinieneinstellung, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Standardmäßig müssen Benutzer die Option Leiste anzeigen auf der Schaltfläche Empfindlichkeit wählen, um die Informationsschutzleiste in Office-Anwendungen anzuzeigen. Verwenden Sie den Schlüssel HideBarByDefault und setzen Sie den Wert auf False, um diese Leiste automatisch für die Benutzer anzuzeigen, so dass sie Etiketten entweder aus der Leiste oder der Schaltfläche auswählen können.

Geben Sie für die ausgewählte Bezeichnungsrichtlinie die folgenden Zeichenfolgen an:

Key: HideBarByDefault

Wert: False

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{HideBarByDefault="False"}

Ausgenommen Outlook Nachrichten von obligatorischer Bezeichnung

Diese Konfiguration verwendet eine erweiterte Richtlinieneinstellung, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Wenn Sie die Standardeinstellung Alle Dokumente und E-Mails müssen ein Etikett haben aktivieren, müssen alle gespeicherten Dokumente und gesendeten E-Mails mit einem Etikett versehen werden. Wenn Sie die folgende erweiterte Einstellung konfigurieren, gilt die Richtlinieneinstellung nur für Office Dokumente und nicht für Outlook Nachrichten.

Geben Sie für die ausgewählte Bezeichnungsrichtlinie die folgenden Zeichenfolgen an:

Key: DisableMandatoryInOutlook

Wert: True

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{DisableMandatoryInOutlook="True"}

Empfohlene Klassifizierung in Outlook aktivieren

Diese Konfiguration verwendet eine erweiterte Richtlinieneinstellung, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Wenn Sie eine Bezeichnung für die empfohlene Klassifizierung konfigurieren, werden Benutzer aufgefordert, die empfohlene Bezeichnung in Word, Excel und PowerPoint anzunehmen oder zu schließen. Diese Einstellung erweitert diese Bezeichnungsempfehlung, um auch in Outlook anzuzeigen.

Geben Sie für die ausgewählte Bezeichnungsrichtlinie die folgenden Zeichenfolgen an:

Schlüssel: OutlookRecommendationEnabled

Wert: True

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookRecommendationEnabled="True"}

Entfernen des Schutzes von komprimierten Dateien aktivieren

Diese Konfiguration verwendet eine erweiterte Richtlinieneinstellung, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Wenn Sie diese Einstellung konfigurieren, wird das Cmdlet PowerShellSet-AIPFileLabel aktiviert, um die Entfernung des Schutzes von PST-, RAR- und 7zip-Dateien zu ermöglichen.

Key: EnableContainerSupport

Wert: True

Beispiel-PowerShell-Befehl, in dem Ihre Richtlinie aktiviert ist:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableContainerSupport="True"}

Einstellen eines anderen Standardetiketts für Outlook

Diese Konfiguration verwendet eine erweiterte Richtlinieneinstellung, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Wenn Sie diese Einstellung konfigurieren, wendet Outlook nicht das Standardetikett an, das als Richtlinieneinstellung für die Option Dieses Etikett standardmäßig auf Dokumente und E-Mails anwenden konfiguriert ist. Stattdessen kann Outlook eine andere Standardbezeichnung oder keine Bezeichnung anwenden.

Geben Sie für die ausgewählte Bezeichnungsrichtlinie die folgenden Zeichenfolgen an:

Schlüssel: OutlookDefaultLabel

Wert: <Etikett GUID> oder Keine

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookDefaultLabel="None"}

Ändern Sie, welche Dateitypen geschützt werden sollen

Diese Konfigurationen verwenden eine erweiterte Richtlinieneinstellung, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Standardmäßig schützt der Azure Information Protection einheitlichen Bezeichnungs-Assistenten alle Dateitypen, und der Scanner vom Client schützt nur Office Dateitypen und PDF-Dateien.

Sie können dieses Standardverhalten für eine ausgewählte Bezeichnungsrichtlinie ändern, indem Sie eine der folgenden Optionen angeben:

PFileSupportedExtension

Key: PFileSupportedExtensions

Wert: <Zeichenfolgewert>

Verwenden Sie die folgende Tabelle, um den Zeichenfolgenwert zu identifizieren, der angegeben werden soll:

| Zeichenfolgenwert | Client | Scanner |

|---|---|---|

| * | Standardwert: Anwenden des Schutzes auf alle Dateitypen | Anwenden des Schutzes auf alle Dateitypen |

| ConvertTo-Json(".jpg", ".png") | Zusätzlich zu Office Dateitypen und PDF-Dateien wenden Sie den Schutz auf die angegebenen Dateinamenerweiterungen an. | Zusätzlich zu Office Dateitypen und PDF-Dateien wenden Sie den Schutz auf die angegebenen Dateinamenerweiterungen an. |

Beispiel 1: PowerShell-Befehl für den Scanner, um alle Dateitypen zu schützen, wobei Ihre Etikett-Richtlinie den Namen "Scanner" trägt:

Set-LabelPolicy -Identity Scanner -AdvancedSettings @{PFileSupportedExtensions="*"}

Beispiel 2: PowerShell-Befehl für den Scanner, um neben Office- und PDF-Dateien auch .txt- und .csv-Dateien zu schützen, wobei Ihre Etikett-Richtlinie den Namen "Scanner" trägt:

Set-LabelPolicy -Identity Scanner -AdvancedSettings @{PFileSupportedExtensions=ConvertTo-Json(".txt", ".csv")}

Mit dieser Einstellung können Sie ändern, welche Dateitypen geschützt sind, aber Sie können die Standardschutzstufe nicht von systemeigener in generischer Ebene ändern. Beispielsweise können Sie für Benutzer, die den einheitlichen Bezeichnungs-Assistenten ausführen, die Standardeinstellung ändern, sodass nur Office Dateien und PDF-Dateien anstelle aller Dateitypen geschützt sind. Sie können diese Dateitypen jedoch nicht ändern, um generisch mit einer Pfile-Dateinamenerweiterung geschützt zu werden.

AdditionalPPrefixExtensions

Der einheitliche Bezeichnungs-Assistent unterstützt die Änderung von <EXT>.PFILE in P<EXT> durch Verwendung der erweiterten Eigenschaft AdditionalPPrefixExtensions. Diese erweiterte Eigenschaft wird von der Explorer, PowerShell und vom Scanner unterstützt. Alle Apps weisen ein ähnliches Verhalten auf.

Schlüssel: AdditionalPPrefixExtensions

Wert: <Zeichenfolgewert>

Verwenden Sie die folgende Tabelle, um den Zeichenfolgenwert zu identifizieren, der angegeben werden soll:

| Zeichenfolgenwert | Client und Scanner |

|---|---|

| * | Alle PFile-Erweiterungen werden zu P<EXT> |

| <NULL-Wert> | Der Standardwert verhält sich wie der Standardwert. |

| ConvertTo-Json(".dwg", ".zip") | Zusätzlich zur vorherigen Liste werden ".dwg" und ".zip" zu P<EXT> |

Mit dieser Einstellung werden die folgenden Erweiterungen immer zu P<EXT>: ".txt", ".xml", ".bmp", ".jt", ".jpg", ".jpeg", ".jpe", ".jif", ".jfif", ".jfi", ".png", ".tif", ".tiff", ".gif"). Ein bemerkenswerter Ausschluss ist, dass "ptxt" nicht zu "txt.pfile" wird.

AdditionalPPrefixExtensions funktioniert nur, wenn der Schutz von PFiles mit der erweiterten Eigenschaft - PFileSupportedExtension aktiviert ist.

Beispiel 1: PowerShell-Befehl, damit er sich wie das Standardverhalten verhält, bei dem Protect ".dwg" zu ".dwg.pfile" wird:

Set-LabelPolicy -AdvancedSettings @{ AdditionalPPrefixExtensions =""}

Beispiel 2: PowerShell-Befehl zum Ändern aller PFile-Erweiterungen von generischem Schutz (dwg.pfile) in nativen Schutz (.pdwg), wenn die Dateien geschützt sind:

Set-LabelPolicy -AdvancedSettings @{ AdditionalPPrefixExtensions ="*"}

Beispiel 3: PowerShell-Befehl zum Ändern von ".dwg" in ".pdwg", wenn Sie diesen Dienst verwenden, um diese Datei zu schützen:

Set-LabelPolicy -AdvancedSettings @{ AdditionalPPrefixExtensions =ConvertTo-Json(".dwg")}

Entfernen Sie "Nicht jetzt" für Dokumente, wenn Sie die obligatorische Kennzeichnung verwenden

Diese Konfiguration verwendet eine erweiterte Richtlinieneinstellung, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Wenn Sie die Richtlinieneinstellung Alle Dokumente und E-Mails müssen ein Etikett haben verwenden, werden die Benutzer beim ersten Speichern eines Office-Dokuments und beim Senden einer E-Mail aus Outlook aufgefordert, ein Etikett auszuwählen.

Bei Dokumenten können Benutzer die Aufforderung nicht vorübergehend schließen, um eine Bezeichnung auszuwählen und zum Dokument zurückzukehren. Sie können das gespeicherte Dokument jedoch nicht schließen, ohne es zu beschriften.

Wenn Sie die Einstellung PostponeMandatoryBeforeSave konfigurieren, wird die Option Not now entfernt, so dass Benutzer beim ersten Speichern des Dokuments ein Etikett auswählen müssen.

Tipp

Die Einstellung PostponeMandatoryBeforeSave stellt außerdem sicher, dass freigegebene Dokumente gekennzeichnet werden, bevor sie per E-Mail versendet werden.

Selbst wenn Sie in Ihrer Richtlinie die Option Alle Dokumente und E-Mails müssen mit einem Etikett versehen werden aktiviert haben, werden Benutzer standardmäßig nur dazu aufgefordert, Dateien, die an E-Mails angehängt sind, aus Outlook heraus zu kennzeichnen.

Geben Sie für die ausgewählte Bezeichnungsrichtlinie die folgenden Zeichenfolgen an:

Schlüssel: PostponeMandatoryBeforeSave

Wert: False

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{PostponeMandatoryBeforeSave="False"}

Entfernen Sie Kopf- und Fußzeilen aus anderen Bezeichnungslösungen

Diese Konfiguration verwendet erweiterte Richtlinieneinstellungen, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Es gibt zwei Methoden zum Entfernen von Klassifizierungen aus anderen Bezeichnungslösungen:

| Einstellung | Beschreibung |

|---|---|

| WordShapeNameToRemove | Entfernt alle Formen aus Word-Dokumenten, bei denen der Name der Form mit dem in der erweiterten Eigenschaft WordShapeNameToRemove definierten Namen übereinstimmt. Weitere Informationen finden Sie unter Verwenden der erweiterten Eigenschaft WordShapeNameToRemove. |

| RemoveExternalContentMarkingInApp ExternalContentMarkingToRemove |

Ermöglicht das Entfernen oder Ersetzen von textbasierten Kopf- oder Fußzeilen aus Word, Excel und PowerPoint Dokumenten. Weitere Informationen finden Sie unter: - Verwenden Sie die erweiterte Eigenschaft RemoveExternalContentMarkingInApp - So konfigurieren Sie ExternalContentMarkingToRemove. |

Verwenden der erweiterten WordShapeNameToRemove-Eigenschaft

Die erweiterte Eigenschaft WordShapeNameToRemove wird ab Version 2.6.101.0 und höher unterstützt

Mit dieser Einstellung können Sie formbasierte Bezeichnungen aus Word-Dokumenten entfernen oder ersetzen, wenn diese visuellen Markierungen von einer anderen Bezeichnungslösung angewendet wurden. Zum Beispiel enthält die Form den Namen eines alten Etiketts, das Sie jetzt auf Vertraulichkeitsbezeichnungen migriert haben, um einen neuen Etikettennamen und eine eigene Form zu verwenden.

Um diese erweiterte Eigenschaft zu verwenden, müssen Sie den Namen der Form im Word-Dokument finden und sie dann in der Liste der erweiterten Eigenschaft WordShapeNameToRemove der Formen definieren. Der Dienst entfernt jedes Shape in Word, das mit einem Namen beginnt, der in einer Liste von Shapes in dieser erweiterten Eigenschaft definiert ist.

Vermeiden Sie das Entfernen von Shapes, die den Text enthalten, den Sie ignorieren möchten, indem Sie den Namen aller Shapes definieren, um den Text in allen Formen zu entfernen und zu vermeiden, was ein ressourcenintensiver Prozess ist.

Hinweis

In Microsoft Word können Shapes entweder durch Definieren des Formnamens oder durch den Text entfernt werden, aber nicht beides. Wenn die Eigenschaft WordShapeNameToRemove definiert ist, werden alle durch den Wert ExternalContentMarkingToRemove definierten Konfigurationen ignoriert.

Um den Namen der Form zu finden, die Sie verwenden und die Sie ausschließen möchten:

Zeigen Sie in Word das Fenster Auswahl an: Registerkarte>Bearbeiten Gruppe >Auswahl Option >Auswahlfenster.

Wählen Sie das Shape auf dem Zeichenblatt aus, das Sie zum Entfernen markieren möchten. Der Name der markierten Form ist nun im Auswahl-Fenster hervorgehoben.

Verwenden Sie den Namen der Form, um einen String-Wert für den Schlüssel WordShapeNameToRemove anzugeben.

Beispiel: Der Name der Form lautet dc. Um die Form mit diesem Namen zu entfernen, geben Sie den Wert an: dc.

Key: WordShapeNameToRemove

Wert: <Wortformname>

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{WordShapeNameToRemove="dc"}

Wenn Sie mehr als eine Word-Form zu entfernen haben, geben Sie so viele Werte an, wie Sie Formen zu entfernen haben.

Verwenden Sie die erweiterte Eigenschaft RemoveExternalContentMarkingInApp

Mit dieser Einstellung können Sie textbasierte Kopf- oder Fußzeilen aus Dokumenten entfernen oder ersetzen, wenn diese visuellen Markierungen von einer anderen Bezeichnungslösung angebracht wurden. Zum Beispiel enthält die alte Fußzeile den Namen eines alten Etiketts, das Sie jetzt auf Vertraulichkeitsbezeichnungen migriert haben, um einen neuen Etikettennamen und eine eigene Fußzeile zu verwenden.

Wenn der einheitliche Bezeichnungs-Assistent diese Konfiguration in seiner Richtlinie erhält, werden die alten Kopf- und Fußzeilen entfernt oder ersetzt, wenn das Dokument in der Office-Anwendung geöffnet und eine Vertraulichkeitsbezeichnung auf das Dokument angewendet wird.

Diese Konfiguration wird für Outlook nicht unterstützt, und beachten Sie, dass sie sich negativ auf die Leistung dieser Apps für Benutzer auswirken kann, wenn Sie sie mit Word, Excel und PowerPoint verwenden. Mit der Konfiguration können Sie Einstellungen pro Anwendung definieren, z. B. nach Text in den Kopf- und Fußzeilen von Word-Dokumenten, aber nicht nach Excel-Tabellen oder PowerPoint-Präsentationen suchen.

Da der Musterabgleich die Leistung für die Benutzer beeinträchtigt, empfehlen wir, die Office-Anwendungstypen (Word, EXcel, PowerPoint) auf diejenigen zu beschränken, die durchsucht werden müssen. Geben Sie für die ausgewählte Bezeichnungsrichtlinie die folgenden Zeichenfolgen an:

Schlüssel: RemoveExternalContentMarkingInApp

Wert: <Office-Anwendungstypen WXP>

Beispiele:

Um nur Word-Dokumente zu durchsuchen, geben Sie W an.

Um Word-Dokumente und PowerPoint-Präsentationen zu durchsuchen, geben Sie WP an.

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalContentMarkingInApp="WX"}

Anschließend benötigen Sie mindestens eine erweiterte Clienteinstellung , ExternalContentMarkingToRemove, um den Inhalt der Kopf- oder Fußzeile anzugeben und wie sie entfernt oder ersetzt werden.

So konfigurieren Sie ExternalContentMarkingToRemove.

Wenn Sie den Zeichenfolgenwert für den Schlüssel ExternalContentMarkingToRemove angeben, haben Sie drei Optionen, die reguläre Ausdrücke verwenden. Verwenden Sie für jedes dieser Szenarien die in der Spalte Beispielwert in der folgenden Tabelle angegebene Syntax:

| Option | Beispielbeschreibung | Beispielswert |

|---|---|---|

| Teilweise Übereinstimmung, um alles in der Kopf- oder Fußzeile zu entfernen | Ihre Kopf- oder Fußzeilen enthalten die Zeichenfolge ZU ENTFERNENDER TEXT, und Sie möchten diese Kopf- oder Fußzeilen vollständig entfernen. | *TEXT* |

| Vollständige Übereinstimmung, um nur bestimmte Wörter in der Kopf- oder Fußzeile zu entfernen | Ihre Kopf- oder Fußzeilen enthalten die Zeichenfolge ZU ENTFERNENDER TEXT, und Sie möchten nur das Wort TEXT entfernen, so dass die Kopf- oder Fußzeilenzeichenfolge ZU ENTFERNEN lautet. | TEXT |

| Vollständige Übereinstimmung, um alles in der Kopf- oder Fußzeile zu entfernen | Ihre Kopf- oder Fußzeilen haben die Zeichenfolge ZU ENTFERNENDER TEXT. Sie möchten Kopf- oder Fußzeilen entfernen, die genau diese Zeichenfolge aufweisen. | ^TEXT TO REMOVE$ |

Der Musterabgleich für die von Ihnen angegebene Zeichenfolge wird zwischen Groß- und Kleinschreibung unterschieden. Die maximale Zeichenfolgenlänge beträgt 255 Zeichen und darf keine Leerzeichen enthalten.

Da einige Dokumente möglicherweise unsichtbare Zeichen oder verschiedene Arten von Leerzeichen oder Registerkarten enthalten, wird die Zeichenfolge, die Sie für einen Ausdruck oder Satz angeben, möglicherweise nicht erkannt. Geben Sie nach Möglichkeit ein einzelnes Unterscheidungswort für den Wert an, und testen Sie die Ergebnisse vor der Bereitstellung in der Produktion.

Geben Sie für dieselbe Bezeichnungsrichtlinie die folgenden Zeichenfolgen an:

Schlüssel: ExternalContentMarkingToRemove

Wert: <zu übereinstimmende Zeichenfolge, definiert als regulärer Ausdruck>

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{ExternalContentMarkingToRemove="*TEXT*"}

Weitere Informationen finden Sie unter:

Mehrzeilen-Kopf- oder Fußzeilen

Wenn ein Kopf- oder Fußzeilentext mehr als eine einzelne Zeile ist, erstellen Sie einen Schlüssel und wert für jede Zeile. Wenn Sie zum Beispiel die folgende Fußzeile mit zwei Zeilen haben:

Die Datei wird als vertraulich klassifiziert.

Bezeichnung manuell angewendet

Um diese mehrzeilige Fußzeile zu entfernen, erstellen Sie die folgenden zwei Einträge für dieselbe Bezeichnungsrichtlinie:

- Schlüssel: ExternalContentMarkingToRemove

- Schlüsselwert 1: *Vertraulich*

- Schlüsselwert 2: *Bezeichnung angebracht*

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{ExternalContentMarkingToRemove=ConvertTo-Json("Confidential","Label applied")}

Optimierung für PowerPoint

Kopf- und Fußzeilen in PowerPoint werden als Shapes implementiert. Für die Formtypen msoTextBox, msoTextEffect, msoPlaceholder, und msoAutoShape bieten die folgenden erweiterten Einstellungen zusätzliche Optimierungen:

Zusätzlich kann die Funktion PowerPointRemoveAllShapesByShapeName jeden Formtyp auf der Grundlage des Formnamens entfernen.

Weitere Informationen finden Sie unter Finden Sie den Namen der Form, die Sie als Kopf- oder Fußzeile verwenden.

Vermeiden Sie das Entfernen von Shapes aus PowerPoint, die angegebenen Text enthalten, und sind keine Kopf-/Fußzeilen

Um zu verhindern, dass Formen entfernt werden, die den von Ihnen angegebenen Text enthalten, aber keine Kopf- oder Fußzeilen sind, verwenden Sie eine zusätzliche erweiterte Client-Einstellung namens PowerPointShapeNameToRemove.

Außerdem wird empfohlen, diese Einstellung zu verwenden, um zu vermeiden, dass der Text in allen Formen überprüft wird, bei dem es sich um einen ressourcenintensiven Prozess handelt.

Wenn Sie diese zusätzliche erweiterte Clienteinstellung nicht angeben und PowerPoint im Schlüsselwert RemoveExternalContentMarkingInApp enthalten ist, werden alle Shapes auf den Text überprüft, den Sie im Wert ExternalContentMarkingToRemove angeben.

Wenn dieser Wert angegeben wird, werden nur Formen entfernt, die die Kriterien für den Formnamen erfüllen und außerdem einen Text aufweisen, der mit der in ExternalContentMarkingToRemove angegebenen Zeichenfolge übereinstimmt.

Zum Beispiel:

Set-LabelPolicy -Identity Global -AdvancedSettings @{PowerPointShapeNameToRemove="fc"}

Erweitern der Entfernung externer Markierungen auf benutzerdefinierte Layouts

Diese Konfiguration verwendet eine erweiterte Richtlinieneinstellung, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Standardmäßig ignoriert die Logik zum Entfernen externer Inhaltsmarkierungen benutzerdefinierte Layouts, die in PowerPoint konfiguriert sind. Um diese Logik auf benutzerdefinierte Layouts auszuweiten, setzen Sie die erweiterte Eigenschaft RemoveExternalMarkingFromCustomLayouts auf True.

Schlüssel: RemoveExternalMarkingFromCustomLayouts

Wert: True

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalMarkingFromCustomLayouts="True"}

Entfernen aller Shapes eines bestimmten Shape-Namens

Wenn Sie benutzerdefinierte PowerPoint-Layouts verwenden und alle Formen eines bestimmten Formnamens aus Ihren Kopf- und Fußzeilen entfernen möchten, verwenden Sie die erweiterte Einstellung PowerPointRemoveAllShapesByShapeName mit dem Namen der Form, die Sie entfernen möchten.

Mit der Einstellung PowerPointRemoveAllShapesByShapeName wird der Text innerhalb der Formen ignoriert und stattdessen der Name der Form verwendet, um die zu entfernenden Formen zu identifizieren.

Zum Beispiel:

Set-LabelPolicy -Identity Global -AdvancedSettings @{PowerPointRemoveAllShapesByShapeName="Arrow: Right"}

Weitere Informationen finden Sie unter:

- Finden Sie den Namen der Form, die Sie als Kopf- oder Fußzeile verwenden

- Entfernen der Markierung externer Inhalte aus benutzerdefinierten Layouts in PowerPoint

Suchen Sie den Namen der Form, die Sie als Kopf- oder Fußzeile verwenden

Zeigen Sie in PowerPoint das Fenster Auswahl an: Registerkarte Format>Bereich Gruppe >Auswahlfenster.

Wählen Sie die Form auf der Folie aus, die Ihre Kopf- oder Fußzeile enthält. Der Name der markierten Form ist nun im Auswahl-Fenster hervorgehoben.

Verwenden Sie den Namen des Shapes, um einen Zeichenfolgenwert für den PowerPointShapeNameToRemove-Schlüssel anzugeben.

Beispiel: Der Name der Form ist fc. Um die Form mit diesem Namen zu entfernen, geben Sie den Wert an: fc.

Schlüssel: PowerPointShapeNameToRemove

Wert: <PowerPoint-Formname>

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{PowerPointShapeNameToRemove="fc"}

Wenn Sie mehr als eine PowerPoint-Form zu entfernen haben, geben Sie so viele Werte an, wie Sie Formen zu entfernen haben.

Standardmäßig werden nur die Masterfolien auf Kopf- und Fußzeilen überprüft. Verwenden Sie eine zusätzliche erweiterte Clienteinstellung namens RemoveExternalContentMarkingInAllSlides, um diese Suche auf alle Folien zu erweitern, bei denen es sich um einen viel ressourcenintensiveren Prozess handelt:

Schlüssel: RemoveExternalContentMarkingInAllSlides

Wert: True

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalContentMarkingInAllSlides="True"}

Entfernen der Markierung externer Inhalte aus benutzerdefinierten Layouts in PowerPoint

Diese Konfiguration verwendet eine erweiterte Richtlinieneinstellung, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Standardmäßig ignoriert die Logik zum Entfernen externer Inhaltsmarkierungen benutzerdefinierte Layouts, die in PowerPoint konfiguriert sind. Um diese Logik auf benutzerdefinierte Layouts auszuweiten, setzen Sie die erweiterte Eigenschaft RemoveExternalMarkingFromCustomLayouts auf True.

Schlüssel: RemoveExternalMarkingFromCustomLayouts

Wert: True

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalMarkingFromCustomLayouts="True"}

Benutzerdefinierte Berechtigungen im Datei-Explorer deaktivieren

Diese Konfiguration verwendet eine erweiterte Richtlinieneinstellung, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Standardmäßig sehen Benutzer eine Option namens Schützen mit benutzerdefinierten Rechten, wenn sie im Datei-Explorer mit der rechten Maustaste klicken und Klassifizieren und schützen wählen. Mit dieser Option können sie ihre eigenen Schutzeinstellungen festlegen, die alle Schutzeinstellungen außer Kraft setzen können, die Sie möglicherweise in einer Etikettenkonfiguration enthalten haben. Benutzer können auch eine Option zum Entfernen des Schutzes sehen. Wenn Sie diese Einstellung konfigurieren, werden diese Optionen den Benutzern nicht angezeigt.

Um diese erweiterte Einstellung zu konfigurieren, geben Sie die folgenden Zeichenfolgen für die ausgewählte Bezeichnungsrichtlinie ein:

Schlüssel: EnableCustomPermissions

Wert: False

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissions="False"}

Zeigen Sie für Dateien, die mit benutzerdefinierten Berechtigungen geschützt sind, immer benutzerdefinierte Berechtigungen für Benutzer in Explorer

Diese Konfiguration verwendet eine erweiterte Richtlinieneinstellung, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Wenn Sie die erweiterte Client-Einstellung Ausschalten der benutzerdefinierten Berechtigungen im Datei-Explorer konfigurieren, sind Benutzer standardmäßig nicht in der Lage, benutzerdefinierte Berechtigungen, die bereits in einem geschützten Dokument gesetzt sind, zu sehen oder zu ändern.

Es gibt jedoch eine weitere erweiterte Clienteinstellung, die Sie angeben können, damit Benutzer in diesem Szenario benutzerdefinierte Berechtigungen für ein geschütztes Dokument anzeigen und ändern können, wenn sie Explorer verwenden und mit der rechten Maustaste auf die Datei klicken.

Um diese erweiterte Einstellung zu konfigurieren, geben Sie die folgenden Zeichenfolgen für die ausgewählte Bezeichnungsrichtlinie ein:

Schlüssel: EnableCustomPermissionsForCustomProtectedFiles

Wert: True

Beispiel-PowerShell-Befehl:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissionsForCustomProtectedFiles="True"}

Wenden Sie für E-Mails mit Anlagen eine Bezeichnung an, die der höchsten Klassifizierung dieser Anlagen entspricht

Diese Konfiguration verwendet erweiterte Richtlinieneinstellungen, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Diese Einstellung gilt, wenn Benutzer beschriftete Dokumente an eine E-Mail anfügen und die E-Mail nicht selbst beschriftet. In diesem Szenario wird eine Bezeichnung automatisch für sie ausgewählt, basierend auf den Klassifizierungsbezeichnungen, die auf die Anlagen angewendet werden. Die höchste Klassifizierungsbezeichnung ist ausgewählt.

Bei der Anlage muss es sich um eine physische Datei handeln, nicht um einen Link zu einer Datei (z. B. einen Link zu einer Datei auf Microsoft SharePoint oder OneDrive).

Sie können diese Einstellung auf Empfohlen konfigurieren, so dass die Benutzer aufgefordert werden, das ausgewählte Etikett auf ihre E-Mail-Nachricht anzuwenden, mit einem anpassbaren Tooltip. Benutzer können die Empfehlung dann annehmen oder schließen, ohne die Bezeichnung anzuwenden. Sie können diese Einstellung auch auf Automatisch konfigurieren, dann wird das ausgewählte Etikett automatisch angewendet, aber die Benutzer können das Etikett entfernen oder ein anderes Etikett auswählen, bevor sie die E-Mail senden. Beide Szenarien unterstützen eine angepasste Nachricht.

Hinweis

Wenn der Anhang mit dem höchsten Klassifizierungsbezeichnung für den Schutz mit der Einstellung von benutzerdefinierten Berechtigungen konfiguriert ist:

- Wenn die benutzerdefinierten Berechtigungen des Etiketts Outlook (Nicht weiterleiten) umfassen, wird dieses Etikett ausgewählt und der Schutz "Nicht weiterleiten" wird auf die E-Mail angewendet.

- Wenn die benutzerdefinierten Berechtigungen des Etiketts nur für Word, Excel, PowerPoint und den Datei-Explorer gelten, wird das Etikett nicht auf die E-Mail-Nachricht angewendet, und auch der Schutz ist nicht vorhanden.

Um diese erweiterte Einstellung zu konfigurieren, geben Sie die folgenden Zeichenfolgen für die ausgewählte Bezeichnungsrichtlinie ein:

Taste 1: AttachmentAction

Schlüsselwert 1: Empfohlen oder Automatisch

Schlüssel 2 (optional): AttachmentActionTip

Schlüsselwert 2: „<Angepasster Tooltip>“

Die angepasste QuickInfo unterstützt nur eine einzelne Sprache. Wenn diese Einstellung nicht angegeben ist, werden den Benutzern die folgenden Meldungen angezeigt:

- Empfohlene Nachricht: Es wird empfohlen, diese E-Mail als <Bezeichnungsname zu bezeichnen.>

- Automatische Nachricht: Diese E-Mail wurde automatisch als <Bezeichnungsname bezeichnet.>

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{AttachmentAction="Automatic"}

Hinzufügen von "Ein Problem melden" für Benutzer

Diese Konfiguration verwendet eine erweiterte Richtlinieneinstellung, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Wenn Sie die folgende erweiterte Clienteinstellung angeben, wird Benutzern eine Option Problem melden angezeigt, die sie im Dialogfeld Hilfe und Feedback-Client auswählen können. Geben Sie eine HTTP-Zeichenfolge für den Link an. Beispielsweise eine angepasste Webseite, über die Benutzer Probleme melden können, oder eine E-Mail-Adresse, die an Ihren Helpdesk gesendet wird.

Um diese erweiterte Einstellung zu konfigurieren, geben Sie die folgenden Zeichenfolgen für die ausgewählte Bezeichnungsrichtlinie ein:

Schlüssel: ReportAnIssueLink

Wert: <HTTP-Zeichenfolge>

Beispielwert für eine Website: https://support.contoso.com

Beispielsweise eine E-Mail-Adresse: mailto:helpdesk@contoso.com

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{ReportAnIssueLink="mailto:helpdesk@contoso.com"}

Implementieren von Popupmeldungen in Outlook, die E-Mails während des Sendens legitimieren, blockieren oder Warnungen für sie ausgeben

Diese Konfiguration verwendet erweiterte Richtlinieneinstellungen, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Wenn Sie die folgenden erweiterten Clienteinstellungen erstellen und konfigurieren, werden Benutzern Popupnachrichten in Outlook angezeigt, die sie vor dem Senden einer E-Mail warnen können, oder sie bitten, die Begründung anzugeben, warum sie eine E-Mail senden, oder verhindern, dass sie eine E-Mail für eines der folgenden Szenarien senden:

Ihre E-Mails oder Anlagen für die E-Mail haben eine bestimmte Bezeichnung:

- Die Anlage kann ein beliebiger Dateityp sein.

Ihre E-Mail oder Anlage für die E-Mail verfügt nicht über eine Bezeichnung:

- Bei der Anlage kann es sich um ein Office-Dokument oder ein PDF-Dokument handeln.

Wenn diese Bedingungen erfüllt sind, wird dem Benutzer eine Popupnachricht mit einer der folgenden Aktionen angezeigt:

| Typ | Beschreibung |

|---|---|

| Warnen | Warnung: Der Benutzer kann bestätigen und senden, oder abbrechen. |

| Im Blocksatz ausrichten | Der Benutzer wird zur Begründung aufgefordert (vordefinierte Optionen oder Freihandform), und der Benutzer kann dann die E-Mail senden oder abbrechen. Der Rechtfertigungstext wird in den x-Header der E-Mail geschrieben, so dass er von anderen Systemen, wie z. B. DLP-Diensten (Data Loss Prevention), gelesen werden kann. |

| Blockieren | Block: Der Benutzer wird daran gehindert, die E-Mail zu senden, solange die Bedingung besteht. Die Nachricht enthält den Grund zum Blockieren der E-Mail, damit der Benutzer das Problem beheben kann. Entfernen Sie beispielsweise bestimmte Empfänger, oder bezeichnen Sie die E-Mail. |

Wenn sich die Popupnachrichten für eine bestimmte Bezeichnung befinden, können Sie Ausnahmen für Empfänger nach Domänennamen konfigurieren.

Im Tech Community-Blog zum Anpassen von Outlook-Popupnachrichten für den AIP UL-Client finden Sie ein exemplarische Vorgehensweise zum Konfigurieren dieser Einstellungen.

Tipp

Um sicherzustellen, dass Popups auch dann angezeigt werden, wenn Dokumente von außerhalb von Outlook (Datei > Freigeben > Kopie anhängen) freigegeben werden, konfigurieren Sie auch die erweiterte Einstellung PostponeMandatoryBeforeSave.

Weitere Informationen finden Sie unter:

- Zur Implementierung der Pop-up-Meldungen "Warnen", "Rechtfertigen" oder "Blockieren" für bestimmte Etiketten

- Um Pop-up-Meldungen für E-Mails oder Anhänge, die keine Kennzeichnung haben, zu warnen, zu rechtfertigen oder zu blockieren

So implementieren Sie die Popup-Meldungen "Warnen", "Rechtfertigen" oder "Blockieren" für bestimmte Etiketten

Erstellen Sie für die ausgewählte Richtlinie mindestens eine der folgenden erweiterten Einstellungen mit den folgenden Schlüsseln. Für die Werte geben Sie eine oder mehrere Bezeichnungen durch ihre GUIDs an, die jeweils durch ein Komma getrennt sind.

Beispielwert für mehrere Etiketten-GUIDs als kommagetrennte Zeichenfolge:

dcf781ba-727f-4860-b3c1-73479e31912b,1ace2cc3-14bc-4142-9125-bf946a70542c,3e9df74d-3168-48af-8b11-037e3021813f

| Nachrichtentyp | Schlüssel/Wert |

|---|---|

| Warnen | Schlüssel: OutlookWarnUntrustedCollaborationLabel Wert: <Etikett-GUIDs, Komma-getrennt> |

| Im Blocksatz ausrichten | Schlüssel: OutlookJustifyUntrustedCollaborationLabel Wert: <Etikett-GUIDs, Komma-getrennt> |

| Blockieren | Schlüssel: OutlookBlockUntrustedCollaborationLabel Wert: <Etikett-GUIDs, Komma-getrennt> |

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookWarnUntrustedCollaborationLabel="8faca7b8-8d20-48a3-8ea2-0f96310a848e,b6d21387-5d34-4dc8-90ae-049453cec5cf,bb48a6cb-44a8-49c3-9102-2d2b017dcead,74591a94-1e0e-4b5d-b947-62b70fc0f53a,6c375a97-2b9b-4ccd-9c5b-e24e4fd67f73"}

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookJustifyUntrustedCollaborationLabel="dc284177-b2ac-4c96-8d78-e3e1e960318f,d8bb73c3-399d-41c2-a08a-6f0642766e31,750e87d4-0e91-4367-be44-c9c24c9103b4,32133e19-ccbd-4ff1-9254-3a6464bf89fd,74348570-5f32-4df9-8a6b-e6259b74085b,3e8d34df-e004-45b5-ae3d-efdc4731df24"}

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookBlockUntrustedCollaborationLabel="0eb351a6-0c2d-4c1d-a5f6-caa80c9bdeec,40e82af6-5dad-45ea-9c6a-6fe6d4f1626b"}

Für weitere Anpassungen können Sie auch Domänennamen für Popup-Meldungen ausschließen, die für bestimmte Etiketten konfiguriert sind.

Hinweis

Die erweiterten Einstellungen in diesem Abschnitt (OutlookWarnUntrustedCollaborationLabel, OutlookJustifyUntrustedCollaborationLabel und OutlookBlockUntrustedCollaborationLabel) sind für den Fall, dass ein spezifisches Etikett verwendet wird.

Um Standard-Popup-Meldungen für nicht aktivierte Inhalte zu implementieren, verwenden Sie die erweiterte Einstellung OutlookUnlabeledCollaborationAction. Um Ihre Popup-Meldungen für nicht beschriftete Inhalte anzupassen, verwenden Sie eine .json-Datei, um Ihre erweiterten Einstellungen zu definieren.

Weitere Informationen finden Sie unter Anpassen von Outlook-Popup-Nachrichten.

Tipp

Um sicherzustellen, dass Ihre Blocknachrichten bei Bedarf angezeigt werden, auch wenn sich der Empfänger in einer Outlook-Verteilerliste befindet, sollten Sie die erweiterte Einstellung OutlookDistributionListExpansion aktivieren hinzufügen.

So löschen Sie Domänennamen für Popupnachrichten, die für bestimmte Bezeichnungen konfiguriert sind

Für die Bezeichnungen, die Sie mit diesen Popupnachrichten angegeben haben, können Sie bestimmte Domänennamen ausnehmen, damit Benutzer die Nachrichten für Empfänger, die diesen Domänennamen in ihrer E-Mail-Adresse enthalten haben, nicht sehen. In diesem Fall werden die E-Mails ohne Unterbrechung gesendet. Um mehrere Do Standard s anzugeben, fügen Sie sie als einzelne Zeichenfolge hinzu, getrennt durch Kommas.

Eine typische Konfiguration besteht darin, die Popupnachrichten nur für Empfänger anzuzeigen, die sich außerhalb Ihrer Organisation befinden oder nicht autorisierte Partner für Ihre Organisation sind. In diesem Fall geben Sie alle E-Mails an Standard die von Ihrer Organisation und Ihren Partnern verwendet werden.

Erstellen Sie für dieselbe Bezeichnungsrichtlinie die folgenden erweiterten Clienteinstellungen und geben Sie für den Wert eine oder mehrere Domänen an, die jeweils durch ein Komma getrennt sind.

Beispielwert für mehrere Etiketten-GUIDs als kommagetrennte Zeichenfolge: contoso.com,fabrikam.com,litware.com

| Nachrichtentyp | Schlüssel/Wert |

|---|---|

| Warnen | Schlüssel: OutlookWarnTrustedDomains Wert: <Domänennamen, durch Komma getrennt> |

| Im Blocksatz ausrichten | Key: OutlookJustifyTrustedDomains Wert: <Domänennamen, durch Komma getrennt> |

| Blockieren | Schlüssel: OutlookBlockTrustedDomains Wert: <Domänennamen, durch Komma getrennt> |

Angenommen, Sie haben die erweiterte Client-Einstellung OutlookBlockUntrustedCollaborationLabel für das Etikett Vertraulich/Alle Mitarbeiter festgelegt.

Sie geben nun die zusätzliche erweiterte Client-Einstellung von OutlookBlockTrustedDomains mit contoso.com an. Infolgedessen kann ein Benutzer eine E-Mail an john@sales.contoso.com senden, wenn sie mit Vertraulich gekennzeichnet ist, wird aber daran gehindert, eine E-Mail mit der gleichen Kennzeichnung an ein Google Mail-Konto zu senden.

Beispiel für PowerShell-Befehle, bei denen Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookBlockTrustedDomains="contoso.com"}

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookJustifyTrustedDomains="contoso.com,fabrikam.com,litware.com"}

Hinweis

Um sicherzustellen, dass Ihre Blocknachrichten bei Bedarf angezeigt werden, auch wenn sich der Empfänger in einer Outlook-Verteilerliste befindet, sollten Sie die erweiterte Einstellung OutlookDistributionListExpansion aktivieren hinzufügen.

Um Pop-up-Meldungen für E-Mails oder Anhänge, die keine Kennzeichnung haben, zu warnen, zu rechtfertigen oder zu blockieren

Erstellen Sie für dieselbe Bezeichnungsrichtlinie die folgende erweiterte Clienteinstellung mit einem der folgenden Werte:

| Nachrichtentyp | Schlüssel/Wert |

|---|---|

| Warnen | Schlüssel: OutlookUnlabeledCollaborationAction Wert: Warnen |

| Im Blocksatz ausrichten | Schlüssel: OutlookUnlabeledCollaborationAction Wert: Begründen |

| Blockieren | Schlüssel: OutlookUnlabeledCollaborationAction Wert: Block |

| Diese Meldungen abschalten | Schlüssel: OutlookUnlabeledCollaborationAction Wert: Aus |

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookUnlabeledCollaborationAction="Warn"}

Weitere Anpassungen finden Sie unter:

- Um bestimmte Dateinamenserweiterungen für die Warn-, Rechtfertigungs- oder Blockierungs-Popup-Meldungen für E-Mail-Anhänge zu definieren, die keine Kennzeichnung haben

- Zur Festlegung einer anderen Aktion für E-Mail-Nachrichten ohne Anhänge

- Anpassen der Outlook-Popup-Meldungen

Um bestimmte Dateinamenserweiterungen für die Warn-, Rechtfertigungs- oder Blockierungs-Popup-Meldungen für E-Mail-Anhänge zu definieren, die keine Kennzeichnung haben

Standardmäßig gelten die Warn-, Rechtfertigungs- oder Block-Popupnachrichten für alle Office Dokumente und PDF-Dokumente. Sie können diese Liste verfeinern, indem Sie angeben, welche Dateinamenerweiterungen warnungen, rechtfertigen oder Blockieren von Nachrichten mit einer zusätzlichen erweiterten Einstellung und einer durch Trennzeichen getrennten Liste von Dateinamenerweiterungen angezeigt werden sollen.

Beispielwert für mehrere Dateinamenerweiterungen, die als kommagetrennte Zeichenfolge zu definieren sind: .XLSX,.XLSM,.XLS,.XLTX,.XLTM,.DOCX,.DOCM,.DOC,.DOCX,.DOCM,.PPTX,.PPTM,.PPT,.PPTX,.PPTM

In diesem Beispiel führt ein unbeschriftetes PDF-Dokument nicht zu Warnungen, Rechtfertigungen oder Blockieren von Popupnachrichten.

Geben Sie für dieselbe Bezeichnungsrichtlinie die folgenden Zeichenfolgen ein:

Key: OutlookOverrideUnlabeledCollaborationExtensions

Wert: <Dateinamenerweiterungen zur Anzeige von Meldungen, kommagetrennt>

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookOverrideUnlabeledCollaborationExtensions=".PPTX,.PPTM,.PPT,.PPTX,.PPTM"}

Zur Festlegung einer anderen Aktion für E-Mail-Nachrichten ohne Anhänge

Standardmäßig gilt der Wert, den Sie für OutlookUnlabeledCollaborationAction angeben, um Popup-Nachrichten zu warnen, zu rechtfertigen oder zu blockieren, für E-Mails oder Anhänge, die keine Bezeichnung haben.

Sie können diese Konfiguration verfeinern, indem Sie eine weitere erweiterte Einstellung für E-Mail-Nachrichten angeben, die keine Anlagen besitzen.

Erstellen Sie für dieselbe Bezeichnungsrichtlinie die folgende erweiterte Clienteinstellung mit einem der folgenden Werte:

| Nachrichtentyp | Schlüssel/Wert |

|---|---|

| Warnen | Schlüssel: OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Wert: Warnen |

| Im Blocksatz ausrichten | Schlüssel: OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Wert: Begründen |

| Blockieren | Schlüssel: OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Wert: Block |

| Diese Meldungen abschalten | Schlüssel: OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Wert: Aus |

Wenn Sie diese Client-Einstellung nicht angeben, wird der Wert, den Sie für OutlookUnlabeledCollaborationAction angeben, sowohl für unbeschriftete E-Mail-Nachrichten ohne Anhänge als auch für unbeschriftete E-Mail-Nachrichten mit Anhängen verwendet.

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior="Warn"}

Erweiterung der Outlook-Verteilerlisten bei der Suche nach E-Mail-Empfängern

Diese Konfiguration verwendet eine erweiterte Richtlinieneinstellung, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Um die Unterstützung von anderen erweiterten Einstellungen auf Empfänger in Outlook-Verteilerlisten auszuweiten, setzen Sie die erweiterte Einstellung EnableOutlookDistributionListExpansion auf true.

- Key: EnableOutlookDistributionListExpansion

- Wert: true

Wenn Sie beispielsweise die erweiterten Einstellungen OutlookBlockTrustedDomains, OutlookBlockUntrustedCollaborationLabel konfiguriert haben und dann auch die Einstellung EnableOutlookDistributionListExpansion konfigurieren, ist Outlook in der Lage, die Verteilerliste zu erweitern, um sicherzustellen, dass bei Bedarf eine Blocknachricht angezeigt wird.

Der Standard-Timeout für die Erweiterung der Verteilerliste beträgt 2000 Millisekunden.

Um dieses Timeout zu ändern, erstellen Sie die folgende erweiterte Einstellung für die ausgewählte Richtlinie:

- Schlüssel: OutlookGetEmailAddressesTimeOutMSProperty

- Wert: Ganzzahl, in Millisekunden

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{

EnableOutlookDistributionListExpansion="true"

OutlookGetEmailAddressesTimeOutMSProperty="3000"

}

Verhindern, dass Audit-Daten an AIP und Microsoft 365-Analysen gesendet werden

Standardmäßig unterstützt der Azure Information Protection Unified Labeling Client zentrale Berichte und sendet seine Überwachungsdaten an:

- Azure Information Protection-Analysen, wenn Sie einen Log Analytics-Arbeitsbereich konfiguriert haben

- Microsoft 365, wo Sie sie im Activity Explorer betrachten können

Gehen Sie wie folgt vor, um dieses Verhalten zu ändern, damit Überwachungsdaten nicht gesendet werden:

Fügen Sie die folgende erweiterte Richtlinieneinstellung mithilfe von Security & Compliance Center PowerShell hinzu:

Key: EnableAudit

Wert: False

Wenn Ihre Bezeichnungsrichtlinie zum Beispiel „Global“ heißt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableAudit="False"}Hinweis

Standardmäßig ist diese erweiterte Einstellung in der Richtlinie nicht vorhanden, und die Überwachungsprotokolle werden gesendet.

Löschen Sie auf allen Azure Information Protection-Clientcomputern den folgenden Ordner: %localappdata%\Microsoft\MSIP\mip

Um den Client wieder in die Lage zu versetzen, Überwachungsprotokolldaten zu senden, ändern Sie den Wert der erweiterten Einstellung auf True. Sie müssen den Ordner %localappdata%\Microsoft\MSIP\mip auf Ihren Client-Rechnern nicht erneut manuell erstellen.

Senden von Informationstyp-Übereinstimmungen an Azure Information Protection-Analysen

Diese Konfiguration verwendet eine erweiterte Richtlinieneinstellung, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Standardmäßig sendet der Unified Labeling Client keine Inhaltsübereinstimmungen für sensible Informationstypen an Azure Information Protection-Analysen. Weitere Informationen über diese zusätzlichen Informationen, die gesendet werden können, finden Sie im Abschnitt Inhaltsübereinstimmungen für tiefergehende Analysen in der zentralen Berichtsdokumentation.

Um Inhaltszustimmungen zu senden, wenn vertrauliche Informationstypen gesendet werden, erstellen Sie die folgende erweiterte Clienteinstellung in einer Bezeichnungsrichtlinie:

Schlüssel: LogMatchedContent

Wert: True

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{LogMatchedContent="True"}

CPU-Verbrauch begrenzen

Ab der Scannerversion 2.7.x.x empfehlen wir, den CPU-Verbrauch mit den folgenden erweiterten Einstellungen zu begrenzen: ScannerMaxCPU und ScannerMinCPU.

Wichtig

Wenn die folgende Richtlinie zur Thread-Begrenzung verwendet wird, werden die erweiterten Einstellungen ScannerMaxCPU und ScannerMinCPU ignoriert. Um den CPU-Verbrauch mit den erweiterten Einstellungen ScannerMaxCPU und ScannerMinCPU zu begrenzen, heben Sie die Verwendung von Richtlinien auf, die die Anzahl der Threads begrenzen.

Diese Konfiguration verwendet eine erweiterte Richtlinieneinstellung, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Um den CPU-Verbrauch auf dem Scannercomputer zu begrenzen, ist sie durch Erstellen von zwei erweiterten Einstellungen verwaltbar:

ScannerMaxCPU:

Standardmäßig auf 100 eingestellt, was bedeutet, dass es keine Begrenzung des maximalen CPU-Verbrauchs gibt. In diesem Fall versucht der Scannerprozess, alle verfügbaren CPU-Zeit zu verwenden, um Ihre Scanraten zu maximieren.

Wenn Sie ScannerMaxCPU auf weniger als 100 einstellen, überwacht der Scanner den CPU-Verbrauch der letzten 30 Minuten. Wenn die durchschnittliche CPU den von Ihnen festgelegten Grenzwert überschritten hat, wird die Anzahl der für neue Dateien zugewiesenen Threads reduziert.

Die Begrenzung der Anzahl der Threads bleibt bestehen, solange der CPU-Verbrauch höher ist als die für ScannerMaxCPU festgelegte Grenze.

ScannerMinCPU:

Wird nur geprüft, wenn ScannerMaxCPU ungleich 100 ist, und kann nicht auf eine Zahl gesetzt werden, die höher ist als der Wert ScannerMaxCPU. Es wird empfohlen, ScannerMinCPU mindestens 15 Punkte niedriger als den Wert von ScannerMaxCPU einzustellen.

Standardmäßig auf 50 eingestellt, d.h. wenn der CPU-Verbrauch in den letzten 30 Minuten unter diesem Wert liegt, beginnt der Scanner, neue Threads hinzuzufügen, um mehr Dateien parallel zu scannen, bis der CPU-Verbrauch den Wert erreicht, den Sie für ScannerMaxCPU-15 eingestellt haben.

Die Anzahl der vom Scanner verwendeten Threads begrenzen

Wichtig

Wenn die folgende Richtlinie zur Thread-Begrenzung verwendet wird, werden die erweiterten Einstellungen ScannerMaxCPU und ScannerMinCPU ignoriert. Um den CPU-Verbrauch mit den erweiterten Einstellungen ScannerMaxCPU und ScannerMinCPU zu begrenzen, heben Sie die Verwendung von Richtlinien auf, die die Anzahl der Threads begrenzen.

Diese Konfiguration verwendet eine erweiterte Richtlinieneinstellung, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Standardmäßig verwendet der Scanner alle verfügbaren Prozessorressourcen auf dem Computer, auf dem der Scannerdienst ausgeführt wird. Wenn Sie den CPU-Verbrauch während des Scannens dieses Dienstes begrenzen müssen, erstellen Sie die folgende erweiterte Einstellung in einer Etikett-Richtlinie.

Geben Sie für den Wert die Anzahl der gleichzeitigen Threads an, die der Scanner parallel ausführen kann. Der Scanner verwendet einen separaten Thread für jede Datei, die sie durchsucht, sodass diese Einschränkungskonfiguration auch die Anzahl der Dateien definiert, die parallel gescannt werden können.

Wenn Sie den Wert zum Testen zum ersten Mal konfigurieren, wird empfohlen, 2 pro Kern anzugeben und dann die Ergebnisse zu überwachen. Wenn Sie beispielsweise den Scanner auf einem Computer mit 4 Kernen ausführen, legen Sie zuerst den Wert auf 8 fest. Erhöhen oder verkleinern Sie diese Zahl bei Bedarf entsprechend der resultierenden Leistung, die Sie für den Scannercomputer und Ihre Scanraten benötigen.

Schlüssel: ScannerConcurrencyLevel

Wert: <Anzahl der gleichzeitigen Threads>

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Scanner" trägt:

Set-LabelPolicy -Identity Scanner -AdvancedSettings @{ScannerConcurrencyLevel="8"}

Migration von Etiketten aus Secure Islands und anderen Bezeichnungslösungen

Diese Konfiguration verwendet eine erweiterte Bezeichnungseinstellung, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Diese Konfiguration ist nicht mit geschützten PDF-Dateien kompatibel, die über eine PPDF-Dateinamenerweiterung verfügen. Diese Dateien können vom Client nicht mit Explorer oder PowerShell geöffnet werden.

Für Office-Dokumente, die mit Secure Islands gekennzeichnet sind, können Sie diese Dokumente mithilfe einer von Ihnen definierten Zuordnung mit einer Vertraulichkeitsbezeichnung neu kennzeichnen. Sie verwenden diese Methode auch, um Bezeichnungen aus anderen Lösungen wiederzuverwenden, wenn sich ihre Bezeichnungen auf Office-Dokumenten befinden.

Als Ergebnis dieser Konfigurationsoption wird die neue Sensibilitätskennzeichnung durch den Azure Information Protection Unified Labeling Client wie folgt angewendet:

Für Office-Dokumente: Wenn das Dokument in der Desktop-Anwendung geöffnet wird, wird die neue Vertraulichkeitsbezeichnung als gesetzt angezeigt und beim Speichern des Dokuments übernommen.

Für PowerShell: mit Set-AIPFileLabel und Set-AIPFileClassificiation kann die neue Vertraulichkeitsbezeichnung angewendet werden.

Für den Datei-Explorer: Im Dialogfeld Azure-Informationsschutz wird die neue Vertraulichkeitsbezeichnung angezeigt, ist aber nicht festgelegt.

Bei dieser Konfiguration müssen Sie eine erweiterte Einstellung namens labelByCustomProperties für jede Vertraulichkeitsbezeichnung angeben, das Sie dem alten Etikett zuordnen möchten. Legen Sie dann für jeden Eintrag den Wert mithilfe der folgenden Syntax fest:

[migration rule name],[Secure Islands custom property name],[Secure Islands metadata Regex value]

Geben Sie die Auswahl eines Migrationsregelnamens an. Verwenden Sie einen beschreibenden Namen, der Ihnen hilft zu erkennen, wie ein oder mehrere Etiketten aus Ihrer vorherigen Bezeichnungslösung der Vertraulichkeitsbezeichnung zugeordnet werden sollen.

Beachten Sie, dass diese Einstellung die ursprüngliche Bezeichnung nicht aus dem Dokument oder visuelle Markierungen im Dokument entfernt, auf die die ursprüngliche Bezeichnung angewendet wurde. Um Kopf- und Fußzeilen zu entfernen, siehe Kopf- und Fußzeilen aus anderen Beschriftungslösungen entfernen.

Beispiele:

- Beispiel 1: 1:1-Zuordnung desselben Bezeichnungsnamens

- Beispiel 2: 1:1-Zuordnung für einen anderen Bezeichnungsnamen

- Beispiel 3: n:1-Zuordnung von Bezeichnungsnamen

- Beispiel 4: Mehrere Regeln für dasselbe Etikett

Weitere Anpassungen finden Sie unter:

- Erweitern Sie Ihre Regeln für die Etikettenmigration auf E-Mails

- Erweitern Sie Ihre Regeln für die Migration von Etiketten auf SharePoint-Eigenschaften

Hinweis

Wenn Sie von Ihren Etiketten auf andere Mandant migrieren, z. B. nach einer Unternehmensfusion, empfehlen wir Ihnen, unseren Blogbeitrag über Fusionen und Abspaltungen zu lesen, um weitere Informationen zu erhalten.

Beispiel 1: 1:1-Zuordnung desselben Bezeichnungsnamens

Anforderung: Dokumente, die auf Secure Islands als „Vertraulich“ (Confidential) bezeichnet sind, sollten von Azure Information Protection in Vertraulich“ (Confidential) umbenannt werden.

In diesem Beispiel:

- Die Bezeichnungen der Secure Islands enthalten das Wort Vertraulich und werden in der benutzerdefinierten Eigenschaft Klassifizierung gespeichert.

Die erweiterte Einstellung:

Schlüssel: labelByCustomProperties

Wert: Die Kennzeichnung der Secure Islands lautet Vertraulich, Klassifizierung, Vertraulich

Beispiel für einen PowerShell-Befehl, bei dem das Etikett den Namen "Confidential" trägt:

Set-Label -Identity Confidential -AdvancedSettings @{labelByCustomProperties="Secure Islands label is Confidential,Classification,Confidential"}

Beispiel 2: 1:1-Zuordnung für einen anderen Bezeichnungsnamen

Anforderung: Dokumente, die von Secure Islands als „Vertraulich“ (Sensitive)“ eingestuft wurden, sollten von Azure Information Protection in „Streng vertraulich“ (Highly Confidential) umbenannt werden.

In diesem Beispiel:

- Die Bezeichnungen der Secure Islands enthalten das Wort vertraulich und werden in der benutzerdefinierten Eigenschaft Klassifizierung gespeichert.

Die erweiterte Einstellung:

Schlüssel: labelByCustomProperties

Wert: Secure Islands mit der Kennzeichnung Sensitiv,Klassifizierung,Sensitiv

Beispiel für einen PowerShell-Befehl, bei dem die Bezeichnung "Streng vertraulich" lautet:

Set-Label -Identity "Highly Confidential" -AdvancedSettings @{labelByCustomProperties="Secure Islands label is Sensitive,Classification,Sensitive"}

Beispiel 3: n:1-Zuordnung von Bezeichnungsnamen

Erfordernis: Sie haben zwei Secure Islands-Etiketten, die das Wort "Intern" enthalten, und Sie möchten, dass Dokumente, die eine dieser Secure Islands-Etiketten tragen, vom Azure Information Protection Unified Labeling Client in "Allgemein" umetikettiert werden.

In diesem Beispiel:

- Die Bezeichnungen der Secure Islands enthalten das Wort Internal und werden in der benutzerdefinierten Eigenschaft Klassifizierung gespeichert.

Die erweiterte Clienteinstellung:

Schlüssel: labelByCustomProperties

Wert: Das Etikett "Secure Islands" enthält "Intern", "Klassifizierung", "*Intern", "*

Beispiel für einen PowerShell-Befehl, bei dem die Bezeichnung "General" lautet:

Set-Label -Identity General -AdvancedSettings @{labelByCustomProperties="Secure Islands label contains Internal,Classification,.*Internal.*"}

Beispiel 4: Mehrere Regeln für dieselbe Bezeichnung

Wenn Sie mehrere Regeln für dieselbe Bezeichnung benötigen, definieren Sie mehrere Zeichenfolgenwerte für denselben Schlüssel.

In diesem Beispiel sind die Secure Islands-Kennzeichnungen "Vertraulich" und "Geheim" in der benutzerdefinierten Eigenschaft Klassifizierung gespeichert, und Sie möchten, dass der Azure Information Protection Unified Labeling Client die Sensibilitätskennzeichnung "Vertraulich" anwendet:

Set-Label -Identity Confidential -AdvancedSettings @{labelByCustomProperties=ConvertTo-Json("Migrate Confidential label,Classification,Confidential", "Migrate Secret label,Classification,Secret")}

Erweitern Sie Ihre Regeln für die Etikettenmigration auf E-Mails

Sie können die Konfiguration, die Sie mit der erweiterten Einstellung labelByCustomProperties definiert haben, nicht nur für Office-Dokumente, sondern auch für Outlook-E-Mails verwenden, indem Sie eine zusätzliche erweiterte Einstellung für die Etikettenrichtlinie angeben.

Diese Einstellung hat jedoch eine bekannte negative Auswirkung auf die Leistung von Outlook. Konfigurieren Sie diese zusätzliche Einstellung also nur, wenn Sie eine starke Geschäftsanforderung dafür haben, und denken Sie daran, sie auf einen Null-Zeichenfolgenwert festzulegen, wenn Sie die Migration aus der anderen Bezeichnungslösung abgeschlossen haben.

Um diese erweiterte Einstellung zu konfigurieren, geben Sie die folgenden Zeichenfolgen für die ausgewählte Bezeichnungsrichtlinie ein:

Schlüssel: EnableLabelByMailHeader

Wert: True

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableLabelByMailHeader="True"}

Erweitern Sie Ihre Regeln für die Migration von Etiketten auf SharePoint-Eigenschaften

Sie können die Konfiguration, die Sie mit der erweiterten Einstellung labelByCustomProperties definiert haben, für SharePoint-Eigenschaften verwenden, die Sie möglicherweise als Spalten für Benutzer freigeben, indem Sie eine zusätzliche erweiterte Einstellung der Beschriftungsrichtlinie angeben.

Diese Einstellung wird unterstützt, wenn Sie Word, Excel und PowerPoint verwenden.

Um diese erweiterte Einstellung zu konfigurieren, geben Sie die folgenden Zeichenfolgen für die ausgewählte Bezeichnungsrichtlinie ein:

Schlüssel: EnableLabelBySharePointProperties

Wert: True

Beispiel für einen PowerShell-Befehl, bei dem Ihre Beschriftungsrichtlinie den Namen "Global" trägt:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableLabelBySharePointProperties="True"}

Eine benutzerdefinierte Eigenschaft anwenden, wenn ein Etikett angebracht wird

Diese Konfiguration verwendet eine erweiterte Bezeichnungseinstellung, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Möglicherweise gibt es einige Szenarien, wenn Sie zusätzlich zu den Metadaten, die von einer Vertraulichkeitsbezeichnung angewendet werden, eine oder mehrere benutzerdefinierte Eigenschaften auf ein Dokument oder eine E-Mail-Nachricht anwenden möchten.

Zum Beispiel:

Sie sind dabei, von einer anderen Bezeichnungslösung, wie z. B. Secure Islands, umzusteigen. Für die Interoperabilität während der Migration möchten Sie, dass Vertraulichkeitsbezeichnungen auch eine benutzerdefinierte Eigenschaft anwenden, die von der anderen Bezeichnungslösung verwendet wird.

Für Ihr Inhaltsverwaltungssystem (z. B. SharePoint oder eine Dokumentverwaltungslösung von einem anderen Anbieter) möchten Sie einen konsistenten benutzerdefinierten Eigenschaftennamen mit unterschiedlichen Werten für die Bezeichnungen und mit benutzerfreundlichen Namen anstelle der Bezeichnungs-GUID verwenden.

Für Office Dokumente und Outlook E-Mails, die Benutzer mithilfe des Azure Information Protection einheitlichen Bezeichnungs-Assistenten bezeichnen, können Sie eine oder mehrere benutzerdefinierte Eigenschaften hinzufügen, die Sie definieren. Sie können diese Methode auch für den einheitlichen Bezeichnungs-Assistenten verwenden, um eine benutzerdefinierte Eigenschaft als Bezeichnung aus anderen Lösungen für Inhalte anzuzeigen, die noch nicht vom einheitlichen Bezeichnungs-Assistenten gekennzeichnet sind.

Aufgrund dieser Konfigurationsoption werden alle zusätzlichen benutzerdefinierten Eigenschaften vom Azure Information Protection Unified Labeling Client wie folgt angewendet:

| Environment | Beschreibung |

|---|---|

| Office-Dokumente | Wenn das Dokument in der Desktop-App bezeichnet wird, werden die zusätzlichen benutzerdefinierten Eigenschaften angewendet, wenn das Dokument gespeichert wird. |

| Outlook-E-Mails | Wenn die E-Mail-Nachricht in Outlook bezeichnet wird, werden die zusätzlichen Eigenschaften auf den X-Header angewendet, wenn die E-Mail gesendet wird. |

| PowerShell | mit Set-AIPFileLabel und Set-AIPFileClassificiation werden die zusätzlichen benutzerdefinierten Eigenschaften angewendet, wenn das Dokument beschriftet und gespeichert wird. Get-AIPFileStatus zeigt benutzerdefinierte Eigenschaften als zugeordnete Bezeichnung an, wenn keine Vertraulichkeitsbezeichnung angewendet wird. |

| Datei-Explorer | Wenn der Benutzer mit der rechten Maustaste auf die Datei klickt und die Bezeichnung anwendet, werden die benutzerdefinierten Eigenschaften angewendet. |

Bei dieser Konfiguration müssen Sie eine erweiterte Einstellung mit dem Namen customPropertiesByEtikett für jede Vertraulichkeitsbezeichnung angeben, auf das Sie die zusätzlichen benutzerdefinierten Eigenschaften anwenden möchten. Legen Sie dann für jeden Eintrag den Wert mithilfe der folgenden Syntax fest:

[custom property name],[custom property value]

Wichtig

Die Verwendung von Leerzeichen in der Zeichenfolge verhindert die Anwendung der Bezeichnungen.

Zum Beispiel:

- Beispiel 1: Hinzufügen einer einzelnen benutzerdefinierten Eigenschaft für ein Etikett

- Beispiel 2: Mehrere benutzerdefinierte Eigenschaften für ein Etikett hinzufügen

Beispiel 1: Hinzufügen einer einzelnen benutzerdefinierten Eigenschaft für ein Etikett

Erfordernis: Dokumente, die vom Azure Information Protection Unified Labeling Client als "vertraulich" gekennzeichnet werden, sollten die zusätzliche benutzerdefinierte Eigenschaft "Klassifizierung" mit dem Wert "Geheim" haben.

In diesem Beispiel:

- Die Sensibilitätskennzeichnung heißt Vertraulich und erstellt eine benutzerdefinierte Eigenschaft namens Klassifizierung mit dem Wert Geheim.

Die erweiterte Einstellung:

Schlüssel: customPropertiesByLabel

Wert: Klassifizierung, Geheimnis

Beispiel für einen PowerShell-Befehl, bei dem das Etikett den Namen "Confidential" trägt:

Set-Label -Identity Confidential -AdvancedSettings @{customPropertiesByLabel="Classification,Secret"}

Beispiel 2: Mehrere benutzerdefinierte Eigenschaften für ein Etikett hinzufügen

Um mehrere benutzerdefinierte Eigenschaft für dieselbe Bezeichnung hinzuzufügen, müssen Sie mehrere Zeichenfolgenwerte für denselben Schlüssel definieren.

Beispiel für einen PowerShell-Befehl, bei dem das Etikett "General" heißt und Sie eine benutzerdefinierte Eigenschaft namens Klassifizierung mit dem Wert General und eine zweite benutzerdefinierte Eigenschaft namens Sensitivity mit dem Wert Internal hinzufügen möchten:

Set-Label -Identity General -AdvancedSettings @{customPropertiesByLabel=ConvertTo-Json("Classification,General", "Sensitivity,Internal")}

Konfigurieren einer Bezeichnung zum Anwenden von S/MIME-Schutz in Outlook

Diese Konfiguration verwendet erweiterte Bezeichnungseinstellungen, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Verwenden Sie diese Einstellungen nur, wenn Sie eine funktionierende S/MIME-Bereitstellung haben und möchten, dass ein Etikett automatisch diese Schutzmethode für E-Mails anstelle des Rights Management-Schutzes von Azure Information Protection anwendet. Der resultierende Schutz entspricht dem, wenn ein Benutzer S/MIME-Optionen manuell aus Outlook auswählt.

| Konfiguration | Schlüssel/Wert |

|---|---|

| S/MIME digitale Signatur | Um eine erweiterte Einstellung für eine digitale S/MIME-Signatur zu konfigurieren, geben Sie die folgenden Zeichenfolgen für die ausgewählte Bezeichnung ein: - Schlüssel: SMimeSign - Wert: True |

| S/MIME-Verschlüsselung | Um eine erweiterte Einstellung für die S/MIME-Verschlüsselung zu konfigurieren, geben Sie die folgenden Zeichenfolgen für die ausgewählte Bezeichnung ein: - Schlüssel: SMimeEncrypt - Wert: True |

Wenn ein Benutzer die Bezeichnung in Outlook auswählt, werden Ihre konfigurierten S/MIME-Einstellungen angewendet. Wenn die Bezeichnung auch für die standardmäßige Rights Management-Verschlüsselung konfiguriert ist, die Sie im Microsoft Purview-Complianceportal angeben können, ersetzen Ihre S/MIME-Einstellungen den Rights Management-Schutz nur in Outlook. Für die anderen Apps, die der Client für einheitliche Bezeichnungen unterstützt, verwendet der Client weiterhin die im Complianceportal angegebenen Verschlüsselungseinstellungen.

Wenn Sie möchten, dass das Etikett nur in Outlook sichtbar ist, konfigurieren Sie die Verschlüsselungsoption Nicht weiterleiten unter Benutzerrechte zuweisen.

Beispiel für PowerShell-Befehle, bei denen Ihr Etikett den Namen "Nur Empfänger" trägt:

Set-Label -Identity "Recipients Only" -AdvancedSettings @{SMimeSign="True"}

Set-Label -Identity "Recipients Only" -AdvancedSettings @{SMimeEncrypt="True"}

Angeben einer Standardunterbezeichnung für eine übergeordnete Bezeichnung

Diese Konfiguration verwendet eine erweiterte Bezeichnungseinstellung, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Wenn Sie einer Bezeichnung eine Unterbezeichnung hinzufügen, können Benutzer die übergeordnete Bezeichnung nicht mehr auf ein Dokument oder eine E-Mail anwenden. Standardmäßig wählen Benutzer die übergeordnete Bezeichnung aus, um die Unterbezeichnungen anzuzeigen, die sie anwenden können, und wählen Sie dann eine dieser Unterbezeichnungen aus. Wenn Sie diese erweiterte Einstellung konfigurieren, wenn Benutzer die übergeordnete Bezeichnung auswählen, wird automatisch eine Unterbezeichnung ausgewählt und für sie angewendet:

Schlüssel: DefaultSubLabelId

Wert: <sublabel GUID>

Beispiel für einen PowerShell-Befehl, bei dem das übergeordnete Etikett den Namen "Vertraulich" und das Sublabel "Alle Mitarbeiter" die GUID 8faca7b8-8d20-48a3-8ea2-0f96310a848e hat:

Set-Label -Identity "Confidential" -AdvancedSettings @{DefaultSubLabelId="8faca7b8-8d20-48a3-8ea2-0f96310a848e"}

Schalten Sie die Klassifizierung ein, damit sie kontinuierlich im Hintergrund läuft

Diese Konfiguration verwendet eine erweiterte Bezeichnungseinstellung, die Sie mithilfe von Security & Compliance Center PowerShell konfigurieren müssen.

Wenn Sie diese Einstellung konfigurieren, ändern Sie das Standardverhalten, wie der Azure Information Protection Unified Labeling Client automatische und empfohlene Kennzeichnungen auf Dokumente anwendet:

Für Word, Excel und PowerPoint wird die automatische Klassifizierung kontinuierlich im Hintergrund ausgeführt.

Das Verhalten ändert sich für Outlook nicht.

Wenn der Azure Information Protection Unified Labeling Client Dokumente regelmäßig auf die von Ihnen angegebenen Bedingungsregeln überprüft, ermöglicht dieses Verhalten eine automatische und empfohlene Klassifizierung und Schutz für Office-Dokumente, die in SharePoint oder OneDrive gespeichert sind, sofern die automatische Speicherung aktiviert ist. Auch große Dateien werden schneller gespeichert, da die Bedingungsregeln bereits ausgeführt wurden.

Die Bedingungsregeln werden nicht in Echtzeit als Benutzertypen ausgeführt. Stattdessen werden sie regelmäßig als Hintergrundaufgabe ausgeführt, wenn das Dokument geändert wird.

Um diese erweiterte Einstellung zu konfigurieren, geben Sie die folgenden Zeichenfolgen für die ausgewählte Bezeichnungsrichtlinie ein:

- Schlüssel: RunPolicyInBackground

- Wert: True

Beispiel-PowerShell-Befehl:

Set-LabelPolicy -Identity PolicyName -AdvancedSettings @{RunPolicyInBackground = "true"}

Hinweis