Erstellen der Landing Page für Ihr kostenloses SaaS-Angebot oder Ihr SaaS-Testangebot im kommerziellen Marketplace

In diesem Artikel werden Sie durch die erforderlichen Schritte zum Erstellen einer Landing Page für eine kostenlose SaaS-App oder eine SaaS-Test-App geleitet, die im kommerziellen Microsoft-Marketplace verkauft wird.

Wichtig

Azure Active Directory (Azure AD) Graph ist ab dem 30. Juni 2023 veraltet. In Zukunft investieren wir nicht mehr in Azure AD Graph. Azure AD Graph-APIs haben keine SLA- oder Standard Zusicherung über sicherheitsbezogene Fixes hinaus. Investitionen in neue Features und Funktionalitäten werden nur für Microsoft Graph vorgenommen.

Azure AD Graph wird inkrementellen Schritten eingestellt, sodass Sie genügend Zeit haben, um Ihre Anwendungen zu Microsoft Graph-APIs zu migrieren. Zu einem späteren Zeitpunkt, an dem wir ihnen mitteilen werden, werden wir die Erstellung neuer Anwendungen mit Azure AD Graph blockieren.

Weitere Informationen finden Sie unter "Wichtig": Veraltetes Azure AD Graph- und Powershell-Modul.To learn more, see Important: Azure AD Graph Retirement and Powershell Module Deprecation.

Überblick

Eine Landing Page dient als Einstiegspunkt für Ihr SaaS-Angebot (Software-as-a-Service). Nachdem sich der Kunde entschieden hat, Ihre App zu erwerben, wird er im kommerziellen Marketplace zur Landing Page geleitet, um das Abonnement für Ihre SaaS-Anwendung zu aktivieren und zu konfigurieren. Wenn Sie ein SaaS-Angebot (Software-as-a-Service) im Partner Center erstellen, können Sie wählen, ob Sie über Microsoft verkaufen möchten oder nicht. Wenn Sie Ihr Angebot nur im kommerziellen Microsoft-Marketplace auflisten und nicht über Microsoft verkaufen möchten, haben Sie die Möglichkeit anzugeben, wie potenzielle Kunden mit dem Angebot interagieren können. Wenn Sie die Auflistungsoption Jetzt abrufen (kostenlos) oder Kostenlose Testversion aktivieren, müssen Sie eine Landing Page-URL angeben, über die der Benutzer auf das kostenlose Abonnement oder die kostenlose Testversion zugreifen kann.

Der Zweck der Landing Page besteht darin, den Benutzer auf einfache Weise zu empfangen, damit er die kostenlose Testversion oder das kostenlose Abonnement aktivieren kann. Mit Microsoft Entra ID und Microsoft Graph aktivieren Sie einmaliges Anmelden (Single Sign-On, SSO) für den Benutzer und erhalten wichtige Details zu dem Benutzer, den Sie zum Aktivieren der kostenlosen Testversion oder des kostenlosen Abonnements verwenden können, einschließlich name, E-Mail-Adresse und Organisation.

Da die zum Aktivieren des Abonnements erforderlichen Informationen eingeschränkt und von Microsoft Entra ID und Microsoft Graph bereitgestellt werden, sollten keine Informationen angefordert werden, die mehr als die grundlegende Zustimmung erfordern. Wenn Sie Benutzerdetails benötigen, die mehr Zustimmung für Ihre Anwendung benötigen, sollten Sie diese Informationen anfordern, nachdem die Abonnementaktivierung abgeschlossen ist. Dadurch wird eine reibungslose Aktivierung des Abonnements für den Benutzer sichergestellt und das Risiko gesenkt, dass der Benutzer den Vorgang abbricht.

Die Landing Page beinhaltet üblicherweise folgende Informationen und Auflistungsoptionen:

- Den Namen und Details zur kostenlosen Testversion oder zum kostenlosen Abonnement. Geben Sie beispielsweise die Nutzungslimits oder die Dauer einer Testversion an.

- Die Kontodetails des Benutzers, einschließlich Vor- und Nachname, Unternehmen und E-Mail-Adresse.

- Eine Aufforderung für den Benutzer, die Kontodetails zu bestätigen oder alternative Kontodetails anzugeben.

- Ein Leitfaden, der den Benutzer über die nächsten Schritte nach der Aktivierung informiert. Beispiel: Erhalt einer Willkommens-E-Mail, Verwaltung des Abonnements, Supportoptionen oder Verweise auf die Dokumentation.

Die folgenden Abschnitte in diesem Artikel führen Sie durch den Prozess der Erstellung einer Zielseite:

- Erstellen Sie eine Microsoft Entra-App-Registrierung für die Startseite.

- Verwenden eines Codebeispiels als Ausgangspunkt für Ihre App

- Lesen Sie Informationen aus Ansprüchen, die im ID-Token codiert sind, die nach der Anmeldung von Microsoft Entra-ID empfangen wurden, die mit der Anforderung gesendet wurde.

- Verwenden der Microsoft Graph-API zum Sammeln zusätzlicher Informationen (nach Bedarf)

Erstellen einer Microsoft Entra-App-Registrierung

Der kommerzielle Marketplace ist vollständig in Microsoft Entra ID integriert. Benutzer kommen beim Marketplace an, der mit einem Microsoft Entra-Konto oder Einem Microsoft-Konto (MSA) authentifiziert wurde. Nach dem Erwerb einer kostenlosen Testversion oder eines kostenlosen Abonnements über Ihr reines Auflistungsangebot wechselt der Benutzer vom kommerziellen Marketplace zu Ihrer Landing Page-URL, um sein Abonnement für Ihre SaaS-Anwendung zu aktivieren und zu verwalten. Sie müssen zulassen, dass sich der Benutzer mit Microsoft Entra SSO bei Ihrer Anwendung anmelden kann. (Die URL der Landing Page wird auf der Seite Technische Konfiguration des Angebots angegeben.)

Tipp

Fügen Sie das Pfund-Zeichen (#) nicht in die URL der Landing Page ein. Andernfalls können die Kunden nicht auf Ihre Landing Page zugreifen.

Der erste Schritt bei der Verwendung der Identität besteht darin, sicherzustellen, dass Ihre Startseite als Microsoft Entra-Anwendung registriert ist. Wenn Sie die Anwendung registrieren, können Sie Microsoft Entra-ID verwenden, um Benutzer zu authentifizieren und den Zugriff auf Benutzerressourcen anzufordern. Sie kann als Anwendungsdefinition betrachtet werden, durch die der Dienst angewiesen wird, wie basierend auf den App-Einstellungen Token für die App ausgestellt werden sollen.

Registrieren einer neuen Anwendung mit dem Azure-Portal

Befolgen Sie zunächst die Anweisungen zum Registrieren einer neuen Anwendung. Damit Benutzer aus anderen Unternehmen die App besuchen können, müssen Sie "Konten" in einem beliebigen Organisationsverzeichnis (beliebiges Microsoft Entra-Verzeichnis – multitenant) und persönlichen Microsoft-Konten (z. B. Skype oder Xbox) auswählen, wenn Sie gefragt werden, wer die Anwendung verwenden kann.

Konfigurieren Sie Ihre neue Anwendung für den Zugriff auf Web-APIs, wenn Sie beabsichtigen, Abfragen an die Microsoft Graph-API zu senden. Bei der Auswahl der API-Berechtigungen für diese Anwendung ist die Standardeinstellung User.Read ausreichend, um grundlegende Informationen zum Benutzer zu erfassen. Dadurch kann das Onboarding reibungslos und automatisiert durchgeführt werden. Fordern Sie keine API-Berechtigungen an, die mit der Bezeichnung "Administrator" gekennzeichnet sind, da dadurch alle Nichtadministratorbenutzer daran gehindert werden, Ihre Startseite zu besuchen.

Wenn Sie im Rahmen Ihres Onboarding- oder Bereitstellungsprozesses erhöhte Berechtigungen benötigen, sollten Sie die inkrementelle Zustimmungsfunktion von Microsoft Entra ID verwenden, damit alle benutzer, die vom Marketplace gesendet werden, anfänglich mit der Startseite interagieren können.

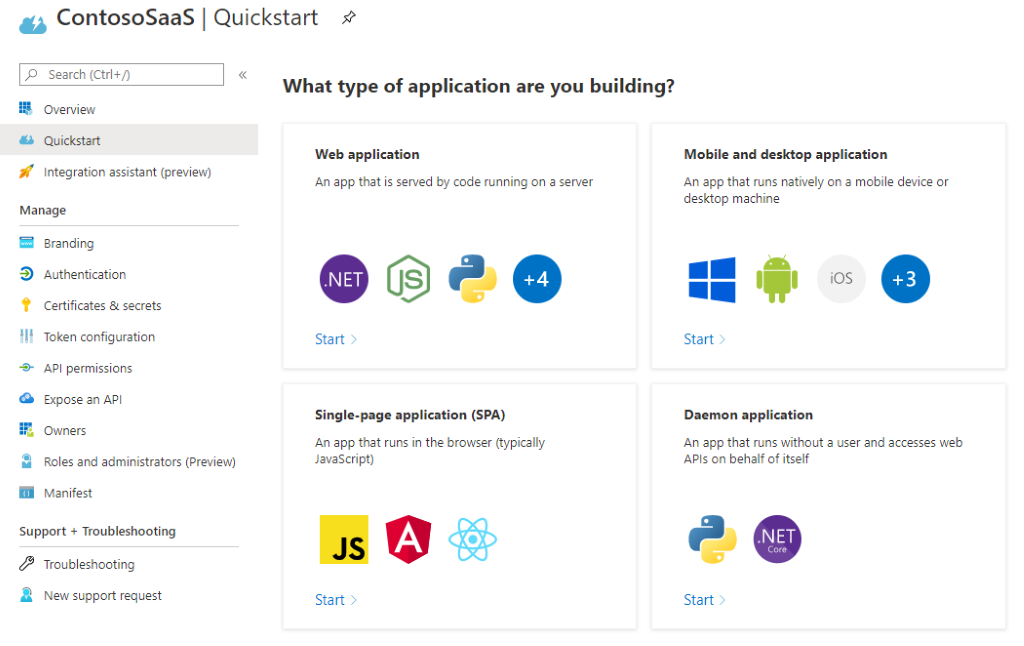

Verwenden eines Codebeispiels als Ausgangspunkt

Microsoft hat mehrere Beispiel-Apps bereitgestellt, die eine einfache Website mit aktivierter Microsoft Entra-Anmeldung implementieren. Nachdem Ihre Anwendung in der Microsoft Entra-ID registriert wurde, bietet das Schnellstartblatt eine Liste allgemeiner Anwendungstypen und Entwicklungsstapel (Abbildung 1). Wählen Sie die geeignete Option für Ihre Umgebung aus, und befolgen Sie die Anweisungen für Download und Einrichtung.

Abbildung 1: Schnellstartblatt im Azure-Portal

Nachdem Sie den Code heruntergeladen und Ihre Entwicklungsumgebung eingerichtet haben, ändern Sie die Konfigurationseinstellungen in der App, indem Sie die Anwendungs-ID, die Mandanten-ID und den geheimen Clientschlüssel angeben, die bzw. den Sie in den vorherigen Schritten aufgezeichnet haben. Die genauen Schritte unterscheiden sich je nachdem, welches Beispiel Sie verwenden.

Lesen von Informationen aus Ansprüchen, die im ID-Token codiert sind

Im Rahmen des OpenID-Verbinden Flusses fügt Die Microsoft Entra-ID der Anforderung ein ID-Token hinzu, wenn der Benutzer an die Startseite gesendet wird. Dieses Token umfasst verschiedene grundlegende Informationen, die bei der Aktivierung nützlich sein können. Dazu zählen u. a. die in der nachfolgenden Tabelle gezeigten Informationen.

| Wert | BESCHREIBUNG |

|---|---|

| aud | Zielgruppe für dieses Token. In diesem Fall sollte der Wert Ihrer Anwendungs-ID entsprechen und überprüft werden. |

| preferred_username | Primärer Benutzername des Benutzers, der die App aufruft. Dabei kann es sich um die E-Mail-Adresse, die Telefonnummer oder einen anderen Bezeichner handeln. |

| E-Mail-Adresse des Benutzers. Dieses Feld kann leer sein. | |

| name | Ein lesbarer Wert, der den Antragsteller des Tokens angibt. In diesem Fall handelt es sich um den Namen des Benutzers. |

| oid | Bezeichner im Microsoft-Identitätssystem, der den Benutzer anwendungsübergreifend eindeutig identifiziert. Der Microsoft Graph gibt diesen Wert als ID-Eigenschaft für ein Benutzerkonto zurück. |

| tid | Bezeichner, der den Microsoft Entra-Mandanten darstellt, von dem der Benutzer stammt. Im Fall einer MSA-Identität lautet dieser Wert immer 9188040d-6c67-4c5b-b112-36a304b66dad. Weitere Informationen finden Sie in der Notiz im nächsten Abschnitt: Verwenden der Microsoft Graph-API. |

| sub | Eindeutiger Bezeichner des Benutzers in der jeweiligen Anwendung. |

Verwenden der Microsoft Graph-API

Das ID-Token enthält grundlegende Informationen zum Identifizieren des Benutzers, aber Ihr Aktivierungsprozess erfordert möglicherweise weitere Details , z. B. das Unternehmen des Benutzers, um den Onboardingprozess abzuschließen. Fordern Sie diese Informationen mithilfe der Microsoft Graph-API an. Dadurch verhindern Sie, dass der Benutzer diese Angaben erneut machen muss. Die standardmäßigen User.Read-Berechtigungen umfassen folgende Informationen:

| Wert | Beschreibung |

|---|---|

| displayName | Der im Adressbuch angezeigte Name für den Benutzer. |

| givenName | Vorname des Benutzers. |

| jobTitle | Die Position des Benutzers. |

| Die SMTP-Adresse für den Benutzer. | |

| MobilePhone | Die primäre Mobiltelefonnummer des Benutzers. |

| preferredLanguage | Der ISO 639-1-Code für die bevorzugte Sprache des Benutzers. |

| surname | Der Nachname des Benutzers. |

Weitere Eigenschaften , z. B. der Name des Unternehmens des Benutzers oder der Standort des Benutzers (Land/Region), können zur Aufnahme in die Anforderung ausgewählt werden. Weitere Informationen finden Sie unter Eigenschaften für den Benutzerressourcentyp.

Die meisten Apps, die mit der Microsoft Entra-ID registriert sind, gewähren delegierte Berechtigungen, um die Informationen des Benutzers aus dem Microsoft Entra-Mandanten ihres Unternehmens zu lesen. Microsoft Graph-Anforderungen zum Abrufen dieser Informationen müssen ein Zugriffstoken zur Authentifizierung enthalten. Die jeweils erforderlichen Schritte zum Erzeugen des Zugriffstokens hängen vom verwendeten Technologiestapel ab. Ein Beispiel finden Sie im Beispielcode. Weitere Informationen finden Sie unter Zugreifen im Namen eines Benutzers.

Hinweis

Konten des MSA-Mandanten (mit Mandanten-ID 9188040d-6c67-4c5b-b112-36a304b66dad) geben keine weiteren Informationen zurück als die bereits mit dem ID-Token erfassten Informationen. Sie können diesen Aufruf der Graph-API für diese Konten überspringen.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für