Erstellen, Auflisten, Aktualisieren und Löschen von Microsoft Purview DevOps-Richtlinien

DevOps-Richtlinien sind eine Art von Microsoft Purview-Zugriffsrichtlinien. Sie können sie verwenden, um den Zugriff auf Systemmetadaten für Datenquellen zu verwalten, die für die Datennutzungsverwaltung in Microsoft Purview registriert wurden.

Sie können DevOps-Richtlinien direkt über das Microsoft Purview-Governanceportal konfigurieren. Nachdem sie gespeichert wurden, werden sie automatisch veröffentlicht und dann von der Datenquelle erzwungen. Microsoft Purview-Richtlinien verwalten nur den Zugriff für Azure Active Directory-Prinzipale (Azure AD).

Dieser Leitfaden behandelt die Konfigurationsschritte in Microsoft Purview zum Bereitstellen des Zugriffs auf Datenbanksystemmetadaten mithilfe der DevOps-Richtlinienaktionen für die Rollen SQL Leistungsmonitor und SQL-Sicherheitsprüfer. Es wird gezeigt, wie Sie DevOps-Richtlinien erstellen, auflisten, aktualisieren und löschen.

Voraussetzungen

Ein Azure-Konto mit einem aktiven Abonnement. Erstellen Sie kostenlos ein Konto.

Ein neues oder vorhandenes Microsoft Purview-Konto. Befolgen Sie diese Schnellstartanleitung, um eine zu erstellen.

Konfiguration

Bevor Sie Richtlinien im Microsoft Purview-Richtlinienportal erstellen, müssen Sie die Datenquellen so konfigurieren, dass sie diese Richtlinien erzwingen können:

- Befolgen Sie alle richtlinienspezifischen Voraussetzungen für Ihre Quelle. Überprüfen Sie die Tabelle der von Microsoft Purview unterstützten Datenquellen , und wählen Sie den Link in der Spalte Zugriffsrichtlinie für Quellen aus, für die Zugriffsrichtlinien verfügbar sind. Führen Sie alle Schritte aus, die in den Abschnitten "Zugriffsrichtlinie" und "Voraussetzungen" aufgeführt sind.

- Registrieren Sie die Datenquelle in Microsoft Purview. Folgen Sie den Abschnitten "Voraussetzungen" und "Registrieren" der Quellseiten für Ihre Ressourcen.

- Aktivieren Sie die Umschaltfläche Datennutzungsverwaltung in der Datenquellenregistrierung. Weitere Informationen, einschließlich zusätzlicher Berechtigungen, die Sie für diesen Schritt benötigen, finden Sie unter Aktivieren der Verwaltung der Datennutzung für Ihre Microsoft Purview-Quellen.

Erstellen einer neuen DevOps-Richtlinie

Um eine DevOps-Richtlinie zu erstellen, stellen Sie zunächst sicher, dass Sie auf der Stammsammlungsebene über die Rolle Microsoft Purview-Richtlinienautor verfügen. Lesen Sie den Abschnitt zum Verwalten von Microsoft Purview-Rollenzuweisungen in diesem Leitfaden. Führen Sie dann die folgenden Schritte aus:

Melden Sie sich beim Microsoft Purview-Governanceportal an.

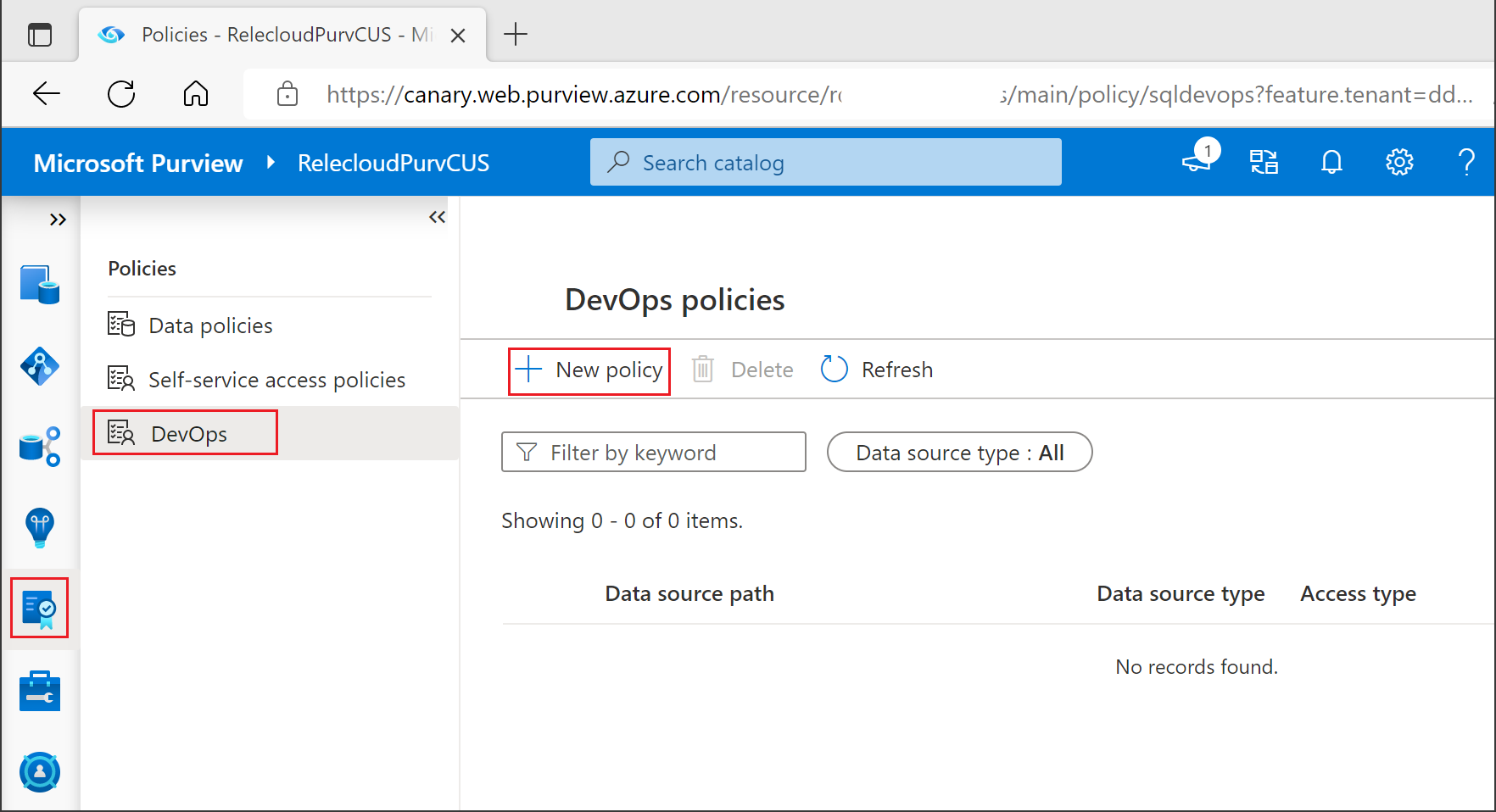

Wählen Sie im linken Bereich Datenrichtlinie aus. Wählen Sie dann DevOps-Richtlinien aus.

Wählen Sie die Schaltfläche Neue Richtlinie aus.

Der Detailbereich der Richtlinie wird geöffnet.

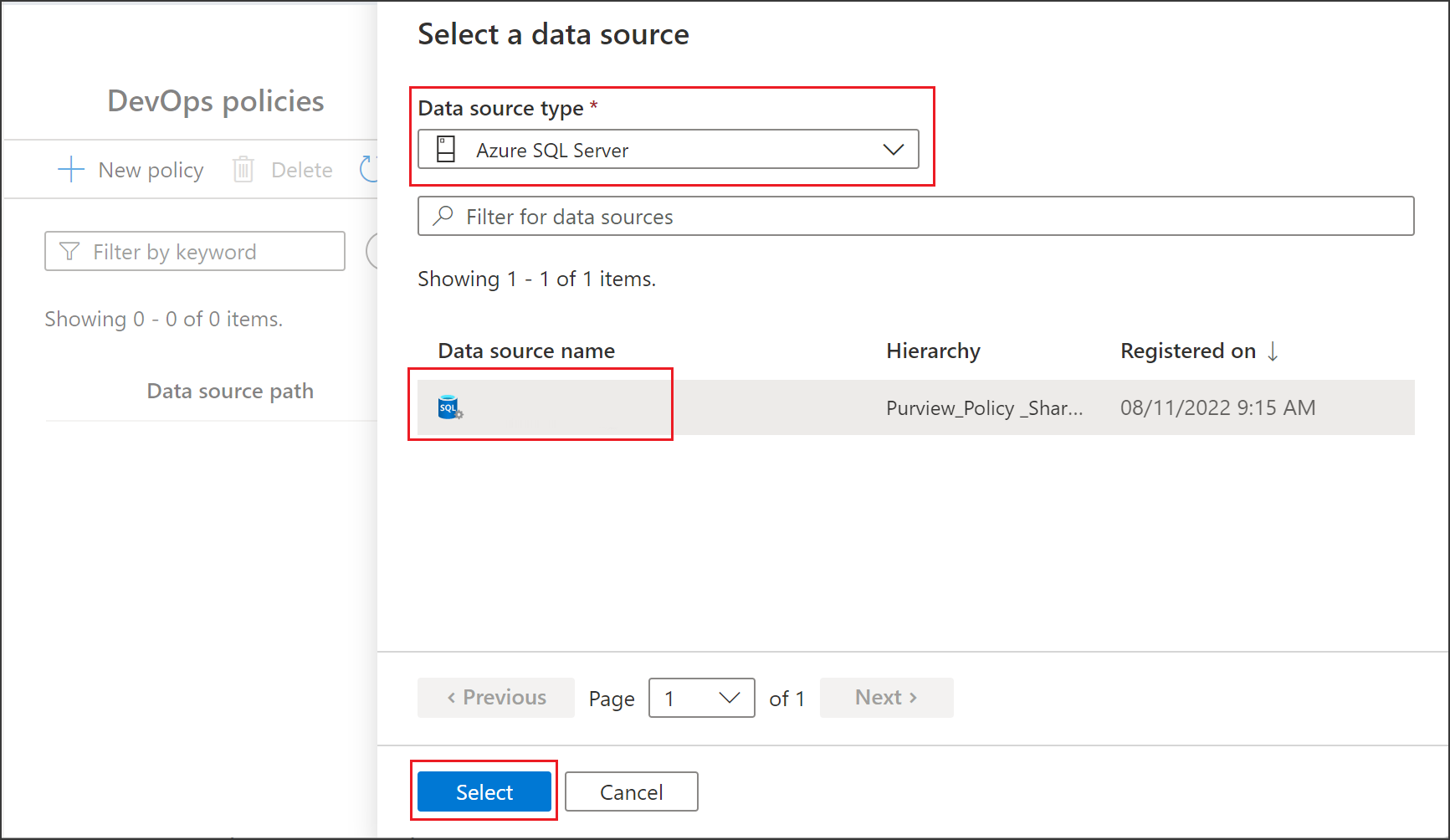

Wählen Sie unter Datenquellentyp eine Datenquelle aus. Wählen Sie unter Datenquellenname eine der aufgeführten Datenquellen aus. Klicken Sie dann auf Auswählen , um zum Bereich Neue Richtlinie zurückzukehren.

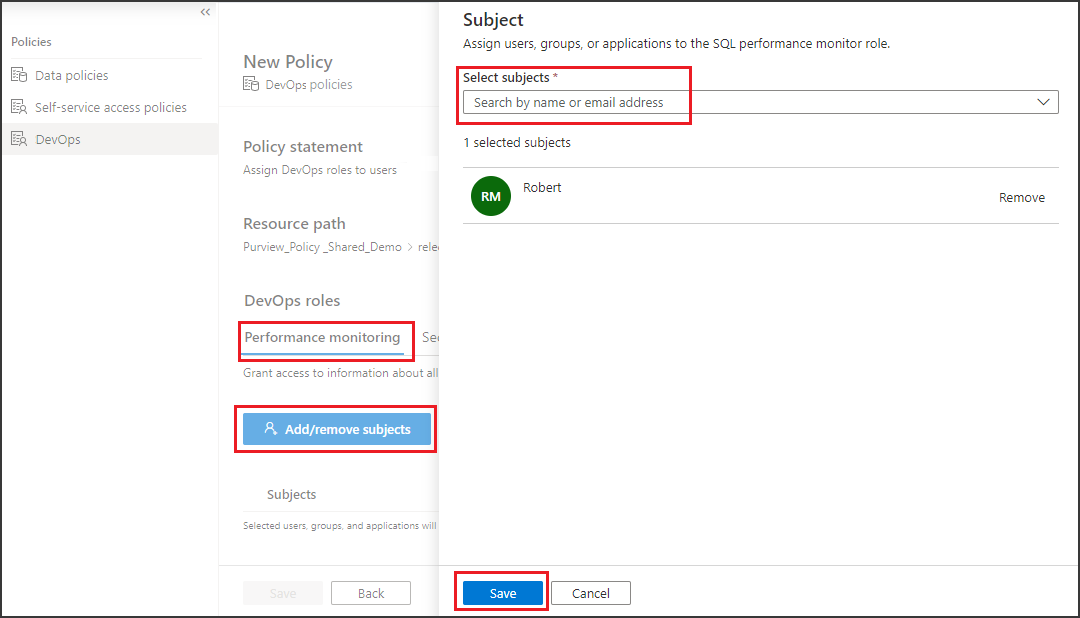

Wählen Sie eine von zwei Rollen aus: Leistungsüberwachung oder Sicherheitsüberwachung. Wählen Sie dann Themen hinzufügen/entfernen aus, um den Bereich Betreff zu öffnen.

Geben Sie im Feld Betreff auswählen den Namen eines Azure AD-Prinzipals (Benutzer, Gruppe oder Dienstprinzipal) ein. Microsoft 365-Gruppen werden unterstützt, es dauert jedoch bis zu einer Stunde, bis Updates der Gruppenmitgliedschaft in Azure AD widerzuspiegeln sind. Fügen Sie weiterhin Themen hinzu, oder entfernen Sie sie, bis Sie zufrieden sind, und wählen Sie dann Speichern aus.

Wählen Sie Speichern aus, um die Richtlinie zu speichern. Die Richtlinie wird automatisch veröffentlicht. Die Erzwingung beginnt innerhalb von fünf Minuten an der Datenquelle.

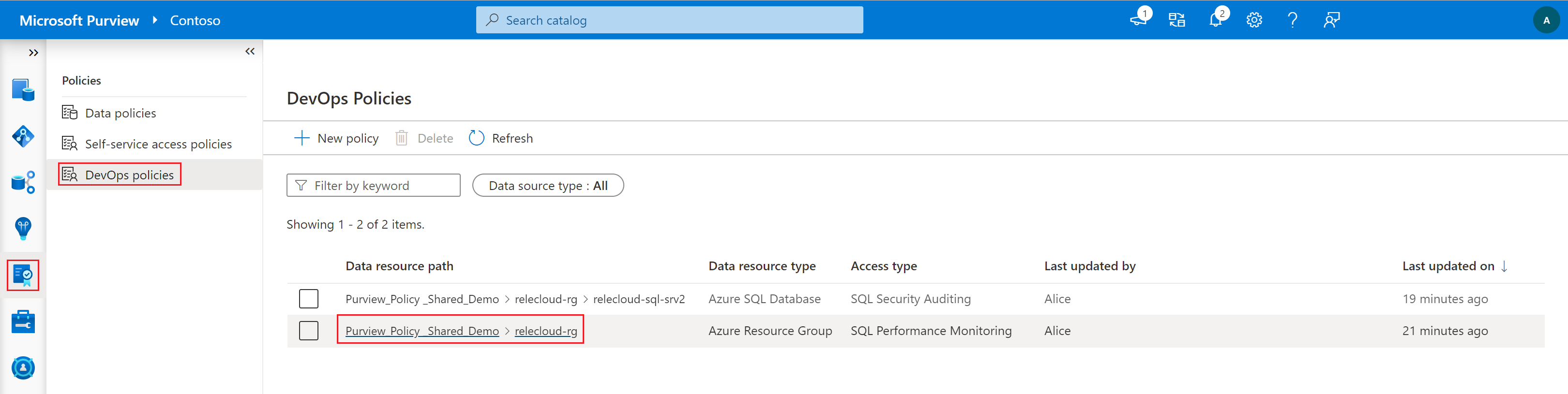

Auflisten von DevOps-Richtlinien

Stellen Sie zum Auflisten von DevOps-Richtlinien zunächst sicher, dass Sie über eine der folgenden Microsoft Purview-Rollen auf der Stammsammlungsebene verfügen: Richtlinienautor, Datenquellen-Admin, Datenkurator oder Datenleser. Lesen Sie den Abschnitt zum Verwalten von Microsoft Purview-Rollenzuweisungen in diesem Leitfaden. Führen Sie dann die folgenden Schritte aus:

Melden Sie sich beim Microsoft Purview-Governanceportal an.

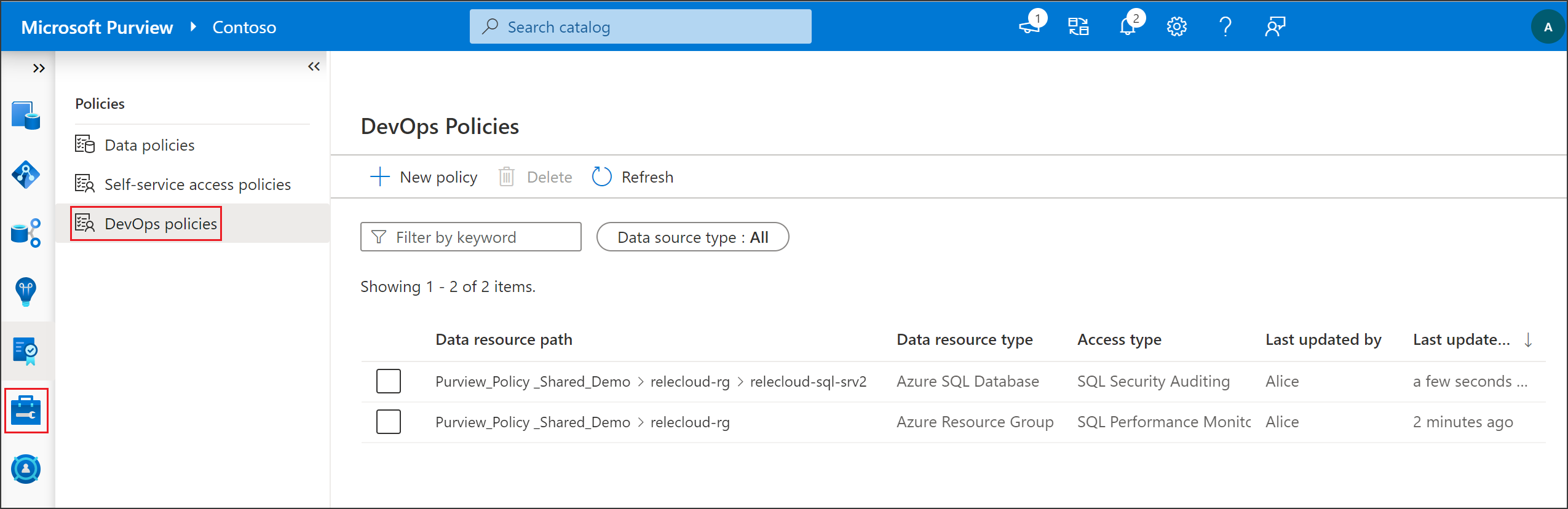

Wählen Sie im linken Bereich Datenrichtlinie aus. Wählen Sie dann DevOps-Richtlinien aus.

Im Bereich DevOps-Richtlinien werden alle Richtlinien aufgelistet, die erstellt wurden.

Aktualisieren einer DevOps-Richtlinie

Um eine DevOps-Richtlinie zu aktualisieren, stellen Sie zunächst sicher, dass Sie auf der Stammsammlungsebene über die Rolle Microsoft Purview-Richtlinienautor verfügen. Lesen Sie den Abschnitt zum Verwalten von Microsoft Purview-Rollenzuweisungen in diesem Leitfaden. Führen Sie dann die folgenden Schritte aus:

Melden Sie sich beim Microsoft Purview-Governanceportal an.

Wählen Sie im linken Bereich Datenrichtlinie aus. Wählen Sie dann DevOps-Richtlinien aus.

Öffnen Sie im Bereich DevOps-Richtlinien die Richtliniendetails für eine der Richtlinien, indem Sie sie im zugehörigen Datenressourcenpfad auswählen.

Wählen Sie im Bereich für Richtliniendetails die Option Bearbeiten aus.

Nehmen Sie Ihre Änderungen vor, und wählen Sie dann Speichern aus.

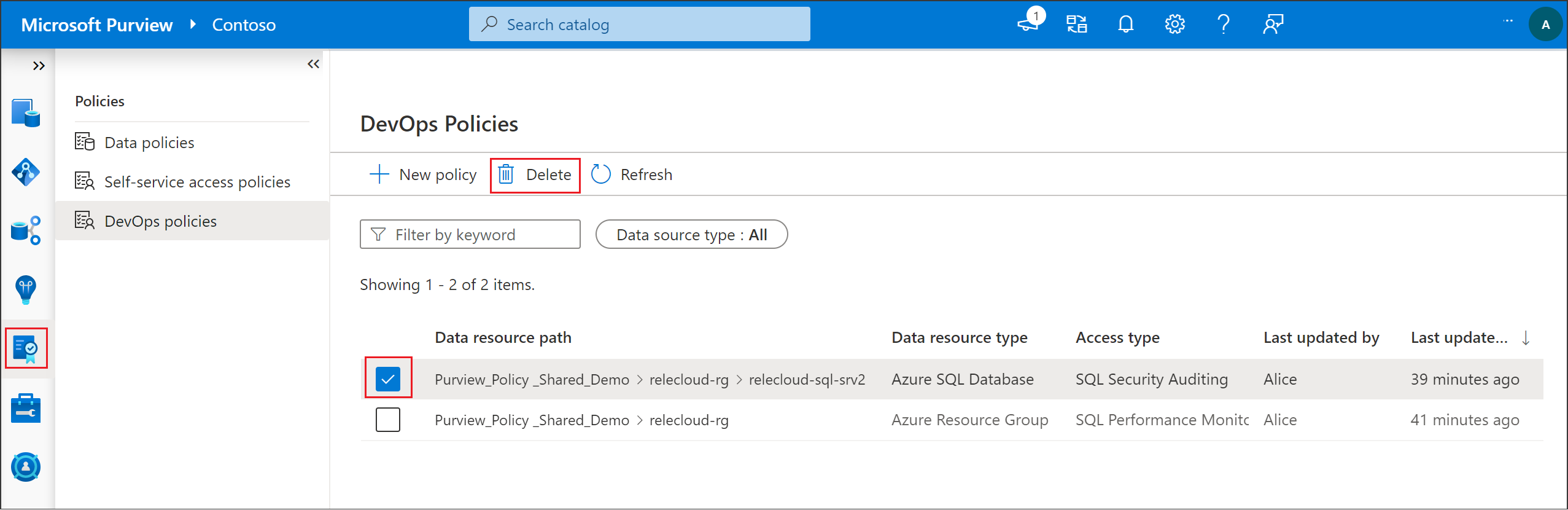

Löschen einer DevOps-Richtlinie

Um eine DevOps-Richtlinie zu löschen, stellen Sie zunächst sicher, dass Sie auf der Stammsammlungsebene über die Rolle Microsoft Purview-Richtlinienautor verfügen. Lesen Sie den Abschnitt zum Verwalten von Microsoft Purview-Rollenzuweisungen in diesem Leitfaden. Führen Sie dann die folgenden Schritte aus:

Melden Sie sich beim Microsoft Purview-Governanceportal an.

Wählen Sie im linken Bereich Datenrichtlinie aus. Wählen Sie dann DevOps-Richtlinien aus.

Aktivieren Sie das Kontrollkästchen für eine der Richtlinien, und wählen Sie dann Löschen aus.

Testen der DevOps-Richtlinie

Nachdem Sie eine Richtlinie erstellt haben, können alle Azure AD-Benutzer, die Sie als Themen ausgewählt haben, nun eine Verbindung mit den Datenquellen im Bereich der Richtlinie herstellen. Verwenden Sie zum Testen SQL Server Management Studio (SSMS) oder einen beliebigen SQL-Client, und versuchen Sie, einige dynamische Verwaltungssichten (DYNAMIC Management Views, DMVs) und dynamische Verwaltungsfunktionen (Dynamic Management Functions, DMFs) abzufragen. In den folgenden Abschnitten sind einige Beispiele aufgeführt. Weitere Beispiele finden Sie in der Zuordnung beliebter DMVs und DMFs unter Was kann ich mit Microsoft Purview DevOps-Richtlinien erreichen?.

Wenn Sie weitere Problembehandlungen benötigen, lesen Sie den Abschnitt Nächste Schritte in diesem Leitfaden.

Testen des SQL-Leistungsmonitor-Zugriffs

Wenn Sie die Themen der Richtlinie für die SQL-Leistungsmonitor-Rolle angegeben haben, können Sie die folgenden Befehle ausführen:

-- Returns I/O statistics for data and log files

SELECT * FROM sys.dm_io_virtual_file_stats(DB_ID(N'testdb'), 2)

-- Waits encountered by threads that executed. Used to diagnose performance issues

SELECT wait_type, wait_time_ms FROM sys.dm_os_wait_stats

Testen des Zugriffs des SQL-Sicherheitsprüfers

Wenn Sie die Themen der Richtlinie für die Rolle "SQL-Sicherheitsprüfer" angegeben haben, können Sie die folgenden Befehle von SSMS oder einem beliebigen SQL-Client ausgeben:

-- Returns the current state of the audit

SELECT * FROM sys.dm_server_audit_status

-- Returns information about the encryption state of a database and its associated database encryption keys

SELECT * FROM sys.dm_database_encryption_keys

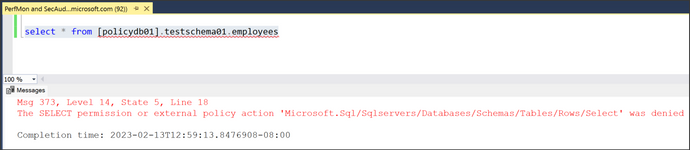

Sicherstellen, dass kein Zugriff auf Benutzerdaten vorhanden ist

Versuchen Sie, mit dem folgenden Befehl auf eine Tabelle in einer der Datenbanken zuzugreifen:

-- Test access to user data

SELECT * FROM [databaseName].schemaName.tableName

Der Azure AD-Prinzipal, mit dem Sie testen, sollte verweigert werden, was bedeutet, dass die Daten vor Insider-Bedrohungen geschützt sind.

Rollendefinitionsdetails

In der folgenden Tabelle werden Microsoft Purview-Datenrichtlinienrollen bestimmten Aktionen in SQL-Datenquellen zugeordnet.

| Microsoft Purview-Richtlinienrolle | Aktionen in Datenquellen |

|---|---|

| SQL-Leistungsmonitor | Microsoft.Sql/Sqlservers/Connect |

| Microsoft.Sql/Sqlservers/Databases/Connect | |

| Microsoft.Sql/Sqlservers/Databases/SystemViewsAndFunctions/DatabasePerformanceState/Rows/Select | |

| Microsoft.Sql/Sqlservers/SystemViewsAndFunctions/ServerPerformanceState/Rows/Select | |

| Microsoft.Sql/Sqlservers/Databases/SystemViewsAndFunctions/DatabaseAllgemeinMetadata/Rows/Select | |

| Microsoft.Sql/Sqlservers/SystemViewsAndFunctions/ServerGeneralMetadata/Rows/Select | |

| Microsoft.Sql/Sqlservers/Databases/DBCCs/ViewDatabasePerformanceState/Execute | |

| Microsoft.Sql/Sqlservers/DBCCs/ViewServerPerformanceState/Execute | |

| Microsoft.Sql/Sqlservers/Databases/ExtendedEventSessions/Create | |

| Microsoft.Sql/Sqlservers/Databases/ExtendedEventSessions/Options/Alter | |

| Microsoft.Sql/Sqlservers/Databases/ExtendedEventSessions/Events/Add | |

| Microsoft.Sql/Sqlservers/Databases/ExtendedEventSessions/Events/Drop | |

| Microsoft.Sql/Sqlservers/Databases/ExtendedEventSessions/State/Enable | |

| Microsoft.Sql/Sqlservers/Databases/ExtendedEventSessions/State/Disable | |

| Microsoft.Sql/Sqlservers/Databases/ExtendedEventSessions/Drop | |

| Microsoft.Sql/Sqlservers/Databases/ExtendedEventSessions/Target/Add | |

| Microsoft.Sql/Sqlservers/Databases/ExtendedEventSessions/Target/Drop | |

| Microsoft.Sql/Sqlservers/ExtendedEventSessions/Create | |

| Microsoft.Sql/Sqlservers/ExtendedEventSessions/Options/Alter | |

| Microsoft.Sql/Sqlservers/ExtendedEventSessions/Events/Add | |

| Microsoft.Sql/Sqlservers/ExtendedEventSessions/Events/Drop | |

| Microsoft.Sql/Sqlservers/ExtendedEventSessions/State/Enable | |

| Microsoft.Sql/Sqlservers/ExtendedEventSessions/State/Disable | |

| Microsoft.Sql/Sqlservers/ExtendedEventSessions/Drop | |

| Microsoft.Sql/Sqlservers/ExtendedEventSessions/Target/Add | |

| Microsoft.Sql/Sqlservers/ExtendedEventSessions/Target/Drop | |

| SQL-Sicherheitsprüfer | Microsoft.Sql/Sqlservers/Connect |

| Microsoft.Sql/Sqlservers/Databases/Connect | |

| Microsoft.Sql/sqlservers/SystemViewsAndFunctions/ServerSecurityState/rows/select | |

| Microsoft.Sql/Sqlservers/Databases/SystemViewsAndFunctions/DatabaseSecurityState/rows/select | |

| Microsoft.Sql/sqlservers/SystemViewsAndFunctions/ServerSecurityMetadata/rows/select | |

| Microsoft.Sql/Sqlservers/Databases/SystemViewsAndFunctions/DatabaseSecurityMetadata/rows/select | |

Nächste Schritte

Sehen Sie sich die folgenden Blogs, Videos und verwandten Artikel an:

- Blog: Microsoft Purview DevOps-Richtlinien für Azure SQL-Datenbank ist jetzt allgemein verfügbar

- Blog: Kostengünstige Lösung zum Verwalten des Zugriffs auf SQL-Integritäts-, Leistungs- und Sicherheitsinformationen

- Blog: Microsoft Purview DevOps-Richtlinien ermöglichen eine bedarfsorientierte Zugriffsbereitstellung für IT-Vorgänge

- Blog: Microsoft Purview DevOps-Richtlinien-API ist jetzt öffentlich

- Video: Voraussetzung für Richtlinien: Die Option "Datennutzungsverwaltung"

- Video: Schnelle Übersicht über DevOps-Richtlinien

- Video: Ausführliche Informationen zu DevOps-Richtlinien

- Artikel: Konzeptleitfaden für Microsoft Purview DevOps-Richtlinien

- Artikel: Microsoft Purview DevOps-Richtlinien in Azure Arc-fähigen SQL Server

- Artikel: Microsoft Purview DevOps-Richtlinien für Azure SQL-Datenbank

- Artikel: Microsoft Purview DevOps-Richtlinien für ganze Ressourcengruppen oder Abonnements

- Artikel: Problembehandlung bei Microsoft Purview-Richtlinien für SQL-Datenquellen

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für