Konfigurieren von kundenseitig verwalteten Schlüsseln im gleichen Mandanten für ein vorhandenes Speicherkonto

Azure Storage verschlüsselt alle Daten in einem ruhenden Speicherkonto. Standardmäßig werden Daten mit von Microsoft verwalteten Schlüsseln verschlüsselt. Um mehr Kontrolle über die Verschlüsselungsschlüssel zu erhalten, können Sie eigene Schlüssel verwalten. Kundenseitig verwaltete Schlüssel müssen in Azure Key Vault oder in Azure Key Vault Managed HSM gespeichert werden.

In diesem Artikel wird gezeigt, wie Sie die Verschlüsselung mit kundenseitig verwalteten Schlüsseln für ein vorhandenes Speicherkonto konfigurieren, wenn sich das Speicherkonto und der Schlüsseltresor im gleichen Mandanten befinden. Die kundenseitig verwalteten Schlüssel werden in einem Schlüsseltresor gespeichert.

Informationen zum Konfigurieren kundenseitig verwalteter Schlüssel für ein neues Speicherkonto finden Sie unter Konfigurieren von kundenseitig verwalteten Schlüsseln in einem Azure-Schlüsseltresor für ein neues Speicherkonto.

Informationen zum Konfigurieren der Verschlüsselung mit kundenseitig verwalteten Schlüsseln, die in einem verwalteten HSM gespeichert sind, finden Sie unter Konfigurieren der Verschlüsselung mit kundenseitig verwalteten Schlüsseln, die in Azure Key Vault Managed HSM gespeichert sind.

Hinweis

Azure Key Vault und über Azure Key Vault verwaltete HSMs unterstützen dieselben APIs und Verwaltungsschnittstellen für die Konfiguration kundenseitig verwalteter Schlüssel. Jede Aktion, die für Azure Key Vault unterstützt wird, wird auch für ein über Azure Key Vault verwaltetes HSM unterstützt.

Konfigurieren des Schlüsseltresors

Sie können einen neuen oder vorhandenen Schlüsseltresor verwenden, um kundenseitig verwaltete Schlüssel zu speichern. Speicherkonto und Schlüsseltresor können sich in verschiedenen Regionen oder Abonnements im selben Mandanten befinden. Weitere Informationen zu Azure Key Vault finden Sie unter Informationen zu Azure Key Vault und Grundlegende Konzepte von Azure Key Vault.

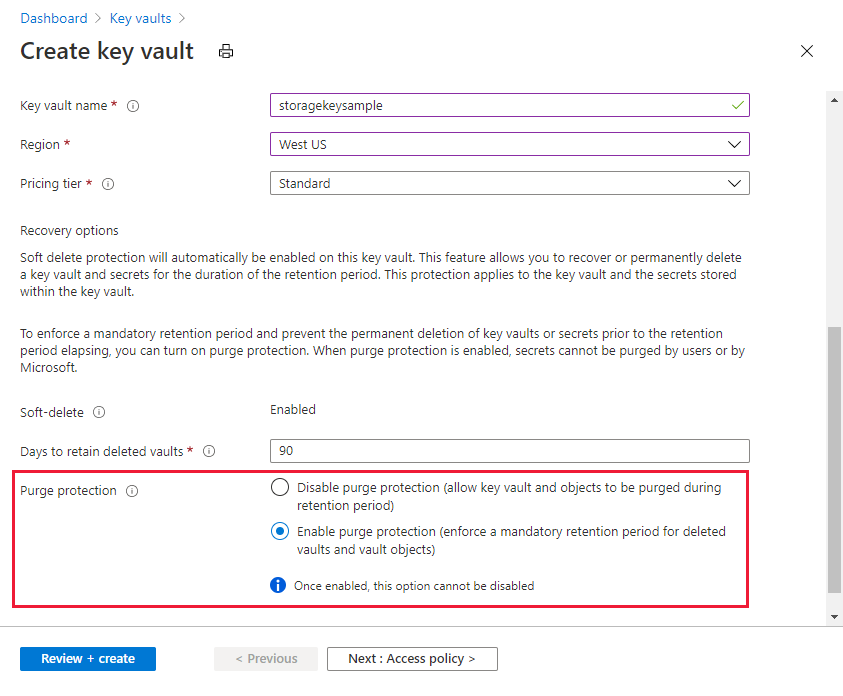

Bei Verwendung kundenseitig verwalteter Schlüssel mit der Azure Storage-Verschlüsselung muss der Schlüsseltresor vor vorläufigem und endgültigem Löschen geschützt sein. Das vorläufige Löschen ist standardmäßig aktiviert, wenn Sie einen neuen Schlüsseltresor erstellen, und kann nicht deaktiviert werden. Sie können den Löschschutz aktivieren, wenn Sie den Schlüsseltresor erstellen oder nachdem er erstellt wurde.

Azure Key Vault unterstützt die Autorisierung mit Azure RBAC über ein Azure RBAC-Berechtigungsmodell. Microsoft empfiehlt die Verwendung des Azure RBAC-Berechtigungsmodells gegenüber den Zugriffsrichtlinien für Schlüsseltresore. Weitere Informationen finden Sie unter Gewähren der Berechtigung zum Zugreifen auf einen Azure-Schlüsseltresor für Anwendungen mit Azure RBAC.

Informationen zum Erstellen eines Schlüsseltresors über das Azure-Portal finden Sie unter Schnellstart: Erstellen eines Schlüsseltresors über das Azure-Portal. Wenn Sie den Schlüsseltresor erstellen, wählen Sie Löschschutz aktivieren aus, wie in der folgenden Abbildung dargestellt.

Führen Sie die folgenden Schritte aus, um den Löschschutz für einen vorhandenen Schlüsseltresor zu aktivieren:

- Navigieren Sie im Azure-Portal zu Ihrem Schlüsseltresor.

- Wählen Sie unter Einstellungen die Option Eigenschaften aus.

- Wählen Sie im Abschnitt Löschschutz die Option Löschschutz aktivieren aus.

Hinzufügen eines Schlüssels

Als Nächstes fügen Sie im Schlüsseltresor einen Schlüssel hinzu. Bevor Sie den Schlüssel hinzufügen, stellen Sie sicher, dass Sie sich selbst die Rolle Key Vault-Kryptografiebeauftragter zugewiesen haben.

Die Azure Storage-Verschlüsselung unterstützt RSA- und RSA-HSM-Schlüssel mit einer Größe von 2.048, 3.072 und 4.096 Bit. Weitere Informationen zu unterstützten Schlüsseltypen finden Sie unter Informationen zu Schlüsseln.

Informationen zum Hinzufügen eines Schlüssels über das Azure-Portal finden Sie unter Schnellstart: Festlegen und Abrufen eines Schlüssels aus Azure Key Vault mit dem Azure-Portal.

Auswählen einer verwalteten Identität zum Autorisieren des Zugriffs auf den Schlüsseltresor

Wenn Sie kundenseitig verwaltete Schlüssel für ein vorhandenes Speicherkonto aktivieren, müssen Sie eine verwaltete Identität angeben, mit der der Zugriff auf den Schlüsseltresor autorisiert wird, der den Schlüssel enthält. Die verwaltete Identität muss über Berechtigungen für den Zugriff auf den Schlüssel im Schlüsseltresor verfügen.

Bei der verwalteten Identität, die den Zugriff auf den Schlüsseltresor autorisiert, kann es sich um eine benutzerseitig oder systemseitig zugewiesene verwaltete Identität handeln. Informationen zu systemseitig zugewiesenen und benutzerseitig zugewiesenen verwalteten Identitäten finden Sie unter Arten von verwalteten Identitäten.

Verwenden einer benutzerseitig zugewiesenen verwalteten Identität zum Autorisieren des Zugriffs

Wenn Sie kundenseitig verwaltete Schlüssel für ein neues Speicherkonto aktivieren, müssen Sie eine benutzerseitig zugewiesene verwaltete Identität angeben. Ein vorhandenes Speicherkonto unterstützt entweder eine benutzerseitig zugewiesene verwaltete Identität oder eine systemseitig zugewiesene verwaltete Identität zur Konfiguration kundenseitig verwalteter Schlüssel.

Wenn Sie kundenseitig verwaltete Schlüssel mit einer benutzerseitig zugewiesenen verwalteten Identität konfigurieren, wird die benutzerseitig zugewiesene verwaltete Identität verwendet, um den Zugriff auf den Schlüsseltresor zu autorisieren, der den Schlüssel enthält. Sie müssen die benutzerseitig zugewiesene Identität erstellen, bevor Sie kundenseitig verwaltete Schlüssel konfigurieren.

Eine benutzerseitig zugewiesene verwaltete Identität ist eine eigenständige Azure-Ressource. Weitere Informationen zu benutzerseitig zugewiesenen verwalteten Identitäten finden Sie unter Arten von verwalteten Identitäten. Informationen zum Erstellen und Verwalten einer benutzerseitig zugewiesenen verwalteten Identität finden Sie unter Benutzerseitig zugewiesene verwaltete Identitäten verwalten.

Die benutzerseitig zugewiesene verwaltete Identität muss über Berechtigungen für den Zugriff auf den Schlüssel in dem Schlüsseltresor verfügen. Weisen Sie der benutzerseitig zugewiesenen verwalteten Identität im Bereich des Schlüsseltresors die Rolle Key Vault Crypto Service Encryption-Benutzer zu, um diese Berechtigungen zu gewähren.

Bevor Sie kundenseitig verwaltete Schlüssel mit einer benutzerseitig zugewiesenen verwalteten Identität konfigurieren können, müssen Sie der benutzerseitig zugewiesenen verwalteten Identität die Rolle Key Vault Crypto Service Encryption-Benutzer zuweisen, die auf den Bereich des Schlüsseltresors bezogen ist. Mit dieser Rolle werden der benutzerseitig zugewiesenen verwalteten Identität Berechtigungen für den Zugriff auf den Schlüssel im Schlüsseltresor gewährt. Weitere Informationen zum Zuweisen von Azure RBAC-Rollen im Azure-Portal finden Sie unter Zuweisen von Azure-Rollen über das Azure-Portal.

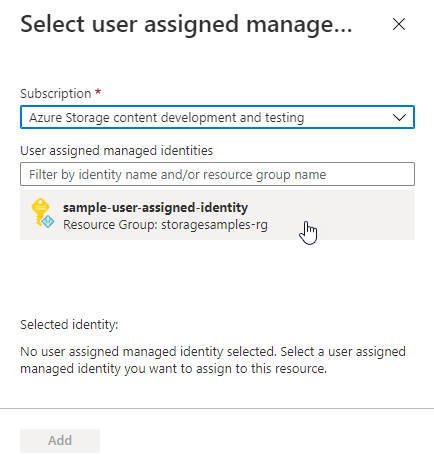

Wenn Sie kundenseitig verwaltete Schlüssel über das Azure-Portal konfigurieren, können Sie über die Portalbenutzeroberfläche eine vorhandene benutzerseitig zugewiesene Identität auswählen.

Verwenden einer systemseitig zugewiesenen verwalteten Identität zum Autorisieren des Zugriffs

Eine systemseitig zugewiesene verwaltete Identität ist einer Instanz eines Azure-Diensts zugeordnet, in diesem Fall einem Azure Storage-Konto. Sie müssen einem Speicherkonto explizit eine systemseitig zugewiesene verwaltete Identität zuweisen, bevor Sie mit der systemseitig zugewiesenen verwalteten Identität den Zugriff auf den Schlüsseltresor autorisieren können, der Ihren kundenseitig verwalteten Schlüssel enthält.

Nur vorhandene Speicherkonten können eine systemseitig zugewiesene Identität zum Autorisieren des Zugriffs auf den Schlüsseltresor verwenden. Neue Speicherkonten müssen eine benutzerseitig zugewiesene Identität verwenden, wenn kundenseitig verwaltete Schlüssel bei der Kontoerstellung konfiguriert werden.

Die systemseitig zugewiesene verwaltete Identität muss über Berechtigungen für den Zugriff auf den Schlüssel in dem Schlüsseltresor verfügen. Weisen Sie der systemseitig zugewiesenen verwalteten Identität im Bereich des Schlüsseltresors die Rolle Key Vault Crypto Service Encryption-Benutzer zu, um diese Berechtigungen zu gewähren.

Bevor Sie kundenseitig verwaltete Schlüssel mit einer systemseitig zugewiesenen verwalteten Identität konfigurieren können, müssen Sie der systemseitig zugewiesenen verwalteten Identität die Rolle Key Vault Crypto Service Encryption-Benutzer zuweisen, die auf den Bereich des Schlüsseltresors bezogen ist. Mit dieser Rolle werden der systemseitig zugewiesenen verwalteten Identität Berechtigungen für den Zugriff auf den Schlüssel im Schlüsseltresor gewährt. Weitere Informationen zum Zuweisen von Azure RBAC-Rollen im Azure-Portal finden Sie unter Zuweisen von Azure-Rollen über das Azure-Portal.

Wenn Sie über das Azure-Portal kundenseitig verwaltete Schlüssel mit einer systemseitig zugewiesenen verwalteten Identität konfigurieren, wird die systemseitig zugewiesene verwaltete Identität im Hintergrund dem Speicherkonto zugewiesen.

Konfigurieren von kundenseitig verwalteten Schlüsseln für ein vorhandenes Konto

Beim Konfigurieren der Verschlüsselung mit kundenseitig verwalteten Schlüsseln für ein vorhandenes Speicherkonto können Sie festlegen, dass die für die Azure Storage-Verschlüsselung verwendete Schlüsselversion automatisch aktualisiert wird, wenn im zugeordneten Schlüsseltresor eine neue Version verfügbar ist. Alternativ können Sie explizit eine Schlüsselversion angeben, die für die Verschlüsselung verwendet werden soll, bis die Schlüsselversion manuell aktualisiert wird.

Wenn die Schlüsselversion automatisch oder manuell geändert wird, ändert sich der Schutz des Stammverschlüsselungsschlüssels, aber die Daten in Ihrem Azure Storage-Konto bleiben jederzeit verschlüsselt. Es sind keine zusätzlichen Maßnahmen Ihrerseits erforderlich, um sicherzustellen, dass Ihre Daten geschützt sind. Das Rotieren der Schlüsselversion hat keine Auswirkungen auf die Leistung. Mit dem Rotieren der Schlüsselversion ist keine Downtime verbunden.

Sie können entweder eine systemseitig zugewiesene oder benutzerseitig zugewiesene verwaltete Identität verwenden, um den Zugriff auf den Schlüsseltresor zu autorisieren, wenn Sie kundenseitig verwaltete Schlüssel für ein vorhandenes Speicherkonto konfigurieren.

Hinweis

Um einen Schlüssel zu drehen, erstellen Sie eine neue Version des Schlüssels in Azure Key Vault. Azure Storage behandelt die Schlüsseldrehung nicht, somit müssen Sie die Drehung des Schlüssels im Schlüsseltresor verwalten. Sie können die automatische Drehung von Schlüsseln in Azure Key Vault konfigurieren oder den Schlüssel manuell drehen.

Konfigurieren der Verschlüsselung für die automatische Aktualisierung von Schlüsselversionen

Azure Storage kann den kundenseitig verwalteten Schlüssel, der für die Verschlüsselung verwendet wird, automatisch aktualisieren, um die neueste Schlüsselversion aus dem Schlüsseltresor zu verwenden. Azure Storage überprüft den Schlüsseltresor täglich auf eine neue Version des Schlüssels. Sobald eine neue Version verfügbar ist, beginnt Azure Storage automatisch mit der Verwendung der neuesten Version des Schlüssels für die Verschlüsselung.

Wichtig

Azure Storage überprüft den Schlüsseltresor nur einmal täglich auf eine neue Schlüsselversion. Wenn Sie einen Schlüssel drehen, warten Sie 24 Stunden, bevor Sie die ältere Version deaktivieren.

Führen Sie die folgenden Schritte aus, um kundenseitig verwaltete Schlüssel für ein vorhandenes Konto mit automatischer Aktualisierung der Schlüsselversion im Azure-Portal zu konfigurieren:

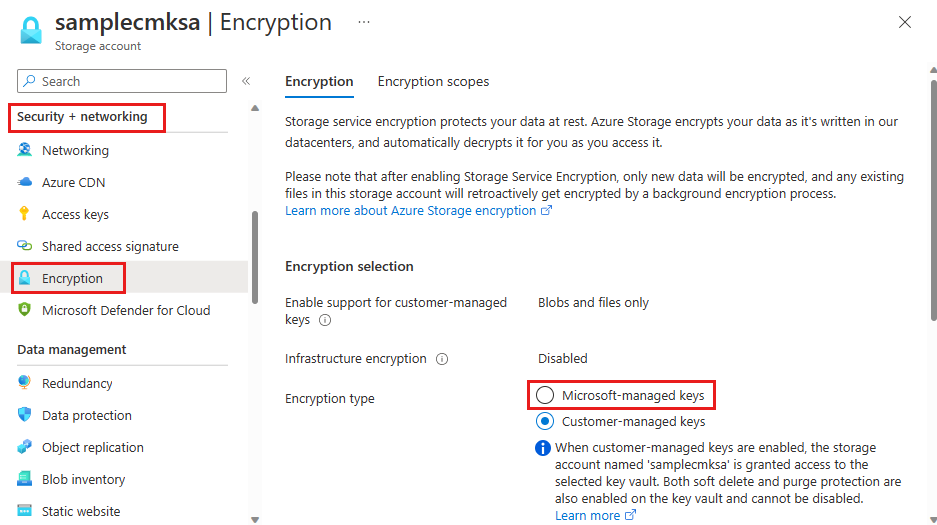

Navigieren Sie zum Speicherkonto.

Wählen Sie unter Sicherheit + Netzwerk die Option Verschlüsselung aus. Standardmäßig ist die Schlüsselverwaltung auf Von Microsoft verwaltete Schlüssel festgelegt, wie in der folgenden Abbildung dargestellt:

Wählen Sie die Option Kundenseitig verwaltete Schlüssel aus. Wenn das Konto zuvor für Kundenseitig verwaltete Schlüssel mit manueller Aktualisierung der Schlüsselversion konfiguriert wurde, wählen Sie am unteren Seitenrand die Option Schlüssel ändern aus.

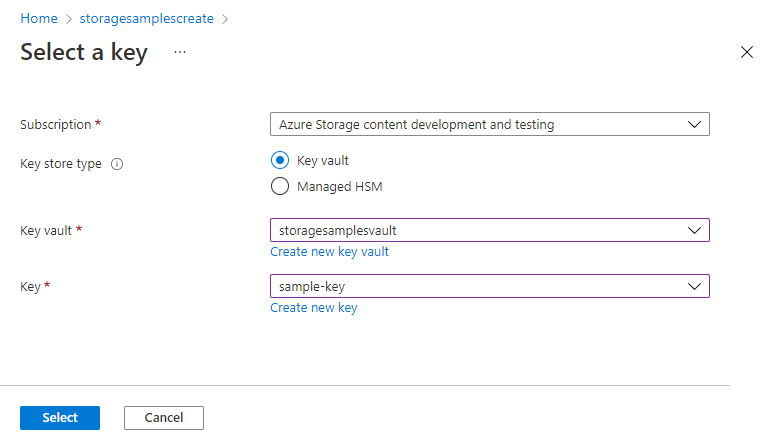

Wählen Sie die Option Select from Key Vault (Aus Schlüsseltresor wählen).

Wählen Sie Schlüsseltresor und Schlüssel auswählen aus.

Wählen Sie den Schlüsseltresor mit dem Schlüssel aus, den Sie verwenden möchten. Sie können auch einen neuen Schlüsseltresor erstellen.

Wählen Sie den Schlüssel aus dem Schlüsseltresor aus. Sie können auch einen neuen Schlüssel erstellen.

Wählen Sie den Identitätstyp aus, mit dem der Zugriff auf den Schlüsseltresor authentifiziert werden soll. Zu den Optionen gehören System zugewiesen (Standard) oder Benutzer zugewiesen. Weitere Informationen zu den einzelnen Typen von verwalteten Identitäten finden Sie unter Verwaltete Identitätstypen.

- Wenn Sie System zugewiesen auswählen, wird die vom System zugewiesene verwaltete Identität für das Speicherkonto unter den Hüllen erstellt, sofern sie nicht bereits vorhanden ist.

- Wenn Sie Benutzer zugewiesen auswählen, müssen Sie eine vorhandene Benutzer zugewiesene Identität auswählen, die über Berechtigungen für den Zugriff auf den Schlüsseltresor verfügt. Informationen zum Erstellen einer nutzerzugewiesenen Identität finden Sie unter Nutzerzugewiesene verwaltete Identitäten verwalten.

Speichern Sie die Änderungen.

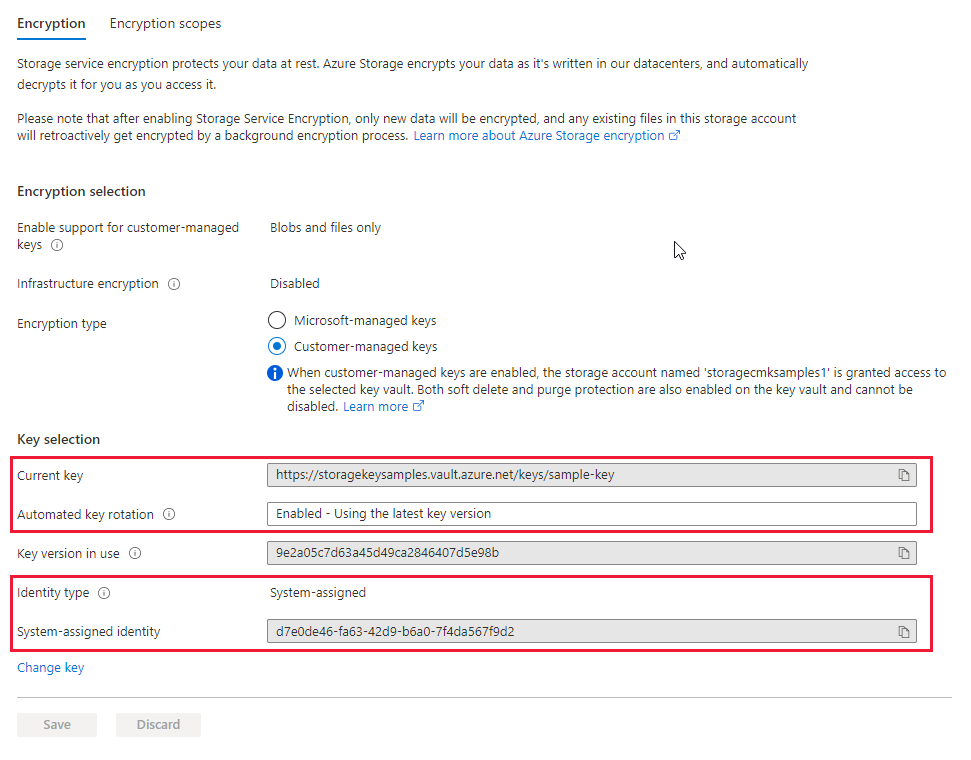

Nachdem Sie den Schlüssel angegeben haben, sehen Sie im Azure-Portal, dass die automatische Aktualisierung der Schlüsselversion aktiviert ist. Außerdem wird die Schlüsselversion angezeigt, die derzeit für die Verschlüsselung verwendet wird. Im Portal werden auch der Typ der verwalteten Identität, mit der der Zugriff auf den Schlüsseltresor autorisiert wird, und die Prinzipal-ID für die verwaltete Identität angezeigt.

Konfigurieren der Verschlüsselung für die manuelle Aktualisierung von Schlüsselversionen

Wenn Sie die Schlüsselversion manuell aktualisieren möchten, geben Sie die Version explizit an, wenn Sie die Verschlüsselung mit kundenseitig verwalteten Schlüsseln konfigurieren. In diesem Fall aktualisiert Azure Storage die Schlüsselversion nicht automatisch, wenn eine neue Version im Schlüsseltresor erstellt wird. Um eine neue Schlüsselversion zu verwenden, müssen Sie die für die Azure Storage-Verschlüsselung verwendete Version manuell aktualisieren.

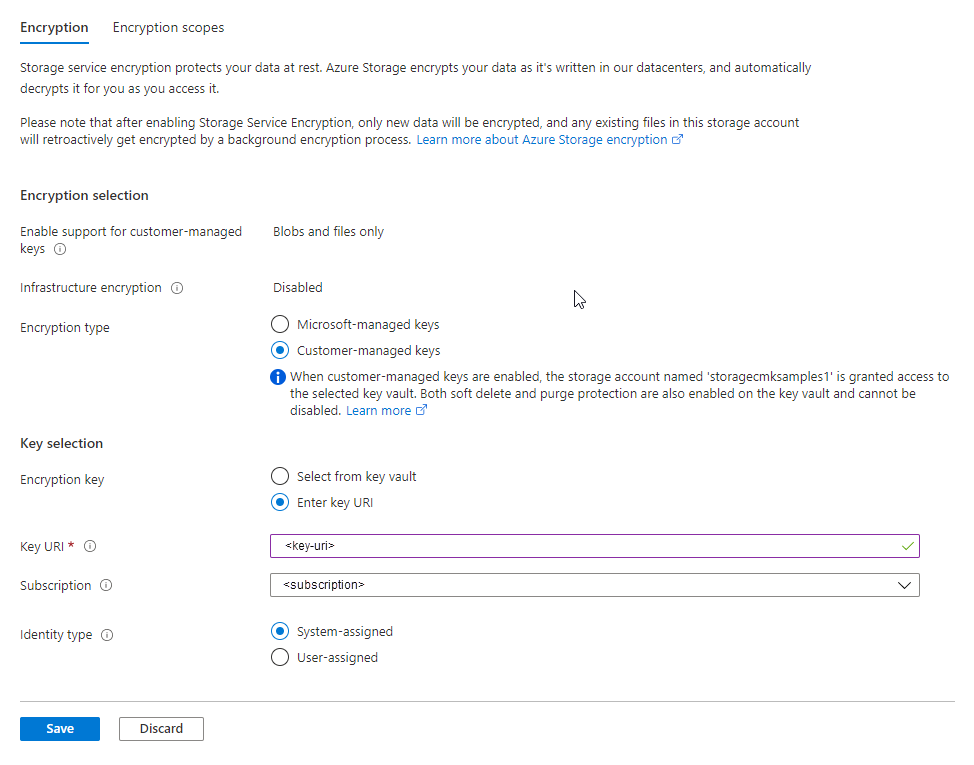

Um kundenseitig verwaltete Schlüssel mit der manuellen Aktualisierung der Schlüsselversion im Azure-Portal zu konfigurieren, geben Sie den Schlüssel-URI einschließlich der Version an. Gehen Sie wie folgt vor, um einen Schlüssel als URI anzugeben:

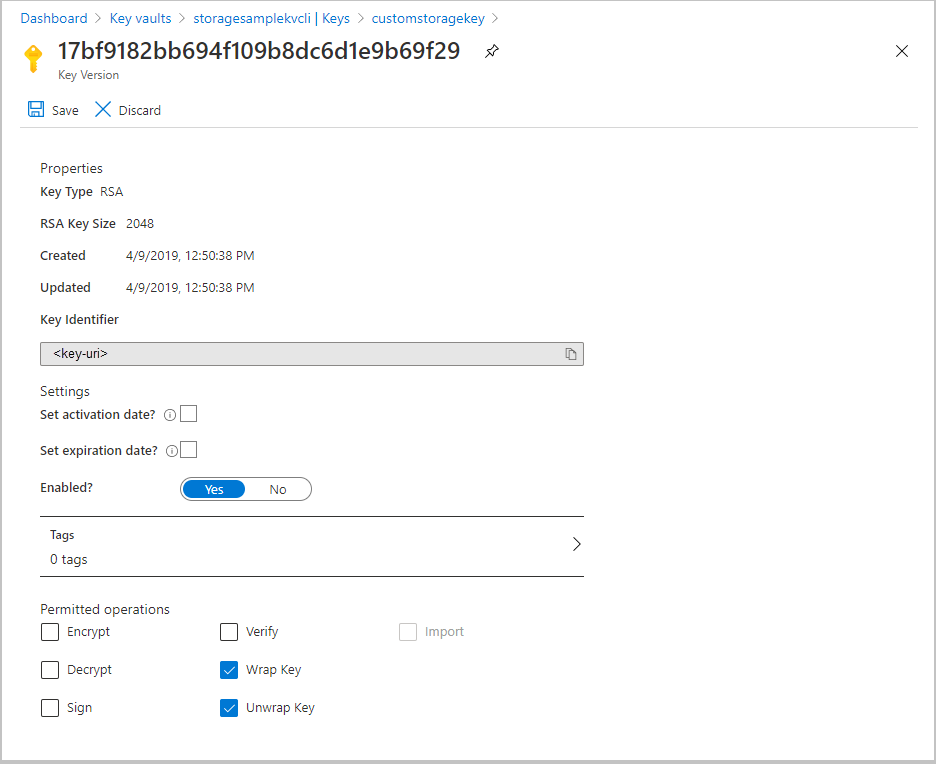

Um den Schlüssel-URI im Azure-Portal anzuzeigen, navigieren Sie zu Ihrem Schlüsseltresor, und wählen die Einstellung Schlüssel aus. Wählen Sie den gewünschten Schlüssel aus, und klicken Sie darauf, um dessen Versionen anzuzeigen. Wählen Sie eine Schlüsselversion aus, um die Einstellungen für diese Version anzuzeigen.

Kopieren Sie den Wert im Feld Schlüsselbezeichner, das den URI enthält.

Wählen Sie in den Einstellungen für den Verschlüsselungsschlüssel für Ihr Speicherkonto die Option Schlüssel-URI eingeben aus.

Fügen Sie den kopierten URI in das Feld Schlüssel-URI ein. Lassen Sie die Schlüsselversion aus dem URI aus, um eine automatische Aktualisierung der Schlüsselversion zu ermöglichen.

Geben Sie das Abonnement an, das den Schlüsseltresor enthält.

Geben Sie entweder eine vom System oder vom Benutzer zugewiesene verwaltete Identität an.

Speichern Sie die Änderungen.

Ändern des Schlüssels

Sie können den Schlüssel, den Sie für die Azure Storage-Verschlüsselung verwenden, jederzeit ändern.

Hinweis

Wenn Sie den Schlüssel oder die Schlüsselversion ändern, ändert sich der Schutz des Stammverschlüsselungsschlüssels, die Daten in Ihrem Azure Storage-Konto bleiben jedoch zu jedem Zeitpunkt verschlüsselt. Es sind keine zusätzlichen Maßnahmen Ihrerseits erforderlich, um sicherzustellen, dass Ihre Daten geschützt sind. Das Ändern des Schlüssels oder das Rotieren der Schlüsselversion wirkt sich nicht auf die Leistung aus. Mit dem Ändern des Schlüssels oder dem Rotieren der Schlüsselversion ist keine Downtime verbunden.

Führen Sie die folgenden Schritte aus, um den Schlüssel im Azure-Portal zu ändern:

- Navigieren Sie zu Ihrem Speicherkonto, und zeigen Sie die Einstellungen zur Verschlüsselung an.

- Wählen Sie den Schlüsseltresor und dann einen neuen Schlüssel aus.

- Speichern Sie die Änderungen.

Wenn sich der neue Schlüssel in einem anderen Schlüsseltresor befindet, müssen Sie der verwalteten Identität Zugriff auf den Schlüssel im neuen Tresor gewähren. Wenn Sie sich für die manuelle Aktualisierung der Schlüsselversion entscheiden, müssen Sie auch den Schlüsseltresor-URI aktualisieren.

Widerrufen des Zugriffs auf ein Speicherkonto, das kundenseitig verwaltete Schlüssel verwendet

Wenn Sie den Zugriff auf ein Speicherkonto, das kundenseitig verwaltete Schlüssel verwendet, vorübergehend widerrufen möchten, deaktivieren Sie den Schlüssel, der zurzeit im Schlüsseltresor verwendet wird. Das Deaktivieren und erneute Aktivieren des Schlüssels hat keine Auswirkungen auf die Leistung und verursacht keine Downtime.

Nachdem der Schlüssel deaktiviert wurde, können Clients keine Vorgänge mehr aufrufen, bei denen Lese- oder Schreibvorgänge für ein Blob oder die zugehörigen Metadaten durchgeführt werden. Informationen dazu, welche Vorgänge nicht erfolgreich ausgeführt werden, finden Sie unter Widerrufen des Zugriffs auf ein Speicherkonto, das kundenseitig verwaltete Schlüssel verwendet.

Achtung

Wenn Sie den Schlüssel im Schlüsseltresor deaktivieren, bleiben die Daten in Ihrem Azure Storage-Konto verschlüsselt, sind jedoch nicht zugänglich, bis Sie den Schlüssel erneut aktivieren.

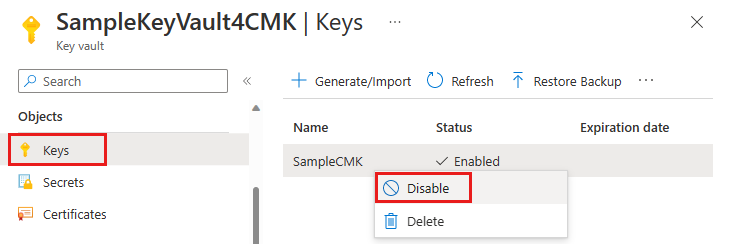

Führen Sie zum Deaktivieren eines kundenseitig verwalteten Schlüssels über das Azure-Portal die folgenden Schritte aus:

Navigieren Sie zu dem Schlüsseltresor, der den Schlüssel enthält.

Wählen Sie unter Objekte die Option Schlüssel aus.

Klicken Sie mit der rechten Maustaste auf den Schlüssel, und wählen Sie Deaktivieren aus.

Zurückwechseln zu von Microsoft verwalteten Schlüsseln

Sie können jederzeit über das Azure-Portal, mit PowerShell oder der Azure CLI von kundenseitig verwalteten Schlüsseln zu von Microsoft verwalteten Schlüsseln zurückwechseln.

Führen Sie die folgenden Schritte aus, um im Azure-Portal von kundenseitig verwalteten Schlüsseln zu von Microsoft verwalteten Schlüsseln zurückzuwechseln:

Navigieren Sie zum Speicherkonto.

Wählen Sie unter Sicherheit + Netzwerk die Option Verschlüsselung aus.

Ändern Sie den Verschlüsselungstyp in von Microsoft verwaltete Schlüssel.