Implementieren des Datenverkehrsroutings für virtuelle Netzwerke

Azure erstellt automatisch eine Routingtabelle für jedes Subnetz in einem virtuellen Azure-Netzwerk und fügt der Tabelle Systemstandardrouten hinzu. Sie können einige Systemrouten von Azure durch benutzerdefinierte Routen außer Kraft setzen und den Routentabellen zusätzliche benutzerdefinierte Routen hinzufügen. Azure leitet ausgehenden Datenverkehr aus einem Subnetz basierend auf den Routen in der Routentabelle eines Subnetzes weiter.

Systemrouten

Azure erstellt automatisch Systemrouten und weist die Routen allen Subnetzen eines virtuellen Netzwerks zu. Sie können zwar keine Systemrouten erstellen oder entfernen, aber einige Systemrouten mit benutzerdefinierten Routen überschreiben. Azure erstellt Standardsystemrouten für jedes Subnetz und fügt zusätzliche optionale Standardrouten für spezifische Subnetze hinzu (bzw. jedes Subnetz, wenn Sie bestimmte Azure-Funktionen nutzen).

Standardrouten

Jede Route enthält ein Adresspräfix und einen Typ des nächsten Hops. Wenn Datenverkehr, der ein Subnetz verlässt, an eine IP-Adresse innerhalb des Adresspräfix einer Route gesendet wird, ist die Route mit dem Präfix die von Azure verwendete Route. Bei jeder Erstellung eines virtuellen Netzwerks erstellt Azure automatisch die folgenden Standardsystemrouten für jedes Subnetz im virtuellen Netzwerk:

Quelle

Adresspräfixe

Typ des nächsten Hops

Standard

Für das virtuelle Netzwerk eindeutig

Virtuelles Netzwerk

Standard

0.0.0.0/0

Internet

Standard

10.0.0.0/8

Keine

Standard

192.168.0.0/16

Keine

Standard

100.64.0.0/10

Keine

Im Hinblick auf das Routing ist ein Hop ein Wegpunkt auf der Gesamtroute. Deshalb ist der nächste Hop der nächste Wegpunkt, an den der Datenverkehr auf seinem Weg zum endgültigen Ziel geleitet wird. Die in der obigen Tabelle aufgeführten Typen des nächsten Hops geben an, wie Datenverkehr von Azure weitergeleitet wird, der für das angegebene Adresspräfix bestimmt ist. Die Typen des nächsten Hops sind wie folgt definiert:

Virtuelles Netzwerk: Leitet Datenverkehr zwischen Adressbereichen im Adressraum eines virtuellen Netzwerks weiter. Azure erstellt eine Route mit einem Adresspräfix, das jeweils dem Adressbereich entspricht, der im Adressraum eines virtuellen Netzwerks definiert ist. Azure leitet Datenverkehr automatisch zwischen Subnetzen weiter, indem die Routen verwendet werden, die für jeden Adressbereich erstellt wurden.

Internet: Leitet Datenverkehr, der vom Adresspräfix angegeben wird, an das Internet weiter. Für die Systemstandardroute wird das Adresspräfix 0.0.0.0/0 angegeben. Azure leitet Datenverkehr für alle Adressen, die nicht durch einen Adressbereich innerhalb eines virtuellen Netzwerks angegeben sind, an das Internet weiter – es sei denn, die Zieladresse ist einem Azure-Dienst zugeordnet. Azure leitet sämtlichen Datenverkehr, der für einen Azure-Dienst bestimmt ist, direkt über das Backbonenetzwerk an den Dienst weiter, anstatt den Datenverkehr über das Internet zu routen. Sie können die Standardsystemroute von Azure für das Adresspräfix 0.0.0.0/0 durch eine benutzerdefinierte Route außer Kraft setzen.

Keine: Datenverkehr, der an einen nächsten Hop vom Typ „Keine“ weitergeleitet wird, wird verworfen und nicht an Orte außerhalb des Subnetzes geroutet. Azure erstellt automatisch Standardrouten für die folgenden Adresspräfixe:

- 10.0.0.0/8, 172.16.0.0/12 und 192.168.0.0/16: Reserviert für private Nutzung in RFC 1918.

- 100.64.0.0/10: In RFC 6598 reserviert.

Wenn Sie einen der obigen Adressbereiche innerhalb des Adressraums eines virtuellen Netzwerks zuweisen, ändert Azure den Typ des nächsten Hops für die Route automatisch von Keine in Virtuelles Netzwerk. Wenn Sie einen Adressbereich dem Adressraum eines virtuellen Netzwerks zuweisen, der eines der vier reservierten Adresspräfixe enthält (aber nicht identisch damit ist), entfernt Azure die Route für das Präfix und fügt eine Route für das von Ihnen hinzugefügte Adresspräfix mit Virtuelles Netzwerk als Typ des nächsten Hops hinzu.

Optionale Standardrouten

Azure fügt Standardsystemrouten für alle Azure-Funktionen hinzu, die Sie aktivieren. Je nach Funktion fügt Azure optionale Standardrouten entweder spezifischen Subnetzen im virtuellen Netzwerk oder allen Subnetzen in einem virtuellen Netzwerk hinzu. Hier sind die zusätzlichen Systemrouten und Typen des nächsten Hops aufgeführt, die von Azure hinzugefügt werden können, wenn Sie die unterschiedlichen Funktionen aktivieren:

Quelle

Adresspräfixe

Typ des nächsten Hops

Subnetz im virtuellen Netzwerk, dem die Route hinzugefügt wird

Standard

Eindeutig für das virtuelle Netzwerk, z.B.: 10.1.0.0/16

VNet-Peering

All

Gateway des virtuellen Netzwerks

Präfixe, die lokal oder per BGP angekündigt werden oder im Gateway des lokalen Netzwerks konfiguriert sind

Gateway des virtuellen Netzwerks

All

Standard

Mehrere

VirtualNetworkServiceEndpoint

Nur das Subnetz, für das ein Dienstendpunkt aktiviert ist

VNet-Peering: Wenn Sie ein VNet-Peering zwischen zwei virtuellen Netzwerken erstellen, wird eine Route für jeden Adressbereich innerhalb des Adressraums der einzelnen virtuellen Netzwerke hinzugefügt.

Gateway für virtuelle Netzwerke: Wenn Sie einem virtuellen Netzwerk ein Gateway für virtuelle Netzwerke hinzufügen, fügt Azure mindestens eine Route mit „Gateway für virtuelle Netzwerke“ als Typ des nächsten Hops hinzu. Die Quelle ist ebenfalls das Gateway für virtuelle Netzwerke aufgeführt, weil das Gateway die Routen dem Subnetz hinzufügt.

- Wenn Ihr Gateway des lokalen Netzwerks BGP-Routen (Border Gateway Protocol) mit einem Gateway des virtuellen Azure-Netzwerks austauscht, wird eine Route für jede Route hinzugefügt, die vom Gateway des lokalen Netzwerks weiterverteilt wird. Die Anzahl von Routen, die Sie an ein Gateway für virtuelle Azure-Netzwerke weitergeben können, ist begrenzt. Daher sollten Sie lokale Routen zu den größtmöglichen Adressbereichen zusammenfassen. Weitere Informationen zur Anzahl von Routen, die Sie weitergeben können, finden Sie unter Grenzwerte für Netzwerke.

VirtualNetworkServiceEndpoint: Wenn Sie einen Dienstendpunkt für bestimmte Dienste aktivieren, fügt Azure die öffentlichen IP-Adressen für diese Dienste der Routingtabelle hinzu. Dienstendpunkte werden für einzelne Subnetze in einem virtuellen Netzwerk aktiviert, sodass die Route nur der Routentabelle eines Subnetzes hinzugefügt wird, für das ein Dienstendpunkt aktiviert ist. Die öffentlichen IP-Adressen von Azure-Diensten ändern sich in regelmäßigen Abständen, und Azure verwaltet bei Bedarf die Aktualisierungen der Routingtabellen.

Die Typen VNet-Peering und VirtualNetworkServiceEndpoint des nächsten Hops werden nur Routentabellen von Subnetzen in virtuellen Netzwerken hinzugefügt, die mit dem Azure Resource Manager-Bereitstellungsmodell erstellt wurden. Die Typen des nächsten Hops werden dagegen nicht Routentabellen hinzugefügt, die Subnetzen von virtuellen Netzwerken zugeordnet sind, wenn diese mit dem klassischen Bereitstellungsmodell erstellt wurden.

Benutzerdefinierte Routen

Um das Routing des Netzwerkdatenverkehrs genauer zu steuern, können Sie die von Azure erstellten Standardrouten überschreiben, indem Sie Ihre eigenen benutzerdefinierten Routen verwenden. Diese Technik kann nützlich sein, wenn Sie sicherstellen möchten, dass der Datenverkehr zwischen zwei Subnetzen ein Firewallgerät durchläuft, oder Sie verhindern möchten, dass Datenverkehr aus einem VNet an das Internet weitergeleitet werden kann.

Benutzerdefinierte Routen

Sie können benutzerdefinierte (statische) Routen in Azure erstellen, um Standardsystemrouten von Azure außer Kraft zu setzen oder der Routentabelle eines Subnetzes zusätzliche Routen hinzuzufügen.

In Azure kann jedem Subnetz eine oder keine Routingtabelle zugeordnet sein. Wenn Sie eine Routingtabelle erstellen und sie einem Subnetz zuordnen, werden die darin enthaltenen Routen mit den Standardrouten, die Azure einem Subnetz hinzufügt, kombiniert oder überschreiben diese.

Beim Erstellen einer benutzerdefinierten Route können Sie die folgenden Typen des nächsten Hops angeben:

Virtuelles Gerät: Ein virtuelles Gerät ist eine VM, auf der typischerweise eine Netzwerkanwendung wie z. B. eine Firewall ausgeführt wird. Wenn Sie eine Route mit dem Hop-Typ Virtuelles Gerät erstellen, können Sie auch eine IP-Adresse des nächsten Hops angeben. Bei der IP-Adresse kann es sich um Folgendes handeln:

- Die private IP-Adresse einer Netzwerkschnittstelle, die an einen virtuellen Computer angefügt ist.

- Die private IP-Adresse eines internen Lastenausgleichs von Azure.

Gateway für virtuelle Netzwerke: Geben Sie an, wenn Datenverkehr, der für bestimmte Adresspräfixe bestimmt ist, an ein Gateway für virtuelle Netzwerke weitergeleitet werden soll. Das Gateway für virtuelle Netzwerke muss mit dem Typ VPN erstellt werden.

Keine: Geben Sie an, wenn Datenverkehr für ein Adresspräfix verworfen und nicht an ein Ziel weitergeleitet werden soll.

Virtuelles Netzwerk: Geben Sie an, wenn Sie das Standardrouting in einem virtuellen Netzwerk außer Kraft setzen möchten.

Internet: Legen Sie fest, wann Sie den für ein Adresspräfix bestimmten Datenverkehr explizit an das Internet weiterleiten möchten, oder ob der für Azure-Dienste mit öffentlichen IP-Adressen bestimmte Datenverkehr innerhalb des Azure-Backbonenetzwerks verbleiben soll.

Konfigurieren benutzerdefinierter Routen

In diesem Beispiel geht es um ein virtuelles Netzwerk mit drei Subnetzen.

- Die Subnetze sind Front-End, DMZ und Back-End. Im DMZ-Subnetz befindet sich ein virtuelles Netzwerkgerät (Network Virtual Appliance, NVA). Virtuelle Netzwerkgeräte sind VMs, die bei Netzwerkfunktionen wie Routing und Firewalloptimierung helfen.

- Der gesamte Datenverkehr aus dem Front-End-Subnetz sollte über das NVA an das Back-End-Subnetz geleitet werden.

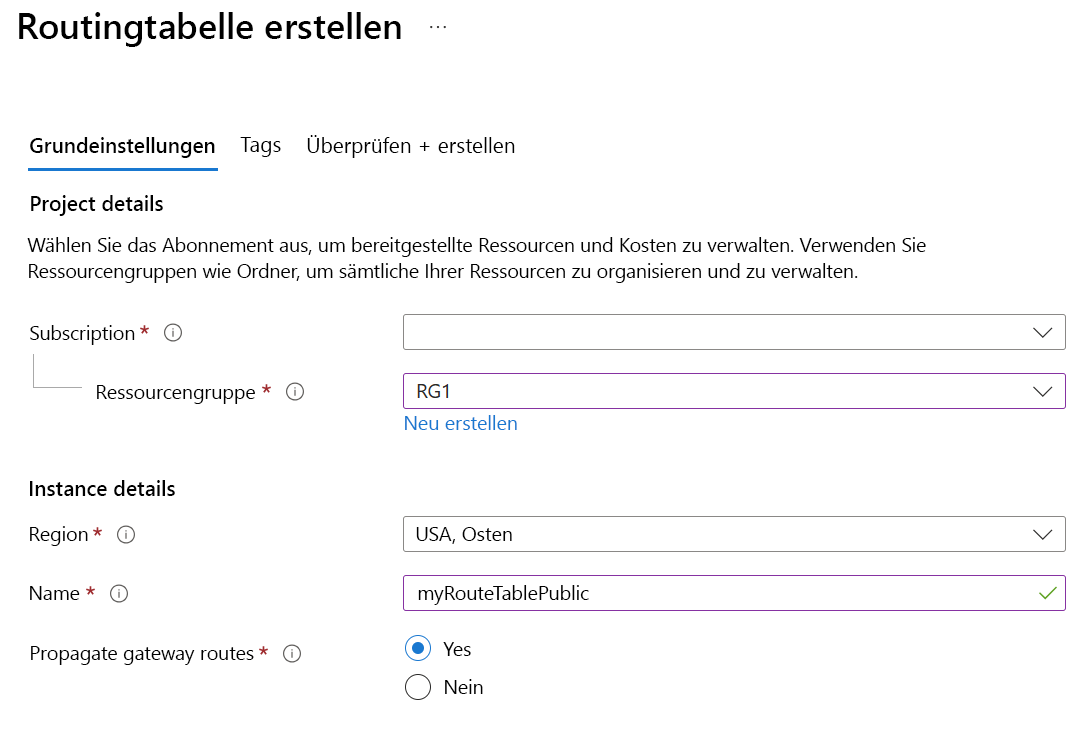

Erstellen einer Routingtabelle

Das Erstellen einer Routingtabelle ist einfach. Geben Sie einen Wert für Name, Abonnement, Ressourcengruppe und Standort an. Zudem verwenden Sie auch die Routenverteilung des Gateways für virtuelle Netzwerke.

Bei allen Subnetzen, bei denen die Routenverteilung des Gateways für virtuelle Netzwerke aktiviert ist, werden Routen der Routingtabelle automatisch hinzugefügt. Wenn Sie ExpressRoute verwenden, wird durch die Verteilung sichergestellt, dass alle Subnetze die Routinginformationen erhalten.

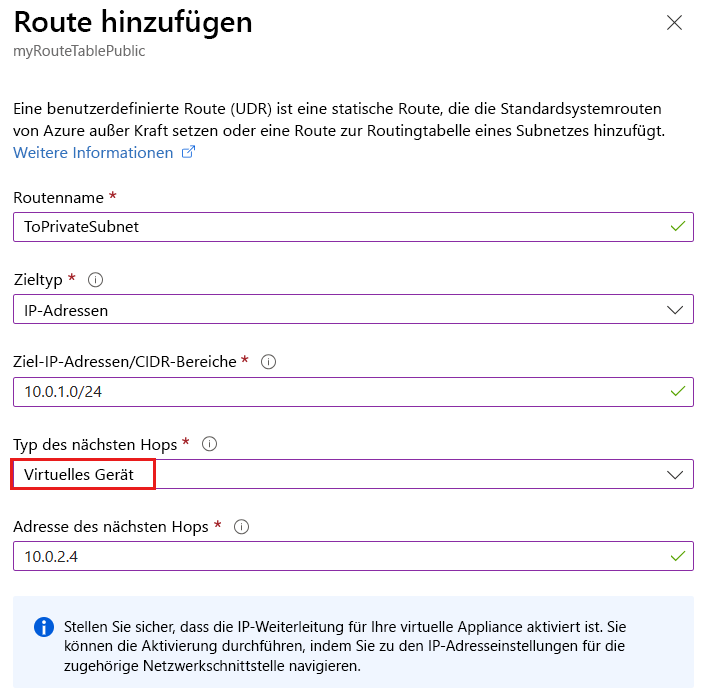

Erstellen einer benutzerdefinierten Route

In unserem Beispiel gilt Folgendes:

- Die neue Route erhält den Namen ToPrivateSubnet.

- Die Adresse des privaten Subnetzes lautet 10.0.1.0/24.

- In der Route befindet sich ein virtuelles Gerät. Beachten Sie die weitere Optionen für Typ des nächsten Hops: „Gateway für virtuelle Netzwerke“, „Virtuelles Netzwerk“, „Internet“, „Keine“.

- Die Adresse des virtuellen Geräts lautet 10.0.2.4.

Kurz gesagt gilt diese Route für alle Adresspräfixe im Subnetz 10.0.1.0/24 (privates Subnetz). Der an diese Adressen gerichtete Datenverkehr wird an das virtuelle Gerät mit der Adresse 10.0.2.4 gesendet.

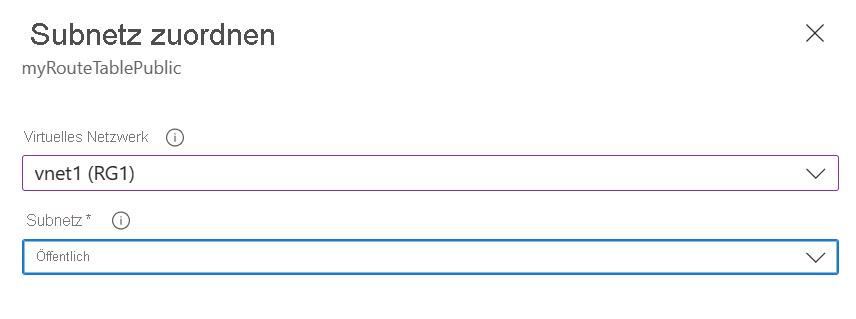

Zuordnen der Routingtabelle

Im letzten Schritt unseres Beispiels wird das öffentliche Subnetz der neuen Routingtabelle zugeordnet. Jedem Subnetz können null oder mehr Routentabellen zugeordnet sein.

Hinweis

Standardmäßig wird der Datenverkehr über die Systemrouten direkt an das private Subnetz geleitet. Mit einer benutzerdefinierten Route können Sie den Datenverkehr jedoch über das virtuelle Gerät leiten.

Hinweis

In diesem Beispiel darf das virtuelle Gerät keine öffentliche IP-Adresse aufweisen, und die IP-Weiterleitung muss aktiviert sein.

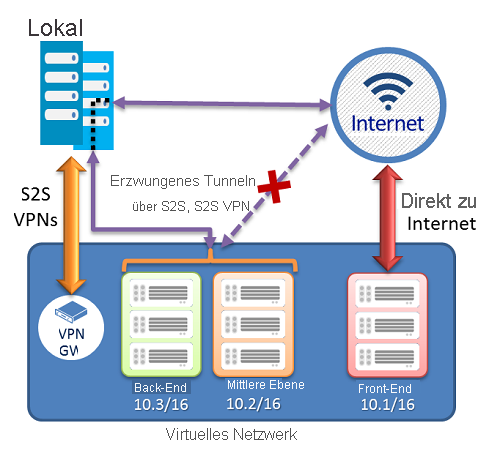

Schützen eines VNet durch erzwungenes Tunneln

Über die Tunnelerzwingung können Sie die Umleitung des gesamten Internetdatenverkehrs an Ihren lokalen Standort „erzwingen“. Sie verwenden dazu einen Standort-zu-Standort-VPN-Tunnel für die Kontrolle und Überwachung. Dies ist eine wichtige Sicherheitsvoraussetzung der IT-Richtlinien für die meisten Unternehmen. Wenn Sie die Tunnelerzwingung nicht konfigurieren, wird der Internetdatenverkehr Ihrer virtuellen Computer in Azure immer direkt von der Azure-Netzwerkinfrastruktur an das Internet geleitet, ohne dass Sie die Möglichkeit haben, diesen zu überprüfen oder zu überwachen. Nicht autorisierter Zugriff auf das Internet kann potenziell zur Offenlegung von Informationen oder anderen Arten von Sicherheitsverletzungen führen. Die Tunnelerzwingung kann mithilfe von Azure PowerShell konfiguriert werden. Eine Konfiguration über das Azure-Portal ist nicht möglich.

Im folgenden Beispiel wird für das Front-End-Subnetz kein Tunneln erzwungen. Die Workloads im Frontend-Subnetz können weiterhin Kundenanfragen direkt aus dem Internet akzeptieren und darauf reagieren. Für die Subnetze "Midtier" und "Backend" wird das Tunneln erzwungen. Bei allen ausgehenden Internetverbindungen aus diesen zwei Subnetzen wird über einen der S2S-VPN-Tunnel eine Umleitung an einen lokalen Standort erzwungen.

Konfigurieren der Tunnelerzwingung

Die Tunnelerzwingung in Azure wird über benutzerdefinierte Routen im virtuellen Netzwerk konfiguriert.

Jedes Subnetz des virtuellen Netzwerks verfügt über eine integrierte Systemroutingtabelle. Die Systemroutingtabelle verfügt über die folgenden drei Gruppen von Routen:

- Lokale VNet-Routen: direktes Routing an die Ziel-VMs im selben virtuellen Netzwerk

- Lokale Routen: Routing an das Azure-VPN-Gateway

- Standardroute: direktes Routing an das Internet Pakete an private IP-Adressen, die nicht durch die vorherigen beiden Routen abgedeckt sind, werden verworfen.

Für ein erzwungenes Tunneln müssen Sie die folgenden Aufgaben ausführen:

- Erstellen Sie eine Routingtabelle.

- Fügen Sie dem VPN-Gateway eine benutzerdefinierte Standardroute hinzu.

- Ordnen Sie die Routingtabelle den geeigneten VNet-Subnetzen zu.

Die Tunnelerzwingung muss einem VNet zugeordnet werden, das über ein routenbasiertes VPN-Gateway verfügt.

- Sie müssen eine Standard-Standortverbindung zwischen den verschiedenen lokalen Standorten festlegen, die mit dem virtuellen Netzwerk verbunden sind.

- Darüber hinaus muss das lokale VPN-Gerät für die Verwendung von „0.0.0.0/0“ als Datenverkehrsauswahl konfiguriert werden.

Über das erzwungenen Tunneln können Sie den Internetzugriff von Ihren VMs und Clouddiensten in Azure einschränken und überprüfen, während Sie Ihrer mehrschichtigen Dienstarchitektur weiterhin den erforderlichen Internetzugang ermöglichen.

Konfigurieren von Azure Route Server

Azure Route Server vereinfacht das dynamische Routing zwischen Ihrem virtuellen Netzwerkgerät (Network Virtual Appliance, NVA) und Ihrem virtuellen Netzwerk. Sie können Routinginformationen direkt über das Border Gateway Protocol-Routingprotokoll (BGP-Routingprotokoll) zwischen jedem NVA, das das BGP-Routingprotokoll unterstützt, und dem softwaredefinierten Azure-Netzwerk (Software Defined Network, SDN) in Azure Virtual Network (VNet) austauschen, ohne Routingtabellen manuell konfigurieren oder verwalten zu müssen. Azure Route Server ist ein vollständig verwalteter Dienst, der mit Hochverfügbarkeit konfiguriert ist.

Azure Route Server vereinfacht die Konfiguration, Verwaltung und Bereitstellung Ihres NVAs in Ihrem virtuellen Netzwerk.

Sie müssen die Routingtabelle auf Ihrem NVA nicht mehr manuell aktualisieren, wenn die Adresse Ihres virtuellen Netzwerks aktualisiert wird.

Sie müssen benutzerdefinierte Routen nicht mehr manuell aktualisieren, wenn Ihr NVA neue Routen ankündigt oder alte Routen zurückzieht.

Sie können mehrere Instanzen Ihres NVA mittels Peering mit Azure Route Peering verbinden. Sie können die BGP-Attribute auf Ihrem NVA konfigurieren und in Abhängigkeit von Ihrem Entwurf (z. B. Aktiv/Aktiv für Leistung oder Aktiv/Passiv für Resilienz) Azure Route Server mitteilen, welche NVA-Instanz aktiv oder passiv ist.

Die Schnittstelle zwischen dem NVA und Azure Route Server basiert auf einem allgemeinen Standardprotokoll. Solange Ihr NVA BGP unterstützt, können Sie es mittels Peering mit Azure Route Server verbinden.

Sie können Azure Route Server in jedem neuen oder vorhandenen virtuellen Netzwerk bereitstellen.

Erfahren Sie, wie Sie Azure Route Server bereitstellen

Diagnostizieren eines Routingproblems

Angenommen, Ihre Verbindungsversuche mit einer bestimmten VM in Ihrem virtuellen Azure-Netzwerk führen immer wieder zu einem Fehler. Sie können ein Routingproblem diagnostizieren, indem Sie die Routen anzeigen, die für eine Netzwerkschnittstelle in einer VM gelten. Die effektiven Routen für alle Netzwerkschnittstellen in einem Subnetz sind eine Kombination aus den von Ihnen erstellten Routen, den Standardrouten von Azure und allen Routen, die von Ihrem lokalen Netzwerk über ein Azure-VPN-Gateway per BGP (Border Gateway Protocol) weitergegeben werden.

Sie können die effektiven Routen für jede Netzwerkschnittstelle über das Azure-Portal, Azure PowerShell oder die Azure CLI anzeigen. Die folgenden Schritte zeigen Beispiele für jedes Verfahren. Unabhängig von der verwendeten Methode wird nur dann eine Ausgabe zurückgegeben, wenn sich die VM im Zustand „Wird ausgeführt“ befindet. Wenn dem virtuellen Computer mehrere Netzwerkschnittstellen angefügt sind, können Sie die effektiven Routen für jede Netzwerkschnittstelle anzeigen. Da sich jede Netzwerkschnittstelle in einem anderen Subnetz befinden kann, kann jede Netzwerkschnittstelle über unterschiedliche effektive Routen verfügen.

Anzeigen effektiver Routen im Azure-Portal

Melden Sie sich beim Azure-Portal mit einem Azure-Konto an, dem die erforderlichen Berechtigungen zugewiesen sind.

Geben Sie im Suchfeld den Namen der VM ein, die Sie untersuchen möchten.

Wählen Sie die VM in den Suchergebnissen aus.

Wählen Sie unter Einstellungen die Option Netzwerk aus, und navigieren Sie zur Netzwerkschnittstellenressource, indem Sie deren Namen auswählen.

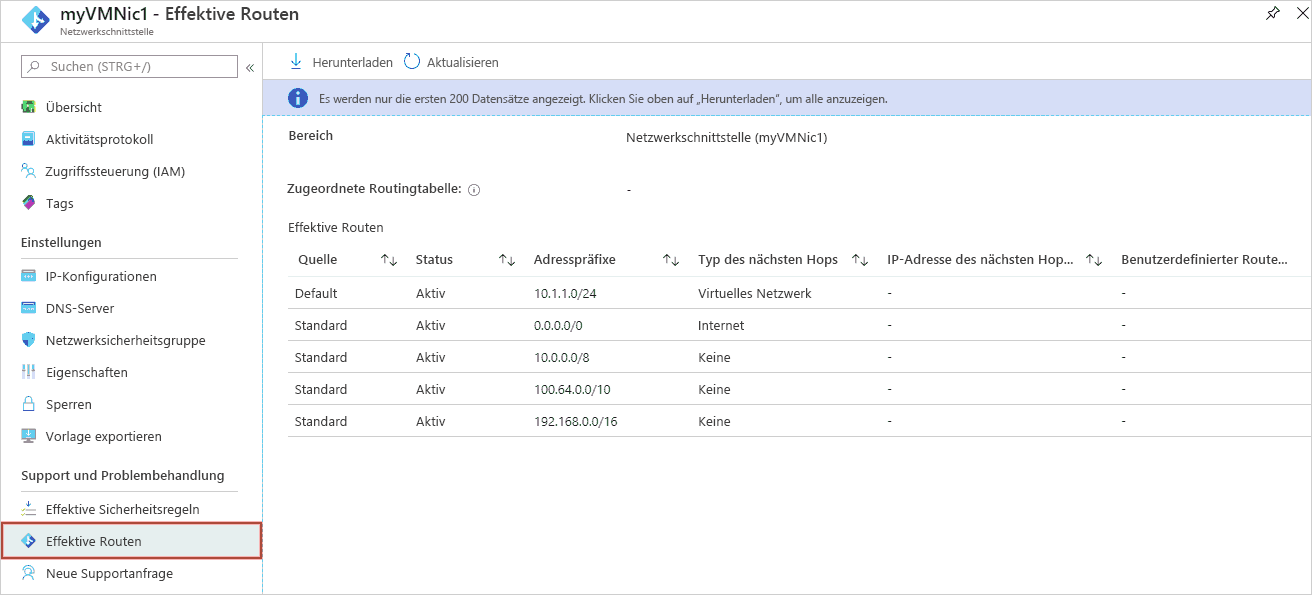

Wählen Sie unter Support + Problembehandlung die Option Effektive Routen aus. Die effektiven Routen für eine Netzwerkschnittstelle mit dem Namen myVMNic1 werden in der folgenden Abbildung gezeigt:

Anzeigen effektiver Routen mithilfe von Azure PowerShell

Sie können die effektiven Routen für eine Netzwerkschnittstelle mit dem Befehl „Get-AzEffectiveRouteTable“ anzeigen. Im folgenden Beispiel werden die effektiven Routen für eine Netzwerkschnittstelle namens „myVMNic1“ abgerufen, die in einer Ressourcengruppe mit dem Namen „myResourceGroup“ enthalten ist:

Get-AzEffectiveRouteTable `

-NetworkInterfaceName myVMNic1 `

-ResourceGroupName myResourceGroup `

Beheben des Routingproblems

Sie können die folgenden Schritte ausführen, um das Routingproblem zu beheben:

- Fügen Sie eine benutzerdefinierte Route hinzu, um eine Standardroute zu überschreiben. Erfahren Sie, wie Sie eine benutzerdefinierte Route hinzufügen.

- Ändern oder entfernen Sie eine benutzerdefinierte Route, die bewirkt, dass Datenverkehr an einen unerwünschten Ort geroutet wird. Erfahren Sie, wie Sie eine benutzerdefinierte Route ändern oder löschen.

- Stellen Sie sicher, dass die Routingtabelle dem richtigen Subnetz (dem Subnetz, das die Netzwerkschnittstelle enthält) zugeordnet ist. Erfahren Sie, wie Sie eine Routingtabelle einem Subnetz zuordnen.

- Stellen Sie sicher, dass Geräte wie das Azure-VPN-Gateway oder bereitgestellte virtuelle Netzwerkgeräte ordnungsgemäß funktionieren.

Wählen Sie die beste Antwort für jede der folgenden Fragen aus. Klicken Sie dann auf Antworten überprüfen.