Verwenden von WDAC und Windows PowerShell, um Apps auf HoloLens 2-Geräten mit Microsoft Intune zuzulassen oder zu blockieren

Microsoft HoloLens 2-Geräte unterstützen den WDAC-CSP (Windows Defender Application Control, Windows Defender-Anwendungssteuerung), der den AppLocker CSP ersetzt.

Mithilfe von Windows PowerShell und Microsoft Intune können Sie mithilfe den WDAC-CSP verwenden, um zuzulassen oder zu blockieren, dass bestimmte Apps auf Microsoft HoloLens 2-Geräten geöffnet werden. Sie können beispielsweise das Öffnen einer App auf HoloLens 2 Geräten in Ihrem organization zulassen oder verhindern.

Diese Funktion gilt für:

- HoloLens 2-Geräte, auf denen Windows Holographic for Business ausgeführt wird

Der WDAC-CSP basiert auf der WDAC-Funktion (Windows Defender Application Control, Windows Defender-Anwendungssteuerung). Sie können auch mehrere WDAC-Richtlinien verwenden.

In diesem Artikel erfahren Sie, wie Sie Folgendes durchführen:

- Verwenden von Windows PowerShell, um WDAC-Richtlinien zu erstellen.

- Verwenden von Windows PowerShell zum Konvertieren der WDAC-Richtlinienregeln in XML, Aktualisieren des XML-Codes und anschließendes Konvertieren des XML-Codes in eine Binärdatei.

- Erstellen eines benutzerdefinierten Gerätekonfigurationsprofils in Microsoft Intune, Hinzufügen dieser WDAC-Richtlinienbinärdatei und Anwenden der Richtlinie auf Ihre HoloLens 2-Geräte.

In Intune müssen Sie ein benutzerdefiniertes Konfigurationsprofil erstellen, um den WDAC-CSP (Windows Defender Application Control, Windows Defender-Anwendungssteuerung) zu verwenden.

Verwenden Sie die Schritte in diesem Artikel als Vorlage, um das Öffnen bestimmter Anwendungen auf HoloLens 2-Geräten zuzulassen oder zu verweigern.

Voraussetzungen

Vertrautheit mit Windows PowerShell.

Melden Sie sich bei Intune als Mitglied einer der folgenden Rollen an:

Intune-Rolle Richtlinien- und Profil-Manager oder Intune-Rollenadministrator

OR

Globaler Administrator oder Intune-Dienstadministrator Microsoft Entra Rolle

Weitere Informationen zu Intune-Rollen findest du unter Rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) mit Intune.

Erstellen Sie eine Benutzergruppe oder eine Gerätegruppe mit Ihren HoloLens 2-Geräten. Weitere Informationen zu Gruppen findest du unter Benutzergruppen im Vergleich zu Gerätegruppen.

Beispiel

In diesem Beispiel wird Windows PowerShell verwendet, um eine WDAC-Richtlinie (Windows Defender Application Control, Windows Defender-Anwendungssteuerung) zu erstellen. Die Richtlinie verhindert, dass bestimmte Apps geöffnet werden. Verwenden Sie anschließend Intune, um die Richtlinie für HoloLens 2-Geräte bereitzustellen.

Öffnen Sie auf dem Desktopcomputer die App Windows PowerShell.

Rufen Sie Informationen zum installierten Anwendungspaket auf Ihrem Desktopcomputer und HoloLens ab:

$package1 = Get-AppxPackage -name *<applicationname>*Geben Sie z. B. Folgendes ein:

$package1 = Get-AppxPackage -name Microsoft.MicrosoftEdgeVergewissern Sie sich anschließend, dass das Paket über Anwendungsattribute verfügt:

$package1App-Details, die den folgenden Attributen ähneln, werden angezeigt:

Name : Microsoft.MicrosoftEdge Publisher : CN=Microsoft Corporation, O=Microsoft Corporation, L=Redmond, S=Washington, C=US Architecture : Neutral ResourceId : Version : 44.20190.1000.0 PackageFullName : Microsoft.MicrosoftEdge_44.20190.1000.0_neutral__8wekyb3d8bbwe InstallLocation : C:\Windows\SystemApps\Microsoft.MicrosoftEdge_8wekyb3d8bbwe IsFramework : False PackageFamilyName : Microsoft.MicrosoftEdge_8wekyb3d8bbwe PublisherId : 8wekyb3d8bbwe IsResourcePackage : False IsBundle : False IsDevelopmentMode : False NonRemovable : True IsPartiallyStaged : False SignatureKind : System Status : OkErstellen Sie eine WDAC-Richtlinie, und fügen Sie das App-Paket der DENY-Regel hinzu:

$rule = New-CIPolicyRule -Package $package1 -DenyWiederholen Sie die Schritte 2 und 3 für alle anderen Anwendungen, die Sie verweigern möchten:

$rule += New-CIPolicyRule -Package $package<2..n> -DenyGeben Sie z. B. Folgendes ein:

$package2 = Get-AppxPackage -name *windowsstore* $rule += New-CIPolicyRule -Package $package<2..n> -DenyKonvertieren Sie die WDAC-Richtlinie in newPolicy.xml:

Hinweis

Sie können Apps blockieren, die nur auf HoloLens-Geräten installiert sind. Weitere Informationen findest du unter Paketfamiliennamen für Apps auf HoloLens.

New-CIPolicy -rules $rule -f .\newPolicy.xml -UserPEsUm alle Versionen einer App als Ziel zu verwenden, stellen Sie in „newPolicy.xml“ sicher, dass sich

PackageVersion="65535.65535.65535.65535"im Knoten „Verweigern“ befindet:<Deny ID="ID_DENY_D_1" FriendlyName="Microsoft.WindowsStore_8wekyb3d8bbwe FileRule" PackageFamilyName="Microsoft.WindowsStore_8wekyb3d8bbwe" PackageVersion="65535.65535.65535.65535" />Für

PackageFamilyNameRuleskönnen Sie die folgenden Versionen verwenden:- Zulassen: Geben Sie

PackageVersion, 0.0.0.0ein („Diese Version und alle höheren Versionen zulassen“). - Verweigern: Geben Sie

PackageVersion, 65535.65535.65535.65535ein („Diese Version und alle früheren Versionen verweigern“).

- Zulassen: Geben Sie

Wenn Sie Apps bereitstellen und ausführen möchten, die nicht aus dem Microsoft Store stammen, z. B. Branchen-Apps (siehe App-Verwaltung), lassen Sie diese Apps explizit zu, indem Sie der WDAC-Richtlinie ihren Signierer hinzufügen.

Hinweis

Die Verwendung von WDAC- und LOB-Apps ist derzeit nur in Windows Insider-Features für HoloLens verfügbar.

Beispielsweise planen Sie die Bereitstellung von

ATestApp.msix.ATestApp.msixwird vom ZertifikatTestCert.cersigniert. Verwenden Sie das folgende Windows PowerShell-Skript, um der WDAC-Richtlinie den Signierer hinzuzufügen:Add-SignerRule -FilePath .\newPolicy.xml -CertificatePath .\TestCert.cer -UserFühren Sie newPolicy.xml mit der Standardrichtlinie auf Ihrem Desktopcomputer zusammen. In diesem Schritt wird mergedPolicy.xml erstellt. Gestatten Sie z. B. das Ausführen von Windows-Apps, von WHQL-signierten Treibern und vom Store signierten Apps:

Merge-CIPolicy -PolicyPaths .\newPolicy.xml,C:\Windows\Schemas\codeintegrity\examplepolicies\DefaultWindows_Audit.xml -o mergedPolicy.xmlDeaktivieren Sie die Regel Überwachungsmodus in mergedPolicy.xml. Wenn Sie mergen, wird der Überwachungsmodus automatisch aktiviert:

Set-RuleOption -o 3 -Delete .\mergedPolicy.xmlAktivieren Sie die Regel InvalidateEAs beim Neustart in mergedPolicy.xml:

Set-RuleOption -o 15 .\mergedPolicy.xmlWeitere Informationen zu diesen Regeln finden Sie unter Grundlegendes zu WDAC-Richtlinienregeln und Dateiregeln.

Konvertieren Sie mergedPolicy.xml in das Binärformat. Mit diesem Schritt wird compiledPolicy.bin erstellt. In einem späteren Schritt fügen Sie diese Binärdatei compiledPolicy.bin zu Intune hinzu.

ConvertFrom-CIPolicy .\mergedPolicy.xml .\compiledPolicy.binErstellen Sie das benutzerdefinierte Gerätekonfigurationsprofil in Intune:

Erstellen Sie im Microsoft Intune Admin Center ein benutzerdefiniertes Windows 10/11-Gerätekonfigurationsprofil.

Die spezifischen Schritte finden Sie unter Erstellen eines benutzerdefinierten Profils mithilfe von OMA-URI in Intune.

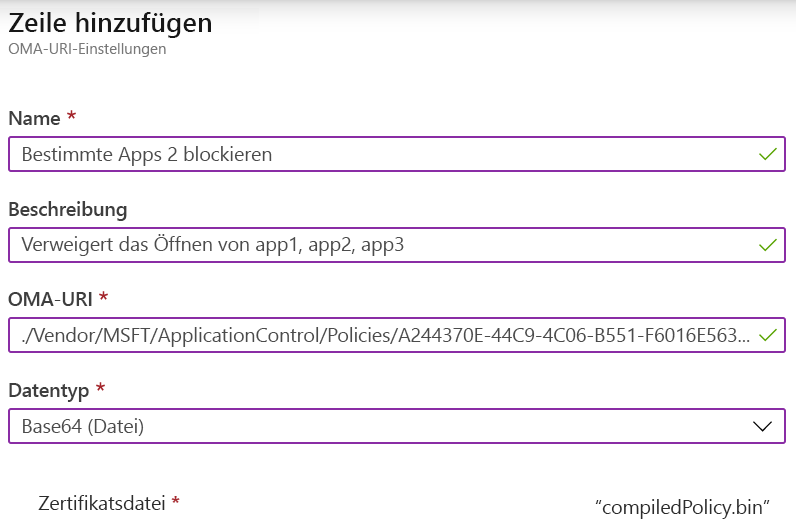

Wenn Sie das Profil erstellen, geben Sie die folgenden Einstellungen ein:

OMA-URI: Geben Sie

./Vendor/MSFT/ApplicationControl/Policies/<PolicyGUID>/Policyein. Ersetzen Sie<PolicyGUID>durch den Knoten „PolicyTypeID“ in der Datei mergedPolicy.xml, die Sie in Schritt 6 erstellt haben.Geben Sie in unserem Beispiel

./Vendor/MSFT/ApplicationControl/Policies/A244370E-44C9-4C06-B551-F6016E563076/Policyein.Die Richtlinien-GUID muss mit dem Knoten „PolicyTypeID“ in der Datei mergedPolicy.xml (die Sie in Schritt 6 erstellt haben) übereinstimmen.

Der OMA-URI verwendet den ApplicationControl-CSP. Weitere Informationen zu den Knoten in diesem CSP finden Sie unter ApplicationControl-CSP.

Datentyp: Auf Base64-Datei festgelegt. Die Datei wird automatisch aus „bin“ in „base64“ konvertiert.

Zertifikatdatei: Laden Sie die Binärdatei compiledPolicy.bin hoch (erstellt in Schritt 10).

Ihre Einstellungen sehen ähnlich aus wie die folgenden:

Wenn das Profil der Gruppe HoloLens 2 zugewiesen wird, überprüfen Sie den Profilstatus. Nachdem das Profil erfolgreich angewendet wurde, starten Sie die HoloLens 2-Geräte neu.

Nächste Schritte

Weisen Sie das Profil zu, und überwachen Sie dessen Status.

Weitere Informationen zu benutzerdefinierten Profilen in Intune.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für