Richtlinienreferenz zur Verhinderung von Datenverlust

Microsoft Purview Data Loss Prevention -Richtlinien (DLP) müssen viele Komponenten konfiguriert werden. Um eine effektive Richtlinie zu erstellen, müssen Sie verstehen, was der Zweck jeder Komponente ist und wie ihre Konfiguration das Verhalten der Richtlinie ändert. Dieser Artikel enthält eine detaillierte Anatomie einer DLP-Richtlinie.

Tipp

Wenn Sie kein E5-Kunde sind, verwenden Sie die 90-tägige Testversion von Microsoft Purview-Lösungen, um zu erfahren, wie zusätzliche Purview-Funktionen Ihre Organisation bei der Verwaltung von Datensicherheits- und Complianceanforderungen unterstützen können. Starten Sie jetzt im Testhub für Microsoft Purview-Complianceportal. Erfahren Sie mehr über Anmelde- und Testbedingungen.

Bevor Sie beginnen:

Wenn Sie noch nicht mit Microsoft Purview DLP vertraut sind, finden Sie hier eine Liste der wichtigsten Artikel, die Sie für die Implementierung von DLP benötigen:

- Administrative Einheiten

- Erfahren Sie mehr über Microsoft Purview Data Loss Prevention: In diesem Artikel werden die Disziplin zur Verhinderung von Datenverlust und die Implementierung von DLP durch Microsoft vorgestellt.

- Planen der Verhinderung von Datenverlust (Data Loss Prevention, DLP): In diesem Artikel gehen Sie wie folgt vor:

- Richtlinienreferenz zur Verhinderung von Datenverlust : In diesem Artikel, den Sie jetzt lesen, werden alle Komponenten einer DLP-Richtlinie vorgestellt und erläutert, wie diese das Verhalten einer Richtlinie beeinflussen.

- Entwerfen einer DLP-Richtlinie : In diesem Artikel erfahren Sie, wie Sie eine Richtlinienabsichtsanweisung erstellen und sie einer bestimmten Richtlinienkonfiguration zuordnen.

- Create und Bereitstellen von Richtlinien zur Verhinderung von Datenverlust: In diesem Artikel werden einige gängige Richtlinienabsichtsszenarien vorgestellt, die Sie Konfigurationsoptionen zuordnen. Es führt Sie auch durch die Konfiguration dieser Optionen.

- Informationen zum Untersuchen von Warnungen zur Verhinderung von Datenverlust : Dieser Artikel führt Sie in den Lebenszyklus von Warnungen von der Erstellung bis hin zur endgültigen Korrektur und Richtlinienoptimierung ein. Außerdem werden sie in die Tools eingeführt, die Sie zum Untersuchen von Warnungen verwenden.

Außerdem müssen Sie die folgenden Einschränkungen der Plattform beachten:

- Maximale Anzahl von MIP- und MIG-Richtlinien in einem Mandanten: 10.000

- Maximale Größe einer DLP-Richtlinie (100 KB)

- Maximale Anzahl von DLP-Regeln:

- In einer Richtlinie: Begrenzt durch die Größe der Richtlinie

- In einem Mandanten: 600

- Maximale Größe einer einzelnen DLP-Regel: 100 KB (102.400 Zeichen)

- GIR-Nachweisgrenze: 100, mit jedem SIT-Beweis, im Verhältnis zum Auftreten

- Maximale Größe von Text, der zum Scannen aus einer Datei extrahiert werden kann: 2 MB

- RegEx-Größenlimit für alle vorhergesagten Übereinstimmungen: 20 KB

- Grenzwert für die Länge des Richtliniennamens: 64 Zeichen

- Grenzwert für die Länge der Richtlinienregel: 64 Zeichen

- Maximale Kommentarlänge: 1024 Zeichen

- Beschreibungslängenlimit: 1024 Zeichen

Richtlinienvorlagen

DLP-Richtlinienvorlagen sind in vier Kategorien unterteilt:

- Richtlinien, die Typen von Finanzinformationen erkennen und schützen können.

- Richtlinien, die Typen von Medizinischen und Gesundheitsinformationen erkennen und schützen können.

- Richtlinien, die Arten von Datenschutzinformationen erkennen und schützen können.

- Eine benutzerdefinierte Richtlinienvorlage, die Sie verwenden können, um Ihre eigene Richtlinie zu erstellen, wenn keine der anderen Die Anforderungen Ihrer organization erfüllt.

In der folgenden Tabelle sind alle Richtlinienvorlagen und die typen vertraulichen Informationen (SIT) aufgeführt, die sie abdecken.

Richtlinienbereich

Lesen Sie Verwaltungseinheiten , um sicherzustellen, dass Sie den Unterschied zwischen einem uneingeschränkten Administrator und einem Administrator mit eingeschränkten Verwaltungseinheiten verstehen.

DLP-Richtlinien sind auf zwei verschiedenen Ebenen festgelegt. Die erste Ebene wendet uneingeschränkte Administratorbereichsrichtlinien auf alle an:

- users

- groups

- Verteilergruppen

- Konten

- Websites

- Cloud-App-Instanzen

- Lokale Repositorys

- Power BI-Arbeitsbereiche

in Ihrem organization (abhängig von den ausgewählten Speicherorten) oder in Untergruppen Ihrer organization als Richtlinien für eingeschränkte Verwaltungseinheiten bezeichnet.

Auf dieser Ebene kann ein Administrator mit eingeschränkten Verwaltungseinheiten nur aus den Verwaltungseinheiten auswählen, denen er zugewiesen ist.

Die zweite Ebene der DLP-Richtliniendefinition basiert auf den Speicherorten , die DLP unterstützt. Auf dieser Ebene werden sowohl administratoren als auch administratoren mit einschränkungen nur die Benutzer, Verteilergruppen, Gruppen und Konten angezeigt, die in der ersten Ebene der Richtlinieneingrenzung enthalten waren und für diesen Standort verfügbar sind.

Uneingeschränkte Richtlinien

Uneingeschränkte Richtlinien werden von Benutzern in diesen Rollengruppen erstellt und verwaltet:

- Compliance-Administrator

- Compliancedatenadministrator

- Informationsschutz

- Information Protection-Administrator

- Sicherheitsadministrator

Weitere Informationen finden Sie unter Berechtigungen .

Uneingeschränkte Administratoren können alle Richtlinien verwalten und alle Warnungen und Ereignisse anzeigen, die von Richtlinienbesprechungen in die Explorer Warnungen Dashboard und DLP-Aktivität fließen.

Richtlinien für eingeschränkte Verwaltungseinheiten

Verwaltungseinheiten sind Teilmengen Ihrer Microsoft Entra ID und werden zum Verwalten von Sammlungen von Benutzern, Gruppen, Verteilergruppen und Konten erstellt. Diese Sammlungen werden in der Regel entlang von Geschäftsgruppenlinien oder geopolitischen Bereichen erstellt. Verwaltungseinheiten verfügen über einen delegierten Administrator, der einer Verwaltungseinheit in der Rollengruppe zugeordnet ist. Diese werden als Administratoren mit eingeschränkten Verwaltungseinheiten bezeichnet.

DLP unterstützt das Zuordnen von Richtlinien zu Verwaltungseinheiten. Details zur Implementierung finden Sie unter Verwaltungseinheiten im Microsoft Purview-Complianceportal. Administratoren von Verwaltungseinheiten müssen einer der gleichen Rollen oder Rollengruppen wie Administratoren uneingeschränkter DLP-Richtlinien zugewiesen werden, um DLP-Richtlinien für ihre Verwaltungseinheit zu erstellen und zu verwalten.

| ADMINISTRATIVE DLP-Rollengruppe | Dose |

|---|---|

| Uneingeschränkter Administrator | – Erstellen und Zuweisen von DLP-Richtlinien für ganze organization – Bearbeiten aller DLP-Richtlinien – Erstellen und Festlegen von DLP-Richtlinien auf Verwaltungseinheiten – Anzeigen aller Warnungen und Ereignisse aus allen DLP-Richtlinien |

| Administrator für eingeschränkte Verwaltungseinheit: Muss Mitglied einer Rollengruppe/Rolle sein bzw. dieser zugewiesen sein, die DLP verwalten kann. | – Erstellen und Beschränken von DLP-Richtlinien nur auf die Verwaltungseinheit, der sie zugewiesen sind– Bearbeiten von DLP-Richtlinien, die ihrer Verwaltungseinheit zugeordnet sind– Anzeigen von Warnungen und Ereignissen nur aus den DLP-Richtlinien, die auf ihre Verwaltungseinheit beschränkt sind |

Speicherorte

Eine DLP-Richtlinie kann Elemente finden und schützen, die vertrauliche Informationen an mehreren Speicherorten enthalten.

| Standort | Unterstützt Verwaltungseinheiten | Bereich einschließen/ausschließen | Datenzustand | Zusätzliche Voraussetzungen |

|---|---|---|---|---|

| Exchange | Ja | - Verteilergruppen – Sicherheitsgruppen – Sicherheitsgruppen ohne E-Mail-Aktivierung – Dynamische Verteilerlisten – Microsoft 365-Gruppen (nur Gruppenmitglieder, nicht die Gruppe als Entität) | Daten in Bewegung | Nein |

| SharePoint | Nein | Websites | Ruhende Daten in Verwendung | Nein |

| OneDrive | Ja | – Verteilergruppen – Sicherheitsgruppen – Sicherheitsgruppen ohne E-Mail-Aktivierung – Microsoft 365-Gruppen (nur Gruppenmitglieder, nicht die Gruppe als Entität) | Ruhende Daten in Verwendung | Nein |

| Teams-Chat- und Teams-Kanalnachrichten | Ja | – Verteilergruppen – Sicherheitsgruppen – E-Mail-aktivierte Sicherheitsgruppen – Microsoft 365-Gruppen (nur Gruppenmitglieder, nicht die Gruppe als Entität) | Data-in-Motion-Daten in Verwendung | Weitere Informationen finden Sie unter Umfang des DLP-Schutzes. |

| Instanzen | Nein | cloud app instance | Ruhende Daten | - Verwenden von Richtlinien zur Verhinderung von Datenverlust für Nicht-Microsoft-Cloud-Apps |

| Geräte | Ja | – Verteilergruppen – Sicherheitsgruppen – Sicherheitsgruppen ohne E-Mail-Aktivierung – Microsoft 365-Gruppen (nur Gruppenmitglieder, nicht die Gruppe als Entität) | daten-in-use data-in-motion | - Informationen zur Verhinderung von Datenverlust am- EndpunktErste Schritte mit der Verhinderung von- EndpunktdatenverlustKonfigurieren von Geräteproxy- und Internetverbindungseinstellungen für Information Protection |

| Lokale Repositorys (Dateifreigaben und SharePoint) | Nein | Repository | Ruhende Daten | - Erfahren Sie mehr über die lokalen Repositorys - zur Verhinderung von Datenverlust.Erste Schritte mit den lokalen Repositorys zur Verhinderung von Datenverlust |

| Power BI | Nein | Arbeitsbereiche | Daten in Verwendung | Nein |

| Apps von Drittanbietern | Keine | Nein | Nein | Nein |

| Power BI | Nein | Keine | Nein | Nein |

Bereichsdefinition für Exchange-Speicherort

Wenn Sie sich dafür entscheiden, bestimmte Verteilergruppen in Exchange einzuschließen, gilt die DLP-Richtlinie nur für die E-Mails, die von Mitgliedern dieser Gruppe gesendet werden. Ebenso schließt das Ausschließen einer Verteilergruppe alle von den Mitgliedern dieser Verteilergruppe gesendeten E-Mails von der Richtlinienauswertung aus.

| Absender ist | Empfänger lautet | Resultierendes Verhalten |

|---|---|---|

| Im Bereich | Nicht zutreffend | Richtlinie wird angewendet |

| Nicht inbegriffen | Im Bereich | Richtlinie wird nicht angewendet |

Berechnung des Exchange-Standortbereichs

Hier sehen Sie ein Beispiel für die Berechnung des Exchange-Standortbereichs.

Angenommen, Sie verfügen über vier Benutzer in Ihrer Organisation: U1, U2, U3, U4 und zwei Verteilergruppen DG1 und DG2 , die Sie zum Definieren von Einschluss- und Ausschlussbereichen für Exchange-Standorte verwenden. Die Gruppenmitgliedschaft wird wie folgt eingerichtet:

| Verteilergruppe | Mitgliedschaft |

|---|---|

| DG1 | U1, U2 |

| DG2 | U2, U3 |

U4 ist kein Mitglied einer Gruppe.

| Einstellung einschließen | Einstellung ausschließen | Die Richtlinie gilt für | Richtlinie gilt nicht für | Erklärung des Verhaltens |

|---|---|---|---|---|

| Alle | Keine | Alle Absender in der Exchange-Organisation (U1, U2, U3, U4) | Nicht zutreffend | Wenn keines der beiden definiert ist, werden alle Absender eingeschlossen. |

| DG1 | Keine | Mitgliedssender von DG1 (U1, U2) | Alle Absender, die nicht Mitglied von DG1 sind (U3, U4) | Wenn eine Einstellung definiert ist und die andere nicht die definierte Einstellung ist, wird die definierte Einstellung verwendet. |

| Alle | DG2 | Alle Absender in der Exchange-Organisation, die nicht Mitglieder von DG2 (U1, U4) sind | Alle Absender, die Mitglieder von DG2 (U2, U3) sind | Wenn eine Einstellung definiert ist und die andere nicht die definierte Einstellung ist, wird die definierte Einstellung verwendet. |

| DG1 | DG2 | U1 | U2, U3, U4 | Ausschließen von Außerkraftsetzungen include |

Sie können eine Richtlinie auf die Mitglieder von Verteilerlisten, dynamischen Verteilergruppen und Sicherheitsgruppen beschränken. Eine DLP-Richtlinie darf nicht mehr als 50 solche Einschlüsse und Ausschlüsse enthalten.

Bereichsdefinition für SharePoint- und OneDrive-Speicherort

Wenn Sie festlegen, dass bestimmte SharePoint-Websites oder OneDrive-Konten berücksichtigt oder ausgeschlossen werden sollen, beachten Sie, dass eine DLP-Richtlinie höchstens 100 solcher Einschlüsse und Ausschlüsse enthalten kann. Diese Grenzwerte bestehen zwar, sie können jedoch durch das Anwenden einer organisationsweiten oder einer für ganze Speicherorte geltenden Richtlinie übergangen werden.

Wenn Sie festlegen, dass bestimmte OneDrive-Konten oder -Gruppen berücksichtigt oder ausgeschlossen werden sollen, beachten Sie, dass eine DLP-Richtlinie höchstens 100 Benutzerkonten bzw. 50 Gruppen als Ein- oder Ausschlüsse enthalten kann.

Standortunterstützung für die Definition von Inhalten

DLP-Richtlinien erkennen vertrauliche Elemente, indem sie sie einem Vertraulichen Informationstyp (SIT) oder einer Vertraulichkeitsbezeichnung oder Aufbewahrungsbezeichnung zuordnen. Jeder Speicherort unterstützt verschiedene Methoden zum Definieren vertraulicher Inhalte. Wenn Sie Speicherorte in einer Richtlinie kombinieren, kann sich die Definition des Inhalts von dem ändern, wie er durch einen einzelnen Speicherort definiert werden kann.

Wichtig

Wenn Sie mehrere Speicherorte für eine Richtlinie auswählen, hat ein "Nein"-Wert für eine Inhaltsdefinitionskategorie Vorrang vor dem Wert "Ja". Wenn Sie beispielsweise nur SharePoint-Websites auswählen, unterstützt die Richtlinie die Erkennung vertraulicher Elemente durch eine oder mehrere sit, nach Vertraulichkeitsbezeichnung oder nach Aufbewahrungsbezeichnung. Wenn Sie jedoch SharePoint-Websites und Teams-Chat- und Kanalnachrichtenspeicherorte auswählen, unterstützt die Richtlinie nur die Erkennung vertraulicher Elemente durch SIT.

| Standort | Inhalt kann durch SIT definiert werden | Inhalt kann vertraulichkeitsbezeichnung definiert werden | Inhalt kann durch Aufbewahrungsbezeichnung definiert werden |

|---|---|---|---|

| Exchange-E-Mail Online | Ja | Ja | Nein |

| SharePoint in Microsoft 365-Websites | Ja | Ja | Ja |

| OneDrive für Geschäfts-, Schul- oder Unikonten | Ja | Ja | Ja |

| Teams Chat- und Kanalnachrichten | Ja | Nein | Nein |

| Geräte | Ja | Ja | Nein |

| Instanzen | Ja | Ja | Ja |

| Lokale Repositorys | Ja | Ja | Nein |

| Power BI | Ja | Ja | Nein |

DLP unterstützt die Verwendung trainierbarer Klassifizierer als Bedingung zum Erkennen vertraulicher Dokumente. Inhalte können durch trainierbare Klassifizierer in Exchange, SharePoint-Websites, OneDrive-Konten, Teams-Chat und -Kanälen und Geräten definiert werden. Weitere Informationen finden Sie unter Trainierbare Klassifizierer.

Hinweis

DLP unterstützt die Erkennung von Vertraulichkeitsbezeichnungen für E-Mails und Anlagen. Weitere Informationen finden Sie unter Verwenden von Vertraulichkeitsbezeichnungen als Bedingungen in DLP-Richtlinien.

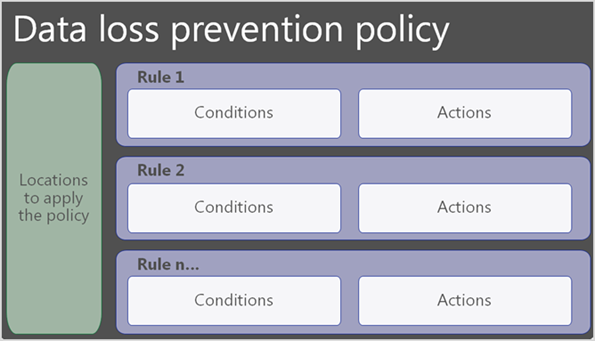

Regeln

Regeln sind die Geschäftslogik von DLP-Richtlinien. Sie bestehen aus:

- Bedingungen, die bei Übereinstimmung die Richtlinienaktionen auslösen

- Benutzerbenachrichtigungen, um Ihre Benutzer darüber zu informieren, wenn sie etwas tun, das eine Richtlinie auslöst, und um sie darüber zu informieren, wie Ihre organization vertrauliche Informationen behandeln möchte

- Benutzerüberschreibungen , wenn sie von einem Administrator konfiguriert werden, ermöglichen Benutzern das selektive Überschreiben einer blockierenden Aktion

- Incidentberichte , die Administratoren und andere wichtige Projektbeteiligte benachrichtigen, wenn eine Regelübereinstimmung auftritt

- Zusätzliche Optionen , die die Priorität für die Regelauswertung definieren und die weitere Regel- und Richtlinienverarbeitung beenden können.

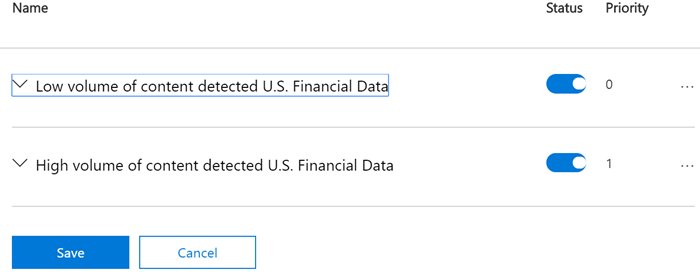

Eine Richtlinie enthält mindestens eine Regel. Regeln werden der Reihe nach ausgeführt, wobei in jeder Richtlinie mit der Regel mit der höchsten Priorität begonnen wird.

Die Priorität, nach der Regeln ausgewertet und angewendet werden

Gehostete Dienststandorte

Für die gehosteten Dienstspeicherorte wie Exchange, SharePoint und OneDrive wird jeder Regel eine Priorität in der Reihenfolge zugewiesen, in der sie erstellt wird. Dies bedeutet, dass die zuerst erstellte Regel die erste Priorität hat, die zweite erstellte Regel die zweite Priorität hat usw.

Wenn Inhalte anhand von Regeln ausgewertet werden, werden diese Regeln in der Reihenfolge ihrer Priorität verarbeitet. Wenn inhalte mehreren Regeln entsprechen, wird die erste ausgewertete Regel mit der restriktivsten Aktion erzwungen. Wenn der Inhalt beispielsweise allen folgenden Regeln entspricht, wird Regel 3 erzwungen, da es sich um die höchste Priorität und restriktivste Regel handelt:

- Regel 1: Benutzer nur benachrichtigen

- Regel 2: Benutzer benachrichtigen, Zugriff beschränken und Benutzeraußerkraftsetzung zulassen

- Regel 3: Benachrichtigt Benutzer, schränkt den Zugriff ein und lässt keine Außerkraftsetzungen von Benutzern zu.

- Regel 4: Schränkt den Zugriff ein

Die Regeln 1, 2 und 4 würden ausgewertet, aber nicht angewendet. In diesem Beispiel werden Übereinstimmungen für alle Regeln in den Überwachungsprotokollen aufgezeichnet und in den DLP-Berichten angezeigt, obwohl nur die restriktivste Regel angewendet wird.

Sie können eine Regel verwenden, um eine bestimmte Schutzanforderung zu erfüllen, und dann in einer DLP-Richtlinie allgemeine Schutzanforderungen in Gruppen zusammenfassen, z. B. alle zur Einhaltung einer bestimmten Vorschrift erforderlichen Regeln.

Angenommen, Sie verfügen über eine DLP-Richtlinie zur Erkennung von Informationen, die dem Health Insurance-Portability and Accountability Act (HIPAA) unterliegen. Diese DLP-Richtlinie könnte dazu beitragen, HIPAA-Daten (das Was) auf allen SharePoint-Websites und allen OneDrive-Websites (wo) zu schützen, indem sie ein Dokument mit diesen vertraulichen Informationen sucht, das für Personen außerhalb Ihrer organization (die Bedingungen) freigegeben wird, und dann den Zugriff auf das Dokument blockiert und eine Benachrichtigung (die Aktionen) sendet. Diese Anforderungen sind als einzelne Regeln gespeichert und in einer DLP-Richtlinie zusammengefasst, um die Verwaltung und die Berichterstellung zu vereinfachen.

Für Endpunkte

Wenn ein Element mit mehreren DLP-Regeln übereinstimmt, verwendet DLP einen komplexen Algorithmus, um zu entscheiden, welche Aktionen angewendet werden sollen. Endpunkt-DLP wendet das Aggregat oder die Summe der restriktivsten Aktionen an. DLP verwendet diese Faktoren bei der Berechnung.

Reihenfolge der Richtlinienpriorität Wenn ein Element mehreren Richtlinien entspricht und diese Richtlinien identische Aktionen aufweisen, werden die Aktionen der Richtlinie mit der höchsten Priorität angewendet.

Reihenfolge der Regelpriorität Wenn ein Element mehreren Regeln in einer Richtlinie entspricht und diese Regeln identische Aktionen aufweisen, werden die Aktionen der Regel mit der höchsten Priorität angewendet.

Modus der Richtlinie Wenn ein Element mehreren Richtlinien entspricht und diese Richtlinien identische Aktionen aufweisen, werden die Aktionen aller Richtlinien, die sich im Zustand Aktivieren (Erzwingungsmodus) befinden, bevorzugt gegenüber den Richtlinien in Ausführen der Richtlinie im Simulationsmodus mit Richtlinientipps und Richtlinie im Simulationsmodus ausführen angewendet.

Aktion Wenn ein Element mehreren Richtlinien entspricht und sich diese Richtlinien in Aktionen unterscheiden, wird das Aggregat oder die Summe der restriktivsten Aktionen angewendet.

Konfiguration von Autorisierungsgruppen Wenn ein Element mehreren Richtlinien entspricht und sich diese Richtlinien in der Aktion unterscheiden, wird das Aggregat oder die Summe der restriktivsten Aktionen angewendet.

Außerkraftsetzungsoptionen Wenn ein Element mehreren Richtlinien entspricht und sich diese Richtlinien in der Außerkraftsetzungsoption unterscheiden, werden Aktionen in der folgenden Reihenfolge angewendet:

Keine Außerkraftsetzung>Außerkraftsetzung zulassen

Im Folgenden finden Sie Szenarien, die das Laufzeitverhalten veranschaulichen. Für die ersten drei Szenarien haben Sie drei DLP-Richtlinien wie folgt konfiguriert:

| Richtlinienname | Zu erfüllende Bedingung | Aktion | Richtlinienpriorität |

|---|---|---|---|

| ABC | Inhalt enthält Guthaben Karte Nummer | Drucken blockieren, alle anderen Benutzerausgangsaktivitäten überwachen | 0 |

| MNO | Inhalt enthält Guthaben Karte Nummer | Kopieren auf USB blockieren, alle anderen Benutzerausgangsaktivitäten überwachen | 1 |

| XYZ | Inhalt enthält US-Sozialversicherungsnummer | Kopieren in die Zwischenablage blockieren, alle anderen Benutzerausgangsaktivitäten überwachen | 2 |

Element enthält Guthabennummern Karte

Ein Element auf einem überwachten Gerät enthält Guthaben Karte Nummern, sodass es der Richtlinie ABC und der Richtlinie MNO entspricht. Sowohl ABC als auch MNO befinden sich im Modus Aktivieren .

| Richtlinie | Cloudausgangsaktion | Aktion "In Zwischenablage kopieren" | Aktion "Auf USB kopieren" | Aktion "In Netzwerkfreigabe kopieren" | Aktion "Nicht zulässige Apps" | Druckaktion | Aktion "Kopieren über Bluetooth" | Aktion "In Remotedesktop kopieren" |

|---|---|---|---|---|---|---|---|---|

| ABC | Überwachung | Überwachung | Überwachung | Überwachung | Überwachung | Blockieren | Überwachung | Überwachung |

| MNO | Überwachung | Überwachung | Blockieren | Überwachung | Überwachung | Überwachung | Überwachung | Überwachung |

| Zur Laufzeit angewendete Aktionen | Überwachung | Überwachung | Blockieren | Überwachung | Überwachung | Blockieren | Überwachung | Überwachung |

Das Element enthält Guthaben-Karte-Nummern und US-Sozialversicherungsnummern.

Ein Element auf einem überwachten Gerät enthält Guthaben-Karte-Nummern und US-Sozialversicherungsnummern, sodass dieses Element der Richtlinie ABC, der Richtlinie MNO und der Richtlinie XYZ entspricht. Alle drei Richtlinien befinden sich im Modus Aktivieren .

| Richtlinie | Cloudausgangsaktion | Aktion "In Zwischenablage kopieren" | Aktion "Auf USB kopieren" | Aktion "In Netzwerkfreigabe kopieren" | Aktion "Nicht zulässige Apps" | Druckaktion | Aktion "Kopieren über Bluetooth" | Aktion "In Remotedesktop kopieren" |

|---|---|---|---|---|---|---|---|---|

| ABC | Überwachung | Überwachung | Überwachung | Überwachung | Überwachung | Blockieren | Überwachung | Überwachung |

| MNO | Überwachung | Überwachung | Blockieren | Überwachung | Überwachung | Überwachung | Überwachung | Überwachung |

| XYZ | Überwachung | Blockieren | Überwachung | Überwachung | Überwachung | Blockieren | Überwachung | Überwachung |

| Zur Laufzeit angewendete Aktionen | Überwachung | Blockieren | Blockieren | Überwachung | Überwachung | Blockieren | Überwachung | Überwachung |

Element enthält Guthaben Karte Zahlen, unterschiedlichen Richtlinienstatus

Ein Element auf einem überwachten Gerät enthält Guthaben Karte Nummer, sodass es der Richtlinie ABC und der MNO-Richtlinie entspricht. Die Richtlinie ABC befindet sich im Modus Aktivieren, und die Richtlinie MNO befindet sich im Zustand Richtlinie im Simulationsmodus ausführen .

| Richtlinie | Cloudausgangsaktion | Aktion "In Zwischenablage kopieren" | Aktion "Auf USB kopieren" | Aktion "In Netzwerkfreigabe kopieren" | Aktion "Nicht zulässige Apps" | Druckaktion | Aktion "Kopieren über Bluetooth" | Aktion "In Remotedesktop kopieren" |

|---|---|---|---|---|---|---|---|---|

| ABC | Überwachung | Überwachung | Überwachung | Überwachung | Überwachung | Blockieren | Überwachung | Überwachung |

| MNO | Überwachung | Überwachung | Blockieren | Überwachung | Überwachung | Überwachung | Überwachung | Überwachung |

| Zur Laufzeit angewendete Aktionen | Überwachung | Überwachung | Überwachung | Überwachung | Überwachung | Blockieren | Überwachung | Überwachung |

Element enthält Guthaben Karte Zahlen, andere Außerkraftsetzungskonfiguration

Ein Element auf einem überwachten Gerät enthält Guthaben Karte Nummer, sodass es der Richtlinie ABC und der MNO-Richtlinie entspricht. Die Richtlinie ABC befindet sich im Status Aktivieren, und die MNO-Richtlinie befindet sich im Zustand Aktivieren . Für sie sind verschiedene Außerkraftsetzungsaktionen konfiguriert.

| Richtlinie | Cloudausgangsaktion | Aktion "In Zwischenablage kopieren" | Aktion "Auf USB kopieren" | Aktion "In Netzwerkfreigabe kopieren" | Aktion "Nicht zulässige Apps" | Druckaktion | Aktion "Kopieren über Bluetooth" | Aktion "In Remotedesktop kopieren" |

|---|---|---|---|---|---|---|---|---|

| ABC | Überwachung | Überwachung | Blockieren mit Außerkraftsetzung | Überwachung | Überwachung | Blockieren | Überwachung | Überwachung |

| MNO | Überwachung | Überwachung | Block ohne Außerkraftsetzung | Überwachung | Überwachung | Überwachung | Überwachung | Überwachung |

| Zur Laufzeit angewendete Aktionen | Überwachung | Überwachung | Block ohne Außerkraftsetzung | Überwachung | Überwachung | Blockieren | Überwachung | Überwachung |

Das Element enthält Guthaben Karte Zahlen, verschiedene Konfigurationen für Autorisierungsgruppen.

Ein Element auf einem überwachten Gerät enthält Guthaben Karte Nummer, sodass es der Richtlinie ABC und der MNO-Richtlinie entspricht. Die Richtlinie ABC befindet sich im Status Aktivieren, und die MNO-Richtlinie befindet sich im Zustand Aktivieren . Für sie sind unterschiedliche Autorisierungsgruppenaktionen konfiguriert.

| Richtlinie | Cloudausgangsaktion | Aktion "In Zwischenablage kopieren" | Aktion "Auf USB kopieren" | Aktion "In Netzwerkfreigabe kopieren" | Aktion "Nicht zulässige Apps" | Druckaktion | Aktion "Kopieren über Bluetooth" | Aktion "In Remotedesktop kopieren" |

|---|---|---|---|---|---|---|---|---|

| ABC | Überwachung | Überwachung | Authentifizierungsgruppe A – Blockieren | Überwachung | Überwachung | Authentifizierungsgruppe A – Blockieren | Überwachung | Überwachung |

| MNO | Überwachung | Überwachung | Authentifizierungsgruppe A: Blockieren mit Außerkraftsetzung | Überwachung | Überwachung | Authentifizierungsgruppe B – Block | Überwachung | Überwachung |

| Zur Laufzeit angewendete Aktionen | Überwachung | Überwachung | Authentifizierungsgruppe A – Blockieren | Überwachung | Überwachung | Authentifizierungsgruppe A – Blockieren, Authentifizierungsgruppe B – Blockieren | Überwachung | Überwachung |

Bedingungen

Unter Bedingungen definieren Sie, wonach die Regel suchen soll, und den Kontext, in dem diese Elemente verwendet werden. Sie sagen der Regel: Wenn Sie ein Element finden, das so aussieht und so verwendet wird , ist es eine Übereinstimmung, und die restlichen Aktionen in der Richtlinie sollten darauf ausgeführt werden. Sie können Bedingungen verwenden, um für unterschiedliche Risikostufen unterschiedliche Aktionen festzulegen. So können beispielsweise intern freigegebene vertrauliche Inhalte einer niedrigeren Risikostufe angehören und somit weniger Aktionen erfordern als vertrauliche Inhalte, die für Personen außerhalb Ihrer Organisation freigegeben sind.

Hinweis

Benutzer, die über Nicht-Gastkonten im Active Directory oder Microsoft Entra Mandanten eines Hosts organization verfügen, werden als Personen innerhalb des organization betrachtet.

Inhalt enthält

Alle Speicherorte unterstützen die Bedingung Inhalt enthält . Sie können mehrere Instanzen jedes Inhaltstyps auswählen und die Bedingungen weiter verfeinern, indem Sie die Operatoren Any of these (logical OR) oder All of these (logical AND) verwenden:

- Typen vertraulicher Informationen

- Vertraulichkeitsbezeichnungen

- Aufbewahrungsbezeichnungen

- Trainierbare Klassifizierer

abhängig von den Speicherorten , auf die Sie die Richtlinie anwenden möchten.

Die Regel sucht nur nach dem Vorhandensein von Vertraulichkeitsbezeichnungen und Aufbewahrungsbezeichnungen , die Sie auswählen.

SITs verfügen über einen vordefinierten Konfidenzgrad , den Sie bei Bedarf ändern können. Weitere Informationen finden Sie unter Weitere Informationen zu Zuverlässigkeitsstufen.

Wichtig

SITs haben zwei verschiedene Möglichkeiten, die maximale eindeutige instance Count-Parameter zu definieren. Weitere Informationen finden Sie unter Unterstützte Werte für die Instanzenanzahl für SIT.

Adaptiver Schutz in Microsoft Purview (Vorschau)

Der adaptive Schutz integriert Microsoft Purview Insider Risk Management Risikoprofile in DLP-Richtlinien, sodass DLP zum Schutz vor dynamisch identifizierten riskanten Verhaltensweisen beitragen kann. Bei der Konfiguration im Insider-Risikomanagement wird die Insider-Risikostufe für adaptiven Schutz als Bedingung für Exchange Online, Geräte und Teams-Standorte angezeigt. Weitere Informationen finden Sie unter Informationen zum adaptiven Schutz in der Verhinderung von Datenverlust (Vorschau).

Bedingungen, die der adaptive Schutz unterstützt

- Insider-Risikostufe für adaptiven Schutz ist

mit den folgenden Werten:

- Erhöhte Risikostufe

- Moderate Risikostufe

- Geringe Risikostufe

Bedingungskontext

Die verfügbaren Kontextoptionen ändern sich je nachdem, welchen Standort Sie auswählen. Wenn Sie mehrere Standorte auswählen, sind nur die Bedingungen verfügbar, die die Standorte gemeinsam haben.

Bedingungen, die Exchange unterstützt

- Inhalt enthält

- Insider-Risikostufe für adaptiven Schutz ist

- Inhalt ist nicht beschriftet

- Inhalte werden von Microsoft 365 freigegeben

- Inhalt wird von empfangen

- IP-Adresse des Absenders lautet

- Kopfzeile enthält Wörter oder Ausdrücke

- Absender-AD-Attribut enthält Wörter oder Ausdrücke

- Inhaltszeichensatz enthält Wörter

- Kopfzeile stimmt mit Mustern überein

- Absender-AD-Attribut entspricht Mustern

- Empfänger-AD-Attribut enthält Wörter oder Ausdrücke

- Empfänger-AD-Attribut entspricht Mustern

- Empfänger ist Mitglied von

- Dokumenteigenschaft lautet

- Der Inhalt einer E-Mail-Anlage konnte nicht vollständig gescannt werden

- Das Dokument oder die Anlage ist kennwortgeschützt.

- Hat den Richtlinientipp vom Absender überschrieben

- Absender ist Mitglied von

- Der Inhalt einer E-Mail-Anlage wurde nicht vollständig gescannt

- Empfängeradresse enthält Wörter

- Die Dateierweiterung ist

- Empfängerdomäne lautet

- Empfänger lautet

- Absender ist

- Absenderdomäne ist

- Empfängeradresse stimmt mit Mustern überein

- Dokumentname enthält Wörter oder Ausdrücke

- Dokumentname entspricht Mustern

- Betreff enthält Wörter oder Ausdrücke

- Betreff stimmt mit Mustern überein

- Betreff oder Text enthält Wörter oder Ausdrücke

- Betreff oder Text entspricht Mustern

- Absenderadresse enthält Wörter

- Absenderadresse stimmt mit Mustern überein

- Dokumentgröße gleich oder größer als

- Dokumentinhalte enthalten Wörter oder Ausdrücke

- Dokumentinhalt stimmt mit Mustern überein

- Die Nachrichtengröße ist gleich oder größer als

- Nachrichtentyp ist

- Nachrichtenpriorität ist

Tipp

Weitere Informationen zu den von Exchange unterstützten Bedingungen, einschließlich PowerShell-Werten, finden Sie unter: Referenz zur Verhinderung von Datenverlust: Exchange-Bedingungen und -Aktionen.

Bedingungen, die Von SharePoint unterstützt werden

- Inhalt enthält

- Inhalte werden von Microsoft 365 freigegeben

- Dokumenteigenschaft lautet

- Die Dateierweiterung ist

- Dokumentname enthält Wörter oder Ausdrücke

- Dokumentgröße gleich oder größer als

- Dokument erstellt von

- Vom Mitglied von erstelltes Dokument

Bedingungen, die OneDrive-Konten unterstützen

- Inhalt enthält

- Inhalte werden von Microsoft 365 freigegeben

- Dokumenteigenschaft lautet

- Die Dateierweiterung ist

- Dokumentname enthält Wörter oder Ausdrücke

- Dokumentgröße gleich oder größer als

- Dokument erstellt von

- Vom Mitglied von erstelltes Dokument

- Dokument wird freigegeben

Bedingungen, die Teams-Chat und Kanalnachrichten unterstützen

- Inhalt enthält

- Insider-Risikostufe für adaptiven Schutz ist

- Inhalte werden von Microsoft 365 freigegeben

- Empfängerdomäne ist -Recipient is

- Absender ist

- Absenderdomäne ist

Für Endpunkte unterstützte Bedingungen

- Inhalt enthält

- Inhalt ist nicht beschriftet (PDF- und Office-Dateien werden vollständig unterstützt).

Diese Bedingung erkennt Inhalte, auf die keine Vertraulichkeitsbezeichnung angewendet wurde. Um sicherzustellen, dass nur unterstützte Dateitypen erkannt werden, sollten Sie diese Bedingung mit der Dateierweiterung oder Dateityp ist Bedingungen verwenden. - Dokument konnte nicht gescannt werden

Diese Bedingung gilt für Dateien, die aus einem der folgenden Gründe nicht gescannt werden können:

- Datei enthält mindestens einen vorübergehenden Textextraktionsfehler.

- Datei ist kennwortgeschützt

- Dateigröße überschreitet den unterstützten Grenzwert (maximale Dateigröße: 64 MB für nicht komprimierte Dateien; 256 MB für komprimierte Dateien) - Der Dokumentname enthält Wörter oder Ausdrücke.

Erkennt Dokumente mit Dateinamen, die eines der von Ihnen angegebenen Wörter oder Ausdrücke enthalten, z. B.:file,credit card,patent, usw. - Dokumentname entspricht Mustern

Erkennt Dokumente, bei denen der Dateiname mit bestimmten Mustern übereinstimmt. Um die Muster zu definieren, verwenden Sie Wildcards. Informationen zu RegEx-Mustern finden Sie hier in der Dokumentation zu regulären Ausdrücken. - Das Dokument oder die Anlage ist kennwortgeschützt.

Diese Bedingung erkennt nur geöffnete geschützte Dateien. PDF-, Office-, .ZIP-, .7z- und Symantec PGP-verschlüsselte Dateien werden vollständig unterstützt. - Die Document-Eigenschaft ist Erkennt Dokumente mit benutzerdefinierten Eigenschaften, die den angegebenen Werten entsprechen. Beispiel:

Department = 'Marketing',Project = 'Secret'. - Dokumentgröße gleich oder größer als

Erkennt Dokumente mit Dateigrößen, die dem angegebenen Wert entsprechen oder größer sind.Wichtig

Es wird empfohlen, diese Bedingung festzulegen, um Elemente zu erkennen, die größer als 100 KB sind.

- Die Dateierweiterung ist

- Dateityp ist

- Die Überprüfung wurde nicht abgeschlossen.

Diese Bedingung gilt, wenn die Überprüfung einer Datei gestartet wurde, aber beendet wurde, bevor die gesamte Datei gescannt wurde. Der Hauptgrund für eine unvollständige Überprüfung ist, dass extrahierter Text in der Datei die zulässige maximal zulässige Größe überschreitet. (Maximale Größe für extrahierten Text: Unkomprimierte Dateien: 4 MB; Komprimierte Dateien: N=1000 / Extraktionszeit = 5 Minuten.) - Der Benutzer hat über Microsoft Edge auf eine vertrauliche Website zugegriffen. Weitere Informationen finden Sie unter Szenario 6 Überwachen oder Einschränken von Benutzeraktivitäten in sensiblen Dienstdomänen (Vorschau).

- Insider-Risikostufe für adaptiven Schutz ist

Weitere Informationen finden Sie unter Endpunktaktivitäten, die Sie überwachen und maßnahmen können.

Hinweis

Betriebssystemanforderungen für Bedingungen in der Vorschau.

Um eine dieser Bedingungen verwenden zu können, muss auf Ihren Endpunktgeräten eines der folgenden Betriebssysteme ausgeführt werden:

Windows 11 23H2:4. Dezember 2023 – KB5032288 (BS-Builds 22621.2792 und 22631.2792) Vorschau

Windows 11 22H2:4. Dezember 2023 – KB5032288 (BS-Builds 22621.2792 und 22631.2792) Vorschau – Microsoft-Support

Windows 11 21H2:12. Dezember 2023 – KB5033369 (BS-Build 22000.2652) – Microsoft-Support

Windows 10 22H2:30. November 2023 – KB5032278 (BS-Build 19045.3758) Vorschau – Microsoft-Support

Windows 10 21H2:30. November 2023 – KB5032278 (BS-Build 19045.3758) Vorschau – Microsoft-Support

Windows Server 2022/2019:14. November 2023 – KB5032198 (Betriebssystembuild 20348.2113) – Microsoft-Support (oder höher)

Wichtig

Informationen zu den Adobe-Anforderungen für die Verwendung von Microsoft Purview Data Loss Prevention (DLP)-Features mit PDF-Dateien finden Sie in diesem Artikel von Adobe: Microsoft Purview Information Protection Support in Acrobat.

Bedingungsinstanzen unterstützen

- Inhalt enthält

- Inhalte werden von Microsoft 365 freigegeben

Bedingungen Lokale Repositorys unterstützen

- Inhalt enthält

- Die Dateierweiterung ist

- Dokumenteigenschaft lautet

Von Power BI unterstützte Bedingungen

- Inhalt enthält

Bedingungsgruppen

Manchmal benötigen Sie eine Regel, um nur eine Sache zu identifizieren, z. B. alle Inhalte, die eine US-Sozialversicherungsnummer enthalten, die durch eine einzelne SIT definiert wird. In vielen Szenarien, in denen die Typen von Elementen, die Sie identifizieren möchten, komplexer und daher schwieriger zu definieren sind, ist mehr Flexibilität beim Definieren von Bedingungen erforderlich.

Wenn beispielsweise Inhalte identifiziert werden sollen, die dem Health Insurance Act (HIPAA) der USA unterliegen, muss nach folgenden Inhalten gesucht werden:

Inhalte, die bestimmte Arten von vertraulichen Informationen enthalten, z. B. eine deutsche Sozialversicherungsnummer oder eine DEA-Nummer (Drug Enforcement Agency, Drogenvollzugsbehörde).

UND

Inhalte, die schwieriger zu erkennen sind, z. B. Schriftstücke über die Pflege eines Patienten oder mit Beschreibungen der geleisteten medizinischen Dienste. Zum Identifizieren dieses Inhalts sind übereinstimmende Schlüsselwörter aus großen Schlüsselwortlisten erforderlich, z. B. die internationale Klassifizierung von Krankheiten (ICD-9-CM oder ICD-10-CM).

Sie können diese Art von Daten identifizieren, indem Sie Bedingungen gruppieren und logische Operatoren (AND, OR) zwischen den Gruppen verwenden.

Für den U.S. Health Insurance Act (HIPPA) sind die Bedingungen wie folgt gruppiert:

Die erste Gruppe enthält die SITs, die eine Person identifizieren, und die zweite Gruppe enthält die SITs, die die medizinische Diagnose identifizieren.

Bedingungen können nach booleschen Operatoren (AND, OR, NOT) gruppiert und verknüpft werden, sodass Sie eine Regel definieren, indem Sie angeben, was eingeschlossen werden soll, und dann Ausschlüsse in einer anderen Gruppe definieren, die zuerst durch ein NOT-Element mit der verknüpft wird. Weitere Informationen dazu, wie Purview DLP boolesche Und geschachtelte Gruppen implementiert, finden Sie unter Entwurf komplexer Regeln.

Einschränkungen der DLP-Plattform für Bedingungen

| Prädikat | Arbeitslast | Grenze | Kosten der Auswertung |

|---|---|---|---|

| Inhalt enthält | EXO/SPO/ODB | 125 SITs pro Regel | Hoch |

| Inhalte werden von Microsoft 365 freigegeben | EXO/SPO/ODB | - | Hoch |

| IP-Adresse des Absenders lautet | EXO | Länge des einzelnen Bereichs <= 128; Anzahl <= 600 | Niedrig |

| Hat den Richtlinientipp vom Absender überschrieben | EXO | - | Niedrig |

| Absender ist | EXO | Individuelle E-Mail-Länge <= 256; Anzahl <= 600 | Mittel |

| Absender ist Mitglied von | EXO | Anzahl <= 600 | Hoch |

| Absenderdomäne ist | EXO | Domänennamenlänge <= 67; Anzahl <= 600 | Niedrig |

| Absenderadresse enthält Wörter | EXO | Einzelne Wortlänge <= 128; Anzahl <= 600 | Niedrig |

| Absenderadresse stimmt mit Mustern überein | EXO | Regex-Länge <= 128 Zeichen; Anzahl <= 600 | Niedrig |

| Absender-AD-Attribut enthält Wörter | EXO | Einzelne Wortlänge <= 128; Anzahl <= 600 | Mittel |

| Absender-AD-Attribut entspricht Mustern | EXO | Regex-Länge <= 128 Zeichen; Anzahl <= 600 | Mittel |

| Inhalt von E-Mail-Anlagen kann nicht gescannt werden | EXO | Unterstützte Dateitypen | Niedrig |

| Unvollständige Überprüfung des Inhalts von E-Mail-Anlagen | EXO | Größe > 1 MB | Niedrig |

| Anlage ist kennwortgeschützt | EXO | Dateitypen: Office-Dateien, .PDF, .ZIP und 7z | Niedrig |

| Dateierweiterung der Anlage lautet | EXO/SPO/ODB | Anzahl <= 600 pro Regel | Hoch |

| Empfänger ist Mitglied von | EXO | Anzahl <= 600 | Hoch |

| Empfängerdomäne lautet | EXO | Domänennamenlänge <= 67; Anzahl <= 5000 | Niedrig |

| Empfänger lautet | EXO | Individuelle E-Mail-Länge <= 256; Anzahl <= 600 | Niedrig |

| Empfängeradresse enthält Wörter | EXO | Einzelne Wortlänge <= 128; Anzahl <= 600 | Niedrig |

| Empfängeradresse stimmt mit Mustern überein | EXO | Anzahl <= 300 | Niedrig |

| Dokumentname enthält Wörter oder Ausdrücke | EXO | Einzelne Wortlänge <= 128; Anzahl <=600 | Niedrig |

| Dokumentname stimmt mit Mustern überein | EXO | Regex-Länge <= 128 Zeichen; Anzahl <= 300 | Niedrig |

| Dokumenteigenschaft lautet | EXO/SPO/ODB | - | Niedrig |

| Dokumentgröße gleich oder größer als | EXO | - | Niedrig |

| Betreff enthält Wörter oder Ausdrücke | EXO | Einzelne Wortlänge <= 128; Anzahl <= 600 | Niedrig |

| Kopfzeile enthält Wörter oder Ausdrücke | EXO | Einzelne Wortlänge <= 128; Anzahl <= 600 | Niedrig |

| Betreff oder Text enthält Wörter oder Ausdrücke | EXO | Einzelne Wortlänge <= 128; Anzahl <= 600 | Niedrig |

| Inhaltszeichensatz enthält Wörter | EXO | Anzahl <= 600 | Niedrig |

| Kopfzeile stimmt mit Mustern überein | EXO | Regex-Länge <= 128 Zeichen; Anzahl <= 300 | Niedrig |

| Betreff stimmt mit Mustern überein | EXO | Regex-Länge <= 128 Zeichen; Anzahl <= 300 | Niedrig |

| Betreff oder Text entspricht Mustern | EXO | Regex-Länge <= 128 Zeichen; Anzahl <= 300 | Niedrig |

| Nachrichtentyp ist | EXO | - | Niedrig |

| Nachrichtengröße über | EXO | - | Niedrig |

| Mit Wichtigkeit | EXO | - | Niedrig |

| Absender-AD-Attribut enthält Wörter | EXO | Jedes Attributschlüssel-Wert-Paar: hat regex length <= 128 char; Anzahl <= 600 | Mittel |

| Absender-AD-Attribut entspricht Mustern | EXO | Jedes Attributschlüssel-Wert-Paar: hat regex length <= 128 char; Anzahl <= 300 | Mittel |

| Dokument enthält Wörter | EXO | Einzelne Wortlänge <= 128; Anzahl <= 600 | Mittel |

| Dokument entspricht Mustern | EXO | Regex-Länge <= 128 Zeichen; Anzahl <= 300 | Mittel |

Aktionen

Jedes Element, das den Bedingungsfilter durchläuft, verfügt über alle Aktionen , die in der darauf angewendeten Regel definiert sind. Sie müssen die erforderlichen Optionen konfigurieren, um die Aktion zu unterstützen. Wenn Sie beispielsweise Exchange mit der Aktion Zugriff einschränken oder Inhalt an Microsoft 365-Speicherorten verschlüsseln auswählen, müssen Sie eine der folgenden Optionen auswählen:

- Blockieren des Zugriffs auf freigegebene SharePoint-, OneDrive- und Teams-Inhalte durch Benutzer

- Alle blockieren. Nur der Inhaltsbesitzer, der letzte Modifizierer und der Websiteadministrator haben weiterhin Zugriff.

- Blockieren Sie nur Personen von außerhalb Ihrer organization. Benutzer in Ihrem organization haben weiterhin Zugriff.

- E-Mail-Nachrichten verschlüsseln (gilt nur für Inhalte in Exchange)

Welche Aktionen in einer Regel verfügbar sind, hängt von den ausgewählten Speicherorten ab. Die verfügbaren Aktionen für jeden einzelnen Standort sind unten aufgeführt.

Wichtig

Bei SharePoint- und OneDrive-Speicherorten werden Dokumente direkt nach der Erkennung vertraulicher Informationen (unabhängig davon, ob das Dokument freigegeben ist oder nicht) für alle externen Benutzer proaktiv blockiert. interne Benutzer haben weiterhin Zugriff auf das Dokument.

Unterstützte Aktionen: Exchange

Wenn DLP-Richtlinienregeln in Exchange angewendet werden, werden sie möglicherweise angehalten, nicht angehalten oder keines von beiden. Die meisten von Exchange unterstützten Regeln sind nicht angehalten. Nicht angehaltene Aktionen werden unmittelbar vor der Verarbeitung der nachfolgenden Regeln und Richtlinien ausgewertet und angewendet, wie weiter oben in diesem Artikel unter Gehostete Dienstspeicherorte beschrieben.

Wenn jedoch eine angehaltene Aktion durch eine DLP-Richtlinienregel ausgelöst wird, beendet Purview die Verarbeitung aller nachfolgenden Regeln. Wenn instance die Aktion Zugriff einschränken oder Inhalte an Microsoft 365-Speicherorten verschlüsseln ausgelöst wird, werden keine weiteren Regeln oder Richtlinien verarbeitet.

Für den Fall, dass eine Aktion weder angehalten noch nicht angehalten wird, wartet Purview auf das Ergebnis der Aktion, bevor der Vorgang fortgesetzt wird. Wenn also eine ausgehende E-Mail die Aktion Nachricht zur Genehmigung an den Vorgesetzten des Absenders weiterleiten auslöst, wartet Purview darauf, die Entscheidung des Vorgesetzten zu erhalten, ob die E-Mail gesendet werden darf. Wenn der Vorgesetzte dies genehmigt, verhält sich die Aktion wie eine aktion, die nicht angehalten wird, und die nachfolgenden Regeln werden verarbeitet. Wenn der Vorgesetzte dagegen das Senden der E-Mail ablehnt, verhält sich die Nachricht zur Genehmigung an den Vorgesetzten des Absenders zur Genehmigung weiterleiten wie eine angehaltene Aktion und blockiert das Senden der E-Mail. es werden keine nachfolgenden Regeln oder Richtlinien verarbeitet.

In der folgenden Tabelle sind die von Exchange unterstützten Aktionen aufgeführt, und es wird angegeben, ob sie angehalten oder nicht angehalten werden.

| Aktion | Anhalten/Nicht anhaltend |

|---|---|

| Einschränken des Zugriffs oder Verschlüsseln des Inhalts an Microsoft 365-Speicherorten | Eindämmung |

| Festlegen von Headern | Nicht anhaltend |

| Header entfernen | Nicht anhaltend |

| Umleiten der Nachricht an bestimmte Benutzer | Nicht anhaltend |

| Weiterleiten der Nachricht zur Genehmigung an den Vorgesetzten des Absenders | Nein |

| Weiterleiten der Nachricht zur Genehmigung an bestimmte genehmigende Personen | Nein |

| Hinzufügen des Empfängers zum Feld An | Nicht anhaltend |

| Hinzufügen des Empfängers zum Feld "Cc" | Nicht anhaltend |

| Hinzufügen des Empfängers zum Feld "Bcc" | Nicht anhaltend |

| Hinzufügen des Vorgesetzten des Absenders als Empfänger | Nicht anhaltend |

| Entfernen der Nachrichtenverschlüsselung und des Schutzes von Rechten | Nicht anhaltend |

| Email Betreff voranstellen | Nicht anhaltend |

| Html-Haftungsausschluss hinzufügen | Nicht anhaltend |

| Ändern Email Betreffs | Nicht anhaltend |

| Nachricht in gehostete Quarantäne stellen | Eindämmung |

| Anwenden von Branding auf verschlüsselte Nachrichten | Nicht anhaltend |

Tipp

Wenn Sie für die Aktion Branding auf verschlüsselte Nachrichten anwenden bereits Microsoft Purview-Nachrichtenverschlüsselung implementiert haben, werden die Vorlagen automatisch in der Dropdownliste angezeigt. Wenn Sie Microsoft Purview-Nachrichtenverschlüsselung implementieren möchten, lesen Sie Hinzufügen der Marke Ihrer organization zu Ihren Microsoft Purview-Nachrichtenverschlüsselung verschlüsselten Nachrichten. Hintergrundinformationen zur Nachrichtenverschlüsselung und zum Erstellen und Konfigurieren Ihrer Brandingvorlagen.

Weitere Informationen zu den von Exchange unterstützten Aktionen, einschließlich PowerShell-Werten, finden Sie unter: Referenz zu Exchange-Bedingungen und -Aktionen zur Verhinderung von Datenverlust.

Unterstützte Aktionen: SharePoint

- Einschränken des Zugriffs oder Verschlüsseln des Inhalts an Microsoft 365-Speicherorten

Unterstützte Aktionen: OneDrive

- Einschränken des Zugriffs oder Verschlüsseln des Inhalts an Microsoft 365-Speicherorten

Unterstützte Aktionen: Teams Chat und Kanalnachrichten

- Einschränken des Zugriffs oder Verschlüsseln des Inhalts an Microsoft 365-Speicherorten

Unterstützte Aktionen: Geräte

Sie können DLP an Audit only, Block with overrideoder Block (die Aktionen) diese Benutzeraktivitäten für integrierte Geräte anweisen.

- Einschränken des Zugriffs oder Verschlüsseln von Inhalten an Microsoft 365-Standorten

- Überwachen oder Einschränken von Aktivitäten, wenn Benutzer auf vertrauliche Websites in Microsoft Edge-Browsern auf Windows-Geräten zugreifen

- Überwachen oder Einschränken von Aktivitäten auf Geräten

- Dienstdomänen- und Browseraktivitäten

- Dateiaktivitäten für alle Apps

- Eingeschränkte App-Aktivitäten

- Dateiaktivitäten für Apps in eingeschränkten App-Gruppen (Vorschau)

Einschränken des Zugriffs oder Verschlüsseln von Inhalten an Microsoft 365-Standorten

Verwenden Sie diese Option, um zu verhindern, dass Benutzer E-Mails erhalten oder auf freigegebene SharePoint-, OneDrive-, Teams-Dateien und PowerBI-Elemente zugreifen. Diese Aktion kann jeden blockieren oder nur Personen blockieren, die sich außerhalb Ihrer organization befinden.

Überwachen oder Einschränken von Aktivitäten, wenn Benutzer auf vertrauliche Websites in Microsoft Edge-Browsern auf Windows-Geräten zugreifen

Verwenden Sie diese Aktion, um zu steuern, wann Benutzer folgendes versuchen:

| Aktivität | Beschreibung/Optionen |

|---|---|

| Drucken der Website | Erkennt, wenn Benutzer versuchen, eine geschützte Website von einem integrierten Gerät aus zu drucken. |

| Kopieren von Daten vom Standort | Erkennt, wenn Benutzer versuchen, Daten von einer geschützten Website von einem integrierten Gerät zu kopieren. |

| Speichern der Website als lokale Dateien (Speichern unter) | Erkennt, wenn Benutzer versuchen, eine geschützte Website als lokale Dateien von einem integrierten Gerät zu speichern. |

Überwachen oder Einschränken von Aktivitäten auf Geräten

Verwenden Sie dies, um Benutzeraktivitäten nach Dienstdomänen- und Browseraktivitäten, Dateiaktivitäten für alle Apps und eingeschränkten App-Aktivitäten einzuschränken. Um Aktivitäten auf Geräten überwachen oder einschränken zu können, müssen Sie Optionen in den DLP-Einstellungen und in der Richtlinie konfigurieren, in der Sie sie verwenden möchten. Weitere Informationen finden Sie unter Eingeschränkte Apps und App-Gruppen .

Dienstdomänen- und Browseraktivitäten

Wenn Sie die Liste Zulassen/Blockieren von Clouddienstdomänen und nicht zugelassenen Browsern konfigurieren (siehe Browser- und Domäneneinschränkungen für vertrauliche Daten), und ein Benutzer versucht, eine geschützte Datei in eine Clouddienstdomäne hochzuladen oder über einen nicht zugelassenen Browser darauf zuzugreifen, können Sie die Richtlinienaktion auf Audit only, Block with overrideoder Block die Aktivität konfigurieren.

| Aktivität | Beschreibung/Optionen |

|---|---|

| Hochladen in eine eingeschränkte Clouddienstdomäne oder Zugriff über eine nicht zulässige App | Erkennt, wenn geschützte Dateien blockiert oder in Clouddienstdomänen hochgeladen werden dürfen. Weitere Informationen finden Sie unter Browser- und Domäneneinschränkungen für vertrauliche Daten und Szenario 6 Überwachen oder Einschränken von Benutzeraktivitäten in sensiblen Dienstdomänen. |

| Einfügen in unterstützte Browser | Erkennt, wenn Benutzer vertrauliche Informationen mithilfe von Microsoft Edge, Google Chrome (mit microsoft Purview-Erweiterung) oder Mozilla Firefox (mit microsoft Purview-Erweiterung) in ein Textfeld oder Webformular einfügen. Die Auswertung erfolgt unabhängig von der Klassifizierung der Quelldatei. Weitere Informationen finden Sie unter Endpunktaktivitäten, die Sie überwachen und Maßnahmen ergreifen können. |

Dateiaktivitäten für alle Apps

Wählen Sie bei der Option Dateiaktivitäten für alle Apps entweder Dateiaktivitäten nicht einschränken oder Einschränkungen auf bestimmte Aktivitäten anwenden aus. Wenn Sie Einschränkungen auf bestimmte Aktivitäten anwenden auswählen, werden die hier ausgewählten Aktionen angewendet, wenn ein Benutzer auf ein DLP-geschütztes Element zugegriffen hat.

| Aktivität | Beschreibung/Optionen |

|---|---|

| In Zwischenablage kopieren | Erkennt, wenn geschützte Dateien auf einem integrierten Gerät in die Zwischenablage kopiert werden. Weitere Informationen finden Sie unter Endpunktaktivitäten, die Sie überwachen und Maßnahmen ergreifen können, undVerhalten beim Kopieren in die Zwischenablage. |

| Kopieren auf ein Wechselmedium | Erkennt, wenn geschützte Dateien von einem integrierten Gerät auf ein USB-Wechselgerät kopiert oder verschoben werden. Weitere Informationen finden Sie unter Usb-Wechselmediengruppen. |

| Kopieren in eine Netzwerkfreigabe | Erkennt, wenn geschützte Dateien von einem integrierten Gerät in eine beliebige Netzwerkfreigabe kopiert oder verschoben werden. Weitere Informationen finden Sie unter Netzwerkfreigabeabdeckung und -ausschlüsse. |

| Erkennt, wenn eine geschützte Datei von einem integrierten Gerät gedruckt wird. Weitere Informationen finden Sie unter Druckergruppen. | |

| Kopieren oder Verschieben mit einer nicht zulässigen Bluetooth-App | Erkennt, wenn eine geschützte Datei mithilfe einer nicht zugelassenen Bluetooth-App von einem integrierten Windows-Gerät kopiert oder verschoben wird. Weitere Informationen finden Sie unter Nicht zulässige (eingeschränkte) Bluetooth-Apps. Dies wird für macOS nicht unterstützt. |

| Kopieren oder Verschieben mithilfe von RDP | Erkennt, wenn Benutzer geschützte Dateien von einem integrierten Windows-Gerät mithilfe von RDP an einen anderen Speicherort kopieren oder verschieben. Dies wird für macOS nicht unterstützt. |

Eingeschränkte App-Aktivitäten

Zuvor als Nicht zugelassene Apps bezeichnet, sind eingeschränkte App-Aktivitäten Apps, für die Sie Einschränkungen festlegen möchten. Sie definieren diese Apps in einer Liste in den Endpunkt-DLP-Einstellungen. Wenn ein Benutzer versucht, mithilfe einer App, die in der Liste enthalten ist, auf eine DLP-geschützte Datei zuzugreifen, können Sie entweder Audit only, Block with overrideoder Block die Aktivität ausführen. DLP-Aktionen, die in Eingeschränkte App-Aktivitäten definiert sind, werden überschrieben, wenn die App Mitglied der eingeschränkten App-Gruppe ist. Anschließend werden die in der eingeschränkten App-Gruppe definierten Aktionen angewendet.

| Aktivität | Beschreibung/Optionen |

|---|---|

| Zugriff durch eingeschränkte Apps | Erkennt, wenn nicht zugelassene Apps versuchen, auf geschützte Dateien auf einem integrierten Windows-Gerät zuzugreifen. Weitere Informationen finden Sie unter Eingeschränkte Apps und App-Gruppen. |

Dateiaktivitäten für Apps in eingeschränkten App-Gruppen (Vorschau)

Sie definieren Ihre eingeschränkten App-Gruppen in den Endpunkt-DLP-Einstellungen und fügen Ihren Richtlinien eingeschränkte App-Gruppen hinzu. Wenn Sie einer Richtlinie eine eingeschränkte App-Gruppe hinzufügen, müssen Sie eine der folgenden Optionen auswählen:

- Dateiaktivität nicht einschränken

- Anwenden von Einschränkungen auf alle Aktivitäten

- Anwenden von Einschränkungen auf bestimmte Aktivitäten

Wenn Sie eine der Optionen Einschränkungen anwenden auswählen und ein Benutzer versucht, mithilfe einer App, die sich in der eingeschränkten App-Gruppe befindet, auf eine DLP-geschützte Datei zuzugreifen, können Sie entweder Audit only, Block with overrideoder Block nach Aktivität ausführen. DLP-Aktionen, die Sie hier definieren, setzen Aktionen außer Kraft, die in Eingeschränkte App-Aktivitäten und Dateiaktivitäten für alle Apps für die App definiert sind.

Weitere Informationen finden Sie unter Eingeschränkte Apps und App-Gruppen .

Hinweis

Der Gerätestandort bietet viele Unteraktivitäten (Bedingungen) und Aktionen. Weitere Informationen finden Sie unter Endpunktaktivitäten, die Sie überwachen und Maßnahmen ergreifen können.

Wichtig

Die Bedingung In Zwischenablage kopieren erkennt, wenn ein Benutzer Informationen aus einer geschützten Datei in die Zwischenablage kopiert. Verwenden Sie Kopieren in die Zwischenablage , um zu blockieren, mit Außerkraftsetzung zu blockieren oder zu überwachen, wenn Benutzer Informationen aus einer geschützten Datei kopieren.

Die Bedingung In unterstützte Browser einfügen erkennt, wenn ein Benutzer versucht, sensiblen Text mithilfe von Microsoft Edge, Google Chrome mit der Microsoft Purview-Erweiterung oder Mozilla Firefox mit der Microsoft Purview-Erweiterung in ein Textfeld oder Webformular einzufügen, unabhängig davon, woher diese Informationen stammen. Verwenden Sie Einfügen für unterstützte Browser , um zu blockieren, mit Außerkraftsetzung zu blockieren oder zu überwachen, wenn Benutzer vertrauliche Informationen in ein Textfeld oder Webformular einfügen.

Instanzenaktionen

- Einschränken des Zugriffs oder Verschlüsseln des Inhalts an Microsoft 365-Speicherorten

- Einschränken von Drittanbieter-Apps

Aktionen für lokale Repositorys

- Schränken Sie den Zugriff ein, oder entfernen Sie lokale Dateien.

- Blockieren des Zugriffs auf Dateien, die in lokalen Repositorys gespeichert sind

- Festlegen von Berechtigungen für die Datei (Berechtigungen, die vom übergeordneten Ordner geerbt werden)

- Verschieben einer Datei aus dem Speicherort in einen Quarantäneordner

Ausführliche Informationen finden Sie unter Aktionen für lokale DLP-Repositorys .

Power BI-Aktionen

- Benutzer per E-Mail und mit Richtlinientipps benachrichtigen

- Senden von Warnungen an den Administrator

Verfügbare Aktionen beim Kombinieren von Standorten

Wenn Sie Exchange und einen anderen einzelnen Speicherort für die Richtlinie auswählen, auf die angewendet werden soll,

- Beschränken Sie den Zugriff, oder verschlüsseln Sie den Inhalt an Microsoft 365-Speicherorten, und alle Aktionen für die Nicht-Exchange-Standortaktionen sind verfügbar.

Wenn Sie zwei oder mehr Nicht-Exchange-Speicherorte für die Richtlinie auswählen, auf die angewendet werden soll,

- Beschränken Sie den Zugriff oder verschlüsseln Sie den Inhalt an Microsoft 365-Speicherorten, und alle Aktionen für Nicht-Exchange-Speicherorte sind verfügbar.

Wenn Sie beispielsweise die Speicherorte Exchange und Geräte auswählen, sind diese Aktionen verfügbar:

- Einschränken des Zugriffs oder Verschlüsseln des Inhalts an Microsoft 365-Speicherorten

- Überwachen oder Einschränken von Aktivitäten auf Windows-Geräten

Wenn Sie Geräte und Instanzen auswählen, sind die folgenden Aktionen verfügbar:

- Einschränken des Zugriffs oder Verschlüsseln des Inhalts an Microsoft 365-Speicherorten

- Überwachen oder Einschränken von Aktivitäten auf Windows-Geräten

- Einschränken von Drittanbieter-Apps

Ob eine Aktion wirksam wird oder nicht, hängt davon ab, wie Sie den Modus der Richtlinie konfigurieren. Sie können die Richtlinie im Simulationsmodus mit oder ohne Anzeige des Richtlinientipps ausführen, indem Sie die Option Richtlinie im Simulationsmodus ausführen auswählen. Sie können die Richtlinie eine Stunde nach der Erstellung ausführen, indem Sie die Option Sofort aktivieren auswählen, oder Sie können sie einfach speichern und später zurückkehren, indem Sie die Option Keep it off auswählen.

DLP-Plattformbeschränkungen für Aktionen

| Aktionsname | Arbeitslast | Einschränkungen |

|---|---|---|

| Einschränken des Zugriffs oder Verschlüsseln von Inhalten in Microsoft 365 | EXO/SPO/ODB | |

| Festlegen von Headern | EXO | |

| Header entfernen | EXO | |

| Umleiten der Nachricht an bestimmte Benutzer | EXO | Insgesamt 100 für alle DLP-Regeln. Dl/SG darf nicht sein |

| Weiterleiten der Nachricht zur Genehmigung an den Vorgesetzten des Absenders | EXO | Manager sollte in AD definiert werden |

| Weiterleiten der Nachricht zur Genehmigung an bestimmte genehmigende Personen | EXO | Gruppen werden nicht unterstützt. |

| Hinzufügen des Empfängers zum Feld An | EXO | Anzahl <der Empfänger = 10; Dl/SG darf nicht sein |

| Hinzufügen des Empfängers zum Feld "Cc " | EXO | Anzahl <der Empfänger = 10; Dl/SG darf nicht sein |

| Hinzufügen des Empfängers zum Feld "Bcc " | EXO | Anzahl <der Empfänger = 10; Dl/SG darf nicht sein |

| Hinzufügen des Vorgesetzten des Absenders als Empfänger | EXO | Manager-Attribut muss in AD definiert werden |

| Html-Haftungsausschluss anwenden | EXO | |

| Betreff voranstellen | EXO | |

| Anwenden der Nachrichtenverschlüsselung | EXO | |

| Entfernen der Nachrichtenverschlüsselung | EXO |

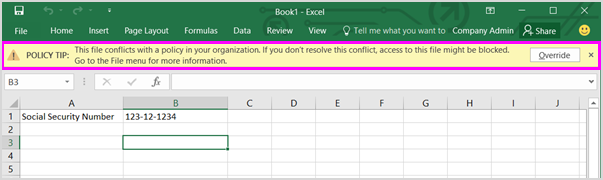

Benutzerbenachrichtigungen und Richtlinientipps

Wenn ein Benutzer versucht, eine Aktivität für ein vertrauliches Element in einem Kontext auszuführen, der die Bedingungen einer Regel erfüllt (z. B. Inhalte wie eine Excel-Arbeitsmappe auf einer OneDrive-Website, die personenbezogene Informationen enthält und für einen Gast freigegeben wird), können Sie ihn über Benutzerbenachrichtigungs-E-Mails und Kontextbezogene Popups mit Richtlinientipps darüber informieren. Diese Benachrichtigungen sind nützlich, da sie das Bewusstsein erhöhen und dazu beitragen, die Benutzer über die DLP-Richtlinien Ihrer organization aufzuklären.

Wichtig

- Benachrichtigungs-E-Mails werden ungeschützt gesendet.

- Email Benachrichtigungen werden nur für die Microsoft 365-Dienste unterstützt.

unterstützung für Email Benachrichtigungen nach ausgewähltem Standort

| Ausgewählter Standort | Email Benachrichtigungen unterstützt |

|---|---|

| Geräte | – Nicht unterstützt |

| Exchange + Geräte | – Unterstützt für Exchange – Für Geräte nicht unterstützt |

| Exchange | -Unterstützt |

| SharePoint + Geräte | – Unterstützt für SharePoint – Nicht für Geräte unterstützt |

| SharePoint | -Unterstützt |

| Exchange + SharePoint | – Unterstützt für Exchange – Unterstützt für SharePoint |

| Geräte + SharePoint + Exchange | – Nicht für Geräte unterstützt– Unterstützt für SharePoint Unterstützt für Exchange |

| Teams | – Nicht unterstützt |

| OneDrive | – Unterstützt für OneDrive für Arbeit oder Schule – Nicht für Geräte unterstützt |

| Power-BI | – Nicht unterstützt |

| Instanzen | – Nicht unterstützt |

| Lokale Repositorys | – Nicht unterstützt |

| Exchange + SharePoint + OneDrive | – Unterstützt für Exchange – Unterstützt für SharePoint – Unterstützt für OneDrive |

Sie können Benutzern auch die Möglichkeit geben, die Richtlinie zu überschreiben, damit sie nicht blockiert werden, wenn sie einen gültigen geschäftlichen Bedarf haben oder wenn die Richtlinie ein falsch positives Ergebnis erkennt.

Die Konfigurationsoptionen für Benutzerbenachrichtigungen und Richtlinientipps variieren je nach ausgewählten Überwachungsstandorten. Wenn Sie folgendes ausgewählt haben:

- Exchange

- SharePoint

- OneDrive

- Teams-Chat und -Kanal

- Instanzen

Sie können Benutzerbenachrichtigungen für verschiedene Microsoft-Apps aktivieren/deaktivieren. Weitere Informationen finden Sie unter Richtlinientipps zur Verhinderung von Datenverlust.

- Sie können Benachrichtigungen mit einem Richtlinientipp aktivieren/deaktivieren.

- E-Mail-Benachrichtigungen an den Benutzer, der den Inhalt gesendet, freigegeben oder zuletzt geändert hat ODER

- bestimmte Personen benachrichtigen

und passen Sie den E-Mail-Text, den Betreff und den Richtlinientipptext an.

Ausführliche Informationen zum Anpassen von E-Mails für Endbenutzerbenachrichtigungen finden Sie unter Benutzerdefinierte E-Mail-Benachrichtigungen.

Wenn Sie Nur Geräte ausgewählt haben, erhalten Sie alle optionen, die für Exchange, SharePoint, OneDrive, Teams Chat und Kanal und Instanzen verfügbar sind, sowie die Option zum Anpassen des Benachrichtigungstitels und des Inhalts, die auf dem Windows 10/11-Gerät angezeigt werden.

Sie können den Titel und textkörper des Texts mithilfe der folgenden Parameter anpassen.

| Allgemeiner Name | Parameter | Beispiel |

|---|---|---|

| Dateiname | %%FileName%% | Contoso-Dokumentation 1 |

| Prozessname | %%ProcessName%% | Word |

| Richtlinienname | %%PolicyName%% | Contoso streng vertraulich |

| Aktion | %%AppliedActions%% | Einfügen von Dokumentinhalten aus der Zwischenablage in eine andere App |

Popups für benutzerdefinierte Nachrichtenzeichenbeschränkungen

Benutzerbenachrichtigungen unterliegen den folgenden Zeichenbeschränkungen:

| Variable | Zeichenlimit |

|---|---|

DLP_MAX-SIZE-TITLE |

120 |

DLP_MAX-SIZE-CONTENT |

250 |

DLP_MAX-SIZE-JUSTIFICATION |

250 |

%%AppliedActions%% ersetzt diese Werte im Nachrichtentext:

| Allgemeiner Name der Aktion | Durch den %%AppliedActions%%-Parameter ersetzter Wert in |

|---|---|

| In entfernbaren Speicher kopieren | Schreiben in Wechselmedien |

| In Netzwerkfreigabe kopieren | Schreiben in eine Netzwerkfreigabe |

| Einfügen aus Der Zwischenablage | Einfügen aus der Zwischenablage |

| Kopieren über Bluetooth | Übertragung über Bluetooth |

| Öffnen mit einer nicht zugelassenen App | Öffnen mit dieser App |

| Kopieren auf einen Remotedesktop (RDP) | Übertragen auf Remotedesktop |

| Hochladen auf eine nicht zulässige Website | Hochladen auf diese Website |

| Zugreifen auf das Element über einen nicht zugelassenen Browser | Öffnen mit diesem Browser |

Verwenden dieses benutzerdefinierten Texts

%%AppliedActions%% Dateiname %%%FileName%% via %%%ProcessName%% ist von Ihrem organization nicht zulässig. Wählen Sie "Zulassen" aus, wenn Sie die Richtlinie %%PolicyName%% umgehen möchten.

erzeugt diesen Text in der angepassten Benachrichtigung:

Einfügen aus der Zwischenablage Dateiname: Contoso-Dokument 1 über WINWORD.EXE ist von Ihrem organization nicht zulässig. Wählen Sie die Schaltfläche "Zulassen" aus, wenn Sie die Richtlinie "Contoso streng vertraulich" umgehen möchten.

Sie können Ihre tipps für benutzerdefinierte Richtlinien mithilfe des Cmdlets Set-DlpComplianceRule -NotifyPolicyTipCustomTextTranslations lokalisieren.

Hinweis

Benutzerbenachrichtigungen und Richtlinientipps sind für den lokalen Standort nicht verfügbar.

Nur der Richtlinientipp zu der Regel, die die höchste Priorität aufweist und die am restriktivsten ist, wird angezeigt. So hat beispielsweise der Richtlinientipp zu einer Regel, die Zugriff auf Inhalte blockiert, Vorrang gegenüber dem Richtlinientipp zu einer Regel, die einfach nur eine Benachrichtigung sendet. Dadurch wird verhindert, dass Benutzern eine umfangreiche Liste von Richtlinientipps angezeigt wird.

Weitere Informationen zur Konfiguration und Verwendung von Benutzerbenachrichtigungen und Richtlinientipps, einschließlich der Anpassung des Benachrichtigungs- und Tipptexts, finden Sie unter

Verweise auf Richtlinientipps

Details zur Unterstützung von Richtlinientipps und Benachrichtigungen für verschiedene Apps finden Sie hier:

- Richtlinientippreferenz zur Verhinderung von Datenverlust für Outlook für Microsoft 365

- Richtlinientippreferenz zur Verhinderung von Datenverlust für Outlook im Web

- Richtlinientipp zur Verhinderung von Datenverlust verweisen auf SharePoint in Microsoft 365 und OneDrive. Webclient

Blockieren und Benachrichtigungen in SharePoint in Microsoft 365 und OneDrive

Die folgende Tabelle zeigt das DLP-Blockierungs- und Benachrichtigungsverhalten für Richtlinien, die auf SharePoint in Microsoft 365 und OneDrive festgelegt sind.

| Bedingungen | Aktionskonfiguration | Benutzerbenachrichtigungskonfiguration | Konfiguration von Incidentberichten | Blockieren und Benachrichtigungsverhalten |

|---|---|---|---|---|

| - Inhalte werden von Microsoft 365- freigegebenmit Personen außerhalb meiner organization | Es sind keine Aktionen konfiguriert. | - Benutzerbenachrichtigungen, die auf Benutzerin Office 365 Dienst mit einem Richtlinientipp auf On Notify users (Benutzer- benachrichtigen) festgelegt ist- , der den Inhalt gesendet, freigegeben oder zuletzt geändert hat, ist ausgewählt. | - Senden einer Warnung an Administratoren, wenn eine Regelübereinstimmung auftritt, die jedes Mal auf "On- Send alert" festgelegt ist, wenn eine Aktivität dem Regelsatz auf "Ein- " entspricht, verwenden Sie E-Mail-Incidentberichte verwenden, um Sie zu benachrichtigen, wenn eine Richtlinienübereinstimmung auftritt. Legen Sie diese Einstellung auf Ein fest. | Benachrichtigungen werden nur gesendet, wenn eine Datei für einen externen Benutzer freigegeben wird und ein externer Benutzer auf die Datei zugreift. |

| - Inhalte werden von Microsoft 365- freigegebennur mit Personen in meinem organization | Es sind keine Aktionen konfiguriert. | - Benutzerbenachrichtigungen, die auf Benutzerin Office 365 Dienst mit einem Richtlinientipp auf On Notify users (Benutzer- benachrichtigen) festgelegt ist- , der den Inhalt gesendet, freigegeben oder zuletzt geändert hat, ist ausgewählt. | - Senden einer Warnung an Administratoren, wenn eine Regelübereinstimmung auftritt, die auf "Warnung- beim Senden" festgelegt ist, wenn eine Aktivität mit der Regel übereinstimmt, wird die Option - E-Mail-Incidentberichte verwenden, um Sie zu benachrichtigen, wenn eine Richtlinienübereinstimmung auftritt, festgelegt auf Ein. | Benachrichtigungen werden gesendet, wenn eine Datei hochgeladen wird |

| - Inhalte werden von Microsoft 365- freigegebennur mit Personen in meinem organization | - Zugriff einschränken oder Inhalte an Microsoft 365-Speicherorten verschlüsseln ausgewählt - Benutzer am Empfangen von E-Mails oder zugriff auf freigegebene SharePoint-, OneDrive- und Teams-Dateien blockieren ist ausgewählt -Alle blockieren ist ausgewählt |

- Benutzerbenachrichtigungen, die auf Benutzerin Office 365 Dienst mit einem Richtlinientipp auf On Notify users (Benutzer- benachrichtigen) festgelegt ist- , der den Inhalt gesendet, freigegeben oder zuletzt geändert hat, ist ausgewählt. | - Senden einer Warnung an Administratoren, wenn eine Regelübereinstimmung auftritt, die auf "Warnung- beim Senden" festgelegt ist, wenn eine Aktivität mit der Regel übereinstimmt, ist auf "On" (E-Mail-Incidentberichte - verwenden, um Sie zu benachrichtigen, wenn eine Richtlinienübereinstimmung auftritt) auf Ein festgelegt. | - Der Zugriff auf vertrauliche Dateien wird blockiert, sobald sie hochgeladen werden. - Benachrichtigungen werden gesendet, wenn eine Datei hochgeladen wird |

| - Inhalte werden von Microsoft 365- freigegebenmit Personen außerhalb meiner organization | - Zugriff einschränken oder Inhalte an Microsoft 365-Speicherorten verschlüsseln ist ausgewählt: - Benutzer vom Empfangen von E-Mails oder Zugriff auf freigegebene SharePoint-, OneDrive- und Teams-Dateien blockieren organization ist ausgewählt - | - Benutzerbenachrichtigungen, die auf Benutzerin Office 365 Dienst mit einem Richtlinientipp auf On Notify users (Benutzer- benachrichtigen) festgelegt ist- , der den Inhalt gesendet, freigegeben oder zuletzt geändert hat, ist ausgewählt. | - Senden einer Warnung an Administratoren, wenn eine Regelübereinstimmung auftritt, die auf "Warnung- beim Senden" festgelegt ist, wenn eine Aktivität mit der Regel übereinstimmt, wird die Option - E-Mail-Incidentberichte verwenden, um Sie zu benachrichtigen, wenn eine Richtlinienübereinstimmung auftritt, festgelegt auf Ein. | - Der Zugriff auf eine sensible Datei wird blockiert, sobald sie hochgeladen wird, unabhängig davon, ob das Dokument für alle externen Benutzer freigegeben ist oder nicht.- Wenn die vertraulichen Informationen einer Datei hinzugefügt werden, nachdem sie von einem Benutzer außerhalb des organization freigegeben und darauf zugegriffen wurde, werden Warnungen und Incidentberichte gesendet. Wenn das Dokument vertrauliche Informationen enthält, bevor es hochgeladen wird, wird die externe Freigabe proaktiv blockiert. Da die externe Freigabe in diesem Szenario blockiert wird, wenn die Datei hochgeladen wird, werden keine Warnungen oder Incidentberichte gesendet. Die Unterdrückung der Warnungen und Incidentberichte soll eine Flut von Warnungen an den Benutzer für jede blockierte Datei verhindern. – Proaktive Blockierung wird als Ereignis im Überwachungsprotokoll und im aktivitätsbasierten Explorer angezeigt. |

| - Inhalte werden von Microsoft 365- freigegebenmit Personen außerhalb meiner organization | - Zugriff einschränken oder Inhalte an Microsoft 365-Speicherorten verschlüsseln ist ausgewählt: Benutzer vom Empfangen von E-Mails oder Zugriff auf freigegebene SharePoint-, OneDrive- und Teams-Dateien- - blockieren ausgewählt | - Benutzerbenachrichtigungen, die auf Benutzerin Office 365 Dienst mit einem Richtlinientipp auf On Notify users (Benutzer- benachrichtigen) festgelegt ist- , der den Inhalt gesendet, freigegeben oder zuletzt geändert hat, ist ausgewählt. | - Senden einer Warnung an Administratoren, wenn eine Regelübereinstimmung auftritt, die auf "Warnung- beim Senden" festgelegt ist, wenn eine Aktivität mit der Regel übereinstimmt, wird die Option - E-Mail-Incidentberichte verwenden, um Sie zu benachrichtigen, wenn eine Richtlinienübereinstimmung auftritt, festgelegt auf Ein. | Benachrichtigungen werden gesendet, wenn eine Datei für einen externen Benutzer freigegeben wird und ein externer Benutzer auf diese Datei zugreift. |

| - Inhalte werden von Microsoft 365 freigegeben | - Zugriff einschränken oder Inhalte an Microsoft 365-Speicherorten verschlüsseln ist ausgewählt - Nur Personen blockieren, die über die Option "Jeder mit dem Link" Zugriff auf den Inhalt erhalten haben . | - Benutzerbenachrichtigungen, die auf Benutzerin Office 365 Dienst mit einem Richtlinientipp auf Bei- Benutzer benachrichtigen festgelegt ist. - Benachrichtigen des Benutzers, der den Inhalt gesendet, freigegeben oder zuletzt geändert hat | - Senden einer Warnung an Administratoren, wenn eine Regelübereinstimmung auftritt, die auf "Warnung- beim Senden" festgelegt ist, wenn eine Aktivität mit der Regel übereinstimmt, wird die Option - E-Mail-Incidentberichte verwenden, um Sie zu benachrichtigen, wenn eine Richtlinienübereinstimmung auftritt, festgelegt auf Ein. | Benachrichtigungen werden gesendet, sobald eine Datei hochgeladen wird. |

Weitere Informationen url

Benutzer möchten möglicherweise erfahren, warum ihre Aktivitäten blockiert werden. Sie können eine Website oder eine Seite konfigurieren, auf der mehr über Ihre Richtlinien erläutert wird. Wenn Sie Eine Konformitäts-URL für den Endbenutzer angeben auswählen, um mehr über die Richtlinien Ihrer organization zu erfahren (nur für Exchange verfügbar) und der Benutzer eine Richtlinientippbenachrichtigung in Outlook Win 32 erhält, verweist der Link Weitere Informationen auf die von Ihnen bereitgestellte Website-URL. Diese URL hat Vorrang vor der globalen Compliance-URL, die mit Set-PolicyConfig -ComplainceURL konfiguriert ist.

Wichtig

Sie müssen die Website oder Seite konfigurieren, auf die Weitere Informationen von Grund auf verweist. Microsoft Purview stellt diese Funktionalität nicht sofort bereit.

Benutzeraußerkraftsetzungen

Die Absicht von Benutzerüberschreibungen besteht darin, Benutzern eine Möglichkeit zu geben, aktionen, die DLP-Richtlinien blockierende Aktionen für vertrauliche Elemente in Exchange, SharePoint, OneDrive oder Teams mit Rechtfertigung zu umgehen, damit sie ihre Arbeit fortsetzen können. Benutzerüberschreibungen sind nur aktiviert, wenn Benutzer in Office 365 Diensten mit einem Richtlinientipp benachrichtigen aktiviert ist, sodass Benutzerüberschreibungen mit Benachrichtigungen und Richtlinientipps Hand in Hand gehen.

Hinweis

Benutzerüberschreibungen sind für den Speicherort der lokalen Repositorys nicht verfügbar.

In der Regel sind Benutzerüberschreibungen nützlich, wenn Ihr organization zum ersten Mal eine Richtlinie ausrollt. Das Feedback, das Sie aus allen Überschreibungsbegründungen und der Identifizierung falsch positiver Ergebnisse erhalten, hilft bei der Optimierung der Richtlinie.

- Wenn die Richtlinientipps in der restriktivsten Regel Benutzern erlauben, die Regel außer Kraft zu setzen, werden dadurch auch alle anderen Regeln überschrieben, die für den Inhalt gelten.

Geschäftliche Begründung X-Header

Wenn ein Benutzer einen Block mit einer Außerkraftsetzungsaktion für eine E-Mail überschreibt, werden die Außerkraftsetzungsoption und der von ihnen bereitgestellte Text im Überwachungsprotokoll und im E-Mail-X-Header gespeichert. Um die Außerkraftsetzungen der geschäftlichen Begründung anzuzeigen , durchsuchen Sie das ÜberwachungsprotokollExceptionInfo nach einem Wert für die Details. Hier sehen Sie ein Beispiel für die Überwachungsprotokollwerte:

{

"FalsePositive"; false,

"Justification"; My manager approved sharing of this content",

"Reason"; "Override",

"Rules": [

"<message guid>"

]

}

Wenn Sie über einen automatisierten Prozess verfügen, der die Werte für die geschäftliche Begründung verwendet, kann der Prozess programmgesteuert auf diese Informationen in den X-Headerdaten der E-Mail zugreifen.

Hinweis

Die msip_justification Werte werden in der folgenden Reihenfolge gespeichert:

False Positive; Recipient Entitled; Manager Approved; I Acknowledge; JustificationText_[free text].

Beachten Sie, dass die Werte durch Semikolons getrennt sind. Der maximal zulässige Freitext beträgt 500 Zeichen.

Schadensberichte

Wenn eine Regel abgeglichen wird, können Sie eine Warnungs-E-Mail mit Details zum Ereignis an Ihren Compliance Officer (oder eine beliebige von Ihnen ausgewählte Personen) senden und diese im Microsoft Purview-Dashboard Warnungen zur Verhinderung von Datenverlust und im Microsoft 365 Defender-Portal anzeigen. Eine Warnung enthält Informationen zu dem element, das abgeglichen wurde, den tatsächlichen Inhalt, der mit der Regel übereinstimmt, und den Namen der Person, die den Inhalt zuletzt geändert hat.

In der Vorschau enthalten E-Mails von Administratorwarnungen Details wie:

- Der Schweregrad der Warnung

- Zeitpunkt des Auftretens der Warnung

- Die -Aktivität.

- Die erkannten vertraulichen Daten.

- Der Alias des Benutzers, dessen Aktivität die Warnung ausgelöst hat.

- Die Richtlinie, die abgeglichen wurde.

- Die Warnungs-ID

- Der Endpunktvorgang, der versucht wurde, wenn sich der Standort Geräte im Bereich der Richtlinie befindet.

- Die verwendete App.

- Der Gerätename, wenn die Übereinstimmung auf einem Endpunktgerät aufgetreten ist.

DLP übergibt Incidentinformationen an andere Microsoft Purview Information Protection-Dienste, z. B. Insider-Risikomanagement. Um Incidentinformationen für das Insider-Risikomanagement zu erhalten, müssen Sie den Schweregrad für Incidentberichte auf Hoch festlegen.

Alarmtypen