In diesem Artikel wird beschrieben, wie Sie Das Onboarding von Geräten in Defender for Business durchführen.

Integrieren Sie Ihre Geschäftsgeräte, um sie sofort zu schützen. Sie können aus mehreren Optionen wählen, um die Geräte Ihres Unternehmens zu integrieren. Dieser Artikel führt Sie durch Ihre Optionen und beschreibt, wie das Onboarding funktioniert.

Windows 10 und 11

Hinweis

Auf Windows-Geräten muss eines der folgenden Betriebssysteme ausgeführt werden:

- Windows 10 oder 11 Business

- Windows 10 oder 11 Professional

- Windows 10 oder 11 Enterprise

Weitere Informationen finden Sie unter Microsoft Defender for Business Anforderungen.

Wählen Sie eine der folgenden Optionen aus, um Windows-Clientgeräte in Defender for Business zu integrieren:

Lokales Skript für Windows 10 und 11

Sie können ein lokales Skript verwenden, um Windows-Clientgeräte zu integrieren. Wenn Sie das Onboardingskript auf einem Gerät ausführen, wird eine Vertrauensstellung mit Microsoft Entra ID erstellt (sofern diese Vertrauensstellung noch nicht vorhanden ist), das Gerät in Microsoft Intune registriert (sofern es noch nicht registriert ist) und dann das Gerät in Defender for Business integriert. Wenn Sie derzeit keine Intune verwenden, ist die lokale Skriptmethode die empfohlene Onboardingmethode für Defender for Business-Kunden.

Tipp

Es wird empfohlen, bis zu 10 Geräte gleichzeitig zu integrieren, wenn Sie die lokale Skriptmethode verwenden.

Wechseln Sie zum Microsoft Defender-Portal (https://security.microsoft.com), und melden Sie sich an.

Wählen Sie im Navigationsbereich Einstellungen>Endpoints aus, und wählen Sie dann unter "Geräteverwaltung" die Option "Onboarding" aus.

Wählen Sie Windows 10 und 11 und dann im Abschnitt Bereitstellungsmethodedie Option Lokales Skript aus.

Wählen Sie "Onboardingpaket herunterladen" aus. Es wird empfohlen, das Onboardingpaket auf einem Wechseldatenträger zu speichern.

Extrahieren Sie auf einem Windows-Gerät den Inhalt des Konfigurationspakets an einen Speicherort, z. B. den Ordner Desktop. Sie sollten über eine Datei namens verfügen WindowsDefenderATPLocalOnboardingScript.cmd.

Öffnen Sie eine Eingabeaufforderung als Administrator.

Geben Sie den Speicherort der Skriptdatei ein. Wenn Sie die Datei beispielsweise in den Ordner Desktop kopiert haben, geben Sie ein %userprofile%\Desktop\WindowsDefenderATPLocalOnboardingScript.cmd, und drücken Sie dann die EINGABETASTE (oder klicken Sie auf OK).

Führen Sie nach der Ausführung des Skripts einen Erkennungstest aus.

Gruppenrichtlinie für Windows 10 und 11

Wenn Sie Gruppenrichtlinie verwenden möchten, um Windows-Clients zu integrieren, befolgen Sie die Anleitung unter Onboarding von Windows-Geräten mit Gruppenrichtlinie. In diesem Artikel werden die Schritte für das Onboarding in Microsoft Defender for Endpoint beschrieben. Die Schritte für das Onboarding in Defender for Business sind ähnlich.

Intune für Windows 10 und 11

Sie können Windows-Clients und andere Geräte in Intune integrieren, indem Sie das Intune Admin Center () verwendenhttps://intune.microsoft.com. Es stehen mehrere Methoden zum Registrieren von Geräten in Intune zur Verfügung. Es wird empfohlen, eine der folgenden Methoden zu verwenden:

Aktivieren der automatischen Registrierung für Windows 10 und 11

Wenn Sie die automatische Registrierung einrichten, fügen Benutzer ihrem Gerät ihr Geschäftskonto hinzu. Im Hintergrund registriert und verknüpft das Gerät Microsoft Entra ID und wird in Intune registriert.

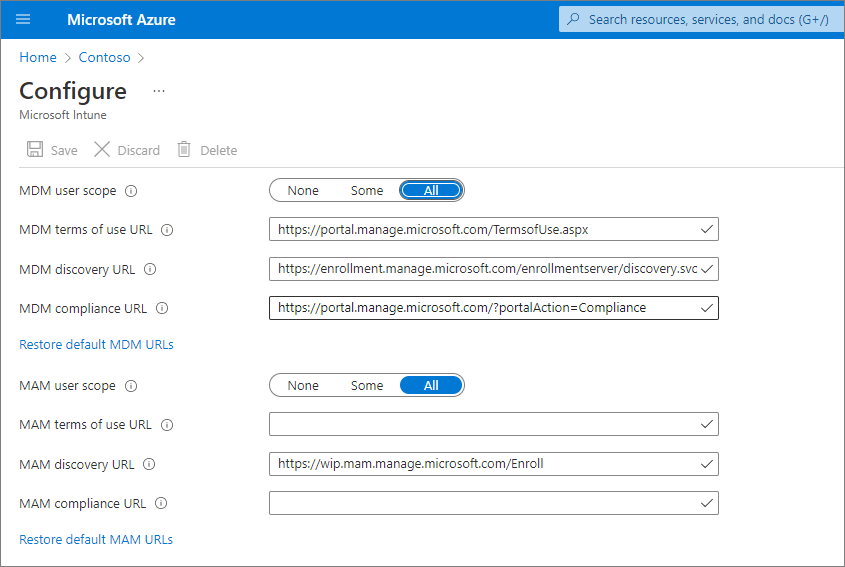

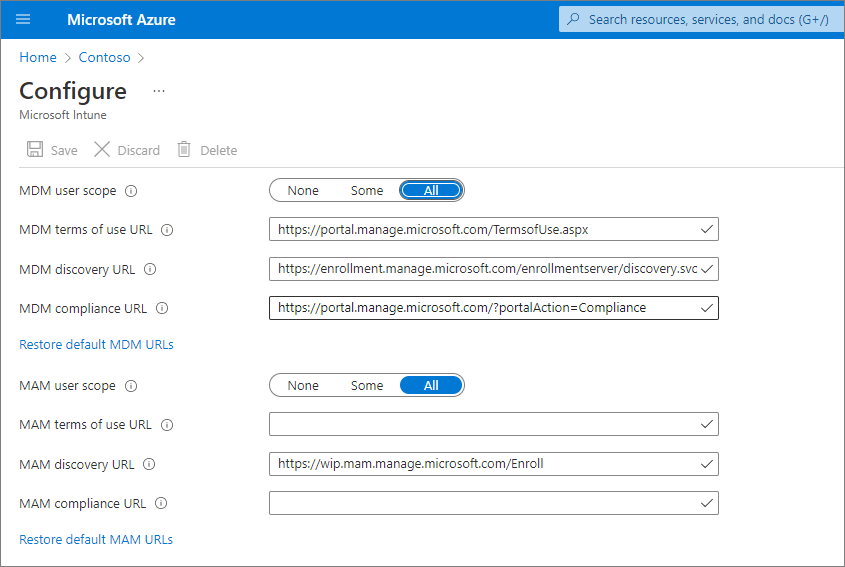

Wechseln Sie zum Azure-Portal (https://portal.azure.com/), und melden Sie sich an.

Wählen Sie Microsoft Entra ID>Mobilität (MDM und MAM)>Microsoft Intune aus.

Konfigurieren Sie den MDM-Benutzerbereich und den MAM-Benutzerbereich.

Für MDM-Benutzerbereich empfiehlt es sich, Alle auszuwählen, damit alle Benutzer ihre Windows-Geräte automatisch registrieren können.

Im Abschnitt MAM-Benutzerbereich empfehlen wir die folgenden Standardwerte für die URLs:

- URL für MDM-Nutzungsbedingungen

- URL für MDM-Ermittlung

- MDM Compliance-URL

Klicken Sie auf Speichern.

Nachdem ein Gerät in Intune registriert wurde, können Sie es einer Gerätegruppe in Defender for Business hinzufügen. Erfahren Sie mehr über Gerätegruppen in Defender for Business.

Benutzer auffordern, ihre Windows 10 und 11 Geräte zu registrieren

Sehen Sie sich das folgende Video an, um zu sehen, wie die Registrierung funktioniert:

Teilen Sie diesen Artikel mit Benutzern in Ihrem organization: Registrieren von Windows 10/11-Geräten in Intune.

Nachdem ein Gerät in Intune registriert wurde, können Sie es einer Gerätegruppe in Defender for Business hinzufügen. Erfahren Sie mehr über Gerätegruppen in Defender for Business.

Ausführen eines Erkennungstests auf einem Windows 10- oder 11-Gerät

Nachdem Sie Windows-Geräte in Defender for Business integriert haben, können Sie einen Erkennungstest auf dem Gerät ausführen, um sicherzustellen, dass alles ordnungsgemäß funktioniert.

Erstellen Sie auf dem Windows Gerät einen Ordner: C:\test-MDATP-test.

Öffnen Sie die Eingabeaufforderung als Administrator.

Führen Sie im Eingabeaufforderungsfenster den folgenden PowerShell-Befehl aus:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Nachdem der Befehl ausgeführt wurde, wird das Eingabeaufforderungsfenster automatisch geschlossen. Bei erfolgreicher Ausführung wird der Erkennungstest als abgeschlossen markiert, und innerhalb von 10 Minuten wird im Microsoft Defender-Portal (https://security.microsoft.com) eine neue Warnung für das neu integrierte Gerät angezeigt.

Mac

Wählen Sie eine der folgenden Optionen zum Onboarding von Mac aus:

Lokales Skript für Mac

Wenn Sie das lokale Skript auf dem Mac ausführen, erstellt es eine Vertrauensstellung mit Microsoft Entra ID (sofern diese Vertrauensstellung noch nicht vorhanden ist), registriert den Mac in Microsoft Intune (sofern noch nicht registriert) und führt dann das Onboarding des Mac in Defender for Business durch. Es wird empfohlen, mit dieser Methode bis zu 10 Geräte gleichzeitig zu integrieren.

Wechseln Sie zum Microsoft Defender-Portal (https://security.microsoft.com), und melden Sie sich an.

Wählen Sie im Navigationsbereich Einstellungen>Endpoints aus, und wählen Sie dann unter "Geräteverwaltung" die Option "Onboarding" aus.

Wählen Sie macOS aus. Wählen Sie im Abschnitt Bereitstellungsmethode die Option Lokales Skript aus.

Wählen Sie Onboardingpaket herunterladen aus, und speichern Sie es auf einem Wechseldatenträger. Wählen Sie außerdem Installationspaket herunterladen aus, und speichern Sie es auf Ihrem Wechselmedium.

Speichern Sie auf dem Mac das Installationspaket in wdav.pkg einem lokalen Verzeichnis.

Speichern Sie das Onboardingpaket als WindowsDefenderATPOnboardingPackage.zip in dem Verzeichnis, das Sie für das Installationspaket verwendet haben.

Navigieren Sie mit dem Finder zu wdav.pkg Den gespeicherten Dateien, und öffnen Sie ihn dann.

Wählen Sie Weiter aus, stimmen Sie den Lizenzbedingungen zu, und geben Sie dann Ihr Kennwort ein, wenn Sie dazu aufgefordert werden.

Sie werden aufgefordert, die Installation eines Treibers von Microsoft zuzulassen (entweder system extension Blocked oder Installation is on hold, or both). Sie müssen die Treiberinstallation zulassen. Wählen Sie Sicherheitseinstellungen öffnen oder Systemeinstellungen>öffnen Sicherheit & Datenschutz und dann Zulassen aus.

Verwenden Sie den folgenden Bash-Befehl, um das Onboardingpaket auszuführen:

/usr/bin/unzip WindowsDefenderATPOnboardingPackage.zip \

&& /bin/chmod +x MicrosoftDefenderATPOnboardingMacOs.sh \

&& /bin/bash -c MicrosoftDefenderATPOnboardingMacOs.sh

Nachdem Mac in Intune registriert wurde, können Sie ihn einer Gerätegruppe hinzufügen. Erfahren Sie mehr über Gerätegruppen in Defender for Business.

Intune für Mac

Wenn Sie bereits über Intune verfügen, können Sie Mac-Computer über das Intune Admin Center (https://intune.microsoft.com) registrieren. Für die Registrierung von Mac in Intune stehen mehrere Methoden zur Verfügung. Es wird eine der folgenden Methoden empfohlen:

Optionen für unternehmenseigene Macs

Wählen Sie eine der folgenden Optionen aus, um unternehmensverwaltete Mac-Geräte in Intune zu registrieren:

| Option |

Beschreibung |

| Automatische Geräteregistrierung von Apple |

Verwenden Sie diese Methode, um die Registrierung auf Geräten zu automatisieren, die über Apple Business Manager oder Apple School Manager erworben wurden. Die automatisierte Geräteregistrierung stellt das Registrierungsprofil "over the air" bereit, sodass Sie keinen physischen Zugriff auf Geräte haben müssen.

Weitere Informationen finden Sie unter Automatisches Registrieren von Mac mit Apple Business Manager oder Apple School Manager. |

| Geräteregistrierungs-Manager (DEVICE Enrollment Manager, DEM) |

Verwenden Sie diese Methode für umfangreiche Bereitstellungen und wenn in Ihrem organization mehrere Personen vorhanden sind, die beim Einrichten der Registrierung helfen können. Eine Person mit Berechtigungen zum Geräteregistrierungs-Manager (Device Enrollment Manager, DEM) kann bis zu 1.000 Geräte mit einem einzigen Microsoft Entra-Konto registrieren. Diese Methode verwendet die Unternehmensportal-App oder Microsoft Intune-App, um Geräte zu registrieren. Sie können kein DEM-Konto verwenden, um Geräte über die automatisierte Geräteregistrierung zu registrieren.

Weitere Informationen finden Sie unter Registrieren von Geräten in Intune mithilfe eines Geräteregistrierungs-Manager-Kontos. |

| Direkte Registrierung |

Bei der direkten Registrierung werden Geräte ohne Benutzeraffinität registriert. Daher eignet sich diese Methode am besten für Geräte, die nicht einem einzelnen Benutzer zugeordnet sind. Diese Methode erfordert, dass Sie physischen Zugriff auf die Macs haben, die Sie registrieren.

Weitere Informationen finden Sie unter Verwenden der direkten Registrierung für Mac. |

Bitten Sie Benutzer, ihren eigenen Mac in Intune

Wenn Ihr Unternehmen es vorzieht, dass Personen ihre eigenen Geräte in Intune registrieren, weisen Sie die Benutzer an, die folgenden Schritte auszuführen:

Wechseln Sie zur Unternehmensportal Website (https://portal.manage.microsoft.com/), und melden Sie sich an.

Befolgen Sie die Anweisungen auf der Unternehmensportal-Website, um ihr Gerät hinzuzufügen.

Installieren Sie die Unternehmensportal-App unter https://aka.ms/EnrollMyMac, und befolgen Sie die Anweisungen in der App.

Vergewissern Sie sich, dass ein Mac integriert ist.

Um zu bestätigen, dass das Gerät Ihrem Unternehmen zugeordnet ist, verwenden Sie den folgenden Python-Befehl in Bash:

mdatp health --field org_id.

Wenn Sie macOS 10.15 (Catalina) oder höher verwenden, erteilen Sie Defender for Business die Zustimmung zum Schutz Ihres Geräts. Wechseln Sie zu Systemeinstellungen>Sicherheit & Datenschutz>Datenschutz>Vollständiger Datenträgerzugriff. Wählen Sie das Sperrsymbol am unteren Rand des Dialogfelds aus, um Änderungen vorzunehmen, und wählen Sie dann Microsoft Defender for Business aus (oder Defender für Endpunkt, falls dies angezeigt wird).

Verwenden Sie den folgenden Befehl in Bash, um zu überprüfen, ob das Gerät integriert ist:

mdatp health --field real_time_protection_enabled

Nachdem ein Gerät in Intune registriert wurde, können Sie es einer Gerätegruppe hinzufügen. Erfahren Sie mehr über Gerätegruppen in Defender for Business.

Mobile Geräte

Sie können die folgenden Methoden verwenden, um mobile Geräte wie Android- und iOS-Geräte zu integrieren:

Verwenden der Microsoft Defender-App

Mobile Threat Defense-Funktionen sind jetzt allgemein für Defender for Business-Kunden verfügbar. Mit diesen Funktionen können Sie jetzt das Onboarding mobiler Geräte (z. B. Android und iOS) mithilfe der Microsoft Defender-App durchführen. Mit dieser Methode laden Benutzer die App von Google Play oder dem Apple App Store herunter, melden sich an und führen die Onboardingschritte aus.

Wichtig

Stellen Sie vor dem Onboarding mobiler Geräte sicher, dass alle folgenden Anforderungen erfüllt sind:

- Defender for Business hat die Bereitstellung abgeschlossen. Wechseln Sie im Microsoft Defender-Portal zu Assets>Geräte.

– Wenn eine Meldung mit der Meldung "Hängen bleiben! Wir bereiten neue Bereiche für Ihre Daten vor und verbinden sie", dann hat Defender für Unternehmen die Bereitstellung noch nicht abgeschlossen. Dieser Prozess findet jetzt statt und kann bis zu 24 Stunden dauern.

– Wenn eine Liste mit Geräten angezeigt wird oder Sie aufgefordert werden, Geräte zu integrieren, bedeutet dies, dass die Defender for Business-Bereitstellung abgeschlossen wurde.

- Benutzer haben die Microsoft Authenticator-App auf ihr Gerät heruntergeladen und ihr Gerät mit ihrem Geschäfts-, Schul- oder Unikonto für Microsoft 365 registriert.

| Gerät |

Verfahren |

| Android |

1. Wechseln Sie auf dem Gerät zum Google Play Store.

2. Wenn Sie dies noch nicht getan haben, laden Sie die Microsoft Authenticator-App herunter, und installieren Sie sie. Melden Sie sich an, und registrieren Sie Ihr Gerät in der Microsoft Authenticator-App.

3. Suchen Sie im Google Play Store nach der Microsoft Defender App, und installieren Sie sie.

4. Öffnen Sie die Microsoft Defender-App, melden Sie sich an, und schließen Sie den Onboardingprozess ab. |

| iOS |

1. Wechseln Sie auf dem Gerät zum Apple-App Store.

2. Wenn Sie dies noch nicht getan haben, laden Sie die Microsoft Authenticator-App herunter, und installieren Sie sie. Melden Sie sich an, und registrieren Sie Ihr Gerät in der Microsoft Authenticator-App.

3. Suchen Sie im Apple-App Store nach der Microsoft Defender-App.

4. Melden Sie sich an, und installieren Sie die App.

5. Stimmen Sie den Nutzungsbedingungen zu, um fortzufahren.

6. Erlauben Sie der Microsoft Defender-App, eine VPN-Verbindung einzurichten und VPN-Konfigurationen hinzuzufügen.

7. Wählen Sie aus, ob Benachrichtigungen (z. B. Warnungen) zugelassen werden sollen. |

Verwenden von Microsoft Intune

Wenn Ihr Abonnement Microsoft Intune enthält, können Sie es für das Onboarding mobiler Geräte wie Android- und iOS-/iPadOS-Geräte verwenden. Lesen Sie die folgenden Ressourcen, um Hilfe bei der Registrierung dieser Geräte bei Intune zu erhalten:

Nachdem ein Gerät in Intune registriert wurde, können Sie es einer Gerätegruppe hinzufügen. Erfahren Sie mehr über Gerätegruppen in Defender for Business.

Server

Wählen Sie das Betriebssystem für Ihren Server aus:

Windows Server

Wichtig

Stellen Sie sicher, dass Sie die folgenden Anforderungen erfüllen, bevor Sie ein Windows Server-Endpunkt integrieren:

- Sie verfügen über eine Microsoft Defender for Business-Server-Lizenz. (Weitere Informationen finden Sie unter Abrufen von Microsoft Defender for Business-Server.)

- Der Erzwingungsbereich für Windows Server ist aktiviert. Wechseln Sie zu Einstellungen>Endpunkte>Konfigurationsverwaltung>Erzwingungsbereich. Wählen Sie Use MDE to erzwing security configuration settings from MEM (Sicherheitskonfigurationseinstellungen von MEM verwenden) aus, wählen Sie Windows Server und dann Speichern aus.

Sie können ein instance von Windows Server in Defender for Business integrieren, indem Sie ein lokales Skript verwenden.

Lokales Skript für Windows Server

Wechseln Sie zum Microsoft Defender-Portal (https://security.microsoft.com), und melden Sie sich an.

Wählen Sie im Navigationsbereich Einstellungen>Endpoints aus, und wählen Sie dann unter "Geräteverwaltung" die Option "Onboarding" aus.

Wählen Sie ein Betriebssystem aus, z. B. Windows Server 1803, 2019 und 2022, und wählen Sie dann im Abschnitt Bereitstellungsmethodedie Option Lokales Skript aus.

Wenn Sie Windows Server 2012 R2 und 2016 auswählen, müssen Sie zwei Pakete herunterladen und ausführen: ein Installationspaket und ein Onboardingpaket. Das Installationspaket enthält eine MSI-Datei, die den Defender for Business-Agent installiert. Das Onboardingpaket enthält das Skript zum Onboarding Ihres Windows Server-Endpunkts in Defender for Business.

Wählen Sie "Onboardingpaket herunterladen" aus. Es wird empfohlen, das Onboardingpaket auf einem Wechseldatenträger zu speichern.

Wenn Sie Windows Server 2012 R2 und 2016 ausgewählt haben, wählen Sie auch Installationspaket herunterladen aus, und speichern Sie das Paket auf einem Wechseldatenträger.

Extrahieren Sie auf Ihrem Windows Server-Endpunkt den Inhalt des Installations-/Onboardingpakets an einen Speicherort, z. B. den Ordner Desktop. Sie sollten über eine Datei namens verfügen WindowsDefenderATPLocalOnboardingScript.cmd.

Wenn Sie Windows Server 2012 R2 oder Windows Server 2016 integrieren, extrahieren Sie zuerst das Installationspaket.

Öffnen Sie eine Eingabeaufforderung als Administrator.

Führen Sie beim Onboarding von Windows Server 2012R2 oder Windows Server 2016 den folgenden Befehl aus:

Msiexec /i md4ws.msi /quiet

Wenn Sie Windows Server 1803, 2019 oder 2022 integrieren, überspringen Sie diesen Schritt, und fahren Sie mit Schritt 8 fort.

Geben Sie den Speicherort der Skriptdatei ein. Wenn Sie die Datei beispielsweise in den Ordner Desktop kopiert haben, geben Sie ein %userprofile%\Desktop\WindowsDefenderATPLocalOnboardingScript.cmd, und drücken Sie dann die EINGABETASTE (oder klicken Sie auf OK).

Wechseln Sie zu Ausführen eines Erkennungstests unter Windows Server.

Ausführen eines Erkennungstests unter Windows Server

Nachdem Sie Ihren Windows Server-Endpunkt in Defender for Business integriert haben, können Sie einen Erkennungstest ausführen, um sicherzustellen, dass alles ordnungsgemäß funktioniert:

Erstellen Sie auf dem Windows Server-Gerät einen Ordner: C:\test-MDATP-test.

Öffnen Sie die Eingabeaufforderung als Administrator.

Führen Sie im Eingabeaufforderungsfenster den folgenden PowerShell-Befehl aus:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Nachdem der Befehl ausgeführt wurde, wird das Eingabeaufforderungsfenster automatisch geschlossen. Bei erfolgreicher Ausführung wird der Erkennungstest als abgeschlossen markiert, und innerhalb von 10 Minuten wird im Microsoft Defender-Portal (https://security.microsoft.com) eine neue Warnung für das neu integrierte Gerät angezeigt.

Linux-Server

Wichtig

Stellen Sie sicher, dass Sie die folgenden Anforderungen erfüllen, bevor Sie ein Linux-Serverendpunkt integrieren:

Integrieren von Linux-Serverendpunkten

Sie können die folgenden Methoden verwenden, um ein instance von Linux Server in Defender for Business zu integrieren:

Nachdem Sie ein Gerät integriert haben, können Sie einen schnellen Phishing-Test ausführen, um sicherzustellen, dass das Gerät verbunden ist und Warnungen wie erwartet generiert werden.