Proaktives Suchen nach Bedrohungen mit erweiterter Suche in Microsoft Defender XDR

Gilt für:

- Microsoft Defender XDR

Die erweiterte Suche ist ein abfragebasiertes Tool zur Bedrohungssuche, mit dem Sie rohe Daten von bis zu 30 Tagen untersuchen können. Sie können Ereignisse in Ihrem Netzwerk proaktiv prüfen, um Bedrohungsindikatoren und -entitäten zu ermitteln. Der flexible Zugriff auf Daten ermöglicht die uneingeschränkte Suche nach bekannten und potenziellen Bedrohungen.

Die erweiterte Suche unterstützt zwei Modi: geführt und erweitert. Verwenden Sie den geführten Modus, wenn Sie noch nicht mit Kusto-Abfragesprache (KQL) vertraut sind oder den Komfort eines Abfrage-Generators bevorzugen. Verwenden Sie den erweiterten Modus , wenn Sie KQL verwenden möchten, um Abfragen von Grund auf neu zu erstellen.

Informationen zum Starten der Suche finden Sie unter Auswählen zwischen geführtem und erweitertem Modus für die Suche in Microsoft Defender XDR.

Sie können dieselben Bedrohungssucheabfragen verwenden, um benutzerdefinierte Erkennungsregeln zu erstellen. Diese Regeln werden automatisch ausgeführt, um verdächtige Sicherheitsverletzungen, falsch konfigurierte Computer und andere Ergebnisse zu überprüfen und darauf zu reagieren.

Die erweiterte Suche unterstützt Abfragen, die ein breiteres Dataset überprüfen, das aus folgendem Grund stammt:

- Microsoft Defender für Endpunkt

- Microsoft Defender für Office 365

- Microsoft Defender for Cloud Apps

- Microsoft Defender for Identity

Um die erweiterte Suche zu verwenden, aktivieren Sie Microsoft Defender XDR.

Weitere Informationen zur erweiterten Suche in Microsoft Defender for Cloud Apps Daten finden Sie im Video.

Zugriff erhalten

Um die erweiterte Suche oder andere Microsoft Defender XDR Funktionen verwenden zu können, benötigen Sie eine geeignete Rolle in Microsoft Entra ID. Informieren Sie sich über die erforderlichen Rollen und Berechtigungen für die erweiterte Suche.

Außerdem wird Ihr Zugriff auf Endpunktdaten durch die Einstellungen der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC) in Microsoft Defender for Endpoint bestimmt. Erfahren Sie mehr über das Verwalten des Zugriffs auf Microsoft Defender XDR.

Aktualität und Aktualisierungshäufigkeit von Daten

Erweiterte Suchdaten können in zwei verschiedene Typen kategorisiert werden, die jeweils unterschiedlich konsolidiert werden.

- Ereignis- oder Aktivitätsdaten: Werden in Tabellen eingespeist zu Warnungen, Sicherheitsereignissen, Systemereignissen und Routinebewertungen. Die erweiterte Suche empfängt diese Daten fast unmittelbar nach den Sensoren, die sie erfassen, und überträgt sie erfolgreich an die entsprechenden Clouddienste. Beispielsweise können Sie Ereignisdaten von fehlerfreien Sensoren auf Arbeitsstationen oder Domänencontrollern fast unmittelbar abfragen, nachdem sie auf Microsoft Defender for Endpoint und Microsoft Defender for Identity verfügbar sind.

- Entitätsdaten – füllt Tabellen mit Informationen zu Benutzern und Geräten auf. Diese Daten stammen sowohl aus relativ statischen Datenquellen als auch aus dynamischen Quellen, z. B. Active Directory-Einträgen und Ereignisprotokollen. Um aktuelle Daten bereitzustellen, werden die Tabellen alle 15 Minuten mit allen neuen Informationen aktualisiert. Dabei werden Zeilen hinzugefügt, die u. U. nicht vollständig ausgefüllt sind. Alle 24 Stunden werden die Daten konsolidiert, um einen Eintrag einzufügen, der den neuesten, umfassendsten Datensatz zu jeder Entität enthält.

Zeitzone

Abfragen

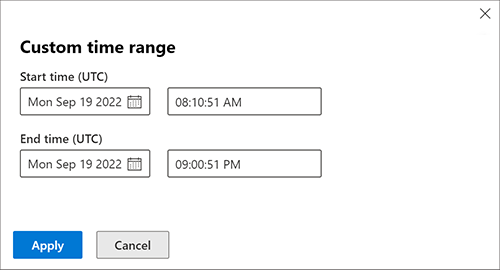

Erweiterte Huntingdaten verwenden die Zeitzone UTC (Universal Time Coordinated).

Abfragen sollten in UTC erstellt werden.

Ergebnisse

Die Ergebnisse der erweiterten Suche werden in die Zeitzone konvertiert, die in Microsoft Defender XDR festgelegt wurde.

Verwandte Themen

- Wählen Sie zwischen geführten und erweiterten Hunting-Modi

- Erstellen von Hunting-Abfragen im geführten Modus

- Lernen der Abfragesprache

- Grundlegendes zum Schema

- Microsoft Graph-Sicherheits-API

- Benutzerdefinierte Erkennungen – Übersicht

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für