Bereitstellen von Ransomware-Schutz für Ihren Microsoft 365-Mandanten

Ransomware ist eine Art von Erpressungsangriff, der Dateien und Ordner zerstört oder verschlüsselt, wodurch der Zugriff auf wichtige Daten verhindert wird. Standard-Ransomware verbreitet sich in der Regel wie ein Virus, der Geräte infiziert und nur die Behebung von Schadsoftware erfordert. Von Menschen betriebene Ransomware ist das Ergebnis eines aktiven Angriffs durch Cyberkriminelle, die die lokale oder Cloud-IT-Infrastruktur einer Organisation infiltrieren, ihre Berechtigungen erhöhen und Ransomware für kritische Daten bereitstellen.

Sobald der Angriff abgeschlossen ist, fordert ein Angreifer Geld von den Opfern im Austausch für die gelöschten Dateien, Entschlüsselungsschlüssel für verschlüsselte Dateien oder die Zusage, vertrauliche Daten nicht im Dark Web oder im öffentlichen Internet freizugeben. Von Menschen betriebene Ransomware kann auch verwendet werden, um kritische Computer oder Prozesse herunterzufahren, z. B. solche, die für die Industrieproduktion erforderlich sind, wodurch der normale Geschäftsbetrieb angehalten wird, bis das Lösegeld gezahlt und der Schaden behoben wird, oder die Organisation selbst den Schaden behebt.

Ein von Menschen betriebener Ransomware-Angriff kann für Unternehmen jeder Größe schwerwiegend sein und ist schwierig zu bereinigen, sodass eine vollständige Entfernung von Angreifern erforderlich ist, um sich vor zukünftigen Angriffen zu schützen. Im Gegensatz zu Herkömmlicher Ransomware kann die von Menschen betriebene Ransomware auch nach der anfänglichen Lösegeldforderung weiterhin Geschäftsvorgänge gefährden.

Hinweis

Bei einem Ransomware-Angriff auf einen Microsoft 365 Mandanten wird davon ausgegangen, dass der Angreifer über gültige Anmeldeinformationen für ein Benutzerkonto für einen Mandanten verfügt und Zugriff auf alle Dateien und Ressourcen hat, die für das Benutzerkonto zulässig sind. Ein Angreifer ohne gültige Benutzerkontoanmeldeinformationen müsste die ruhenden Daten entschlüsseln, die mit Microsoft 365 Standardverschlüsselung und erweiterter Verschlüsselung verschlüsselt wurden. Weitere Informationen finden Sie unter Verschlüsselung und Schlüsselverwaltung (Übersicht).

Weitere Informationen zum Ransomware-Schutz für Microsoft-Produkte finden Sie in diesen zusätzlichen Ransomware-Ressourcen.

Sicherheit in der Cloud ist eine Partnerschaft

Die Sicherheit Ihrer Microsoft-Clouddienste ist eine Partnerschaft zwischen Ihnen und Microsoft:

- Die Microsoft-Clouddienste wurden auf der Basis von Vertrauen und Sicherheit entwickelt. Microsoft stellt Ihnen Sicherheitssteuerelemente und -funktionen bereit, die Ihnen helfen, Ihre Daten und Anwendungen zu schützen.

- Sie sind der Besitzer der Daten und Identitäten und damit für deren Schutz, für die Sicherheit Ihrer lokalen Ressourcen und die Sicherheit der Cloudkomponenten verantwortlich, die sich unter Ihrer Kontrolle befinden.

Durch die Kombination dieser Funktionen und Zuständigkeiten können wir den besten Schutz vor Ransomware-Angriffen bieten.

Mit Microsoft 365 bereitgestellte Ransomware-Entschärfungs- und Wiederherstellungsfunktionen

Ein Ransomware-Angreifer, der einen Microsoft 365 Mandanten infiltriert hat, kann Ihre Organisation auf folgende Arten erpressen:

- Löschen von Dateien oder E-Mails

- Verschlüsseln von vorhandenen Dateien

- Kopieren von Dateien außerhalb Ihres Mandanten (Datenexfiltration)

Allerdings verfügen Microsoft 365-Onlinedienste über viele integrierte Funktionen und Steuerelemente, um Kundendaten vor Ransomware-Angriffen zu schützen. Die folgenden Abschnitte enthalten eine Zusammenfassung. Weitere Informationen dazu, wie Microsoft Kundendaten schützt, Malware- und Ransomware-Schutz in Microsoft 365.

Hinweis

Bei einem Ransomware-Angriff auf einen Microsoft 365 Mandanten wird davon ausgegangen, dass der Angreifer über gültige Anmeldeinformationen für ein Benutzerkonto für einen Mandanten verfügt und Zugriff auf alle Dateien und Ressourcen hat, die für das Benutzerkonto zulässig sind. Ein Angreifer ohne gültige Benutzerkontoanmeldeinformationen müsste die ruhenden Daten entschlüsseln, die mit Microsoft 365 Standardverschlüsselung und erweiterter Verschlüsselung verschlüsselt wurden. Weitere Informationen finden Sie unter Verschlüsselung und Schlüsselverwaltung (Übersicht).

Löschen von Dateien oder E-Mails

Dateien in SharePoint und OneDrive for Business werden durch Folgendes geschützt:

Versionsverwaltung

Microsoft 365 behält standardmäßig mindestens 500 Versionen einer Datei bei und kann so konfiguriert werden, dass mehr Dateien beibehalten werden.

Um den Aufwand für Ihre Sicherheits- und Helpdeskmitarbeiter zu minimieren, schulen Sie Ihre Benutzer darüber, wie sie Frühere Versionen von Dateien wiederherstellen.

Papierkorb

Wenn die Ransomware eine neue verschlüsselte Kopie der Datei erstellt und die alte Datei löscht, haben Kunden 93 Tage Zeit, sie aus dem Papierkorb wiederherzustellen. Nach 93 Tagen gibt es ein 14-tägiges Fenster, in dem Microsoft die Daten weiterhin wiederherstellen kann.

Um den Aufwand für Ihre Sicherheits- und Helpdeskmitarbeiter zu minimieren, schulen Sie Ihre Benutzer, wie Sie Dateien aus dem Papierkorb wiederherstellen.

-

Eine vollständige Self-Service-Wiederherstellungslösung für SharePoint und OneDrive, mit der Administratoren und Endbenutzer Dateien von einem beliebigen Zeitpunkt in den letzten 30 Tagen wiederherstellen können.

Um den Aufwand für Ihre Sicherheits- und IT-Helpdeskmitarbeiter zu minimieren, schulen Sie Ihre Benutzer hinsichtlich Dateiwiederherstellung.

Für OneDrive- und SharePoint-Dateien kann Microsoft bis zu 14 Tage lang ein Rollback auf einen früheren Zeitpunkt ausführen, wenn Sie von einem Massenangriff betroffen sind.

E-Mails sind geschützt durch:

Wiederherstellung einzelner Elemente und Postfachaufbewahrung, in der Sie Elemente in einem Postfach bei versehentlichem oder böswilligem vorzeitigem Löschen wiederherstellen können. Sie können für E-Mail-Nachrichten, die innerhalb von 14 Tagen gelöscht wurden, standardmäßig einen Rollback ausführen und bis zu 30 Tage konfigurieren.

Aufbewahrungsrichtlinien ermöglichen es Ihnen, unveränderliche Kopien von E-Mails für den konfigurierten Aufbewahrungszeitraum aufzubewahren.

Verschlüsseln von vorhandenen Dateien

Wie zuvor beschrieben, werden Dateien in SharePoint und OneDrive for Business durch Folgendes vor schädlicher Verschlüsselung geschützt:

- Versionsverwaltung

- Papierkorb

- Permanentes Dokumentarchiv

Weitere Informationen finden Sie unter Umgang mit Datenbeschädigungen in Microsoft 365.

Kopieren von Dateien außerhalb Ihres Mandanten

So können Sie verhindern, dass ein Ransomware-Angreifer Dateien außerhalb Ihres Mandanten kopiert:

Microsoft Purview Data Loss Prevention (DLP)- -Richtlinien

Erkennen Sie, warnen Sie vor und blockieren Sie riskante, unbeabsichtigte oder unangemessene Freigaben von Daten, die Folgendes enthalten:

Personenbezogene Informationen wie personenbezogene Informationen (PII) zur Einhaltung regionaler Datenschutzbestimmungen.

Vertrauliche Organisationsinformationen basierend auf Vertraulichkeitsbezeichnungen.

Microsoft Defender for Cloud Apps

Downloads vertraulicher Informationen wie Dateien blockieren.

Sie können auch Sitzungsrichtlinien für die App-Steuerung für bedingten Zugriff für Microsoft Defender for Cloud Apps verwenden, um den Informationsfluss zwischen einem Benutzer und einer Anwendung in Echtzeit zu überwachen.

Inhalt dieser Lösung

Diese Lösung führt Sie schrittweise durch die Bereitstellung von Microsoft 365 Schutz- und Risikominderungsfunktionen, Konfigurationen und laufenden Vorgängen, um die Möglichkeit zu minimieren, dass ein Ransomware-Angreifer die kritischen Daten in Ihrem Microsoft 365-Mandanten dazu verwendet, Ihre Organisation zu erpressen.

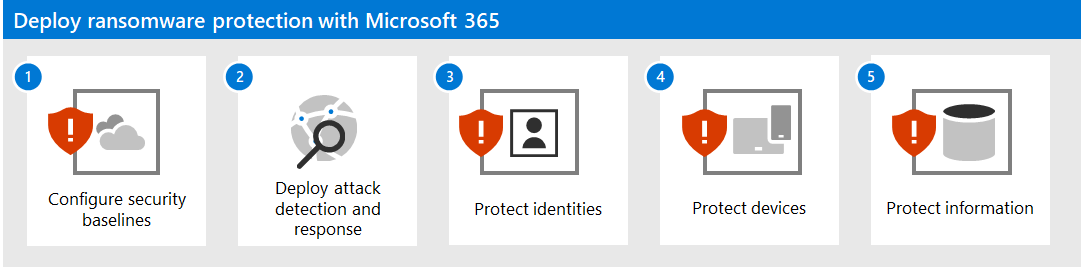

Die Schritte in dieser Lösung sind:

- Konfigurieren von Sicherheitsbaselines

- Bereitstellen der Angriffserkennung und -reaktion

- Schützen von Identitäten

- Schützen von Geräten

- Schützen von Informationen

Im Folgenden finden Sie die fünf Schritte der Lösung, die für Ihren Microsoft 365 Mandanten bereitgestellt wird.

Diese Lösung verwendet die Prinzipien von Zero Trust:

- Explizit überprüfen: Authentifizieren und autorisieren Sie immer basierend auf allen verfügbaren Datenpunkten.

- Zugriff mit den geringsten Rechten verwenden: Schränken Sie den Benutzerzugriff mit Just-In-Time und Just-Enough-Zugriff (JIT/JEA), risikobasierten adaptiven Richtlinien und Datenschutz ein.

- Von Sicherheitsverletzung ausgehen: Minimieren Sie den Radius und den Segmentzugriff. Überprüfen Sie die End-to-End-Verschlüsselung, und nutzen Sie Analysen, um einen Überblick zu erhalten, die Erkennung von Bedrohungen voranzutreiben und den Schutz zu verbessern.

Im Gegensatz zum herkömmlichen Intranetzugriff, bei dem alles hinter der Firewall eines Unternehmens als vertrauenswürdig gilt, behandelt Zero Trust jede Anmeldung und jeden Zugriff so, als käme er aus einem unkontrollierten Netzwerk, unabhängig davon, ob er sich hinter der Firewall des Unternehmens oder im Internet befindet. Zero Trust erfordert Schutz für das Netzwerk, die Infrastruktur, Identitäten, Endpunkte, Apps und Daten.

Microsoft 365 Funktionen und Features

Um Ihren Microsoft 365 Mandanten vor einem Ransomware-Angriff zu schützen, verwenden Sie diese Microsoft 365 Funktionen und Features für diese Schritte in der Lösung.

1. Sicherheitsbaseline

| Funktion oder Feature | Beschreibung | Hilft... | Lizenzierung |

|---|---|---|---|

| Microsoft-Sicherheitsbewertung | Misst den Sicherheitsstatus eines Microsoft 365 Mandanten. | Bewertet Ihre Sicherheitskonfiguration, und schlägt Verbesserungen vor. | Microsoft 365 E3 oder Microsoft 365 E5 |

| Regeln zur Verringerung der Angriffsfläche | Verringert das Sicherheitsrisiko Ihrer Organisation gegenüber Cyberangriffen mithilfe einer Vielzahl von Konfigurationseinstellungen. | Verdächtige Aktivitäten und anfällige Inhalte blockieren. | Microsoft 365 E3 oder Microsoft 365 E5 |

| Exchange-E-Mail-Einstellungen | Aktiviert Dienste, die das Sicherheitsrisiko Ihrer Organisation auf einen E-Mail-basierten Angriff reduzieren. | Verhindern Sie den anfänglichen Zugriff auf Ihren Mandanten durch Phishing und andere E-Mail-basierte Angriffe. | Microsoft 365 E3 oder Microsoft 365 E5 |

| Einstellungen für Microsoft Windows, Microsoft Edge und Microsoft 365 Apps for Enterprise | Stellt Branchenstandardsicherheitskonfigurationen bereit, die allgemein bekannt und gut getestet sind. | Verhindern Sie Angriffe über Windows, Edge und Microsoft 365 Apps for Enterprise. | Microsoft 365 E3 oder Microsoft 365 E5 |

2. Erkennung und Reaktion

| Funktion oder Feature | Beschreibung | Hilft bei der Erkennung und Reaktion auf... | Lizenzierung |

|---|---|---|---|

| Microsoft Defender XDR | Kombiniert Signale und orchestriert Funktionen in einer einzigen Lösung. Ermöglicht es Sicherheitsexperten, Bedrohungssignale zusammenzufügen und den gesamten Umfang und die Auswirkungen einer Bedrohung zu bestimmen. Automatisiert Aktionen, um den Angriff zu verhindern oder zu beenden und betroffene Postfächer, Endpunkte und Benutzeridentitäten selbst zu reparieren. |

Vorfälle, bei denen es sich um die kombinierten Warnungen und Daten handelt, die einen Angriff ausmachen. | Microsoft 365 E5 oder Microsoft 365 E3 mit dem Microsoft 365 E5 Security Add-On |

| Microsoft Defender for Identity | Identifiziert, erkennt und untersucht erweiterte Bedrohungen, kompromittierte Identitäten und böswillige Insideraktionen, die über eine cloudbasierte Sicherheitsschnittstelle an Ihre Organisation gerichtet sind, verwendet die Signale Ihres lokalen Active Directory Domain Services (AD DS). | Kompromittierung von Anmeldeinformationen für AD DS-Konten. | Microsoft 365 E5 oder Microsoft 365 E3 mit dem Microsoft 365 E5 Security Add-On |

| Microsoft Defender für Office 365 | Schützt Ihre Organisation vor böswilligen Bedrohungen durch E-Mail-Nachrichten, Links (URLs) und Tools für die Zusammenarbeit. Schutz vor Schadsoftware, Phishing, Spoofing und anderen Angriffstypen. |

Phishingangriffe. | Microsoft 365 E5 oder Microsoft 365 E3 mit dem Microsoft 365 E5 Security Add-On |

| Microsoft Defender für Endpunkt | Ermöglicht die Erkennung und Reaktion auf erweiterte Bedrohungen über Endpunkte (Geräte) hinweg. | Schadsoftwareinstallation und Gerätekompromittierung. | Microsoft 365 E5 oder Microsoft 365 E3 mit dem Microsoft 365 E5 Security Add-On |

| Microsoft Entra ID Protection | Automatisiert die Erkennung und Behebung identitätsbasierter Risiken und die Untersuchung dieser Risiken. | Kompromittierung von Anmeldeinformationen für Microsoft Entra-Konten und Rechteausweitung. | Microsoft 365 E5 oder Microsoft 365 E3 mit dem Microsoft 365 E5 Security Add-On |

| Defender for Cloud Apps | Ein Cloudzugriffssicherheitsbroker für die Ermittlung, Untersuchung und Governance auf allen Ihren Clouddiensten von Microsoft und Drittanbietern. | Lateral Movement und Datenexfiltration. | Microsoft 365 E5 oder Microsoft 365 E3 mit dem Microsoft 365 E5 Security Add-On |

3. Identitäten

| Funktion oder Feature | Beschreibung | Hilft zu verhindern... | Lizenzierung |

|---|---|---|---|

| Microsoft Entra Kennwortschutz | Kennwörter aus einer allgemeinen Liste und benutzerdefinierten Einträgen blockieren. | Kennwortermittlung für cloudbasierte oder lokale Benutzerkonten. | Microsoft 365 E3 oder Microsoft 365 E5 |

| Mehrstufige Authentifizierung (MFA, Multi-Factor Authentication) mit bedingtem Zugriff erzwingen | Fordern Sie die mehrstufige Authentifizierung (MFA, Multi-Factor Authentication) basierend auf den Eigenschaften von Benutzeranmeldungen mit Richtlinien für bedingten Zugriff an. | Kompromittierung von Anmeldeinformationen und Zugriff. | Microsoft 365 E3 oder Microsoft 365 E5 |

| Mehrstufige Authentifizierung (MFA, Multi-Factor Authentication) mit risikoabhängig bedingtem Zugriff erzwingen | Erfordere MFA basierend auf dem Risiko von Benutzeranmeldungen mit Microsoft Entra ID Protection. | Kompromittierung von Anmeldeinformationen und Zugriff. | Microsoft 365 E5 oder Microsoft 365 E3 mit dem Microsoft 365 E5 Security Add-On |

4. Geräte

Für die Geräte- und App-Verwaltung:

| Funktion oder Feature | Beschreibung | Hilft zu verhindern... | Lizenzierung |

|---|---|---|---|

| Microsoft Intune | Verwalten von Geräten und Anwendungen, die auf ihnen ausgeführt werden. | Geräte- oder App-Kompromittierung und Zugriff. | Microsoft 365 E3 oder E5 |

Für Windows 11- oder 10-Geräte:

| Funktion oder Feature | Beschreibung | Hilft... | Lizenzierung |

|---|---|---|---|

| Microsoft Defender Firewall | Stellt eine hostbasierte Firewall bereit. | Verhindern Sie Angriffe durch eingehenden, unerwünschten Netzwerkdatenverkehr. | Microsoft 365 E3 oder Microsoft 365 E5 |

| Microsoft Defender Antivirus | Bietet Schutz vor Schadsoftware für Geräte (Endpunkte) mithilfe von maschinellem Lernen, Big Data-Analysen, detaillierter Untersuchung von Bedrohungsschutz und der Microsoft-Cloudinfrastruktur. | Verhindern sie die Installation und Ausführung von Schadsoftware. | Microsoft 365 E3 oder Microsoft 365 E5 |

| Microsoft Defender SmartScreen | Schützt vor Phishing- oder Schadsoftwarewebsites und -anwendungen sowie vor dem Herunterladen potenziell schädlicher Dateien. | Blockieren oder Warnen beim Überprüfen von Websites, Downloads, Apps und Dateien. | Microsoft 365 E3 oder Microsoft 365 E5 |

| Microsoft Defender für Endpunkt | Hilft dabei, erweiterte Bedrohungen geräteübergreifend (Endpunkte) zu verhindern, zu erkennen, zu untersuchen und darauf zu reagieren. | Schutz vor Netzwerkmanipulation. | Microsoft 365 E5 oder Microsoft 365 E3 mit dem Microsoft 365 E5 Security Add-On |

5. Informationen

| Funktion oder Feature | Beschreibung | Hilft... | Lizenzierung |

|---|---|---|---|

| Kontrollierter Ordnerzugriff | Schützt Ihre Daten, indem Apps anhand einer Liste bekannter, vertrauenswürdiger Apps überprüft werden. | Verhindern, dass Dateien durch Ransomware geändert oder verschlüsselt werden. | Microsoft 365 E3 oder Microsoft 365 E5 |

| Microsoft Purview Information Protection | Ermöglicht die Anwendung von Vertraulichkeitsbezeichnungen auf Informationen, die für eine Lösegeldforderung verwendet werden könnten. | Verwendung von exfiltrierten Informationen verhindern. | Microsoft 365 E3 oder Microsoft 365 E5 |

| Verhinderung von Datenverlusten (Data Loss Prevention, DLP) | Schützt vertrauliche Daten und verringert Risiken, indem verhindert wird, dass Benutzer sie unangemessen freigeben. | Verhindern Sie die Datenexfiltration. | Microsoft 365 E3 oder Microsoft 365 E5 |

| Defender for Cloud Apps | Ein Cloudzugriffssicherheitsbroker für die Ermittlung, Untersuchung und Governance. | Lateral Movement erkennen und Datenexfiltration verhindern. | Microsoft 365 E5 oder Microsoft 365 E3 mit dem Microsoft 365 E5 Security Add-On |

Auswirkungen auf Benutzer und Änderungsverwaltung

Die Bereitstellung zusätzlicher Sicherheitsfeatures und die Implementierung von Anforderungen und Sicherheitsrichtlinien für Ihren Microsoft 365 Mandanten können sich auf Ihre Benutzer auswirken.

Beispielsweise können Sie eine neue Sicherheitsrichtlinie erstellen, die erfordert, dass Benutzer neue Teams für bestimmte Verwendungen mit einer Liste von Benutzerkonten als Mitglieder erstellen, anstatt einfacher ein Team für alle Benutzer in der Organisation zu erstellen. Dies kann verhindern, dass ein Ransomware-Angreifer Teams untersucht, die für das kompromittierte Benutzerkonto des Angreifers nicht verfügbar sind, und die Ressourcen dieses Teams im nachfolgenden Angriff als Ziel verwendet.

Diese Grundlegende Lösung identifiziert, wann sich neue Konfigurationen oder empfohlene Sicherheitsrichtlinien auf Ihre Benutzer auswirken können, sodass Sie die erforderliche Änderungsverwaltung durchführen können.

Nächste Schritte

Führen Sie die folgenden Schritte aus, um einen umfassenden Schutz für Ihren Microsoft 365 Mandanten bereitzustellen:

- Konfigurieren von Sicherheitsbaselines

- Bereitstellen der Angriffserkennung und -reaktion

- Schützen von Identitäten

- Schützen von Geräten

- Schützen von Informationen

Zusätzliche Ransomware-Ressourcen

Wichtige Informationen von Microsoft:

- Die wachsende Bedrohung durch Ransomware, Microsoft On the Issues-Blogbeitrag vom 20. Juli 2021

- Von Menschen betriebene Ransomware

- Schnelles Bereitstellen von Ransomware-Präventionen

- 2021 Microsoft Digital Defense Report (siehe Seiten 10–19)

- Ransomware: Ein allgegenwärtiger und fortlaufender Bedrohungsanalysebericht im Microsoft Defender-Portal

- Das Detection and Response Team (DART) von Microsoft – Ansatz und bewährte Methoden und Fallstudie für Ransomware

Microsoft 365:

- Maximieren der Resilienz von Ransomware mit Azure und Microsoft 365

- Playbooks zur Reaktion auf Ransomware-Vorfälle

- Schutz vor Schadsoftware und Ransomware

- Schützen Sie Ihren Windows 10-PC vor Ransomware

- Behandlung von Ransomware in SharePoint Online

- Bedrohungsanalyseberichte für Ransomware im Microsoft Defender-Portal

Microsoft Defender XDR:

Microsoft Azure:

- Azure-Verteidigungsmaßnahmen gegen Ransomware-Angriffe

- Maximieren der Resilienz von Ransomware mit Azure und Microsoft 365

- Backup- und Wiederherstellungsplan zum Schutz vor Ransomware

- Hilfe beim Schutz vor Ransomware mit Microsoft Azure Backup (26-minütiges Video)

- Wiederherstellen nach einer systemischen Identitätskompromittierung

- Erweiterte mehrstufige Angriffserkennung in Microsoft Sentinel

- Fusionserkennung für Ransomware in Microsoft Sentinel

Microsoft Defender for Cloud Apps:

Blogbeiträge des Microsoft Security-Teams:

3 Schritte zum Verhindern von und Wiederherstellen nach Ransomware (September 2021)

Ein Leitfaden zum Kampf gegen von Menschen betriebene Ransomware: Teil 1 (September 2021)

Wichtige Schritte, wie das Microsoft Detection and Response Team (DART) Untersuchungen von Ransomware-Vorfällen durchführt.

Leitfaden zum Kampf gegen von Menschen betriebene Ransomware: Teil 2 (September 2021)

Empfehlungen und bewährte Methoden.

-

Weitere Informationen finden Sie im Abschnitt Ransomware.

Von Menschen betriebene Ransomware-Angriffe: Eine vermeidbare Katastrophe (März 2020)

Umfasst Analysen der Angriffskette von tatsächlichen Angriffen.

Ransomware-Antwort - zu bezahlen oder nicht zu bezahlen? (Dezember 2019)

Norsk Hydro reagiert auf Ransomware-Angriffe mit Transparenz (Dezember 2019)

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für