Schnellstart: Suchen nach vertraulichen Informationen in lokal gespeicherten Dateien

In dieser Schnellstartanleitung erteilen Sie SharePoint die Berechtigung, Überprüfungen zu erlauben, und Sie installieren und konfigurieren den Azure Information Protection-Scanner, um nach vertraulichen Daten zu suchen, die sich in einem lokalen Datenspeicher befinden.

Benötigte Zeit: Für diese Konfiguration benötigen Sie maximal 15 Minuten.

Voraussetzungen

Für die Durchführung dieses Schnellstarts benötigen Sie Folgendes:

| Anforderung | Beschreibung |

|---|---|

| Ein unterstützendes Abonnement | Sie benötigen ein Abonnement, das Azure Information Protection umfasst. |

| Client installiert | Auf Ihrem Computer muss der klassische Client installiert sein. Zum Bereitstellen des klassischen AIP-Clients eröffnen Sie ein Supportticket, um Zugriff auf den Download zu erhalten. |

| SQL Server Express | SQL Server Express muss ebenfalls auf Ihrem Computer installiert sein. Um die Installation zu installieren, wechseln Sie zum Microsoft Download Center , und wählen Sie "Jetzt herunterladen" unter der Option "Express" aus. Wählen Sie im Installationsprogramm den Installationstyp Standard aus. |

| Azure AD | Ihr Domänenkonto muss mit Azure AD synchronisiert sein. Wenn Sie sich nicht über Ihr Konto sicher sind, wenden Sie sich an einen Ihrer Systemadministratoren. |

| SharePoint-Zugriff | Um eine SharePoint-Überprüfung zu ermöglichen, benötigen Sie Zugriff auf und Berechtigungen für Ihre SharePoint-Richtlinie. |

Vorbereiten eines Testordners und einer Testdatei

Führen Sie als ersten Test, um zu bestätigen, dass der Scanner ausgeführt wird, folgende Schritte durch:

Erstellen Sie einen neuen Ordner auf einer zugänglichen Netzwerkfreigabe. Nennen Sie diesen Ordner z. B. TestScanner.

Erstellen und speichern Sie ein Word-Dokument in diesem Ordner, das den Text Credit card: 4242-4242-4242-4242 enthält.

Berechtigung für Benutzer zum Überprüfen von SharePoint-Repositorys

Um den Scanner für mehrere SharePoint-Repositorys zu verwenden, geben Sie die Website-URL an, damit Azure Information Protection alle zu dieser URL gehörenden Websites ermittelt und überprüft.

Um repositoryübergreifende Überprüfungen zu ermöglichen, fügen Sie die folgenden SharePoint-Berechtigungen dem Benutzer hinzu, der die Überprüfung durchführen soll:

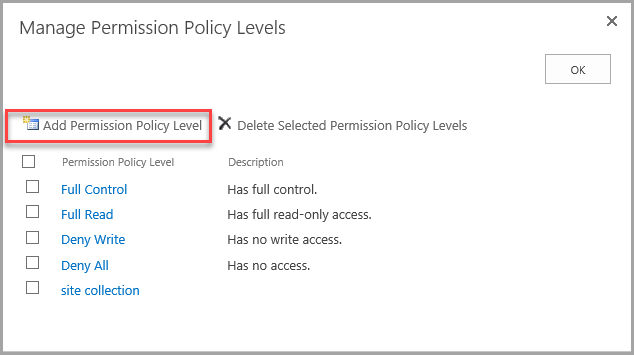

Öffnen Sie SharePoint, und wählen Sie nacheinander Berechtigungsrichtlinie und Richtlinienstufe für Berechtigungen hinzufügen aus.

Wählen Sie unter Berechtigungen der Websitesammlung die Option Websitesammlungsauditor aus.

Wählen Sie unter Berechtigungen die Option Erteilen für Anwendungsseiten anzeigen aus, und speichern Sie Ihre Änderungen.

Klicken Sie nach dem Bestätigen Ihrer Änderungen in der angezeigten Meldung Richtlinie für Webanwendung auf OK.

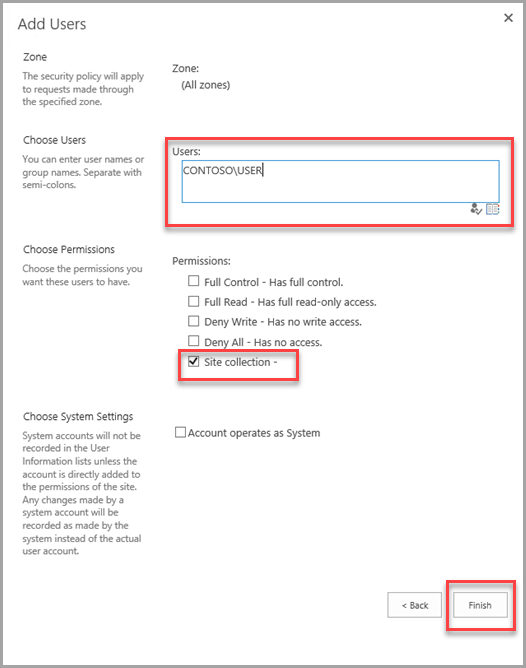

Fügen Sie auf der Seite Benutzer hinzufügen im Feld Benutzer auswählen den Benutzer hinzu, der die Überprüfung ausführen soll. Wählen Sie unter Berechtigungen auswählen die Option Websitesammlung aus, und klicken Sie dann auf Fertig stellen, um dem hinzugefügten oder ausgewählten Benutzer die erstellten Berechtigungen zu erteilen.

Konfigurieren eines Profils für den Scanner

Bevor Sie den Scanner installieren, erstellen Sie im Azure-Portal ein Profil dafür. Dieses Profil enthält Scannereinstellungen sowie Speicherorte der zu scannenden Datenrepositorys.

Öffnen Sie ein neues Browserfenster, und melden Sie sich beim Azure-Portal an. Navigieren Sie anschließend zum Bereich Azure Information Protection.

Geben Sie im Suchfeld für Ressourcen, Dienste und Dokumente zunächst Information ein, und klicken Sie dann auf Azure Information Protection.

Suchen Sie im linken Bereich die Scanneroptionen, und klicken Sie auf Profile.

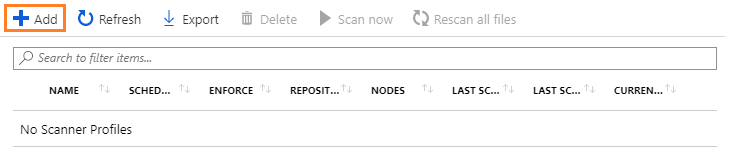

Klicken Sie im Bereich Azure Information Protection – Profile auf die Option Hinzufügen:

Geben Sie im Bereich Neues Profil hinzufügen einen Namen für den Scanner ein, der zum Erkennen der Konfigurationseinstellungen und der Datenrepositorys verwendet wird, die überprüft werden sollen. Für diese Schnellstartanleitung können Sie z.B. Schnellstart eingeben. Diesen Profilnamen müssen Sie angeben, wenn Sie den Scanner später installieren.

Optional können Sie eine Beschreibung für administrative Zwecke eingeben, damit Sie den Profilnamen des Scanners leichter erkennen.

Suchen Sie den Abschnitt Vertraulichkeitsrichtlinie, und wählen Sie für diesen Schnellstart nur eine Einstellung aus: Wählen Sie für Erzwingen die Option Aus. Klicken Sie dann auf Speichern, aber schließen Sie den Bereich nicht.

Die Einstellungen konfigurieren den Scanner so, dass eine einmalige Ermittlung aller Dateien in Ihrem angegebenen Datenrepository durchgeführt wird. Bei dieser Überprüfung wird nach allen bekannten vertraulichen Informationstypen gesucht. Sie müssen dabei nicht zuerst Ihre Azure Information Protection-Bezeichnungen oder Einstellungen konfigurieren.

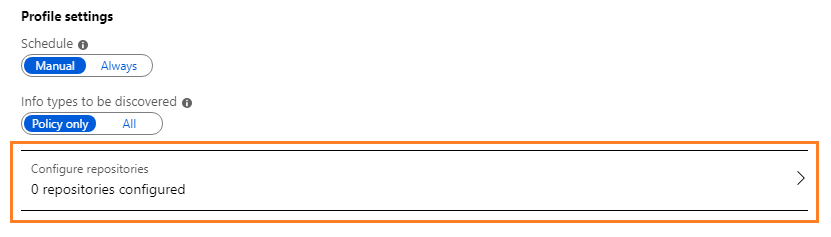

Nachdem Sie das Profil erstellt und gespeichert haben, können Sie zur Option Repositorys konfigurieren zurückkehren, um Ihren Netzwerkordner als den Datenspeicher anzugeben, der überprüft werden soll.

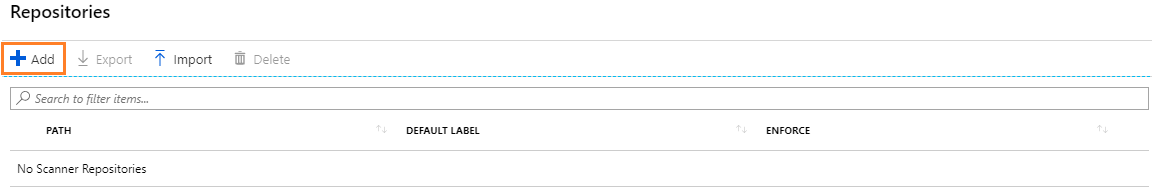

Klicken Sie im Bereich Neues Profil hinzufügen auf die Option Repositorys konfigurieren, um das den Bereich Repositorys zu öffnen:

Klicken Sie im Bereich Repositorys auf die Option Hinzufügen:

Geben Sie im Bereich Repository den Ordner an, den Sie zuvor erstellt haben. Beispiel:

\\server\TestScannerBehalten Sie für die verbleibenden Einstellungen in diesem Bereich die vorhandenen Profilstandardwerte bei. Das bedeutet, dass das Datenrepository die Einstellungen vom Scannerprofil erbt.

Wählen Sie Speichern aus.

Zurück im Azure Information Protection – Profilbereich sehen Sie nun Ihr Profil zusammen mit der Spalte "ZEITPLAN" mit der Spalte "Manuell" und der Spalte "ERZWINGEN" ist leer.

Die Spalte KNOTEN zeigt 0 an, weil Sie die Überprüfung für dieses Profil noch nicht installiert haben.

Jetzt können Sie den Scanner mit dem Scannerprofil installieren, das Sie erstellt haben.

Installieren der Überprüfung

Starten Sie eine PowerShell-Sitzung mit der Option Als Administrator ausführen.

Verwenden Sie den folgenden Befehl, um den Scanner zu installieren und dabei den Namen Ihrer Netzwerkfreigabe sowie den Profilnamen anzugeben, den Sie im Azure-Portal gespeichert haben:

Install-AIPScanner -SqlServerInstance <your network share name>\SQLEXPRESS -Profile <profile name>Wenn Sie aufgefordert werden, geben Sie Ihre eigenen Anmeldeinformationen für den Scanner mithilfe des <Domänennamenformats> und dann Ihr Kennwort an.

Starten der Überprüfung und Überprüfen des erfolgreichen Abschlusses

Im Azure-Portal aktualisieren Sie den Bereich Azure Information Protection – Profile. In der Spalte KNOTEN wird jetzt 1 angezeigt.

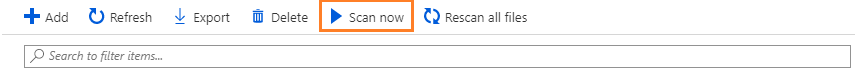

Wählen Sie Ihren Profilnamen und dann die Option Jetzt überprüfen aus:

Wenn diese Option nicht verfügbar ist, nachdem Sie Ihr Profil ausgewählt haben, ist die Überprüfung nicht mit Azure Information Protection verbunden. Überprüfen Sie die Konfiguration und die Internetkonnektivität.

Es ist nur eine kleine Datei zu untersuchen, daher erfolgt diese erste Testüberprüfung schnell:

Warten Sie, bis die Werte für die Spalten LETZTE ÜBERPRÜFUNGSERGEBNISSE und LETZTE ÜBERPRÜFUNG (ENDZEIT) angezeigt werden.

Tipp

Alternativ gilt für den Scanner des klassischen Clients Folgendes:

Überprüfen Sie das lokale Ereignisprotokoll Anwendungen und Dienste, Azure Information Protection. Bestätigen Sie die ID 911 des Informationsereignisses für den Prozess MSIP.Scanner. Der Ereignisprotokolleintrag enthält darüber hinaus eine Zusammenfassung der Ergebnisse der Überprüfung.

Anzeigen detaillierter Ergebnisse

Suchen Sie im Datei-Explorer die Scannerberichte unter %localappdata%\Microsoft\MSIP\Scanner\Reports. Öffnen Sie die detaillierten Berichtsdatei im CSV-Format.

In Excel gilt Folgendes:

Die ersten beiden Spalten zeigen Ihr Datenspeicherrepository und den Dateinamen an.

Beim Durchgehen der Spalten werden Sie eine Spalte mit dem Namen Name des Informationstyps sehen – die Spalte, die für Sie von großem Interesse sein wird.

Für unseren ersten Test wird Kreditkartennummer angezeigt, eine von vielen Typen vertraulicher Informationen, die der Scanner erkennen kann.

Überprüfen eigener Daten

Bearbeiten Sie Ihr Scannerprofil, und fügen Sie ein neues Datenrepository hinzu, geben Sie jedoch diesmal Ihren eigenen lokalen Datenspeicher an, der auf vertrauliche Informationen geprüft werden soll.

Geben Sie eine Netzwerkfreigabe (UNC-Pfad) oder eine SharePoint Server-URL für eine SharePoint-Website oder -Bibliothek an.

Beispiel:

- Für eine Netzwerkfreigabe:

\\NAS\HR - Für einen SharePoint-Ordner:

http://sp2016/Shared Documents

- Für eine Netzwerkfreigabe:

Starten Sie den Scanner erneut.

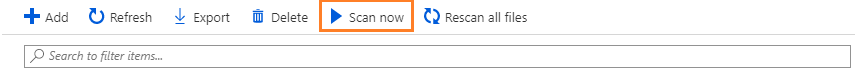

Stellen Sie im Bereich Azure Information Protection – Profile sicher, dass Ihr Profil ausgewählt ist, und klicken Sie dann auf die Option Jetzt scannen:

Wenn die Überprüfung abgeschlossen ist, sehen Sie sich die neuen Ergebnisse an.

Die Dauer dieser Überprüfung hängt davon ab, wie viele Dateien in Ihrem Datenspeicher vorhanden sind, wie groß diese Dateien sind sowie vom Typ der Datei.

Bereinigen der Ressourcen

In einer Produktionsumgebung würden Sie den Scanner auf einem Windows-Server über ein Dienstkonto ausführen, das im Hintergrund beim Azure Information Protection-Dienst authentifiziert wird. Außerdem würden Sie eine Unternehmensversion von SQL Server verwenden und wahrscheinlich mehrere Datenrepositorys angeben.

Um Ressourcen zu bereinigen und Ihr System auf die Produktionsbereitstellung vorzubereiten, führen Sie in der PowerShell-Sitzung den folgenden Befehl aus, um den Scanner zu deinstallieren:

Uninstall-AIPScanner

Starten Sie den Computer neu.

Mit diesem Befehl werden die folgenden Elemente nicht entfernt, weshalb Sie sie manuell entfernen müssen, wenn Sie sie nach Abschluss dieser Schnellstartanleitung nicht mehr benötigen:

Die SQL Server Datenbank, die durch Ausführen des Cmdlets Install-AIPScanner erstellt wurde, wenn der Azure Information Protection Scanner installiert wurde: AIPScanner_<profile>

Die Scannerberichte unter %localappdata%\Microsoft\MSIP\Scanner\Reports.

Die Zuweisung des Benutzerrechts Als Dienst anmelden, das Ihrem Domänenkonto für Ihren lokalen Computer erteilt wurde

Nächste Schritte

In dieser Schnellstartanleitung wird die Mindestkonfiguration beschrieben, sodass Sie schnell sehen können, wie mit der Überprüfung in lokalen Datenspeichern nach vertraulichen Informationen gesucht werden kann. Informationen zum Installieren des Scanners in einer Produktionsumgebung finden Sie unter Bereitstellen des Azure Information Protection-Scanners zum automatischen Klassifizieren und Schützen von Dateien.

Wenn Sie die Dateien klassifizieren und schützen möchten, die vertrauliche Informationen enthalten, müssen Sie Bezeichnungen für die automatische Klassifizierung und den automatischen Schutz konfigurieren: