Erstellen eines Wiederherstellungsplans für Ransomware-Angriffe

Eine Sache, die Sie vor einem Ransomware-Angriff tun müssen, ist die Vorbereitung Ihrer Organisation, damit es eine Alternative zum Bezahlen eines Lösegelds gibt.

Wichtig

Lesen Sie die gesamte Serie zur Ransomware-Prävention und machen Sie Ihr Unternehmen unempfindlich gegen Ransomware-Angriffe.

Cyberkriminelle Ransomware-Eindringlinge, die Ihr Unternehmen kontrollieren, haben viele Möglichkeiten, Sie zur Zahlung zu zwingen. Die Forderungen konzentrieren sich in erster Linie auf zwei Kategorien:

Zahlen Sie ein Lösegeld, um wieder Zugang zu erhalten

Angreifer fordern eine Zahlung basierend auf der Drohung, dass sie Ihnen sonst den Zugriff auf Ihre Systeme und Daten nicht gewähren. Hierfür werden üblicherweise Ihre Systeme und Daten verschlüsselt, und es wird eine Zahlung gefordert, um den Schlüssel für die Entschlüsselung zu erhalten.

Wichtig

Die Zahlung des Lösegelds ist keine so einfache und saubere Lösung, wie dies vielleicht erscheint.

Da Sie es mit Cyberkriminellen zu tun haben, deren einziges Ziel der Erhalt Ihrer Zahlung ist (und die häufig Amateure sind, die ein von einer anderen Person bereitgestelltes Toolkit nutzen), ist die Unsicherheit hoch, wie gut das Zahlen des Lösegelds wirklich funktioniert. Es gibt keine rechtliche Garantie, dass die Angreifer einen Schlüssel bereitstellen, mit dem Sie Ihre gesamten Systeme und Daten vollständig entschlüsseln können, bzw. dass Sie überhaupt einen Schlüssel erhalten. Beim Prozess zum Entschlüsseln dieser Systeme werden selbst entwickelte Tools der Angreifer genutzt, und dies ist häufig mit einem umständlichen und manuellen Prozess verbunden.

Zahlen, um die Offenlegung zu vermeiden

Angreifer verlangen eine Zahlung, mit der Sie verhindern sollen, dass vertrauliche oder heikle Daten im Darknet (für andere Kriminelle) oder für die Öffentlichkeit bereitgestellt werden.

Die unmittelbarste und effektivste Maßnahme zur Vermeidung einer Zahlungserzwingung (das gewünschte Ergebnis für Eindringlinge) lautet wie folgt: Stellen Sie sicher, dass Ihre Organisation Ihre gesamten Unternehmensdaten aus unveränderlichem Speicher, an dem weder von Eindringlingen noch von Ihnen Änderungen vorgenommen werden können, wiederherstellen kann.

Die Ermittlung der Ressourcen mit dem höchsten Vertraulichkeitsgrad und deren Schutz auf einer höheren Sicherheitsebene ist ebenfalls von entscheidender Bedeutung. Dieser Prozess erfordert aber mehr Zeit und Aufwand. Wir möchten verhindern, dass andere Bereiche in der Phase 1 oder 2 zu kurz kommen. Unsere Empfehlung lautet aber, dass Sie den Prozess anstoßen, indem Sie die Beteiligten aus den Bereichen Business, IT und Sicherheit an einen Tisch bringen, um Fragen der folgenden Art zu stellen und zu beantworten:

- Welche Geschäftsressourcen wären mit dem größten Schaden verbunden, wenn sie kompromittiert werden? Bei welchen Ressourcen wäre die Geschäftsführung beispielsweise bereit, ein erpresstes Lösegeld zu zahlen, wenn diese sich unter der Kontrolle von Angreifern befinden?

- Wie lassen sich diese geschäftlichen Ressourcen in IT-Ressourcen (wie Dateien, Anwendungen, Datenbanken, Server und Steuerungssysteme) übersetzen?

- Wie können wir diese Ressourcen schützen oder isolieren, damit Angreifer, die sich Zugang zur allgemeinen IT-Umgebung verschafft haben, nicht darauf zugreifen können?

Schützen der Sicherungskopien

Sie müssen sicherstellen, dass kritische Systeme und die zugehörigen Daten gesichert werden und die Sicherungen vor dem gezielten Löschen oder der Verschlüsselung durch einen Angreifer geschützt sind.

Bei Angriffen auf Ihre Sicherungen soll es Ihrer Organisation erschwert bzw. verhindert werden, dass eine Möglichkeit zur Reaktion besteht, ohne dass die Zahlung geleistet wird. Das Ziel sind hierbei häufig Sicherungen und wichtige Dokumentationen, die für die Wiederherstellung benötigt werden, um Sie zum Zahlen des geforderten Lösegelds zu zwingen.

Die meisten Organisationen verfügen nicht über einen Schutz ihrer Sicherungs- und Wiederherstellungsverfahren vor dieser Art von gezielten Angriffen.

Hinweis

Diese Vorbereitungsmaßnahmen führen auch zu einer verbesserten Resilienz in Bezug auf Naturkatastrophen und plötzlich auftretende Angriffe wie WannaCry und (Not)Petya.

Unter Sicherungs- und Wiederherstellungsplan für den Schutz gegen Ransomware erfahren Sie, was Sie vor und während eines Ransomware-Angriffs tun müssen, um Ihre kritischen Geschäftssysteme zu schützen und eine schnelle Wiederherstellung des Geschäftsbetriebs zu gewährleisten.

Verantwortlichkeiten von Programm- und Projektmitgliedern

In dieser Tabelle wird der allgemeine Schutz Ihrer Daten vor Ransomware im Hinblick auf eine Sponsorship-/Programmverwaltungs-/Projektverwaltungshierarchie beschrieben. Sie dient als Hilfe beim Ermitteln und Erzielen von Ergebnissen.

| Lead | Implementierung | Verantwortlichkeit |

|---|---|---|

| Zentrale IT-Abteilung – Operations oder CIO | Führungskräfte-Sponsorship | |

| Programmlead aus zentraler IT-Abteilung – Infrastruktur | Fördern von Ergebnissen und teamübergreifender Zusammenarbeit | |

| Zentrale IT-Abteilung – Infrastruktur/Sicherung | Ermöglichen einer Sicherung der Infrastruktur | |

| Zentrale IT-Abteilung – Produktivität/Endbenutzer | Ermöglichen von OneDrive-Sicherungen | |

| Sicherheitsarchitektur | Beratung zu Konfiguration und Standards | |

| Sicherheitsrichtlinien und -standards | Aktualisieren von Standards und Richtliniendokumenten | |

| Sicherheitscomplianceverwaltung | Überwachung zur Gewährleistung der Compliance | |

Checkliste für die Implementierung

Wenden Sie diese bewährten Methoden an, um Ihre Sicherungsinfrastruktur zu schützen.

| Fertig | Aufgabe | BESCHREIBUNG |

|---|---|---|

| Sichern Sie alle kritischen Daten in regelmäßigen Abständen automatisch. | Ermöglicht Ihnen die Wiederherstellung der Daten bis zur letzten Sicherung. | |

| Regelmäßiges Durchführen von Übungen für Ihren Plan für Geschäftskontinuität/Notfallwiederherstellung (BC/DR) | Stellt eine schnelle Wiederherstellung des Geschäftsbetriebs sicher, indem ein Ransomware- oder Erpressungsangriff mit der gleichen Wichtigkeit wie eine Naturkatastrophe behandelt wird. | |

| Schützen Sie Backups vor absichtlicher Löschung und Verschlüsselung: - Hoher Schutz: Erzwingen von Out-of-Band-Schritten (MFA oder PIN) vor dem Ändern von Onlinesicherungen (z. B. Azure Backup) - Höchster Schutz: Speichern von Sicherungen in unveränderlichem Onlinespeicher (z. B. Azure Blob) bzw. vollständig offline oder an einem anderen Standort |

Sicherungen, auf die von Angreifern zugegriffen werden kann, können für die Wiederherstellung des Geschäftsbetriebs als unbrauchbar gekennzeichnet werden. Implementieren Sie höhere Sicherheitsvorkehrungen für den Zugriff auf Sicherungen, und verhindern Sie, dass die in Sicherungen gespeicherten Daten geändert werden können. | |

| Schützen von unterstützenden Dokumenten, die für die Wiederherstellung erforderlich sind, z. B. Dokumente zum Wiederherstellungsverfahren, Konfigurationsverwaltungsdatenbank (Configuration Manamgent Database, CMDB) und Netzwerkdiagramme | Diese Ressourcen werden von Angreifern gezielt ins Visier genommen, weil für Sie bei einer Kompromittierung die Wiederherstellung erschwert wird. Stellen Sie sicher, dass sie einen Angriff mit Ransomware überstehen. |

Implementierungsergebnisse und Zeitachsen

Stellen Sie innerhalb von 30 Tagen sicher, dass der Wert für die durchschnittliche Wiederherstellungszeit (Mean Time To Recover, MTTR) Ihr Ziel für die Geschäftskontinuität/Notfallwiederherstellung (BC/DR) erfüllt, das im Verlauf der Simulationen und realen Vorgänge ermittelt wurde.

Schutz von Daten

Sie müssen den Schutz von Daten implementieren, um die schnelle und zuverlässige Wiederherstellung nach einem Ransomware-Angriff sicherzustellen und einige Verfahren von Angreifern zu blockieren.

Erpressungen und destruktive Angriffe mit Ransomware funktionieren nur, wenn für Sie kein legitimer Zugriff auf Daten und Systeme mehr möglich ist. Indem Sie sicherstellen, dass Angreifer es für Sie nicht unmöglich machen können, den Geschäftsbetrieb ohne Zahlung fortzusetzen, schützen Sie Ihr Unternehmen. Darüber hinaus beseitigen Sie den monetären Anreiz für einen Angriff auf Ihre Organisation.

Verantwortlichkeiten von Programm- und Projektmitgliedern

In dieser Tabelle wird der allgemeine Schutz der Daten Ihrer Organisation vor Ransomware im Hinblick auf eine Sponsorship-/Programmverwaltungs-/Projektverwaltungshierarchie beschrieben. Sie dient als Hilfe beim Ermitteln und Erzielen von Ergebnissen.

| Lead | Implementierung | Verantwortlichkeit |

|---|---|---|

| Zentrale IT-Abteilung – Operations oder CIO | Führungskräfte-Sponsorship | |

| Programmlead aus dem Bereich Datensicherheit | Fördern von Ergebnissen und teamübergreifender Zusammenarbeit | |

| Zentrale IT-Abteilung – Produktivität/Endbenutzer | Implementieren von Änderungen am Microsoft 365-Mandanten für OneDrive und geschützte Ordner | |

| Zentrale IT-Abteilung – Infrastruktur/Sicherung | Ermöglichen einer Sicherung der Infrastruktur | |

| Geschäft/Anwendung | Identifizieren kritischer Geschäftsressourcen | |

| Sicherheitsarchitektur | Beratung zu Konfiguration und Standards | |

| Sicherheitsrichtlinien und -standards | Aktualisieren von Standards und Richtliniendokumenten | |

| Sicherheitscomplianceverwaltung | Überwachung zur Gewährleistung der Compliance | |

| Team „Benutzerschulung“ | Sicherstellen, dass in den Anleitungen für Benutzer die Richtlinienaktualisierungen widergespiegelt werden | |

Checkliste für die Implementierung

Wenden Sie diese bewährten Methoden an, um die Daten Ihrer Organisation zu schützen.

| Fertig | Aufgabe | Beschreibung |

|---|---|---|

| Migrieren Sie Ihre Organisation in die Cloud: - Verschieben von Benutzerdaten in Cloudlösungen wie OneDrive/SharePoint, um die Funktionen für die Versionsverwaltung und den Papierkorb zu nutzen - Schulen von Benutzern zur selbstständigen Wiederherstellung ihrer Dateien, um Verzögerungen und Wiederherstellungskosten zu reduzieren |

Benutzerdaten in der Microsoft Cloud können mit integrierten Features für die Sicherheit und Datenverwaltung geschützt werden. | |

| Festlegen von geschützten Ordnern | Mit dieser Maßnahme wird es für nicht autorisierte Anwendungen erschwert, die Daten in diesen Ordnern zu ändern. | |

| Überprüfen Sie Ihre Berechtigungen: - Ermitteln der allgemeinen Schreib-/Löschberechtigungen für Dateifreigaben, SharePoint und andere Lösungen. Mit „allgemein“ ist hier gemeint, dass viele Benutzer über Schreib-/Löschberechtigungen für unternehmenskritische Daten verfügen. – Reduzieren Sie umfassende Berechtigungen für die Speicherorte wichtiger Daten, und erfüllen Sie gleichzeitig Anforderungen an geschäftliche Zusammenarbeit. – Prüfen und überwachen Sie kritische Datenspeicherorte, um sicherzustellen, dass weitreichende Berechtigungen nicht erneut erteilt werden. |

Reduziert das Risiko von Aktivitäten durch Ransomware, die auf einen umfassenden Zugriff angewiesen sind. | |

Nächster Schritt

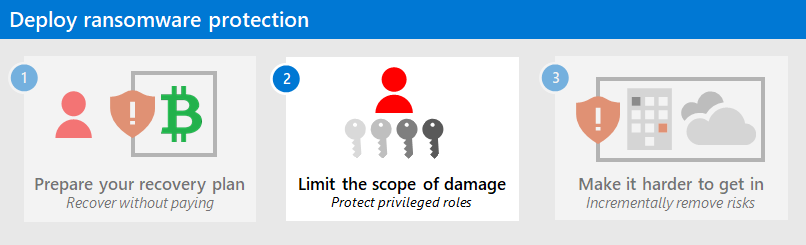

Fahren Sie mit Phase 2 fort, um den Umfang des Schadens eines Angriffs zu begrenzen, indem Sie privilegierte Rollen schützen.

Zusätzliche Ressourcen zu Ransomware

Wichtige Informationen von Microsoft:

- Die wachsende Bedrohung durch Ransomware, Blogbeitrag auf Microsoft On the Issues vom 20. Juli 2021

- Von Menschen platzierte Ransomware

- Schneller Schutz vor Ransomware und Erpressung

- Microsoft Digital Defense Bericht 2021 (siehe Seiten 10 bis 19)

- Bericht zur Bedrohungsanalyse Ransomware: Eine weit verbreitete und fortlaufende Bedrohung im Microsoft Defender-Portal

- Ransomware-Ansatz und Fallstudie des Microsoft Detection and Response Team (DART).

Microsoft 365:

- Bereitstellen von Schutz vor Ransomware für Ihren Microsoft 365-Mandanten

- Maximieren der Resilienz gegen Ransomware mit Azure und Microsoft 365

- Wiederherstellen nach einem Ransomware-Angriff in Microsoft Office 365

- Schutz vor Schadsoftware und Ransomware in Microsoft 365

- Schützen Ihres Windows 10-PCs vor Ransomware

- Behandeln von Ransomware in SharePoint Online

- Analyseberichte zur Bedrohung durch Ransomware im Microsoft Defender-Portal

Microsoft Defender XDR:

Microsoft Azure:

- Azure-Schutzmaßnahmen für Ransomware-Angriffe

- Maximieren der Resilienz gegen Ransomware mit Azure und Microsoft 365

- Sicherungs- und Wiederherstellungsplan zum Schutz vor Ransomware

- Schutz vor Ransomware mit Microsoft Azure Backup (26-minütiges Video)

- Wiederherstellen nach kompromittierter Systemidentität

- Erweiterte mehrstufige Angriffserkennung in Microsoft Sentinel

- Fusion-Erkennung für Ransomware in Microsoft Sentinel

Microsoft Defender for Cloud-Apps:

Blogbeiträge des Microsoft-Sicherheitsteams:

Ein Leitfaden zur Bekämpfung von durch Menschen verursachter Ransomware: Teil 1 (September 2021)

Wichtige Schritte dazu, wie das Detection and Response Team (DART) von Microsoft Untersuchungen zu Ransomware-Vorfällen durchführt.

Ein Leitfaden zur Bekämpfung von durch Menschen verursachter Ransomware: Teil 2 (September 2021)

Empfehlungen und bewährte Methoden.

3 Schritte zum Verhindern von und Wiederherstellen nach Ransomware-Angriffen (September 2021)

-

Weitere Informationen finden Sie im Abschnitt Ransomware.

Von Menschen durchgeführte Ransomware-Angriffe: Ein vermeidbarer Notfall (März 2020)

Enthält Analysen der Angriffskette für tatsächliche Angriffe.

Reaktion auf Ransomware – zahlen oder nicht zahlen? (Dezember 2019)

Transparente Reaktion auf Ransomware-Angriffe von Norsk Soll (Dezember 2019)

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für