Bereitstellen von Treibern und Firmwareupdates mit Windows Update for Business-Bereitstellungsdienst

Der Windows Update for Business-Bereitstellungsdienst wird verwendet, um Softwareupdates zu genehmigen und zu planen. Der Bereitstellungsdienst macht seine Funktionen über den Microsoft-Graph-API verfügbar. Sie können die API direkt über ein Graph SDK aufrufen oder in ein Verwaltungstool wie Microsoft Intune integrieren.

In diesem Artikel wird Graph Explorer verwendet, um den gesamten Prozess der Bereitstellung eines Treiberupdates für Clients zu durchlaufen. In diesem Artikel gehen Sie wie folgt vor:

- Open Graph Explorer

- Ausführen von Abfragen zum Identifizieren von Geräten

- Geräte anmelden

- Erstellen einer Bereitstellungszielgruppe und Hinzufügen von Zielgruppenmitgliedern

- Erstellen einer Updaterichtlinie

- Überprüfen des anwendbaren Treiberinhalts

- Genehmigen von Treiberinhalten für die Bereitstellung

- Widerrufen der Inhaltsgenehmigung

- Aufheben von Geräteregistrierungen

Voraussetzungen

Alle Voraussetzungen für den Windows Update for Business-Bereitstellungsdienst müssen erfüllt sein.

Berechtigungen

Die folgenden Berechtigungen sind für die in diesem Artikel aufgeführten Abfragen erforderlich:

- WindowsUpdates.ReadWrite.All für Windows Update for Business-Bereitstellungsdienstvorgänge.

- Mindestens die Berechtigung Device.Read.All zum Anzeigen von Geräteinformationen .

Einige Rollen, z. B. der Windows Update-Bereitstellungsadministrator, verfügen bereits über diese Berechtigungen.

Open Graph Explorer

In diesem Artikel verwenden Sie Graph Explorer, um Anforderungen an die Microsoft Graph-APIs zum Abrufen, Hinzufügen, Löschen und Aktualisieren von Daten zu senden. Graph Explorer ist ein Entwicklertool, mit dem Sie mehr über Microsoft Graph-APIs erfahren können. Weitere Informationen zur Verwendung von Graph Explorer finden Sie unter Erste Schritte mit Graph Explorer.

Warnung

- Anforderungen, die in diesem Artikel aufgeführt sind, erfordern die Anmeldung mit einem Microsoft 365-Konto. Bei Bedarf steht eine kostenlose einmonatige Testversion für Microsoft 365 Business Premium zur Verfügung.

- Die Verwendung eines Testmandanten zum Erlernen und Überprüfen des Bereitstellungsprozesses wird dringend empfohlen. Graph Explorer soll ein Lerntool sein. Stellen Sie sicher, dass Sie die Einwilligung erteilen und den Einwilligungstyp für Graph Explorer verstehen, bevor Sie fortfahren.

Wechseln Sie in einem Browser zu Graph Explorer, und melden Sie sich mit einem Microsoft Entra Benutzerkonto an.

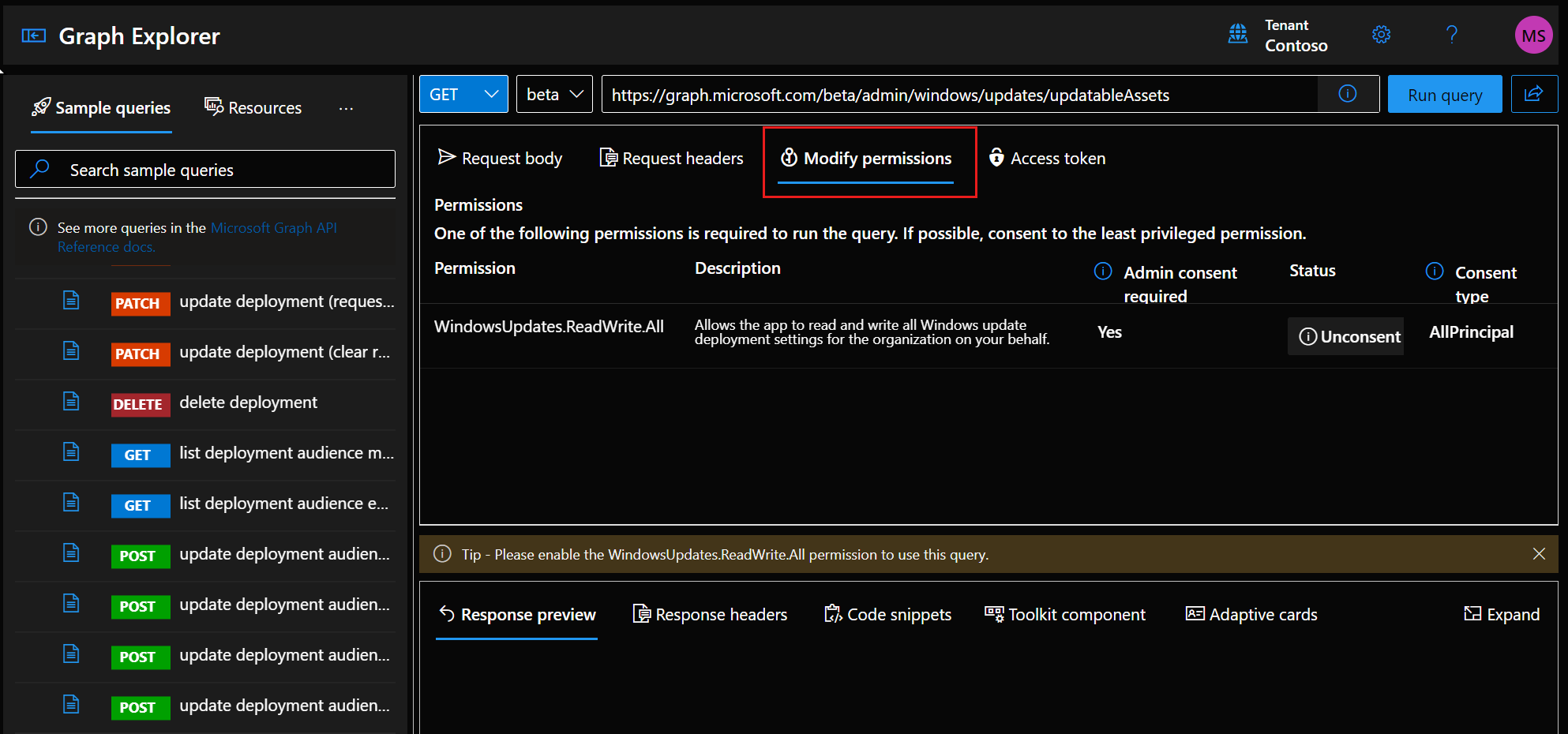

Möglicherweise müssen Sie die Berechtigung für die

WindowsUpdates.ReadWrite.AllVerwendung der Abfragen in diesem Artikel aktivieren. So aktivieren Sie die BerechtigungSo stellen Sie Anforderungen:

- Wählen Sie in der Dropdownliste für die HTTP-Methode get, POST, PUT, PATCH oder DELETE aus.

- Geben Sie die Anforderung in das URL-Feld ein. Die Version wird basierend auf der URL automatisch aufgefüllt.

- Wenn Sie den Anforderungstext ändern müssen, bearbeiten Sie die Registerkarte Anforderungstext .

- Wählen Sie die Schaltfläche Abfrage ausführen aus. Die Ergebnisse werden im Antwortfenster angezeigt.

Tipp

Wenn Sie sich die Microsoft Graph-Dokumentation ansehen, stellen Sie möglicherweise fest, dass in Beispielanforderungen in der Regel aufgelistet wird

content-type: application/json. Die Angabecontent-typeist in der Regel für Graph Explorer nicht erforderlich, aber Sie können sie der Anforderung hinzufügen, indem Sie die Registerkarte Header auswählen und demcontent-typeFeld Anforderungsheader als Schlüssel undapplication/jsonals Wert hinzufügen.

Ausführen von Abfragen zum Identifizieren von Geräten

Verwenden Sie den Geräteressourcentyp , um Clients für die Registrierung beim Bereitstellungsdienst zu finden. Ändern Sie die Abfrageparameter an Ihre spezifischen Anforderungen. Weitere Informationen finden Sie unter Verwenden von Abfrageparametern.

Zeigt die AzureAD-Geräte-ID und den Namen aller Geräte an:

GET https://graph.microsoft.com/v1.0/devices?$select=deviceid,displayNameZeigt die AzureAD-Geräte-ID und den Namen für Geräte an, deren Name mit

Testbeginnt:GET https://graph.microsoft.com/v1.0/devices?$filter=startswith(displayName,'Test')&$select=deviceid,displayName

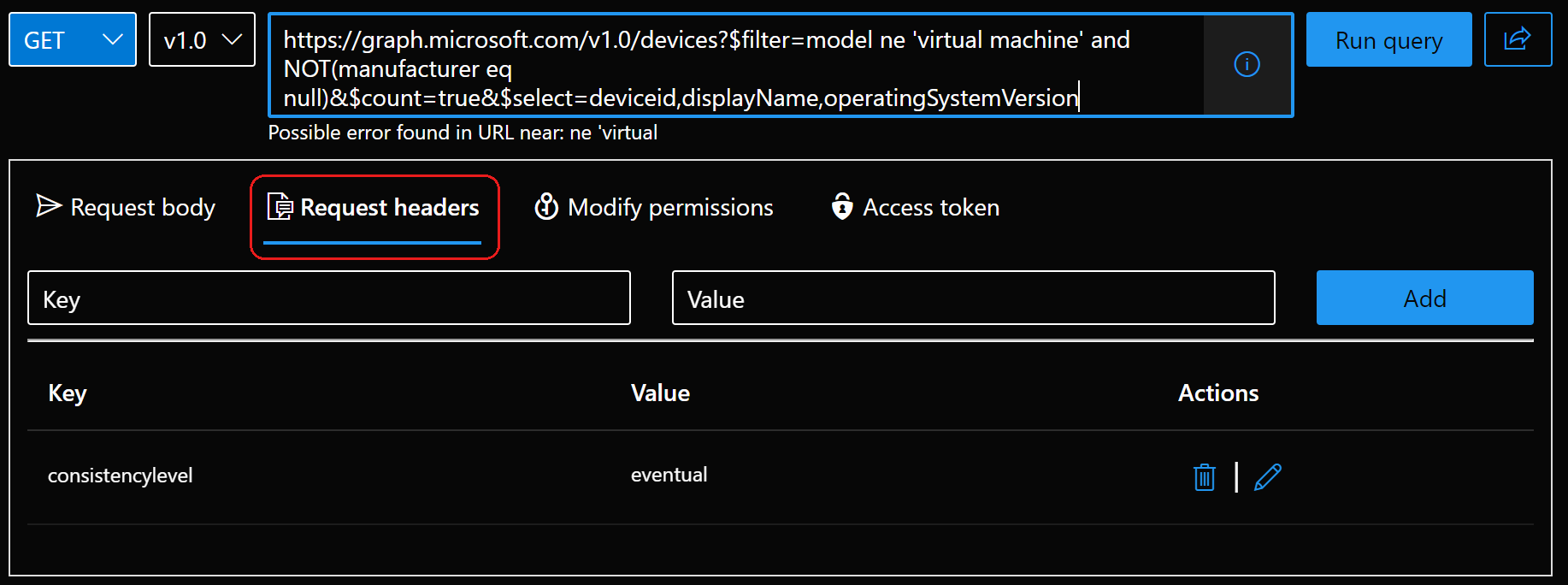

Hinzufügen eines Anforderungsheaders für erweiterte Abfragen

Legen Sie für die nächsten Anforderungen den ConsistencyLevel-Header auf fest eventual. Weitere Informationen zu erweiterten Abfrageparametern finden Sie unter Erweiterte Abfragefunktionen für Microsoft Entra Verzeichnisobjekte.

Wählen Sie in Graph Explorer die Registerkarte Anforderungsheader aus.

Geben Sie unter Schlüsseltyp in

ConsistencyLevelund für Wert eineventual.Wählen Sie die Schaltfläche Hinzufügen aus. Wenn Sie fertig sind, entfernen Sie den Anforderungsheader, indem Sie auf das Papierkorbsymbol klicken.

Zeigen Sie den Namen und die Betriebssystemversion für das Gerät an, das

01234567-89ab-cdef-0123-456789abcdefüber die AzureAD-Geräte-ID verfügt:GET https://graph.microsoft.com/v1.0/devices?$search="deviceid:01234567-89ab-cdef-0123-456789abcdef"&$select=displayName,operatingSystemVersionUm Geräte zu finden, bei denen es sich wahrscheinlich nicht um virtuelle Computer handelt, filtern Sie nach Geräten, auf denen kein virtueller Computer als Modell, aber ein Hersteller aufgeführt ist. Zeigen Sie die AzureAD-Geräte-ID, den Namen und die Betriebssystemversion für jedes Gerät an:

GET https://graph.microsoft.com/v1.0/devices?$filter=model ne 'virtual machine' and NOT(manufacturer eq null)&$count=true&$select=deviceid,displayName,operatingSystemVersion

Tipp

Anforderungen, die den Geräteressourcentyp verwenden, verfügen in der Regel sowohl über einen id als auch über einen deviceid:

- ist

deviceiddie Microsoft Entra Geräte-ID und wird in diesem Artikel verwendet.- Später in diesem Artikel wird dies

deviceidalsidverwendet, wenn Sie bestimmte Anforderungen stellen, z. B. das Hinzufügen eines Geräts zu einer Bereitstellungszielgruppe.

- Später in diesem Artikel wird dies

- Der

idaus dem Geräteressourcentyp ist in der Regel die Microsoft Entra Objekt-ID, die in diesem Artikel nicht verwendet wird.

Geräte anmelden

Wenn Sie Geräte für die Treiberverwaltung registrieren, wird der Bereitstellungsdienst zur Autorität für Treiberupdates, die von Windows Update stammen. Geräte erhalten keine Treiber oder Firmware von Windows Update, bis eine Bereitstellung manuell erstellt oder einer Treiberupdaterichtlinie mit Genehmigungen hinzugefügt wird.

Sie registrieren Geräte basierend auf den Arten von Updates, die sie erhalten sollen. Derzeit können Sie Geräte registrieren, um Featureupdates (feature) oder Treiber (driver) zu erhalten. Sie können Geräte registrieren, um Updates aus mehreren Updateklassifizierungen zu erhalten.

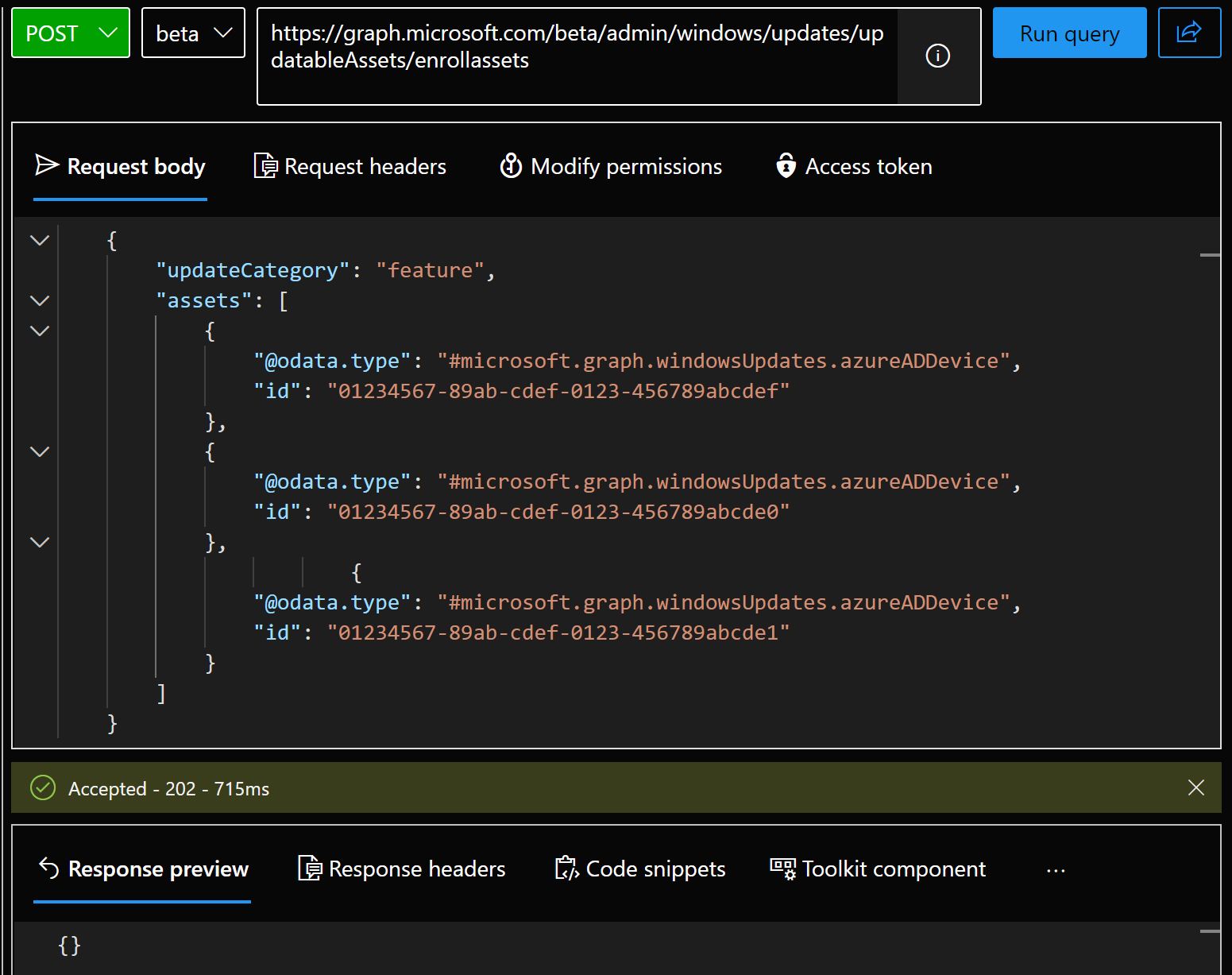

- Um Geräte zu registrieren, post to updatableAssets using enrollAssets. Im folgenden Beispiel werden drei Geräte für den Empfang von Treiberupdates registriert:

Wählen Sie in Graph Explorer in der Dropdownliste für das HTTP-Verb die Option POST aus.

Geben Sie die folgende Anforderung in das URL-Feld ein:

https://graph.microsoft.com/beta/admin/windows/updates/updatableAssets/enrollAssetsGeben Sie auf der Registerkarte Anforderungstext den folgenden JSON-Code ein, und geben Sie die folgenden Informationen an:

- Microsoft Entra Geräte-ID als

id - Entweder

featureoderdriverfür updateCategory

{ "updateCategory": "driver", "assets": [ { "@odata.type": "#microsoft.graph.windowsUpdates.azureADDevice", "id": "01234567-89ab-cdef-0123-456789abcdef" }, { "@odata.type": "#microsoft.graph.windowsUpdates.azureADDevice", "id": "01234567-89ab-cdef-0123-456789abcde0" }, { "@odata.type": "#microsoft.graph.windowsUpdates.azureADDevice", "id": "01234567-89ab-cdef-0123-456789abcde1" } ] }- Microsoft Entra Geräte-ID als

Wählen Sie die Schaltfläche Abfrage ausführen aus. Die Ergebnisse werden im Antwortfenster angezeigt. In diesem Fall status http-Code von

202 Accepted.

Erstellen einer Bereitstellungszielgruppe und Hinzufügen von Zielgruppenmitgliedern

Eine Bereitstellungszielgruppe ist eine Sammlung von Geräten, auf denen Sie Updates bereitstellen möchten. Die Zielgruppe muss zuerst erstellt werden, dann werden mitglieder zur Zielgruppe hinzugefügt. Führen Sie die folgenden Schritte aus, um eine Bereitstellungszielgruppe zu erstellen, Mitglieder hinzuzufügen und zu überprüfen:

Um eine neue Zielgruppe zu erstellen, POST an die Bereitstellungszielgruppesressource mit dem Anforderungstext von

{}.POST https://graph.microsoft.com/beta/admin/windows/updates/deploymentAudiences content-type: application/json {}Post gibt einen HTTP-status Code von

201 Createdals Antwort mit dem folgenden Text zurück, wobeiiddie Zielgruppen-ID ist:{ "@odata.context": "https://graph.microsoft.com/beta/$metadata#admin/windows/updates/deploymentAudiences/$entity", "id": "d39ad1ce-0123-4567-89ab-cdef01234567", "reportingDeviceCount": 0, "applicableContent": [] }Fügen Sie Geräte mithilfe ihrer Microsoft Entra ID zur Bereitstellungszielgruppe hinzu, damit sie zu Zielgruppenmitgliedern werden. Geben Sie die Zielgruppen-ID der Bereitstellung im Feld URL und die Geräte an, die im Anforderungstext hinzugefügt werden sollen. Die

id-Eigenschaft gibt die Microsoft Entra ID des Geräts an.POST https://graph.microsoft.com/beta/admin/windows/updates/deploymentAudiences/d39ad1ce-0123-4567-89ab-cdef01234567/updateAudience content-type: application/json { "addMembers": [ { "@odata.type": "#microsoft.graph.windowsUpdates.azureADDevice", "id": "01234567-89ab-cdef-0123-456789abcdef" }, { "@odata.type": "#microsoft.graph.windowsUpdates.azureADDevice", "id": "01234567-89ab-cdef-0123-456789abcde0" }, { "@odata.type": "#microsoft.graph.windowsUpdates.azureADDevice", "id": "01234567-89ab-cdef-0123-456789abcde1" } ] }Führen Sie die folgende Abfrage mithilfe der Zielgruppen-ID aus

d39ad1ce-0123-4567-89ab-cdef01234567, um zu überprüfen, ob die Geräte der Zielgruppe hinzugefügt wurden:GET https://graph.microsoft.com/beta/admin/windows/updates/deploymentAudiences/d39ad1ce-0123-4567-89ab-cdef01234567/members

Sobald ein Gerät registriert und einer Bereitstellungszielgruppe hinzugefügt wurde, beginnt der Windows Update for Business-Bereitstellungsdienst mit dem Sammeln von Überprüfungsergebnissen aus Windows Update, um einen Katalog mit anwendbaren Treibern zu erstellen, die durchsucht, genehmigt und für die Bereitstellung geplant werden sollen.

Erstellen einer Updaterichtlinie

Updaterichtlinien definieren, wie Inhalte für eine Bereitstellungszielgruppe bereitgestellt werden. Eine Updaterichtlinie stellt sicher, dass sich Bereitstellungen für eine Bereitstellungszielgruppe konsistent verhalten, ohne mehrere einzelne Bereitstellungen erstellen und verwalten zu müssen. Wenn der Richtlinie eine Inhaltsgenehmigung hinzugefügt wird, wird sie auf den Geräten in den zugeordneten Zielgruppen bereitgestellt. Die Bereitstellungs- und Überwachungseinstellungen sind optional.

Wichtig

Alle Für eine Inhaltsgenehmigung konfigurierten Bereitstellungseinstellungen werden mit den Bereitstellungseinstellungen der vorhandenen Updaterichtlinie kombiniert. Wenn die Inhaltsgenehmigungs- und Aktualisierungsrichtlinie dieselbe Bereitstellungseinstellung angibt, wird die Einstellung aus der Inhaltsgenehmigung verwendet.

Erstellen einer Richtlinie und Späteres Definieren der Einstellungen

Um eine Richtlinie ohne Bereitstellungseinstellungen zu erstellen, geben Sie im Anforderungstext die Zielgruppen-ID als an id. Im folgenden Beispiel ist d39ad1ce-0123-4567-89ab-cdef01234567die Zielgruppen-ID , und die id in der Antwort angegebene ist die Richtlinien-ID:

POST https://graph.microsoft.com/beta/admin/windows/updates/updatePolicies

content-type: application/json

{

"audience": {

"id": "d39ad1ce-0123-4567-89ab-cdef01234567"

}

}

Antwort, die die Richtlinie ohne zusätzliche Einstellungen zurückgibt, die über die Richtlinien-ID verfügt 9011c330-1234-5678-9abc-def012345678:

HTTP/1.1 202 Accepted

content-type: application/json

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#admin/windows/updates/updatePolicies/$entity",

"id": "9011c330-1234-5678-9abc-def012345678",

"createdDateTime": "2023-01-25T05:32:21.9721459Z",

"autoEnrollmentUpdateCategories": [],

"complianceChangeRules": [],

"deploymentSettings": {

"schedule": null,

"monitoring": null,

"contentApplicability": null,

"userExperience": null,

"expedite": null

}

}

Angeben von Einstellungen während der Richtlinienerstellung

So erstellen Sie eine Richtlinie mit zusätzlichen Einstellungen im Anforderungstext:

- Geben Sie die Zielgruppen-ID als an.

id - Definieren Sie alle Bereitstellungseinstellungen.

- Fügen Sie der Anforderung den

content-lengthHeader hinzu, wenn ein status Code 411 auftritt. Der Wert sollte die Länge des Anforderungstexts in Bytes sein. Informationen zu Fehlercodes finden Sie unter Microsoft Graph-Fehlerantworten und Ressourcentypen.

Im folgenden Beispiel für eine Treiberupdaterichtlinie werden alle Bereitstellungen, die durch eine Inhaltsgenehmigung erstellt wurden, 7 Tage nach der Genehmigung für die Zielgruppen-IDd39ad1ce-0123-4567-89ab-cdef01234567 gestartet:

POST https://graph.microsoft.com/beta/admin/windows/updates/updatePolicies

content-type: application/json

{

"@odata.type": "#microsoft.graph.windowsUpdates.updatePolicy",

"audience": {

"id": "d39ad1ce-0123-4567-89ab-cdef01234567"

},

"complianceChanges": [

{

"@odata.type": "#microsoft.graph.windowsUpdates.contentApproval"

}

],

"complianceChangeRules": [

{

"@odata.type": "#microsoft.graph.windowsUpdates.contentApprovalRule",

"contentFilter": {

"@odata.type": "#microsoft.graph.windowsUpdates.driverUpdateFilter"

},

"durationBeforeDeploymentStart": "P7D"

}

]

}

Überprüfen und Bearbeiten von Updaterichtlinieneinstellungen

Um die Richtlinieneinstellungen zu überprüfen, führen Sie die folgende Abfrage mit der Richtlinien-ID aus, z. B. 9011c330-1234-5678-9abc-def012345678:

GET https://graph.microsoft.com/beta/admin/windows/updates/updatePolicies/9011c330-1234-5678-9abc-def012345678

Um die Richtlinieneinstellungen zu bearbeiten, patchen Sie die Richtlinie mithilfe der Richtlinien-ID. Führen Sie den folgenden PATCH aus , um Treiberinhalte automatisch zu genehmigen, die von Microsoftfür die Bereitstellung für die Richtlinien-ID9011c330-1234-5678-9abc-def012345678 empfohlen werden:

PATCH https://graph.microsoft.com/beta/admin/windows/updates/updatePolicies/9011c330-1234-5678-9abc-def012345678

content-type: application/json

{

"complianceChangeRules": [

{

"@odata.type": "#microsoft.graph.windowsUpdates.contentApprovalRule",

"contentFilter": {

"@odata.type": "#microsoft.graph.windowsUpdates.driverUpdateFilter"

}

}

],

"deploymentSettings": {

"@odata.type": "#microsoft.graph.windowsUpdates.deploymentSettings",

"contentApplicability": {

"@odata.type": "#microsoft.graph.windowsUpdates.contentApplicabilitySettings",

"offerWhileRecommendedBy": ["microsoft"]

}

}

}

Überprüfen des anwendbaren Treiberinhalts

Sobald Windows Update Bereitstellungsdienst für Unternehmen Scanergebnisse von Geräten enthält, kann die Anwendbarkeit für Treiber- und Firmwareupdates für eine Bereitstellungszielgruppe angezeigt werden. Jedes anwendbare Update gibt die folgenden Informationen zurück:

- Ein

idfür den zugehörigen Katalogeintrag - Die Microsoft Entra ID der Geräte, auf die es anwendbar ist

- Informationen, die das Update beschreiben, z. B. Name und Version.

Um anwendbare Inhalte anzuzeigen, führen Sie eine Abfrage mit der Zielgruppen-ID aus, z. B. d39ad1ce-0123-4567-89ab-cdef01234567:

GET https://graph.microsoft.com/beta/admin/windows/updates/deploymentAudiences/d39ad1ce-0123-4567-89ab-cdef01234567/applicableContent

Die folgende abgeschnittene Antwort wird angezeigt:

Eine Microsoft Entra ID

01234567-89ab-cdef-0123-456789abcdefDie Katalog-ID von

5d6dede684ba5c4a731d62d9c9c2a99db12c5e6015e9f8ad00f3e9387c7f399c"matchedDevices": [ { "recommendedBy": [ "Microsoft" ], "deviceId": "01ea3c90-12f5-4093-a4c9-c1434657c976" } ], "catalogEntry": { "@odata.type": "#microsoft.graph.windowsUpdates.driverUpdateCatalogEntry", "id": "5d6dede684ba5c4a731d62d9c9c2a99db12c5e6015e9f8ad00f3e9387c7f399c", "displayName": "Microsoft - Test - 1.0.0.1", "deployableUntilDateTime": null, "releaseDateTime": "0001-01-21T04:18:32Z", "description": "Microsoft test driver update released in January 2021", "driverClass": "OtherHardware", "provider": "Microsoft", "setupInformationFile": null, "manufacturer": "Microsoft", "version": "1.0.0.1", "versionDateTime": "2021-01-11T02:43:14Z"

Genehmigen von Treiberinhalten für die Bereitstellung

Jedes Treiberupdate ist einem eindeutigen Katalogeintrag zugeordnet. Genehmigen Sie Inhalte für Treiber und Firmware, indem Sie einer vorhandenen Richtlinie eine Inhaltsgenehmigung für den Katalogeintrag hinzufügen. Die Inhaltsgenehmigung ist eine Konformitätsänderung für die Richtlinie.

Wichtig

Alle für die Inhaltsgenehmigung konfigurierten Bereitstellungseinstellungen werden mit den Bereitstellungseinstellungen der vorhandenen Updaterichtlinie kombiniert. Wenn die Inhaltsgenehmigungs- und Aktualisierungsrichtlinie dieselbe Bereitstellungseinstellung angibt, wird die Einstellung aus der Inhaltsgenehmigung verwendet.

Fügen Sie einer vorhandenen Richtlinie eine Inhaltsgenehmigung hinzu, die Richtlinien-ID9011c330-1234-5678-9abc-def012345678 für das Treiberupdate mit der Katalog-ID5d6dede684ba5c4a731d62d9c9c2a99db12c5e6015e9f8ad00f3e9387c7f399c. Planen Sie den Starttermin für den 14. Februar 2023 um 1:00 Uhr UTC:

POST https://graph.microsoft.com/beta/admin/windows/updates/updatePolicies/9011c330-1234-5678-9abc-def012345678/complianceChanges

content-type: application/json

{

"@odata.type": "#microsoft.graph.windowsUpdates.contentApproval",

"content": {

"@odata.type": "#microsoft.graph.windowsUpdates.catalogContent",

"catalogEntry": {

"@odata.type": "#microsoft.graph.windowsUpdates.driverUpdateCatalogEntry",

"id": "5d6dede684ba5c4a731d62d9c9c2a99db12c5e6015e9f8ad00f3e9387c7f399c"

}

},

"deploymentSettings": {

"@odata.type": "microsoft.graph.windowsUpdates.deploymentSettings",

"schedule": {

"startDateTime": "2023-02-14T01:00:00Z"

}

}

}

Die Antwort auf eine Inhaltsgenehmigung gibt Inhalts- und Bereitstellungseinstellungen zusammen mit einer idzurück, bei der es sich um die Kompatibilitätsänderungs-ID handelt. Die Complianceänderungs-ID befindet c03911a7-9876-5432-10ab-cdef98765432 sich in der folgenden abgeschnittenen Antwort:

"@odata.type": "#microsoft.graph.windowsUpdates.contentApproval",

"id": "c03911a7-9876-5432-10ab-cdef98765432",

"createdDateTime": "2023-02-02T17:54:39.173292Z",

"isRevoked": false,

"revokedDateTime": "0001-01-01T00:00:00Z",

"content": {

"@odata.type": "#microsoft.graph.windowsUpdates.catalogContent",

"catalogEntry": {

"@odata.type": "#microsoft.graph.windowsUpdates.driverUpdateCatalogEntry",

"id": "5d6dede684ba5c4a731d62d9c9c2a99db12c5e6015e9f8ad00f3e9387c7f399c"

}

},

"deploymentSettings": {

"schedule": {

"startDateTime": "2023-02-14T01:00:00Z",

Überprüfen Sie zuerst alle Konformitätsänderungen an einer Richtlinie, wobei die neuesten Änderungen in der Antwort aufgeführt sind. Im folgenden Beispiel werden die Konformitätsänderungen für eine Richtlinie mit der Richtlinien-ID9011c330-1234-5678-9abc-def012345678 zurückgegeben und nach createdDateTime in absteigender Reihenfolge sortiert:

GET https://graph.microsoft.com/beta/admin/windows/updates/updatePolicies/9011c330-1234-5678-9abc-def012345678/complianceChanges?orderby=createdDateTime desc

Tipp

Es sollte nur eine Kompatibilitätsänderungs-ID pro Katalog-ID für eine Richtlinie vorhanden sein. Wenn mehrere Konformitätsänderungs-IDs für dieselbe Katalog-ID vorhanden sind, gibt es höchstwahrscheinlich mehrere Bereitstellungen für denselben Inhalt, der für dieselbe Zielgruppe, aber mit unterschiedlichem Bereitstellungsverhalten bestimmt ist. Um das Duplikat zu entfernen, löschen Sie die Konformitätsänderung mit der duplizierten Katalog-ID. Wenn Sie die Konformitätsänderung löschen, werden alle Bereitstellungen, die durch die Genehmigung erstellt wurden, als archivedmarkiert.

Verwenden Sie zum Abrufen der Bereitstellungs-ID den Expand-Parameter , um die Bereitstellungsinformationen im Zusammenhang mit der Inhaltsgenehmigung zu überprüfen. Im folgenden Beispiel werden die Inhaltsgenehmigung und die Bereitstellungsinformationen für die Kompatibilitätsänderungs-IDc03911a7-9876-5432-10ab-cdef98765432 in der Updaterichtlinien-ID9011c330-1234-5678-9abc-def012345678 angezeigt:

GET https://graph.microsoft.com/beta/admin/windows/updates/updatePolicies/9011c330-1234-5678-9abc-def012345678/complianceChanges/c03911a7-9876-5432-10ab-cdef98765432/$/microsoft.graph.windowsUpdates.contentApproval?$expand=deployments

Bearbeiten von Bereitstellungseinstellungen für eine Inhaltsgenehmigung

Da die Inhaltsgenehmigung eine Konformitätsänderung für die Richtlinie ist, bearbeiten Sie beim Aktualisieren einer Inhaltsgenehmigung die Konformitätsänderung für die Richtlinie. Im folgenden Beispiel wird für die startDateTimeKompatibilitätsänderungs-ID von c03911a7-9876-5432-10ab-cdef98765432 in der Updaterichtlinien-ID9011c330-1234-5678-9abc-def012345678 in den 28. Februar 2023 um 5:00 Uhr UTC geändert:

PATCH https://graph.microsoft.com/beta/admin/windows/updates/updatePolicies/9011c330-1234-5678-9abc-def012345678/complianceChanges/c03911a7-9876-5432-10ab-cdef98765432

content-type: application/json

{

"@odata.type": "#microsoft.graph.windowsUpdates.contentApproval",

"deploymentSettings": {

"@odata.type": "microsoft.graph.windowsUpdates.deploymentSettings",

"schedule": {

"startDateTime": "2023-02-28T05:00:00Z"

}

}

}

Widerrufen der Inhaltsgenehmigung

Die Genehmigung für Inhalte kann widerrufen werden, indem die isRevoked -Eigenschaft der Konformitätsänderung auf true festgelegt wird. Diese Einstellung kann geändert werden, während eine Bereitstellung ausgeführt wird. Durch den Widerruf wird jedoch nur verhindert, dass die Inhalte auf Geräten angeboten werden, wenn sie sie noch nicht erhalten haben. Um das Angebot des Inhalts fortzusetzen, muss eine neue Genehmigung erstellt werden.

PATCH https://graph.microsoft.com/beta/admin/windows/updates/updatePolicies/9011c330-1234-5678-9abc-def012345678/complianceChanges/c03911a7-9876-5432-10ab-cdef98765432

content-type: application/json

{

"@odata.type": "#microsoft.graph.windowsUpdates.contentApproval",

"isRevoked": true

}

Um alle Bereitstellungen anzuzeigen, bei denen die zuletzt erstellte zuerst zurückgegeben wurde, ordnen Sie Bereitstellungen basierend auf :createdDateTime

GET https://graph.microsoft.com/beta/admin/windows/updates/deployments?orderby=createdDateTime desc

Aufheben von Geräteregistrierungen

Wenn für ein Gerät keine Verwaltung mehr erforderlich ist, heben Sie die Registrierung beim Bereitstellungsdienst auf. Geben Sie genau wie beim Registrieren eines Geräts entweder driver oder feature als Wert für an updateCategory. Das Gerät empfängt keine Updates mehr vom Bereitstellungsdienst für die angegebene Updatekategorie. Je nach Konfiguration des Geräts erhält es möglicherweise Updates von Windows Update. Für instance gilt folgendes: Wenn ein Gerät noch für Featureupdates registriert ist, aber die Registrierung bei Treibern aufgehoben wird:

- Vorhandene Treiberbereitstellungen aus dem Dienst werden dem Gerät nicht angeboten.

- Das Gerät empfängt weiterhin Featureupdates vom Bereitstellungsdienst.

- Treiber werden je nach Gerätekonfiguration möglicherweise von Windows Update installiert.

Um die Registrierung eines Geräts aufzuheben, post to updatableAssets using unenrollAssets. Geben Sie im Anforderungstext Folgendes an:

- Microsoft Entra Geräte-ID als

idfür das Gerät - Entweder

featureoderdriverfür updateCategory

Im folgenden Beispiel wird die driver Registrierung für zwei Geräte 01234567-89ab-cdef-0123-456789abcdef01234567-89ab-cdef-0123-456789abcde0und entfernt:

POST https://graph.microsoft.com/beta/admin/windows/updates/updatableAssets/unenrollAssets

content-type: application/json

{

"updateCategory": "driver",

"assets": [

{

"@odata.type": "#microsoft.graph.windowsUpdates.azureADDevice",

"id": "01234567-89ab-cdef-0123-456789abcdef"

},

{

"@odata.type": "#microsoft.graph.windowsUpdates.azureADDevice",

"id": "01234567-89ab-cdef-0123-456789abcde0"

}

]

}

Richtlinienüberlegungen für Treiber

Es ist möglich, dass der Dienst inhaltsgenehmigungen erhält, aber der Inhalt wird aufgrund einer Gruppenrichtlinie, CSP- oder Registrierungseinstellung auf dem Gerät nicht installiert. In einigen Fällen konfigurieren Organisationen diese Richtlinien speziell so, dass sie ihren aktuellen oder zukünftigen Anforderungen entsprechen. Für instance möchten Organisationen möglicherweise anwendbare Treiberinhalte über den Bereitstellungsdienst überprüfen, aber keine Installation zulassen. Die Konfiguration dieser Art von Verhalten kann nützlich sein, insbesondere beim Übergang der Verwaltung von Treiberupdates aufgrund sich ändernder Organisationsanforderungen. In der folgenden Liste werden treiberbezogene Updaterichtlinien beschrieben, die sich auf Bereitstellungen über den Bereitstellungsdienst auswirken können:

Richtlinien, die Treiber von Windows Update für ein Gerät ausschließen

Die folgenden Richtlinien schließen Treiber von Windows Update für ein Gerät aus:

- Speicherorte von Richtlinien, die Treiber ausschließen:

- Gruppenrichtlinie:

\Windows Components\Windows Update\Do not include drivers with Windows Updatesauf festgelegtenabled - CSP: ExcludeWUDriversInQualityUpdate auf festgelegt

1 - Registrierung: legen Sie auf fest.

HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\ExcludeWUDriversFromQualityUpdates1 - Intune: Updateeinstellung für windows-Treiber für den Updatering auf festgelegt

Block

- Gruppenrichtlinie:

Verhalten mit dem Bereitstellungsdienst: Geräte mit Treiberausschlussrichtlinien, die für Treiber registriert und einer Zielgruppe über den Bereitstellungsdienst hinzugefügt werden:

- Zeigt den entsprechenden Treiberinhalt im Bereitstellungsdienst an.

- Installiert keine Treiber, die vom Bereitstellungsdienst genehmigt wurden

- Wenn Treiber auf einem Gerät bereitgestellt werden, das sie blockiert, zeigt der Bereitstellungsdienst an, dass der Treiber angeboten wird, und der Bericht zeigt an, dass die Installation aussteht.

Richtlinien, die die Quelle für Treiberupdates definieren

Die folgenden Richtlinien definieren die Quelle für Treiberupdates entweder als Windows Update oder Windows Server Update Service (WSUS):

- Speicherorte von Richtlinien, die eine Updatequelle definieren:

- Gruppenrichtlinie:

\Windows Components\Windows Update\Manage updates offered from Windows Server Update Service\Specify source service for specific classes of Windows UpdatesLegen Sie aufenabledfest, wobei dieDriver UpdatesOption auf festgelegt ist.Windows Update - CSP: SetPolicyDrivenUpdateSourceForDriverUpdates für

0Windows Update als Quelle festgelegt - Registrierung:

HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\SetPolicyDrivenUpdateSourceForDriverUpdatesLegen Sie auf0fest.UseUpdateClassPolicySourceUnter\AUmuss auch auf festgelegt werden.1 - Intune: Nicht zutreffend. Intune stellt Updates mithilfe von Windows Update for Business bereit. Gemeinsam verwaltete Clients aus Configuration Manager, für die die Workload für Windows Update Richtlinien auf Intune festgelegt ist, verwenden ebenfalls Windows Update for Business.

- Gruppenrichtlinie:

Verhalten mit dem Bereitstellungsdienst: Geräte mit diesen Updatequellrichtlinien, die für Treiber registriert und einer Zielgruppe über den Bereitstellungsdienst hinzugefügt werden:

- Zeigt den entsprechenden Treiberinhalt im Bereitstellungsdienst an.

- Installiert Treiber, die vom Bereitstellungsdienst genehmigt wurden

Hinweis

Wenn die Überprüfungsquelle für Treiber auf WSUS festgelegt ist, ruft der Bereitstellungsdienst keine Inventurereignisse von Geräten ab. Dies bedeutet, dass der Bereitstellungsdienst die Anwendbarkeit eines Treibers für das Gerät nicht melden kann.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für