リモート デスクトップ サービス環境で使用するポートについて

皆さん、こんにちは。

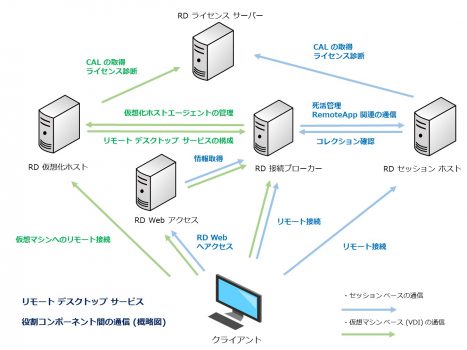

今回は Windows Server 2012、Windows Server 2012 R2、Windows Server 2016 における、リモート デスクトップ サービス (セッション ベースと仮想マシン ベース (VDI)) で使用するポートについてご紹介します。

最近では、セキュリティ対策の一環として、ファイアウォールにて通信に使用するポートを制限されている環境も多いのではないでしょうか。

リモート デスクトップ サービスをお使いいただいている場合、どのポートを制限すればいいのか、お悩みの方もいらっしゃるかと思います。

リモート デスクトップ サービスでは、クライアント PC から接続を行う際に、既定で 3389 のポートを使用します。

それ以外にも、リモート デスクトップ サービスは複数の役割サービスにより構成されており、各コンポーネント間でも様々な通信を行っています。また、その通信の目的によって使用されるポートが異なります。

以下に表形式で、コンポーネント毎に受信に使用するポートとその目的について記載しております。

ぜひリモート デスクトップ サービスの構成の際に、ご参考にしていただければと思います。

(※ 構築の前提条件といたしまして、対象サーバーが Active Directory に参加している環境としています。)

各役割サーバー間の通信で使用されるポート

各役割サーバー間の通信は、その目的によって使用するポートが異なります。役割ごとの使用するポートの一覧は以下の通りです。

RD 接続ブローカー

|

発信 |

受信 |

サービス |

ポート番号 |

目的 |

|

クライアント |

RD 接続ブローカー |

RDP |

TCP|UDP : 3389 | *1*2標準の RDP のポートです。 |

|

RD Web アクセス |

RD 接続ブローカー |

Windows RPC |

TCP : 5504 | RD Web アクセスが RD 接続ブローカーから情報を取得するために使用します。 |

|

RD セッション ホスト |

RD 接続ブローカー |

Windows RPC |

TCP : 135 | RD セッションホストが、どのコレクションに参加しているか確認をするため、RPC での接続を行います。 |

|

Windows RPC |

TCP :49152 – 65535 (ランダム) |

RPC 通信によりバインドされた一時ポートとして使用します。 | ||

|

RD 仮想化ホスト |

RD 接続ブローカー |

Windows RPC |

TCP : 135 | RD 仮想化ホスト環境にて、リモート デスクトップ サービスを構成する際に使用します。 |

|

Windows RPC |

TCP :49152 – 65535(ランダム) | RPC 通信によりバインドされた一時ポートとして使用します。 | ||

|

RD ゲートウェイ |

RD 接続ブローカー |

RDP |

TCP|UDP : 3389 | *1*2クライアントからの接続の際に使用します。 |

|

- |

RD 接続ブローカー |

WinRM |

TCP : 5985 |

サーバー マネージャーや PowerShell 管理をするために使用します。 |

* 1 ホスト側にて、別のポート番号を設定することも可能です。

(Mac のリモート デスクトップ接続クライアントは、ポート 3389 のみをサポートします。)

* 2 リモート デスクトップ接続 (RemoteApp 含む) で、UDP : 3389 (受信側が RD ゲートウェイの場合はUDP : 3391)のポートが使用される通信につきましては、主に動画の再生など、画面処理が多く実施される場合となります。

既定では TCP と UDP の両方が有効になっており、接続品質やコンテンツの種類に応じて最適なトランスポートが自動選択されます。

RD Web アクセス

発信 |

受信 |

サービス |

ポート番号 |

目的 |

クライアント |

RD Web アクセス |

HTTPS(SSL) |

TCP : 443 | クライアントから RD Web アクセスのサイトにアクセスするために使用します。 |

- |

RD Web アクセス |

WinRM |

TCP : 5985 | サーバー マネージャーや PowerShell 管理のために使用します。 |

RD セッション ホスト

|

発信 |

受信 |

サービス |

ポート番号 |

目的 |

|

クライアント |

RD セッション ホスト |

RDP |

TCP|UDP : 3389 | *1*2標準の RDP のポートです。 |

|

RD 接続ブローカー |

RD セッション ホスト |

RDP |

TCP : 3389 | リモート デスクトップ サービスまたは RemoteApp アプリケーションの画面や操作の通信を行うために使用します。 |

|

RDP |

TCP : 3389 | リモート デスクトップ サービスまたは RemoteApp アプリケーションの画面や操作の通信を行うために使用します。 | ||

|

Windows RPC |

TCP : 135 | RD セッションホストの死活監視のために使用します。 | ||

|

Windows RPC |

TCP :49152 – 65535 (ランダム) |

RPC 通信によりバインドされた一時ポートとして使用します | ||

|

SMB |

TCP : 445 | RemoteApp で公開するアプリケーションを指定する際に使用します。(RD接続ブローカー以外のサーバー マネージャーで管理する場合、発信はそのサーバーとなります。) | ||

|

RD ゲートウェイ |

RD セッション ホスト |

RDP |

TCP|UDP : 3389 | *1*2RD ゲートウェイを経由したリモート接続を行う際に、リモート デスクトップ サービスまたは RemoteApp アプリケーションの画面や操作の通信を行うために使用します。 |

|

- |

RD セッション ホスト |

WinRM |

TCP : 5985 |

サーバー マネージャーや Windows PowerShell 管理をするために使用します。 |

* 1 ホスト側にて、別のポート番号を設定することも可能です。

(Mac のリモート デスクトップ接続クライアントは、ポート 3389 のみをサポートします。)

* 2 リモート デスクトップ接続 (RemoteApp 含む) で、UDP : 3389 (受信側が RD ゲートウェイの場合はUDP : 3391)のポートが使用される通信につきましては、主に動画の再生など、画面処理が多く実施される場合となります。

既定では TCP と UDP の両方が有効になっており、接続品質やコンテンツの種類に応じて最適なトランスポートが自動選択されます。

RD 仮想化ホスト

|

発信 |

受信 |

アプリケーション プロトコル |

ポート番号 |

目的 |

|

RD 接続ブローカー |

RD 仮想化ホスト |

SMB |

TCP : 445 | リモート デスクトップ仮想化ホスト エージェントを名前付きパイプ経由でリモート管理するために使用します。 |

|

Windows RPC |

TCP : 135 | リモート デスクトップ仮想化ホスト エージェントの管理のために使用されます。 | ||

|

Windows RPC |

TCP :49152 – 65535 (ランダム) |

RPC 通信によりバインドされた一時ポートとして使用します。 | ||

|

- |

RD 仮想化ホスト |

WinRM |

TCP : 5985 |

サーバー マネージャーや Windows PowerShell 管理をするために使用します。 |

RD ライセンス

|

発信 |

受信 |

アプリケーション プロトコル |

ポート番号 |

目的 |

|

RD セッション ホスト / RD 仮想化ホスト |

RD ライセンス |

|||

|

Windows RPC |

TCP : 135 | クライアントの CAL の取得や、RD ライセンス診断のために RPC を使用します。 | ||

|

Windows RPC |

TCP :49152 – 65535(ランダム) | クライアントの CAL の取得や、RD ライセンス診断のために RPC を使用した際に、バインドされた一時ポートとして使用します | ||

|

- |

RD ライセンス |

WinRM |

TCP : 5985 |

サーバー マネージャーや PowerShell 管理のために使用します。 |

* RD ライセンス サーバーでは、主に RDS CAL の発行や、管理のために上記のポートを使用しています。

RD ゲートウェイ

|

発信 |

受信 |

アプリケーション プロトコル |

ポート番号 |

目的 |

|

クライアント |

RD ゲートウェイ |

HTTPS(SSL) |

TCP : 443 | リモート デスクトップ サービス、または、RemoteApp アプリケーションの画面や操作の通信を行うために使用します。 |

|

RDP |

UDP : 3391 | *2*3リモート デスクトップ、または、RemoteApp アプリケーションの画面や操作の UDP 通信を行うために使用します。 | ||

|

- |

RD ゲートウェイ |

WinRM |

TCP : 5985 | サーバー マネージャーや PowerShell 管理のために使用します |

* 2 リモート デスクトップ接続 (RemoteApp 含む) で、UDP : 3389 (受信側が RD ゲートウェイの場合はUDP :

3391)のポートが使用される通信につきましては、主に動画の再生など、画面処理が多く実施される場合となります。

既定では TCP と UDP の両方が有効になっており、接続品質やコンテンツの種類に応じて最適なトランスポートが自動選択されます。

* 3 必須ではありません。

ファイルサーバー (ユーザー プロファイル ディスクを使用される場合)

|

発信 |

受信 |

アプリケーション プロトコル |

ポート番号 |

目的 |

|

RD 接続ブローカー |

ファイル サーバー |

Windows RPC |

TCP :135 | ユーザー プロファイル ディスクの設定時に "UVHD-template.vhdx" を作成するために使用します。また、初回ログオン時にログオンしたユーザーの VHD ファイルを作成するために使用します。 |

|

Windows RPC |

TCP :49152 - 65535(ランダム) | |||

|

NetBIOS |

TCP|UDP :137 - 139 | |||

|

SMB |

TCP : 445 | |||

|

RD セッション ホスト |

ファイル サーバー |

SMB |

TCP : 445 | 既にプロファイルが作成されているユーザーがログオンし、VHD をマウント、ファイルの書き込み、アンマウントするために使用します。 |

|

仮想マシン |

ファイル サーバー |

SMB |

TCP : 445 | 既にプロファイルが作成されているユーザーがログオンし、VHD をマウント、ファイルの書き込み、アンマウントするために使用します。 |

SQL Server

発信 |

受信 |

アプリケーション プロトコル |

ポート番号 |

目的 |

RD 接続ブローカー |

SQL Server (また、Azure SQL Database*) |

TDS |

TCP|UDP : 1433 | RD 接続ブローカーのデータベース用に SQL Server (または、Azure SQL Database) を使用する場合に本ポートを使用します。 |

* Windows Server 2016 から使用できます。

また、各役割サーバーと Active Directory ドメイン コントローラー サーバー(DC)間の通信にも、サービスに応じたポートが必要です。

詳細は下記の弊社の公開情報をご参照ください。