Ouverture de session avec un mot de passe image

Le mot de passe image est un nouveau mode d'ouverture de session dans Windows 8, actuellement intégré à Developer Preview. Regardons de plus près quel niveau de sécurité offre le mot de passe image et comment il a été conçu. Les écrans tactiles qui sont aujourd'hui disponibles permettent de se connecter à un PC différemment. Tandis qu'un grand nombre de personnes préfèrent accéder à un PC sans avoir à saisir de mot de passe, ce n'est pas le cas pour la plupart d'entre nous et dans la plupart des situations, et cette démarche est pour le moins imprudente. Fournir un moyen rapide et fluide de se connecter de façon tactile est très important, et nous savons tous qu'utiliser des mots de passe alphanumériques sur les téléphones portables tactiles est fastidieux. Ce billet a été rédigé par Zach Pace, chef de projet au sein de l'équipe You Centered Experience. Il porte sur l'implémentation et la sécurité du mot de passe image sous Windows 8. Il est à noter que vous pouvez également utiliser une souris avec le mot de passe image, simplement en cliquant et/ou en faisant glisser.

--Steven

L'ouverture de session sur un PC avec une interface tactile a toujours été fastidieuse. Dans un environnement où les mots de passe sont de plus en plus contraignants (ils doivent comporter des chiffres, des symboles et des majuscules), la saisie d'un mot de passe long et complexe sur un clavier tactile peut prendre jusqu'à 30 secondes. Nous croyons fermement que votre utilisation de Windows 8 doit présenter un caractère à la fois rapide et fluide, et cela commence dès le moment où vous ouvrez votre session.

D'autres expériences tactiles sur le marché ont essayé de s'attaquer à ce problème ; l'exemple le plus frappant étant le code confidentiel (PIN) numérique. Un code PIN est une solution formidable : presque tout le monde en a déjà vu ou utilisé un, et le pavé numérique est facile à utiliser sur une interface tactile. Nous étions pourtant conscients qu'une amélioration était encore possible.

Une combinaison numérique présente souvent un problème aux utilisateurs, car les séquences les plus faciles à mémoriser sont généralement les moins sûres. Les séquences numériques les plus utilisées (telles que 1111 ou 1234) posent problème, mais les codes PIN qui sont composés de dates personnelles courantes peuvent également être devinés si un assaillant connaît certaines données personnelles sur l'utilisateur (la plupart ne sont pas difficiles à obtenir). Dans un tel cas, le code composé de numéros propres à un utilisateur peut présenter un risque pour sa sécurité. Notre objectif a été de renverser ce concept : nous avons conçu un mode d'ouverture de session rapide et fluide, et qui vous est également personnel.

Une ouverture de session personnelle

Votre mot de passe image se compose de deux parties complémentaires. Il est constitué d'une image issue de votre collection, et d'un ensemble de mouvements effectués lorsque vous dessinez sur cette image. Au lieu de vous laisser choisir parmi un ensemble d'images Microsoft, vous fournissez l'image. Cela améliore la sécurité du mot de passe et le rend plus facile à mémoriser. C'est vous qui décidez du contenu de l'image et des parties qui sont importantes à vos yeux. En plus, cela vous permet de visionner une image importante pour vous, tout comme de nombreuses personnes le font sur l'écran verrouillé de leur téléphone.

La fonctionnalité du mot de passe image est principalement conçue pour mettre en surbrillance les parties d'une image qui sont importantes à vos yeux, et elle nécessite un ensemble de mouvements visant à les réaliser rapidement et en toute confidentialité. Afin de déterminer le meilleur ensemble de mouvements à utiliser, nous avons distribué un ensemble d'images à un certain nombre de participants à notre étude et leur avons demandé de mettre en surbrillance les parties de l'image qui étaient importantes à leurs yeux. Ce sont les seules instructions qu'ils ont reçues. Nous avons découvert que les gens réalisaient trois opérations élémentaires : indication d'un emplacement, connexion de zones ou mise en surbrillance de trajectoires et fermeture de zones. Nous avons mis ces idées en correspondance avec les pressions, lignes et cercles, respectivement. Il s'agit de l'ensemble minimal de mouvements utilisé par les gens pour indiquer les parties de l'image qu'ils considèrent comme importantes.

Il existe par ailleurs un attribut inhérent aux mouvements permettant de dessiner des cercles et des lignes qui apporte une couche supplémentaire de personnalisation et de sécurité : la direction. Lorsque vous tracez un cercle ou une ligne sur l'image que vous avez choisie, Windows se souvient de la façon dont vous l'avez dessiné. Ainsi, les personnes qui essaient de reproduire votre mot de passe image ont besoin non seulement de connaître les parties de l'image que vous avez mises en surbrillance, mais également la direction, ainsi que les points de départ et de fin des cercles et lignes que vous avez dessinés.

Nous avons également étudié l'utilisation des mouvements de forme libre. Lorsque nous avons exploré ce concept, qu'il s'agisse des itérations de conception ou de la recherche, nous avons mis en lumière l'écueil principal d'un tel système : la durée de l'ouverture de session. Comme je l'ai indiqué ci-dessus, nous voulions aboutir à une solution plus rapide qu'un pavé numérique tactile. Tout au long de l'évolution de cette fonctionnalité, nous avons utilisé la durée de l'ouverture de session avec un pavé numérique tactile comme point de repère pour évaluer la réussite de nos méthodes. Nous avons déterminé que lorsque les gens avaient la possibilité d'utiliser les mouvements de forme libre, l'ouverture de session était plus longue. Ils étaient ralentis par le concept, pensant qu'ils devaient inutilement être précis et tracer des détails sur une image.

Comme les gens mettaient en surbrillance des zones et non des détails, nous avons établi que l'utilisation d'un ensemble limité de mouvements était en moyenne plus de trois fois aussi rapide que la méthode utilisant les mouvements de forme libre. Nous avons également mis en lumière qu'avec une utilisation répétée, les gens utilisant l'ensemble de mouvements étaient en mesure de réaliser la tâche en moins de quatre secondes, contre une moyenne de 17 secondes pour le modèle faisant appel aux formes libres. Après une utilisation continue de la méthode faisant appel aux formes libres, nous avons découvert que de nombreux participants demandaient à changer leurs mouvements de forme libre, choisissant à la place des emplacements et des lignes simples.

Comment ça marche

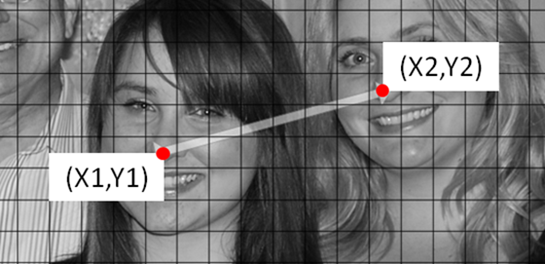

Une fois que vous avez sélectionné une image, nous la divisons en un quadrillage. La dimension la plus longue de l'image est divisée en 100 segments. La dimension la plus courte est ensuite divisée sur cette échelle pour créer le quadrillage sur lequel vous réalisez vos mouvements.

Pour configurer votre mot de passe image, vous placez ensuite vos mouvements sur le champ que nous créons. Chaque point est défini par sa position en coordonnées (x,y) sur le quadrillage. Pour la ligne, nous enregistrons les coordonnées de début et de fin, ainsi que l'ordre dans lequel elles surviennent. Nous utilisons cet ordre pour déterminer la direction dans laquelle la ligne a été dessinée. Pour le cercle, nous enregistrons les coordonnées du centre, le rayon du cercle et sa direction. Pour la pression, nous enregistrons les coordonnées du point touché.

Lorsque vous essayez d'ouvrir une session avec un mot de passe image, nous évaluons les mouvements que vous effectuez et comparons l'ensemble aux mouvements que vous avez utilisés pour configurer votre mot de passe image. Nous examinons la différence entre chaque mouvement et décidons si nous devons vous authentifier selon le nombre d'erreurs produites dans l'ensemble de mouvements. Si le type de mouvement est incorrect (une ligne au lieu d'un cercle), l'authentification échoue à chaque fois. Lorsque le type, l'ordre et la direction sont tous les trois corrects, nous regardons l'éloignement de chaque mouvement par rapport à celui que nous avons déjà vu, et décidons si les mouvements sont assez proches pour vous authentifier.

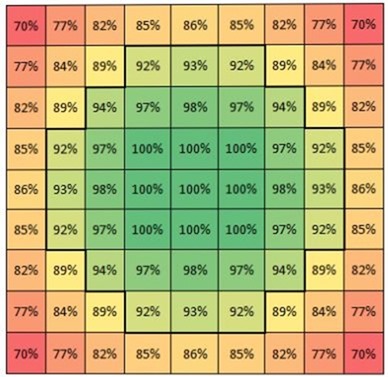

Par exemple, penchons-nous sur le mouvement de pression. La pression est le moins complexe des trois mouvements, à la fois en nombre de permutations uniques et dans l'analyse qui suit. Lorsque l'on regarde si le point sur lequel vous avez appuyé correspond au point de référence, notre fonction de notation compare la distance entre le mouvement que vous avez enregistré dans votre mot de passe image et celui que vous venez d'effectuer. Le score passe de 100 % pour une correspondance exacte à 0 % lorsque le mouvement est trop éloigné. Les points correspondent lorsque le score est >= 90 %. Voici une représentation visuelle de la fonction de notation pour un point situé dans le voisinage immédiat d'une correspondance exacte (100 %) :

La zone ayant une correspondance est un cercle de rayon 3. Pour toute pression spécifique, un total de 37 emplacements (X,Y) renvoie une correspondance. Nous réalisons des calculs similaires pour les variables associées aux lignes et cercles.

Sécurité et nombre de mouvements

Lorsque nous avons examiné le nombre de mouvements qui serait requis pour utiliser un mot de passe image, nous avons pris en compte la sécurité, la facilité de mémorisation et la vitesse. Nous avons cherché à équilibrer ces attributs souvent concurrents pour obtenir une expérience utilisateur optimale qui serait également sûre. Afin de déterminer le nombre de mouvements nécessaires pour répondre à nos objectifs en matière de sécurité, nous avons comparé le mot de passe image avec différentes méthodes d'authentification, c'est-à-dire le code PIN et le mot de passe en texte clair.

L'analyse du nombre de codes PIN uniques est banale. Un code PIN à 4 chiffres (4 chiffres avec 10 possibilités indépendantes chacune) signifie qu'il y a 104 = 10 000 combinaisons uniques.

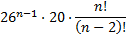

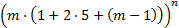

Lorsqu'on regarde les mots de passe alphanumériques, l'analyse peut être simplifiée en supposant que les mots de passe sont une séquence de caractères composée de lettres minuscules (26), de lettres majuscules (26), de chiffres (10) et de symboles (10). Dans le cas le plus simple, lorsqu'un mot de passe est strictement composé de n lettres minuscules, il existe 26n permutations. Lorsque la longueur du mot de passe se situe entre 1 et n lettres, il y a ce nombre de permutations :

Par exemple, un mot de passe de 8 caractères comporte 208 milliards de combinaisons possibles, ce qui pour la plupart des gens semble incroyablement sûr.

Malheureusement, la façon dont la plupart des utilisateurs choisissent leurs mots de passe est loin d'être aléatoire. Laissés à eux-mêmes, les gens utilisent des mots ou expressions communs, le nom de certains membres de leur famille, etc.

Dans ce cas, supposons que l'utilisateur compose son mot de passe de deux lettres minuscules, une lettre majuscule et un chiffre ou symbole. Toutefois, la lettre majuscule et le chiffre/symbole peut apparaître n'importe où dans le mot de passe. Le nombre de mots de passe uniques est alors :

Le tableau suivant illustre la variation de la taille des solutions selon la longueur du mot de passe et les caractères supposés.

Longueur du mot de passe |

Mots de passe uniques |

1 |

s/o |

2 |

s/o |

3 |

81 120 |

4 |

4 18 240 |

5 |

182 790 400 |

6 |

7 128 825 600 |

7 |

259 489 251 840 |

8 |

8 995 627 397 120 |

Si l'on considère le mot de passe image, nous pouvons réaliser une analyse similaire pour chaque type de mouvement. Les informations des tableaux ci-dessous représentent les positions des mouvements uniques et l'indulgence de notre algorithme de reconnaissance.

Pour le mouvement le plus simple, la pression, le nombre d'ensembles de mouvements uniques comme fonction du nombre de pressions est le suivant :

Nb de pressions |

Mouvements uniques |

1 |

270 |

2 |

23 535 |

3 |

2 743 206 |

4 |

178 832 265 |

5 |

15 344 276 658 |

6 |

1 380 314 975 183 |

7 |

130 146 054 200 734 |

8 |

13 168 374 201 327 200 |

Le mouvement qui permet de dessiner un cercle est plus complexe qu'une pression, mais moins qu'une ligne. Si l'on essaie de quantifier la sécurité relative d'un cercle, nous pouvons supposer qu'un assaillant sait que les rayons doivent se situer entre 6 et 25 (ce qui permet de deviner plus facilement le mouvement qui a permis de dessiner le cercle), nous supposerons également que les coordonnées X et Y sont toutes les deux situées entre 5 et 95. Il en résulte que les solutions potentielles à explorer pour un assaillant sont les suivantes :

Comme fonction du nombre de cercles, le nombre d'ensembles de mouvements uniques est le suivant :

Nb de cercles |

Mouvements uniques |

1 |

335 |

2 |

34 001 |

3 |

4 509 567 |

4 |

381 311 037 |

5 |

44 084 945 533 |

6 |

5 968 261 724 338 |

7 |

907 853 751 472 886 |

Le mouvement le plus complexe des trois est la ligne. Une ligne se compose de deux points sur un quadrillage normalisé de 100 x 100 et d'un ordre de ces points. Cela donne nominalement 100 millions de lignes possibles. Toutefois, les lignes doivent au moins faire 5 unités de long, ce qui fait que le nombre de lignes uniques est en réalité de 99 336 960. Contrairement aux tentatives de déduction des cercles au cours desquelles les assaillants peuvent simplifier les déductions, ce qui réduit considérablement le nombre de solutions, aucune réduction évidente de ce genre n'est possible pour les lignes. Les lignes peuvent très facilement aller d'un bord à l'autre de l'écran ou n'être que de très courts segments. Le nombre de correspondances dans le cas de la ligne est le suivant :

Nb de lignes |

Mouvements uniques |

1 |

1 949 |

2 |

846 183 |

3 |

412 096 718 |

4 |

156 687 051 477 |

5 |

70 441 983 603 740 |

Maintenant que nous comprenons la sécurité de chaque mouvement, ces données peuvent être associées pour évaluer les ensembles qui contiennent plusieurs mouvements. Pour ce faire, il est possible d'ajouter les mouvements uniques des trois types de mouvement pour la longueur de mouvement spécifique n et de l'élever à la puissance nème. Cela permet d'obtenir le tableau ci-dessous, qui compare le mot de passe image aux codes PIN et aux mots de passe alphanumériques.

Longueur |

Code PIN à 10 chiffres |

Mot de passe simple avec caractères de a à z |

Mot de passe plus complexe avec caractères |

Mot de passe image avec différents mouvements |

1 |

10 |

26 |

s/o |

2 554 |

2 |

100 |

676 |

s/o |

1 581 773 |

3 |

1 000 |

17 576 |

81 120 |

1 155 509 083 |

4 |

10 000 |

456 976 |

4 218 240 |

612 157 353 732 |

5 |

100 000 |

11 881 376 |

182 790 400 |

398 046 621 309 172 |

6 |

1 000 000 |

308 915 776 |

7 128 825 600 |

|

7 |

10 000 000 |

8 031 810 176 |

259 489 251 840 |

|

8 |

100 000 000 |

208 827 064 576 |

8 995 627 397 120 |

Comme vous pouvez le voir, l'utilisation de trois mouvements permet d'obtenir un nombre important de combinaisons de mouvements uniques, et promet une sécurité similaire à celle d'un mot de passe composé de 5 ou 6 caractères choisis de façon aléatoire. En outre, un mot de passe image composé de trois mouvements est facile à mémoriser et rapide à utiliser.

Outre le nombre de combinaisons uniques, nous avons renforcé la sécurité de la fonctionnalité par l'introduction de deux protections contre les tentatives d'attaques répétées. Similaire au verrouillage des téléphones à l'aide d'un code PIN, lorsque vous entrez votre mot de passe image de façon incorrecte 5 fois, vous ne pouvez plus utiliser cette fonctionnalité tant que vous ne vous êtes pas connecté avec votre mot de passe en texte clair. De plus, le mot de passe image est désactivé dans les cas d'utilisation à distance et réseau, ce qui empêche les attaques réseau contre la fonctionnalité.

En clair, le mot de passe image est une méthode d'ouverture de session qui s'ajoute à votre mot de passe texte, il ne le remplace pas. Vous devez veiller à disposer d'un bon indice et à bien protéger votre mot de passe texte, que vous pouvez toujours utiliser pour ouvrir une session (l'écran d'ouverture de session offre une méthode accessible en un clic pour accéder à toutes les méthodes de saisie du mot de passe disponibles).

Protection contre les traînées

Nous avons également pris en compte certains aspects pratiques pour vous protéger si vous utilisez un mot de passe image. Les utilisateurs sont souvent inquiets des traînées laissées sur un écran tactile et se demandent s'il est simple ou difficile de deviner leur mot de passe en fonction de ces marques. Comme l'ordre des mouvements, leur direction et leur emplacement comptent, deviner l'ensemble correct des mouvements en fonction des traînées est très difficile, même si l'écran est complètement propre, sans parler d'un écran souvent utilisé de façon tactile.

La menace potentielle est la suivante : les traînées laissées après une ouverture de session risquent de donner des indices permettant de deviner la séquence d'authentification. Nous pouvons comparer la facilité de déduction pour trois types d'ouverture de session : clavier tactile, code PIN à quatre chiffres et mot de passe image. Imaginons le pire scénario :

- L'utilisateur nettoie parfaitement son écran.

- L'utilisateur fait attention à toucher le moins d'endroits possible pour s'authentifier.

- L'utilisateur s'éloigne de sa machine sans plus le toucher.

- L'assaillant vole la tablette et peut voir de façon très précise chaque mouvement utilisé pour l'authentification.

Ce scénario est évidemment peu probable, mais il nous permet de comparer les trois formes d'authentification, ainsi que leur vulnérabilité relative face à cette sorte d'attaque.

Un code PIN laisse une traînée à un emplacement connu pour chaque chiffre utilisé dans le code. Si le code PIN comporte n chiffres et que tous les chiffres sont uniques (cas le plus difficile à deviner), il existe n! façons d'ordonner le code PIN. Pour un code PIN à 4 chiffres standard, il existe 24 combinaisons différentes.

Pour un clavier virtuel, il existe également n! façons d'ordonner un mot de passe à n caractères. Pour les mots de passe compatibles, une personne utilise généralement la touche Maj (ou un autre bouton) pour sélectionner différents jeux de caractères. Cette touche sera évidemment également visible à l'assaillant, mais le moment où la touche Maj a été utilisée dans la séquence n'est pas indiqué. Si nous supposons que la touche Maj n'a été utilisée qu'une seule fois dans le mot de passe, il y a n!·n mots de passe possibles à envisager.

Les mouvements ont également n! ordres. Pour chaque cercle et ligne utilisés dans l'ensemble de mouvements, le nombre de permutations augmente selon un facteur de deux. Si tous les mouvements sont des cercles ou des lignes, l'ensemble possible de permutations est le même que pour un mot de passe utilisant la touche Maj,  .

.

Le tableau suivant récapitule le nombre de permutations propres à chacune de ces méthodes pour différentes longueurs de séquence :

Longueur |

Code PIN |

Mot de passe |

Mot de passe avec touche Maj |

Mouvements de pression uniquement |

Mouvements permettant de dessiner des lignes et cercles |

1 |

1 |

1 |

1 |

1 |

2 |

2 |

2 |

2 |

4 |

2 |

8 |

3 |

6 |

6 |

18 |

6 |

48 |

4 |

24 |

24 |

96 |

24 |

384 |

Je le répète, cette supposition s'appuie sur un écran entièrement propre avec uniquement les mouvements rendus visibles par les traînées. Si nous imaginons un scénario dans lequel un assaillant n'est pas en mesure de déduire des informations utiles à partir des traînées (soit parce que la machine est très souvent utilisée et comporte beaucoup de traînées, soit parce que seuls le clavier et la souris sont utilisés), les chances de deviner la séquence correcte deviennent encore plus lointaines. Avec nos trois types de mouvement, la direction et la condition selon laquelle la séquence doit comprendre au moins trois mouvements, le nombre possible de combinaisons de mouvements se situe à 1 155 509 083, comme expliqué ci-dessus.

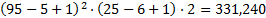

Le dernière attaque que nous avons pris en compte implique les centres d'intérêt sur une image, ou les zones que les utilisateurs choisissent le plus souvent lorsqu'ils sont confrontés à une image. Bien que l'étude que nous avons menée montre que ce type d'attaque est très instable (les zones que les gens choisissent et le type de mouvement qu'ils tracent dessus sont rarement entrés en corrélation dans le laboratoire), nous pouvons analyser cette attaque en supposant qu'une image donnée comporte  centres d'intérêt. Si l'utilisateur est libre d'utiliser n'importe quelle combinaison de pressions, de cercles et de lignes, le nombre total de permutations est alors de

centres d'intérêt. Si l'utilisateur est libre d'utiliser n'importe quelle combinaison de pressions, de cercles et de lignes, le nombre total de permutations est alors de  , où n correspond à la longueur du mot de passe image. Cela donne le nombre suivant de combinaisons possibles :

, où n correspond à la longueur du mot de passe image. Cela donne le nombre suivant de combinaisons possibles :

Centres d'intérêt |

Longueur |

5 |

10 |

15 |

20 |

1 |

75 |

200 |

375 |

600 |

2 |

5 625 |

40 000 |

140 625 |

360 000 |

3 |

421 875 |

8 000 000 |

52 734 375 |

216 000 000 |

4 |

31 640 625 |

1 600 000 000 |

19 775 390 625 |

129 600 000 000 |

Si l'on part du principe qu'une image moyenne possède 10 centres d'intérêt et qu'une séquence de mouvements a une longueur de 3, il existe 8 millions de combinaisons possibles, ce qui rend la perspective de deviner la séquence correcte en moins de 5 tentatives très lointaine.

Bien que nous soyons très satisfaits de la fiabilité du mot de passe image, nous savons que pour diverses entreprises, la sécurité est cruciale et tout ce qui n'est pas un mot de passe complet n'est pas acceptable. C'est pourquoi nous avons implémenté une stratégie de groupe qui donne à l'administrateur de domaine la liberté de choisir si le mot de passe image peut être utilisé. Et bien sûr, le mot de passe image est également facultatif sur votre ordinateur personnel.

Lorsque nous avons entamé le processus de conception du mot de passe image, nous souhaitions une méthode d'ouverture de session qui soit rapide, fluide et personnelle à chaque utilisateur de Windows 8, tout en présentant une sécurité sans faille. Par le biais de nos recherches et ajustements de l'utilisation et du concept, nous pensons avoir mis au point une méthode d'ouverture de session qui est à la fois sécurisée et amusante à utiliser. Nous adorons le mot de passe image et la touche personnelle qu'il apporte à Windows 8. Nous espérons que vous serez de notre avis !

-- Zach

Téléchargez cette vidéo pour la regarder sur votre lecteur habituel :

MP4 haute qualité | MP4 faible qualité