Accédez à distance à votre système d'information avec les solutions d'entreprise de Microsoft

Nous vivons une époque formidable :

- L'accès à Internet est devenu possible depuis quasiment n'importe où grâce à :

- L’extension de la couverture d'Internet via ADSL

- Le développement des réseaux de type hotspot WIFI

- L’expansion rapide de la couverture de l'Internet mobile (3G)

- La démocratisation des PC portables, Netbook et autres équipements communicants

- Nos entreprises nous encouragent de plus en plus (de manière plus ou moins forcée en fonction de l'actualité) à travailler à distance (et cela avec les avantages et inconvénients associés ;-))

Tout cela est bien joli, mais il ne faut pas oublier que tout cela n'est possible que grâce aux équipes IT qui doivent choisir, installer, sécuriser et maintenir des solutions d'accès distants offrant aux employés et dirigeants une expérience la plus transparente possible tout en maintenant un niveau de sécurité acceptable par les équipes responsables de la sécurité du système d'information.

L'IT d’aujourd’hui doit donc faire un choix déterminé par de nombreux paramètres :

- La facilité de mise en oeuvre de la solution

- La simplicité d'usage de la solution par les utilisateurs nomades ou en télé-travail (utilisateurs qui par définition ne sont pas des experts IT)

- Le niveau de sécurité exigé par le RSSI et assuré par la solution

- Le coût de la mise oeuvre et d'utilisation de la solution

Rien que chez Microsoft, de nombreux produits ou technologies répondent aux besoins de nomadisme des utilisateurs et peuvent répondre à vos besoins d'accès à distance à votre système d'information. L'objectif de ce billet est de faire un résumé (le plus exhaustif possible et un peu technique) de ces solutions avec leur positionnement respectif en fonction des 4 critères ci-dessus.

Tout d'abord, pour commencer, la "BIG picture" des solutions Microsoft d'accès distants :

- ISA Server 2006

- IAG 2007

- Windows Server 2008 RRAS

- Windows Server 2008 R2 RRAS

- Windows Server 2008 Terminal Server Gateway

- Windows Server 2008 R2 Remote Desktop Gateway

- Windows Server 2008 R2 DirectAccess

- Forefront TMG

- Forefront UAG

Et oui : il y a du monde !

Commençons par ce qui est disponible dans Windows Server :

Windows Server 2008 / Windows Server 2008 R2 contiennent un rôle appelé RRAS (Remote and Routing Access Server) qui permet d'utiliser le serveur en temps que passerelle VPN (Virtual Private Network, Réseau Privé Virtuel). Cette passerelle permet aux clients VPN d'avoir une connectivité réseau IP (complète ou limitée via des filtres IP) à votre Système d'Informations.

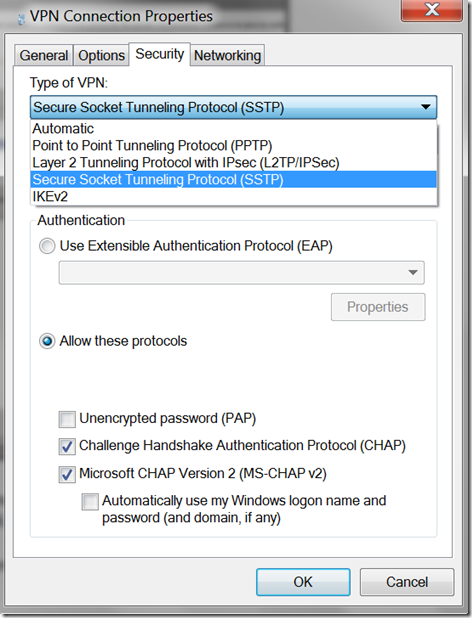

Les communications sont protégées via différents protocoles standards VPN :

- PPTP (Point to Point Tunneling Protocol)

- L2TP/IPSec

- SSTP (Secure Socket Tunneling Protocol)

- IKEv2/IPsec (VPN Reconnect)

Matrice de compatibilité des clients VPN :

Informations complémentaires sur les VPN avec Windows Server RRAS :

Installation et configuration d’un serveur VPN avec SSTP

https://technet.microsoft.com/fr-fr/library/cc753688(WS.10).aspxNouvelle e-démo : Decouverte Windows 7 & VPN Reconnect

https://blogs.technet.com/stanislas/archive/2009/04/06/nouvelle-e-demo-decouverte-windows-7-vpn-reconnect.aspxPremiers pas avec Windows Server 2008 R2 : Configuration d'une passerelle VPN sur Windows Server 2008 R2

https://www.microsoft.com/france/vision/WebcastTechnet.aspx?eid=47e23c50-f3fd-4483-953e-3954c10c87eeRemote Access Step-by-Step Guide: Deploying Remote Access with VPN Reconnect

https://www.microsoft.com/downloads/details.aspx?FamilyID=7e973087-3d2d-4cac-abdf-cc7bde298847&displaylang=enConnexion VPN en SSTP sur un serveur Small Business Server 2008 [par Pierre Chesne]

https://blogs.technet.com/stanislas/archive/2009/07/06/connexion-vpn-en-sstp-sur-un-serveur-small-business-server-2008-par-pierre-chesne.aspxProtocoles de tunneling VPN

https://technet.microsoft.com/fr-fr/library/cc771298(WS.10).aspx

--------------------------

Windows Server 2008 Terminal Server Gateway / Windows Server 2008 R2 Remote Desktop Gateway

Windows Server 2008 / Windows Server 2008 R2 contiennent un rôle appelé Passerelle Terminal Server (2008) ou Passerelle Bureaux à distance (2008 R2) qui permet d'accéder à distance via Internet à des serveurs de terminaux (Windows Server 2000 à 2008 R2) ou station de travail (Windows XP Professionnel, Windows Vista Pro/Entreprise/Ultimate, Windows 7 Pro/Entreprise/Ultimate) qui eux sont dans le réseau de l'entreprise.

En terme d'authentification :

- Sous Windows Server 2008 : la passerelle permet l'utilisation de mot de passe ou de carte à puce

- Sous Windows Server 2008 R2 : la passerelle permet l'utilisation de mot de passe, de carte à puce ou d'une autre solution d'authentification (sous réserve que le fournisseur de celle-ci ait développer un module pour Windows Server 2008 R2)

L'ensemble des communications est chiffrée dans un tunnel HTTPS. On a donc ici un VPN SSL réservé au protocole RDP (utilisé par Terminal Server et bureau à distance)

Matrice de compatibilité en fonction des systèmes clients :

Informations complémentaires sur les passerelle TS avec Windows Server 2008 / 2008 R2 :

Virtualisation de présentation avec les services Terminal Server améliorés

https://technet.microsoft.com/fr-fr/magazine/2008.11.pvterminal.aspxInstallation d'une passerelle Terminal Server (TS Gateway)

https://www.microsoft.com/france/vision/WebcastTechnet.aspx?eid=5cb7e670-7fbe-48e9-9a51-3bd0817bc6ab

-------------------------

ISA Server 2006

S'installe sur Windows Server 2003 ou 2003 R2 et offre les fonctionnalités suivantes pour les accès distants :

- Passerelle VPN (celle de Windows Server avec en plus des fonctions de filtrage plus granulaires (règles de pare-feu, filtrage applicatif). Les protocoles VPN supportés (côtés client et serveur) sont PPTP et L2TP/IPsec

- Reverse proxy Web : permet d'accéder aux applications intranet/extranet de l'entreprise comme Outlook Web Access ou SharePoint. ISA Server 2006 dispose d'assistant permet de publier très facilement les services Web d'Exchange Server ou de SharePoint. La publication d'autres services Web est également possible mais est moins bien packagée (assistants de configuration pour Exchange ou SharePoint)

Informations complémentaires sur ISA Server 2006 :

TechCenter français ISA Server 2006

https://technet.microsoft.com/fr-fr/forefront/edgesecurity/default.aspxAméliorez la sécurité de la passerelle TS grâce à ISA Server 2006

https://technet.microsoft.com/fr-fr/magazine/2008.09.tsg.aspxToute l'actualité ISA Server 2006

https://blogs.technet.com/stanislas/archive/tags/ISA+2006/default.aspxDémonstrations vidéos (en français) de configuration d'ISA Server 2006

https://blogs.technet.com/stanislas/archive/2008/12/30/toutes-les-e-demos-sur-isa-server-2006.aspx

--------------------------

IAG 2007

Intelligent Application Gateway 2007 s'achète sous la forme d'un boitier réseau (appliance) ou d'une machine virtuelle (virtual appliance) pré-configurée.

IAG permet d'offrir connectivité au niveau des applications (à la différence d'une connectivité purement réseau comme une passerelle VPN). Les applications peuvent être des applications web intranet ou des applications client/server (ex: Terminal Server, Telnet, CRM, ERP...).

Pour la publication des applications internes Web, c'est un reverse proxy avancé (dans le sens plus évolué qu'ISA Server) qui est capable d'analyser en profondeur les échanges HTTP(s).

La particularité d'IAG est son (ses) portail(s) Web d'accès aux applications, portail complétement personnalisable et construit dynamiquement en fonction des permissions d'accès des utilisateurs, de la conformité des postes clients, du type d'OS, de navigateur Web....

Autre élements de personnalisation important : toutes les méthodes d'authentification (carte à puce, Token, biométrie, OTP...) sont implémentables et utilisables dans IAG 2007 (certaines nécessitent cependant un développement spécifique). Les communications entre le poste client et le serveur IAG sont basées sur HTTTPS (on peut donc parler ici de VPN SSL).

Informations complémentaires sur IAG 2007 :

IAG 2007 : documentation en ligne sur Microsoft TechNet

https://technet.microsoft.com/en-us/library/cc303240.aspx

--------------

Forefront TMG

Forefront TMG (Threat Management Gateway) est le successeur d'ISA Server 2006 dont il reprend les fonctionnalités pour les accès distants mais en profitant cette fois-ci des évolutions de la plateforme windows Server.

Forefront TMG s'installe sur Windows Server 2008 64 bit ou Windows Server 2008 R2 et dispose des nouveautés suivantes en terme de VPN nomade :

- Support de SSTP

- Support de IKEv2 (VPN Reconnect)

- Support de NAP (Network Access Protection) pour le contrôle de conformité des postes lors de l'accès au réseau

- Support des nouveaux algorithmes cryptogratiques (AES, SHA-256,...)

Les asssistants de publication de serveurs Intranet ont été mis à jour avec les dernières versions de nos produits (Exchange 2010...)

Informations complémentaires sur Forefront TMG :

Vue d'ensemble de Forefront TMG en moins de 12 minutes

https://blogs.technet.com/stanislas/archive/2009/09/22/vue-d-ensemble-de-forefront-tmg-en-moins-de-12-minutes.aspxToute l'actualité sur Forefront TMG

https://blogs.technet.com/stanislas/archive/tags/Forefront+TMG/default.aspxTechCenter Forefront TMG

https://technet.microsoft.com/en-us/forefront/edgesecurity/default.aspxLe blog de l'équipe produit Forefront TMG

https://blogs.technet.com/isablog/

----------------------------

DirectAccess avec Windows Server 2008 R2 et Windows 7

Alors là, on commence à atteindre (à mon avis) le Nirvana en terme de mobilité et d'accès distant :

- Pour les utilisateurs, l'accès au Système d'Information est complétement transparent, aucune action spécifique (utilisation d'un Kit de connexion...) n'est nécessaire. Le poste de travail s'utilise exactement de la même façon à l'intérieur et à l'extérieur de l'entreprise, que le poste soit connecté sur un LAN, un réseau sans fil, derrière un routeur ADSL à la maison...

- Pour les administrateurs, c'est enfin l'occasion d'en reprendre le contrôle logique des PCs nomades de l’entreprise : quand un poste configuré en DirectAccess a accès à Internet, il est automatiquement connecté aux serveurs d'Infrastructure (DC, DNS, serveurs de management et de télédistribution) de l'entreprise. Ainsi, l'administrateur IT peut surveiller, configurer ou déployer des applications de la même façon que sur le réseau local.

Matrice de compatibilité des clients DirectAccess :

Informations complémentaires sur DirectAccess avec Windows Server 2008 R2 et Windows 7 :

Step By Step Guide: Demonstrate DirectAccess in a Test Lab

https://www.microsoft.com/downloads/details.aspx?FamilyID=8D47ED5F-D217-4D84-B698-F39360D82FAC&displaylang=enDirectAccess : nouvelles e-démos pour monter une plateforme DirectAccess

https://blogs.technet.com/stanislas/archive/2009/09/15/directaccess-nouvelles-e-d-mos-pour-monter-une-plateforme-directaccess.aspxToute l'actualité sur DirectAccess

https://blogs.technet.com/stanislas/archive/tags/DirectAccess/default.aspx

---------

Forefront UAG (Unified Access Gateway)

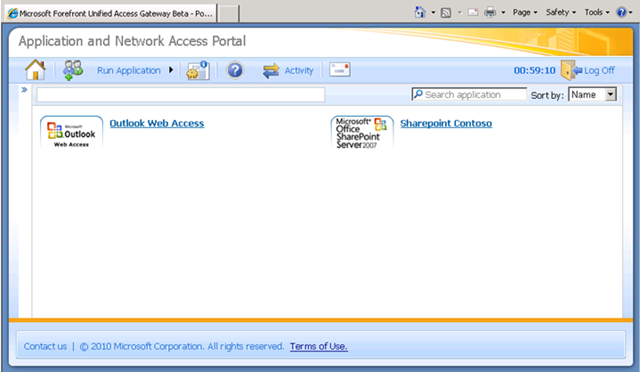

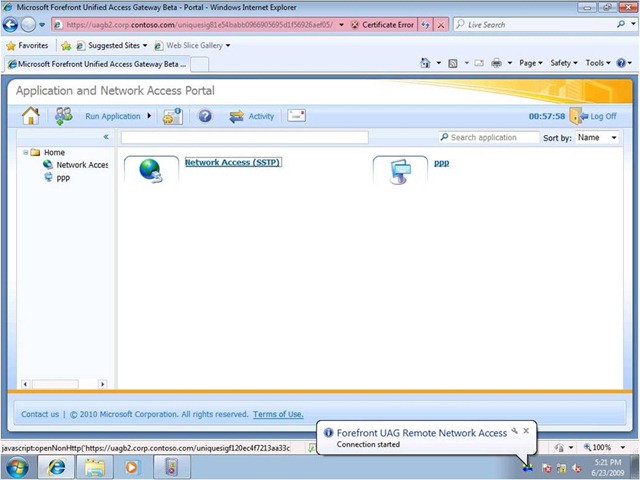

Et voici le meilleur pour la fin : LA solution combinant toutes les méthodes d'accès à distance présentées préalablement.

Forefront UAG est le successeur d'IAG 2007 et sera disponible en fin d'année 2010 (il est actuellement en version RC0)

Forefront UAG fonctionne sur Windows Server 2008 R2 et propose au sein d'une même interface d'administration les méthodes d'accès à distance suivantes :

- Reverse proxy avancé (cf. IAG)

- Portail Web d'accès aux applications

- Support natif d'Internet Explorer, Firefox et Safari

- Support des équipements mobiles type smartphone, PDA

- Passerelle VPN utilisant les mécanismes de Windows Server 2008 R2 RRAS

- Passerelle Remote Desktop (RD Gateway) de Windows Server 2008 R2

- Serveur DirectAccess avec des ajouts fonctionnels par rapport au rôle disponible dans Windows :

- Support de la montée en charge (scale out) sous la forme de ferme de serveurs UAG

- Support de l'équilibrage de charge réseau NLB (Network Load Balancing)

- NAT64/DNS64 pour la transition IPv6 vers IPv4 : permet de ne pas nécessiter d'IPv6 en interne, Forefront UAG s'occupe de tout :-)

Informations complémentaires sur Forefront UAG :

Vue d'ensemble de Forefront UAG en moins de 15 minutes

https://blogs.technet.com/stanislas/archive/2009/09/23/vue-d-ensemble-de-forefront-uag-en-moins-de-15-minutes.aspxVue d'ensemble de Forefront UAG en vidéo aux formats pour smartphone, lecteur multimédia

https://www.tektekpocket.com/post/2009/09/23/Vue-de28099ensemble-de-Forefront-Unified-Access-Gateway-en-moins-de-15-minutes.aspxDirectAccess avec Forefront UAG : NAT64 et DNS64 en action

https://blogs.technet.com/stanislas/archive/2009/09/24/directaccess-avec-forefront-uag-nat64-et-dns64-en-action.aspxBlog de l'équipe produit Forefront UAG : https://blogs.technet.com/edgeaccessblog/

Voilà, j’espère que ce petit tour d’horizon de nos solutions d’accès distants vous aura éclairci les idées :-)