Creación y uso de reglas de automatización de Microsoft Sentinel para administrar respuestas

En este artículo se explica cómo crear y usar reglas de automatización en Microsoft Sentinel para administrar y orquestar la respuesta a las amenazas, con el fin de maximizar la eficiencia y eficacia de un centro de operaciones de seguridad.

En este artículo aprenderá a definir los desencadenadores y las condiciones que determinarán en qué momento se ejecutará una regla de automatización, las distintas acciones que puede ordenar a esta que realice y las restantes características y funcionalidades.

Importante

Las características destacadas de las reglas de automatización se encuentran actualmente en VERSIÓN PRELIMINAR. Consulte Términos de uso complementarios para las Versiones preliminares de Microsoft Azure para conocer los términos legales adicionales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general.

Microsoft Sentinel está disponible como parte de la versión preliminar pública de la plataforma unificada de operaciones de seguridad en el portal de Microsoft Defender. Para obtener más información, consulte Microsoft Sentinel en el portal de Microsoft Defender.

Diseño de una regla de automatización

Antes de crear la regla de automatización, se recomienda determinar su ámbito y diseño, incluidos el desencadenador, las condiciones y las acciones que configurarán la regla.

Determinación del ámbito

El primer paso para diseñar y definir una regla de automatización es averiguar a qué incidentes o alertas se desea aplicar. ya que ello afectará directamente a la forma en que se crea la regla.

También conviene determinar el caso de uso. ¿Qué se intenta lograr con esta automatización? Considere las opciones siguientes:

- Cree tareas para que los analistas sigan la evaluación de prioridades, la investigación y la corrección de incidentes.

- Suprimir incidentes ruidosos. (Como alternativa, use otros métodos para controlar falsos positivos en Microsoft Sentinel).

- Evaluar las prioridades de los incidentes nuevos mediante el cambio de su estado, de Nuevo a Activo, y la asignación de un propietario.

- Etiquetar los incidentes para clasificarlos.

- Escalar un incidente mediante la asignación de un nuevo propietario.

- Cerrar los incidentes resueltos, especificando un motivo y agregando comentarios.

- Analizar el contenido del incidente (alertas, entidades y otras propiedades) y realizar más acciones llamando a un cuaderno de estrategias.

- Controle o responda a una alerta sin incidente asociado.

Determinación del desencadenador

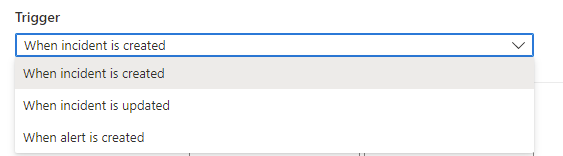

¿Desea que se active esta automatización cuando se creen incidentes o alertas nuevos? O bien, ¿desea que se active cada vez que se actualice un incidente?

Las reglas de Automation se desencadenan cuando se crea o actualiza un incidente o cuando se crea una alerta. Recuerde que los incidentes incluyen alertas, y las reglas de análisis pueden crear tanto los incidentes como las alertas. Hay varios tipos de reglas de análisis, como se explica en Detección de amenazas con reglas de análisis integradas en Microsoft Sentinel.

En la tabla siguiente se muestran los distintos escenarios posibles que harán que se ejecute una regla de automatización.

| Tipo de desencadenador | Eventos que hacen que se ejecute la regla |

|---|---|

| Al crear un incidente | Plataforma de operaciones de seguridad unificada en Microsoft Defender: Microsoft Sentinel no incorporado a la plataforma unificada: |

| Al actualizar un incidente | |

| Cuándo se crea la alerta |

Creación de una regla de automatización

La mayoría de las siguientes instrucciones se aplican a todos y cada uno de los casos de uso para los que creará reglas de automatización.

Si quiere suprimir incidentes molestos, pruebe a controlar falsos positivos.

Si desea crear una regla de automatización para aplicarla a una regla de análisis específica, consulte Establecimiento de respuestas automatizadas y creación de la regla.

Para crear la regla de automatización:

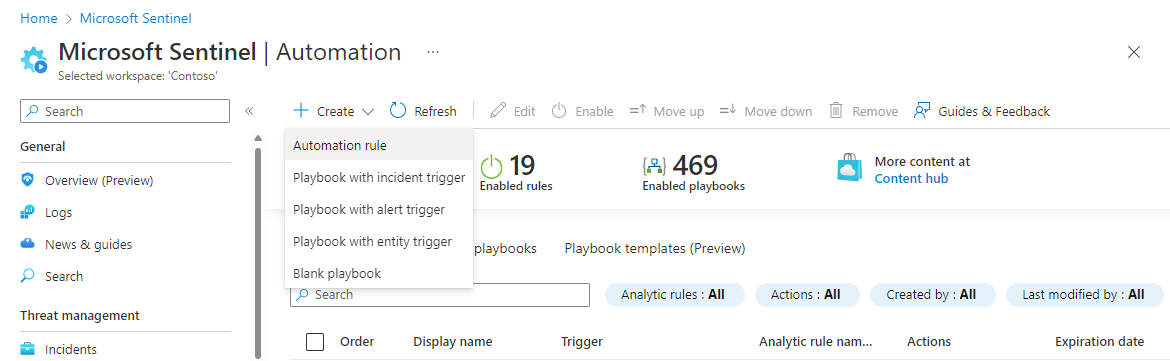

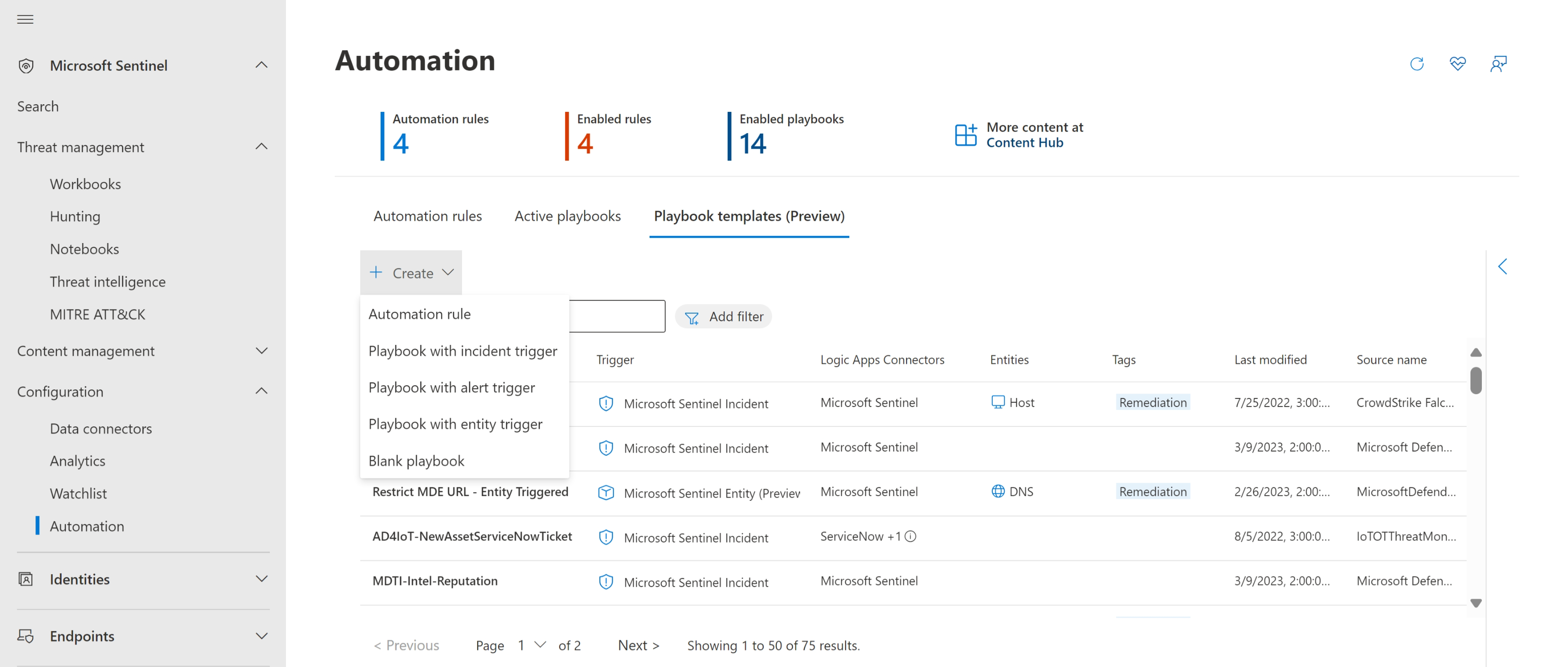

Para Microsoft Sentinel en el Azure portal, seleccione la página Configuración>Automatización. Para Microsoft Sentinel en el Portal de Defender, seleccione Microsoft Sentinel>Configuración>Automatización.

En la página Automatización del menú de navegación de Microsoft Sentinel, seleccione Crear en el menú superior y elija Regla de automatización.

Se abre el panel Create new automation rule (Creación de una regla de automatización). En el campo Nombre de regla de Automatización, escriba un nombre para la regla.

Elección de un desencadenador

En el menú desplegable Desencadenante, seleccione el desencadenante adecuado según la circunstancia para la que esté creando la regla de automatización: Cuando se crea una incidencia, Cuando se actualiza una incidencia o Cuando se crea una alerta.

Definir condiciones

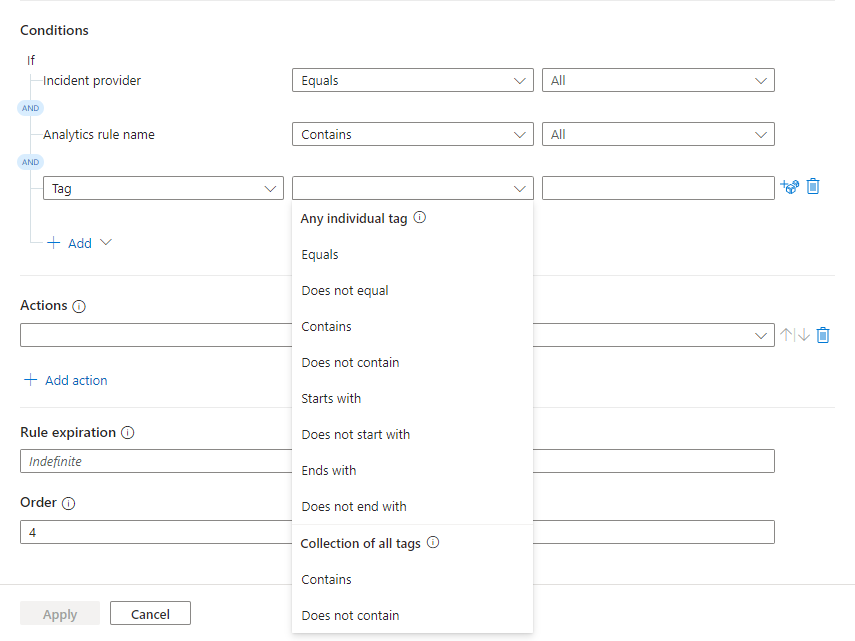

Use las opciones del área Condiciones para definir condiciones para la regla de automatización.

Las reglas que cree para cuando se genere una alerta solo admiten la propiedad Si Nombre de la regla de análisis en la condición. Seleccione si desea que la regla sea inclusiva (Contiene) o exclusiva (No contiene) y, a continuación, seleccione el nombre de la regla analítica en la lista desplegable.

Los valores de nombre de regla analítica incluyen solo reglas de análisis y no incluyen otros tipos de reglas, como inteligencia sobre amenazas o reglas de anomalías.

Las reglas que cree para cuando se cree o actualice un incidente admiten una gran variedad de condiciones, en función de su entorno. Estas opciones comienzan por saber si el área de trabajo se incorpora a la plataforma unificada de operaciones de seguridad:

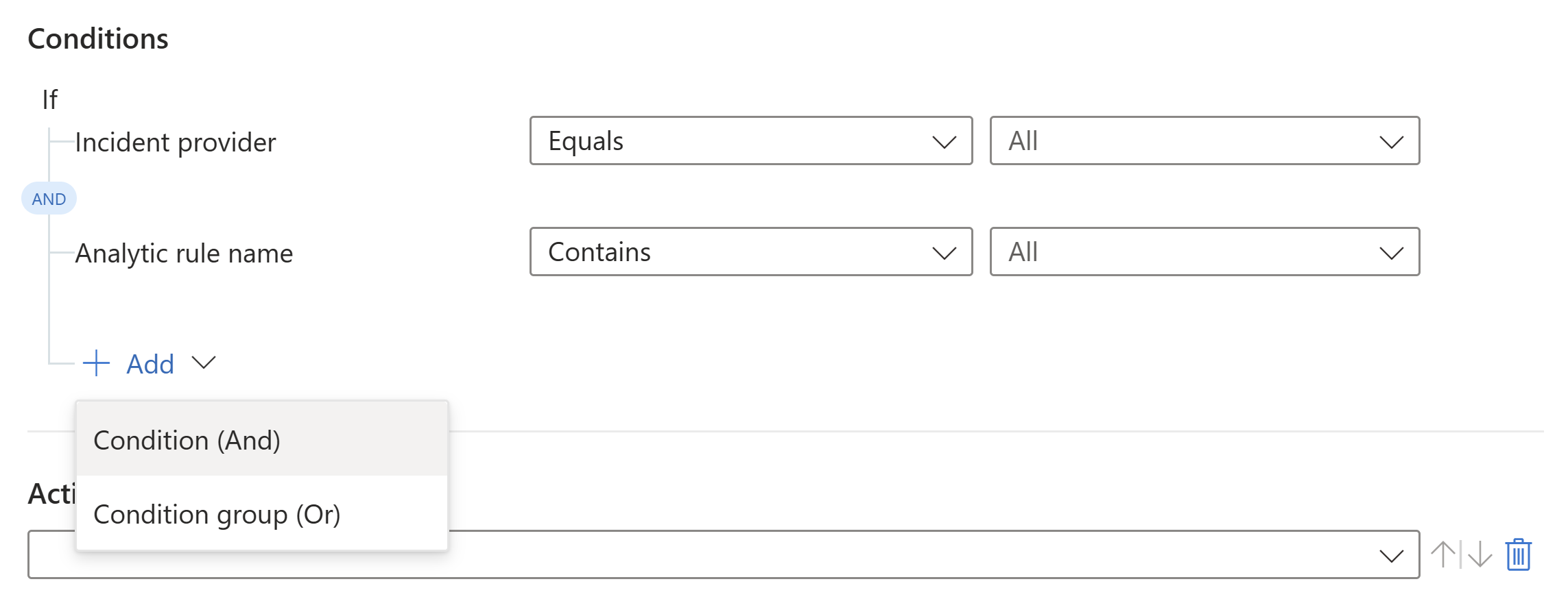

Si el área de trabajo se incorpora a la plataforma de operaciones de seguridad unificadas, empiece seleccionando uno de los operadores siguientes, en Azure o en el portal de Defender:

AND: condiciones individuales que se evalúan como un grupo. La regla se ejecuta si se cumplen todas las condiciones de este tipo.

Para trabajar con el operador de AND, seleccione el expansor + Agregar y elija Condición (And) en la lista desplegable. La lista de condiciones se rellena mediante los campos de propiedad de incidente y propiedad de entidad.

OR (también conocidos como grupos de condiciones): grupos de condiciones, cada uno de los cuales se evalúa de forma independiente. La regla se ejecuta si se cumplen uno o varios grupos de condiciones. Para aprender a trabajar con estos tipos complejos de condiciones, consulte Adición de condiciones avanzadas a las reglas de automatización.

Por ejemplo:

Si seleccionó Cuando se actualiza un incidente como desencadenador, empiece por definir las condiciones y agregue operadores y valores adicionales según sea necesario.

Para definir las condiciones:

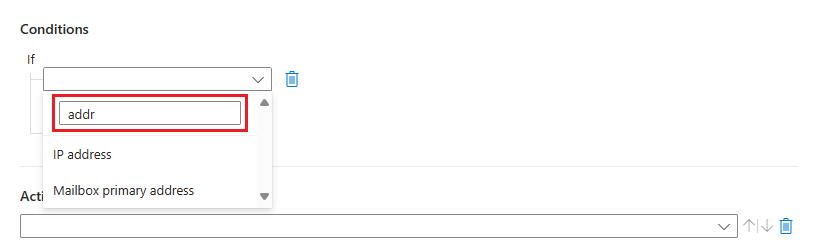

Seleccione una propiedad en el primer cuadro desplegable de la izquierda. Puede empezar a escribir cualquier parte de un nombre de propiedad en el cuadro de búsqueda para filtrar dinámicamente la lista, con el fin de que pueda encontrar rápidamente lo que busca.

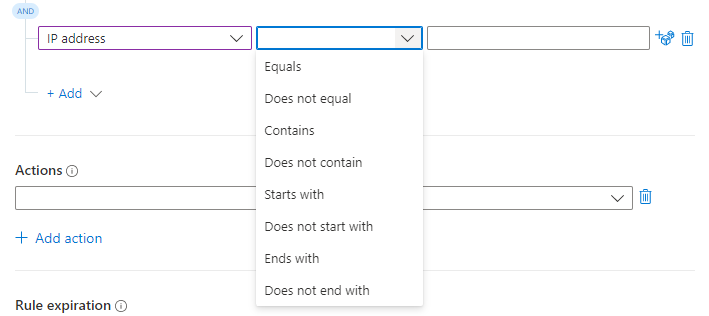

Seleccione un operador en el siguiente cuadro desplegable de la derecha.

La lista de operadores entre los que puede elegir varía en función del desencadenador y la propiedad seleccionados.

Condiciones disponibles con el desencadenador create

Propiedad Operador establecido - Título

- Descripción

- Todas las propiedades de entidad enumeradas- Es igual a/No es igual a

- Contiene/No contiene

- Empieza por/No empieza por

- Termina por/No termina por- Etiqueta (Consulte individual frente a colección) Cualquier etiqueta individual:

- Es igual a/No es igual a

- Contiene/No contiene

- Empieza por/No empieza por

- Termina por/No termina por

Colección de todas las etiquetas:

- Contiene/No contiene- Gravedad

- Estado

- Clave de detalles personalizados- Es igual a/No es igual a - Tácticas

- Nombres de los productos de alerta

- Valor de detalles personalizados

- Nombre de la regla de análisis- Contiene/No contiene Condiciones disponibles con el desencadenador update

Propiedad Operador establecido - Título

- Descripción

- Todas las propiedades de entidad enumeradas- Es igual a/No es igual a

- Contiene/No contiene

- Empieza por/No empieza por

- Termina por/No termina por- Etiqueta (Consulte individual frente a colección) Cualquier etiqueta individual:

- Es igual a/No es igual a

- Contiene/No contiene

- Empieza por/No empieza por

- Termina por/No termina por

Colección de todas las etiquetas:

- Contiene/No contiene- Etiqueta (además de lo anterior)

- Alertas

- Comentarios- Agregado - Gravedad

- Estado- Es igual a/No es igual a

- Cambiado

- Cambiado de

- Cambiado a- Propietario - Cambiado - Actualizado por

- Clave de detalles personalizados- Es igual a/No es igual a - Tácticas - Contiene/No contiene

- Agregado- Nombres de los productos de alerta

- Valor de detalles personalizados

- Nombre de la regla de análisis- Contiene/No contiene Condiciones disponibles con el desencadenador de alertas

La única condición que se puede evaluar mediante reglas basadas en el desencadenador de creación de alertas es la regla de análisis de Microsoft Sentinel que creó la alerta.

Las reglas de automatización basadas en el desencadenador de alertas solo se ejecutarán en las alertas creadas por Microsoft Sentinel.

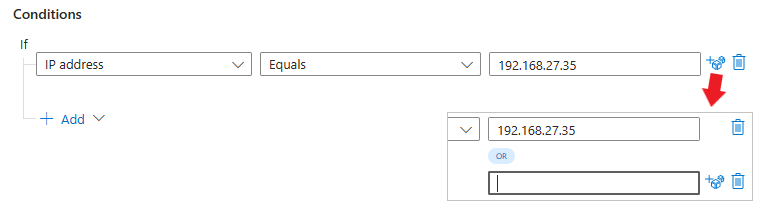

Escriba un valor en el campo de la derecha. Dependiendo de la propiedad que elija, puede ser un cuadro de texto o una lista desplegable en la que se selecciona en una lista cerrada de valores. También puede agregar varios valores seleccionando el icono de dado a la derecha del cuadro de texto.

De nuevo, para establecer condiciones OR complejas con campos diferentes, consulte Adición de condiciones avanzadas a las reglas de automatización.

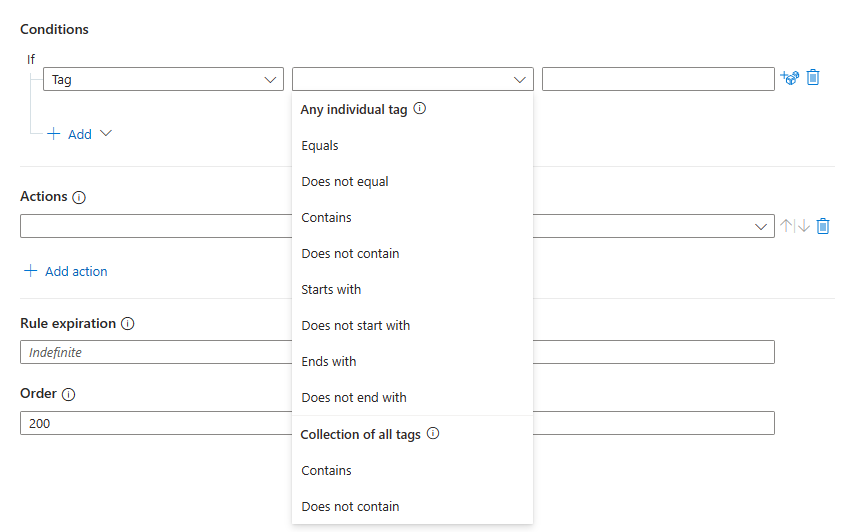

Condiciones basadas en etiquetas

Puede crear dos tipos de condiciones basadas en etiquetas:

- Las condiciones con los operadores Cualquier etiqueta individual evalúan el valor especificado en cada etiqueta de la colección. La evaluación es true cuando al menos una etiqueta satisface la condición.

- Las condiciones con los operadores Colección de todas las etiquetas evalúan el valor especificado en la colección de etiquetas como una sola unidad. La evaluación es true solo si la colección en su conjunto satisface la condición.

Para agregar una de estas condiciones en función de las etiquetas de un incidente, siga estos pasos:

Cree una nueva regla de automatización como se ha descrito anteriormente.

Agregue una condición o un grupo de condiciones.

Seleccione Etiqueta en la lista desplegable de propiedades.

Seleccione la lista desplegable operadores para mostrar los operadores disponibles entre los que elegir.

Vea cómo se dividen los operadores en dos categorías como se describe antes. Elija el operador cuidadosamente en función de cómo desea que se evalúen las etiquetas.

Para obtener más información, vea Propiedad Etiqueta: individual frente a colección.

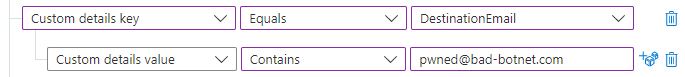

Condiciones basadas en detalles personalizados

Puede establecer el valor de un detalle personalizado que se muestra en un incidente como una condición de una regla de automatización. Recuerde que los detalles personalizados son puntos de datos en registros de eventos sin procesar que se pueden recuperar y mostrar en alertas e incidentes generados a partir de ellas. Use detalles personalizados para obtener el contenido relevante real en las alertas sin tener que profundizar en los resultados de la consulta.

Para agregar una condición basada en un detalle personalizado:

Cree una nueva regla de automatización como se describe anteriormente.

Agregue una condición o un grupo de condiciones.

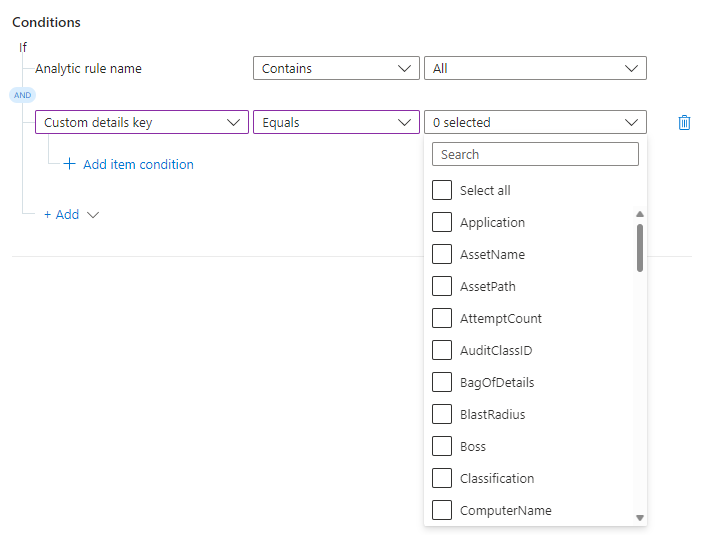

Seleccione Clave de detalles personalizados de la lista desplegable de propiedades. Seleccione Es igual que o No es igual a en la lista desplegable de operadores.

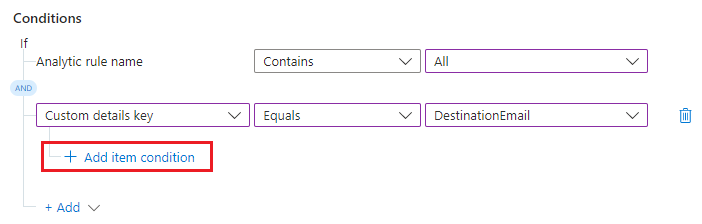

Para la condición de detalles personalizados, los valores de la última lista desplegable proceden de los detalles personalizados que se mostraron en todas las reglas de análisis enumeradas en la primera condición. Seleccione los detalles personalizados que quiera usar como condición.

Ha elegido el campo que desea evaluar para esta condición. Ahora especifique el valor que aparece en ese campo que hace que esta condición se evalúe como true.

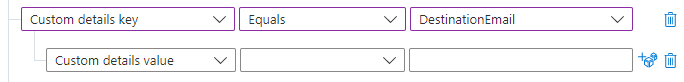

Seleccione + Agregar condición de elemento.

La línea de condición de valor aparece a continuación.

Seleccione Contiene o No contiene en la lista desplegable de operadores. En el cuadro de texto de la derecha, escriba el valor para el que quiere que la condición se evalúe como true.

En este ejemplo, si el incidente tiene el detalle personalizado DestinationEmail y si el valor de ese detalle es pwned@bad-botnet.com, se ejecutarán las acciones definidas en la regla de automatización.

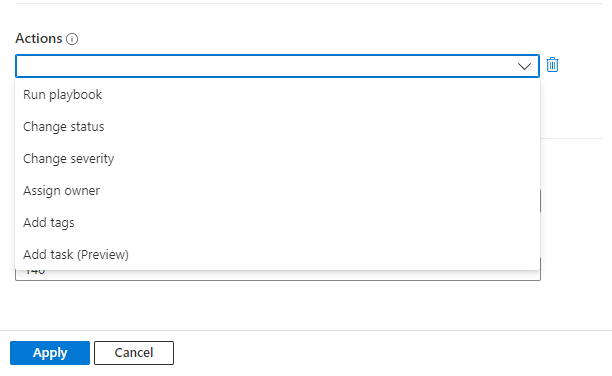

Incorporación de una acción

Elija las acciones que desea que realice esta regla de automatización. Entre las acciones disponibles se incluyen Asignar propietario, Cambiar estado, Cambiar gravedad, Agregar etiquetasy Ejecutar cuaderno de estrategias. Puede agregar tantas acciones como desee.

Nota

Solo la acción Ejecutar cuaderno de estrategias está disponible en las reglas de automatización mediante el desencadenador de alertas.

Para cualquier acción que elija, rellene los campos que aparecen para esa acción según lo que desee hacer.

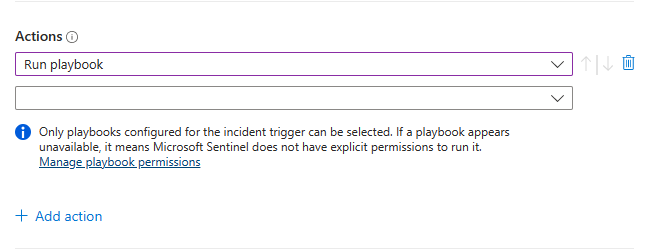

Si agrega la acción Ejecutar cuaderno de estrategias, se le pedirá que elija en la lista desplegable de los cuadernos de estrategias disponibles.

Solo se pueden ejecutar desde reglas de automatización los cuadernos de estrategias iniciados por el desencadenador de incidentes usando uno de los desencadenadores de incidentes, por lo que solo estos aparecerán en la lista. Del mismo modo, solo los cuadernos de estrategias que comienzan con el desencadenador de alertas están disponibles en las reglas de automatización mediante el desencadenador de alertas.

Se deben conceder permisos explícitos a Microsoft Azure Sentinel para ejecutar cuadernos de estrategias. Si un cuaderno de estrategias aparece "atenuado" en la lista desplegable, significa que Sentinel no tiene permisos para el grupo de recursos de este cuaderno de estrategias. Seleccione el vínculo Manage playbook permissions (Administrar permisos del cuaderno de estrategias) para asignar permisos.

En el panel Manage permissions (Administrar permisos) que se abre, active las casillas de los grupos de recursos que contienen los cuadernos de estrategias que quiere ejecutar y seleccione Apply (Aplicar).

Debe tener permisos de propietario en cualquier grupo de recursos al que quiera conceder permisos de Microsoft Sentinel y debe tener el rol Colaborador de automatización de Microsoft Sentinel en cualquier grupo de recursos que contenga cuadernos de estrategias que quiera ejecutar.

Si aún no tiene un cuaderno de estrategias que realice la acción que tiene en mente, créelo. Tras crear el cuaderno de estrategias tendrá que salir del proceso de creación de reglas de automatización y reiniciarlo.

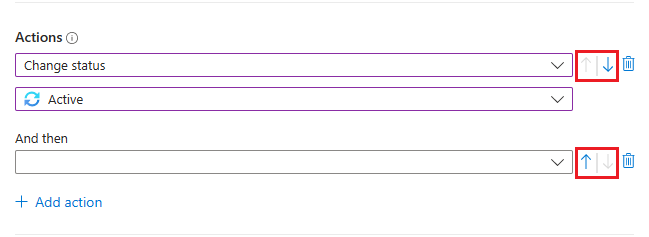

Desplazar acciones

Puede cambiar el orden de las acciones de su regla incluso después de haberlas agregado. Seleccione las flechas azules hacia arriba o hacia abajo que aparecen junto a cada acción para subirla o bajarla un paso.

Finalización de la creación de la regla

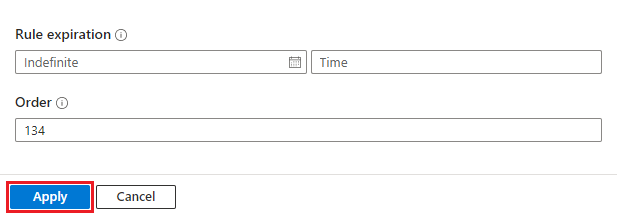

En Expiración de la regla, si quiere que la regla de automatización expire, establezca una fecha de expiración (y, opcionalmente, una hora). De lo contrario, déjelo como Indefinido.

El campo Orden se rellena previamente con el siguiente número disponible para el tipo de desencadenador de la regla. Este número determina en qué parte de la secuencia de reglas de automatización (del mismo tipo de desencadenador) se ejecutará esta regla. Puede cambiar el número si desea que esta regla se ejecute antes que una regla existente.

Consulte Notas sobre el orden de ejecución y la prioridad para obtener más información.

Seleccione Aplicar. ¡Y ya está!

Auditoría de la actividad de las reglas de automatización

Averigüe qué reglas de automatización podrían haberse activado en un incidente determinado. Tiene un registro completo de las crónicas de incidentes disponibles en la tabla SecurityIncident de la página Registros en Azure Portal o en la página Búsqueda avanzada en el portal de Defender. Use la siguiente consulta para ver toda la actividad de su regla de automatización:

SecurityIncident

| where ModifiedBy contains "Automation"

Ejecución de reglas de automatización

Las reglas de automatización se ejecutan secuencialmente, según el orden que se determine. Cada regla de automatización se ejecuta na vez finalizada la ejecución de la anterior. Dentro de una regla de automatización, todas las acciones se ejecutan de manera secuencial en el orden en que se definieron. Consulte Notas sobre el orden de ejecución y la prioridad para obtener más información.

En una regla de automatización, las acciones del cuaderno de estrategias se pueden tratar de forma diferente en algunas circunstancias, según los criterios siguientes:

| Tiempo de ejecución del cuaderno de estrategias | La regla de automatización pasa a la siguiente acción... |

|---|---|

| Menos de un segundo | Inmediatamente después de que se completa el cuaderno de estrategias |

| Menos de dos minutos | Hasta dos minutos después de que el cuaderno de estrategias haya empezado a ejecutarse, pero no más de diez segundos después de que se complete el cuaderno de estrategias |

| Más de dos minutos | Dos minutos después de que el cuaderno de estrategias haya empezado a ejecutarse, independientemente de si se completó o no |

Pasos siguientes

En este documento, ha aprendido cómo usar las reglas de automatización para administrar de forma centralizada la automatización de respuestas para incidentes y alertas de Microsoft Sentinel.

- Para obtener información sobre cómo agregar condiciones avanzadas con operadores

ORa reglas de automatización, consulte Adición de condiciones avanzadas a las reglas de automatización de Microsoft Sentinel. - Para obtener más información sobre las reglas de automatización, consulte Automatización del tratamiento de incidentes en Microsoft Sentinel mediante reglas de automatización

- Para obtener más información sobre las opciones avanzadas de automatización, consulte Automatización de la respuesta a amenazas con cuadernos de estrategias de Microsoft Sentinel.

- Para aprender a usar reglas de automatización para agregar tareas a incidentes, consulte Creación de tareas de incidentes en Microsoft Sentinel mediante reglas de automatización.

- Para migrar cuadernos de estrategias de desencadenador de alertas para que los invoquen las reglas de automatización, consulte Migración de los cuadernos de estrategias de desencadenador de alertas de Microsoft Sentinel a reglas de automatización

- Para obtener sobre la implementación de reglas de automatización y cuadernos de estrategias, consulte Tutorial: Uso de cuadernos de estrategias para automatizar las respuestas a amenazas en Microsoft Sentinel.