Integre su infraestructura existente de Servidor de políticas de red (NPS) con la autenticación multifactor de Microsoft Entra

La extensión Servidor de políticas de red (NPS) para la autenticación multifactor de Microsoft Entra agrega capacidades MFA basadas en la nube a su infraestructura de autenticación utilizando sus servidores existentes. Con la extensión NPS, puede agregar verificación de llamadas de teléfono, mensaje de texto o de aplicaciones de teléfono al flujo de autenticación existente sin tener que instalar, configurar ni mantener servidores nuevos.

La extensión NPS actúa como un adaptador entre RADIUS y la autenticación multifactor Microsoft Entra basada en la nube para proporcionar un segundo factor de autenticación para usuarios federados o sincronizados.

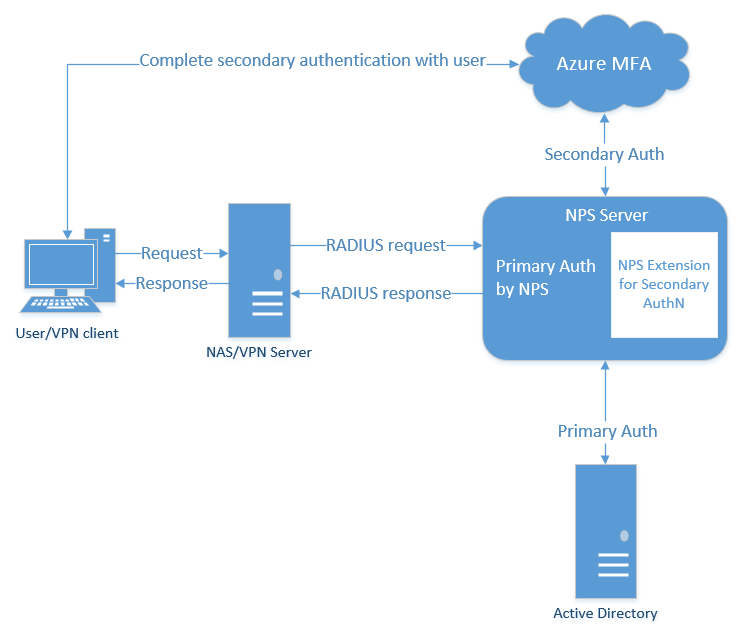

Funcionamiento de la extensión NPS

Cuando utiliza la extensión NPS para la autenticación multifactor de Microsoft Entra, el flujo de autenticación incluye los siguientes componentes:

Servidor NAS/VPN recibe solicitudes de los clientes VPN y las convierte en solicitudes RADIUS para servidores NPS.

Servidor NPS se conecta a Active Directory Domain Services para realizar la autenticación principal para las solicitudes RADIUS y, cuando se realiza correctamente, pasa la solicitud a todas las extensiones instaladas.

La extensión NPS activa una solicitud de autenticación multifactor de Microsoft Entra para la autenticación secundaria. Una vez que la extensión recibe la respuesta y, si el desafío de MFA se realiza correctamente, se completa la solicitud de autenticación proporcionando al servidor NPS tokens de seguridad que incluyen una notificación de MFA, emitidos por Azure STS.

Nota:

Aunque NPS no admite la coincidencia de números, la extensión NPS más reciente admite métodos de contraseñas de un solo uso y duración definida (TOTP), como la TOTP disponible en Microsoft Authenticator. El inicio de sesión de TOTP proporciona una seguridad mejor que la experiencia alternativa de Aprobar/Denegar.

A partir del 8 de mayo de 2023, cuando la coincidencia de números esté habilitada para todos los usuarios, a cualquier persona que realice una conexión RADIUS con la extensión NPS versión 1.2.2216.1 o posterior se le pedirá que inicie sesión con un método TOTP en su lugar. Los usuarios deben tener un método de autenticación TOTP registrado para ver este comportamiento. Sin un método TOTP registrado, los usuarios seguirán viendo Aprobar/Denegar.

La autenticación multifactor de Microsoft Entra se comunica con Microsoft Entra ID para recuperar los detalles del usuario y realiza la autenticación secundaria utilizando un método de verificación configurado para el usuario.

El diagrama siguiente ilustra este flujo de solicitud de autenticación de alto nivel:

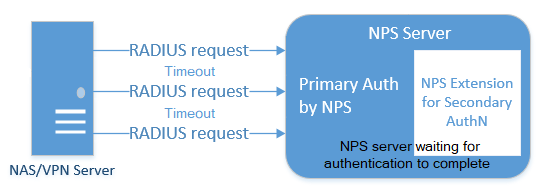

Comportamiento del protocolo RADIUS y la extensión NPS

Como RADIUS es un protocolo UDP, el emisor presupone la pérdida de paquetes y espera una respuesta. Después de un período de tiempo, puede agotarse el tiempo de espera de la conexión. Si es así, el paquete se reenvía, ya que el emisor asume que el paquete no llegó al destino. En el escenario de autenticación de este artículo, los servidores VPN envían la solicitud y esperan una respuesta. Si se agota el tiempo de espera de la conexión, el servidor VPN envía la solicitud de nuevo.

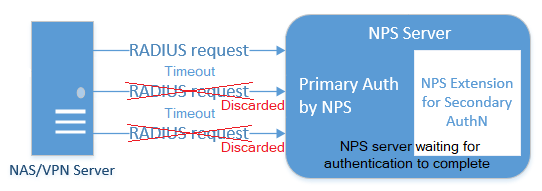

Es posible que el servidor NPS no responda a la solicitud original del servidor VPN antes de que se agote el tiempo de espera de la conexión, ya que la solicitud de MFA podría seguir procesándose. Es posible que el usuario no haya respondido correctamente al mensaje de MFA, por lo que la extensión NPS de autenticación multifactor de Microsoft Entra está esperando a que se complete ese evento. En esta situación, el servidor NPS identifica las solicitudes adicionales del servidor VPN como una solicitud duplicada. El servidor NPS descarta estas solicitudes duplicadas del servidor VPN.

Si observa los registros del servidor NPS, puede ver que se descartan estas solicitudes adicionales. Este comportamiento es así por diseño para impedir que el usuario final obtenga varias solicitudes para un único intento de autenticación. Las solicitudes descartadas en el registro de eventos del servidor NPS no indican que haya un problema con el servidor NPS o la extensión NPS de autenticación multifactor de Microsoft Entra.

Para minimizar las solicitudes descartadas, se recomienda que los servidores VPN estén configurados con un tiempo de espera de al menos 60 segundos. Si es necesario, o para reducir las solicitudes descartadas en los registros de eventos, puede aumentar el valor de tiempo de espera del servidor VPN a 90 o 120 segundos.

Debido a este comportamiento del protocolo UDP, el servidor NPS podría recibir una solicitud duplicada y enviar otro mensaje de MFA, incluso después de que el usuario ya haya respondido a la solicitud inicial. Para evitar esta condición de tiempo, la extensión NPS de autenticación multifactor de Microsoft Entra continúa filtrando y descartando solicitudes duplicadas durante hasta 10 segundos después de que se haya enviado una respuesta exitosa al servidor VPN.

Nuevamente, es posible que vea solicitudes descartadas en los registros de eventos del servidor NPS, incluso cuando el mensaje de autenticación multifactor de Microsoft Entra fue exitoso. Este es el comportamiento esperado y no indica un problema con el servidor NPS o la extensión NPS de autenticación multifactor de Microsoft Entra.

Planeamiento de la implementación

La extensión de NPS controla automáticamente la redundancia, por lo que no necesita ninguna configuración especial.

Puede crear tantos servidores NPS habilitados para autenticación multifactor de Microsoft Entra como necesite. Si instala varios servidores, debe usar un certificado de cliente distinto para cada uno de ellos. La creación de un certificado para cada servidor significa que puede actualizar individualmente cada certificado y no preocuparse por el tiempo de inactividad en los servidores.

Los servidores VPN enrutan las solicitudes de autenticación, por lo que deben estar al tanto de los nuevos servidores NPS habilitados para autenticación multifactor de Microsoft Entra.

Requisitos previos

La extensión de NPS está diseñada para funcionar con la infraestructura existente. Asegúrese de que cumple los siguientes requisitos previos antes de empezar.

Licencias

La extensión NPS para la autenticación multifactor de Microsoft Entra está disponible para clientes con licencias para la autenticación multifactor de Microsoft Entra (incluidos Microsoft Entra ID P1 y Premium P2 o Enterprise Mobility + Security). Las licencias basadas en el consumo para la autenticación multifactor de Microsoft Entra, como las licencias por usuario o por autenticación, no son compatibles con la extensión NPS.

Software

Windows Server 2012 o posterior. Tenga en cuenta que Windows Server 2012 ha alcanzado el fin de soporte técnico.

Se requiere .NET Framework 4.7.2 o posterior para el módulo de PowerShell de Microsoft Graph.

PowerShell versión 5.1 o posterior. Para comprobar la versión de PowerShell, ejecute este comando:

PS C:\> $PSVersionTable.PSVersion Major Minor Build Revision ----- ----- ----- -------- 5 1 16232 1000

Bibliotecas

El instalador de extensión NPS instalará Visual Studio 2017 C++ Redistributable (x64).

PowerShell de Microsoft Graph también se instala mediante un script de configuración que se ejecuta como parte del proceso de instalación, si aún no está presente. No es necesario instalar un módulo con antelación.

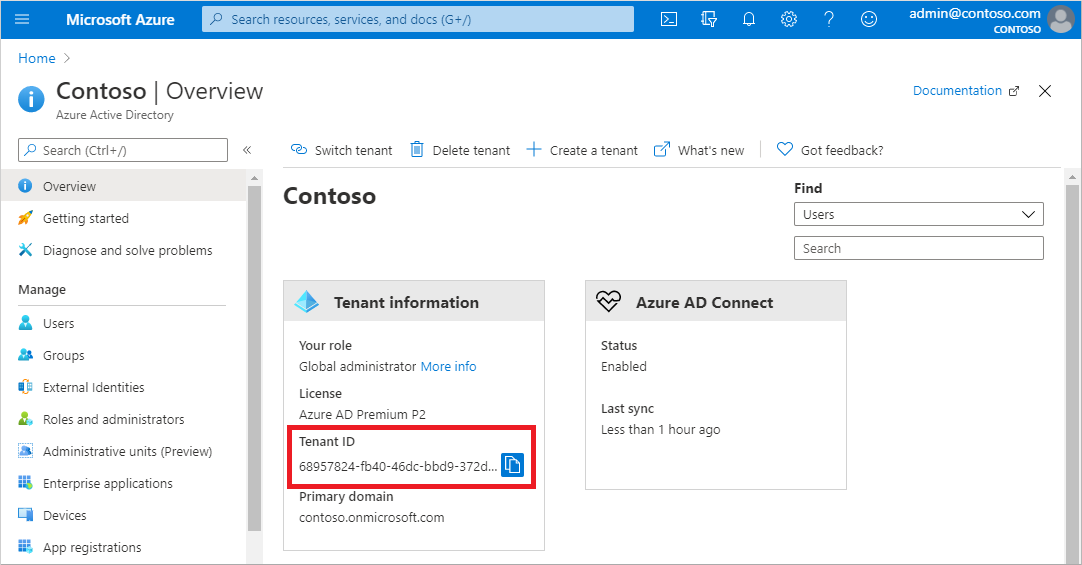

Obtención del identificador de inquilino del directorio

Como parte de la configuración de la extensión NPS, debe proporcionar las credenciales de administrador y el identificador del inquilino de Microsoft Entra. Para obtener el identificador de inquilino, complete los pasos siguientes:

Inicie sesión en el Centro de administración de Microsoft Entra al menos como administrador global.

Vaya a Identidad>Configuración.

Requisitos de red

El servidor NPS debe ser capaz de comunicarse con las siguientes direcciones URL a través del puerto TCP 443:

https://login.microsoftonline.comhttps://login.microsoftonline.us (Azure Government)https://login.chinacloudapi.cn (Microsoft Azure operated by 21Vianet)https://credentials.azure.comhttps://strongauthenticationservice.auth.microsoft.comhttps://strongauthenticationservice.auth.microsoft.us (Azure Government)https://strongauthenticationservice.auth.microsoft.cn (Microsoft Azure operated by 21Vianet)https://adnotifications.windowsazure.comhttps://adnotifications.windowsazure.us (Azure Government)https://adnotifications.windowsazure.cn (Microsoft Azure operated by 21Vianet)

Además, se requiere conectividad con las direcciones URL siguientes para completar la instalación del adaptador mediante el script de PowerShell proporcionado:

https://onegetcdn.azureedge.nethttps://login.microsoftonline.comhttps://provisioningapi.microsoftonline.comhttps://aadcdn.msauth.nethttps://www.powershellgallery.comhttps://go.microsoft.comhttps://aadcdn.msftauthimages.net

En la siguiente tabla se describen los puertos y protocolos necesarios para la extensión NPS. TCP 443 (entrante y saliente) es el único puerto necesario desde el servidor de extensión NPS a Entra ID. Los puertos RADIUS son necesarios entre el punto de acceso y el servidor de extensión NPS.

| Protocolo | Port | Descripción |

|---|---|---|

| HTTPS | 443 | Habilitación de la autenticación de usuario con Entra ID (necesario al instalar la extensión) |

| UDP | 1812 | Puerto común para la autenticación RADIUS por NPS |

| UDP | 1645 | Puerto poco común para la autenticación RADIUS por NPS |

| UDP | 1813 | Puerto común para la contabilidad RADIUS por NPS |

| UDP | 1646 | Puerto poco común para la contabilidad RADIUS por NPS |

Preparación del entorno

Antes de instalar la extensión de NPS, prepare el entorno para controlar el tráfico de autenticación.

Habilitar el rol NPS en un servidor unido a dominio

El servidor NPS se conecta a Microsoft Entra ID y autentica las solicitudes de MFA. Elija un servidor para este rol. Se recomienda elegir un servidor que no controle solicitudes de otros servicios, puesto que la extensión de NPS produce errores para cualquier solicitud que no sea RADIUS. El servidor NPS debe estar configurado como servidor de autenticación principal y secundario para su entorno. No puede redirigir mediante proxy solicitudes RADIUS a otro servidor.

- En el servidor, abra el Administrador del servidor. Seleccione el Asistente para agregar roles y características en el menú Inicio rápido.

- Elija Instalación basada en características o en roles como tipo de instalación.

- Seleccione el rol de servidor Servicios de acceso y directivas de redes. Puede emerger una ventana para informarle de las características necesarias adicionales para ejecutar este rol.

- Continúe con los pasos del asistente hasta la página Confirmación. Cuando esté listo, seleccione Instalar.

La instalación del rol del servidor NPS puede tardar unos minutos. Cuando termine, continúe con las siguientes secciones para configurar este servidor para que administre las solicitudes RADIUS entrantes desde la solución VPN.

Configurar la solución VPN para comunicarse con el servidor NPS

Según la solución VPN que use, así varían los pasos para configurar la directiva de autenticación RADIUS. Configure la directiva de VPN de modo que apunte al servidor NPS RADIUS.

Sincronizar los usuarios del dominio en la nube

Es posible que este paso ya esté completo en su inquilino, pero es bueno verificar que Microsoft Entra Connect haya sincronizado sus bases de datos recientemente.

- Inicie sesión en el centro de administración de Microsoft Entra como administrador global.

- Vaya a Identidad>Administración híbrida>Microsoft Entra Connect.

- Compruebe que el estado de sincronización es Habilitado y que la última sincronización fue hace menos de una hora.

Si necesita iniciar una nueva ronda de sincronización, consulte Microsoft Entra Connect Sync: Scheduler.

Determinación de los métodos de autenticación que pueden utilizar los usuarios

Existen dos factores que afectan a la disponibilidad de los métodos de autenticación con una implementación de extensión NPS:

El algoritmo de cifrado de contraseña utilizado entre el cliente RADIUS (VPN, servidor Netscaler u otros) y los servidores NPS.

- PAP admite todos los métodos de autenticación multifactor de Microsoft Entra en la nube: llamada telefónica, mensaje de texto unidireccional, notificación de aplicación móvil, tokens de hardware OATH y código de verificación de aplicación móvil.

- CHAPV2 y EAP admiten llamadas de teléfono y notificaciones de aplicación móvil.

Los métodos de entrada que la aplicación cliente (VPN, servidor Netscaler u otros) puede controlar. Por ejemplo, ¿tiene el cliente de VPN algún medio para que el usuario escriba un código de comprobación de aplicación móvil o de texto?

Puede deshabilitar los métodos de autenticación no compatibles en Azure.

Nota

Independientemente del protocolo de autenticación que se use (PAP, CHAP o EAP), si el método de MFA está basado en texto (SMS, código de verificación de la aplicación móvil o token de hardware OATH) y es necesario que el usuario escriba un código o texto en el campo de entrada de la interfaz de usuario del cliente de VPN, es posible que la autenticación se realice correctamente. No obstante, los atributos RADIUS configurados en la directiva de acceso a la red no se reenvían al cliente RADIUS (el dispositivo de acceso a la red, como VPN Gateway). Como resultado, el cliente de VPN puede tener más acceso del deseado, menos o ninguno.

Como solución alternativa, puede ejecutar el script CrpUsernameStuffing para reenviar los atributos RADIUS configurados en la directiva de acceso a la red y permitir MFA cuando el método de autenticación del usuario requiera el uso de un código de acceso de un solo uso (OTP), como SMS, un código de acceso de Microsoft Authenticator o un elemento FOB de hardware.

Registro de usuarios en MFA

Antes de implementar y utilizar la extensión NPS, los usuarios que deben realizar la autenticación multifactor de Microsoft Entra deben estar registrados en MFA. Para probar la extensión a medida que la implementa, también necesita al menos una cuenta de prueba que esté completamente registrada para la autenticación multifactor de Microsoft Entra.

Si tiene que crear y configurar una cuenta de prueba, siga estos pasos:

- Inicie sesión en https://aka.ms/mfasetup con una cuenta de prueba.

- Siga las indicaciones para configurar un método de verificación.

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de directivas de autenticación como mínimo.

- Vaya a Protección>Autenticación multifactor y habilítela para la cuenta de prueba.

Importante

Asegúrese de que los usuarios se hayan registrado correctamente para la autenticación multifactor de Microsoft Entra. Si los usuarios solo se han registrado previamente para el autoservicio de restablecimiento de contraseña (SSPR), StrongAuthenticationMethods está habilitado para su cuenta. La autenticación multifactor de Microsoft Entra se aplica cuando se configura StrongAuthenticationMethods, incluso si el usuario solo se registró para SSPR.

Se puede habilitar el registro de seguridad combinado que configura SSPR y la autenticación multifactor de Microsoft Entra al mismo tiempo. Para obtener más información, consulte Habilitar el registro de información de seguridad combinada en Microsoft Entra ID.

También puede obligar a los usuarios a volver a registrar los métodos de autenticación si previamente solo habilitaron SSPR.

Los usuarios que se conecten al servidor NPS mediante nombre de usuario y contraseña deberán completar un mensaje de autenticación multifactor.

Instalación de la extensión de NPS

Importante

Instale la extensión NPS en un servidor diferente al punto de acceso VPN.

Descargue e instale la extensión NPS para la autenticación multifactor de Microsoft Entra

Para descargar e instalar la extensión NPS, realice los pasos siguientes:

- Descargue la extensión de NPS desde el Centro de descarga de Microsoft.

- Copie el archivo binario en el Servidor de directivas de redes que quiere configurar.

- Ejecute setup.exe y siga las instrucciones de instalación. Si se producen errores, asegúrese de que las bibliotecas de la sección de requisitos previos se han instalado correctamente.

Actualización de la extensión NPS

Si luego actualiza una instalación de una extensión NPS existente, complete los pasos siguientes para evitar un reinicio del servidor subyacente:

- Desinstale la versión existente.

- Ejecute el nuevo instalador.

- Reinicie el servicio del Servidor de directivas de redes (IAS) .

Ejecución del script de PowerShell

El instalador crea un script de PowerShell en C:\Program Files\Microsoft\AzureMfa\Config (donde C:\ es la unidad de instalación). Este script de PowerShell realiza las siguientes acciones cada vez que se ejecuta:

- Crea un certificado autofirmado.

- Asocia la clave pública del certificado a la entidad de servicio en Microsoft Entra ID.

- Almacena el certificado en el almacén de certificados del equipo local.

- Concede acceso a la clave privada del certificado para el usuario de red.

- Reinicia el servicio NPS.

A menos que desee utilizar sus propios certificados (en lugar de los certificados autofirmados que genera el script de PowerShell), ejecute el script de PowerShell para completar la instalación de la extensión NPS. Si instala la extensión en varios servidores, cada uno debe tener su propio certificado.

Para proporcionar capacidades de equilibrio de carga o redundancia, repita estos pasos en servidores NPS adicionales según desee:

Abra una ventana de Windows PowerShell como administrador.

Cambie los directorios a la ubicación en la que el instalador creó el script de PowerShell:

cd "C:\Program Files\Microsoft\AzureMfa\Config"Ejecute el script de PowerShell creado por el instalador.

Es posible que tenga que habilitar primero TLS 1.2 para que PowerShell pueda conectarse y descargar paquetes correctamente:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Importante

Para los clientes que utilizan las nubes Azure para US Government o Azure operadas por 21Vianet, primero edite el script AzureMfaNpsExtnConfigSetup.ps1 para incluir los parámetros AzureEnvironment para la nube requerida. Por ejemplo, especifique -AzureEnvironment USGovernment o -AzureEnvironment AzureChinaCloud.

.\AzureMfaNpsExtnConfigSetup.ps1Cuando se le solicite, inicie sesión en Microsoft Entra ID como Administrador de empresa.

PowerShell le pide el identificador de inquilino. Use el GUID del identificador de inquilino que ha copiado en la sección de requisitos previos.

Cuando finaliza el script, se muestra un mensaje de operación correcta.

Si ha expirado el certificado de equipo anterior y se ha generado un nuevo certificado, debe eliminar todos los certificados expirados. Tener los certificados expirados puede provocar incidencias con el inicio de la extensión NPS.

Nota:

Si utiliza certificados propios en lugar de generar certificados con el script de PowerShell, asegúrese de que se ajustan a la convención de nomenclatura de NPS. El nombre del firmante debe ser CN=<TenantID>,OU=Microsoft NPS Extension.

Microsoft Azure Government o Microsoft Azure operado por 21Vianet pasos adicionales

Para los clientes que utilizan las nubes Azure Government o Azure operadas por 21Vianet, se requieren los siguientes pasos de configuración adicionales en cada servidor NPS.

Importante

Configure estos ajustes del registro únicamente si es cliente de Azure Government o Azure operated by 21Vianet.

Si es cliente de Azure Government o Azure operado por 21Vianet, abra el Editor del registro en el servidor NPS.

Vaya a

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa.Para clientes de Azure Government, establezca los siguientes valores de clave:

Clave del Registro Value AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.us AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.us STS_URL https://login.microsoftonline.us/ Para Microsoft Azure operado por clientes de 21Vianet, establezca los siguientes valores clave:

Clave del Registro Value AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.cn AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.cn STS_URL https://login.chinacloudapi.cn/ Repita los dos pasos anteriores para establecer los valores de clave del Registro para cada servidor NPS.

Reinicie el servicio NPS para cada servidor NPS.

Para reducir el impacto, retire cada servidor NPS de la rotación de NLB de uno en uno y espere a que se purguen todas las conexiones.

Sustitución del certificado

Con la versión 1.0.1.32 de la extensión NPS se admite la lectura de varios certificados. Esta funcionalidad le ayuda a facilitar las actualizaciones graduales de certificados antes de su expiración. Si en la organización se ejecuta una versión anterior de la extensión NPS, actualice a la versión 1.0.1.32 o superior.

Los certificados creados por el script AzureMfaNpsExtnConfigSetup.ps1 son válidos durante 2 años. Supervise los certificados para que no expiren. Los certificados para la extensión NPS se encuentran en el almacén de certificados del equipo local, en la carpeta Personal y se emiten para el identificador de inquilino proporcionado al script de instalación.

Cuando un certificado se aproxima a la fecha de expiración, se debe crear un nuevo certificado para reemplazarlo. Este proceso se realiza de nuevo mediante la ejecución del script AzureMfaNpsExtnConfigSetup.ps1 y se debe mantener el mismo identificador de inquilino cuando se le solicite. Este proceso se debe repetir en cada servidor de NPS del entorno.

Configuración de la extensión de NPS

Con el entorno preparado y la extensión NPS ahora instalada en los servidores necesarios, puede configurar la extensión.

En esta sección se incluyen consideraciones de diseño y sugerencias para las implementaciones correctas de la extensión de NPS.

Limitaciones de configuración

- La extensión NPS para la autenticación multifactor de Microsoft Entra no incluye herramientas para migrar usuarios y configuraciones desde el servidor MFA a la nube. Por este motivo se recomienda usar la extensión para las nuevas implementaciones en lugar de la existente. Si usa la extensión en una implementación existente, los usuarios tendrán que autenticarse de nuevo para rellenar los detalles de MFA en la nube.

- La extensión NPS utiliza el UPN del entorno AD DS local para identificar al usuario en la autenticación multifactor de Microsoft Entra para realizar la autenticación secundaria. La extensión se puede configurar para usar un identificador diferente, como un ID de inicio de sesión alternativo o un campo AD DS personalizado que no sea UPN. Para obtener más información, consulte el artículo Opciones de configuración avanzadas para la extensión NPS para autenticación multifactor.

- No todos los protocolos de cifrado son compatibles con todos los métodos de comprobación.

- PAP admite llamadas de teléfono, mensajes de texto unidireccionales, notificaciones de aplicación móvil y códigos de comprobación de aplicación móvil

- CHAPV2 y EAP admiten llamadas de teléfono y notificaciones de aplicación móvil.

Control de clientes RADIUS que requieren MFA

Una vez que habilite MFA para un cliente RADIUS mediante la extensión de NPS, son necesarias todas las autenticaciones de este cliente para ejecutar MFA. Si desea habilitar MFA para algunos clientes RADIUS pero no para otros, puede configurar dos servidores NPS e instalar la extensión solo en uno de ellos.

Configure los clientes RADIUS para los que desea que se exija MFA para enviar solicitudes en el servidor NPS configurado con la extensión y otros clientes RADIUS en el servidor NPS no configurado con la extensión.

Preparación para los usuarios que no están inscritos en MFA

Si tiene usuarios que no están inscritos en MFA, puede determinar lo que sucederá cuando intenten realizar la autenticación. Para controlar este comportamiento, use el ajuste REQUIRE_USER_MATCH en la ruta de acceso del registro HKLM\Software\Microsoft\AzureMFA. Esta opción tiene una única opción de configuración:

| Clave | Value | Valor predeterminado |

|---|---|---|

| REQUIRE_USER_MATCH | TRUE/FALSE | No establecido (equivalente a TRUE) |

Este ajuste determina qué hacer cuando un usuario no está inscrito para MFA. Cuando la clave no existe, no está establecida o está establecida en TRUE, y el usuario no está inscrito, se produce un error en la extensión al completar el desafío de MFA.

Cuando la clave está establecida en FALSE y el usuario no está inscrito, la autenticación continúa sin realizar el desafío de MFA. Si un usuario está inscrito en MFA, debe autenticarse con MFA aunque REQUIRE_USER_MATCH esté establecido en FALSE.

Puede optar por crear esta clave y establecerla en FALSO mientras sus usuarios se están incorporando, y es posible que no todos estén inscritos todavía para la autenticación multifactor de Microsoft Entra. No obstante, puesto que el establecimiento de la clave permite a los usuarios que no estén inscritos en MFA iniciar sesión, debe quitar esta clave antes de pasar a producción.

Solución de problemas

Script de comprobación del estado de la extensión NPS

El script de verificación de estado de la extensión NPS de autenticación multifactor de Microsoft Entra realiza una verificación de estado básica al solucionar problemas de la extensión NPS. Ejecute el script y elija una de las opciones disponibles.

¿Cómo puedo corregir el error "No se encontró la entidad de servicio" al ejecutar el script AzureMfaNpsExtnConfigSetup.ps1?

Si por algún motivo no se creó la entidad de servicio "Cliente de autenticación multifactor de Azure" en el inquilino, se puede crear manualmente mediante la ejecución de PowerShell.

Connect-MgGraph -Scopes 'Application.ReadWrite.All'

New-MgServicePrincipal -AppId 981f26a1-7f43-403b-a875-f8b09b8cd720 -DisplayName "Azure Multi-Factor Auth Client"

Cuando termine, inicie sesión en el Centro de administración de Microsoft Entra como administrador global. Vaya a Identidad>Aplicaciones>Aplicaciones empresariales> y busque "Cliente de autenticación multifactor de Azure". A continuación, haga clic en Comprobar las propiedades de esta aplicación. Compruebe si la entidad de servicio está habilitada o deshabilitada. Haga clic en la entrada de la aplicación >Propiedades. Si la opción ¿Habilitado para que los usuarios inicien sesión? está establecida en No, establézcala en Sí.

Vuelva a ejecutar el script AzureMfaNpsExtnConfigSetup.ps1. Ya no debería devolver el error No se encuentra la entidad de seguridad de servicio.

¿Cómo se puede comprobar que el certificado de cliente está instalado según lo previsto?

Busque el certificado autofirmado creado por el instalador en el almacén de certificados y compruebe que la clave privada tenga permisos concedidos al usuario NETWORK SERVICE. El certificado tiene un nombre de asunto CN <Id_inquilino>, OU = Microsoft NPS Extension

Los certificados autofirmados generados por el script AzureMfaNpsExtnConfigSetup.ps1 tienen una duración de validez de dos años. Al comprobar que el certificado está instalado, también debe comprobar que el certificado no ha expirado.

¿Cómo puedo verificar que mi certificado de cliente esté asociado a mi inquilino en Microsoft Entra ID?

Abra el símbolo del sistema de PowerShell y ejecute el comando siguiente:

Connect-MgGraph -Scopes 'Application.Read.All'

(Get-MgServicePrincipal -Filter "appid eq '981f26a1-7f43-403b-a875-f8b09b8cd720'" -Property "KeyCredentials").KeyCredentials | Format-List KeyId, DisplayName, StartDateTime, EndDateTime, @{Name = "Key"; Expression = {[System.Convert]::ToBase64String($_.Key)}}, @{Name = "Thumbprint"; Expression = {$Cert = New-object System.Security.Cryptography.X509Certificates.X509Certificate2; $Cert.Import([System.Text.Encoding]::UTF8.GetBytes([System.Convert]::ToBase64String($_.Key))); $Cert.Thumbprint}}

Estos comandos imprimen todos los certificados que asocian a su inquilino con su instancia de la extensión de NPS en la sesión de PowerShell. Busque el certificado al exportar el certificado de cliente como un archivo X.509 codificado base 64 (.cer) sin la clave privada y compárelo con la lista de PowerShell. y compárela con la huella digital del certificado instalado en el servidor. Las huellas digitales del certificado deben coincidir.

Las marcas de tiempo StartDateTime y EndDateTime, que se encuentran en un formato legible, se pueden utilizar para filtrar desajustes evidentes si el comando devuelve más de un certificado.

¿Por qué no puedo iniciar sesión?

Compruebe que la contraseña no ha expirado. La extensión NPS no admite el cambio de contraseñas como parte del flujo de trabajo del inicio de sesión. Póngase en contacto con el personal de TI de la organización para obtener más ayuda.

¿Por qué las solicitudes provocan un error de token de seguridad?

Este error puede deberse a varias razones. Use los pasos siguientes para solucionar el problema:

- Reinicie el servidor NPS.

- Compruebe que el certificado de cliente esté instalado según lo previsto.

- Verifique que el certificado esté asociado con su inquilino en Microsoft Entra ID.

- Compruebe que

https://login.microsoftonline.com/es accesible desde el servidor que ejecuta la extensión.

¿Por qué produce un error de autenticación en los registros HTTP que indica que no se encuentra el usuario?

Verifique que AD Connect se esté ejecutando y que el usuario esté presente tanto en el entorno AD DS local como en Microsoft Entra ID.

¿Por qué aparecen errores de conexión de HTTP en los registros con errores en todas las autenticaciones?

Compruebe que se puede acceder a https://adnotifications.windowsazure.com y https://strongauthenticationservice.auth.microsoft.com desde el servidor que ejecuta la extensión NPS.

¿Por qué la autenticación no funciona a pesar de tener un certificado válido?

Si ha expirado el certificado de equipo anterior y se ha generado un nuevo certificado, elimine todos los certificados expirados. Los certificados expirados pueden provocar incidencias con el inicio de la extensión NPS.

Para comprobar si tiene un certificado válido, compruebe el almacén de certificados de la cuenta del equipo local mediante el uso de MMC y asegúrese de que el certificado no ha superado la fecha de expiración. Para generar un nuevo certificado válido, vuelva a ejecutar los pasos descritos en Ejecución del script del instalador de PowerShell.

¿Por qué veo solicitudes descartadas en los registros del servidor NPS?

Un servidor VPN puede enviar solicitudes repetidas al servidor NPS si el valor de tiempo de espera es demasiado bajo. El servidor NPS detecta estas solicitudes duplicadas y las descarta. Este comportamiento es por diseño y no indica un problema con el servidor NPS o la extensión NPS de autenticación multifactor de Microsoft Entra.

Para obtener más información sobre por qué se ven los paquetes descartados en los registros del servidor NPS, consulte Comportamiento del protocolo RADIUS y la extensión NPS al principio de este artículo.

¿Cómo consigo que la correspondencia de números de Microsoft Authenticator funcione con NPS?

Aunque NPS no admite la coincidencia de números, la extensión NPS más reciente admite métodos de contraseñas de un solo uso y duración definida (TOTP), como la TOTP disponible en Microsoft Authenticator, otros tokens de software y FOB de hardware. El inicio de sesión de TOTP proporciona una seguridad mejor que la experiencia alternativa de Aprobar/Denegar. Asegúrese de ejecutar la versión más reciente de la extensión NPS.

A partir del 8 de mayo de 2023, cuando la coincidencia de números esté habilitada para todos los usuarios, a cualquier persona que realice una conexión RADIUS con la extensión NPS versión 1.2.2216.1 o posterior se le pedirá que inicie sesión con un método TOTP en su lugar.

Los usuarios deben tener un método de autenticación TOTP registrado para ver este comportamiento. Sin un método TOTP registrado, los usuarios seguirán viendo Aprobar/Denegar.

Antes del lanzamiento de la extensión NPS versión 1.2.2216.1 a partir del 8 de mayo de 2023, las organizaciones que ejecutan versiones anteriores de la extensión NPS podrán modificar el registro para exigir a los usuarios que escriban una TOTP: Para obtener más información, consulte Extensión de NPS.

Administración de los protocolos TLS/SSL y conjuntos de cifrado

Se recomienda deshabilitar o quitar los conjuntos de cifrado más antiguos o débiles a menos que los exija la organización. Se puede encontrar información sobre cómo completar esta tarea en el artículo sobre Administración de conjuntos de cifrado y protocolos SSL/TLS de AD FS.

Solución de problemas adicional

Puede encontrar orientación adicional para la solución de problemas y posibles soluciones en el artículo Resolver mensajes de error de la extensión NPS para la autenticación multifactor de Microsoft Entra.

Pasos siguientes

Información general y configuración del servidor de directivas de redes en Windows Server

Configure id. alternativos para iniciar sesión o configure una lista de excepciones para IP que no deben realizar la verificación en dos pasos en Opciones de configuración avanzadas para la extensión NPS para autenticación multifactor

Obtenga información sobre cómo integrar Puerta de enlace de Escritorio remoto y los servidores VPN con la extensión NPS

Resolver mensajes de error de la extensión NPS para la autenticación multifactor de Microsoft Entra