Roles y permisos con privilegios en Microsoft Entra ID (versión preliminar)

Importante

La etiqueta de los roles y permisos con privilegios se encuentra actualmente en VERSIÓN PRELIMINAR. Consulte Términos de uso complementarios para las versiones preliminares de Microsoft Azure para conocer los términos legales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general.

Microsoft Entra ID tiene roles y permisos con privilegios. Estos roles y permisos se pueden usar para delegar la administración de recursos de directorio en otros usuarios, modificar credenciales y directivas de autenticación o autorización, o acceder a datos restringidos. Las asignaciones de roles con privilegios pueden dar lugar a la elevación de privilegios si no se usan de forma segura y prevista. En este artículo se describen los roles con privilegios y permisos, y los procedimientos de uso recomendados.

¿Qué roles y permisos tienen privilegios?

Para obtener una lista de los roles y permisos con privilegios, consulte Roles integrados de Microsoft Entra. También puede usar el Centro de administración de Microsoft Entra, Microsoft Graph PowerShell o Microsoft Graph API para identificar roles, permisos y asignaciones de roles con privilegios.

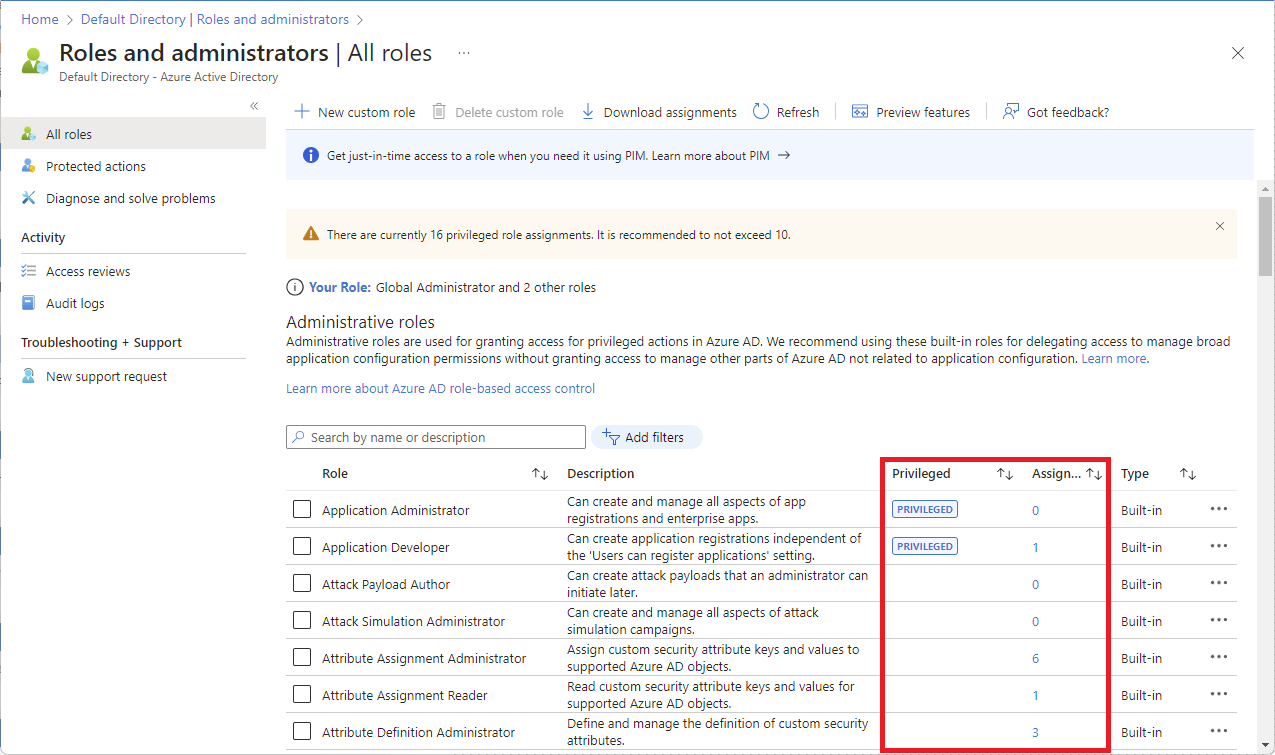

En el centro de administración de Microsoft Entra, busque la etiqueta CON PRIVILEGIOS.

En la página Roles y administradores, los roles con privilegios se identifican en la columna Con privilegios. En la columna Asignaciones se muestra el número de asignaciones de roles. También puede filtrar roles con privilegios.

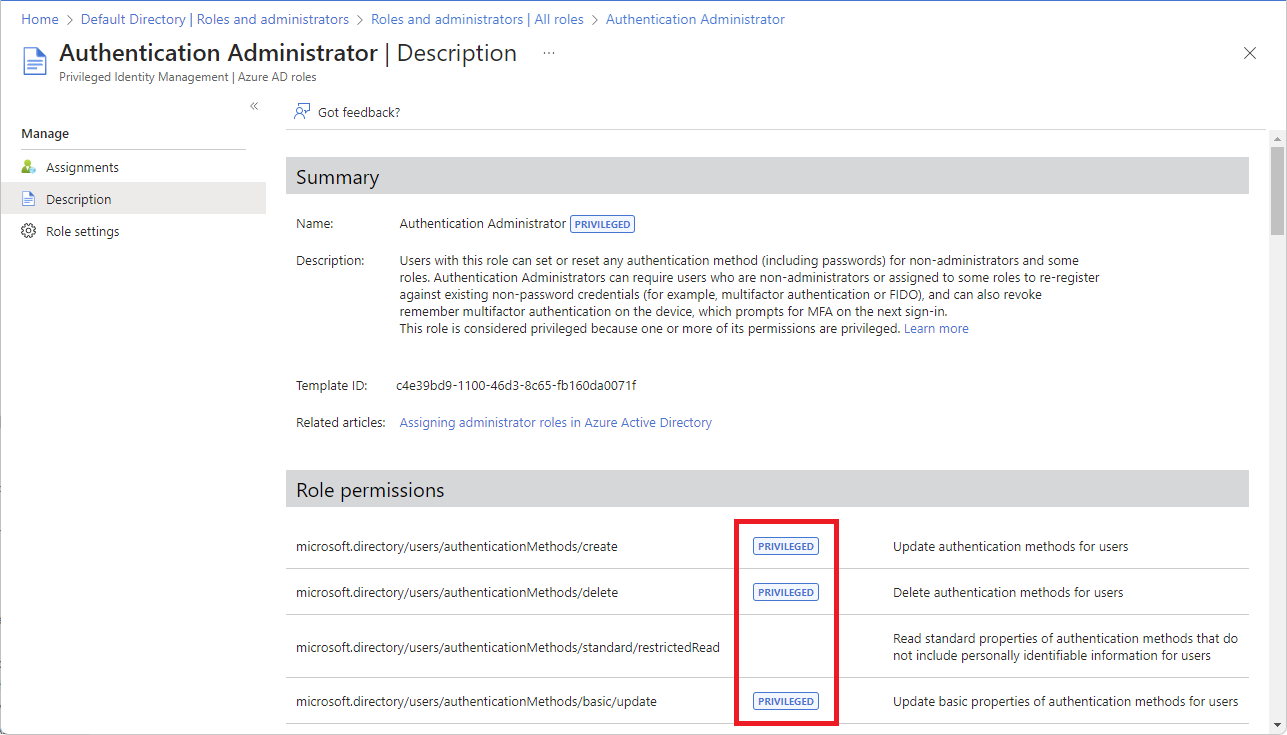

Al ver los permisos de un rol con privilegios, puede ver qué permisos tienen privilegios. Si ve los permisos como un usuario predeterminado, no podrá ver qué permisos tienen privilegios.

Al crear un rol personalizado, puede ver qué permisos tienen privilegios y el rol personalizado se etiquetará como con privilegios.

Procedimientos recomendados para usar roles con privilegios

Estos son algunos de los procedimientos recomendados para usar roles con privilegios.

- Aplicación del principio de privilegios mínimos

- Uso de Privileged Identity Management para conceder acceso Just-in-Time

- Activación de la autenticación multifactor para todas las cuentas de administrador

- Configuración de revisiones de acceso periódicas para revocar permisos innecesarios a lo largo del tiempo

- Limitación del número de administradores globales a menos de cinco

- Limitación del número de asignaciones de roles con privilegios a menos de 10

Para obtener más información, consulte Procedimientos recomendados para los roles de Microsoft Entra.

Permisos con privilegios frente a acciones protegidas

Los permisos con privilegios y las acciones protegidas son funcionalidades relacionadas con la seguridad que tienen diferentes propósitos. Los permisos que tienen la etiqueta CON PRIVILEGIOS le ayudan a identificar los permisos que pueden dar lugar a la elevación de privilegios si no se usan de forma segura y prevista. Las acciones protegidas son permisos de rol a los que se han asignado directivas de acceso condicional para mayor seguridad, como requerir la autenticación multifactor. Los requisitos de acceso condicional se aplican cuando un usuario realiza la acción protegida. Las acciones protegidas están actualmente en versión preliminar. Consulte ¿Qué son las acciones protegidas en Microsoft Entra ID? para obtener más información.

| Funcionalidad | Permiso con privilegios | Acción protegida |

|---|---|---|

| Identificar los permisos que se deben usar de forma segura | ✅ | |

| Requerir seguridad adicional para realizar una acción | ✅ |

Terminología

Para comprender los roles y permisos con privilegios en Microsoft Entra ID, es útil conocer algunos de los términos siguientes.

| Término | Definición |

|---|---|

| action | Una actividad que una entidad de seguridad puede realizar en un tipo de objeto. A veces se conoce como una operación. |

| permiso | Definición que especifica la actividad que una entidad de seguridad puede realizar en un tipo de objeto. Un permiso incluye una o varias acciones. |

| permiso con privilegios | En Microsoft Entra ID, permisos que se pueden usar para delegar la administración de recursos de directorio en otros usuarios, modificar credenciales y directivas de autenticación o autorización, o acceder a datos restringidos. |

| rol con privilegios | Un rol integrado o personalizado que tiene uno o varios permisos con privilegios. |

| asignación de roles con privilegios | Asignación de roles que usa un rol con privilegios. |

| elevación de privilegios | Cuando una entidad de seguridad obtiene más permisos de los que su rol asignado proporcionó inicialmente suplantando otro rol. |

| acción protegida | Permisos con acceso condicional aplicado para mayor seguridad. |

Cómo comprender los permisos de rol

El esquema de los permisos sigue de forma general el formato REST de Microsoft Graph:

<namespace>/<entity>/<propertySet>/<action>

Por ejemplo:

microsoft.directory/applications/credentials/update

| Elemento de permiso | Descripción |

|---|---|

| espacio de nombres | Producto o servicio que expone la tarea y al que se le antepone microsoft. Por ejemplo, todas las tareas de Microsoft Entra ID usan el espacio de nombres microsoft.directory. |

| Entidad | Característica o componente lógicos que expone el servicio en Microsoft Graph. Por ejemplo, Microsoft Entra ID expone usuarios y grupos, OneNote expone notas y Exchange expone buzones y calendarios. Existe la palabra clave especial allEntities para especificar todas las entidades de un espacio de nombres. Se utiliza a menudo en roles que conceden acceso a un producto completo. |

| propertySet | Propiedades específicas o aspectos de la entidad para los que se concede el acceso. Por ejemplo, microsoft.directory/applications/authentication/read permite leer la dirección URL de respuesta, la dirección URL de cierre de sesión y la propiedad de flujo implícita en el objeto de aplicación en Microsoft Entra ID.

|

| action | Operación que se concede, normalmente crear, leer, actualizar o eliminar (CRUD). Existe la palabra clave especial allTasks para especificar todas las capacidades anteriores (crear, leer, actualizar y eliminar). |

Comparación de roles de autenticación

En la tabla siguiente se comparan las funcionalidades de roles relacionados con la autenticación.

| Role | Administrar los métodos de autenticación del usuario | Administrar MFA por usuario | Administrar la configuración de MFA | Administrar la directiva del método de autenticación | Administrar la directiva de protección de contraseñas | Actualizar las propiedades confidenciales | Eliminar y restaurar usuarios |

|---|---|---|---|---|---|---|---|

| Administrador de autenticación | Sí, para algunos usuarios | Sí, para algunos usuarios | No | N.º | No | Sí, para algunos usuarios | Sí, para algunos usuarios |

| Administrador de autenticación con privilegios | Sí, para todos los usuarios | Sí, para todos los usuarios | No | N.º | No | Sí, para todos los usuarios | Sí, para todos los usuarios |

| Administrador de directivas de autenticación | No | No | Sí | Sí | Sí | No | No |

| Administrador de usuarios | No | N.º | N.º | N.º | No | Sí, para algunos usuarios | Sí, para algunos usuarios |

Quién puede restablecer las contraseñas

En la tabla siguiente, las columnas enumeran los roles que pueden restablecer las contraseñas e invalidar tokens de actualización. Las filas enumeran los roles para los que se puede restablecer la contraseña. Por ejemplo, un administrador de contraseñas puede restablecer la contraseña para lector de directorios, Invitador de usuarios invitados, administrador de contraseñasy usuarios sin rol de administrador. Si a un usuario se le asigna cualquier otro rol, el administrador de contraseñas no puede restablecer su contraseña.

La tabla siguiente es para los roles asignados en el ámbito de un inquilino. En el caso de los roles asignados en el ámbito de una unidad administrativa, se aplican restricciones adicionales.

| Rol para el que se puede restablecer la contraseña | Administrador de contraseñas | Administrador del departamento de soporte técnico | Administrador de autenticación | Administrador de usuarios | Administración de autenticación con privilegios | Administrador global |

|---|---|---|---|---|---|---|

| Administrador de autenticación | ✅ | ✅ | ✅ | |||

| Lectores de directorios | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Administrador global | ✅ | ✅* | ||||

| Administrador de grupos | ✅ | ✅ | ✅ | |||

| Invitador de usuarios | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Administrador del departamento de soporte técnico | ✅ | ✅ | ✅ | ✅ | ||

| Lector del Centro de mensajes | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Administrador de contraseñas | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Administración de autenticación con privilegios | ✅ | ✅ | ||||

| Administrador de roles con privilegios | ✅ | ✅ | ||||

| Lector de informes | ✅ | ✅ | ✅ | ✅ | ✅ | |

| User (sin rol de administrador) |

✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| User (sin rol de administrador, pero miembro o propietario de un grupo al que se pueden asignar roles) |

✅ | ✅ | ||||

| Usuario con un rol con ámbito a una unidad administrativa de administración restringida | ✅ | ✅ | ||||

| Administración de usuarios | ✅ | ✅ | ✅ | |||

| Resumen de uso de Lector de informes | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Todos los roles personalizados | ✅ | ✅ |

Importante

El rol Soporte para asociados de nivel 2 puede restablecer las contraseñas e invalidar los tokens de actualización para todos los no administradores y los administradores (incluidos los administradores globales). El rol Soporte para asociados de nivel 1puede restablecer las contraseñas e invalidar los tokens de actualización solo para los usuarios que no sean administradores. Estos roles no se deben usar porque están en desuso.

La capacidad de restablecer una contraseña incluye la capacidad de actualizar las siguientes propiedades confidenciales necesarias para el autoservicio de restablecimiento de contraseña:

- businessPhones

- mobilePhone

- otherMails

Quién puede realizar acciones confidenciales

Algunos administradores pueden realizar las siguientes acciones confidenciales para algunos usuarios. Todos los usuarios pueden leer las propiedades confidenciales.

| Acción confidencial | Nombre de propiedad confidencial |

|---|---|

| Deshabilitar o habilitar usuarios | accountEnabled |

| Actualizar el teléfono de la empresa | businessPhones |

| Actualizar el teléfono móvil | mobilePhone |

| Actualizar el identificador inmutable local | onPremisesImmutableId |

| Actualizar otros correos electrónicos | otherMails |

| Actualizar el perfil de contraseña | passwordProfile |

| Actualizar el nombre principal de usuario | userPrincipalName |

| Eliminar o restaurar usuarios | No aplicable |

En la tabla siguiente, las columnas enumeran los roles que pueden realizar las acciones confidenciales. Las filas enumeran los roles en los que se puede realizar la acción confidencial.

La tabla siguiente es para los roles asignados en el ámbito de un inquilino. En el caso de los roles asignados en el ámbito de una unidad administrativa, se aplican restricciones adicionales.

| Rol en el que se puede realizar una acción confidencial | Administrador de autenticación | Administrador de usuarios | Administración de autenticación con privilegios | Administrador global |

|---|---|---|---|---|

| Administrador de autenticación | ✅ | ✅ | ✅ | |

| Lectores de directorios | ✅ | ✅ | ✅ | ✅ |

| Administrador global | ✅ | ✅ | ||

| Administrador de grupos | ✅ | ✅ | ✅ | |

| Invitador de usuarios | ✅ | ✅ | ✅ | ✅ |

| Administrador del departamento de soporte técnico | ✅ | ✅ | ✅ | |

| Lector del Centro de mensajes | ✅ | ✅ | ✅ | ✅ |

| Administrador de contraseñas | ✅ | ✅ | ✅ | ✅ |

| Administración de autenticación con privilegios | ✅ | ✅ | ||

| Administrador de roles con privilegios | ✅ | ✅ | ||

| Lector de informes | ✅ | ✅ | ✅ | ✅ |

| User (sin rol de administrador) |

✅ | ✅ | ✅ | ✅ |

| User (sin rol de administrador, pero miembro o propietario de un grupo al que se pueden asignar roles) |

✅ | ✅ | ||

| Usuario con un rol con ámbito a una unidad administrativa de administración restringida | ✅ | ✅ | ||

| Administración de usuarios | ✅ | ✅ | ✅ | |

| Resumen de uso de Lector de informes | ✅ | ✅ | ✅ | ✅ |

| Todos los roles personalizados | ✅ | ✅ |