Guardar y administrar la frase de contraseña del agente de MARS de forma segura en Azure Key Vault

Azure Backup, en combinación con el agente de Recovery Services (MARS), permite realizar copias de seguridad de archivos o carpetas y datos de estado del sistema en el almacén de Azure Recovery Services. Estos datos se cifran mediante una frase de contraseña que se proporciona durante la instalación y el registro del agente de MARS. Esta frase de contraseña es necesaria para recuperar y restaurar los datos de copia de seguridad y debe guardarse en una ubicación externa segura.

Importante

Si se pierde esta frase de contraseña, Microsoft no podrá recuperar los datos de copia de seguridad almacenados en el almacén de Recovery Services. Se recomienda almacenar esta frase de contraseña en una ubicación externa segura, como Azure Key Vault.

Ahora, puede guardar la frase de contraseña de cifrado de forma segura en Azure Key Vault como un secreto desde la consola de MARS durante la instalación de nuevas máquinas y al cambiar la frase de contraseña de las máquinas existentes. Para poder guardar la frase de contraseña en Azure Key Vault, debe conceder al almacén de Recovery Services los permisos para crear un secreto en Azure Key Vault.

Antes de comenzar

- Cree un almacén de Recovery Services si aún no tiene uno.

- Debe usar una única instancia de Azure Key Vault para almacenar todas las frases de contraseña. Cree una instancia de Key Vault si aún no tiene una.

- Los precios de Azure Key Vault se aplican al crear una nueva instancia de Azure Key Vault para almacenar la frase de contraseña.

- Después de crear la instancia de Key Vault, para protegerse contra la eliminación accidental o malintencionada de la frase de contraseña, asegúrese de que la protección contra eliminación temporal y purga esté activada.

- Esta característica solo se admite en regiones públicas de Azure con la versión del agente de MARS 2.0.9262.0 o superior.

Configuración del almacén de Recovery Services para almacenar la frase de contraseña en Azure Key Vault

Para poder guardar la frase de contraseña en Azure Key Vault, configure el almacén de Recovery Services y Azure Key Vault.

Para configurar un almacén, siga estos pasos en la secuencia dada para lograr los resultados previstos. Cada acción se describe detalladamente en las secciones siguientes:

- Se ha habilitado la identidad administrada asignada por el sistema para el almacén de Recovery Services.

- Asigne permisos al almacén de Recovery Services para guardar la frase de contraseña como un secreto en Azure Key Vault.

- Habilite la eliminación temporal y la protección contra purga en Azure Key Vault.

Nota:

- Una vez que habilite esta característica, no debe deshabilitar la identidad administrada (ni siquiera temporalmente). Deshabilitar la identidad administrada puede provocar un comportamiento incoherente.

- Actualmente no se admite la identidad administrada asignada por el usuario para guardar la frase de contraseña en Azure Key Vault.

Habilitación de la identidad administrada asignada por el sistema para el almacén de Recovery Services

Elija un cliente:

Siga estos pasos:

Vaya al almacén de Recovery Services> Identidad.

Vaya a la pestaña Asignado por el sistema.

Cambie el estado a Activado.

Seleccione Guardar para habilitar la identidad para el almacén.

Se genera un identificador de objeto, que es la identidad administrada del almacén.

Asignación de permisos para guardar la frase de contraseña en Azure Key Vault

En función del modelo de permisos de Key Vault (ya sea permisos de acceso basado en roles o modelo de permisos basado en directivas de acceso) configurado para Key Vault, consulte las secciones siguientes.

Habilitación de permisos mediante el modelo de permisos de acceso basado en roles para Key Vault

Elija un cliente:

Para asignar los permisos, siga estos pasos:

Vaya a Azure Key Vault>Configuración>Configuración de acceso para asegurarse de que el modelo de permisos sea RBAC.

Seleccione Control de acceso (IAM)>+Agregar para agregar la asignación de roles.

La identidad del almacén de Recovery Services requiere el permiso Establecer en el secreto para crear y agregar la frase de contraseña como secreto a Key Vault.

Puede seleccionar un rol integrado, como Responsable de secretos de Key Vault que tenga el permiso (junto con otros permisos no necesarios para esta característica) o crear un rol personalizado con solo el permiso Establecer en el secreto.

En Detalles, seleccione Ver para ver los permisos concedidos por el rol y asegúrese de que el permiso Establecer en Secreto esté disponible.

Seleccione Siguiente para continuar con la selección de "Miembros para asignación".

Seleccione Identidad administrada y, luego, haga clic en +Seleccionar miembros. Elija la suscripción del almacén de Recovery Services de destino y, en Identidad administrada asignada por el sistema, seleccione "Almacén de Recovery Services".

Busque y seleccione el nombre del almacén de Recovery Services.

Seleccione Siguiente, revise la asignación y elija Revisar y asignar.

Vaya a Control de acceso (IAM) en la instancia de Key Vault, seleccione Asignaciones de roles y asegúrese de que aparece el almacén de Recovery Services.

Habilitación de permisos mediante el modelo de permisos de directiva de acceso para Key Vault

Elija un cliente:

Siga estos pasos:

Vaya a su instancia de Azure Key Vault>Directivas de acceso>Directivas de acceso y seleccione +Crear.

En Permisos de secretos, seleccione Establecer operación.

Esta opción especifica las acciones permitidas en el secreto.

Vaya a Seleccionar la entidad de seguridad y busque el almacén en el cuadro de búsqueda con su nombre o identidad administrada.

Seleccione el almacén en el resultado de la búsqueda y elija Seleccionar.

Vaya a Revisar y crear, asegúrese de que el permiso Establecer está disponible y que Entidad de seguridad es el almacén de Recovery Services correcto y, luego, seleccione Crear.

Habilite la protección contra eliminación y purga en Azure Key Vault

Debe habilitar la protección contra eliminación temporal y purga en el almacén de Azure Key Vault que guarda la clave de cifrado.

Elija un cliente*

Puede habilitar la protección contra eliminación temporal y purga en Azure Key Vault.

Como alternativa, puede establecer estas propiedades al crear el almacén de claves. Más información sobre estas propiedades de Key Vault.

Guardar frase de contraseña en Azure Key Vault con una nueva instalación de MARS

Antes de proceder a la instalación del agente de MARS, asegúrese de que ha configurado el almacén de Recovery Services para almacenar la frase de contraseña en Azure Key Vault y que ha realizado correctamente estos pasos:

Ha creado el almacén de Recovery Services.

Ha habilitado la identidad administrada asignada por el sistema del almacén de Recovery Services.

Ha asignado permisos al almacén de Recovery Services para crear el secreto en la instancia de Key Vault.

Ha habilitado la eliminación temporal y la protección de purga para la instancia de Key Vault.

Para instalar el agente de MARS en una máquina, descargue el instalador de MARS desde Azure Portal y, luego, use el Asistente para la instalación.

Después de proporcionar las credenciales del almacén de Recovery Services durante el registro, en Configuración de cifrado, seleccione la opción para guardar la frase de contraseña en Azure Key Vault.

Escriba su frase de contraseña o seleccione Generar frase de contraseña.

En Azure Portal, abra su instancia de Key Vault y copie el URI de Key Vault.

Pegue el URI de Key Vault en la consola de MARS y, luego, seleccione Registrar.

Si se produce un error, consulte la sección de solución de problemas para obtener más información.

Una vez que el registro se realiza correctamente, se crea la opción para copiar el identificador en el secreto y la frase de contraseña NO se guarda en un archivo localmente.

Si cambia la frase de contraseña en el futuro para este agente de MARS, se agregará una nueva versión del secreto con la frase de contraseña más reciente.

Puede automatizar este proceso mediante la nueva opción KeyVaultUri de Set-OBMachineSetting command del script de instalación.

Guardar la frase de contraseña en Azure Key Vault en el caso de una instalación existente de MARS

Si tiene una instalación existente del agente de MARS y quiere guardar la frase de contraseña en Azure Key Vault, actualice el agente a la versión 2.0.9262.0 o superior y realice una operación de cambio de frase de contraseña.

Después de actualizar el agente de MARS, asegúrese de que ha configurado el almacén de Recovery Services para almacenar la frase de contraseña en Azure Key Vault y que ha realizado correctamente lo siguiente:

- Ha creado el almacén de Recovery Services.

- Ha habilitado la identidad administrada asignada por el sistema del almacén de Recovery Services.

- Ha asignado permisos al almacén de Recovery Services para crear el secreto en la instancia de Key Vault.

- Se habilitó la eliminación temporal y la protección de purga para el almacén de Key Vault.

Para guardar la frase de contraseña en Key Vault:

Abra la consola del agente de MARS.

Debería ver un mensaje en el que se le pide que seleccione un vínculo para guardar la frase de contraseña en Azure Key Vault.

También puede seleccionar Cambiar propiedades>Cambiar frase de contraseña para continuar.

En el cuadro de diálogo Cambiar propiedades, aparece la opción para guardar la frase de contraseña en Key Vault proporcionando un URI de Key Vault.

Nota:

Si la máquina ya está configurada para guardar la frase de contraseña en Key Vault, el URI de Key Vault se rellenará automáticamente en el cuadro de texto.

Abra Azure Portal, abra su instancia de Key Vault y copie el URI de Key Vault.

Pegue el URI de Key Vault en la consola de MARS y, luego, seleccione Aceptar.

Si se produce un error, consulte la sección de solución de problemas para obtener más información.

Una vez que la operación de cambio de frase de contraseña se realiza correctamente, se crea una opción para copiar el identificador en el secreto y la frase de contraseña NO se guarda en un archivo localmente.

Si cambia la frase de contraseña en el futuro para este agente de MARS, se agregará una nueva versión del secreto con la frase de contraseña más reciente.

Puede automatizar este paso mediante la nueva opción KeyVaultUri del cmdlet Set-OBMachineSetting.

Recuperación de la frase de contraseña de Azure Key Vault para una máquina

Si la máquina deja de estar disponible y tiene que restaurar los datos de copia de seguridad desde el almacén de Recovery Services a través de la restauración en una ubicación alternativa, necesita la frase de contraseña de la máquina para continuar.

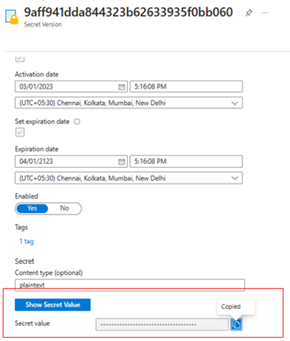

La frase de contraseña se guarda en Azure Key Vault como un secreto. Se crea un secreto por máquina y se agrega una nueva versión al secreto cuando se cambia la frase de contraseña de la máquina. Se asigna al secreto el nombre AzBackup-machine fully qualified name-vault name.

Para buscar la frase de contraseña de la máquina:

En Azure Portal, abra la instancia de Key Vault usada para guardar la frase de contraseña de la máquina.

Se recomienda usar una sola instancia de Key Vault para guardar todas las frases de contraseña.

Seleccione Secretos y busque el secreto llamado

AzBackup-<machine name>-<vaultname>.Seleccione el secreto, abra la versión más reciente y copie el valor del secreto.

Esta es la frase de contraseña de la máquina que se usará durante la recuperación.

Si tiene un gran número de secretos en Key Vault, use la CLI de Key Vault para enumerar y buscar el secreto.

az keyvault secret list --vault-name 'myvaultname’ | jq '.[] | select(.name|test("AzBackup-<myvmname>"))'

Solución de problemas de escenarios comunes

En esta sección se enumeran los errores habituales al guardar la frase de contraseña en Azure Key Vault.

La identidad del sistema no está configurada: 391224

Causa: Este error se produce si el almacén de Recovery Services no tiene configurada una identidad administrada asignada por el sistema.

Acción recomendada: Asegúrese de que la identidad administrada asignada por el sistema está configurada correctamente para el almacén de Recovery Services según los requisitos previos.

Los permisos no están configurados: 391225

Causa: El almacén de Recovery Services tiene una identidad administrada asignada por el sistema, pero no tiene el permiso Establecer para crear un secreto en la instancia de Key Vault.

Acción recomendada:

- Asegúrese de que la credencial del almacén usada corresponde al almacén de Recovery Services previsto.

- Asegúrese de que el URI de Key Vault corresponde a la instancia de Key Vault prevista.

- Asegúrese de que el nombre del almacén de Recovery Services aparece en Key Vault-> Directivas de acceso -> Aplicación, con los permisos de secretos Establecer.

Si no aparece en la lista, vuelva a configurar el permiso.

El URI de Azure Key Vault es incorrecto: 100272

Causa: El URI de Key Vault especificado no está en el formato correcto.

Acción recomendada: Asegúrese de que ha escrito un URI de Key Vault copiado de Azure Portal. Por ejemplo, https://myvault.vault.azure.net/.

UserErrorSecretExistsSoftDeleted (391282)

Causa: ya existe un secreto en el formato esperado en Key Vault, pero se encuentra en estado de eliminación temporal. A menos que se restaure el secreto, MARS no puede guardar la frase de contraseña para esa máquina en el almacén de claves proporcionado.

Acción recomendada: compruebe si existe un secreto en el almacén con el nombre AzBackup-<machine name>-<vaultname> y si está en estado de eliminación temporal. Recupere el secreto eliminado temporalmente para guardar la frase de contraseña en él.

UserErrorKeyVaultSoftDeleted (391283)

Causa: Key Vault proporcionado a MARS se encuentra en un estado de eliminación temporal.

Acción recomendada: recuperar Key Vault o proporcionar un nuevo almacén de claves.

El registro está incompleto

Causa: No completó el registro de MARS al registrar la frase de contraseña. Por lo tanto, no podrá configurar copias de seguridad hasta que se registre.

Acción recomendada: Seleccione el mensaje de advertencia y complete el registro.