Escenarios y recursos de red virtual

Azure Virtual Network proporciona acceso de red seguro y privado a los recursos locales y de Azure. Al implementar grupos de contenedores en una red virtual de Azure, los contenedores pueden comunicarse de forma segura con otros recursos de la red virtual.

Este artículo proporciona información general sobre escenarios, limitaciones y recursos de red virtual. Puede encontrar ejemplos de implementación mediante la CLI de Azure en Implementación de instancias de contenedor en una red virtual de Azure.

Importante

La implementación del grupo de contenedores en una red virtual está disponible con carácter general para contenedores de Linux y Windows en la mayoría de las regiones donde Azure Container Instances está disponible. Para obtener más información, consulte Límites de disponibilidad y cuota de recursos.

Escenarios

Los grupos de contenedores implementados en una red virtual de Azure permiten escenarios como:

- Comunicación directa entre grupos de contenedores en la misma subred

- Enviar la salida de la carga de trabajo basada en tareas procedente de las instancias de contenedor a una base de datos en la red virtual

- Recuperar contenido de las instancias de contenedor desde un punto de conexión de servicio en la red virtual

- Comunicación del contenedor con los recursos locales mediante una puerta de enlace VPN o ExpressRoute

- Integración con Azure Firewall para identificar el tráfico saliente que se origina en el contenedor

- Resolución de nombres mediante Azure DNS interno para la comunicación con los recursos de Azure de la red virtual, como las máquinas virtuales

- Uso de reglas de grupo de seguridad de red para controlar el acceso a las subredes o a otros recursos de red

Escenarios de red avanzados no admitidos

- Azure Load Balancer: no se admite la colocación de Azure Load Balancer al principio de las instancias de contenedor en un grupo de contenedores en red

- Emparejamiento de redes virtuales globales: no se admite el emparejamiento global (conexión de redes virtuales entre regiones de Azure).

- Etiqueta de dirección IP o DNS pública: los grupos de contenedores implementados en una red virtual no son compatibles actualmente con la exposición directa en Internet de contenedores con una dirección IP pública o un nombre de dominio completo.

- Identidad administrada con Virtual Network en regiones de Azure Government: la identidad administrada con funcionalidades de red virtual no se admite en regiones de Azure Government

Otras limitaciones

- Para implementar grupos de contenedores en una subred, la subred no puede contener otros tipos de recursos. Quite todos los recursos existentes de una subred existente antes de implementar grupos de contenedores en ella o crear una nueva subred.

- Para implementar grupos de contenedores en una subred, tanto esa subred como el grupo de contenedores deberán residir en la misma suscripción de Azure.

- No puede habilitar un sondeo de ejecución o un sondeo de preparación en un grupo de contenedores implementado en una red virtual.

- Debido a los recursos de red adicionales que intervienen, las implementaciones en una red virtual suelen ser más lentas que las de una instancia de contenedor estándar.

- Las conexiones salientes al puerto 25 y 19390 no se admiten en este momento. El puerto 19390 debe abrirse en el firewall para conectarse a ACI desde Azure Portal cuando los grupos de contenedores se implementan en redes virtuales.

- Para las conexiones entrantes, el firewall también debe permitir todas las direcciones IP dentro de la red virtual.

- Si va a conectar el grupo de contenedores a una cuenta de Azure Storage, debe agregar un punto de conexión de servicio a ese recurso.

- En este momento, no se admiten direcciones IPv6.

- En función del tipo de suscripción, determinados puertos podrían bloquearse.

- Las instancias de contenedor no leen ni heredan la configuración de DNS de una red virtual asociada. La configuración de DNS debe establecerse explícitamente para las instancias de contenedor.

Recursos de red necesarios

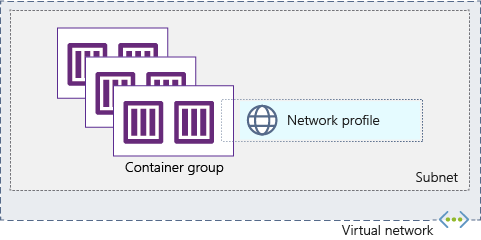

Hay tres recursos de Azure Virtual Network necesarios para implementar grupos de contenedores en una red virtual: la propia red virtual, una subred delegada dentro de la red virtual y un perfil de red.

Virtual network

Una red virtual define el espacio de direcciones en el que crear una o varias subredes. A continuación, implemente los recursos de Azure (por ejemplo, los grupos de contenedores) en las subredes de la red virtual.

Subred (delegada)

Las subredes segmentan la red virtual en espacios de direcciones independientes utilizables por los recursos de Azure que coloque en ellos. Crea una o varias subredes dentro de una red virtual.

La subred que usó para los grupos de contenedores puede contener solo grupos de contenedores. Antes de implementar un grupo de contenedores en una subred, debe delegar explícitamente la subred antes del aprovisionamiento. Una vez delegada, la subred se puede usar solo para grupos de contenedores. Si intenta implementar recursos distintos de grupos de contenedores en una subred delegada, se produce un error en la operación.

Perfil de red

Importante

Los perfiles de red han quedado en desuso desde la versión 2021-07-01 de la API. Si usa esta versión o una versión más reciente, omita los pasos y las acciones relacionados con los perfiles de red.

Un perfil de red es una plantilla de configuración de red para los recursos de Azure. Especifica determinadas propiedades de red para el recurso, por ejemplo, la subred en la que debe implementarse. La primera vez que usa el comando az container create para implementar un grupo de contenedores en una subred (y, por tanto, en una red virtual), Azure crea un perfil de red para usted. A continuación, puede usar ese perfil de red para implementaciones futuras en la subred.

Para usar una plantilla de Resource Manager, el archivo YAML o un método de programación para implementar un grupo de contenedores en una subred, deberá proporcionar el identificador de recurso de Resource Manager completo de un perfil de red. Puede usar un perfil que creó previamente mediante az container create o bien crear un perfil mediante una plantilla de Resource Manager (consulte el ejemplo de plantilla y la referencia). Para obtener el identificador de un perfil creado anteriormente, use el comando az network profile list.

En el diagrama siguiente se muestran varios grupos de contenedores implementados en una subred delegada en Azure Container Instances. Una vez implemente un grupo de contenedores en una subred, puede implementar más grupos de contenedores en él si especifica el mismo perfil de red.

Pasos siguientes

- Puede encontrar ejemplos de implementación mediante la CLI de Azure en Implementación de instancias de contenedor en una red virtual de Azure.

- Para implementar una nueva red virtual, subred, perfil de red y grupo de contenedores mediante una plantilla de Resource Manager, consulte el artículo sobre la creación de un grupo de contenedores de Azure con VNet.

- Al utilizar el Azure Portal para crear una instancia de contenedor, también puede incluir la configuración de una red virtual nueva o existente en la pestaña Redes.