Configuración de una etiqueta para la protección de Rights Management

Puede proteger los documentos y los correos electrónicos más confidenciales mediante un servicio de Rights Management. Este servicio usa directivas de cifrado, identidad y autorización para ayudarle a impedir la pérdida de datos. La protección se aplica con una etiqueta configurada para usar la protección de Rights Management para documentos y mensajes de correo electrónico, y los usuarios además pueden seleccionar el botón No reenviar de Outlook.

Cuando se configura una etiqueta con la configuración de protección de Azure (clave de nube), en segundo plano esta acción crea y configura una plantilla personalizada a la que pueden acceder los servicios y las aplicaciones que se integran con las plantillas de Rights Management. Por ejemplo, las reglas de flujo de correo y Exchange Online, y Outlook en la Web.

Funcionamiento de la protección

Cuando un documento o un mensaje de correo electrónico está protegido mediante un servicio Rights Management, se cifra en reposo y en tránsito. Luego solo puede ser descifrado por usuarios autorizados. Este cifrado permanece con el documento o el correo electrónico, incluso si se cambia de nombre. Además, puede configurar derechos y restricciones de uso, como en los ejemplos siguientes:

Solo los usuarios de su organización pueden abrir el documento o correo electrónico confidencial de la empresa.

Solo los usuarios del departamento de marketing pueden editar e imprimir el documento o mensaje de correo electrónico de anuncio de promoción, mientras que los demás usuarios de la organización solo pueden leerlo.

Los usuarios no pueden reenviar un correo electrónico ni copiar información desde ahí que contenga noticias sobre una reorganización interna.

La lista de precios actual que se envía a asociados comerciales no se puede abrir después de una fecha especificada.

Para más información sobre la protección de Azure Rights Management y su funcionamiento, vea ¿Qué es Azure Rights Management?.

Importante

Para configurar una etiqueta para aplicar esta protección, se debe activar el servicio Azure Rights Management para su organización. Para obtener más información, vea Activating the protection service from Azure Information Protection (Activación del servicio de protección desde Azure Information Protection).

Cuando la etiqueta aplica protección, no es adecuado guardar un documento protegido en SharePoint o en OneDrive. Estas ubicaciones no admiten las siguientes características para los archivos protegidos: coautoría, Office para la Web, búsqueda, vista previa de documentos, miniaturas, eDiscovery y prevención de pérdida de datos (DLP).

Sugerencia

Al migrar las etiquetas a etiquetas de confidencialidad unificadas y publicarlas desde el centro de cumplimiento de Microsoft 365, las etiquetas que aplican protección se admiten para estas ubicaciones. Para obtener más información, consulte Habilitación de etiquetas de confidencialidad para Office archivos en SharePoint y OneDrive.

No es necesario que Exchange esté configurado para Azure Information Protection antes que los usuarios puedan aplicar etiquetas en Outlook para proteger sus correos electrónicos. Sin embargo, hasta que no se configure Exchange para Azure Information Protection, no podrá obtener la funcionalidad completa de la protección de Azure Rights Management con Exchange. Por ejemplo, los usuarios no podrán ver los correos electrónicos protegidos en teléfonos móviles ni con Outlook en Internet, los correos electrónicos protegidos no se podrán indexar para búsquedas y no se podrá configurar la DLP de Exchange Online para la protección de Rights Management. A fin de asegurar que Exchange puede admitir estos escenarios adicionales, consulte los siguientes recursos:

Para Exchange Online, consulte las instrucciones de Exchange Online: Configuración de IRM.

Para Exchange local, debe implementar el conector RMS y configurar los servidores de Exchange.

Para configurar una etiqueta para los valores de protección

Si aún no lo ha hecho, abra una nueva ventana del explorador e inicie sesión en Azure Portal. Después, vaya al panel Azure Information Protection.

Por ejemplo, en el cuadro de búsqueda de recursos, servicios y documentos: Comience a escribir information y seleccione Azure Information Protection.

En la opción de menú Etiquetas de clasificaciones>: en el panel Azure Information Protection - Etiquetas, seleccione la etiqueta que desea cambiar.

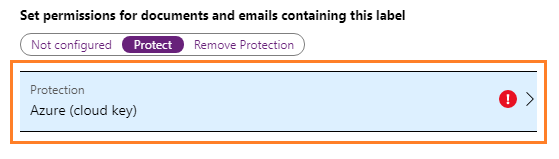

En el panel Etiqueta, busque Establecer permisos para documentos y correos electrónicos que contengan esta etiqueta y seleccione una de las opciones siguientes:

No configurado: seleccione esta opción si la etiqueta está configurada actualmente para aplicar la protección y ya no desea que la etiqueta seleccionada aplique la protección. Ahora, vaya al paso 11.

La protección configurada previamente se conserva como una plantilla de protección archivada y se volverá a mostrar si se cambia la opción de nuevo a Proteger. No verá esta plantilla en Azure Portal pero, si es necesario, puede administrarla con PowerShell. Este comportamiento significa que el contenido sigue estando disponible si tiene esta etiqueta con la configuración de protección aplicada anteriormente.

Cuando se aplica una etiquetas con la opción de protección Sin configurar:

Si el contenido estaba protegido anteriormente sin utilizar una etiqueta, dicha protección se conserva.

Si el contenido estaba protegido anteriormente con una etiqueta, esa protección se quita si el usuario que aplica la etiqueta tiene permisos para quitar la protección de Rights Management. Este requisito implica que el usuario debe tener el derecho de usoExportar o Control total. O bien, ser propietario de Rights Management (lo que concede automáticamente el derecho de uso Control total) o superusuario para Azure Rights Management.

Si el usuario no tiene permisos para quitar la protección, no se puede aplicar la etiqueta y se muestra el siguiente mensaje: Azure Information Protection no puede aplicar esta etiqueta. Si este problema persiste, póngase en contacto con el administrador.

Proteger: seleccione esta opción para aplicar la protección y, a continuación, vaya al paso 4.

Quitar protección: seleccione esta opción para quitar la protección si un documento o correo electrónico está protegido. Ahora, vaya al paso 11.

Si la protección se aplicó anteriormente con una etiqueta o plantilla de protección, la configuración de protección se conserva como plantilla de protección archivada y se volverá a mostrar si se cambia la opción de nuevo a Proteger. No verá esta plantilla en Azure Portal pero, si es necesario, puede administrarla con PowerShell. Este comportamiento significa que el contenido sigue estando disponible si tiene esta etiqueta con la configuración de protección aplicada anteriormente.

Tenga en cuenta que para que un usuario pueda aplicar correctamente una etiqueta con esta opción, debe tener permisos para quitar la protección de Rights Management. Este requisito implica que el usuario debe tener el derecho de usoExportar o Control total. O bien, ser propietario de Rights Management (lo que concede automáticamente el derecho de uso Control total) o superusuario para Azure Rights Management.

Si el usuario que aplica la etiqueta con esta configuración no tiene permisos para quitar Rights Management protección, no se puede aplicar la etiqueta y se muestra el siguiente mensaje: Azure Information Protection no puede aplicar esta etiqueta. Si este problema persiste, póngase en contacto con el administrador.

Si ha hecho clic en Proteger y ha seleccionado antes una de las otras opciones, el panel Protección se abrirá de forma automática. Si este nuevo panel no se abre automáticamente, seleccione Protección:

En el panel Protección, seleccione Azure (clave en la nube) o HYOK (AD RMS).

En la mayoría de los casos, se selecciona Azure (clave de nube) para la configuración de permisos. No seleccione HYOK (AD RMS) a menos que haya leído y comprendido los requisitos previos y restricciones que acompañan a esta configuración "mantenga su propia clave" (HYOK). Para más información, consulte Requisitos y restricciones de Mantenga su propia clave (HYOK) para la protección de AD RMS. Para continuar con la configuración de Hold your own key (HYOK, Mantenga su propia clave) (AD RMS), vaya al paso 9.

Seleccione una de las siguientes opciones:

Establecer permisos: para definir una nueva configuración de protección en este portal.

Establecer permisos definidos por el usuario (versión preliminar): para permitir que los usuarios especifiquen a quién se le debe conceder permisos y cuáles. Después, puede ajustar esta opción y elegir solo Outlook, o Word, Excel, PowerPoint y el Explorador de archivos. Esta opción no se admite, de modo que no funcionará al configurar una etiqueta para la clasificación automática.

Si elige la opción para Outlook: la etiqueta se muestra en Outlook y el comportamiento resultante cuando los usuarios aplican la etiqueta son los mismos que la opción No reenviar.

Si elige la opción para Word, Excel, PowerPoint y el Explorador de archivos: si esta opción está establecida, la etiqueta se muestra en estas aplicaciones. El comportamiento resultante cuando los usuarios aplican la etiqueta consiste en mostrar el cuadro de diálogo para que los usuarios seleccionen permisos personalizados. En este cuadro de diálogo, los usuarios eligen uno de los niveles de permisos predefinidos, examinan o especifican los usuarios o grupos y, si lo desean, pueden definir una fecha de expiración. Asegúrese de que los usuarios tengan instrucciones e indicaciones sobre cómo proporcionar estos valores.

Nota:

Azure Information Protection compatibilidad con la configuración de permisos definidos por el usuario se encuentra actualmente en versión preliminar. En la página Términos de uso complementarios para las Versiones preliminares de Microsoft Azure se incluyen términos legales adicionales que se aplican a las características de Azure que se encuentran en versión beta, versión preliminar o que todavía no se han publicado para su disponibilidad general.

Seleccionar una plantilla predefinida: para usar una de las plantillas predeterminadas o una plantilla personalizada que haya configurado. Tenga en cuenta que esta opción no se muestra para las nuevas etiquetas o si se está modificando una etiqueta en la que antes se usó la opción Establecer permisos.

Para seleccionar una plantilla predefinida, la plantilla debe estar publicada (no archivada) y no debe estar vinculada a otra etiqueta. Cuando seleccione esta opción, puede usar el botón Editar plantilla para convertir la plantilla en una etiqueta.

Si acostumbra a crear y modificar plantillas personalizadas, puede resultarle útil consultar Tareas que solía realizar con el Portal de Azure clásico.

Si seleccionó Establecer permisos en Azure (clave de nube), esta opción le permite seleccionar usuarios y derechos de uso.

Si no selecciona ningún usuario y selecciona Aceptar en este panel, seguido de Guardar en el panel Etiqueta : la etiqueta está configurada para aplicar protección de modo que solo la persona que aplique la etiqueta pueda abrir el documento o correo electrónico sin restricciones. Esta configuración se conoce a veces como "Solo para mí" y podría ser el resultado buscado, de forma tal que un usuario puede guardar un archivo en cualquier ubicación y tener la seguridad de que solo él puede abrirlo. Si este resultado coincide con sus requisitos y no es necesario que otros colaboren en el contenido protegido, no seleccione Agregar permisos. Después de guardar la etiqueta, la próxima vez que abra este panel Protección, verá que se muestra IPC_USER_ID_OWNER en Usuarios y Copropietario en Permisos para reflejar esta configuración.

Para especificar los usuarios que quiere que puedan abrir documentos y correos electrónicos protegidos, seleccione Agregar permisos. A continuación, en el panel Agregar permisos, seleccione el primer conjunto de usuarios y grupos que tendrán derechos de uso del contenido que se protegerá mediante la etiqueta seleccionada:

Elija Seleccionar en la lista donde puede agregar todos los usuarios de la organización seleccionando Agregar <nombre> de la organización: Todos los miembros. Este parámetro excluye las cuentas de invitado. O bien, puede seleccionar Agregar todos los usuarios autenticados o buscar en el directorio.

Al elegir a todos los miembros o examinar el directorio, los usuarios o grupos deben tener una dirección de correo electrónico. En un entorno de producción, los usuarios y grupos casi siempre tienen una dirección de correo electrónico, pero en un entorno de pruebas simple es posible que tenga que agregar direcciones de correo electrónico a grupos o cuentas de usuario.

Más información acerca de Agregar todos los usuarios autenticados.

Esta configuración no limita quién puede acceder al contenido que protege la etiqueta, aunque sí mantiene cifrado el contenido y le ofrece las opciones para restringir cómo se puede usar el contenido (permisos) y el acceso a este (expiración y acceso sin conexión). Sin embargo, la aplicación que abre el contenido protegido debe ser compatible con la autenticación que se va a usar. Por este motivo, los proveedores sociales federados, como Google, y la autenticación de código de acceso de un solo uso deben utilizarse solo para correo electrónico, y solo cuando utilice Exchange Online y las nuevas capacidades de Office 365 Message Encryption. Las cuentas Microsoft se pueden usar con el visor de Azure Information Protection y aplicaciones de Office 365 (Hacer clic y ejecutar).

Algunos escenarios típicos para cualquier configuración de usuarios autenticados:

- No le importa quién pueda ver el contenido, pero desea restringir la forma en que se usa. Por ejemplo, no desea que el contenido se edite, copie o imprima.

- No es necesario restringir quién tiene acceso al contenido, pero desea poder realizar un seguimiento de quién lo abre y, potencialmente, revocarlo.

- Tiene un requisito por el cual se debe cifrar el contenido en reposo y en tránsito, pero no requiere controles de acceso.

Seleccione Escribir detalles para especificar manualmente las direcciones de correo electrónico de usuarios individuales o grupos (internos o externos). O bien, puede usar esta opción para especificar todos los usuarios de otra organización escribiendo el nombre de dominio de dicha organización. También puede usar esta opción para los proveedores sociales escribiendo su nombre de dominio, como gmail.com, hotmail.com o outlook.com.

Nota:

Si una dirección de correo electrónico cambia después de seleccionar el usuario o grupo, vea la sección Consideraciones si cambian las direcciones de correo electrónico de la documentación de planeación.

Como procedimiento recomendado, use grupos en lugar de usuarios. Esta estrategia simplifica la configuración y hace que sea menos probable que tenga que actualizar la configuración de etiqueta más adelante y volver a proteger el contenido. Sin embargo, si realiza cambios en el grupo, recuerde que, por motivos de rendimiento, Azure Rights Management almacena en caché la pertenencia al grupo.

Cuando haya especificado el primer conjunto de usuarios y grupos, seleccione los permisos que desea concederles. Para más información sobre los permisos que se pueden seleccionar, vea Configuración de los derechos de uso para Azure Information Protection. Tenga en cuenta que las aplicaciones que son compatibles con esta protección pueden aplicar estos permisos de forma diferente. Consulte su documentación y realice sus propias pruebas con las aplicaciones que usan los usuarios para comprobar el comportamiento antes de implementar la plantilla para los usuarios.

Si es necesario, ahora puede agregar un segundo conjunto de usuarios y grupos con derechos de uso. Repita el proceso hasta que haya especificado todos los usuarios y grupos y sus permisos correspondientes.

Sugerencia

Considere la posibilidad de agregar el permiso personalizado Guardar como, exportar (EXPORT) y concedérselo a administradores de recuperación de datos o a personal con otro rol responsable de la recuperación de información. Si es necesario, estos usuarios pueden quitar la protección de archivos y correos electrónicos que se protegerán con esta etiqueta o plantilla. Esta capacidad de quitar la protección en el nivel de permiso para un documento o correo electrónico proporciona un control más minucioso que la característica de superusuario.

Para todos los usuarios y grupos que ha especificado, en el panel Protección, compruebe si quiere realizar cambios en las opciones siguientes. Tenga en cuenta que esta configuración, al igual que los permisos, no se aplica al emisor de Rights Management ni al propietario de Rights Management ni a ningún superusuario que haya asignado.

Información sobre la configuración de protección

Configuración Más información Configuración recomendada Expiración de contenido de archivos Defina una fecha o un número de días en los que los usuarios seleccionados no podrán abrir los documentos protegidos por esta configuración. Para los correos electrónicos, la expiración no siempre se aplica debido a los mecanismos de almacenamiento en caché de algunos clientes de correo.

Puede especificar una fecha o un número de días a partir del momento en que se aplica la protección al contenido.

Cuando se especifica una fecha, entra en vigor a medianoche en su zona horaria actual.El contenido nunca expira a menos que el contenido tenga un requisito de límite de tiempo específico. Permitir el acceso sin conexión Use esta configuración para equilibrar los requisitos de seguridad que tiene (incluye el acceso después de la revocación) con la capacidad para que los usuarios seleccionados abran el contenido protegido cuando no tengan una conexión a Internet.

Si especifica que el contenido no está disponible sin conexión a Internet o que el contenido está disponible solamente durante un número concreto de días, cuando se supere ese umbral, estos usuarios deberán volver a autenticarse y se registrará su acceso. Cuando esto sucede, si sus credenciales no se han almacenado en la memoria caché, se pedirá a los usuarios que inicien sesión antes de que puedan abrir el documento o correo electrónico.

Además de la reautenticación, también se vuelve a evaluar la directiva y la pertenencia al grupos de usuarios. Esto significa que los usuarios podrían experimentar diferentes resultados de acceso para el mismo documento o correo electrónico si se producen cambios en la directiva o la pertenencia al grupo desde la última vez que accedieron al contenido. Incluso podría denegarse el acceso si el documento se ha revocado.Según el grado de confidencialidad del contenido:

- Número de días que el contenido está disponible sin conexión a = Internet 7 para datos empresariales confidenciales que podrían causar daños a la empresa si se comparten con personas no autorizadas. Esta recomendación ofrece un compromiso equilibrado entre flexibilidad y seguridad. Ejemplos: contratos, informes de seguridad, resúmenes de previsiones y datos de cuentas de ventas.

- Nunca para datos comerciales extremadamente confidenciales que podrían ocasionar daños a la empresa si se compartieran con personas no autorizadas. Esta documentación da prioridad a la seguridad sobre la flexibilidad y garantiza que, si se revoca el documento, los usuarios autorizados no podrán abrirlo con efecto inmediato. Ejemplos: información sobre empleados y clientes, contraseñas, código fuente e informes financieros previamente anunciados.Cuando haya terminado de configurar los permisos y ajustes, haga clic en Aceptar.

Esta agrupación de configuraciones crea una plantilla personalizada para el servicio Azure Rights Management. Estas plantillas se pueden usar con aplicaciones y servicios que se integran con Azure Rights Management. Para información sobre cómo los equipos y servicios descargan y actualizan estas plantillas, consulte Actualización de plantillas para usuarios y servicios.

Si ha seleccionado Seleccionar una plantilla predefinida para Azure (clave de nube), haga clic en el cuadro desplegable y seleccione la plantilla que desee usar para proteger documentos y correos electrónicos con esta etiqueta. No verá las plantillas archivadas o las plantillas que ya estén seleccionadas para otra etiqueta.

Si selecciona una plantilla de departamento o si ha configurado controles de incorporación:

Los usuarios que estén fuera del ámbito configurado de la plantilla o que se excluyan al aplicar la protección de Azure Rights Management seguirán viendo la etiqueta, pero no podrán aplicarla. Si seleccionan la etiqueta, ven el siguiente mensaje: Azure Information Protection no puede aplicar esta etiqueta. Si este problema persiste, póngase en contacto con el administrador.

Observe que siempre se muestran todas las plantillas publicadas, aunque vaya a configurar una directiva con ámbito. Por ejemplo, va a configurar una directiva con ámbito para el grupo Marketing. Las plantillas que puede seleccionar no se limitan a las plantillas cuyo ámbito sea el grupo Marketing, y es posible seleccionar una plantilla de departamento que los usuarios seleccionados no pueden usar. Para facilitar la configuración y minimizar la solución de problemas, puede nombrar la plantilla de departamento de forma que coincida con la etiqueta de la directiva con ámbito.

Si ha seleccionado HYOK (AD RMS), elija Set AD RMS templates details (Establecer detalles de plantillas de AD RMS) o Establecer permisos definidos por el usuario (versión preliminar) y, después, especifique la dirección URL de licencias del clúster de AD RMS.

Para obtener instrucciones sobre cómo especificar un GUID de plantilla y la dirección URL de licencias, vea Buscar la información para especificar la protección de AD RMS con una etiqueta de Azure Information Protection.

La opción de permisos definidos por el usuario permite a los usuarios especificar a quién se le deben conceder permisos y cuáles. Después, puede ajustar esta opción y elegir solo Outlook (valor predeterminado), o Word, Excel, PowerPoint y el Explorador de archivos. Esta opción no se admite, de modo que no funcionará al configurar una etiqueta para la clasificación automática.

Si elige la opción para Outlook: la etiqueta se muestra en Outlook y el comportamiento resultante cuando los usuarios aplican la etiqueta son los mismos que la opción No reenviar.

Si elige la opción para Word, Excel, PowerPoint y el Explorador de archivos: si esta opción está establecida, la etiqueta se muestra en estas aplicaciones. El comportamiento resultante cuando los usuarios aplican la etiqueta consiste en mostrar el cuadro de diálogo para que los usuarios seleccionen permisos personalizados. En este cuadro de diálogo, los usuarios eligen uno de los niveles de permisos predefinidos, examinan o especifican los usuarios o grupos y, si lo desean, pueden definir una fecha de expiración. Asegúrese de que los usuarios tengan instrucciones e indicaciones sobre cómo proporcionar estos valores.

Haga clic en Aceptar para cerrar el panel Protección y ver la elección de Definido por el usuario o la plantilla elegida para la opción Protección del panel Etiqueta.

En el panel Etiqueta, haga clic en Guardar.

En el panel Azure Information Protection, use la columna PROTECCIÓN para confirmar que la etiqueta muestre la configuración de protección que quiera:

Una marca de verificación si la protección está configurada.

Una marca en forma de x para indicar la cancelación si ha configurado una etiqueta para quitar la protección.

Un campo en blanco cuando no se haya establecido la protección.

Al hacer clic en Guardar, los cambios están disponibles para los usuarios y servicios. Ya no hay una opción de publicación separada.

Configuraciones de ejemplo

Las etiquetas secundarias Todos los empleados y Solo destinatarios de las etiquetas Confidencial y Extremadamente confidencial de la directiva predeterminada proporcionan ejemplos de cómo puede configurar las etiquetas que aplican la protección. También puede usar los ejemplos siguientes para configurar la protección para diferentes escenarios.

Para cada ejemplo siguiente, en el < panel de nombres> de etiqueta, seleccione Proteger. Si el panel Protección no se abre automáticamente, seleccione Protección para abrir este panel que le permite seleccionar las opciones de configuración de protección:

Ejemplo 1: Etiqueta que aplica No reenviar para enviar un correo electrónico protegido a una cuenta de Gmail

Esta etiqueta solo está disponible en Outlook y es adecuada cuando Exchange Online está configurado para las nuevas funcionalidades de cifrado de mensajes de Office 365. Indique a los usuarios que seleccionen esta etiqueta cuando deban enviar un correo electrónico protegido a personas con una cuenta de Gmail (o cualquier otra cuenta de correo electrónico ajena a su organización).

Los usuarios deben escribir la dirección de correo electrónico de Gmail en el cuadro Para. A continuación, deben seleccionar la etiqueta y la opción No reenviar se agregará automáticamente al correo electrónico, El resultado es que los destinatarios no pueden reenviar el correo electrónico ni imprimirlo, copiarlo desde él o guardar el correo electrónico fuera de su buzón mediante la opción Guardar como .

En el panel Protección, asegúrese de que Azure (clave en la nube) esté seleccionado.

Seleccione Establecer permisos definidos por el usuario (versión preliminar) .

Asegúrese de que la opción siguiente está seleccionada: En Outlook, seleccione No reenviar.

Si se selecciona, desactive la opción: En Word, Excel, PowerPoint y el Explorador de archivos, solicite al usuario permisos personalizados.

Haga clic en Aceptar en el panel Protección y, a continuación, haga clic en Guardar en el panel Etiqueta.

Ejemplo 2: Etiqueta que restringe el permiso de solo lectura a todos los usuarios de otra organización y que admite la revocación inmediata

Esta etiqueta es adecuada para compartir documentos altamente confidenciales (solo lectura) que siempre requieren una conexión a Internet para verlos. Si se revoca, los usuarios no podrán ver el documento la próxima vez que intenten abrirlo.

Esta etiqueta no es adecuada para correos electrónicos.

En el panel Protección, asegúrese de que Azure (clave en la nube) esté seleccionado.

Asegúrese de que Establecer permisos esté seleccionado y, a continuación, seleccione Agregar permisos.

En el panel Agregar permisos, seleccione Escribir detalles.

Escriba el nombre de un dominio de la otra organización, por ejemplo, fabrikam.com. A continuación, seleccione Agregar.

En Elección de permisos a partir de valores predeterminados, seleccione Visor y, a continuación, seleccione Aceptar.

De nuevo en el panel Protección, para la opción Permitir el acceso sin conexión, seleccione Nunca.

Haga clic en Aceptar en el panel Protección y, a continuación, haga clic en Guardar en el panel Etiqueta.

Ejemplo 3: Agregar usuarios externos a una etiqueta existente que protege el contenido

Los nuevos usuarios que agregue podrán abrir documentos y mensajes de correo electrónico que ya se hayan protegido con esta etiqueta. Los permisos que conceda a estos usuarios pueden ser diferentes de los permisos que tengan los usuarios existentes.

En el panel Protección, asegúrese de que Azure (clave de nube) esté seleccionado.

Asegúrese de que Establecer permisos esté seleccionado y, a continuación, seleccione Agregar permisos.

En el panel Agregar permisos, seleccione Escribir detalles.

Escriba la dirección de correo electrónico del primer usuario (o grupo) que agregar y, a continuación, seleccione Agregar.

Seleccione los permisos para este usuario (o grupo).

Repita los pasos 4 y 5 para cada usuario (o grupo) que quiera agregar a esta etiqueta. A continuación, haga clic en Aceptar.

Haga clic en Aceptar en el panel Protección y, a continuación, haga clic en Guardar en el panel Etiqueta.

Ejemplo 4: Etiqueta para correo electrónico protegido que admite permisos menos restrictivos que No reenviar

Esta etiqueta no se puede restringir a Outlook, pero proporciona controles menos restrictivos que utilizar No reenviar. Por ejemplo, en el caso de que los destinatarios puedan copiar desde el correo electrónico o un archivo adjunto, o guardar y editar un archivo adjunto.

Si especifica usuarios externos que no tienen una cuenta de Azure AD:

La etiqueta es adecuada para el correo electrónico cuando Exchange Online usa las nuevas capacidades del Cifrado de mensajes de Office 365.

En el caso de los datos adjuntos de Office que se protegen automáticamente, estos documentos están disponibles para verlos en un explorador. Para editar estos documentos, descárguelos y modifíquelos con aplicaciones de Office 365 (Hacer clic y ejecutar) y una cuenta Microsoft que utilice la misma dirección de correo electrónico. Más información

Nota:

Exchange Online está implementando una nueva opción, solo cifrado. Esta opción no está disponible para la configuración de etiquetas. Sin embargo, cuando sepa quiénes serán los destinatarios, puede usar este ejemplo para configurar una etiqueta con el mismo conjunto de derechos de uso.

Cuando los usuarios especifican las direcciones de correo electrónico en el cuadro Para, las direcciones deben ser de los mismos usuarios que especifique para la configuración de esta etiqueta. Dado que los usuarios pueden pertenecer a grupos y tener más de una dirección de correo electrónico, la que indiquen no tiene que coincidir exactamente con la que usted especifique para los permisos, aunque esta es la manera más sencilla de asegurarse de que se autorizará correctamente al destinatario. Para más información sobre cómo se autorizan los permisos para los usuarios, consulte Preparación de usuarios y grupos para Azure Information Protection.

En el panel Protección, asegúrese de que Azure (clave en la nube) esté seleccionado.

Asegúrese de que Establecer permisos esté seleccionado y, a continuación, seleccione Agregar permisos.

En el panel Agregar permisos : para conceder permisos a los usuarios de la organización, seleccione Agregar <nombre> de organización: todos los miembros para seleccionar todos los usuarios del inquilino. Este parámetro excluye las cuentas de invitado. O bien, seleccione Examinar directorio para seleccionar un grupo específico. Para conceder permisos a usuarios externos, o bien si prefiere escribir la dirección de correo electrónico, seleccione Escribir detalles y escriba la dirección de correo electrónico del usuario, o bien un grupo de Azure AD o un nombre de dominio.

Repita este paso para especificar usuarios adicionales que deben tener los mismos permisos.

En Elección de permisos a partir de valores predeterminados, seleccione Copropietario, Coautor, Revisor o Personalizado para seleccionar los permisos que desee conceder.

Nota: No seleccione Visor para mensajes de correo electrónico y, si selecciona Personalizado, asegúrese de incluir Editar y guardar.

Para seleccionar los mismos permisos que coincidan con la opción Cifrar de Exchange Online, que aplica el cifrado sin restricciones adicionales, seleccione Personalizado. Después, seleccione todos los permisos excepto Guardar como, exportar (EXPORT) y Control total (OWNER).

Para especificar usuarios adicionales que deban tener permisos diferentes, repita los pasos 3 y 4.

Haga clic en Aceptar en el panel Agregar permisos.

Haga clic en Aceptar en el panel Protección y, a continuación, haga clic en Guardar en el panel Etiqueta.

Ejemplo 5: Etiqueta que cifra el contenido pero no limita el acceso a este

Esta configuración tiene la ventaja de que no es necesario especificar los usuarios, grupos o dominios para proteger un correo electrónico o documento. El contenido seguirá cifrado y puede seguir especificando los derechos de uso, una fecha de expiración y el acceso sin conexión. Use esta configuración solo cuando no tenga que restringir quién puede abrir el documento o correo electrónico protegido. Más información sobre esta configuración.

En el panel Protección, asegúrese de que Azure (clave de nube) esté seleccionado.

Asegúrese de que Establecer permisos esté seleccionado y, a continuación, seleccione Agregar permisos.

En el panel Agregar permisos, en la pestaña Seleccionar de la lista, seleccione Agregar todos los usuarios autenticados.

Seleccione los permisos que desee y haga clic en Aceptar.

En el panel Protección, configure las opciones para Expiración de contenido de archivos y Permitir acceso sin conexión, si es necesario y, después, haga clic en Aceptar.

En el panel Etiqueta, seleccione Guardar.

Ejemplo 6: Etiqueta que aplica la protección "Just for me"

Esta configuración ofrece lo contrario a la colaboración segura para los documentos: a excepción de un superusuario, solo la persona que aplica la etiqueta puede abrir el contenido protegido, sin restricciones. Esta configuración se conoce a veces como "Solo para mí" y es adecuada cuando un usuario quiere guardar un archivo en cualquier ubicación y tener la seguridad de que solo él pueda abrirlo.

La configuración de la etiqueta es muy simple:

En el panel Protección, asegúrese de que Azure (clave de nube) esté seleccionado.

Haga clic en Aceptar sin seleccionar ningún usuario ni configurar ninguna opción en este panel.

Aunque puede configurar los valores de Expiración de contenido de archivo y Permitir el acceso sin conexión, cuando no se especifican usuarios y sus permisos, estas opciones de acceso no son aplicables. Eso se debe a que el usuario que aplica la protección es el emisor de Rights Management del contenido, y este rol está exento de dichas restricciones de acceso.

En el panel Etiqueta, seleccione Guardar.

Pasos siguientes

Para más información acerca de cómo configurar la directiva de Azure Information Protection, use los vínculos de la sección Configuración de la directiva de la organización.

Las reglas de flujo de correo de Exchange también pueden aplicar protección, en función de sus etiquetas. Para obtener instrucciones y ejemplos, consulte Configuración de reglas de flujo de correo de Exchange Online para etiquetas de Azure Information Protection.