Configuración de punto a sitio de un cliente VPN: RADIUS (autenticación de contraseña)

Para conectarse de punto a sitio (P2S) a una red virtual, debe configurar el dispositivo cliente desde el que se va a conectar. Puede crear conexiones VPN de punto a sitio desde dispositivos cliente de Windows, macOS y Linux. En este artículo se ayuda a crear e instalar la configuración de cliente VPN para la autenticación RADIUS con nombre de usuario y contraseña.

Cuando se usa la autenticación RADIUS, hay varias instrucciones de autenticación: autenticación de certificados, autenticación de contraseña y otros métodos y protocolos de autenticación. La configuración de cliente VPN es diferente para cada tipo de autenticación. Para configurar un cliente VPN, use los archivos de configuración de cliente que contienen la configuración necesaria.

Nota:

A partir del 1 de julio de 2018, se elimina la compatibilidad con TLS 1.0 y 1.1 de Azure VPN Gateway. VPN Gateway será solo compatible con TLS 1.2. Esto solo afecta a las conexiones de punto a sitio; las conexiones de sitio a sitio no se verán afectadas. Si usa TLS para las VPN de punto a sitio en clientes de Windows 10 o versiones posteriores, no necesita hacer nada. Si usa TLS para las conexiones de punto a sitio en clientes de Windows 7 y Windows 8, consulte Preguntas más frecuentes sobre VPN Gateway para ver instrucciones de actualización.

Flujo de trabajo

El flujo de trabajo de configuración de la autenticación P2S RADIUS es el siguiente:

- Configure la puerta de enlace de VPN de Azure para la conectividad P2S.

- Configure el servidor RADIUS para la autenticación.

- Obtenga la configuración de cliente VPN correspondiente a la opción de autenticación que prefiera y úsela para configurar el cliente VPN (este artículo).

- Complete la configuración de P2S y conéctese.

Importante

Si después de generar el perfil de configuración de cliente VPN hay algún cambio en la configuración de VPN de punto a sitio, como el tipo de protocolo de VPN o el tipo de autenticación, debe generar e instalar una nueva configuración de cliente VPN en los dispositivos de los usuarios.

Puede configurar la autenticación con nombre de usuario y contraseña para usar Active Directory o no usarlo. Asegúrese de que todos los usuarios que se conectan tengan credenciales de nombre de usuario y contraseña que se puedan autenticar mediante RADIUS.

Al configurar la autenticación de nombre de usuario y contraseña, solo se puede crear una configuración para el protocolo de autenticación de nombre de usuario y contraseña EAP-MSCHAPv2. En los comandos, -AuthenticationMethod es EapMSChapv2.

Generación de archivos de configuración de cliente VPN

Puede generar los archivos de configuración del cliente VPN a través de Azure Portal o de Azure PowerShell.

Portal de Azure

- Navegue a la puerta de enlace de red virtual.

- Haga clic en Configuración de punto a sitio.

- Haga clic en Descargar cliente VPN.

- Seleccione el cliente y rellene toda la información que se pide.

- Haga clic en Descargar para generar el archivo ZIP.

- Se descargará el archivo ZIP, normalmente en la carpeta Descargas.

Azure PowerShell

Genere archivos de configuración de cliente VPN para usar con la autenticación de nombre de usuario y contraseña. Genere los archivos de configuración de cliente VPN con el comando siguiente:

New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapMSChapv2"

La ejecución del comando devuelve un vínculo. Copie y pegue el vínculo en un explorador web para descargar VpnClientConfiguration.zip. Descomprima el archivo para ver las siguientes carpetas:

- WindowsAmd64 y WindowsX86: Estas carpetas contienen los paquetes del instalador de Windows de 64 y 32 bits, respectivamente.

- Genérico: esta carpeta contiene información general que se usa para crear su propia configuración de cliente VPN. Esta carpeta no es necesaria para las configuraciones de autenticación con nombre de usuario y contraseña.

- Mac: si configuró IKEv2 al crear la puerta de enlace de red virtual, verá una carpeta llamada Mac con un archivo mobileconfig. Use este archivo para configurar clientes Mac.

Si ya ha creado los archivos de configuración del cliente, puede recuperarlos con el cmdlet Get-AzVpnClientConfiguration. Pero si realiza cambios en la configuración de VPN de punto a sitio, como el tipo de protocolo de VPN o el tipo de autenticación, la configuración no se actualiza automáticamente. Deberá ejecutar el cmdlet New-AzVpnClientConfiguration para crear otra descarga de configuración.

Para recuperar los archivos de configuración de cliente generados anteriormente, use el comando siguiente:

Get-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW"

Cliente de VPN de Windows

Puede utilizar el mismo paquete de configuración de cliente VPN en todos los equipos cliente Windows, siempre que la versión coincida con la arquitectura del cliente. Para la lista de sistemas operativos cliente compatibles, consulte las preguntas frecuentes.

Use estos pasos para configurar al cliente VPN de Windows nativo para la autenticación mediante certificado:

Seleccione los archivos de configuración de cliente VPN que correspondan a la arquitectura del equipo Windows. Si la arquitectura de procesador es de 64 bits, elija el paquete del instalador VpnClientSetupAmd64. En caso de que sea de 32 bits, elija el paquete del instalador VpnClientSetupX86.

Haga doble clic en el paquete para instalarlo. Si ve una ventana emergente SmartScreen, seleccione Más información>Ejecutar de todas formas.

En el equipo cliente, vaya a Configuración de red y seleccione VPN. La conexión VPN muestra el nombre de la red virtual a la que se conecta.

Cliente VPN de Mac (macOS)

Seleccione el archivo VpnClientSetup mobileconfig y envíelo a cada uno de los usuarios. Para ello, puede usar el correo electrónico u otro método.

Busque el archivo mobileconfig en el equipo Mac.

Paso opcional: si desea especificar un DNS personalizado, agregue las líneas siguientes al archivo mobileconfig:

<key>DNS</key> <dict> <key>ServerAddresses</key> <array> <string>10.0.0.132</string> </array> <key>SupplementalMatchDomains</key> <array> <string>TestDomain.com</string> </array> </dict>Haga doble clic en el perfil para instalarlo y seleccione Continuar. El nombre del perfil es el mismo que el de la red virtual.

Seleccione Continuar para confiar en el emisor del perfil y proseguir con la instalación.

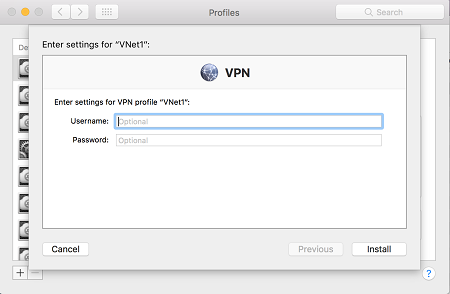

Durante la instalación del perfil podrá especificar el nombre de usuario y la contraseña para la autenticación de VPN. No es obligatorio especificar esta información. Si lo hace, esta se guarda y se usa automáticamente al iniciar una conexión. Seleccione Instalar para continuar.

Para instalar el perfil en el equipo, escriba un nombre de usuario y una contraseña para los privilegios necesarios. Seleccione Aceptar.

Una vez instalado, el perfil es visible en el cuadro de diálogo Perfiles. Este cuadro de diálogo también se puede abrir más adelante desde Preferencias del sistema.

Para acceder a la conexión VPN, abra el cuadro de diálogo Red en Preferencias del sistema.

La conexión VPN se muestra como IkeV2-VPN. El nombre se puede cambiar mediante la actualización del archivo mobileconfig.

Seleccione Configuración de autenticación. Seleccione el nombre de usuario de la lista desplegable y escriba las credenciales. Si escribió las credenciales anteriormente, el nombre de usuario se elige automáticamente de la lista y se rellena previamente, junto con la contraseña. Seleccione Aceptar para guardar la configuración.

De nuevo en el cuadro de diálogo Red, seleccione Aplicar para guardar los cambios. Para iniciar la conexión, seleccione Conectar.

Cliente VPN en Linux - strongSwan

Las siguientes instrucciones se crearon mediante strongSwan 5.5.1 en Ubuntu 17.0.4. Las pantallas reales pueden variar en función de la versión de Linux y strongSwan.

Abra la herramienta Terminal para instalar strongSwan y su Network Manager (Administrador de red) ejecutando el comando del ejemplo. Si recibe un error relacionado con

libcharon-extra-plugins, reemplácelo porstrongswan-plugin-eap-mschapv2.sudo apt-get install strongswan libcharon-extra-plugins moreutils iptables-persistent network-manager-strongswanSeleccione el icono Network Manager (Administrador de red) (flecha arriba/flecha abajo) y seleccione Edit Connections (Editar conexiones).

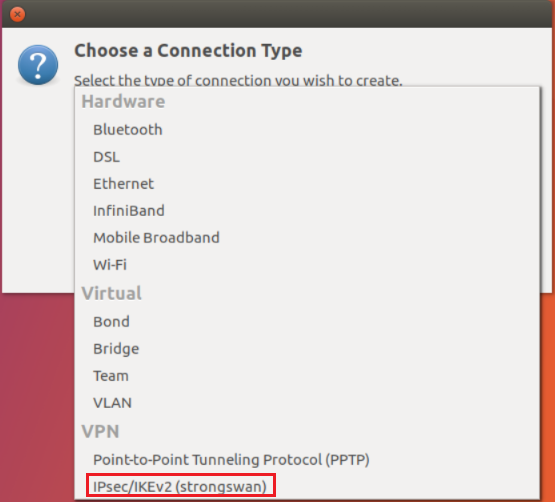

Seleccione el botón Add (Agregar) para crear una conexión.

Seleccione IPsec/IKEv2 (strongswan) en el menú desplegable y seleccione Create (Crear). Puede cambiar el nombre de la conexión en este paso.

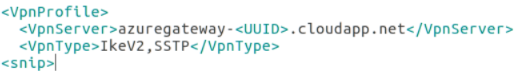

Abra el archivo VpnSettings.xml de la carpeta Generic (Genérico) de los archivos de configuración de cliente descargados. Busque la etiqueta denominada

VpnServery copie el nombre que empieza porazuregatewayy termina por.cloudapp.net.Pegue este nombre en el campo Address (Dirección) de la nueva conexión VPN de la sección Gateway (Puerta de enlace). Luego, seleccione el icono de carpeta al final del campo Certificate (Certificado), vaya a la carpeta Generic (Genérico) y seleccione el archivo VpnServerRoot.

En la sección Client (Cliente) de la conexión, seleccione EAP de Autentication (Autenticación) y escriba el nombre de usuario y la contraseña. Es posible que tenga que seleccionar el icono de bloqueo de la derecha para guardar esta información. Después, seleccione Guardar.

Seleccione el icono Network Manager (Administrador de red) (flecha arriba/flecha abajo) y mantenga el puntero sobre VPN Connections (Conexiones VPN). Verá la conexión VPN que ha creado. Para iniciar la conexión, selecciónela.

Pasos adicionales para la máquina virtual de Azure

En caso de que ejecute el procedimiento en una máquina virtual de Azure que ejecuta Linux, hay pasos adicionales para realizar.

Edite el archivo /etc/netplan/50-cloud-init.yaml para incluir el siguiente parámetro para la interfaz.

renderer: NetworkManagerDespués de editar el archivo, ejecute los dos comandos siguientes para cargar la nueva configuración.

sudo netplan generatesudo netplan applyDetenga, inicie o vuelva a implementar la máquina virtual.

Pasos siguientes

Vuelva al artículo para completar la configuración de la conexión de punto a sitio.

Para obtener información acerca de cómo solucionar problemas de P2S, consulte Solución de problemas: conexión de punto a sitio de Azure.