Configuración de sensores para AD FS y AD CS

Instale sensores de Defender for Identity en servidores Servicios de federación de Active Directory (AD FS) (AD FS) y Servicios de certificados de Active Directory (AD CS) para protegerlos frente a ataques locales.

En este artículo se describen los pasos necesarios para instalar sensores de Defender for Identity en servidores de AD FS o AD CS.

Nota:

En el caso de los entornos de AD FS, el sensor de Defender for Identity solo se admite en los servidores de federación y no es necesario en los servidores de Proxy de aplicación web (WAP). En el caso de los entornos de AD CS, no es necesario instalar el sensor en ningún servidor de AD CS que esté sin conexión.

Requisitos previos

Los requisitos previos para instalar sensores de Defender for Identity en servidores de AD FS o AD CS son los mismos que para instalar sensores en controladores de dominio. Consulte Requisitos previos de Microsoft Defender for Identity para obtener más información.

Además, el sensor de Defender for Identity para AD CS solo admite servidores de AD CS con el servicio de rol de entidad de certificación.

Configuración del registro detallado para eventos de AD FS

Los sensores que se ejecutan en servidores de AD FS deben tener el nivel de auditoría establecido en Detallado para los eventos pertinentes. Por ejemplo, use el siguiente comando para configurar el nivel de auditoría en Detallado:

Set-AdfsProperties -AuditLevel Verbose

Para más información, vea:

- Eventos necesarios para Servicios de federación de Active Directory (AD FS)

- Configurar auditoría en Servicios de federación de Active Directory (AD FS)

- Solución de problemas con los eventos y el registro de los Servicios de federación de Active Directory (AD FS)

Configuración de permisos de lectura para la base de datos de AD FS

Para que los sensores que se ejecutan en servidores de AD FS tengan acceso a la base de datos de AD FS, debe conceder permisos de lectura (db_datareader) para la Cuenta de servicios de directorio correspondiente configurada.

Si tiene más de un servidor de AD FS, asegúrese de conceder este permiso en todos ellos, ya que los permisos de base de datos no se replican entre servidores.

Configure el servidor SQL Server para permitir la cuenta de Servicio de directorio con los permisos siguientes para la base de datos AdfsConfiguration:

- connect

- Iniciar sesión

- read

- select

Nota:

Si la base de datos de AD FS se ejecuta en un servidor SQL Server dedicado en lugar del servidor de AD FS local y usa una cuenta de servicio administrada por grupo (gMSA) como Cuenta de servicios de directorio (DSA), asegúrese de conceder al servidor SQL los permisos necesarios para recuperar la contraseña de gMSA.

Concesión de acceso a la base de datos de AD FS

Conceda acceso a la base de datos mediante SQL Server Management Studio, TSQL o PowerShell.

Por ejemplo, los comandos que se enumeran a continuación pueden resultar útiles si usa Windows Internal Database (WID) o un servidor SQL Server externo.

En estos códigos de ejemplo:

- [DOMAIN1\mdiSvc01] es el usuario de servicios de directorio del área de trabajo. Si está trabajando con una gMSA, anexe un $ al final del nombre de usuario. Por ejemplo: [DOMAIN1\mdiSvc01$]

- AdfsConfigurationV4 es un ejemplo de un nombre de base de datos de AD FS y puede variar.

- server=.\pipe\MICROSOFT##WID\tsql\query: es el cadena de conexión a la base de datos si usa WID

Sugerencia

Si no conoce la cadena de conexión, siga los pasos descritos en la documentación de Windows Server.

Para conceder al sensor acceso a la base de datos de AD FS mediante TSQL:

USE [master]

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master]

USE [AdfsConfigurationV4]

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01]

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01]

GRANT CONNECT TO [DOMAIN1\mdiSvc01]

GRANT SELECT TO [DOMAIN1\mdiSvc01]

GO

Para conceder al sensor acceso a la base de datos de AD FS mediante PowerShell:

$ConnectionString = 'server=\\.\pipe\MICROSOFT##WID\tsql\query;database=AdfsConfigurationV4;trusted_connection=true;'

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [AdfsConfigurationV4];

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01];

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01];

GRANT CONNECT TO [DOMAIN1\mdiSvc01];

GRANT SELECT TO [DOMAIN1\mdiSvc01];

"@

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

Configuración de la recopilación de eventos para servidores de AD FS/AD CS

Si está trabajando con servidores de AD FS/AD CS, asegúrese de que haya configurado la auditoría según sea necesario. Para más información, vea:

AD FS:

AD CS:

Validar la implementación correcta en servidores de AD FS/AD CS.

Para validar que el sensor de Defender for Identity se haya implementado correctamente en un servidor AD FS:

Compruebe que el servicio de sensor Azure Advanced Threat Protection se esté ejecutando. Después de guardar la configuración del sensor de Defender for Identity, el servicio puede tardar unos segundos en iniciarse.

Si el servicio no se inicia, revise el archivo

Microsoft.Tri.sensor-Errors.log, ubicado de forma predeterminada en:%programfiles%\Azure Advanced Threat Protection sensor\Version X\LogsUse AD FS o AD CS para autenticar a un usuario en cualquier aplicación y, a continuación, compruebe que Defender for Identity haya observado la autenticación.

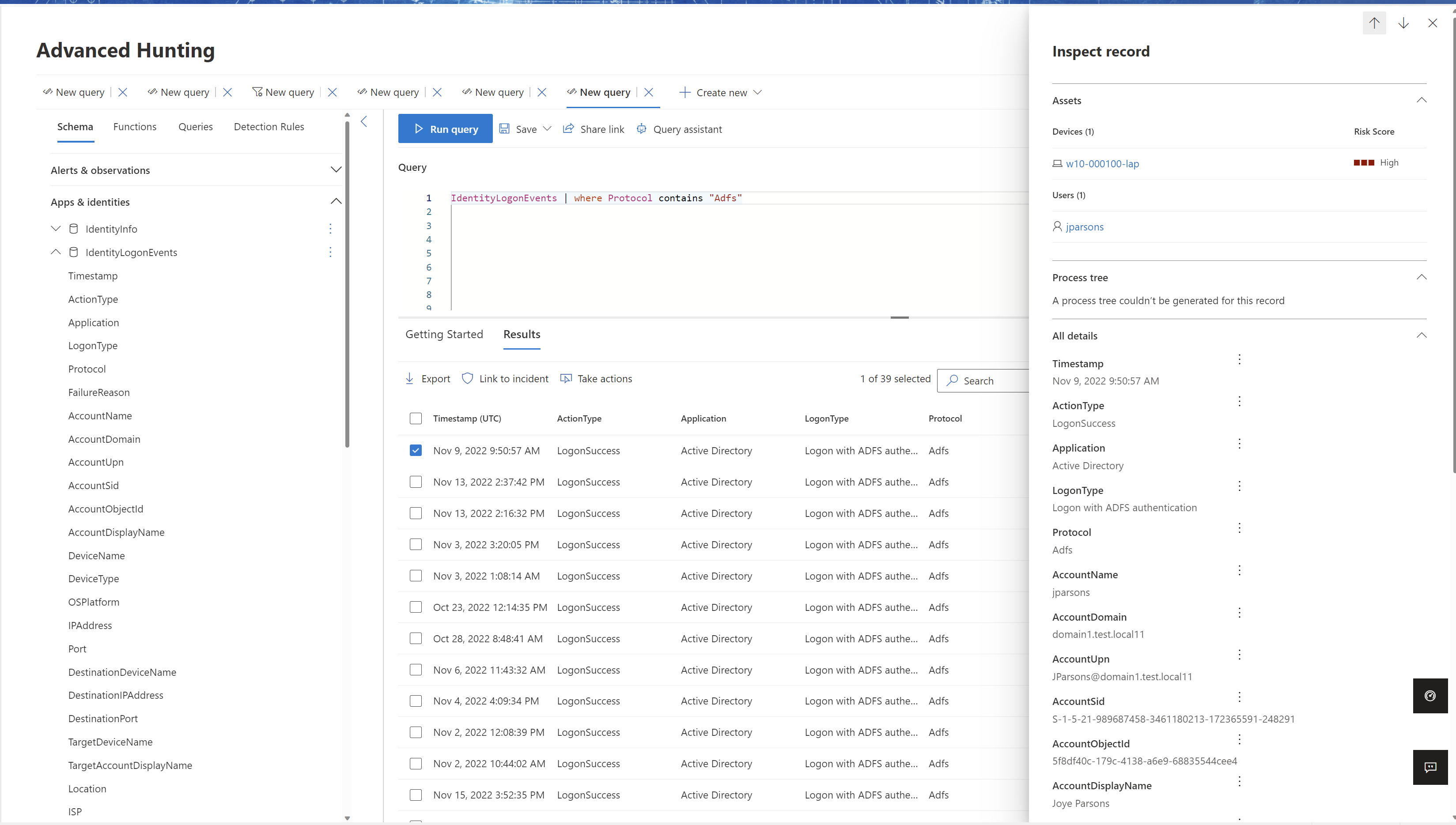

Por ejemplo, seleccione Búsqueda>Búsqueda avanzada. En el panel Consulta, ingrese y ejecute las siguientes consultas:

Para AD FS:

IdentityLogonEvents | where Protocol contains 'Adfs'El panel de resultados debe incluir una lista de eventos con un logonType de Inicio de sesión con autenticación de ADFS.

Para AD CS:

IdentityDirectoryEvents | where Protocol == "Adcs"El panel de resultados debe incluir una lista de eventos de emisión de certificados con errores y correctos. Seleccione una fila específica para ver detalles adicionales en el panel izquierdo Inspeccionar registro. Por ejemplo:

Pasos posteriores a la instalación para servidores de AD FS /AD CS (opcional)

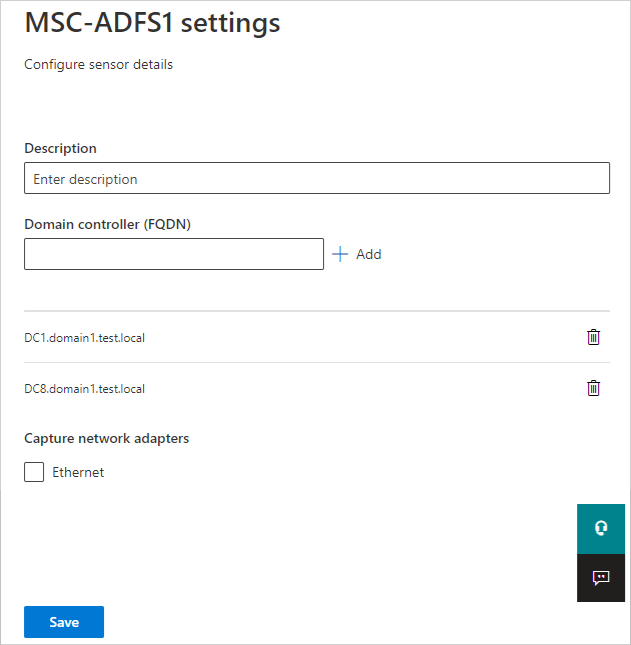

Al instalar el sensor en un servidor de AD FS/AD CS, se selecciona automáticamente el controlador de dominio más cercano. Siga estos pasos para comprobar o modificar el controlador de dominio seleccionado.

En Microsoft Defender XDR, vaya a Configuraciones>Identidades>Sensores para ver todos los sensores de Defender for Identity.

Busque y seleccione el sensor que instaló en un servidor de AD FS /AD CS.

En el panel que se abre, en el campo Controlador de dominio (FQDN), escriba el FQDN de los controladores de dominio del solucionador. Seleccione + Agregar para agregar el FQDN y, a continuación, seleccione Guardar. Por ejemplo:

La inicialización del sensor puede tardar un par de minutos, en cuyo momento el estado del servicio del sensor de AD FS / AD CS debe cambiar de detenido a en ejecución.

Contenido relacionado

Para más información, vea: