Configurar una Cuenta de servicio de directorio para Defender for Identity con una gMSA

En este artículo se describe cómo crear una cuenta de servicio administrada de grupo (gMSA) para usarla como entrada de DSA de Defender for Identity.

Para obtener más información, vea Cuentas de Servicio de directorio para Microsoft Defender for Identity.

Sugerencia

En entornos de varios bosques multidominio, se recomienda crear los gMSA con un nombre único para cada bosque o dominio. Además, cree un grupo universal en cada dominio que contenga las cuentas de equipo de todos los sensores para que todos los sensores puedan recuperar las contraseñas de las gMSA y realizar las autenticaciones entre dominios.

Requisitos previos: concesión de permisos para recuperar la contraseña de la cuenta de gMSA

Antes de crear la cuenta de gMSA, considere cómo asignar permisos para recuperar la contraseña de la cuenta.

Al usar una entrada gMSA, el sensor debe recuperar la contraseña de gMSA de Active Directory. Esto se puede hacer mediante la asignación a cada uno de los sensores o mediante un grupo.

En una implementación de un solo bosque, de dominio único, si no planea instalar el sensor en ningún servidor de AD FS o AD CS, puede usar el grupo de seguridad controladores de dominio integrado.

En un bosque con varios dominios, al usar una sola cuenta de DSA, se recomienda crear un grupo universal y agregar cada uno de los controladores de dominio y los servidores de AD FS /AD CS al grupo universal.

Si agrega una cuenta de equipo al grupo universal después de que el equipo haya recibido su vale Kerberos, no podrá recuperar la contraseña de gMSA hasta que reciba un nuevo vale Kerberos. El vale Kerberos tiene una lista de grupos de los que una entidad es miembro cuando se emite el vale.

En estos escenarios, realice una de las siguientes acciones:

Espere a que se emita el nuevo vale de Kerberos. Los vales Kerberos normalmente son válidos durante 10 horas.

Reinicie el servidor. Cuando se reinicia el servidor, se solicita un nuevo vale Kerberos con la nueva pertenencia a grupos.

Purgar los vales Kerberos existentes. El controlador de dominio emite un nuevo vale Kerberos.

Para purgar los vales desde un símbolo del sistema como administrador en el controlador de dominio, ejecute el comando siguiente:

klist purge -li 0x3e7

Crear una cuenta de gMSA

En esta sección se describe cómo crear un grupo específico que pueda recuperar la contraseña de la cuenta, crear una cuenta de gMSA y, a continuación, probar que la cuenta está lista para usarse.

Actualice el siguiente código con los valores variables del entorno. Luego, ejecute los comandos de PowerShell como administrador:

# Variables:

# Specify the name of the gMSA you want to create:

$gMSA_AccountName = 'mdiSvc01'

# Specify the name of the group you want to create for the gMSA,

# or enter 'Domain Controllers' to use the built-in group when your environment is a single forest, and will contain only domain controller sensors.

$gMSA_HostsGroupName = 'mdiSvc01Group'

# Specify the computer accounts that will become members of the gMSA group and have permission to use the gMSA.

# If you are using the 'Domain Controllers' group in the $gMSA_HostsGroupName variable, then this list is ignored

$gMSA_HostNames = 'DC1', 'DC2', 'DC3', 'DC4', 'DC5', 'DC6', 'ADFS1', 'ADFS2'

# Import the required PowerShell module:

Import-Module ActiveDirectory

# Set the group

if ($gMSA_HostsGroupName -eq 'Domain Controllers') {

$gMSA_HostsGroup = Get-ADGroup -Identity 'Domain Controllers'

} else {

$gMSA_HostsGroup = New-ADGroup -Name $gMSA_HostsGroupName -GroupScope DomainLocal -PassThru

$gMSA_HostNames | ForEach-Object { Get-ADComputer -Identity $_ } |

ForEach-Object { Add-ADGroupMember -Identity $gMSA_HostsGroupName -Members $_ }

}

# Create the gMSA:

New-ADServiceAccount -Name $gMSA_AccountName -DNSHostName "$gMSA_AccountName.$env:USERDNSDOMAIN" `

-PrincipalsAllowedToRetrieveManagedPassword $gMSA_HostsGroup

Otorgar permisos de DSA requeridos

La DSA requiere permisos de solo lectura en todos los objetos de Active Directory, incluido el Contenedor de objetos eliminados.

Los permisos de solo lectura en el contenedor Objetos eliminados permiten que Defender for Identity detecte eliminaciones de usuarios de Active Directory.

Use el ejemplo de código siguiente para ayudarse a conceder los permisos de lectura necesarios en el contenedor Objetos eliminados, independientemente de si usa o no una cuenta de gMSA.

Sugerencia

Si la DSA a la que desea conceder los permisos es una Cuenta de servicio administrada de grupo (gMSA), primero debe crear un grupo de seguridad, agregar la gMSA como miembro y agregar los permisos a ese grupo. Para obtener más información, consulte Configuración de una cuenta de servicio de directorio para Defender for Identity con una gMSA.

# Declare the identity that you want to add read access to the deleted objects container:

$Identity = 'mdiSvc01'

# If the identity is a gMSA, first to create a group and add the gMSA to it:

$groupName = 'mdiUsr01Group'

$groupDescription = 'Members of this group are allowed to read the objects in the Deleted Objects container in AD'

if(Get-ADServiceAccount -Identity $Identity -ErrorAction SilentlyContinue) {

$groupParams = @{

Name = $groupName

SamAccountName = $groupName

DisplayName = $groupName

GroupCategory = 'Security'

GroupScope = 'Universal'

Description = $groupDescription

}

$group = New-ADGroup @groupParams -PassThru

Add-ADGroupMember -Identity $group -Members ('{0}$' -f $Identity)

$Identity = $group.Name

}

# Get the deleted objects container's distinguished name:

$distinguishedName = ([adsi]'').distinguishedName.Value

$deletedObjectsDN = 'CN=Deleted Objects,{0}' -f $distinguishedName

# Take ownership on the deleted objects container:

$params = @("$deletedObjectsDN", '/takeOwnership')

C:\Windows\System32\dsacls.exe $params

# Grant the 'List Contents' and 'Read Property' permissions to the user or group:

$params = @("$deletedObjectsDN", '/G', ('{0}\{1}:LCRP' -f ([adsi]'').name.Value, $Identity))

C:\Windows\System32\dsacls.exe $params

# To remove the permissions, uncomment the next 2 lines and run them instead of the two prior ones:

# $params = @("$deletedObjectsDN", '/R', ('{0}\{1}' -f ([adsi]'').name.Value, $Identity))

# C:\Windows\System32\dsacls.exe $params

Para obtener más información, consulte Cambio de permisos en un contenedor de objetos eliminados.

Compruebe que la cuenta de gMSA tiene los derechos necesarios

El servicio de sensor defender for Identity, Sensor de Azure Advanced Threat Protection, se ejecuta como LocalService y realiza la suplantación de la cuenta de DSA. Se producirá un error en la suplantación si se configura la directiva de Inicio de sesión como servicio, pero el permiso no se ha concedido a la cuenta de gMSA. En tales casos, verá el siguiente problema de mantenimiento: las credenciales de usuario de servicios de directorio son incorrectas.

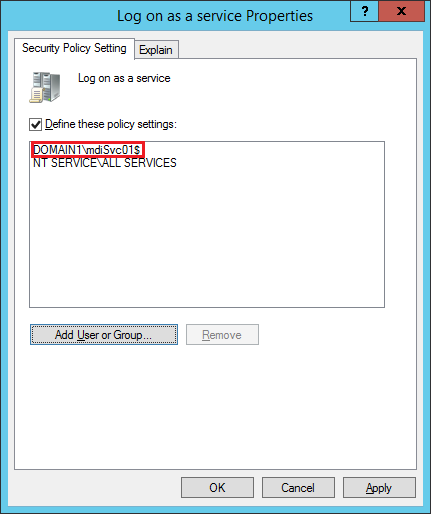

Si ve esta alerta, se recomienda comprobar si la Directiva de inicio de sesión como servicio está configurada. Si necesita configurar la directiva de Inicio de sesión como servicio, hágalo en una configuración de directiva de grupo o en una directiva de seguridad local.

Para comprobar la directiva local, ejecute

secpol.mscy seleccione Directivas locales. En Asignación de derechos de usuario, vaya a la configuración de la Directiva de inicio de sesión como servicio. Por ejemplo:

Si la directiva está habilitada, agregue la cuenta de gMSA a la lista de cuentas que pueden iniciar sesión como servicio.

Para comprobar si la configuración está configurada en una directiva de grupo: ejecute

rsop.mscy compruebe si está seleccionada la directiva Configuración del equipo -> Configuración de Windows -> Configuraciones de Seguridad -> Directivas locales ->Asignación de derechos de usuario -> Iniciar sesión como servicio. Por ejemplo:Si la configuración está realizada, agregue la cuenta de gMSA a la lista de cuentas que pueden iniciar sesión como servicio en el Editor de administración de directivas de grupo.

Nota:

Si usa el Editor de administración de directivas de grupo para configurar la opción Iniciar sesión como servicio, asegúrese de agregar NT Service\All Services y la cuenta de gMSA que creó.

Configurar una Cuenta de servicio de directorio para Microsoft Defender XDR

Para conectar los sensores con los dominios de Active Directory, deberá configurar cuentas de servicio de directorio en Microsoft Defender XDR.

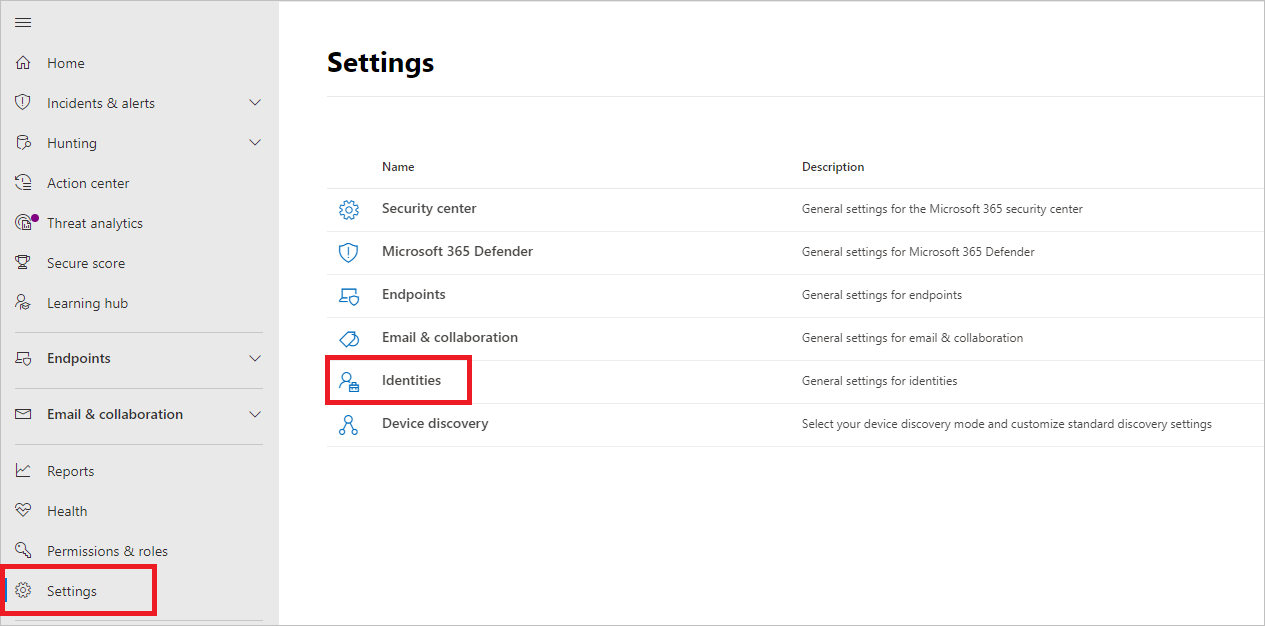

En Microsoft Defender XDR, vaya a Configuraciones > Identidades. Por ejemplo:

Selecciones Cuentas del servicio de directorio. Verá qué cuentas están asociadas a qué dominios. Por ejemplo:

Para agregar credenciales de cuenta de servicio de directorio, seleccione Agregar credenciales y escriba el Nombre de cuenta, el Dominio y la Contraseña de la cuenta que creó anteriormente. También puede elegir si es una Cuenta de servicio administrada por grupo (gMSA) y si pertenece a un Dominio de etiqueta único. Por ejemplo:

Campo Comentarios Nombre de cuenta (requerido) Escriba el nombre de usuario de AD de solo lectura. Por ejemplo: DefenderForIdentityUser.

Debe usar un usuario de AD estándar o una cuenta de gMSA.

- No use el formato UPN para el nombre de usuario.

- Cuando se usa una gMSA, la cadena de usuario debe terminar con el signo$. Por ejemplo:mdisvc$

NOTA: Se recomienda evitar el uso de cuentas asignadas a usuarios específicos.Contraseña (necesaria para la cuenta de usuario de AD estándar) Solo para las cuentas de usuario de AD, genere una contraseña segura para el usuario de solo lectura. Por ejemplo: PePR!BZ&}Y54UpC3aB.Cuenta de servicio administrada de grupo (necesaria para las cuentas de gMSA) Solo para las cuentas de gMSA, seleccione Cuenta de servicio administrada de grupo. Dominio (requerido) Escriba el dominio para el usuario de solo lectura. Por ejemplo: contoso.com.

Es importante que escriba el FQDN completo del dominio donde se encuentra el usuario. Por ejemplo, si la cuenta del usuario está en el dominio corp.contoso.com, debe escribircorp.contoso.comnocontoso.com.

Para obtener más información, consulte Compatibilidad de Microsoft con dominios de etiqueta única.Seleccione Guardar.

(Opcional) Si selecciona una cuenta, se abrirá un panel de detalles con la configuración de esa cuenta. Por ejemplo:

Nota:

Puede usar este mismo procedimiento para cambiar la contraseña de las cuentas de usuario estándar de Active Directory. No hay ninguna contraseña establecida para las cuentas de gMSA.

Solución de problemas

Para obtener más información, consulte No se pudieron recuperar las credenciales de gMSA.

Paso siguiente

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de