Incorporar versiones anteriores de Windows

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

Plataformas

- Windows 7 SP1 Enterprise

- Windows 7 SP1 Pro

- Windows 8.1 Pro

- Windows 8.1 Enterprise

- Windows Server 2008 R2 SP1

¿Quiere experimentar Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Defender para punto de conexión amplía la compatibilidad para incluir sistemas operativos de nivel inferior, lo que proporciona funcionalidades avanzadas de detección e investigación de ataques en las versiones compatibles de Windows.

Para incorporar puntos de conexión de cliente de Windows de nivel inferior a Defender para punto de conexión, deberá hacer lo siguiente:

- Configuración y actualización de clientes System Center Endpoint Protection

- Instalación y configuración de Microsoft Monitoring Agent (MMA) para informar de los datos del sensor

Para Windows Server 2008 R2 SP1, tiene la opción de incorporar a través de Microsoft Defender for Cloud.

Nota:

Se requiere una licencia de servidor independiente de Defender para punto de conexión, por nodo, para incorporar un servidor de Windows a través de Microsoft Monitoring Agent (opción 1). Como alternativa, se requiere una licencia de Microsoft Defender para servidores, por nodo, para incorporar un servidor Windows a través de Microsoft Defender for Cloud (opción 2), consulte Características admitidas disponibles en Microsoft Defender para la nube.

Sugerencia

Después de incorporar el dispositivo, puede optar por ejecutar una prueba de detección para comprobar que está incorporado correctamente al servicio. Para obtener más información, consulte Ejecución de una prueba de detección en un punto de conexión de Defender para punto de conexión recién incorporado.

Configuración y actualización de clientes System Center Endpoint Protection

Defender para punto de conexión se integra con System Center Endpoint Protection para proporcionar visibilidad a las detecciones de malware y detener la propagación de un ataque en su organización mediante la prohibición de archivos potencialmente malintencionados o sospechas de malware.

Los pasos siguientes son necesarios para habilitar esta integración:

- Instalación de la actualización de la plataforma antimalware de enero de 2017 para clientes de Endpoint Protection

- Configuración de la pertenencia del servicio de protección en la nube del cliente SCEP a la configuración avanzada

- Configure la red para permitir conexiones a la nube Microsoft Defender Antivirus. Para obtener más información, consulte Configuración y validación de conexiones de red Microsoft Defender Antivirus.

Instalación y configuración de Microsoft Monitoring Agent (MMA)

Antes de empezar

Revise los detalles siguientes para comprobar los requisitos mínimos del sistema:

Instalación del paquete acumulativo de actualizaciones mensual de febrero de 2018: el vínculo de descarga directa del catálogo de Windows Update está disponible aquí

Instale la actualización de la pila de mantenimiento del 12 de marzo de 2019 (o posterior): el vínculo de descarga directa del catálogo de Windows Update está disponible aquí.

Instalación de la actualización de compatibilidad con la firma de código SHA-2: el vínculo de descarga directa del catálogo de Windows Update está disponible aquí.

Nota:

Solo se aplica a Windows Server 2008 R2, Windows 7 SP1 Enterprise y Windows 7 SP1 Pro.

Instalación de la actualización para la experiencia del cliente y la telemetría de diagnóstico

Instalación de Microsoft .Net Framework 4.5.2 o posterior

Nota:

La instalación de .NET 4.5 puede requerir que reinicie el equipo después de la instalación.

Cumpla los requisitos mínimos del sistema del agente de Azure Log Analytics. Para obtener más información, consulte Recopilación de datos de equipos de su entorno con Log Analytics.

Pasos de la instalación

Descargue el archivo de instalación del agente: agente de Windows de 64 bits o agente de Windows de 32 bits.

Nota:

Debido al desuso de la compatibilidad con SHA-1 por parte del agente mma, el agente de MMA debe ser la versión 10.20.18029 o posterior.

Obtenga el identificador del área de trabajo:

- En el panel de navegación de Defender para punto de conexión, seleccione Configuración Administración > de > dispositivos Incorporación

- Seleccionar el sistema operativo

- Copia del identificador del área de trabajo y la clave del área de trabajo

Con el identificador del área de trabajo y la clave del área de trabajo, elija cualquiera de los métodos de instalación siguientes para instalar el agente:

Instale manualmente el agente mediante el programa de instalación.

En la página Opciones de configuración del agente , seleccione Conectar el agente a Azure Log Analytics (OMS)

Nota:

Si es un cliente de Us Government, en "Azure Cloud" tendrá que elegir "Azure US Government" si usa el asistente para la instalación o si usa una línea de comandos o un script: establezca el parámetro "OPINSIGHTS_WORKSPACE_AZURE_CLOUD_TYPE" en 1.

Si usa un proxy para conectarse a Internet, consulte la sección Configuración de proxy y conectividad a Internet.

Una vez completado, debería ver los puntos de conexión incorporados en el portal en un plazo de una hora.

Configurar las opciones del proxy y de conectividad a Internet

Si los servidores necesitan usar un proxy para comunicarse con Defender para punto de conexión, use uno de los métodos siguientes para configurar mma para usar el servidor proxy:

Si se usa un proxy o firewall, asegúrese de que los servidores puedan acceder a todas las direcciones URL de servicio de Microsoft Defender para punto de conexión directamente y sin interceptación SSL. Para obtener más información, consulte Habilitación del acceso a direcciones URL de servicio de Microsoft Defender para punto de conexión. El uso de la intercepción SSL impedirá que el sistema se comunique con el servicio Defender para punto de conexión.

Una vez completado, debería ver los servidores de Windows incorporados en el portal en un plazo de una hora.

Incorporación de servidores Windows a través de Microsoft Defender for Cloud

En el panel de navegación Microsoft Defender XDR, seleccione Configuración>Puntos de conexión> Administraciónde> dispositivosIncorporación.

Seleccione Windows Server 2008 R2 SP1 como sistema operativo.

Haga clic en Incorporar servidores en Microsoft Defender para la nube.

Siga las instrucciones de incorporación de Microsoft Defender para punto de conexión con Microsoft Defender for Cloud y, si usa Azure ARC, siga las instrucciones de incorporación en Habilitación de Microsoft Defender para punto de conexión integración.

Después de completar los pasos de incorporación, deberá configurar y actualizar System Center Endpoint Protection clientes.

Nota:

- Para la incorporación a través de Microsoft Defender para que los servidores funcionen según lo previsto, el servidor debe tener un área de trabajo y una clave adecuadas configuradas dentro de la configuración del Agente de supervisión de Microsoft (MMA).

- Una vez configurado, el módulo de administración en la nube adecuado se implementa en la máquina y el proceso del sensor (MsSenseS.exe) se implementará e iniciará.

- Esto también es necesario si el servidor está configurado para usar un servidor de puerta de enlace de OMS como proxy.

Comprobación de la incorporación

Compruebe que Microsoft Defender Antivirus y Microsoft Defender para punto de conexión están en ejecución.

Nota:

No es necesario ejecutar Microsoft Defender Antivirus, pero se recomienda. Si otro producto de proveedor de antivirus es la solución de endpoint protection principal, puede ejecutar Antivirus de Defender en modo pasivo. Solo puede confirmar que el modo pasivo está activado después de comprobar que Microsoft Defender para punto de conexión sensor (SENSE) se está ejecutando.

Nota:

Como Microsoft Defender Antivirus solo se admite para Windows 10 y Windows 11, el paso 1 no se aplica al ejecutar Windows Server 2008 R2 SP1.

Ejecute el siguiente comando para comprobar que Microsoft Defender Antivirus está instalado:

sc.exe query WindefendSi el resultado es "El servicio especificado no existe como un servicio instalado", deberá instalar Microsoft Defender Antivirus. Para obtener más información, consulte Microsoft Defender Antivirus en Windows 10.

Para obtener información sobre cómo usar directiva de grupo para configurar y administrar Microsoft Defender Antivirus en los servidores windows, consulte Uso de directiva de grupo configuración para configurar y administrar Microsoft Defender Antivirus.

Si tiene problemas con la incorporación, consulte Solución de problemas de incorporación.

Ejecutar una prueba de detección

Siga los pasos descritos en Ejecutar una prueba de detección en un dispositivo recién incorporado para comprobar que el servidor notifica a Defender para el servicio de punto de conexión.

Incorporación de puntos de conexión sin solución de administración

Usar la directiva de grupo

Paso 1: Descargue la actualización correspondiente para el punto de conexión.

Vaya a c:\windows\sysvol\domain\scripts (podría ser necesario cambiar el control en uno de los controladores de dominio).

Create una carpeta denominada MMA.

Descargue lo siguiente y colóquelos en la carpeta MMA:

- Actualización de la experiencia del cliente y la telemetría de diagnóstico:

Para Windows Server 2008 R2 SP1, también se requieren las siguientes actualizaciones:

Resumen mensual de febrero de 2018: KB4074598 (Windows Server 2008 R2)

Catálogo de Microsoft Update

Descarga de actualizaciones para Windows Server 2008 R2 x64.NET Framework 3.5.1 (KB315418)

Para Windows Server 2008 R2 x64Nota:

En este artículo se supone que usa servidores basados en x64 (agente MMA .exe versión compatible con x64 New SHA-2).

Paso 2: Create un nombre de archivo DeployMMA.cmd (mediante el Bloc de notas) Agregue las siguientes líneas al archivo cmd. Tenga en cuenta que necesitará el identificador de área de trabajo y la clave.

El siguiente comando es un ejemplo. Reemplace los valores siguientes:

- KB: use la KB aplicable pertinente para el punto de conexión que va a incorporar.

- Id. de área de trabajo y CLAVE: use el identificador y la clave

@echo off

cd "C:"

IF EXIST "C:\Program Files\Microsoft Monitoring Agent\Agent\MonitoringHost.exe" (

exit

) ELSE (

wusa.exe C:\Windows\MMA\Windows6.1-KB3080149-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows6.1-KB4074598-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows6.1-KB3154518-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows8.1-KB3080149-x64.msu /quiet /norestart

"c:\windows\MMA\MMASetup-AMD64.exe" /c /t:"C:\Windows\MMA"

c:\windows\MMA\setup.exe /qn NOAPM=1 ADD_OPINSIGHTS_WORKSPACE=1 OPINSIGHTS_WORKSPACE_ID="<your workspace ID>" OPINSIGHTS_WORKSPACE_KEY="<your workspace key>" AcceptEndUserLicenseAgreement=1

)

configuración de directiva de grupo

Create una nueva directiva de grupo específicamente para la incorporación de dispositivos, como "incorporación de Microsoft Defender para punto de conexión".

Create una carpeta directiva de grupo denominada "c:\windows\MMA"

Esto agregará una nueva carpeta en cada servidor que obtiene el GPO aplicado, denominado MMA, y se almacenará en c:\windows. Contendrá los archivos de instalación de MMA, los requisitos previos y el script de instalación.

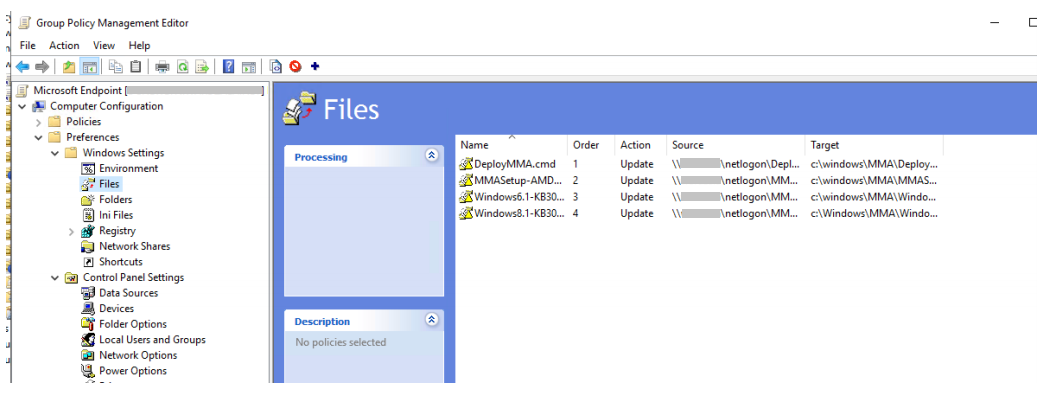

Create una preferencia de archivos de directiva de grupo para cada uno de los archivos almacenados en el inicio de sesión de Net.

Copia los archivos de DOMAIN\NETLOGON\MMA\filename en C:\windows\MMA\filename, por lo que los archivos de instalación son locales para el servidor:

Repita el proceso, pero cree la segmentación de nivel de elemento en la pestaña COMMON, por lo que el archivo solo se copia en la versión de sistema operativo o plataforma adecuada en el ámbito:

Para Windows Server 2008 R2 necesitará (y solo se copiará) lo siguiente:

- Windows6.1-KB3080149-x64.msu

- Windows6.1-KB3154518-x64.msu

- Windows6.1-KB4075598-x64.msu

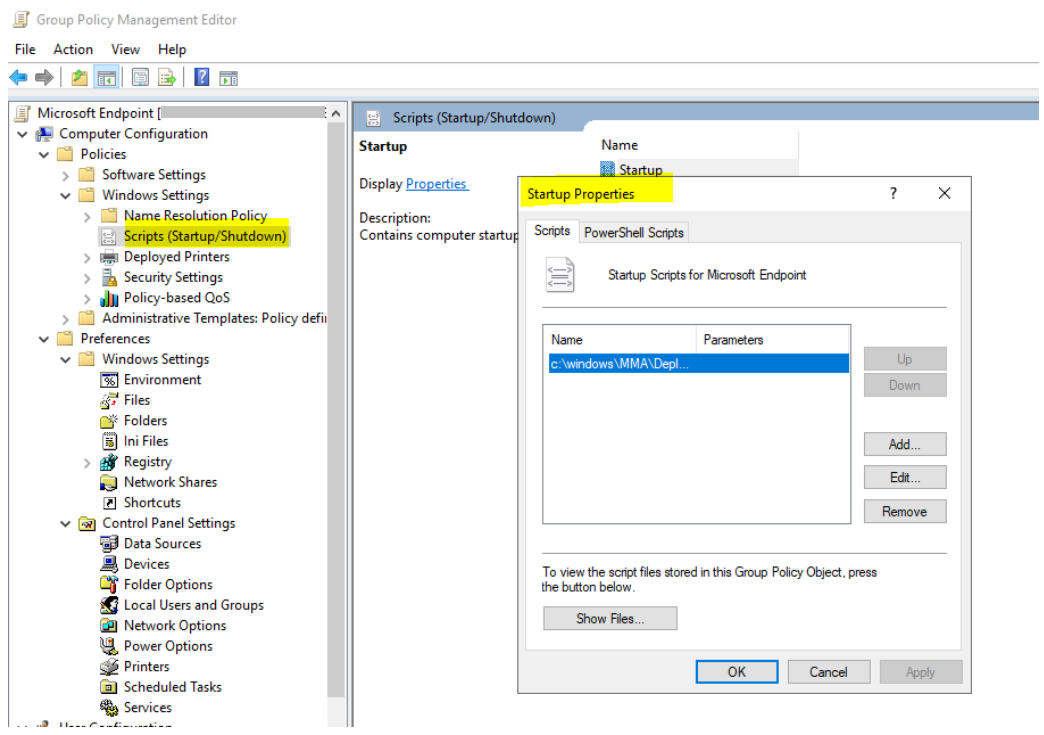

Una vez hecho esto, deberá crear una directiva de script de inicio:

El nombre del archivo que se va a ejecutar aquí es c:\windows\MMA\DeployMMA.cmd. Una vez que el servidor se reinicie como parte del proceso de inicio, instalará la base de datos De actualización para la experiencia del cliente y la telemetría de diagnóstico, y, a continuación, instalará el agente mma, al establecer el identificador del área de trabajo y la clave, y el servidor se incorporará.

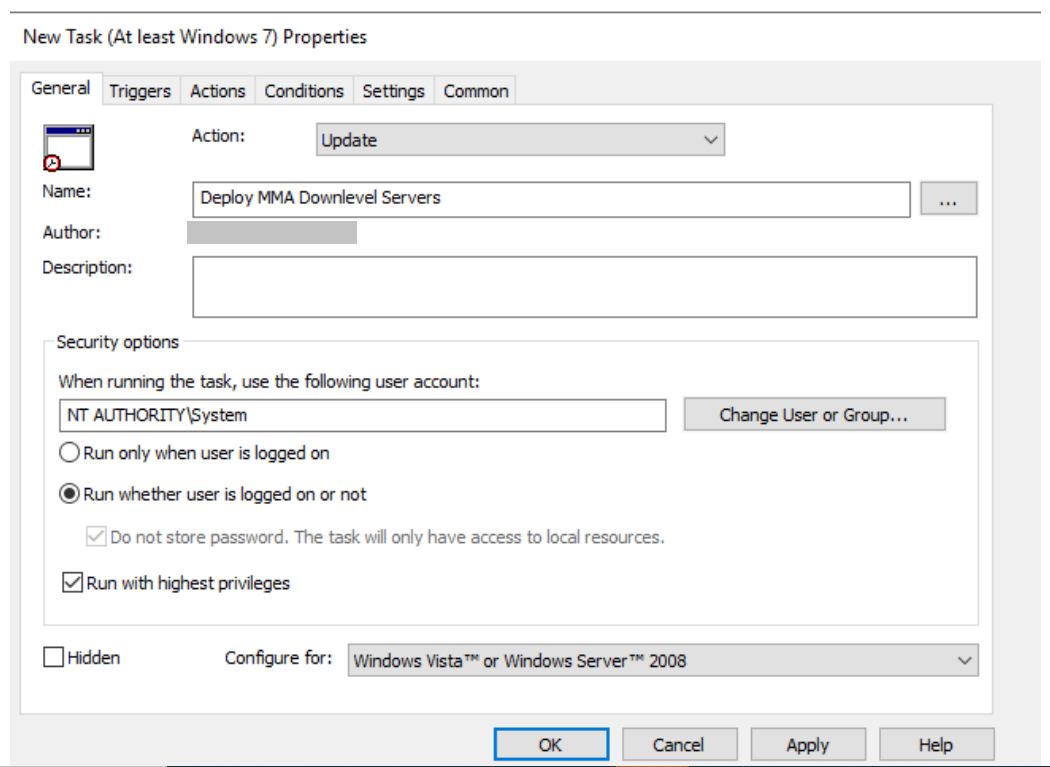

También puede usar una tarea inmediata para ejecutar el deployMMA.cmd si no desea reiniciar todos los servidores.

Esto podría hacerse en dos fases. En primer lugar, cree los archivos y la carpeta en GPO: dé tiempo al sistema para asegurarse de que se ha aplicado el GPO y que todos los servidores tienen los archivos de instalación. A continuación, agregue la tarea inmediata. Esto logrará el mismo resultado sin necesidad de reiniciar.

Dado que el script tiene un método de salida y no se volverá a ejecutar si el MMA está instalado, también podría usar una tarea programada diaria para lograr el mismo resultado. De forma similar a una directiva de cumplimiento Configuration Manager, se comprobará diariamente para asegurarse de que el MMA está presente.

Como se mencionó en la documentación de incorporación de Server específicamente en torno a Server 2008 R2, consulte a continuación: Para Windows Server 2008 R2 SP1, asegúrese de cumplir los siguientes requisitos:

- Instalación del paquete acumulativo de actualizaciones mensual de febrero de 2018

- Instale .NET Framework 4.5 (o posterior) o KB3154518

Compruebe que los KB están presentes antes de incorporar Windows Server 2008 R2. Este proceso le permite incorporar todos los servidores si no tiene Configuration Manager administrar servidores.

Puntos de conexión fuera del panel

Tiene dos opciones para extraer puntos de conexión de Windows desde el servicio:

- Desinstalación del agente mma

- Quitar la configuración del área de trabajo de Defender para punto de conexión

Nota:

La retirada hace que el punto de conexión de Windows deje de enviar datos del sensor al portal, pero los datos del punto de conexión, incluida la referencia a las alertas que haya tenido, se conservarán durante un máximo de 6 meses.

Desinstalación del agente mma

Para desconectar el punto de conexión de Windows, puede desinstalar el agente MMA o desasociarlo de los informes al área de trabajo de Defender para punto de conexión. Después de quitar el agente, el punto de conexión ya no enviará datos del sensor a Defender para punto de conexión. Para obtener más información, consulte Para deshabilitar un agente.

Quitar la configuración del área de trabajo de Defender para punto de conexión

Puede usar cualquiera de los métodos siguientes:

- Quitar la configuración del área de trabajo de Defender para punto de conexión del agente de MMA

- Ejecución de un comando de PowerShell para quitar la configuración

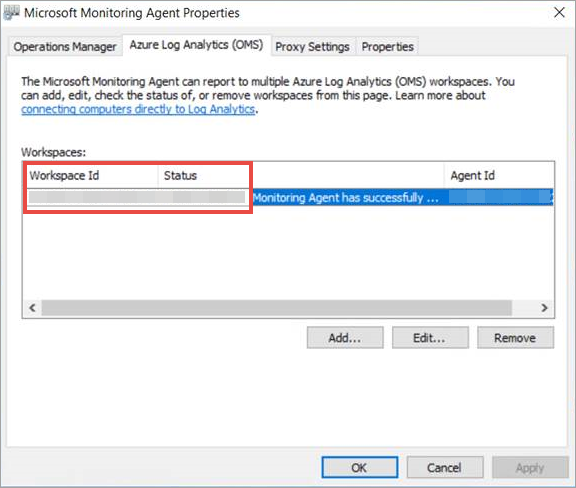

Quitar la configuración del área de trabajo de Defender para punto de conexión del agente de MMA

En Propiedades del Agente de supervisión de Microsoft, seleccione la pestaña Azure Log Analytics (OMS).

Seleccione el área de trabajo Defender para punto de conexión y haga clic en Quitar.

Ejecución de un comando de PowerShell para quitar la configuración

Obtenga el identificador del área de trabajo:

- En el panel de navegación, seleccione Configuración>Incorporación.

- Seleccione el sistema operativo correspondiente y obtenga el identificador del área de trabajo.

Abra una instancia de PowerShell con privilegios elevados y ejecute el siguiente comando. Use el identificador de área de trabajo que obtuvo y reemplace

WorkspaceID:$AgentCfg = New-Object -ComObject AgentConfigManager.MgmtSvcCfg # Remove OMS Workspace $AgentCfg.RemoveCloudWorkspace("WorkspaceID") # Reload the configuration and apply changes $AgentCfg.ReloadConfiguration()

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de