Creación e implementación de una directiva de windows Information Protection en Configuration Manager

Nota

A partir de julio de 2022, Microsoft está desusando Windows Information Protection (WIP). Microsoft seguirá admitiendo WIP en las versiones compatibles de Windows. Las nuevas versiones de Windows no incluirán nuevas funcionalidades para WIP y no se admitirán en versiones futuras de Windows. Para obtener más información, vea Anuncio de la puesta del sol de Windows Information Protection.

Para sus necesidades de protección de datos, Microsoft recomienda usar Microsoft Purview Information Protection y Prevención de pérdida de datos de Microsoft Purview. Purview simplifica la configuración y proporciona un conjunto avanzado de funcionalidades.

Se aplica a:

- Windows 10

- Windows 11

Microsoft Configuration Manager ayuda a crear e implementar la directiva de Windows Information Protection (WIP). Puede elegir las aplicaciones protegidas, el modo de protección WIP y cómo buscar datos empresariales en la red.

Agregar una directiva de WIP

Después de instalar y configurar Configuration Manager para su organización, debe crear un elemento de configuración para WIP, que a su vez se convierte en la directiva de WIP.

Sugerencia

Revise el artículo Limitaciones al usar Windows Information Protection (WIP) antes de crear un nuevo elemento de configuración para evitar problemas comunes.

Para crear un elemento de configuración para WIP

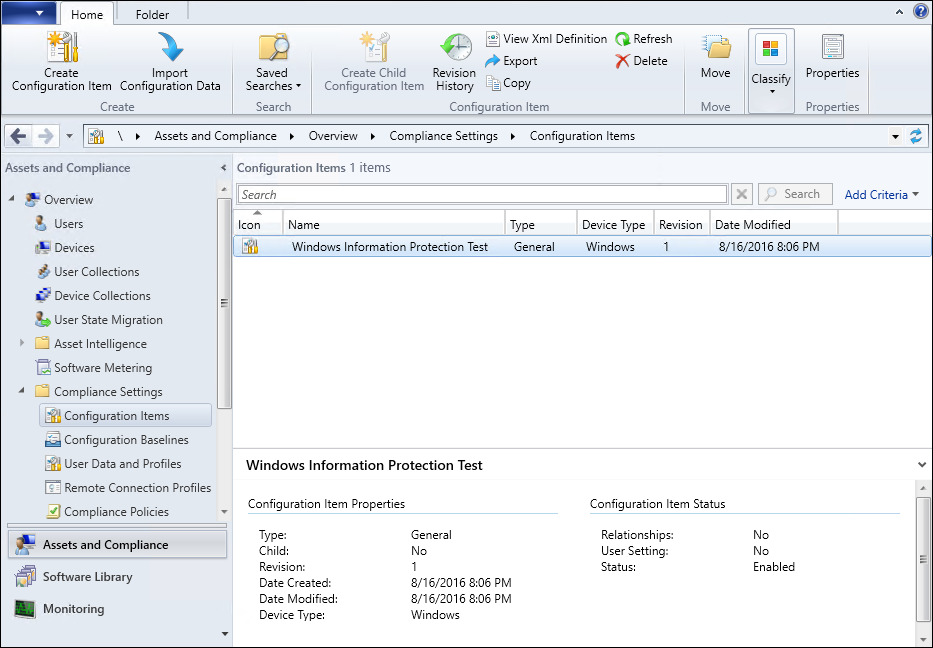

Abra la consola de Configuration Manager, seleccione el nodo Activos y compatibilidad, expanda el nodo Información general, expanda el nodo Configuración de cumplimiento y, a continuación, expanda el nodo Elementos de configuración.

Seleccione el botón Crear elemento de configuración .

Se inicia el Asistente para crear elemento de configuración.

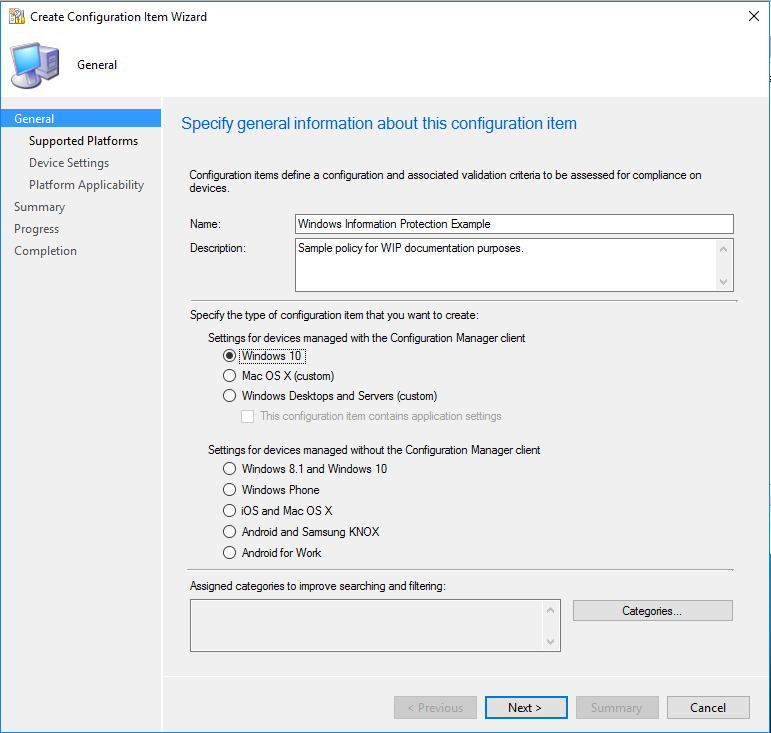

En la pantalla de información general, escribe un nombre (obligatorio) y una descripción opcional para la directiva en los cuadros Nombre y Descripción.

En el área Especificar el tipo de elemento de configuración que desea crear, seleccione la opción que representa si usa Configuration Manager para la administración de dispositivos y, a continuación, seleccione Siguiente.

Configuración para los dispositivos administrados con el cliente Configuration Manager: Windows 10

O bien

Configuración para los dispositivos administrados sin el cliente Configuration Manager: Windows 8.1 y Windows 10

En la pantalla Plataformas admitidas, seleccione el cuadro Windows 10 y, a continuación, seleccione Siguiente.

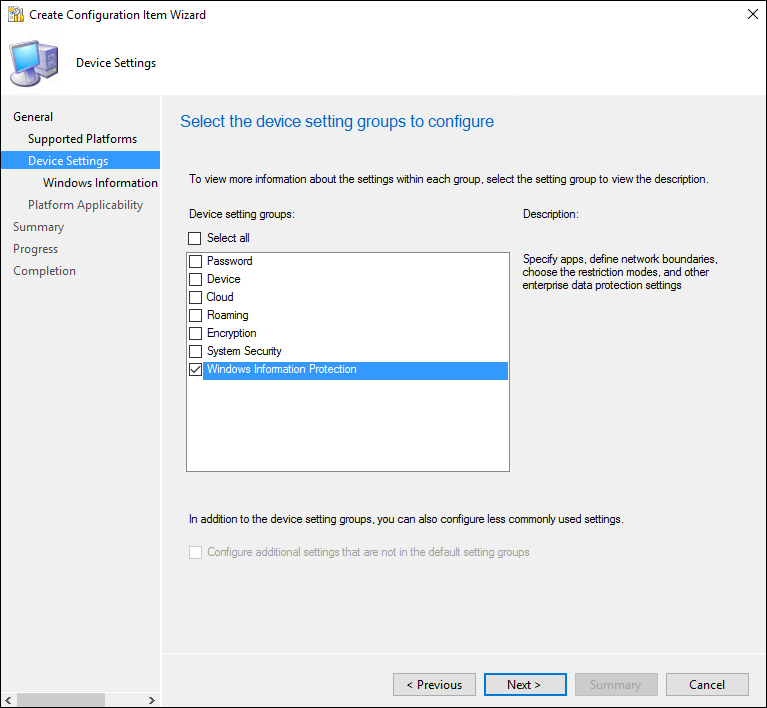

En la pantalla Configuración del dispositivo, seleccione Windows Information Protection y, a continuación, seleccione Siguiente.

Se muestra la página Configure Windows Information Protection settings, en la que se configura la directiva de la organización.

Agregar reglas de aplicación a la directiva

Durante el proceso de creación de directivas en Configuration Manager, puede elegir las aplicaciones que desea proporcionar acceso a los datos empresariales a través de Windows Information Protection. Las aplicaciones que se incluyen en esta lista pueden proteger datos en nombre de la empresa y no tienen permiso para copiar ni mover datos empresariales a aplicaciones desprotegidas.

Los pasos para agregar las reglas de aplicación se basan en el tipo de plantilla de regla que se aplica. Puedes agregar una aplicación de store (también conocida como una aplicación para la Plataforma universal de Windows [UWP]), una aplicación de escritorio de Windows firmada o un archivo de directiva de AppLocker.

Importante

Se espera que las aplicaciones optimizadas impidan que los datos empresariales se transmitan a ubicaciones de red desprotegidas y eviten el cifrado de datos personales. Por otro lado, las aplicaciones sin reconocimiento de WIP podrían no respetar los límites de la red corporativa y cifrarán todos los archivos que creen o modifiquen. Esto significa que podrían cifrar datos personales y provocar la pérdida de datos durante el proceso de revocación.

Debe tener cuidado para obtener una instrucción de soporte técnico del proveedor de software de que su aplicación es segura con Windows Information Protection antes de agregarla a la lista de reglas de la aplicación. Si no obtiene esta instrucción, es posible que pueda experimentar problemas de compatibilidad de aplicaciones debido a que una aplicación pierde la capacidad de acceder a un archivo necesario después de la revocación.

Agregar una regla de aplicación de store a la directiva

En este ejemplo, vamos a agregar Microsoft OneNote, una aplicación de tienda, a la lista Reglas de aplicación.

Para agregar una aplicación de tienda

En el área Reglas de aplicación, seleccione Agregar.

Aparece el cuadro Agregar regla de aplicación.

Agrega un nombre descriptivo para la aplicación en el cuadro Título. En este ejemplo, es Microsoft OneNote.

Seleccione Permitir en la lista desplegable Modo de windows Information Protection.

Permitir activa WIP, lo que ayuda a proteger los datos corporativos de esa aplicación a través del cumplimiento de las restricciones de WIP. Si quieres excluir una aplicación, puedes seguir los pasos de la sección Excluir aplicaciones de las restricciones de WIP.

Elige Aplicación de Store de la lista desplegable Plantilla de regla.

El cuadro cambia para mostrar las opciones de las reglas de aplicación de store.

Escriba el nombre de la aplicación y el nombre de su publicador y, a continuación, seleccione Aceptar. Para este ejemplo de aplicación para UWP, el Editor es

CN=Microsoft Corporation, O=Microsoft Corporation, L=Redmond, S=Washington, C=USy el Nombre del producto esMicrosoft.Office.OneNote.

Si no conoce el publicador o el nombre del producto, puede encontrarlos para ambos dispositivos de escritorio siguiendo estos pasos.

Para buscar los valores de Publisher y Product Name para las aplicaciones de la Tienda sin instalarlos

Vaya al sitio web de Microsoft Store y busque la aplicación. Por ejemplo, Microsoft OneNote.

Nota

Si la aplicación ya está instalada en los dispositivos de escritorio, puedes usar el complemento MMC de directiva de seguridad local de AppLocker con la finalidad de recopilar la información para agregar la aplicación a la lista de aplicaciones protegidas. Para obtener información sobre cómo hacerlo, consulte los pasos descritos en Agregar un archivo de directiva de AppLocker en este artículo.

Copia el valor de identificador de la dirección URL de la aplicación. Por ejemplo, la dirección URL del identificador de Microsoft OneNote es

https://www.microsoft.com/store/apps/onenote/9wzdncrfhvjly copiaría el valor de identificador,9wzdncrfhvjl.En un explorador, ejecuta la API web del portal de Store para empresas para devolver un archivo de notación de objetos JavaScript (JSON) que incluya los valores de nombre del editor y del producto. Por ejemplo, ejecute

https://bspmts.mp.microsoft.com/v1/public/catalog/Retail/Products/9wzdncrfhvjl/applockerdata, donde9wzdncrfhvjlse reemplaza por el valor de identificador.La API se ejecuta y abre un editor de texto con los detalles de la aplicación.

{ "packageIdentityName": "Microsoft.Office.OneNote", "publisherCertificateName": "CN=Microsoft Corporation, O=Microsoft Corporation, L=Redmond, S=Washington, C=US" }Copia el valor

publisherCertificateNamey pégalo en el cuadro Nombre del editor y copia el valorpackageIdentityNameen el cuadro Nombre del producto de Intune.Importante

El archivo JSON también puede devolver un valor

windowsPhoneLegacyIdpara ambos cuadros, Nombre del editor y Nombre del producto. Esto significa que tiene una aplicación que usa un paquete XAP y que debe establecer el nombre del producto comowindowsPhoneLegacyIdy establecer el nombre del publicador como "CN=" seguido de .windowsPhoneLegacyIdPor ejemplo:

{ "windowsPhoneLegacyId": "ca05b3ab-f157-450c-8c49-a1f127f5e71d", }

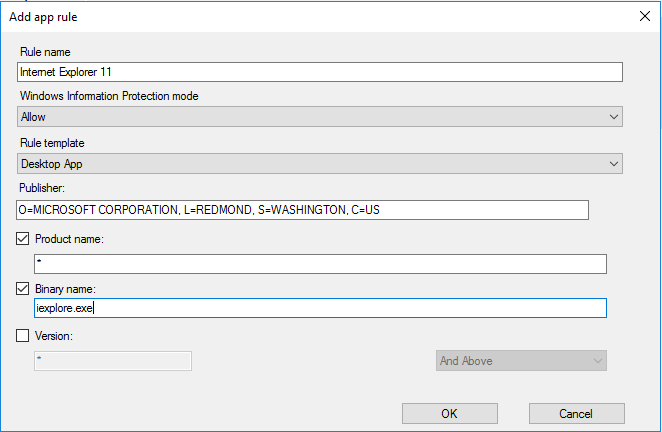

Agregar una regla de aplicación de escritorio a la directiva

En este ejemplo, vamos a agregar Internet Explorer, una aplicación de escritorio, a la lista Reglas de aplicación.

Agregar una aplicación de escritorio a la directiva

En el área Reglas de aplicación, seleccione Agregar.

Aparece el cuadro Agregar regla de aplicación.

Agrega un nombre descriptivo para la aplicación en el cuadro Título. En este ejemplo, es Internet Explorer.

Seleccione Permitir en la lista desplegable Modo de windows Information Protection.

Permitir activa WIP, lo que ayuda a proteger los datos corporativos de esa aplicación a través del cumplimiento de las restricciones de WIP. Si quieres excluir una aplicación, puedes seguir los pasos de la sección Excluir aplicaciones de las restricciones de WIP.

Elige Aplicación de escritorio de la lista desplegable Plantilla de regla.

El cuadro cambia para mostrar las opciones de reglas de aplicación de escritorio.

Elija las opciones que desea incluir para la regla de aplicación (vea la tabla) y, a continuación, seleccione Aceptar.

Opción Administra Todos los campos que quedan como "*" Todos los archivos firmados por cualquier editor. (No se recomienda). Publicador seleccionado Todos los archivos firmados por el editor con nombre. Esto puede ser útil si tu empresa es el editor y el firmante de las aplicaciones de línea de negocio internas. Publicador y nombre del producto seleccionados Todos los archivos para el producto especificado, firmados por el editor con nombre. Publicador, Nombre del producto y Nombre binario seleccionados Cualquier versión del archivo con nombre o del paquete para el producto especificado, firmados por el editor con nombre. Publisher, Product Name, Binary name y File Version, y versiones posteriores, seleccionados Versión especificada o versiones más recientes del archivo con nombre o del paquete para el producto especificado, firmado por el editor con nombre. Se recomienda esta opción para las aplicaciones habilitadas que no estaban habilitadas anteriormente. Publisher, Product Name, Binary name y File Version y, a continuación, seleccionado Versión especificada o versiones anteriores del archivo con nombre o del paquete para el producto especificado, firmado por el editor con nombre. Publisher, Product Name, Binary name y File Version( Editor, Nombre del producto, Nombre binario y Versión del archivo), seleccionados exactamente Versión especificada del archivo con nombre o del paquete para el producto especificado, firmados por el editor con nombre.

Si no está seguro de qué incluir para el publicador, puede ejecutar este comando de PowerShell:

Get-AppLockerFileInformation -Path "<path of the exe>"

En el que "<path of the exe>" va a la ubicación de la aplicación en el dispositivo. Por ejemplo: Get-AppLockerFileInformation -Path "C:\Program Files\Internet Explorer\iexplore.exe".

En este ejemplo, obtendrías la información siguiente:

Path Publisher

---- ---------

%PROGRAMFILES%\INTERNET EXPLORER\IEXPLORE.EXE O=MICROSOFT CORPORATION, L=REDMOND, S=WASHINGTON, C=US\INTERNET EXPLOR...

En el que el texto, O=MICROSOFT CORPORATION, L=REDMOND, S=WASHINGTON, C=US, es el nombre del editor que se debe escribir en el cuadro Nombre del editor.

Agregar un archivo de directiva de AppLocker

En este ejemplo, vamos a agregar un archivo XML de AppLocker a la lista Reglas de aplicación . Usará esta opción si desea agregar varias aplicaciones al mismo tiempo. Para obtener más información sobre AppLocker, consulta el contenido de AppLocker.

Crear una regla de aplicación y un archivo .xml mediante la herramienta AppLocker

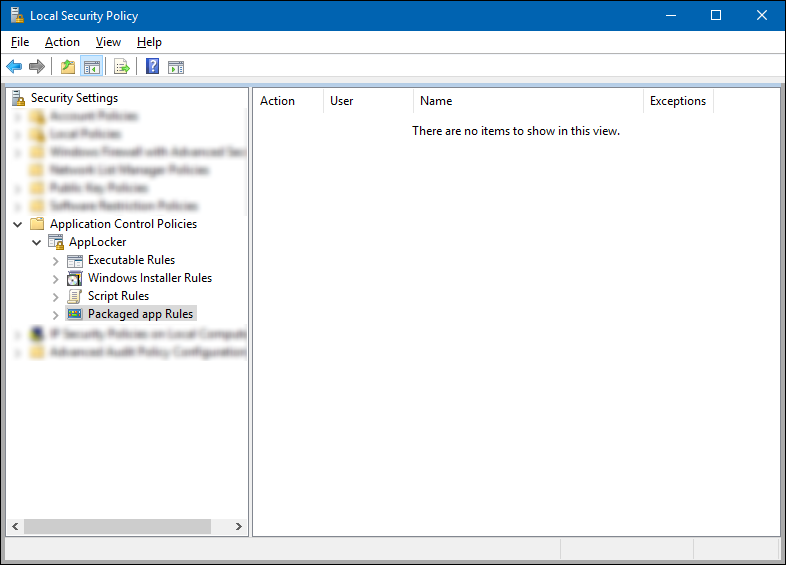

Abre el complemento Directiva de seguridad local (SecPol.msc).

En el panel izquierdo, expanda Directivas de control de aplicaciones, expanda AppLocker y, a continuación, seleccione Reglas de aplicación empaquetadas.

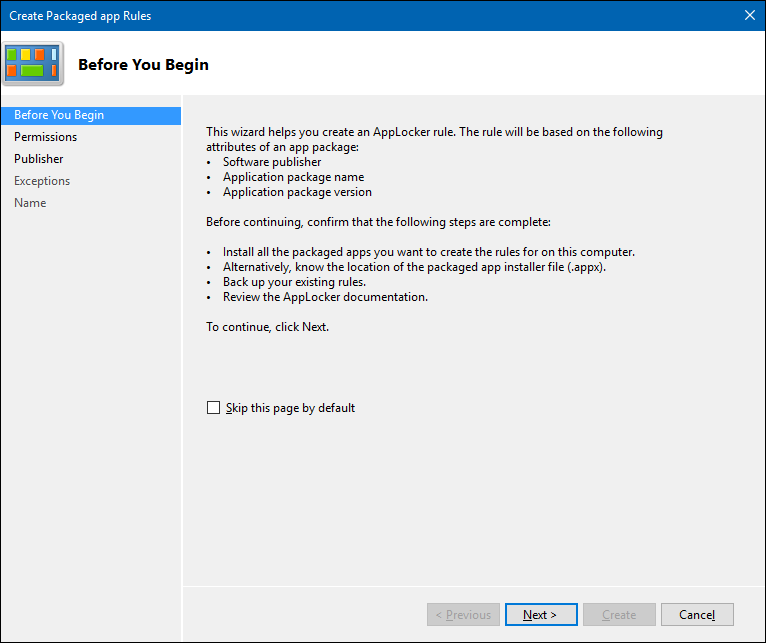

Haga clic con el botón derecho en el panel derecho y, a continuación, seleccione Crear nueva regla.

Se muestra el asistente Create Packaged app Rules.

En la página Antes de comenzar , seleccione Siguiente.

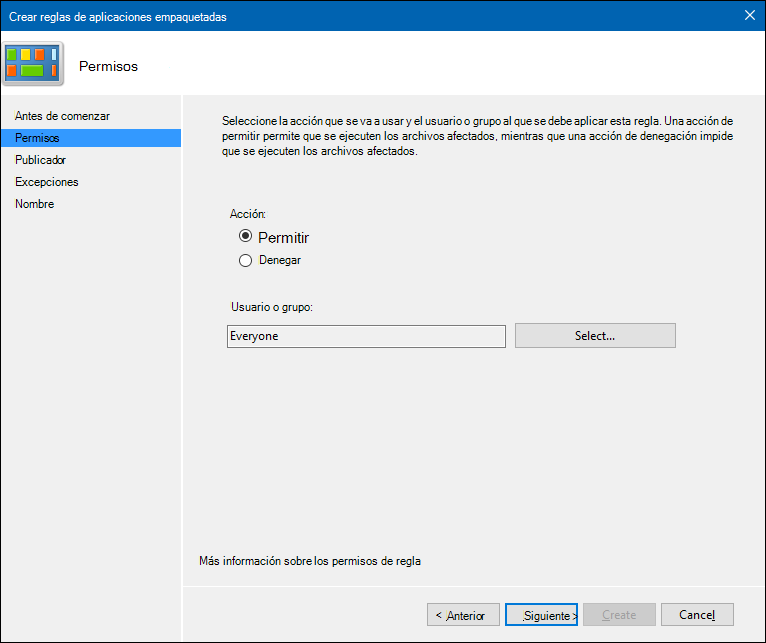

En la página Permisos , asegúrese de que acción está establecida en Permitir y el usuario o grupo está establecido en Todos y, a continuación, seleccione Siguiente.

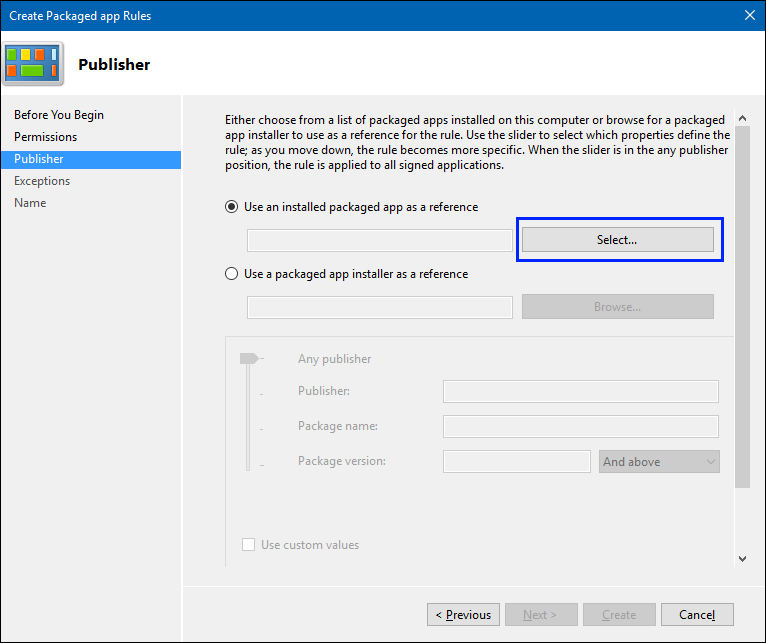

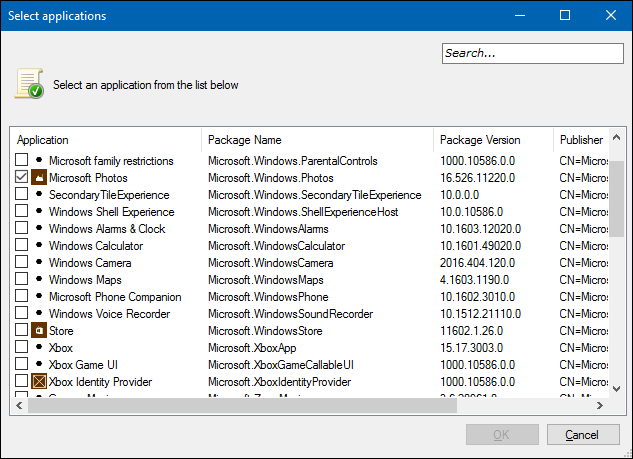

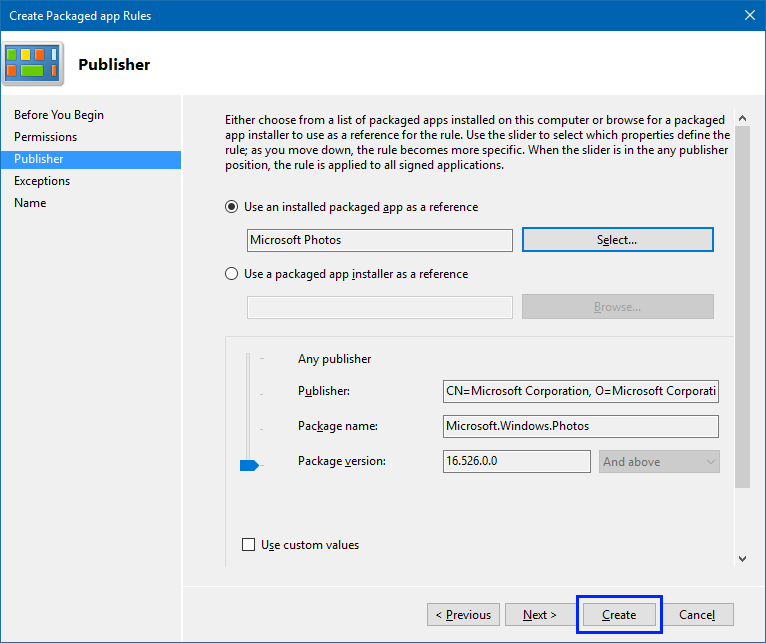

En la página Publicador , seleccione Seleccionar en el área Usar una aplicación empaquetada instalada como referencia .

En el cuadro Seleccionar aplicaciones , elija la aplicación que desea usar como referencia para la regla y, a continuación, seleccione Aceptar. En este ejemplo, se usa Fotos de Microsoft.

En la página publicador actualizada, seleccione Crear.

Revisa el complemento Directiva de seguridad Local para asegurarte de que la regla sea correcta.

En el panel izquierdo, haga clic con el botón derecho en AppLocker y seleccione Exportar directiva.

Se abre el cuadro Exportar directiva, que permite exportar y guardar la nueva directiva como XML.

En el cuadro Exportar directiva , vaya a donde se debe almacenar la directiva, asigne un nombre a la directiva y, a continuación, seleccione Guardar.

La directiva se guarda y verá un mensaje que indica que se exportó una regla de la directiva.

Archivo XML de ejemplo

Este es el archivo XML que AppLocker crea para Fotos de Microsoft.<AppLockerPolicy Version="1"> <RuleCollection Type="Exe" EnforcementMode="NotConfigured" /> <RuleCollection Type ="Msi" EnforcementMode="NotConfigured" /> <RuleCollection Type ="Script" EnforcementMode="NotConfigured" /> <RuleCollection Type ="Dll" EnforcementMode="NotConfigured" /> <RuleCollection Type ="Appx" EnforcementMode="NotConfigured"> <FilePublisherRule Id="5e0c752b-5921-4f72-8146-80ad5f582110" Name="Microsoft.Windows.Photos, version 16.526.0.0 and above, from Microsoft Corporation" Description="" UserOrGroupSid="S-1-1-0" Action="Allow"> <Conditions> <FilePublisherCondition PublisherName="CN=Microsoft Corporation, O=Microsoft Corporation, L=Redmond, S=Washington, C=US" ProductName="Microsoft.Windows.Photos" BinaryName="*"> <BinaryVersionRange LowSection="16.526.0.0" HighSection="*" /> </FilePublisherCondition> </Conditions> </FilePublisherRule> </RuleCollection> </AppLockerPolicy>Después de crear el archivo XML, debe importarlo mediante Configuration Manager.

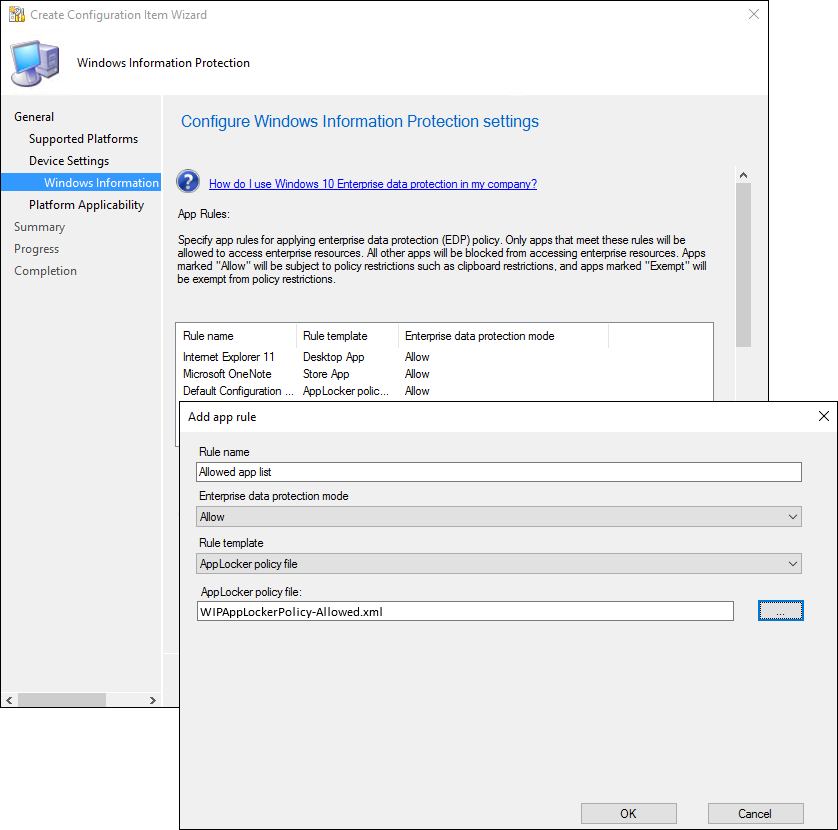

Para importar la regla de aplicación de archivo de directiva de AppLocker mediante Configuration Manager

En el área Reglas de aplicación, seleccione Agregar.

Aparece el cuadro Agregar regla de aplicación.

Agrega un nombre descriptivo para la aplicación en el cuadro Título. En este ejemplo, es Lista de aplicaciones permitidas.

Seleccione Permitir en la lista desplegable Modo de windows Information Protection.

Permitir activa WIP, lo que ayuda a proteger los datos corporativos de esa aplicación a través del cumplimiento de las restricciones de WIP. Si quieres excluir una aplicación, puedes seguir los pasos de la sección Excluir aplicaciones de las restricciones de WIP.

Elige Archivo de directiva de AppLocker de la lista desplegable Plantilla de regla.

El cuadro cambia para que puedas importar el archivo de directiva XML de AppLocker.

Seleccione los puntos suspensivos (...) para buscar el archivo XML de AppLocker, seleccione Abrir y, a continuación, seleccione Aceptar para cerrar el cuadro Agregar regla de aplicación .

El archivo se importa y las aplicaciones se agregan a la lista Reglas de aplicación.

Excluir aplicaciones de las restricciones de WIP

Si tiene problemas de compatibilidad en los que la aplicación no es compatible con Windows Information Protection (WIP), pero todavía debe usarse con datos empresariales, puede excluir la aplicación de las restricciones de WIP. Esto significa que las aplicaciones no incluirán cifrado automático ni etiquetado, y que no respetarán las restricciones de la red. Esto también significa que las aplicaciones exentas podrían sufrir fugas.

Excluir una aplicación de store, una aplicación de escritorio o una regla de aplicación del archivo de directiva de AppLocker

En el área Reglas de aplicación, seleccione Agregar.

Aparece el cuadro Agregar regla de aplicación.

Agrega un nombre descriptivo para la aplicación en el cuadro Título. En este ejemplo, se trata de la lista Aplicaciones exentas.

Seleccione Exento en la lista desplegable Modo de windows Information Protection.

Al excluir aplicaciones, se les permite omitir las restricciones de WIP y acceder a los datos corporativos. Para permitir aplicaciones, consulte Agregar reglas de aplicación a la directiva en este artículo.

Rellene el resto de la información de la regla de aplicación, en función del tipo de regla que va a agregar:

Aplicación de Store. Siga las instrucciones del publicador y el nombre del producto de la sección Agregar una regla de aplicación de tienda a la directiva de este artículo.

Aplicación de escritorio. Siga las instrucciones Publicador, Nombre del producto, Nombre binario y Versión de la sección Agregar una regla de aplicación de escritorio a la directiva de este artículo.

Archivo de directiva de AppLocker. Siga las instrucciones de importación de la sección Agregar un archivo de directiva de AppLocker de este artículo, con una lista de aplicaciones exentas.

Seleccione Aceptar.

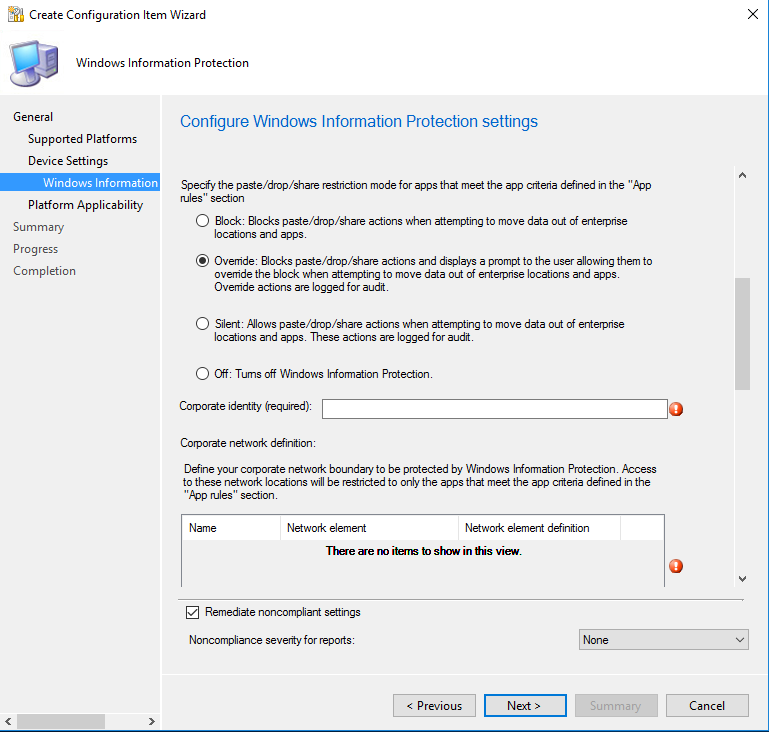

Administrar el nivel de protección WIP de los datos empresariales

Después de agregar las aplicaciones que quieres proteger con WIP, deberás aplicar un modo de administración y protección.

Se recomienda comenzar con Silencio o Invalidar al comprobar con un grupo reducido que tienes las aplicaciones correctas en la lista de aplicaciones protegidas. Cuando termines, puedes cambiar a la directiva de aplicación final, o bien a Invalidar o Bloquear.

Nota

Para obtener información sobre cómo recopilar los archivos de registro de auditoría, consulta Cómo recopilar registros de eventos de auditoría de Windows Information Protection (WIP).

| Modo | Descripción |

|---|---|

| Bloquear | WIP busca prácticas de uso compartido inapropiado de datos e impide que el empleado complete la acción. Esto puede incluir compartir información entre aplicaciones no protegidas por la empresa, además de compartir datos de la empresa con otros contactos y dispositivos fuera de la empresa. |

| Invalidar | WIP busca usos compartidos inapropiados de datos y advierte a los empleados si realizan acciones potencialmente no seguras. Sin embargo, este modo de administración permite a los empleados invalidar la directiva y compartir los datos, registrando la acción en el registro de auditoría. |

| Silencio | WIP se ejecuta de forma silenciosa, registrando el uso compartido de datos inadecuado, sin bloquear nada que se le hubiera pedido para la interacción de los empleados mientras se encuentra en modo de invalidación. Las acciones no autorizadas siguen bloqueadas, como, por ejemplo, el intento de acceso inapropiado de aplicaciones a un recurso de red o datos protegidos por WIP. |

| Desactivado | WIP está desactivo y no ayuda a proteger ni auditar los datos. Tras desactivar WIP, se intentan descifrar los archivos etiquetados de WIP en las unidades conectadas localmente. Tenga en cuenta que la información previa de directiva y descifrado no se vuelve a aplicar automáticamente si vuelve a activar la protección WIP. Para obtener más información, consulta Cómo deshabilitar Windows Information Protection. |

Definir los dominios de identidad administrada de empresa

La identidad corporativa, que normalmente se expresa como dominio de Internet principal (por ejemplo, contoso.com), ayuda a identificar y etiquetar los datos corporativos de las aplicaciones que ha marcado como protegidas por WIP. Por ejemplo, los correos electrónicos que usan contoso.com se identifican como corporativos y están restringidos por las directivas de Windows Information Protection.

Puede especificar varios dominios propiedad de la empresa si los separa con el | carácter . Por ejemplo, contoso.com|newcontoso.com. Con varios dominios, el primero se designa como identidad corporativa y todos los demás como propiedad del primero. Se recomienda encarecidamente incluir todos los dominios de dirección de correo electrónico de esta lista.

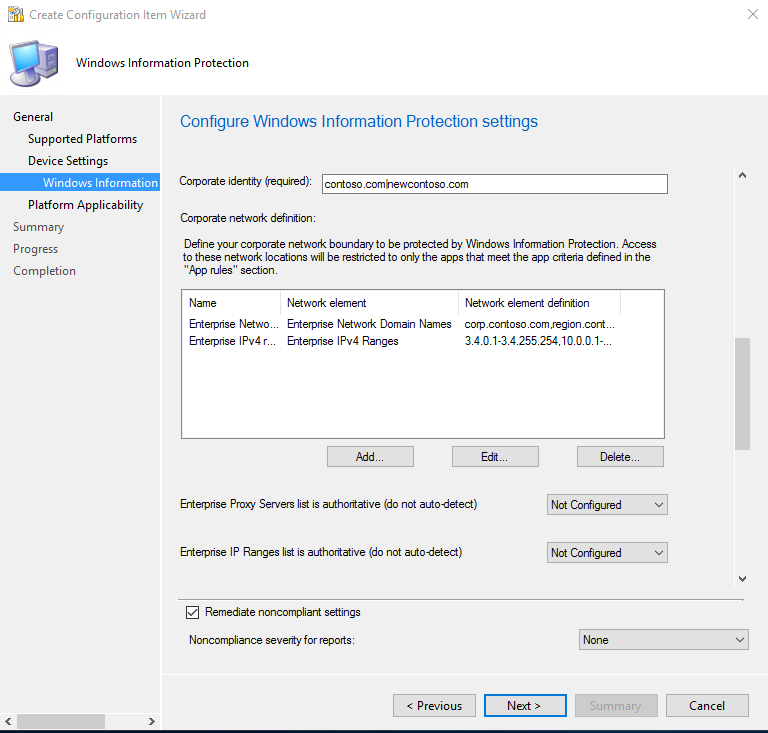

Agregar la identidad corporativa

Escribe el nombre de tu identidad corporativa en el campo Identidad corporativa. Por ejemplo,

contoso.comocontoso.com|newcontoso.com.

Elegir cuándo las aplicaciones pueden obtener acceso a los datos empresariales

Una vez que hayas agregado un modo de protección a las aplicaciones, deberás decidir el lugar de la red donde estas aplicaciones pueden acceder a los datos empresariales.

No existen ubicaciones predeterminadas incluidas con WIP, debes agregar cada una de las ubicaciones de red. Esta área se aplica a cualquier dispositivo de punto de conexión de red que obtenga una dirección IP en el intervalo de la empresa y que también esté enlazado a uno de los dominios empresariales, incluidos los recursos compartidos SMB. Las ubicaciones del sistema de archivos local solo deberían mantener el cifrado (por ejemplo, en FAT, ExFAT y NTFS local).

Importante

Todas las directivas de WIP deben incluir una directiva que defina las ubicaciones de red de empresa.

No se admite la notación de enrutamiento de Inter-Domain sin clase (CIDR) para las configuraciones de WIP.

Para definir dónde pueden encontrar y enviar datos empresariales las aplicaciones protegidas en la red

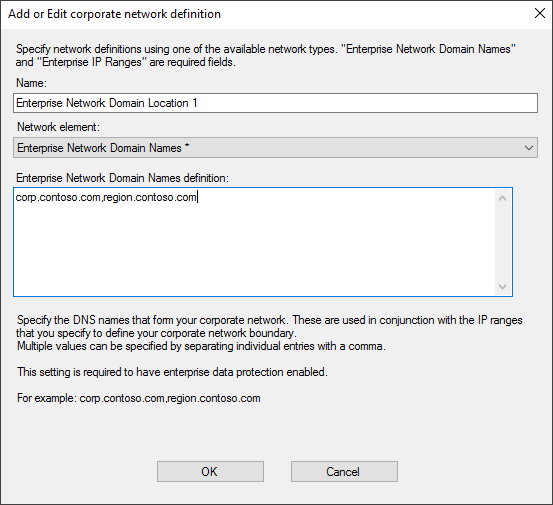

Para agregar ubicaciones de red adicionales a las que puedan acceder tus aplicaciones, haz clic en Agregar.

Se muestra el cuadro Agregar o editar una definición de red corporativa.

Escribe un nombre para el elemento de red corporativa en el cuadro Nombre y, después, elige qué tipo de elemento de red es en el cuadro desplegable Elemento de red. Puede incluir cualquiera de las opciones de la tabla siguiente.

Recursos de Enterprise Cloud: especifique los recursos en la nube que se tratarán como corporativos y protegidos por WIP.

Para cada recurso en la nube, también puede especificar opcionalmente un servidor proxy de la lista de servidores proxy internos para enrutar el tráfico de este recurso en la nube. Todo el tráfico enrutado a través de los servidores proxy internos se considera empresarial.

Si tiene varios recursos, debe separarlos mediante el

|delimitador. Si no usa servidores proxy, también debe incluir el,delimitador justo antes de|. Por ejemplo: URL<,proxy>|URL <,proxy>.Ejemplos de formato:

Con proxy:

contoso.sharepoint.com,contoso.internalproxy1.com|contoso.visualstudio.com,contoso.internalproxy2.comSin proxy:

contoso.sharepoint.com|contoso.visualstudio.com

Importante

En algunos casos, como cuando una aplicación se conecta directamente a un recurso en la nube a través de una dirección IP, Windows no puede saber si intenta conectarse a un recurso de nube empresarial o a un sitio personal. En este caso, Windows bloquea la conexión de forma predeterminada. Para impedir que Windows bloquee automáticamente estas conexiones, puede agregar la cadena /AppCompat/ a la configuración. Por ejemplo: DIRECCIÓN URL <, proxy>|URL <,proxy>|/AppCompat/.

Nombres de dominio de red empresarial (obligatorios): especifique los sufijos DNS usados en el entorno. Todo el tráfico a los dominios completos que aparecen en esta lista se protegerá.

Esta opción funciona con la configuración de intervalos IP para detectar si un extremo de red es empresarial o personal en las redes privadas.

Si tienes varios recursos, debes usar el delimitador "," para separarlos.

Ejemplos de formato:

corp.contoso.com,region.contoso.comServidores proxy: especifique los servidores proxy por los que pasarán los dispositivos para llegar a los recursos en la nube. El uso de este tipo de servidor indica que los recursos en la nube a los que se va a conectar son recursos empresariales.

Esta lista no debe incluir ningún servidor que aparezca en la lista Servidores proxy internos. Los servidores proxy internos deben usarse solo para el tráfico protegido con WIP (empresarial).

Si tienes varios recursos, debes usar el delimitador ";" para separarlos.

Ejemplos de formato:

proxy.contoso.com:80;proxy2.contoso.com:443Servidores proxy internos: especifique los servidores proxy internos por los que pasarán los dispositivos para llegar a los recursos en la nube. El uso de este tipo de servidor indica que los recursos en la nube a los que se va a conectar son recursos empresariales.

Esta lista no debe incluir ningún servidor que aparezca en la lista servidores proxy. Los servidores proxy deben usarse solo para el tráfico no protegido con WIP (no empresarial).

Si tienes varios recursos, debes usar el delimitador ";" para separarlos.

Ejemplos de formato:

contoso.internalproxy1.com;contoso.internalproxy2.comIntervalo IPv4 empresarial (obligatorio): especifique las direcciones de un intervalo de valores IPv4 válido dentro de la intranet. Estas direcciones, que se usan con los nombres de dominio de red de empresa, definen los límites de tu red corporativa.

Si tienes varios intervalos, debes usar el delimitador "," para separarlos.

Ejemplos de formato:

- Dirección IPv4 inicial:

3.4.0.1 - Dirección IPv4 final:

3.4.255.254 - URI personalizado:

3.4.0.1-3.4.255.254, 10.0.0.1-10.255.255.254

- Dirección IPv4 inicial:

Intervalo IPv6 empresarial: especifique las direcciones de un intervalo de valores IPv6 válido dentro de la intranet. Estas direcciones, que se usan con los nombres de dominio de red de empresa, definen los límites de tu red corporativa.

Si tienes varios intervalos, debes usar el delimitador "," para separarlos.

Ejemplos de formato:

- Dirección IPv6 inicial:

2a01:110:: - Dirección IPv6 final:

2a01:110:7fff:ffff:ffff:ffff:ffff:ffff - URI personalizado:

2a01:110:7fff:ffff:ffff:ffff:ffff:ffff,fd00::-fdff:ffff:ffff:ffff:ffff:ffff:ffff:ffff

- Dirección IPv6 inicial:

Recursos neutros: especifique los puntos de conexión de redireccionamiento de autenticación para su empresa. Estas ubicaciones se consideran empresariales o personales en función del contexto de la conexión antes de la redirección.

Si tienes varios recursos, debes usar el delimitador "," para separarlos.

Ejemplos de formato:

sts.contoso.com,sts.contoso2.com

Agregue tantas ubicaciones como necesite y, a continuación, seleccione Aceptar.

El cuadro Agregar o editar una definición de red corporativa se cierra.

Decide si quieres que Windows busque configuraciones de red adicionales y si quieres mostrar el icono de WIP en los archivos corporativos en el Explorador de archivos.

La lista Servidores proxy de la empresa es autoritativa (no usar detección automática). Seleccione este cuadro si desea que Windows trate los servidores proxy especificados en la definición de límites de red como la lista completa de servidores proxy disponibles en la red. Si desactivas esta casilla, Windows buscará servidores proxy adicionales en la red más próxima. La opción predeterminada es No configurado.

La lista Intervalos IP de la empresa es autoritativa (no usar detección automática). Seleccione este cuadro si desea que Windows trate los intervalos IP especificados en la definición de límites de red como la lista completa de intervalos IP disponibles en la red. Si desactivas esta casilla, Windows buscará intervalos IP adicionales en los dispositivos unidos a dominio que estén conectados a la red. La opción predeterminada es No configurado.

Muestra la superposición de iconos de Windows Information Protection en las aplicaciones permitidas sin reconocimiento de WIP en los archivos corporativos en el Explorador de archivos. Seleccione este cuadro si desea que la superposición del icono de Windows Information Protection aparezca en los archivos corporativos en las vistas Guardar como y Explorador de archivos. Además, para las aplicaciones no optimizadas, pero permitidas, la superposición de iconos también aparece en el icono de la aplicación y con texto Administrado en el nombre de la aplicación en el menú Inicio. La opción predeterminada es No configurado.

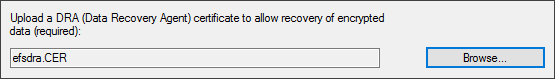

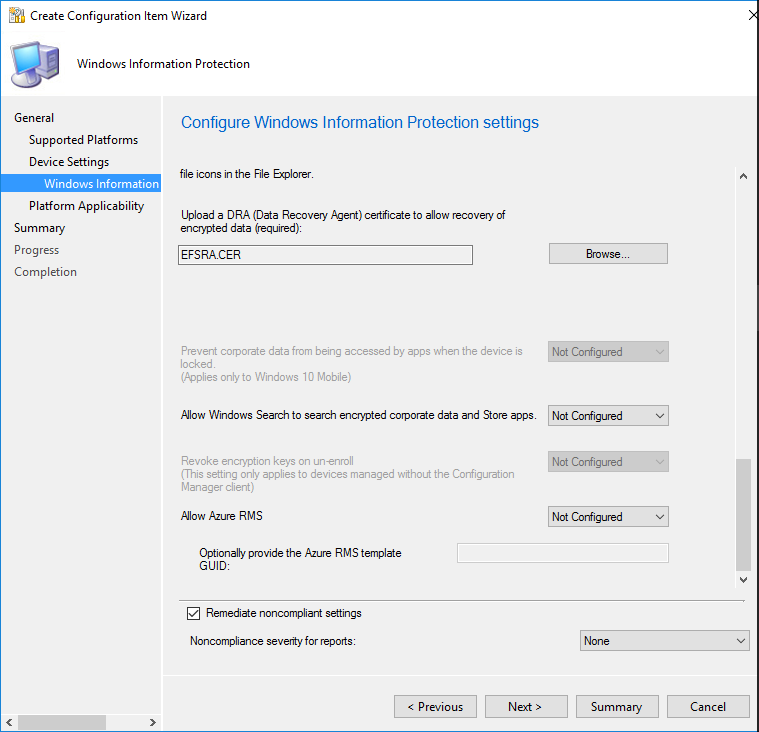

En el cuadro Cargar un certificado de Agente de recuperación de datos (DRA) necesario para permitir la recuperación de datos cifrados , seleccione Examinar para agregar un certificado de recuperación de datos para la directiva.

Después de crear e implementar la directiva wip en los empleados, Windows comenzará a cifrar los datos corporativos en la unidad de dispositivo local de los empleados. Si de alguna manera las claves de cifrado local de los empleados se pierden o revocan, los datos cifrados pueden volverse irrecuperables. Para evitar esta posibilidad, el certificado DRA permite que Windows use una clave pública incluida para cifrar los datos locales, mientras mantienes la clave privada que puede descifrar los datos.

Para obtener más información sobre cómo buscar y exportar el certificado de recuperación de datos, consulte Data Recovery and Encrypting File System (EFS). Para obtener más información sobre cómo crear y comprobar el certificado DE EFS DRA, consulte Creación y comprobación de un certificado del Agente de recuperación de datos (DRA) del sistema de archivos de cifrado (EFS).

Elegir la configuración opcional relacionada con WIP

Después de decidir dónde pueden acceder las aplicaciones protegidas a los datos empresariales de la red, se le pedirá que decida si desea agregar alguna configuración de WIP opcional.

Establecer la configuración opcional

Elige si quieres establecer algunas o la totalidad de las opciones de configuración opcionales:

Permitir que Windows Search busque datos corporativos cifrados y aplicaciones de Store. Determina si Windows Search puede buscar e indexar datos corporativos cifrados y aplicaciones de Store. Las opciones son:

Sí. Permite que Windows Search busque e indexe datos corporativos cifrados y aplicaciones de Store.

No o No configurado (recomendada). Hace que Windows Search deje de buscar e indexar datos corporativos cifrados y aplicaciones de Store.

Revoque las claves de cifrado local durante el proceso de anulación de la inscripción. Determina si se revocan las claves de cifrado local de un usuario de un dispositivo cuando se anula la inscripción de Windows Information Protection. En la hoja Directiva de aplicaciones, haz clic en el nombre de la directiva y, a continuación, haz clic en Configuración avanzada en el menú que aparece.Si se revocan las claves de cifrado, un usuario ya no podrá acceder a datos corporativos cifrados. Las opciones son:

Sí o No configurado (recomendada). Revoca las claves de cifrado local de un dispositivo durante la anulación de la inscripción.

No. Las claves de cifrado local de un dispositivo dejan de revocarse durante la anulación de la inscripción. Por ejemplo, si va a migrar entre soluciones de Mobile Administración de dispositivos (MDM).

Permitir Azure RMS. Permite el uso compartido seguro de archivos mediante medios extraíbles, como unidades USB. Para obtener más información sobre cómo funciona RMS con WIP, consulte Creación de una directiva wip mediante Intune. Para confirmar qué plantillas tiene el inquilino, ejecute Get-AadrmTemplate desde el módulo de PowerShell de AADRM. Si no especifica una plantilla, WIP usa una clave de una plantilla RMS predeterminada a la que todos los usuarios del inquilino tendrán acceso.

Después de elegir todas las opciones de configuración que desea incluir, seleccione Resumen.

Revisar las opciones de configuración en la pantalla Resumen

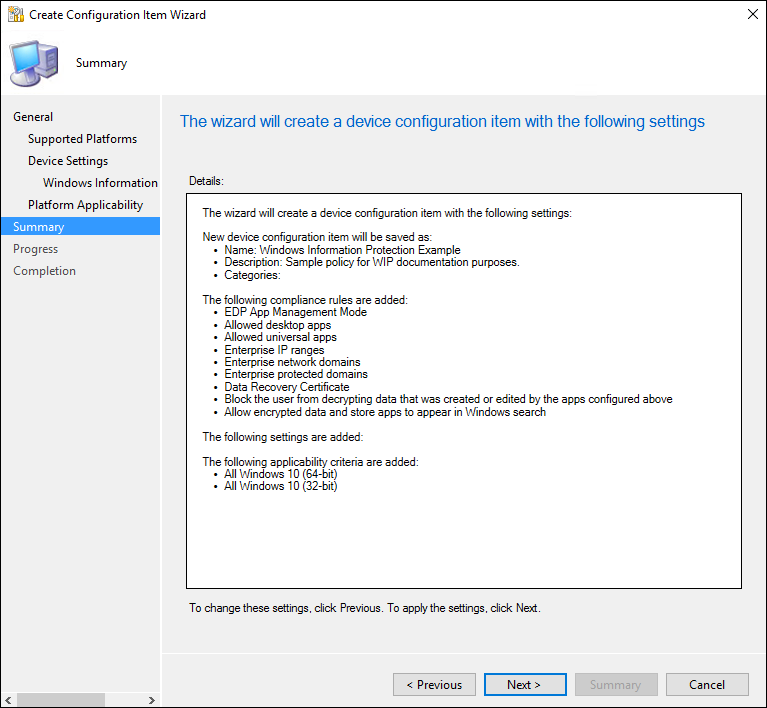

Cuando termines de configurar la directiva, podrás revisar toda la información en la pantalla Resumen.

Ver la pantalla Resumen

Seleccione el botón Resumen para revisar las opciones de directiva y, a continuación, seleccione Siguiente para finalizar y guardar la directiva.

Aparece una barra de progreso que muestra el progreso de la directiva. Cuando haya terminado, seleccione Cerrar para volver a la página Elementos de configuración .

Implementar la directiva de WIP

Después de crear la directiva WIP, deberá implementarla en los dispositivos de la organización. Para obtener más información sobre las opciones de implementación, consulte los artículos siguientes:

Creación de líneas base de configuración en Configuration Manager

Cómo implementar líneas base de configuración en Configuration Manager

Artículos relacionados

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de