Control de los datos en la nube mediante HSM administrado

Los valores de Microsoft, protegen y defienden la privacidad. Creemos en la transparencia, para que las personas y las organizaciones puedan controlar sus datos y tener opciones útiles para saber cómo se usan. Reforzamos y defendemos las opciones de privacidad de cada persona que use nuestros productos y servicios.

En este artículo, profundizamos en los controles de seguridad de Azure Key Vault Managed HSM para el cifrado y cómo proporciona salvaguardas y medidas técnicas adicionales para ayudar a nuestros clientes a cumplir sus requisitos de conformidad.

El cifrado es una de las medidas técnicas clave para lograr un control único de tus datos. Azure protege sus datos mediante tecnologías de cifrado de última generación, tanto para los datos en reposo como para los datos en tránsito. Nuestros productos de cifrado erigen barreras contra el acceso no autorizado a los datos, incluyendo dos o más capas de cifrado independientes para proteger contra el compromiso de cualquier capa individual. Además, Azure tiene políticas y procesos claramente definidos, con respuestas bien establecidas, compromisos contractuales fuertes y estrictos controles físicos y operativos de seguridad de la infraestructura para proporcionar a nuestros clientes el control final de sus datos en la nube. La premisa fundamental de la estrategia de gestión de claves de Azure es ofrecer a nuestros clientes un mayor control sobre sus datos. Usamos una posición de confianza cero con tecnologías de enclave avanzadas, módulos de seguridad de hardware (HSM) y aislamiento de identidad que reduce el acceso de Microsoft a las claves y los datos del cliente.

El cifrado en reposo ofrece protección para los datos almacenados en reposo y según las necesidades de una organización en materia de gobernanza de datos y cumplimiento de normativas. La cartera de cumplimiento de Microsoft es la más amplia de todas las nubes públicas de todo el mundo con estándares del sector y normativas gubernamentales, como HIPAA, el Reglamento general de protección de datos y FIPS (Estándar federal de procesamiento de información) 140-2 y 3. Estos estándares y reglamentos incluyen medidas de seguridad específicas para los requisitos de cifrado y protección de datos. En la mayoría de los casos, se requiere una medida obligatoria para el cumplimiento.

¿Cómo funciona el cifrado en reposo?

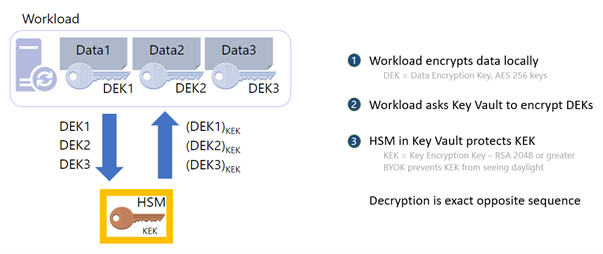

Los servicios Azure Key Vault proporcionan soluciones de cifrado y gestión de claves que protegen las claves criptográficas, certificados y otros secretos que las aplicaciones y servicios en la nube utilizan para proteger y controlar los datos cifrados en reposo.

Es esencial una administración de claves segura para proteger y controlar los datos en la nube. Azure ofrece varias soluciones que puede usar para administrar y controlar el acceso a las claves de cifrado para que tenga opciones y flexibilidad para satisfacer las estrictas necesidades de protección y cumplimiento de datos.

- El cifrado de la plataforma Azure es una solución de cifrado gestionada por la plataforma que cifra utilizando el cifrado a nivel de host. Las claves administradas por la plataforma son claves de cifrado que Azure genera, almacena y administra completamente.

- Las claves gestionadas por el cliente son claves creadas, leídas, borradas, actualizadas y administradas íntegramente por el cliente. Las claves gestionadas por el cliente pueden almacenarse en un servicio de gestión de claves en la nube como Azure Key Vault.

- Azure Key Vault (AKV Estándar) cifra con una clave de software y es compatible con FIPS 140-2 Nivel 1.

- Azure Key Vault Premium cifra mediante claves protegidas por HSM validados por FIPS 140.

- Azure Key Vault HSM administrado cifra mediante claves protegidas FIPS 140-2 de nivel 3 de un solo inquilino y está totalmente administrada por Microsoft.

Para mayor garantía, en Azure Key Vault Premium y Azure Key Vault HSM administrado, puede traer su propia clave (BYOK) e importar claves protegidas con HSM desde un HSM local.

Cartera de productos de administración de claves de Azure

| Azure Key Vault Estándar | Azure Key Vault Premium | HSM administrado por Azure Key Vault | |

|---|---|---|---|

| Inquilinato | Multiinquilino | Multiinquilino | Inquilino único |

| Cumplimiento normativo | FIPS 140-2 nivel 1 | FIPS 140-2 nivel 3 | FIPS 140-2 nivel 3 |

| Alta disponibilidad | Automático | Automático | Automático |

| Casos de uso | Cifrado en reposo | Cifrado en reposo | Cifrado en reposo |

| Controles de claves | Customer | Customer | Customer |

| Control de la raíz de confianza | Microsoft | Microsoft | Customer |

Azure Key Vault es un servicio en la nube que puede usar para almacenar y acceder de forma segura a los secretos. Un secreto es cualquier cosa a la que quieras controlar el acceso de forma segura y puede incluir claves API, contraseñas, certificados y claves criptográficas.

Key Vault admite dos tipos de contenedores:

Almacenes

- Nivel estándar: Las cámaras acorazadas permiten almacenar secretos, certificados y claves respaldadas por software.

- Nivel Premium: Las cámaras acorazadas admiten el almacenamiento de secretos, certificados, claves respaldadas por software y claves respaldadas por HSM.

Módulo de seguridad de hardware (HSM) administrado

- HSM administrado solo admite claves respaldadas por HSM.

Para obtener más información, consulte Conceptos de Azure Key Vault y Descripción general de la API REST de Azure Key Vault.

¿Qué es HSM administrado de Azure Key Vault?

Azure Key Vault Managed HSM es un servicio en la nube totalmente gestionado, de alta disponibilidad, de un solo inquilino y conforme a los estándares que cuenta con un dominio de seguridad controlado por el cliente que le permite almacenar claves criptográficas para sus aplicaciones en la nube mediante el uso de HSM validados por FIPS 140-2 Nivel 3.

¿Cómo protege las claves HSM administrado de Azure Key Vault?

Azure Key Vault Managed HSM utiliza una postura de seguridad de defensa en profundidad y confianza cero que utiliza múltiples capas, incluidos controles de seguridad físicos, técnicos y administrativos para proteger y defender sus datos.

Azure Key Vault y Azure Key Vault Managed HSM están diseñados, implementados y operados de forma que Microsoft y sus agentes no puedan acceder, utilizar o extraer ningún dato almacenado en el servicio, incluidas las claves criptográficas.

Las claves gestionadas por el cliente que se crean de forma segura o se importan de forma segura a los dispositivos HSM, a menos que el cliente establezca lo contrario, no se pueden extraer y nunca son visibles en texto plano para los sistemas, empleados o agentes de Microsoft.

El equipo de Key Vault no dispone explícitamente de procedimientos operativos para conceder este tipo de acceso a Microsoft y sus agentes, aunque lo autorice un cliente.

No intentaremos anular las funciones de cifrado controladas por el cliente, como Azure Key Vault o Azure Key Vault Managed HSM. Si tuviéramos que hacer frente a una demanda legal, la impugnaríamos sobre cualquier base legal, de acuerdo con nuestros compromisos con los clientes.

A continuación, echemos un vistazo detallado a cómo se implementan estos controles de seguridad.

Controles de seguridad en HSM administrado de Azure Key Vault

HSM administrado de Azure Key Vault usa los siguientes tipos de controles de seguridad:

- Físico

- Requisitos previos técnicos

- Administrativo

Controles de seguridad física

El núcleo de HSM administrado es el módulo de seguridad de hardware (HSM). Un HSM es un procesador criptográfico especializado, protegido, resistente a manipulaciones, alta entropía, que se valida con el estándar FIPS 140-2 nivel 3. Todos los componentes del HSM se han recubierto con epoxy reforzado y una carcasa metálica para proteger las claves frente a un atacante. Los HSM se hospedan en bastidores de servidores en varios centros de datos, regiones y zonas geográficas. Estos centros de datos dispersos geográficamente cumplen normas clave del sector como ISO/IEC 27001:2013 y NIST SP 800-53 en materia de seguridad y fiabilidad.

Microsoft diseña, construye y opera los centros de datos de forma que se controle estrictamente el acceso físico a las áreas donde se almacenan las claves y los datos. Se exigen niveles adicionales de seguridad física, como vallas altas de hormigón y acero, puertas de acero con cerrojo de seguridad, sistemas de alarma térmica, circuito cerrado de cámaras de vigilancia en directo, personal de seguridad 24 horas al día, 7 días a la semana, necesidad de acceso con aprobación por planta, formación rigurosa del personal, biometría, comprobación de antecedentes y solicitud y aprobación de acceso. Los dispositivos HSM y los servidores relacionados están bloqueados en una jaula, y las cámaras filman la parte delantera y posterior de los servidores.

Controles de seguridad físicos

Varias capas de controles técnicos en HSM administrado protegen aún más el material clave. Pero lo más importante es que impiden que Microsoft acceda al material clave.

Confidencialidad: el servicio Managed HSM se ejecuta en un entorno de ejecución de confianza basado en Intel Software Guard Extensions (Intel SGX). Intel SGX ofrece una protección mejorada frente a atacantes internos y externos mediante el aislamiento de hardware en enclaves que protegen los datos en uso.

Los enclaves son partes protegidas del procesador y la memoria del hardware. No se pueden ver los datos ni el código dentro del enclave, ni siquiera con un depurador. Si un código que no es de confianza intenta cambiar el contenido de la memoria enclave, Intel SGX desactiva el entorno y deniega la operación.

Estas capacidades únicas le ayudan a proteger su material de clave criptográfica para que no sea accesible o visible como texto claro. Además, la informática confidencial de Azure ofrece soluciones que permiten aislar sus datos confidenciales mientras se procesan en la nube.

Dominio de seguridad: Un dominio de seguridad es un blob cifrado que contiene información criptográfica extremadamente sensible. El dominio de seguridad contiene artefactos como la copia de seguridad del HSM, las credenciales de usuario, la clave de firma y la clave de cifrado de datos exclusiva del HSM gestionado.

El dominio de seguridad se genera tanto en el hardware HSM gestionado como en los enclaves de software de servicio durante la inicialización. Una vez aprovisionado el HSM administrado, debe crear al menos tres pares de claves RSA. Cuando solicite la descarga del dominio de seguridad, envíe las claves públicas al servicio. Una vez descargado el dominio de seguridad, el HSM gestionado pasa a un estado activado y está listo para su consumo. El personal de Microsoft no tiene forma de recuperar el dominio de seguridad, y no pueden acceder a tus claves sin el dominio de seguridad.

Controles de acceso y autorización: el acceso a un HSM administrado se controla mediante dos interfaces: el plano de administración y el plano de datos.

El plano de administración es donde puede administrar el propio HSM. Entre las operaciones de este plano se incluyen la creación y eliminación de HSM administrados, y la recuperación de propiedades de HSM administrado.

En el plano de datos es donde se trabaja con los datos almacenados en un HSM gestionado, que son claves de cifrado respaldadas por HSM. Puede agregar, eliminar, modificar y usar claves para realizar operaciones criptográficas, administrar asignaciones de roles para controlar el acceso a las claves, crear una copia de seguridad de HSM completa, restaurar la copia de seguridad completa y administrar el dominio de seguridad desde la interfaz de plano de datos.

Para obtener acceso a un HSM administrado en cualquier plano, todos los llamadores deben tener una autorización y autenticación correctas. La autenticación establece la identidad del llamador. La autorización determina las operaciones que puede ejecutar el llamador. Una persona que llama puede ser cualquiera de las entidades de seguridad principales definidas en Microsoft Entra ID: usuario, grupo, principal de servicio o identidad administrada.

Ambos planos usan Microsoft Entra ID para la autenticación. Para la autorización, usan sistemas diferentes:

- El plano de administración usa el control de acceso basado en rol de Azure (RBAC de Azure), un sistema de autorización generado en Azure Resource Manager.

- El plano de datos usa un RBAC de nivel de HSM administrado (RBAC local de HSM administrado), un sistema de autorización implementado y aplicado en el nivel de HSM administrado. El modelo de control RBAC local permite a los administradores de HSM designados tener un control total sobre su grupo de HSM que ni siquiera los administradores de grupos de gestión, suscripciones o grupos de recursos pueden anular.

- Cifrado en tránsito: todo el tráfico hacia y desde el HSM administrado siempre se cifra con TLS (se admiten las versiones 1.3 y 1.2 de Seguridad de la capa de transporte) para protegerse contra la manipulación de datos y la interceptación donde se produce la terminación TLS dentro del enclave SGX y no en el host que no es de confianza

- Firewalls: HSM administrado se puede configurar para restringir quién puede acceder al servicio en primer lugar, lo que reduce aún más la superficie expuesta a ataques. Puede configurar HSM administrado para denegar el acceso desde la red pública de Internet y permitir solo el tráfico desde servicios de Azure de confianza (como Azure Storage).

- Puntos de conexión privados: al habilitar un punto de conexión privado, va a incorporar el servicio HSM administrado a la red virtual, lo que le permite aislar ese servicio solo a los puntos de conexión de confianza, como la red virtual y los servicios de Azure. Todo el tráfico hacia y desde su HSM viajará a lo largo de la red troncal segura de Microsoft sin tener que atravesar la red pública de Internet.

- Supervisión y registro: la capa más externa de protección son las funcionalidades de supervisión y registro de HSM administrado. Con el servicio Azure Monitor, puede comprobar los registros para el análisis y las alertas con el fin de asegurarse de que los patrones de acceso se ajusten a sus expectativas. Esto permite a los miembros del equipo de seguridad tener visibilidad sobre lo que sucede en el servicio HSM administrado. If something doesn't seem right, you can always rotate keys or revoke permissions.

- Bring Your Own Key (BYOK): BYOK permite a los clientes de Azure usar los HSM locales compatibles para generar claves e importarlas en el HSM administrado. Algunos clientes prefieren usar HSM locales para generar las claves para satisfacer los requisitos normativos y de cumplimiento. A continuación, usan BYOK para transferir de forma segura una clave protegida por HSM al HSM administrado. La clave que se va a transferir nunca existe fuera de un HSM como texto no cifrado. Durante el proceso de importación, el material de las claves se protege con una clave contenida en el HSM administrado.

- HSM externo: algunos de nuestros clientes nos han comunicado que quieren explorar la opción del HSM fuera de la nube de Azure para mantener los datos y las claves separados con un HSM externo, ya sea en una nube de terceros o en el entorno local. Aunque el uso de un HSM de terceros fuera de Azure parece dar a los clientes más control sobre las claves, introduce varias preocupaciones, como la latencia que causa problemas de rendimiento, el incumplimiento del SLA causado por problemas con el HSM de terceros, y los costes de mantenimiento y formación. Además, un HSM de terceros no puede usar características clave de Azure, como la eliminación temporal y la protección de purga. Seguiremos evaluando esta opción técnica con nuestros clientes para ayudarles a recorrer el complejo panorama de la seguridad y el cumplimiento.

Controles de seguridad administrativos

Estos controles de seguridad administrativos están implementados en Azure Key Vault HSM administrado:

- Defensa de datos. Cuenta con el firme compromiso de Microsoft de hacer frente a las peticiones gubernamentales y defender sus datos.

- Obligaciones contractuales. Ofrece obligaciones de control para la seguridad y la protección de los datos de los clientes, como se explica en Microsoft Trust Center.

- Replicación entre regiones. Puede usar la replicación de varias regiones en HSM administrado para implementar HSM en una región secundaria.

- Recuperación ante desastres. Azure ofrece una solución integral de copia de seguridad y recuperación ante desastres que es sencilla, segura, escalable y rentable:

- Centro de respuestas de seguridad de Microsoft (MSRC). La administración de servicios HSM administrada está estrechamente integrada con MSRC.

- Supervisión de la seguridad para operaciones administrativas inesperadas con una respuesta de seguridad completa 24/7

- Cadena de suministro segura y resistente en la nube. HSM administrado avanza la confiabilidad a través de una cadena de suministro resistente en la nube.

- Iniciativa integrada de cumplimiento de la normativa. Cumplimiento en Azure Policy proporciona definiciones de iniciativa integradas para ver una lista de los controles y dominios de cumplimiento basados en la responsabilidad (Cliente, Microsoft, Compartido). En el caso de los controles responsabilidad de Microsoft, se proporcionan detalles adicionales de los resultados de auditoría basados en la atestación de terceros y en nuestros detalles de implementación para lograr ese cumplimiento.

- Informes de auditoría. Recursos para ayudar a los profesionales de la seguridad de la información y el cumplimiento de normativas a comprender las características de la nube y verificar el cumplimiento técnico y los requisitos de control

- Supongamos que la filosofía de vulneración. Se supone que cualquier componente podría estar en peligro en cualquier momento y diseñamos y probamos adecuadamente. Hacemos ejercicios regulares de Equipo Rojo/Equipo Azul (simulación de ataque).

Managed HSM ofrece controles de seguridad físicos, técnicos y administrativos sólidos. Managed HSM proporciona un único control del material clave para una solución de administración de claves en la nube escalable y centralizada que ayuda a satisfacer las crecientes necesidades de cumplimiento, seguridad y privacidad. Lo más importante es que proporciona medidas de seguridad de cifrado necesarias para el cumplimiento. Nuestros clientes pueden estar seguros de que nos comprometemos a garantizar la protección de sus datos con transparencia sobre nuestras prácticas a medida que avanzamos hacia la implantación del Límite de Datos de la UE de Microsoft.

Para más información, póngase en contacto con el equipo de cuentas de Azure para facilitar una explicación con el equipo de productos de administración de claves de Azure.