Toimintaan perustuva esto ja eristäminen

Koskee seuraavia:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

- Microsoft Defenderin virustentorjunta

Käyttöympäristöt

- Windows

Haluatko kokeilla Defender for Endpointia? Rekisteröidy maksuttomaan kokeiluversioon.

Yleiskatsaus

Nykypäivän uhkamaisema on ylitetty tiedostottomalla haittaohjelmalla , joka elää maalla, erittäin polymorfiset uhat, jotka muuttuvat nopeammin kuin perinteiset ratkaisut voivat pysyä mukana, ja ihmisen ylläpitämät hyökkäykset, jotka mukautuvat siihen, mitä vastustajat löytävät vaarantuneilla laitteilla. Perinteiset suojausratkaisut eivät riitä tällaisten hyökkäysten pysäyttämiseen; Tarvitset tekoälyn (AI) ja laiteoppimisen (ML) tukemat ominaisuudet, kuten käyttäytymisen esto ja eristäminen, jotka sisältyvät Defender for Endpointiin.

Käyttäytymisen esto- ja eristämistoiminnot voivat auttaa tunnistamaan ja pysäyttämään uhkia niiden käyttäytymisen ja puiden käsittelyn perusteella silloinkin, kun uhka on alkanut suorittaa. Seuraavan sukupolven suojaus, EDR ja Defender for Endpointin osat ja ominaisuudet toimivat yhdessä käyttäytymisen esto- ja eristämisominaisuuksissa.

Toiminnan esto- ja eristämistoiminnot toimivat useiden Defender for Endpointin komponenttien ja ominaisuuksien kanssa, jotta hyökkäykset voidaan pysäyttää välittömästi ja hyökkäysten etenemisen estäminen.

Seuraavan sukupolven suojaus (johon sisältyy Microsoft Defender virustentorjunta) voi havaita uhkia analysoimalla toimintoja ja pysäyttää uhat, jotka ovat alkaneet käynnistyä.

Päätepisteen tunnistaminen ja vastaus (EDR) vastaanottaa suojaussignaaleja verkossa, laitteissa ja ytimen toiminnassa. Kun uhkia havaitaan, luodaan hälytyksiä. Useat samaa tyyppiä olevat hälytykset koostetaan tapauksiin, mikä helpottaa suojaustoimintatiimisi tutkimista ja vastaamista.

Defender for Endpoint sisältää laajan valikoiman optiikkaa käyttäjätietojen, sähköpostin, tietojen ja sovellusten välillä EDR:n kautta vastaanotettujen verkon, päätepisteen ja ytimen toimintasignaalien lisäksi. Microsoft Defender XDR, Defender for Endpointin komponentti käsittelee ja korreloi nämä signaalit, aiheuttaa tunnistusilmoituksia ja yhdistää liittyvät hälytykset tapahtumissa.

Näiden ominaisuuksien avulla enemmän uhkia voidaan estää tai estää, vaikka ne alkattaisiin suorittaa. Aina, kun epäilyttävää toimintaa havaitaan, uhka sisältyy, hälytyksiä luodaan ja uhat pysäytetään heidän raiteillaan.

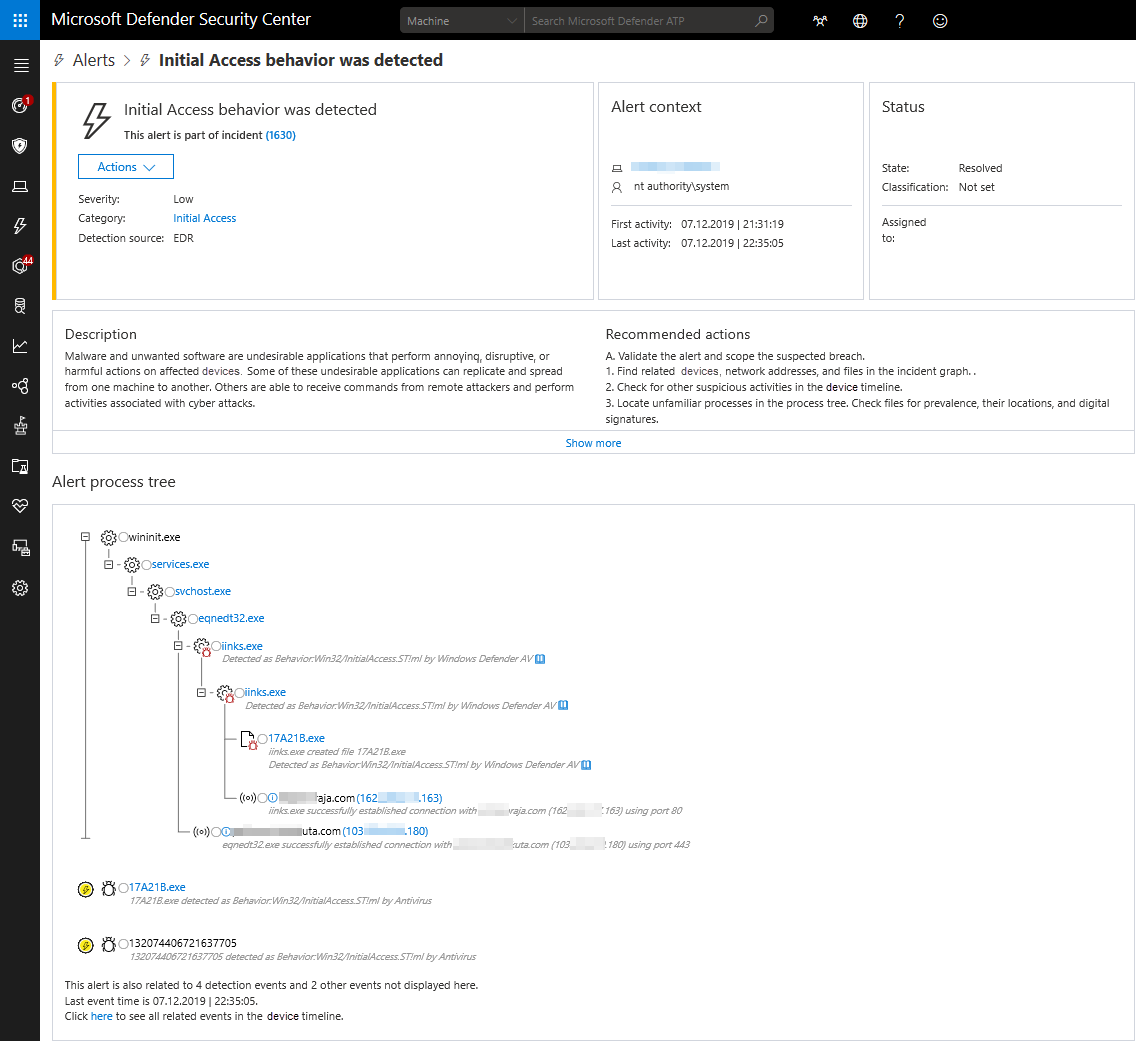

Seuraavassa kuvassa on esimerkki ilmoituksesta, joka käynnistyi toiminnan esto- ja eristämisominaisuuksien avulla:

Toiminnan estämisen ja eristämisen osat

Asiakaskohtaiset käytäntöpohjaiset hyökkäyspinnan pienentämissäännöt Ennalta määritettyjä yleisiä hyökkäyskäyttäytymistä estetään suorittamasta hyökkäyksen pinnan pienentämissääntöjen mukaisesti. Kun tällaisia toimintoja yritetään suorittaa, ne näkyvät Microsoft Defender XDR tietoilmoituksia. Hyökkäysalueen pienentämissäännöt eivät ole oletusarvoisesti käytössä. voit määrittää käytäntöjä Microsoft Defender portaalissa.

Asiakkaan toiminnan estäminen Päätepisteiden uhat havaitaan koneoppimisen avulla, ja ne estetään ja korjataan automaattisesti. (Asiakkaan toiminnan estäminen on oletusarvoisesti käytössä.)

Palautesilmukan esto (kutsutaan myös nopeaksi suojaukseksi) Uhkien havaitseminen havaitaan käyttäytymistiedon avulla. Uhat pysäytetään ja niitä estetään toimimasta muissa päätepisteissä. (Palautesilmukan esto on oletusarvoisesti käytössä.)

Päätepisteen tunnistaminen ja vastaus (EDR) lohkotilassa Murron jälkeisen suojauksen kautta havaitut haitalliset artefaktit tai toiminnot on estetty ja ne ovat hallinnassa. Estotilassa EDR toimii, vaikka Microsoft Defender virustentorjunta ei olisikaan ensisijainen virustentorjuntaratkaisu. (EDR ei ole oletusarvoisesti käytössä lohkotilassa. Voit ottaa sen käyttöön Microsoft Defender XDR.)

Toiminnan estämisen ja eristämisen alalla odotetaan lisää, sillä Microsoft parantaa edelleen uhkien suojausominaisuuksia ja -ominaisuuksia. Jos haluat nähdä, mitä suunnitellaan ja otetaan käyttöön nyt, tutustu Microsoft 365:n etenemissuunnitelmaan.

Esimerkkejä toiminnan estämisestä ja eristämisestä käytännössä

Toiminnan esto- ja eristämistoiminnot ovat estäneet hyökkääjän tekniikat, kuten seuraavat:

- Tunnistetietojen dumppaaminen LSASS:stä

- Ristiprosessien lisääminen

- Prosessin tyhjennys

- Käyttäjätilien valvonnan ohitus

- Virustentorjuntaohjelman peukalointi (kuten sen poistaminen käytöstä tai haittaohjelman lisääminen poissulkemisena)

- Yhteyden otto komentoon ja hallintaan (C&C) hyötykuorman lataamiseksi

- Kolikon louhinta

- Käynnistystietueen muokkaaminen

- Pass-the-hash-hyökkäykset

- Päävarmenteen asennus

- Erilaisten haavoittuvuuksien hyväksikäyttöyritys

Alla on kaksi reaaliaikaista esimerkkiä käyttäytymisen estämisestä ja eristämisestä käytännössä.

Esimerkki 1: Tunnistetietojen varkaushyökkäys 100 organisaatiota vastaan

Kuten on kuvattu artikkelissa Vaikeasti tavoitettavien uhkien takaa-ajo: Tekoälypohjainen käyttäytymispohjainen estäminen pysäyttää hyökkäykset heidän raiteilleen, tunnistetietovarkaushyökkäys 100 organisaatiota vastaan ympäri maailmaa pysäytettiin käyttäytymisesto- ja eristämisominaisuuksilla. Houkutinasiakirjan sisältäneet keihäskalastelusähköpostiviestit lähetettiin kohdeorganisaatioille. Jos vastaanottaja avasi liitteen, siihen liittyvä etäasiakirja pystyi suorittamaan koodin käyttäjän laitteessa ja lataamaan Lokibot-haittaohjelman, joka varasti tunnistetiedot, suodatti varastetut tiedot ja odotti lisäohjeita komento- ja hallintapalvelimelta.

Toimintapohjaiset laiteoppimismallit Defender for Endpointissa saatiin kiinni ja pysäytettiin hyökkääjän tekniikat kahdessa hyökkäysketjun kohdassa:

- Ensimmäinen suojauskerros havaitsi hyödyntämistavan. Pilvipalvelun laiteoppimisluokittimet tunnistivat uhan oikein ja ohjeistivat välittömästi asiakaslaitetta estämään hyökkäyksen.

- Toinen suojauskerros, joka auttoi pysäyttämään tapaukset, joissa hyökkäys pääsi ensimmäisen kerroksen ohi, havaitsi prosessin tyhjenemisen, pysäytti prosessin ja poisti vastaavat tiedostot (kuten Lokibot).

Kun hyökkäys havaittiin ja pysäytettiin, ilmoitukset, kuten "ensimmäinen käyttöoikeusilmoitus", käynnistettiin ja ilmestyivät Microsoft Defender portaalissa.

Tässä esimerkissä näytetään, miten käyttäytymispohjaiset laiteoppimismallit pilvipalvelussa lisäävät uusia suojauskerroksia hyökkäyksiä vastaan jopa sen jälkeen, kun ne ovat aloittaneet suorittamisen.

Esimerkki 2: NTLM-rele - Juicy Potato malware variant

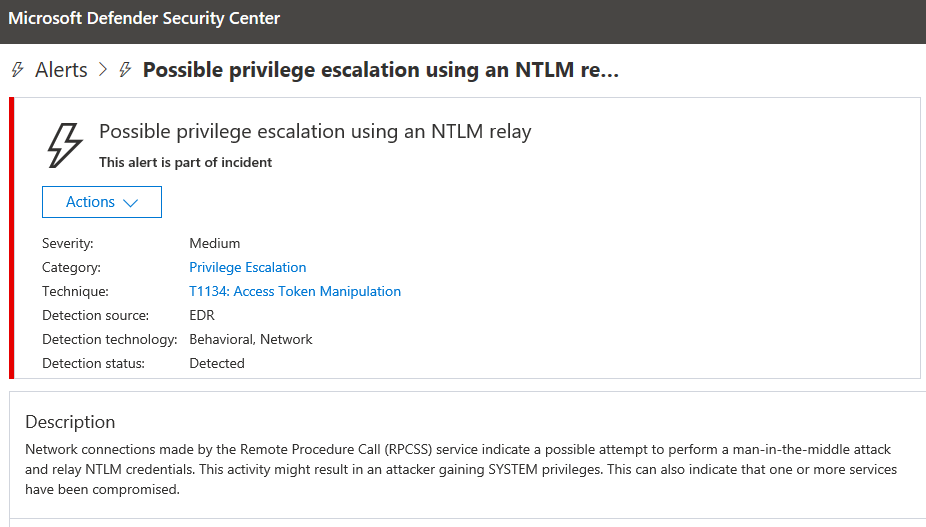

Kuten äskettäisessä blogikirjoituksessa, Behavioral blocking and containment: Transforming optics to protection, tammikuussa 2020 Defender for Endpoint havaitsi oikeuksien eskalointitoiminnan laitteessa organisaatiossa. Hälytys nimeltä "Mahdollinen oikeuksien eskalointi NTLM-releen avulla" käynnistettiin.

Uhka osoittautui haittaohjelmaksi; se oli uusi, ei-nähty ennen -variantti pahamaineisesta hakkerointityökalusta nimeltä Juicy Potato, jota hyökkääjät käyttävät saadakseen etuoikeuden eskaloinnin laitteeseen.

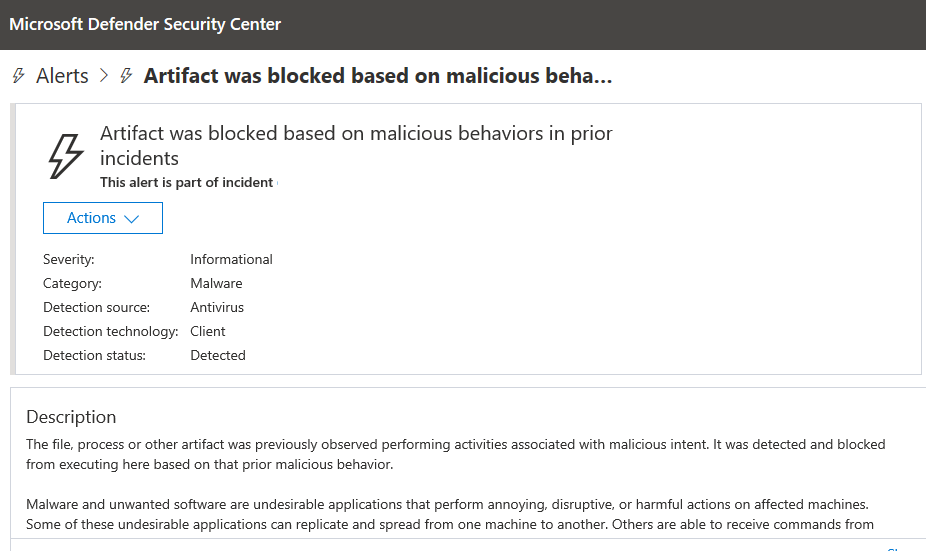

Tiedosto analysoitiin ja vahvistettiin haitallisiksi minuutteja hälytyksen käynnistymisen jälkeen. Sen prosessi pysäytettiin ja estettiin seuraavassa kuvassa esitetyllä tavalla:

Muutama minuutti artefaktin estämisen jälkeen samassa laitteessa estettiin useita saman tiedoston esiintymiä, jotka estivät useampien hyökkääjien tai muiden haittaohjelmien käyttöönoton laitteessa.

Tässä esimerkissä näytetään, että toimintaesto- ja eristämisominaisuuksilla uhat havaitaan, sisältyvät ja estetään automaattisesti.

Vihje

Jos etsit virustentorjuntaan liittyviä tietoja muista ympäristöistä, katso:

- Asetusten määrittäminen Microsoft Defender for Endpoint Macissa

- Microsoft Defender for Endpoint Macissa

- macOS:n virustentorjuntakäytännön asetukset Microsoft Defenderin virustentorjunta Intunessa

- Asetusten määrittäminen Microsoft Defender for Endpoint Linuxissa

- Microsoft Defender for Endpoint Linuxissa

- Defender for Endpointin ominaisuuksien määrittäminen Androidissa

- Microsoft Defender for Endpointin ominaisuuksien määrittäminen iOS:ssä

Seuraavat vaiheet

Vihje

Haluatko tietää lisää? Engage Microsoft security -yhteisön kanssa teknologiayhteisössämme: Microsoft Defender for Endpoint Tech Community.

Palaute

Tulossa pian: Vuoden 2024 aikana poistamme asteittain GitHub Issuesin käytöstä sisällön palautemekanismina ja korvaamme sen uudella palautejärjestelmällä. Lisätietoja on täällä: https://aka.ms/ContentUserFeedback.

Lähetä ja näytä palaute kohteelle