Vaihe 2: Microsoft 365:n etuoikeutettujen tilien suojaaminen

Tämä artikkeli koskee sekä Microsoft 365 Enterprise että Office 365 Enterprise.

Tutustu kaikkeen pienyritysten sisältöön artikkelissa Pienyritysten ohje ja oppiminen.

Microsoft 365 -vuokraajan suojausrikkomukset, mukaan lukien tietojen kerääminen ja tietojenkalasteluhyökkäykset, tehdään yleensä vaarantamalla Microsoft 365:n etuoikeutetun tilin tunnistetiedot. Pilvipalvelujen suojaus on sinun ja Microsoftin välinen kumppanuus:

Microsoftin pilvipalvelut perustuvat luottamukseen ja suojaukseen. Microsoft tarjoaa tietoturvan hallinnan ja toiminnot, joiden avulla voit suojata tietojasi ja sovelluksiasi.

Omistat tietosi ja käyttäjätietosi sekä vastuun niiden suojaamisesta, paikallisten resurssien turvallisuudesta ja hallitsemieni pilvikomponenttien suojauksesta.

Microsoft tarjoaa ominaisuuksia, jotka auttavat suojaamaan organisaatiotasi, mutta ne ovat tehokkaita vain, jos käytät niitä. Jos et käytä niitä, saatat olla altis hyökkäykselle. Microsoft auttaa sinua suojaamaan etuoikeutettuja tilejäsi yksityiskohtaisten ohjeiden avulla:

Luo erillisiä, etuoikeutettuja pilvipohjaisia tilejä ja käytä niitä vain tarvittaessa.

Määritä monimenetelmäinen todentaminen (MFA) erillisille Microsoft 365 :n etuoikeutetuille tileille ja käytä vahvinta toissijaista todentamista.

Suojaa etuoikeutetut tilit Zero Trust -suojausmalli käyttäjätieto- ja laitekäyttösuosituksilla.

Huomautus

Jos haluat suojata etuoikeutetut roolisi, tutustu Microsoft Entra roolien parhaat käytännöt vuokraajasi etuoikeutettujen käyttöoikeuksien suojaamiseen.

1. Luo erilliset, etuoikeutetut ja pilvipohjaiset käyttäjätilit ja käytä niitä vain tarvittaessa

Sen sijaan, että käyttäisit tavallisia käyttäjätilejä, joille on määritetty järjestelmänvalvojan rooleja, luo erillisiä käyttäjätilejä, joilla on järjestelmänvalvojaroolit Microsoft Entra ID.

Tästä hetkestä lähtien kirjaudut erillisillä etuoikeutetuilla tileillä vain tehtäviin, jotka edellyttävät järjestelmänvalvojan oikeuksia. Kaikki muut Microsoft 365 :n hallintatehtävät on tehtävä määrittämällä käyttäjätileille muita hallintarooleja.

Huomautus

Tämä edellyttää lisätoimia, jotta voit kirjautua ulos tavallisena käyttäjätilinäsi ja kirjautua sisään erillisellä järjestelmänvalvojatilillä. Tämä on kuitenkin tehtävä vain satunnaisesti järjestelmänvalvojan toiminnoissa. Huomaa, että Microsoft 365 -tilauksen palauttaminen järjestelmänvalvojatilirikkomuksen jälkeen edellyttää paljon lisätoimia.

Sinun on myös luotava hätäkäyttöoikeustilejä, jotta sinua ei lukita vahingossa ulos Microsoft Entra ID.

Voit myös suojata etuoikeutettuja tilejäsi Microsoft Entra Privileged Identity Management (PIM) avulla tarvittaessa suoritettavaa ja juuri ajoissa tehtävää järjestelmänvalvojaroolien määritystä varten.

2. Monimenetelmäisen todentamisen määrittäminen erillisille Microsoft 365:n etuoikeutetuille tileille

Monimenetelmäinen todentaminen edellyttää lisätietoja tilin nimen ja salasanan lisäksi. Microsoft 365 tukee seuraavia ylimääräisiä vahvistusmenetelmiä:

- Microsoft Authenticator -sovellus

- puhelu

- Satunnaisesti luotu vahvistuskoodi, joka lähetetään tekstiviestin kautta

- Älykortti (virtuaalinen tai fyysinen) (edellyttää liitettyä todentamista)

- biometrinen laite.

- Oauth-tunnus

Huomautus

Organisaatioissa, joiden on noudatettava National Institute of Standards and Technology (NIST) -standardeja, puhelu- tai tekstiviestipohjaisten lisävarmennusmenetelmien käyttöä rajoitetaan. Saat lisätietoja napsauttamalla tätä.

Jos olet pienyritys, joka käyttää vain pilvipalveluun tallennettuja käyttäjätilejä (vain pilvipalvelun käyttäjätietomalli), määritä monimenetelmäinen todentaminen määrittämään monimenetelmäinen todentaminen puhelulla tai tekstiviestin vahvistuskoodilla, joka lähetetään älypuhelimeen kullekin erilliselle etuoikeutetulle tilille.

Jos olet suurempi organisaatio, joka käyttää Microsoft 365:n yhdistelmätunnusmallia, sinulla on enemmän vahvistusvaihtoehtoja. Jos suojausinfrastruktuuri on jo käytössä vahvempaa toissijaista todentamismenetelmää varten, määritä monimenetelmäinen todentaminen ja määritä kukin erillinen etuoikeutettu tili asianmukaista tarkistusmenetelmää varten.

Jos halutun vahvemman vahvistusmenetelmän suojausinfrastruktuuri ei ole käytössä ja toimii Microsoft 365 MFA:ssa, suosittelemme painokkaasti, että määrität erillisiä etuoikeutettuja tilejä monimenetelmäisen todentamisen avulla Käyttämällä Microsoft Authenticator -sovellusta, puhelua tai tekstiviestin vahvistuskoodia, joka lähetetään älypuhelimeen etuoikeutetuille tileillesi väliaikaisena suojaustoimenpiteenä. Älä jätä erillisiä etuoikeutettuja tilejäsi ilman monimenetelmäistä todentamismenetelmää.

Lisätietoja on artikkelissa Microsoft 365:n monimenetelmäinen todentaminen.

3. Suojaa järjestelmänvalvojatilit Zero Trust -suojausmalli käyttäjätieto- ja laitekäyttösuosituksilla

Suojatun ja tuottavan työvoiman varmistamiseksi Microsoft antaa joukon suosituksia käyttäjätietojen ja laitteiden käyttöön. Käytä käyttäjätietoja seuraavissa artikkeleissa annettujen suositusten ja asetusten avulla:

Yritysorganisaatioiden lisäsuojaukset

Näiden lisämenetelmien avulla voit varmistaa, että etuoikeutettu tilisi ja sen avulla suorittamasi määritykset ovat mahdollisimman suojattuja.

Erityisoikeuksien työasema

Varmista, että erittäin etuoikeutettujen tehtävien suorittaminen on mahdollisimman turvallista, käyttämällä etuoikeutettua käyttöasemaa (PAW). PAW on varattu tietokone, jota käytetään vain arkaluonteisiin määritystehtäviin, kuten Microsoft 365 -määrityksiin, jotka vaativat etuoikeutetun tilin. Koska tätä tietokonetta ei käytetä päivittäin Internetin selaamiseen tai sähköpostiin, se on paremmin suojattu Internet-hyökkäyksiltä ja uhilta.

Katso ohjeet PAW:in määrittämiseen kohdasta Laitteiden suojaaminen osana etuoikeutettua käyttöoikeustarinaa.

Jos haluat ottaa Azure PIM:n käyttöön Microsoft Entra vuokraajan ja järjestelmänvalvojan tileille, katso OHJEET PIM:n määrittämiseen.

Jos haluat kehittää kattavan toteutussuunnitelman, jolla voidaan suojata etuoikeutettu käyttöoikeus kyberhyökkääjiä vastaan, lue artikkeli Hybridi- ja pilvikäyttöönottojen etuoikeutetun käytön suojaaminen Microsoft Entra ID.

Privileged Identity Management

Sen sijaan, että etuoikeutetuille tileillesi olisi pysyvästi määritetty järjestelmänvalvojan rooli, VOIT KÄYTTÄÄ PIM:iä tarvittaessa järjestelmänvalvojaroolin määrittämisen tarvittaessa.

Järjestelmänvalvojatilisi ovat pysyvistä järjestelmänvalvojista kelvollisiin järjestelmänvalvojiin. Järjestelmänvalvojan rooli on passiivinen, kunnes joku tarvitsee sitä. Suorita sitten aktivointiprosessi, jotta voit lisätä järjestelmänvalvojaroolin etuoikeutettuun tiliin ennalta määritetyn ajan. Kun aika päättyy, PIM poistaa järjestelmänvalvojan roolin etuoikeutetusta tilistä.

PIM:n käyttäminen ja tämä prosessi lyhentää merkittävästi aikaa, jonka etuoikeutetut tilit ovat alttiita haitallisille käyttäjille hyökkäyksille ja käytölle.

Tämän ominaisuuden käyttäminen edellyttää joko Microsoft Entra ID -tunnuksien hallinta- tai Microsoft Entra ID P2 -tilauksia. Löydät tarpeisillesi oikean käyttöoikeuden artikkelista Microsoft Entra ID yleisesti saatavilla olevien ominaisuuksien vertaileminen.

Lisätietoja käyttäjien käyttöoikeuksista on artikkelissa Privileged Identity Management käyttöoikeutta koskevat vaatimukset.

Lisätietoja on seuraavissa artikkeleissa:

- Privileged Identity Management.

- Hybridi- ja pilvikäyttöönottojen erityisoikeuksien suojaaminen Microsoft Entra ID

Privileged Access Management

Erityisoikeuksien hallinta otetaan käyttöön määrittämällä käytäntöjä, jotka määrittävät just-in-time-käyttöoikeuden tehtäväpohjaisille toiminnoille vuokraajassasi. Se voi auttaa suojaamaan organisaatiotasi rikkomuksilta, jotka saattavat käyttää olemassa olevia etuoikeutettuja järjestelmänvalvojatilejä ja luottamuksellisten tietojen jatkuvaa käyttöä tai kriittisten määritysasetusten käyttöä. Voit esimerkiksi määrittää etuoikeutetun käytön hallintakäytännön, joka edellyttää nimenomaista hyväksyntää organisaation postilaatikon asetusten käyttämiseen ja muuttamiseen vuokraajassa.

Tässä vaiheessa otat käyttöön etuoikeutetun käytön hallinnan vuokraajassasi ja määrität etuoikeutetut käyttöoikeuskäytännöt, jotka tarjoavat lisäsuojausta tehtäväpohjaiselle käyttöoikeudelle organisaatiosi tietoihin ja määritysasetuksiin. Voit aloittaa etuoikeutetun käytön organisaatiossasi kolmella perusvaiheella:

- Hyväksyjän ryhmän luominen

- Etuoikeutetun käytön ottaminen käyttöön

- Hyväksyntäkäytäntöjen luominen

Etuoikeutettujen käyttöoikeuksien hallinnan avulla organisaatiosi voi toimia ilman pysyviä oikeuksia ja tarjota suojauksen tason tällaisen pysyvän järjestelmänvalvojan käyttöoikeuden vuoksi syntyviä haavoittuvuuksia vastaan. Erityisoikeudet edellyttävät hyväksyntöjä kaikkien niiden tehtävien suorittamiseen, joihin on määritetty liittyvä hyväksyntäkäytäntö. Käyttäjien, joiden on suoritettava hyväksyntäkäytäntöön sisältyviä tehtäviä, on pyydettävä ja heille on myönnettävä käyttöoikeuden hyväksyntä.

Jos haluat ottaa käyttöön etuoikeutetun käytön hallinnan, katso Erityisoikeuksien hallinnan käytön aloittaminen.

Lisätietoja on artikkelissa Lisätietoja etuoikeutetun käytön hallinnasta.

Suojaustietojen ja tapahtumienhallinnan (SIEM) ohjelmisto Microsoft 365:n kirjaamista varten

Palvelimessa suoritettava SIEM-ohjelmisto suorittaa reaaliaikaisen analyysin sovellusten ja verkkolaitteiston luomista suojaushälytyksistä ja tapahtumista. Integroi Microsoft Entra ID SEIM-palvelimeen, jotta SIEM-palvelimesi voi sisällyttää Microsoft 365 -suojausilmoituksia ja -tapahtumia analyysi- ja raportointitoimintoihinsa. Katso Azure Log Integrationin esittely.

Seuraavat vaiheet

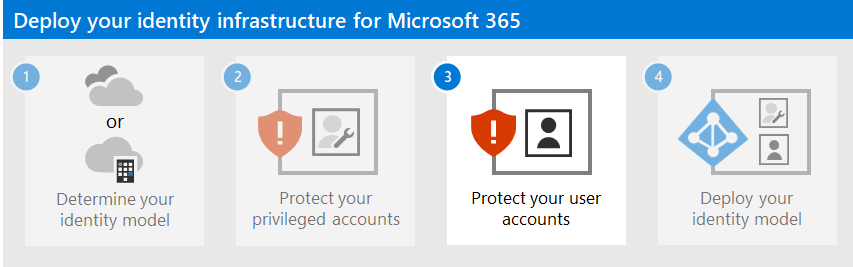

Jatka vaiheesta 3 käyttäjätilien suojaamiseksi.

Palaute

Tulossa pian: Vuoden 2024 aikana poistamme asteittain GitHub Issuesin käytöstä sisällön palautemekanismina ja korvaamme sen uudella palautejärjestelmällä. Lisätietoja on täällä: https://aka.ms/ContentUserFeedback.

Lähetä ja näytä palaute kohteelle